praxishandbuch_inhaltliche_ergaenzungen

Werbung

1536_online.fm Seite 1 Freitag, 1. Oktober 2010 9:51 09

Ergänzungen zum »Praxishandbuch

SAP-Administration«

An dieser Stelle finden Sie ergänzende Informationen zu den Kapiteln 2, 6, 8

sowie 19 des Buches »Praxishandbuch SAP-Administration« von Sebastian

Schreckenbach.

SAP-Systemverwaltung

In Ergänzung zu Kapitel 2 stellen wir hier zwei Aspekte der SAP-Systemverwaltung dar.

Reports und Programme ausführen

Ein SAP-Systemadministrator muss im Rahmen seiner täglichen Aufgaben

bestimmte Reports und Programme direkt ausführen. Dafür steht die Transaktion SA38 (ABAP Programmausführung) zur Verfügung. So starten Sie Programme manuell:

1. Geben Sie in das Befehlsfeld Transaktion »SA38« ein, und drücken Sie die

(¢)-Taste.

2. Geben Sie in das Feld Programm den Namen des Programms oder Reports ein, das/den Sie ausführen möchten (z. B. »RSPARAM«). Zum Starten

des Programms oder Reports wählen Sie Ausführen ( ).

1

1536_online.fm Seite 2 Freitag, 1. Oktober 2010 9:51 09

Sebastian Schreckenbach: »Praxishandbuch SAP-Administration«, SAP PRESS 2010

Ausführen von Programmen

Gehen Sie vorsichtig vor, wenn Sie Reports oder Programme ausführen, da diese

möglicherweise Auswirkungen auf das System haben und es ändern können. Stellen

Sie sicher, dass Sie das richtige Programm ausführen. Sie sollten kein Programm ausführen, von dem Sie nicht genau wissen, was es bewirkt.

3. Das Programm wird gestartet. Abhängig vom Inhalt des Programms erscheint ein weiterer Selektionsbildschirm. Klicken Sie erneut auf den Button Ausführen ( ).

4. Das Programm bzw. der Report wird ausgeführt. In diesem Beispiel werden die Profilparameter angezeigt. Verlassen Sie das Programm mit Zurück ( ).

2

1536_online.fm Seite 3 Freitag, 1. Oktober 2010 9:51 09

Ergänzungen zum »Praxishandbuch SAP-Administration«

Alternative Transaktion zum Ausführen von ABAP-Programmen

Programme und Reports können Sie auch mit dem ABAP Editor (Transaktion SE38)

ausführen. Dort ist es darüber hinaus möglich, sich den Quelltext anzeigen zu lassen.

Aus Sicherheitsgründen sollte die Transaktion SE38 nur Entwicklern vorbehalten

sein. Fachanwender sollten, falls nötig, nur Berechtigungen für die Transaktion SA38

bekommen.

Tabelleninhalte anzeigen

Manchmal ist es notwendig oder hilfreich, sich die Inhalte von SAP-Tabellen

anzeigen zu lassen, z. B. beim Prüfen von Systemeinstellungen oder der Analyse von Massendaten. Mit der Transaktion SE16 (Data Browser) können Sie

Tabelleninhalte anzeigen; gehen Sie dazu folgendermaßen vor:

1. Geben Sie in das Befehlsfeld Transaktion »SE16« ein, und drücken Sie die

(¢)-Taste (oder wählen Sie im SAP-Standardmenü Werkzeuge 폷 ABAP

Workbench 폷 Übersicht 폷 SE16 – Data Browser).

2. Geben Sie in das Feld Tabellenname die Tabelle ein, deren Inhalte Sie anzeigen möchten (z. B. »USR02«). Wählen Sie das Icon Tabelleninhalt ( ).

3. Im Selektionsbild können Sie die anzuzeigenden Daten einschränken.

Wählen Sie anschließend Ausführen ( ).

Selektionskriterien

Als Selektionskriterien können Sie (fast) alle Felder einer Tabelle verwenden. Zusätzliche Selektionsfelder blenden Sie über den Menüpfad Einstellungen 폷 Felder für

Selektion ein.

3

1536_online.fm Seite 4 Freitag, 1. Oktober 2010 9:51 09

Sebastian Schreckenbach: »Praxishandbuch SAP-Administration«, SAP PRESS 2010

4. Die Daten werden angezeigt. Mit der Transaktion SE16 können Tabelleninhalte z. B. auch nach Microsoft Excel übertragen oder auf den lokalen PC

heruntergeladen werden. Benutzen Sie dafür den Button Tabellenkalkulation ( ).

Bei sehr großen Tabellen kann die Anzeige der Daten viele Systemressourcen

blockieren. Deshalb ist die maximale Trefferzahl in der Regel standardmäßig

auf 200 Tabelleneinträge beschränkt. Das führt dazu, dass die Tabelleninhalte

nicht vollständig angezeigt werden.

4

1536_online.fm Seite 5 Freitag, 1. Oktober 2010 9:51 09

Ergänzungen zum »Praxishandbuch SAP-Administration«

Passen Sie bei Bedarf im Selektionsbild den Eintrag im Feld Maximale

Trefferzahl an Ihre Anforderungen an. Bevor Sie die Abfrage ausführen,

sollten Sie die Zahl der Tabellenzeilen mithilfe des Buttons Anzahl Einträge

prüfen, um das System nicht unnötig zu belasten.

Berechtigung für Transaktion SE16

Die Transaktion SE16 stellt ein Risiko für die Sicherheit Ihrer Daten dar, weil über

den Datendownload massenhaft Unternehmensdaten gestohlen werden könnten.

Die Berechtigung für die Transaktion SE16 sollte daher nur sehr restriktiv vergeben

werden.

Wiederherstellung und Sicherung

In diesem Abschnitt werden in Ergänzung zu Kapitel 6 und Kapitel 8 weitere

Aspekte der Thematik Wiederherstellung und Sicherung betrachtet.

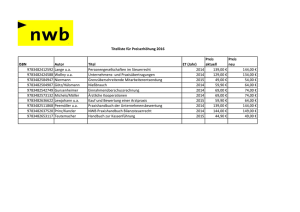

Wiederherstellungsmodelle

Die Vorgehensweise bei Sicherung und Rücksicherung wird primär von dem

für die Datenbank gewählten Wiederherstellungsmodell bestimmt. Dieses

Wiederherstellungsmodell wird für jede Datenbank individuell festgelegt.

Das Wiederherstellungsmodell kann jederzeit und ohne Betriebsunterbrechung gewechselt werden. Tabelle 1 zeigt die verfügbaren Modelle.

5

1536_online.fm Seite 6 Freitag, 1. Oktober 2010 9:51 09

Sebastian Schreckenbach: »Praxishandbuch SAP-Administration«, SAP PRESS 2010

Wiederherstellungsvorgang

Vollständig

Massenprotokolliert

Einfach

Datenwiederherstellung

vollständige

Wiederherstellung

Gefahr des Datenverlusts

Alle Daten seit der

letzten vollständigen oder differenziellen Sicherung

gehen verloren.

Wiederherstellung jeder von den Prozu einem bestimm- tokollsicherungen

ten Zeitpunkt

abgedeckte Zeitpunkt

nicht zulässig,

wenn die Protokollsicherung massenprotokollierte

Änderungen enthält

nicht unterstützt

Dateiwiederherstellung

vollständige

Unterstützung

eventuell

verfügbar nur für

schreibgeschützte

sekundäre Dateien

Seitenwiederherstellung

vollständige

Unterstützung

eventuell

keine

schrittweise Wiederherstellung

(Dateigruppenebene)

vollständige

Unterstützung

eventuell

verfügbar nur für

schreibgeschützte

sekundäre Dateien

Tabelle 1

Wiederherstellungsmodelle

Das Fazit ist, dass das volle Leistungsspektrum an Wiederherstellungsmöglichkeiten nur zur Verfügung steht, wenn das Wiederherstellungsmodell

Vollständig gewählt ist. Es gelten folgende Faustregeln:

왘

Für alle Datenbanken, bei denen es auf eine möglichst weitgehende Minimierung des Datenverlusts ankommt, wird das vollständige Wiederherstellungsmodell gewählt.

왘

Für Datenbanken, in denen nur wenige Änderungen vorgenommen werden, eignet sich das einfache Wiederherstellungsmodell.

왘

Das massenprotokollierte Wiederherstellungsmodell eignet sich, wenn bei

sehr umfangreichen Einfüge- und Änderungsvorgängen eine gegenüber

dem vollständigen Wiederherstellungsmodell reduzierte Protokollierung

akzeptabel ist. Es wird im Allgemeinen nur temporär aktiviert.

6

1536_online.fm Seite 7 Freitag, 1. Oktober 2010 9:51 09

Ergänzungen zum »Praxishandbuch SAP-Administration«

Sicherungsmedien

SQL Server kann entweder auf einen Plattenbereich oder auf Band sichern.

Die Sicherung erfolgt auf Sicherungsmedien, die im Management Studio

angelegt werden können. Der entsprechende Knoten findet sich unterhalb

von SERVEROBJEKTE/SICHERUNGSMEDIEN.

Mehr als ein Medienname und der Pfad werden nicht zum Anlegen eines

Sicherungspfades benötigt. Als Pfade können keine Netzwerklaufwerke, sondern nur Blocklevel-Devices (z. B. lokale Festplatten oder über FibreChannel

oder iSCSI angeschlossene Speichersysteme) angegeben werden.

Beim Durchführen einer Sicherung müssen Sie nicht notwendigerweise ein

hier angelegtes Sicherungsmedium verwenden, sondern können einen Dateipfad oder ein Bandgerät angeben – technisch bedeutet das keinen Unterschied. Der Vorteil bei der Verwendung der definierten Sicherungsmedien

sind wesentlich bessere Verwaltungsmöglichkeiten. So können Sie sich z. B.

in den Eigenschaften eines bereits angelegten Sicherungsmediums die dort

gespeicherten Sicherungssätze anzeigen lassen.

Sicherungsarten

Die vollständige, die differenzielle und die Transaktionsprotokollsicherung sind

Ihnen bereits aus Kapitel 6 geläufig. Hier betrachten wir nun noch Sonderfälle sowie Strategien, die die verschiedenen Sicherungsarten kombinieren.

7

1536_online.fm Seite 8 Freitag, 1. Oktober 2010 9:51 09

Sebastian Schreckenbach: »Praxishandbuch SAP-Administration«, SAP PRESS 2010

Kombinationen von Sicherungsarten

Es ist natürlich ungünstig, wenn häufige Transaktionsprotokollsicherungen

dazu führen, dass Sie im Fehlerfall Dutzende oder vielleicht sogar Hunderte

von Sicherungen einspielen müssen. Bei entsprechenden Anforderungen

könnte es durchaus interessant sein, die differenzielle und die Transaktionsprotokollsicherung zu kombinieren.

Die Transaktionsprotokollsicherungen werden durch regelmäßig durchgeführte differenzielle Sicherungen ergänzt. Im Gegensatz zu der Abbildung

würden in der realen Welt zwischen den differenziellen Sicherungen erheblich mehr Transaktionsprotokollsicherungen durchgeführt. Der Übersichtlichkeit wegen haben wir hier darauf verzichtet.

Bei der Rücksicherung müssen in diesem Szenario folgende Sicherungen eingespielt werden:

왘

alle Transaktionsprotokollsicherungen (inklusive des Protokollfragments,

sofern vorhanden) bis zur jüngsten differenziellen Sicherung

왘

die jüngste differenzielle Sicherung

왘

die Vollsicherung

Durch diese Kombination von differenzieller und Transaktionsprotokollsicherung können Sie dafür sorgen, dass die Anzahl der im Wiederherstellungsfall einzuspielenden Sicherungen trotz hoher Sicherungsfrequenz überschaubar bleibt.

8

1536_online.fm Seite 9 Freitag, 1. Oktober 2010 9:51 09

Ergänzungen zum »Praxishandbuch SAP-Administration«

Komplexität der Sicherungsstrategien beschränken

Achten Sie darauf, dass die Sicherungsstrategien nicht zu kompliziert sind. Auch

wenn die Strategie gut durchdacht und elegant ist, ist sie vielleicht nicht zweckmäßig und praxistauglich.

Planen Sie also stets mit Blick auf einen Wiederherstellungsvorgang: Die Wiederherstellung muss zügig durchführbar sein (es sollte nicht notwendig sein, eine riesige

Menge von Transaktionsprotokollsicherungen zurückzuspielen), gleichzeitig sollte

die Wiederherstellung ohne langes Nachdenken durchzuführen sein.

Sonderfall Protokollfragmentsicherung (Tail-Log-Backup)

Es kann Situationen geben, in denen die Datenbank defekt oder durch Plattencrash nicht mehr vorhanden ist. Sofern das Transaktionsprotokoll noch

vorhanden ist, muss man nicht zum Zeitpunkt der letzten Sicherung zurück,

sondern kann entweder die Datenbank zum aktuellen oder einem beliebigen

anderen Zeitpunkt wiederherstellen. Voraussetzung ist die Durchführung

einer Protokollfragmentsicherung.

Als Protokollfragment wird das vorhandene Transaktionsprotokoll, das die

Änderungen seit der letzten Transaktionsprotokollsicherung enthält, bezeichnet.

Wenn der SQL Server selbst noch läuft, ist er in der Lage, auch bei einer

Datenbank, die nicht mehr gestartet werden kann, eine Sicherung des Transaktionsprotokolls durchzuführen. Auf diese Weise gewinnen Sie eine Transaktionsprotokollsicherung, die auch die neuesten Änderungen enthält, im

besten Fall ist der Datenverlust also annähernd gleich null.

Datenbanksicherungen vs. Dateisicherungen – und Teilsicherungen

In den meisten Fällen werden Sie mit einer Datenbanksicherung arbeiten. Bei

dieser wird, wie der Name ja auch schon vermuten lässt, die komplette

Datenbank gesichert, unabhängig davon, aus wie vielen Dateien und Dateigruppen diese besteht.

Bei sehr großen, aus mehreren Datenbankdateien bestehenden Datenbanken

besteht die Möglichkeit, gezielt einzelne Dateien zu sichern. Mit einer einzelnen Datenbankdatei kann man zwar direkt nichts anfangen, es gibt aber

einige gute Gründe, diese Sicherungen anzufertigen:

9

1536_online.fm Seite 10 Freitag, 1. Oktober 2010 9:51 09

Sebastian Schreckenbach: »Praxishandbuch SAP-Administration«, SAP PRESS 2010

왘

Es ist denkbar, dass Sie bei sehr großen Datenbanken nicht in der Lage

sind, diese komplett zu sichern. Sie können also die Sicherung der Datenbank in mehreren Schritten durchführen.

왘

Bei der Rücksicherung ergibt sich in speziellen Fällen eine erhebliche Verbesserung. Sofern bei einer aus mehreren Dateien bestehenden Datenbank

nur eine Datei wiederhergestellt werden muss, können Sie diese Datei wiederherstellen, ohne die komplette Datenbank wiederherstellen zu müssen.

Ein solcher Fall könnte sich bei partiellen Plattenfehlern ergeben.

왘

Wenn in einer großen Datenbank schreibgeschützte Dateien bzw. Dateigruppen vorhanden sind, verschwenden Sie massiv wertvolle Zeit, immer

wieder diese Dateigruppen zu sichern, die sich ja nicht ändern können.

Der Nachteil von Dateisicherungen ist ein deutlich höherer Verwaltungsaufwand. Im vollständigen Wiederherstellungsmodell entspricht die Gesamtheit

der gesicherten Dateien nebst Transaktionsprotokollen einer vollständigen

Sicherung, nur: Es ist eben nicht nur eine Sicherung, sondern es sind mehrere.

Es besteht darüber hinaus das Risiko, dass eine Datenbank sich nicht wiederherstellen lässt, falls eine Dateisicherung fehlt.

Wenn Sie mit der grafischen Oberfläche eine Dateisicherung initiieren möchten, gehen Sie folgendermaßen vor:

1. Starten Sie zunächst den normalen Sicherungsdialog.

2. Wählen als Sicherungskomponente die Option Dateien und Dateigruppen.

3. Es besteht dann die Möglichkeit, die zu sichernden Elemente auszuwählen.

In diesem Zusammenhang gibt es noch einen zu erwähnenden Begriff, nämlich die Teilsicherung (Partial Backup in der englischsprachigen Literatur).

Eine Teilsicherung ist eine Sicherung, die alle Dateien der primären Dateigruppe, alle Lese-/Schreibdateigruppen und optional schreibgeschützte

Dateigruppen enthält. Für die Initiierung einer solchen Teilsicherung gibt es

für die Backup-Anweisung die Option READ_WRITE_FILEGROUPS, somit sieht

die vollständige Definition des Aufrufs folgendermaßen aus.

BACKUP DATABASE database_name READ_WRITE_FILEGROUPS [ , FILEGROUP =

{ logical_filegroup_name | @logical_filegroup_name_var } [ ,...n ]

] TO <backup_device>

10

1536_online.fm Seite 11 Freitag, 1. Oktober 2010 9:51 09

Ergänzungen zum »Praxishandbuch SAP-Administration«

In der grafischen Oberfläche gibt es keine Einstellmöglichkeit, die der Option

READ_WRITE_FILEGROUPS entspricht. Sofern Sie genau die Konfiguration der

Dateigruppen kennen, können Sie die Lese-/Schreibdateigruppen natürlich

manuell auswählen.

Datenbanksicherungen nutzen

Wie bereits eingangs erwähnt, können Dateisicherungen eine sehr wertvolle Unterstützung bei der Sicherung und Wiederherstellung in sehr großen Szenarien sein.

Wenn Sie sich eher in einem Szenario mit kleinen und mittleren Datenbanken bewegen, sollten Sie die Datenbanksicherung nutzen – machen Sie sich das Leben nicht

ohne Not unnötig kompliziert …

Kopiesicherungen

Sicherungen haben im Normalfall Auswirkungen auf nachfolgende Sicherungen:

왘

Eine Vollsicherung dient als Basis für spätere differenzielle oder Transaktionsprotokollsicherungen.

왘

Eine differenzielle Sicherung dient, gemeinsam mit der zugehörigen Vollsicherung, als Basis für Transaktionsprotokollsicherungen.

왘

Eine Transaktionsprotokollsicherung dient als Basis für folgende Transaktionsprotokollsicherungen.

11

1536_online.fm Seite 12 Freitag, 1. Oktober 2010 9:51 09

Sebastian Schreckenbach: »Praxishandbuch SAP-Administration«, SAP PRESS 2010

Zum Teil haben Sicherungen nicht nur Auswirkungen auf einen späteren

Wiederherstellungsverlauf, sondern auch auf die Transaktionsprotokolle

selbst:

왘

Bei im einfachen Wiederherstellungsmodell betriebenen Datenbanken

führt eine Vollsicherung zum Abschneiden des Transaktionsprotokolls.

왘

Im vollständigen und massenprotokollierten Wiederherstellungsmodell

wird nach einer Transaktionsprotokollsicherung selbiges abgeschnitten.

Wenn Sie eine Sicherung sozusagen außer der Reihe anfertigen möchten, die

den Wiederherstellungsverlauf nicht beeinflusst, können Sie eine Kopiesicherung anfertigen. Ein solcher Anwendungsfall könnte beispielsweise das

Sichern des aktuellen Datenbestands zum Verwenden in einer Test- und Entwicklungsdatenbank sein.

Bei der Arbeit mit dem Management Studio machen Sie aus einer Sicherung

eine Kopiesicherung, indem Sie das Kontrollkästchen Nur Sicherung kopieren aktivieren. Wenn Sie mit der Befehlszeile arbeiten, geben Sie die Option

COPY_ONLY an, also BACKUP LOG database_name TO <backup_device> … WITH

COPY_ONLY …

Kopiesicherung

Anzumerken wäre, das eine Kopiesicherung nicht als differenzielle Basis dienen

kann (= die Vollsicherung, auf der differenzielle Sicherungen aufbauen).

Bandverwaltung

In Ergänzung zu Kapitel 6 betrachten wir hier den Aspekt der Bandverwaltung als Teil der Sicherungsstrategie.

Ein gern unterschätzter Aspekt der Sicherungsstrategie ist die Verwaltung der

Sicherungsbänder. Dabei genügt schon ein defektes Band, von dem die letzte

vollständige Sicherung der Datenbank wiederhergestellt werden soll, um

eine ganze Disaster Recovery unnötig in die Länge zu ziehen. Dann nämlich

müssen Sie auf die vorletzte Vollsicherung zurückgreifen und den Abschnitt

bis zur defekten Sicherung mit den Transaktionsprotokollen rekonstruieren.

Dafür ist ein Vielfaches an Zeitaufwand notwendig.

Gehen Sie deshalb achtsam mit Ihren Sicherungsbändern um, fragen Sie im

Zweifel beim Hersteller Ihrer Bänder nach, welche Handhabungshinweise er

gibt. Fragen Sie Ihren Bandlieferanten insbesondere nach der maximalen

12

1536_online.fm Seite 13 Freitag, 1. Oktober 2010 9:51 09

Ergänzungen zum »Praxishandbuch SAP-Administration«

Lebensdauer Ihrer Bänder. Diese wird normalerweise in Zyklen angegeben.

Beachten Sie, dass eine Sicherung mit Prüfung zwei Zyklen entspricht: ein

Zyklus für die Sicherung, der andere für die Prüfung. Sie sollten die Bänder

vernichten, wenn sie ihre maximale Lebensdauer erreicht haben, damit sie

nicht irrtümlich weiterverwendet werden.

Im Folgenden erfahren Sie, worauf Sie bei der Sicherheitsverwaltung sonst

noch achten müssen.

Verfolgen und Dokumentieren

Sie müssen die Bänder verfolgen und dokumentieren, damit sie jederzeit

leicht wieder aufzufinden sind. Dabei müssen Sie die folgenden Gesichtspunkte beachten, die wir dann auch näher erläutern.

왘

Beschriftung

왘

Verfolgung

왘

Handhabung

왘

Anforderungen an die Aufbewahrungsfrist

Beschriftung

Die Bänder sollten deutlich beschriftet sein. Nutzen Sie eine der vielen verfügbaren Methoden. Im Folgenden sind drei einfache Beispiele aufgeführt. Zwei

dieser Methoden werden von SAP genutzt und sind wichtig, wenn Sie den DBAEinplanungskalender (Transaktion DB13) verwenden, um Ihre Sicherung zu

planen. Sicherungsmanagementsysteme von Drittanbietern können eigene

Verfolgungsnummern für die Beschriftung vergeben. In solchen Fällen müssen

Sie die Beschriftung übernehmen, die von der Software vorgegeben wird.

Beispiel 1

Eine Namenskonvention mit fünf Zeichen wird vom DBA-Einplanungskalender auf einer Microsoft SQL Server-Datenbank eingesetzt. Jede Beschriftung

enthält die folgenden Daten:

왘

Sicherungsinhalt

왘

R = SAP-Datenbank oder Transaktionsprotokolle

왘

M = msdb-Datenbank

왘

S = Master-Datenbank

왘

C = Kombination

13

1536_online.fm Seite 14 Freitag, 1. Oktober 2010 9:51 09

Sebastian Schreckenbach: »Praxishandbuch SAP-Administration«, SAP PRESS 2010

왘

Sicherungsart

왘

L = Transaktionsprotokoll

왘

D = Datenbank

왘

F = Datei

왘

G = Dateigruppe

왘

+ = differenziell

왘

Tag des Monats (01–31)

왘

parallele oder sequenzielle Sicherung (P oder S)

Beispielbeschriftung

CD06S =

C (Kombination) + D (Datenbank) + 06 (6. Tag des Monats) + S (sequenziell)

Beispiel 2

Eine Namenskonvention mit sechs Zeichen wird von SAPDBA und

BRBACKUP (Oracle) eingesetzt. Jede Beschriftung enthält die folgenden

Daten:

왘

System-ID <SID>

왘

Sicherungsinhalt:

왘

왘

B = Datenbank

왘

A = Protokoll

왘

O = Betriebssystemdateien

laufende Nummer des Bandes

(Diese Nummer ist eine laufende Bandnummer, beginnt mit 1 und ist unabhängig vom Tagesdatum.)

Beispielbeschriftung

PRDB25 =

PRD (Produktivdatenbank) + B (Brbackup/Datenbank) + 25 (Bandnummer 25)

Beispiel 3

Diese Methode bietet mehr Informationen und ist weniger restriktiv bezüglich der Länge der Beschriftung. Jede Beschriftung enthält die folgenden

Daten:

왘

14

System-ID <SID>

1536_online.fm Seite 15 Freitag, 1. Oktober 2010 9:51 09

Ergänzungen zum »Praxishandbuch SAP-Administration«

왘

Sicherungsinhalt:

왘

db = Datenbank

왘

tl = Transaktionsprotokoll

왘

os = Betriebssystemdateien

왘

Tag des Monats

왘

mehrere Bandkennzeichen für einen Tag (kann weggelassen werden,

wenn nur ein Band benutzt wird)

Beispielbeschriftung

PRD-db-06-a =

PRD (Produktivdatenbank) + db (Datenbank) + 06 (6. Tag des Monats) + a (Band

»a«, das erste Band)

Wenn der DBA-Einplanungskalender nicht genutzt wird, können bei allen

genannten Namenskonventionen zusätzliche Codes verwendet werden, um

zusätzliche Dateiarten anzugeben, die gesichert werden. Bei BRBACKUP ist

die Länge der Beschriftung jedoch auf acht Zeichen beschränkt.

Zusätzlich zu den Namenskonventionen kann für jedes System eine Beschriftung mit anderer Farbe gewählt werden. Unterschiedliche Farben erleichtern

die Suche nach den Bändern.

Ein Beispiel für unterschiedliche Farbgebung:

왘

PRD = Orange

왘

QAS = Grün

왘

DEV = Weiß

Legen Sie passend zu Ihrer Systemlandschaft und Sicherungsstrategie eine

geeignete Namenskonvention und bei Bedarf eine Farblegende fest.

Verfolgung

Der Lagerort und die Nutzung der Bänder müssen erfasst und dokumentiert

werden, damit Sie sie bei Bedarf leicht auffinden können. Sie sollten die Bänder nicht nur verfolgen und dokumentieren, wenn Sie deren Standort

ändern, sondern auch in folgenden Situationen:

왘

wenn die Bänder verwendet werden

왘

wenn die Bänder an einen Datenspeicherort außerhalb des eigenen Standorts geschickt werden

15

1536_online.fm Seite 16 Freitag, 1. Oktober 2010 9:51 09

Sebastian Schreckenbach: »Praxishandbuch SAP-Administration«, SAP PRESS 2010

왘

wenn die Bänder an den eigenen Standort zurückkehren

왘

wenn die Bänder an einen neuen Standort gebracht werden

Zum besseren Verfolgen und Auffinden der Sicherungen protokollieren Sie

Folgendes:

왘

Datum der Sicherung

왘

Datenbank

왘

Bandnummer

왘

Nummer des Datenspeichers beim Unternehmen

(Einige Speicherunternehmen beschriften die Bänder mit eigenen Beschriftungen, sodass sie intern verfolgt werden können.)

왘

Bandnummer der Sicherung von Dateien auf Betriebssystemebene

왘

Datum des Versands an anderen Standort

왘

Datum der Rückgabe

Tabelle 2 zeigt ein Beispiel.

Datum

Datenträgerkennung

20.5.2010 PRDB01

Zweck

Bemerkungen

BeschrifAbgetung des

schickt

Datenspeichers

Zurück

Datenbank

X7563

20.5.2010 30.5.2010

13.9.2010 PRDO23 Betr.system

X7564

13.9.2010 29.9.2010

Tabelle 2 Sicherungen protokollieren

Handhabung

Transportieren Sie Bänder nur in einem geschützten Behälter. Hierdurch vermeiden Sie eine Beschädigung der Bänder und somit möglichen Datenverlust

durch Transportschäden. Im Behälter sollte ein durch Schaumstoff geschütztes Fach für jedes Band vorhanden sein.

Transport von Bändern

Für ein kleines Unternehmen empfiehlt sich die Verwendung eines Kunststoffwerkzeugkastens mit speziell zugeschnittenem Schaumstoffeinsatz. Kunststoff hat zudem

den Vorteil, dass er nicht magnetisierbar ist.

16

1536_online.fm Seite 17 Freitag, 1. Oktober 2010 9:51 09

Ergänzungen zum »Praxishandbuch SAP-Administration«

Wir empfehlen Ihnen, zwei Behälter zu verwenden. In einem Behälter können Sie die Bänder sammeln, die an einen anderen Standort geschickt werden

sollen. In dem anderen können Sie neue Sicherungsbänder aufbewahren.

Beim Auswechseln der Bänder sollten Sie Folgendes berücksichtigen, um

Verwechslungen zu vermeiden:

왘

Versuchen Sie nicht, mehrere Bänder gleichzeitig auszuwechseln.

왘

Halten Sie sich immer an dieselbe Vorgehensweise:

왘

Nehmen Sie das Band aus dem Bandlaufwerk.

왘

Legen Sie es in den vorgesehenen Behälter.

왘

Nehmen Sie das nächste Band aus dem Laufwerk, und legen Sie es in

den Behälter.

왘

Erst nachdem Sie alle Bänder auf diese Weise entfernt haben, legen Sie

nacheinander die neuen Bänder ein.

Bandverwaltung

Verfolgen Sie genau, welche Bänder benutzt wurden, abgeschickt oder in die Laufwerke eingelegt werden sollen.

Es kann leicht geschehen, dass Sie irrtümlich das falsche Band in ein Laufwerk einlegen und damit eine kürzlich erfolgte Sicherung zerstören oder die nächste Sicherung verhindern.

Wenn Sie vorinitialisierte Bänder verwenden, müssen Sie das für den jeweiligen Tag vorgesehene Band verwenden. Ansonsten wirft das Sicherungsprogramm das Band aus. Das Sicherungsprogramm liest den Bandkopf mit der

Initialisierungsinformation aus (einschließlich der Bandbeschriftung) und

vergleicht sie mit der nächsten Beschriftung der Sequenz.

Wird ein Band initialisiert, schreiben einige Programme ein Verfallsdatum

auf das Band. Dasselbe Programm kann das Band vor Erreichen des Verfallsdatums nicht wieder überschreiben. Es kann jedoch mit einem anderen Programm überschrieben werden, das den Bandkopf ignoriert.

Anforderungen an die Aufbewahrungsfrist

Die Aufbewahrungsfristen von Daten sind gesetzlich vorgeschrieben. Fragen

Sie Ihre Rechtsabteilung nach staatlichen oder kommunalen Bestimmungen

zur Datenaufbewahrung. Sie sollten sich auch in der Buchhaltungsabteilung,

bei externen Wirtschaftsprüfern und Beratern erkundigen, wie Sie diesen

17

1536_online.fm Seite 18 Freitag, 1. Oktober 2010 9:51 09

Sebastian Schreckenbach: »Praxishandbuch SAP-Administration«, SAP PRESS 2010

Bestimmungen entsprechen können. Diese Maßgaben sollten anschließend

dokumentiert werden.

Die vorgegebene Datenaufbewahrung ist nicht nur lästige Pflicht, sondern

auch dann praktisch, wenn Sie einmal eine ältere Sicherung nicht wiederherstellen können. Wenn für das Betriebssystem, die Datenbank und das SAPSystem seit der letzten Sicherung je zweimal ein Upgrade ausgeführt wurde,

ist es sehr unwahrscheinlich, dass Sie die Sicherung zu vertretbaren Kosten

wiederherstellen können – falls überhaupt.

Die Aufbewahrungsfristen hängen mit Ihrem Sicherungszyklus zusammen.

Es ist aus folgenden Gründen wichtig, über mehrere Generationen vollständiger Sicherungen und Protokolle zu verfügen:

왘

Wenn die Datenbank beschädigt ist, müssen Sie auf die letzte vollständige

Sicherung vor Auftreten der Beschädigung zurückgreifen.

왘

Wenn auch die letzte vollständige Sicherung beschädigt ist, müssen Sie auf

die vorletzte Sicherung zurückgreifen und die Datenbank mithilfe der Protokolle aktualisieren.

왘

Je nachdem, wann die Datenbank beschädigt wurde, müssen Sie noch weiter in der Zeit zurückgehen.

Da das SAP-System ein Online-Echtzeitsystem ist, müssen Sie alle Protokolle

verwenden, die seit der verwendeten vollständigen Sicherung erstellt wurden, um die Datenbank wiederherzustellen und zu aktualisieren. Wenn zwischen der letzten Sicherung und der Wiederherstellung der Datenbank längere Zeit vergangen ist, kann die Anzahl der Protokolle gewaltig sein. Daher

stellt die Anzahl der Protokolle eine praktische Beschränkung Ihrer Möglichkeiten dar, weit zurückliegende Sicherungen für eine Wiederherstellung zu

verwenden.

Empfehlungen

Unabhängig von den gesetzlich vorgeschriebenen Aufbewahrungszeiten

wird die folgende Mindestaufbewahrungsdauer von Bändern empfohlen:

왘

Wenn Sie jeden Tag eine vollständige Sicherung der Datenbank vornehmen, wird empfohlen, mindestens die Sicherungen der vergangenen zwei

Wochen mitsamt den dazugehörigen Protokollen aufzubewahren.

왘

Wenn Sie jede Woche eine vollständige Sicherung vornehmen, sollten Sie

zumindest die letzten drei Sicherungen mitsamt Protokollen aufbewahren.

18

1536_online.fm Seite 19 Freitag, 1. Oktober 2010 9:51 09

Ergänzungen zum »Praxishandbuch SAP-Administration«

왘

Bewahren Sie spezielle Sicherungen (Monatsende, Quartalsende, Jahresende etc.) für einen längeren Zeitraum auf. Genaue Angaben erhalten Sie

in Ihrer Rechtsabteilung oder bei Ihren Wirtschaftsprüfern.

Auch wenn ein Sicherungs- oder Archivband beschädigt oder zerstört wird,

kann durch eine angemessene Bandaufbewahrungsfrist die Datenbank

immer noch wiederhergestellt werden.

Festlegung von Aufbewahrungsfristen

Systemverwalter können Bandaufbewahrungsfristen nicht alleine festlegen. Um die

Aufbewahrungsfristen zu bestimmen, müssen sich Systemverwalter an die Abteilungen wenden, die davon betroffen sind, wie die Buchhaltung und die Rechtsabteilung. Der Systemverwalter hat bei den Aufbewahrungsfristen sicher ein Mitspracherecht, muss sich aber der endgültigen Entscheidung beugen. Diese Entscheidung

muss dokumentiert werden. Die SAP-Standard-Aufbewahrungsfrist beträgt 28 Tage.

Lagerung

Bei der Lagerung von Bändern wird zwischen Eigen- und Fremdlagerung

unterschieden.

Eigenlagerung

Eigenlagerung bedeutet, die Bänder am gleichen Standort zu lagern, an dem

sich auch das Rechenzentrum befindet. Bänder sollten der Anweisung der

Hersteller entsprechend gelagert werden.

Vermeiden Sie magnetische Felder

Es ist wichtig, dass sich am Lagerort keine magnetischen Felder bilden können. Dies

kann schneller geschehen, als Sie denken. Ein Staubsaugermotor oder ein größerer

elektrischer Motor auf der anderen Seite der Wand, an der die Bänder gelagert werden, kann bereits ein magnetisches Feld erzeugen, das ausreicht, um die Bänder zu

beschädigen.

Alle zusammengehörigen Bänder sollten auch zusammen gelagert werden.

Alle Bänder, die Sie zur täglichen Sicherung verwenden, sollten als Set behandelt werden. Sie enthalten Sicherungen von:

왘

Datenbank

왘

Protokollen

왘

Betriebssystemdateien

Bänder und Dateien eines Sets müssen auch als Set wiederhergestellt werden.

19

1536_online.fm Seite 20 Freitag, 1. Oktober 2010 9:51 09

Sebastian Schreckenbach: »Praxishandbuch SAP-Administration«, SAP PRESS 2010

Fremdlagerung

Ein Fremdlagerort ist ein Standort, der vom SAP-Rechenzentrum physisch

getrennt ist, also z. B. ein anderes Gebäude oder ein anderes Gelände. In

einem Fremdlagerort sind die Bänder sicher für den Fall, dass Ihr Standort

zerstört wird. Von der Schwere der zu erwartenden Notsituation hängt es ab,

was unter angemessenem Schutz zu verstehen ist:

왘

Das Lagern der Bänder in einem anderen Gebäude auf demselben Gelände

ist ausreichend, wenn der Katastrophenfall auf das Gebäude beschränkt ist,

in dem sich das Rechenzentrum befindet.

왘

Wenn sich die Katastrophe auf ein ganzes Gebiet oder eine ganze Region

erstreckt (beispielsweise eine Überschwemmung), ist ein ausreichender

Schutz nur gewährleistet, wenn die Bänder an einem Ort gelagert werden,

der mehrere Kilometer weit entfernt ist.

Das Risiko muss für jeden Standort regional- und gebäudespezifisch abgeschätzt werden. Die Fremdlagerung kann an einem eigenen Firmenstandort

oder bei einem kommerziellen Datenspeicherungsunternehmen erfolgen.

Der Fremdlagerungsort sollte entsprechend zertifiziert sein.

Bänder an Fremdlagerorte verschicken

Schicken Sie die Bänder sofort an den Fremdlagerort, sobald die Sicherung abgeschlossen ist. Wenn es zu einer Notsituation im Rechenzentrum kommt, werden die

Bänder ansonsten in Mitleidenschaft gezogen, und die Sicherung war vergeblich.

Dasselbe gilt für Bänder, auf denen die Protokolle gesichert wurden. Sollten sie zerstört werden, sind alle Informationen seit der letzten Sicherung verloren.

Funktionen im SAP Support Portal

Der Vollständigkeit halber und in Ergänzung zu Kapitel 19 werden in diesem

Abschnitt noch weitere Funktionen des SAP Support Portals erläutert, die Sie

als Administrator unter Umständen nutzen müssen. Dazu zählen folgende:

왘

Verwaltung von Portal-Benutzern (S-User)

왘

Registrierung von Entwicklern

왘

Registrierung von Objekten

Darüber können im SAP Support Portal auch zentral Lizenzschlüssel, Entwicklungs-Namensräume und Migrationsschlüssel für Ihre Systemlandschaft

beantragt oder Software und Beratungsleistungen bestellt werden. Diese

20

1536_online.fm Seite 21 Freitag, 1. Oktober 2010 9:51 09

Ergänzungen zum »Praxishandbuch SAP-Administration«

Aspekte werden hier nicht näher beleuchtet, das Vorgehen können Sie aber

aus den im Folgenden beschriebenen Beispielen leicht ableiten.

Benutzer verwalten

Um sich am SAP Support Portal anmelden zu können, benötigt man einen

Portal-Benutzer (einen sogenannten S-User). Diese Benutzer werden im Support Portal verwaltet und sind völlig unabhängig von der Benutzerverwaltung innerhalb Ihrer SAP-Systeme.

Sofern dies zu Ihrem Aufgabenbereich zählt, legen Sie im SAP Support Portal

neue Benutzer an und verwalten deren Portal-Berechtigungen.

Benutzer anlegen

Gehen Sie folgendermaßen vor, um einen neuen S-User anzulegen:

1. Melden Sie sich im SAP Support Portal an, klicken Sie in der Menüleiste

auf Datenpflege und anschließend auf BENUTZERDATEN.

Systemdaten pflegen

In der Ansicht Datenpflege 폷 Systemdaten können Sie die technischen Daten Ihrer

Systemlandschaft pflegen. Diese Informationen sind z. B. für die Fehleranalyse der

SAP von Belang, wenn Sie eine Kundenmeldung angelegt haben.

2. Wählen Sie den Link Anfordern neuer Benutzer.

21

1536_online.fm Seite 22 Freitag, 1. Oktober 2010 9:51 09

Sebastian Schreckenbach: »Praxishandbuch SAP-Administration«, SAP PRESS 2010

3. Füllen Sie das Antragsformular aus, und klicken Sie auf Sichern.

22

1536_online.fm Seite 23 Freitag, 1. Oktober 2010 9:51 09

Ergänzungen zum »Praxishandbuch SAP-Administration«

Der Benutzerantrag wird nun von SAP bearbeitet. Sobald der Zugang eingerichtet wurde, erhält der Mitarbeiter per E-Mail seine S-Benutzerkennung

und ein Passwort.

Portal-Berechtigungen zuweisen

Das SAP Support Portal verfügt über ein eigenes Konzept zur Vergabe von

Berechtigungen. Damit können Sie den Umfang der für einen Benutzer ausführbaren Aktionen innerhalb des Support Portals bestimmen. Sie können

beispielsweise erlauben, dass ein Benutzer Kundenmeldungen anlegen und

Service-Verbindungen herstellen, aber keine Entwickler registrieren darf. So

pflegen Sie die Berechtigungen von Portalberechtigungen:

1. Melden Sie sich im SAP Support Portal an, und navigieren Sie zu Datenpflege 폷 Benutzerdaten. Klicken Sie auf Suche und Pflege von Benutzern.

2. Schränken Sie mithilfe der angebotenen Felder die Benutzersuche ein, und

wählen Sie Suche.

23

1536_online.fm Seite 24 Freitag, 1. Oktober 2010 9:51 09

Sebastian Schreckenbach: »Praxishandbuch SAP-Administration«, SAP PRESS 2010

3. Die gefundenen Benutzer werden angezeigt. Klicken Sie auf den Link in

der Spalte Benutzer ID.

4. Ein neues Browser-Fenster wird geöffnet. Hier können Sie die zum Benutzer gespeicherten Daten pflegen und das Passwort ändern.

24

1536_online.fm Seite 25 Freitag, 1. Oktober 2010 9:51 09

Ergänzungen zum »Praxishandbuch SAP-Administration«

5. Zum Verwalten der Berechtigungsdaten wählen Sie die Registerkarte

Berechtigungen. Klicken Sie auf Bearbeiten.

25

1536_online.fm Seite 26 Freitag, 1. Oktober 2010 9:51 09

Sebastian Schreckenbach: »Praxishandbuch SAP-Administration«, SAP PRESS 2010

6. Anhand der Berechtigungstabelle können Sie Berechtigungen zuweisen

oder entziehen. Wenn Sie die Konfiguration beendet haben, klicken Sie

auf Sichern.

Portal-Berechtigungen pflegen

Die Berechtigungen für Portal-Funktionen (Spalte Berechtigungsobjekte) können

in unterschiedlichem Umfang anhand verschiedener Kriterien (z. B. Kunden- oder

Installationsnummer) abgegrenzt werden. Um eine Berechtigung neu hinzuzufügen,

aktivieren Sie die Checkbox. Die Abgrenzungskriterien werden automatisch abgefragt.

Die Einstellungen bestehender Berechtigungen ändern Sie, indem Sie auf den Link

in der Spalte Berechtigungsobjekte klicken.

Die Berechtigungsdaten wurden gespeichert, die Änderung wird sofort wirksam. Beachten Sie, dass Sie für die Pflege von Benutzerdaten und Berechtigungen selbst bestimmte Portal-Berechtigungen benötigen. Diese muss Ihnen

Ihr zuständiger Superadministrator eventuell erst zuweisen. Wenn Sie nicht

26

1536_online.fm Seite 27 Freitag, 1. Oktober 2010 9:51 09

Ergänzungen zum »Praxishandbuch SAP-Administration«

wissen, an wen Sie sich wenden müssen, wählen Sie im SAP Support Portal

unter Datenpflege 폷 Benutzerdaten den Link Ihr SAP-Systemadministrator.

Entwickler registrieren

Ein Programmierer benötigt einen Entwicklerschlüssel, um in einem SAPSystem Objekte anlegen oder ändern zu können. Damit können Sie einerseits

einschränken, wer in Ihrem SAP-System Zugriff auf Programmierobjekte hat,

und andererseits nachvollziehen, von wem eine Änderung am System vorgenommen wurde.

Entwickler werden im SAP Support Portal registriert. Bei der Registrierung

wird sofort ein Entwicklerschlüssel erzeugt, der im SAP-System eingetragen

werden kann. Dieser Vorgang ist nur einmal pro Installation notwendig. Der

Entwicklerschlüssel wird systemseitig abgefragt, wenn der Programmierer

eine entsprechende Aktion ausführen möchte.

Spätestens zu diesem Zeitpunkt wird der Entwickler Kontakt mit Ihnen aufnehmen, um einen Entwicklerschlüssel zu bekommen. So registrieren Sie

einen Entwickler im SAP Support Portal:

1. Rufen Sie das SAP Support Portal auf, klicken Sie auf Schlüssel & Bestellungen und anschließend auf SSCR-Schlüssel.

27

1536_online.fm Seite 28 Freitag, 1. Oktober 2010 9:51 09

Sebastian Schreckenbach: »Praxishandbuch SAP-Administration«, SAP PRESS 2010

Weitere Funktionen unter Schlüssel & Bestellungen

In diesem Fenster können Sie z. B. auch Lizenz- oder Migrationsschlüssel beantragen oder Software und Services (Beratungsleistungen) bestellen.

2. Klicken Sie auf Entwickler registrieren.

3. Tragen Sie in das Feld Benutzer-ID(s) die Benutzerkennung ein, die der

Programmierer in Ihrem SAP-System hat. Aktivieren Sie unter Installationen auswählen die Installationsnummer, zu der das entsprechende System gehört. Sie können jeweils mehrere Benutzer-IDs und Installationen

wählen. Klicken Sie auf Registrieren.

28

1536_online.fm Seite 29 Freitag, 1. Oktober 2010 9:51 09

Ergänzungen zum »Praxishandbuch SAP-Administration«

4. Der Entwicklerschlüssel wird erzeugt und angezeigt.

Schicken Sie den Entwicklerschlüssel an Ihren Programmierer. Er kann ihn

nun als Zugangsschlüssel eintragen und ist ab sofort in allen Systemen der

entsprechenden Installation registriert.

Tabelle für Entwicklerschlüssel im SAP-System

Die in einem SAP-System eingetragenen Zugangsschlüssel werden in der Tabelle

DEVACCESS gespeichert.

29

1536_online.fm Seite 30 Freitag, 1. Oktober 2010 9:51 09

Sebastian Schreckenbach: »Praxishandbuch SAP-Administration«, SAP PRESS 2010

Objekte registrieren

Wenn ein SAP-Objekt (z. B. ein Programm oder eine Tabelle) geändert werden soll, muss diese Änderung im SAP Support Portal registriert werden. Die

Registrierung von Objekten ermöglicht es, nachzuvollziehen, welche SAPObjekte durch den Kunden geändert wurden. Dies ist insbesondere für Ihren

Gewährleistungs- bzw. Support-Anspruch von Bedeutung: Wenn Sie ein SAPObjekt ändern und dadurch Probleme entstehen, liegt es möglicherweise in

Ihrer eigenen Verantwortung, das Problem zu lösen. Wurde das Objekt dagegen nicht geändert und treten Probleme auf, liegt es in der Verantwortung

der SAP, das Problem zu lösen. Soll ein SAP-Objekt modifiziert werden,

erscheint folgender Registrierungsdialog:

Notieren Sie diese Daten, Sie brauchen sie für die Registrierung des Objekts.

So registrieren Sie das Objekt im SAP Support Portal:

1. Rufen Sie das SAP Support Portal auf, wählen Sie den Menüpfad Schlüssel

& Bestellungen 폷 SSCR-Schlüssel und klicken Sie auf den Button Objekt

registrieren.

2. Sie haben zwei Möglichkeiten, das zu registrierende Objekt einzugeben:

30

왘

Fügen Sie das Objekt aus dem Registrierungsdialog per Copy & Paste in

das Feld PgmID Typ Objektname ein, und klicken Sie auf Prüfen. Die

Auswahlfelder werden dann automatisch gefüllt.

왘

Tragen Sie die Daten aus dem Registrierungsdialog manuell in die Felder

Basis-Release (z. B. 701), PgmID (z. B. R3TR), Typ (z. B. PROG) und Objektname (z. B. PFCG_TIME_DEPENDENCY) ein.

왘

Klicken Sie anschließend auf Registrieren.

1536_online.fm Seite 31 Freitag, 1. Oktober 2010 9:51 09

Ergänzungen zum »Praxishandbuch SAP-Administration«

3. Der Registrierungsschlüssel wird sofort angelegt und angezeigt.

Der Objektschlüssel kann nun vom Entwickler im Dialogfenster Objekt

registrieren in das Feld Zugangsschlüssel eingetragen werden. Erst jetzt

kann der Programmierer das SAP-Objekt modifizieren.

31