enn man nnt.

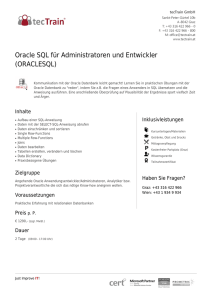

Werbung