Integrierte Lehrveranstaltung (IL) - fbi.h

Werbung

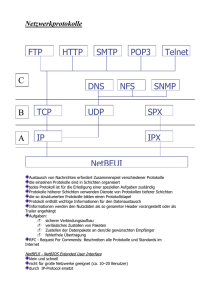

Versuch 1: LAN Fachbereich MSD – Praktikum Networks ________________________________________________________________________ (Stand Oktober 2007) Ziele In diesem Versuch sollen Sie ein einfaches lokales Netz (LAN) aufbauen. Dabei werden folgende Aspekte betrachtet: Physikalische Verbindung mehrerer Rechner zu einem Netz Adressierung und Kennzeichnung von Endeinrichtungen und Anwendungen in unterschiedlichen Kommunikationsschichten Nachrichtenaustausch mit standardisierten Protokollen und den zugehörigen Protokolldateneinheiten Konfiguration der Kommunikationssoftware Vergabe von Adressen und Namen der Endeinrichtungen. Dieser Versuch soll mehr Ihre Neugierde wecken, als in der Vorlesung erworbenes Wissen abprüfen. Sie sollten sich insbesondere durch die vielen erforderlichen Konfigurationsaktionen nicht den Blick für die zugrunde liegenden Netzfunktionen verstellen lassen. Vorbereitung: Vor der Versuchsdurchführung sind in Heimarbeit die für die einzelnen Versuchsteile zutreffenden Vorbereitungsfragen zu beantworten. Durchführung: Führen Sie die Versuche entsprechend der Versuchsanleitung durch und notieren Sie die Ergebnisse bzw. beantworten Sie die gestellten Fragen auf der Anleitung. Bitte arbeiten Sie als Team und geben Sie jedem Mitglied Ihrer Gruppe die Möglichkeit, den Versuchsablauf nachzuvollziehen. Ausarbeitung: Der Praktikumsbericht entsteht bereits während der Versuchsdurchführung und wird am Ende des Praktikums testiert. 1 Inhalt Teil 1 Aufbau eines einfachen LANs - PC-PC-Direktverbindung - Überlegungen - Aufbau eines 100Base-T-LANs mit 4 PCs und einem Hub - Installation des Netzkartentreibers - Installation der TCP/IP-Protokolle - Protokollanalyse Teil 2 Automatische Vergabe von IP-Adressen und Konfiguration des Domänennamensdienstes - Automatische Vergabe von IP-Adressen - Installation des DHCP-Servers - Installation der DHCP-Clients und Adressvergabe - Domänennamensdienst: Einrichten statischer IP-Adressen - Installation des DNS-Servers - Installation des DNS-Clients Schriftliche Vorbereitung: 1. Was ist erforderlich, wenn man nur mit 2 PC direkt kommunizieren will? (Denken Sie an Hard- und Software) 2. Welche Anwendung könnten Sie mit den 2 PCs durchführen? 3. Welche Adressierungsmöglichkeiten treten in einem LAN auf? Was verstehen Sie unter einer physikalischen Adresse? Was verstehen Sie unter einer logischen Adresse? Wie setzt sich eine IPv4-Adresse zusammen? Welche weiteren Adressierungsmechanismen gibt es? 4. Was versteht man unter einem Patch-Panel? 2 5. Machen Sie sich den Kapselungsmechanismus der TCP/IP-Protokolldateneinheiten klar, wie er sich aus dem Schichtenmodell ergibt. (Skizze von der Sicherungsschicht bis zur Anwendungsschicht) Überlegen Sie sich drei Vorteile die automatische Vergabe von IP-Adressen mit Hilfe des Dynamic Host Configuration Protocol (DHCP): a) b) c) Überlegen Sie sich drei Vorteile für die Kennzeichnung von Hosts mit Hilfe des Domain Name System (DNS)? a) b) c) 3 Einführung Ein Rechnernetz besteht aus mindestens zwei Rechnern und einem Kommunikationsmedium. Netze werden grob in lokale Netze und Weitverkehrsnetze klassifiziert. Ein lokales Netz verbindet Rechner, die geographisch nicht allzu weit voneinander entfernt sind, und beispielsweise in einer Abteilung einer Firma oder innerhalb eines Gebäudes stehen. Weitverkehrsnetze schaffen Verbindungen zwischen einzelnen Rechnern und lokalen Netzen, und verbinden beispielsweise Rechner einer Abteilung, die über mehrere Standorte verteilt sind. Anwendungen, die von vielen benutzt werden, werden auf Anwendungsservern bereitgestellt. Beispiele sind Elektronische Post, Datenbanken, World Wide Web, SAP. Die Kommunikation zwischen den vernetzten Systemen erfolgt über Protokolle. Um die komplexen Kommunikationsaufgaben vernünftig strukturieren zu können, werden die Protokolle nach einem Schichtenmodell in Form eines Protokollstapels gegliedert. Jede Kommunikationsschicht hat spezifische Aufgaben, die sie in einem konkreten Protokoll erfüllen muss . Konsequenterweise müssen im Sender und im Empfänger die gleichen Schichtprotokolle enthalten sein. Der Nachrichtenaustausch auf einer bestimmten Schicht erfolgt mit Nachrichten (Protokolldateneinheiten) dieser Schicht. Eine Protokolldateneinheit enthält Steuerungsinformation für die Ausführung spezieller Steuerungsfunktionen der zugehörigen Schicht und Benutzerinformation, die von dieser Schicht nicht interpretiert wird. Wenn eine Anwendung mit einer anderen Anwendung kommunizieren möchte, übergibt sie die Daten über das Betriebssystem dem Protokollstapel. Das Protokoll weiß über die Eigenschaften des Netzes Bescheid und führt die Übermittlung durch. Auf der Empfängerseite führt der Protokollstapel beispielsweise eine Fehlererkennung durch, gegebenenfalls wird die Wiederholung einer Nachricht veranlasst, die Benutzerdaten werden anhand der Nummerierung von Protokolldateneinheiten in der richtigen Reihenfolge zusammengesetzt und entsprechend der Adresse der Anwendung an die richtige Anwendung weitergereicht. Für Netze sind unterschiedliche Topologien entworfen worden, beispielsweise Bus, Stern und Ring. In dem nachfolgenden Versuch werden Sie ein Netz mit Sterntopologie kennen lernen. Der Sternpunkt besitzt im nachfolgenden Versuch rein verbindende Funktionen, er kann aber auch vermittelnde Funktionen übernehmen (Brücke, Router). Das verbindende Element zwischen Rechner und Übertragungsmedium ist die Netzwerkkarte (Netzadapter). Netzwerkkarten müssen zur Topologie und dem Medium des Netzes passen. Aufgaben der Netzwerkkarte sind beispielsweise die vom Rechnerbus parallel angelieferten Daten in das auf dem Netzwerkkabel eingesetzte serielle Datenformat umzusetzen und umgekehrt, und wesentliche Teile des Zugriffsprotokolls. Bei der leitungsgebundenen Übertragung werden unterschiedliche Leitungstypen eingesetzt, z.B. Koaxialleiter, verdrillte Zweidrahtleitungen und Lichtwellenleiter. Alternativ können Rechner auch drahtlos über Funk oder Licht miteinander verbunden werden. Die Auswahl des geeigneten Übertragungsmediums hängt von Faktoren wie Leitungs- und Installationskosten, überbrückbare Entfernung, Anzahl anschließbarer Endeinrichtungen, Bandbreite, Störsicherheit etc. ab. Sie werden im nachfolgenden Versuch die Netzkomponenten mit einfach handhabbaren verdrillten Zweidrahtleitungen verbinden. Die an ein Netz angeschlossenen Endeinrichtungen können den Zugriff auf das Medium nach den in einem Mehrfachzugriffsverfahren festgelegten Spielregeln durchführen. Es gibt mehrere standardisierte Zugriffsmethoden. Im nachfolgenden Versuch werden Sie sich mit der am weitesten verbreiteten Zugriffsmethode Carrier Sense Multiple Access with Collision Detection (CSMA/CD) beschäftigen. Die Zugriffsmethode geht von einem Rundsendemedium aus, bei dem eine sendende Endeinrichtung von allen anderen Endeinrichtungen gehört wird. Möchte eine Endeinrichtung senden, so hört sie zuerst das Medium ab, ob ein Signal anliegt. Ist dies nicht der Fall, setzt die Endeinrichtung ihre Nachricht ab. Nun kann es passieren, da zwei oder mehr Endeinrichtungen gleichzeitig senden, weil sie das Medium als frei erkannt haben. Dann kommt es zu einer so genannten Kollision. Diese Kollision wird von beiden Endeinrichtungen erkannt, und beide unterbrechen sofort ihre Sendung. Dann wartet jede Endeinrichtung eine durch einen Zufallsgenerator bestimmte Zeit und versucht den Zugriff erneut. Die zufällig gewählte Verzögerungszeit sorgt dafür, dass die Endeinrichtungen bei der Zugriffswiederholung nicht erneut kollidieren. 4 Zur Gestaltung und Strukturierung von größeren Netzen stehen eine Reihe von Netzwerkkomponenten wie z.B. Repeater/Hubs, Brücken/Vermittlungseinrichtungen und Router zur Verfügung. Repeater empfangen ein Signal am Eingang, verstärken es und stellen die ursprüngliche Signalform wieder her. Sie übertragen Nach- richten Bit für Bit, ohne irgendwelche in den Nachrichten enthaltene Adressen zu interpretieren. Hubs funktionieren wie Repeater, allerdings mit mehreren Ports (Multi­Port­Repeater). Ein Signal, das an einem Port ankommt, wird auf allen anderen Ports weitergegeben. Sie werden in diesem Versuch nur ein LAN mit max. 4 PCs aufbauen. Brücken/Vermittlungseinrichtungen verbinden verschiedene Netze auf der Protokollschicht, in der das Zugriffsverfahren definiert ist (Media Access (MAC) Layer). Sie werten die unstrukturierten physikalischen Zieladressen (MAC­Adresse) der Endeinrichtungen aus, die in den Protokolldateneinheiten der MAC­Schicht (MAC­Rahmen) enthalten sind, und entscheiden anhand der Zieladresse, auf welcher Seite der Brücke/Vermittlungseinrichtung der Empfänger lokalisiert ist. Nur MAC­Rahmen, die auf die andere Seite der Brücke müssen, werden auch dorthin weitergereicht. Lokaler Verkehr wird nicht weitergeleitet. Damit führen Brücken/Vermittlungseinrichtungen eine Filterung der MAC­Protokolldateneinheiten Rahmen durch. Router werten ähnlich wie Brücken/Vermittlungseinrichtungen Zieladressen aus und leiten Pakete dementsprechend weiter. Allerdings arbeiten Router mit logischen Adressen der Vermittlungsschicht. Vermittlungsschichtadressen sind strukturiert in Netzanteil und Endeinrichtungsanteil. Dies hat zur Folge, dass Router nicht die Adressen jeder einzelnen Endeinrichtung kennen müssen, sonder nur Adressen der Netze. Daher können Router in viel größeren Netzen eingesetzt werden als Brücken/Vermittlungseinrichtungen. Router sind meistens leistungsfähige eigenständige Geräte, aber in einem kleinen Netz kann auch ein PC die Aufgabe eines Routers wahrnehmen.) Als höhere Protokolle werden im nachfolgenden Versuch Beispiele aus der TCP/IP­Protokollfamilie betrachtet, wie sie auch im Internet benutzt werden. TCP/IP-Protokolle sind unabhängig von der unterlagerten Netztechnologie und werden heute sowohl im LAN­ als auch im WAN­Bereich eingesetzt. Die Internetschicht entspricht ihrer Funktion nach der OSI­Vermittlungsschicht. Das Internet Protocol (IP), nach dem das Internet seinen Namen hat, arbeitet verbindungslos und nutzt die logischen Vermittlungsschichtadressen (IP-Adresse) zur Wegewahl (Routing). Das Internet Protokoll verschickt die IP-Protokolldateneinheiten im Datagrammdienst, d.h. es gibt weder eine Prozedur zum Verbindungsauf-/­abbau, noch wird das Vorhandensein der Gegenstelle überprüft. Auf der gleichen Schicht steht das Internet Control Management Protocol (ICMP) zur Verfügung, das Zusatzfunktionen zur Analyse und Meldung des aktuellen Zustands des Netzes oder der gewünschten Endeinrichtung bereitstellt. Die oberhalb der IP­Schicht liegende Transportschicht kann sowohl verbindungslos (User Datagram Protocol, UDP) und ungesichert arbeiten oder eine verbindungs-orientierte Kommunikation mit gesicherter Übermittlung und Flusskontrolle bereitstellen (Transport Control Protocol, TCP). Die TCP/IP­ Protokollfamilie umfasst weiter eine Reihe standardisierter Anwendungsprotokolle wie z.B. Dateitransfer (File Transfer Protocol, FTP), virtuelle Terminalemulation (Telnet), elektronische Post (Simple Mail Transfer Protocol, SMTP) und Übermittlung von Webseiten (Hypertext Transfer Protocol, HTTP). Hilfsprotokolle ermöglichen die Auflösung von Domänennamen (Domain Name System, DNS), die Zuweisung von IP­ Adressen an Endeinrichtungen (Dynamic Host Configuration Protocol, DHCP) und den Austausch von Netzmanagementinformation (Simple Network Management Protocol, SNMP) und das Suchen im Netz. Viel Erfolg! 5 Teil 1: Aufbau eines einfachen LAN In diesen Versuchsteil bauen Sie ein einfaches Ethernet­LAN auf. Dabei verbinden Sie mehrere Rechner über einen Hub zu einer physikalischen Mehrpunkt-Verbindung. 1.1 PC­PC­Direktverbindung 1.1.1 Überlegungen In Ihrem Labor­PC ist bereits eine Ethernet­Netzwerkkarte physikalisch installiert. Überlegen Sie sich, welche Schritte erforderlich sind, um zwischen jeweils zwei benachbarten PCs eine direkte Kommunikation zu ermöglichen: a) b) c) Überlegen Sie sich, warum das Verbindungskabel gekreuzt sein muss . Wir führen diesen Versuchsteil nicht praktisch aus, sondern benutzen im nächsten Schritt eine flexiblere Verbindungsmöglichkeit über einen Hub. Aus der Vorlesung wissen Sie, dass ein Hub LAN-Segmente in der Bitübertragungsschicht verbindet. 6 1.2 Aufbau eines 100Base­T­LAN mit 4 PCs und einem Hub Verbinden Sie jeweils 4 PCs (Host) einer Tischreihe mit jeweils einem ungekreuzten (Patch-) Kabel zu einem sternförmigen LAN mit einem Hub als Sternpunkt. Der Hub arbeitet als Multi­Port­Repeater, Kollisionen breiten sich damit über das gesamte Netz aus. 1.2.1 Installation des Netzkartentreibers Die Kommunikation zwischen den vernetzten PCs soll über das Ethernet­Protokoll erfolgen. Dieses Protokoll wird von einem Netzkartentreiber bereitgestellt und muss entsprechend konfiguriert werden. Die vorhandene Netzkarte ist on board und bereits vorkonfiguriert! Keine Änderung vornehmen! Erforderlichen Schritte zur Konfiguration des Netzwerkkartentreibers: - Melden Sie sich als Benutzer cnetlab an. Wiederholen Sie die Eingabe in der Zeile Passwort, und schließen Sie die Eingabe mit <Enter> ab. - Suchen Sie den Netzwerkadapter im Geräte-Manager: Rechte Maustaste auf Arbeitsplatz-Icon – Verwalten – Gerätemanager – Netzwerkadapter (ähnlich Abbildung 1a). Es wird ein EthernetAdapter angezeigt ( nicht die VMware-Adapter! ). Die Karte ist bereits aktiviert. - Achtung! Keine Veränderungen an den Einstellungen vornehmen! Nur nachschauen! Notieren Sie sich den Typ der Netzwerkkarte (kann wichtig sein bei der Beschaffung neuer Treiber). Im Fall der in diesem Versuch benutzten EthernetNetzkarten sind diese bereits vom Hersteller mit einer fest zugeordneten physikalischen Adresse (MAC­Adresse) versehen. Die physikalische Adresse der Netzwerkkarte wird zur Adressierung des physikalischen Anschlusses der zugehörigen Endeinrichtung benutzt. Abbildung 1a (Beispiel) Beispiel für eine Ethernet­Adresse: 00­50­BA­C1­79­89 Notieren Sie hier ihre eigene Ethernet-Adresse: _______________________ (Sie sehen die MAC-Adresse im Eingabeaufforderungsfenster: Start – Ausführen – cmd eingeben (oder das kleine schwarze Symbol in der Schnellstart-Leiste), im neuen Fenster ipconfig /all eingeben) 7 1.2.2 Installation der TCP/IP-Protokolle Die TCP/IP­Protokollfamilie stellt die heute am weitesten verbreiteten Protokolle zur Datenkommunikation bereit. IP unterstützt strukturierte logische Netzadressen und kann daher in Routern vermittelt werden, d.h. IP ist ein routbares Protokoll. Zusammen mit dem Internet Protocol wird das Hilfsprotokoll Address Resolution Protocol (ARP) installiert, das es ermöglicht eine logische Netzadresse (IP-Adresse) in eine physikalische Netzadresse aufzulösen. Beispiel für eine IP-Adresse: 141.100.48.120 Nachfolgend werden die erforderlichen Schritte zur Installation von TCP/IP beschrieben: 1.2.2.1 Installation von TCP/IP: - Wählen Sie Start – Einstellungen – Netzwerkverbindungen, Rechte Maustaste auf LANVerbindung 2 – Eigenschaften und klicken Sie auf Internetprotokoll (TCP/IP). - Das TCP/IP Protokoll muss bereits vorhanden sein (Abbildung 1b). - Klicken Sie auf Eigenschaften. Im zugehörigen Fenster (ähnlich Abbildung 1c ) können Sie die IP Adressen vergeben: - Geben Sie als IP-Adresse für ihren Rechner 172.17.5.xx ein, wobei xx die Nummer Ihres LaborPC ist (z.B. NetLab27 Æ xx = 27; mit Strg-Alt-Entf erscheint ein Fenster, in dem der PC-Name ersichtlich ist). - Als Subnetmaske geben Sie 255.255.252.0 ein. - Die Einträge Standard­Gateway und DNS­Server werden zunächst freigelassen. Abbildung 1b. Überprüfen Sie im Fenster "Eingabeaufforderung" (Start Æ 8 Ausführen Æ Öffnen: cmd, oder das entsprechende Symbol in der Schnellstart-Leiste anklicken) die neue IP-Adresse mit dem Befehl "ipconfig". Falls die neue IP-Adresse noch nicht übernommen wurde, deaktivieren Sie die LAN-Verbindung und aktivieren sie wieder (Rechte Maustaste auf "Netzwerkumgebung" auf dem Desktop Æ Eigenschaften Æ LAN-Verbindung doppelklicken Æ Deaktivieren, LAN-Verbindung nochmal doppelklicken Æ aktivieren). Abbildung 1c (Beispiel) 1.2.2.2 Testen der IP­Erreichbarkeit mit Ping Zusammen mit IP wird das Internet Control Message Protocol (ICMP) als Hilfsprotokoll installiert, mit dem man beispielsweise die Erreichbarkeit einer am Netz angeschlossenen Endeinrichtung überprüfen oder Fehlerzustände im Netz analysieren kann. Eine Endeinrichtung oder ein Router kann eine ICMP_Echo­ Request­Nachricht an eine definierte IP-Zieladresse senden und erhält bei Erreichbarkeit eine ICMP_Echo­Reply­Nachricht beziehungsweise bei Unerreichbarkeit eine ICMP_Destination­UnreachableNachricht mit geeignetem Fehlergrund zurück. Mit dem Programm Ping kann eine Reihe von Echo­Request­Nachrichten gesendet und die entsprechenden empfangenen Antworten auswertet werden: - Rufen Sie die Kommandozeilen-Eingabe auf: Start – Programme - Zubehör ­ Eingabeaufforderung (oder: Start Æ Ausführen Æ Öffnen: cmd, oder Symbol in der SchnellstartLeiste). - Geben Sie in der Kommandozeile ping <Ziel­IP­Adresse> ein (Abbildung 1d). Aufgaben: Überprüfen Sie die Erreichbarkeit der jeweiligen Partnerrechner. - Welche IP­Adressen müssen Sie eingeben? - Was passiert, wenn Sie ping 172.17.5.xx (xx steht für die Adresse des Nachbarrechners) eingeben? (Begründen Sie das Ergebnis.) - Führen Sie einen ping 192.168.0.1 aus (Abbildung 1d). Was passiert? 9 Abbildung 1d 10 1.2.3 Protokollanalyse Zur Analyse der von den beteiligten Protokollen ausgetauschten Protokolldateneinheiten steht der Netzwerk-Analysator "Packetyzer" zur Verfügung. Im Rahmen dieses Versuches sollen nur die Protokolldateneinheiten des MAC­Zugriffsprotokolls (Ethernet­Rahmen), des Internet Protocol (IP­Datagramme), Address Resolution Protocol (ARP) und des Internet Control Message Protocol (Echo Request / Reply) untersucht werden. Die Protokollanalyse ist ein effizientes Hilfsmittel bei der Fehlersuche. Der Protokollanalysator zeichnet dabei alle empfangenen Protokolldateneinheiten auf und stellt diese anschließend in lesbarer Form dar. Zur Bedienung des Protokollmonitors sind folgende Schritte erforderlich: Starten des Netzwerk-Analysators: Der Netzwerk-Analysator kann über eine Verknüpfung auf dem Desktop aktiviert werden Starten der Aufzeichnung empfangener Protokolldateneinheiten: Durch Anklicken des gekennzeichneten Symbols (Start Capture) wird die Aufzeichnung gestartet (Abbildung 1e). Sie können jetzt beispielsweise einen Ping an den gegenüberliegenden Rechner senden. Stoppen der Aufzeichnung: Durch Anklicken des gleichen Symbols wird die Aufzeichnung angehalten. In dem geöffneten Fenster sind die aufgezeichneten Protokolldateneinheiten dargestellt (Abbildung 1f). Verfeinerung der Darstellungstiefe: In der von Windows her bekannten Weise kann durch Anklicken des Pluszeichens der Nachricht im linken Fenster der Detaillierungsgrad der Darstellung variiert werden (Baum-Struktur aufklappen). Start Abbildung 1e 11 Abbildung 1f Aufgabe: Analysieren Sie einen Ping­Vorgang: - Netzwerk-Analysator "Packetyzer" starten Aufzeichnung starten, dann Ping mit IP­Adresse zu einem beliebigen Nachbarrechner initiieren Aufzeichnung beenden Aufgezeichnete Daten öffnen und analysieren. a) Stellen Sie die Kapselung der beim Ping­Vorgang beteiligten Nachrichten dar, z.B. Ethernet­Rahmen, IP­Datagramm, Echo­Request­Nachrichten (ICMP) b) Welche Parameter sind in der Echo­Request­Nachricht enthalten? 12