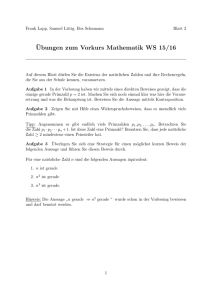

Zahlentheorie - Lehrstuhl VI für Mathematik

Werbung