IT-Security

Werbung

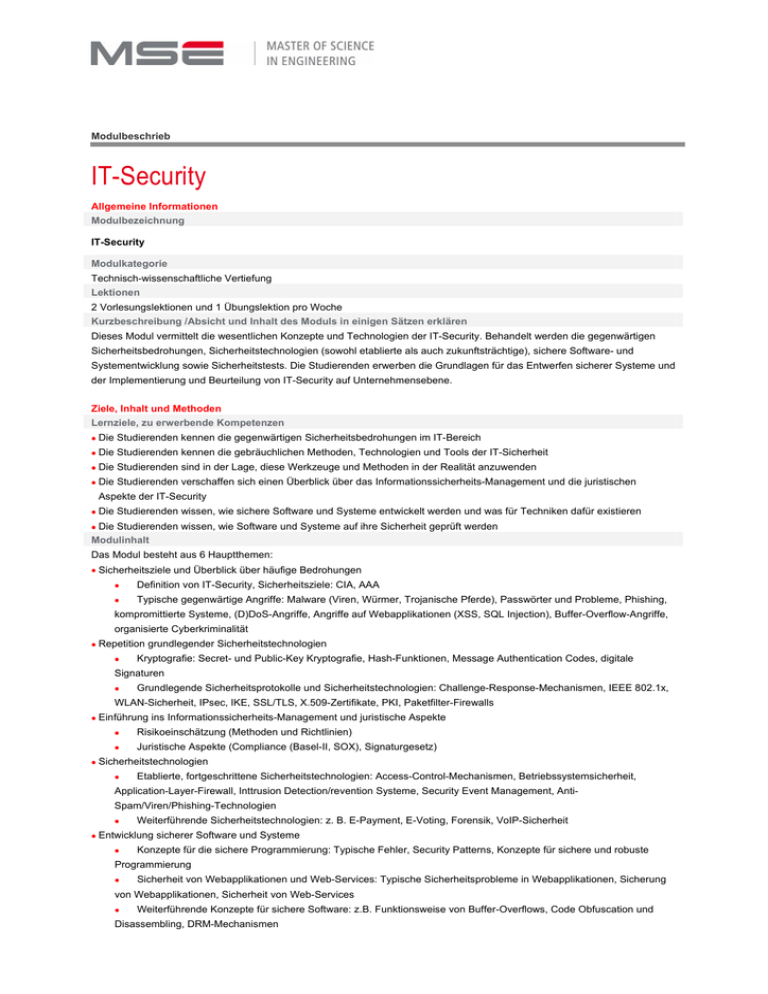

Modulbeschrieb IT-Security Allgemeine Informationen Modulbezeichnung IT-Security Modulkategorie Technisch-wissenschaftliche Vertiefung Lektionen 2 Vorlesungslektionen und 1 Übungslektion pro Woche Kurzbeschreibung /Absicht und Inhalt des Moduls in einigen Sätzen erklären Dieses Modul vermittelt die wesentlichen Konzepte und Technologien der IT-Security. Behandelt werden die gegenwärtigen Sicherheitsbedrohungen, Sicherheitstechnologien (sowohl etablierte als auch zukunftsträchtige), sichere Software- und Systementwicklung sowie Sicherheitstests. Die Studierenden erwerben die Grundlagen für das Entwerfen sicherer Systeme und der Implementierung und Beurteilung von IT-Security auf Unternehmensebene. Ziele, Inhalt und Methoden Lernziele, zu erwerbende Kompetenzen • Die Studierenden kennen die gegenwärtigen Sicherheitsbedrohungen im IT-Bereich • Die Studierenden kennen die gebräuchlichen Methoden, Technologien und Tools der IT-Sicherheit • Die Studierenden sind in der Lage, diese Werkzeuge und Methoden in der Realität anzuwenden • Die Studierenden verschaffen sich einen Überblick über das Informationssicherheits-Management und die juristischen Aspekte der IT-Security • Die Studierenden wissen, wie sichere Software und Systeme entwickelt werden und was für Techniken dafür existieren • Die Studierenden wissen, wie Software und Systeme auf ihre Sicherheit geprüft werden Modulinhalt Das Modul besteht aus 6 Hauptthemen: • Sicherheitsziele und Überblick über häufige Bedrohungen • Definition von IT-Security, Sicherheitsziele: CIA, AAA • Typische gegenwärtige Angriffe: Malware (Viren, Würmer, Trojanische Pferde), Passwörter und Probleme, Phishing, kompromittierte Systeme, (D)DoS-Angriffe, Angriffe auf Webapplikationen (XSS, SQL Injection), Buffer-Overflow-Angriffe, organisierte Cyberkriminalität • Repetition grundlegender Sicherheitstechnologien • Kryptografie: Secret- und Public-Key Kryptografie, Hash-Funktionen, Message Authentication Codes, digitale Signaturen • Grundlegende Sicherheitsprotokolle und Sicherheitstechnologien: Challenge-Response-Mechanismen, IEEE 802.1x, WLAN-Sicherheit, IPsec, IKE, SSL/TLS, X.509-Zertifikate, PKI, Paketfilter-Firewalls • Einführung ins Informationssicherheits-Management und juristische Aspekte • Risikoeinschätzung (Methoden und Richtlinien) • Juristische Aspekte (Compliance (Basel-II, SOX), Signaturgesetz) • Sicherheitstechnologien • Etablierte, fortgeschrittene Sicherheitstechnologien: Access-Control-Mechanismen, Betriebssystemsicherheit, Application-Layer-Firewall, Inttrusion Detection/revention Systeme, Security Event Management, AntiSpam/Viren/Phishing-Technologien • Weiterführende Sicherheitstechnologien: z. B. E-Payment, E-Voting, Forensik, VoIP-Sicherheit • Entwicklung sicherer Software und Systeme • Konzepte für die sichere Programmierung: Typische Fehler, Security Patterns, Konzepte für sichere und robuste Programmierung • Sicherheit von Webapplikationen und Web-Services: Typische Sicherheitsprobleme in Webapplikationen, Sicherung von Webapplikationen, Sicherheit von Web-Services • Weiterführende Konzepte für sichere Software: z.B. Funktionsweise von Buffer-Overflows, Code Obfuscation und Disassembling, DRM-Mechanismen • Testen von Software- und Systemsicherheit • Konzepte zum Testen von Softwaresicherheit: Black-, White- und Grey-Box-Test, Testobjekte (Designspezifikation, Code Review, Systemkonfiguration, Applikationssicherheit), Prüftechniken (Konzeptioneller Audit, Vulerability-Scan, Penetration-Test) • Penetrationstest einer Webapplikation als Beispiel für einen Sicherheitstest: verschiedene Phasen des Penetration- Tests, manuelle Methoden und Tools Modulplan mit Gewichtung der Lehrinhalte Woche Thema Definition von IT-Security, Sicherheitsziele 1 Typische gegenwärtige Angriffe 2 Kryptografie 3 Grundlegende Sicherheitsprotokolle und Sicherheitstechnologien Risikoanalyse 4 Juristische Aspekte 5 Etablierte, fortgeschrittene Sicherheitstechnologien 6 7 8 Weiterführende Sicherheitstechnologien 9 Konzepte für die sichere Programmierung 10 Sicherheit von Webanwendungen und Webdiensten 11 12 Weiterführende Konzepte für sichere Software 13 Konzepte zum Testen von Softwaresicherheit 14 Penetration-Test einer Webapplikation als Beispiel für einen Sicherheitstest Modulorganisation (z.B. Aufteilung in Kurse) Das Modul ist den Hauptthemen entsprechend in sechs Kurse aufgeteilt. Kurs Bezeichnung Woche 1 Sicherheitsziele und Überblick über häufige Bedrohungen 2 Betrachtung grundlegender Sicherheitstechnologien 1 3 Einführung ins Informationssicherheits-Management und juristische Aspekte 4 Sicherheitstechnologien 5-8 5 Entwicklung sicherer Software und Systeme 9-12 6 Testen von Software- und Systemsicherheit 13-14 2-3 4 Lehr- und Lernmethoden • Vorlesungen • Übungen und Selbststudium: Fallstudien, praktische Übungen auf dem Computer, Theorieübungen, Präsentation der Resultate Voraussetzungen, Vorkenntnisse, Eingangskompetenzen Es wird vorausgesetzt, dass die Studierenden Grundkenntnisse in Kryptologie und eine Grundlage im Bereich der sicheren Kommunikationsprotokolle besitzen (entspricht ungefähr einem 4 ECTS Bachelormodul). Siehe z. B: Network Security: Private Communication in a Public World, Second Edition Charlie Kaufman, Radia Perlman, Mike Speciner, 2nd Edition, ISBN 0130460192 Bibliografie Vorlesungsunterlagen der Dozenten und dortiger Verweis auf aktuelle Literatur Leistungsbewertung Zulassungsbedingungen für die Modulschlussprüfung (Testatbedingungen) Vorlesungsmaterialien, angegebene Internetquellen und Fachliteratur Schriftliche Modulschlussprüfung Prüfungsdauer 120 Minuten Erlaubte Hilfsmittel sämtliche Unterlagen und Notizen