1 Testaufgaben (20 Punkte)

Werbung

Klausur zur „Codierungstechnik”

12. 12. 2013.

Name:

Neptun-Code:

Unterschrift: .......................................................

Testaufgaben (20)

0,0 – 40

1

Theorie (30)

40,1 – 55,0

2

Aufgabe (20+30)

55,1 – 70,0

3

70,1 – 85,0

4

∑

/100

Note

85,1 – 100,0

5

1 Testaufgaben (20 Punkte)

Entscheiden Sie, ob die folgenden Aussagen wahr (W) oder falsch (F) sind. Kreisen Sie W oder F ein!

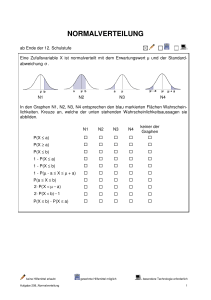

1.1. Welche Aussage gelten für die Normalverteilung?

W / F Die Verteilungsdichtefunktion ist gleich mit: f (x) =

√ 1

2πσ 2

e

(x−µ)2

2σ 2

.

W / F Eine Normalverteilung kann mann eindeutig mit deren Erwartungswert (µ) und deren Varianz (σ)

beschreiben.

W / F Summe von zwei Zufalsvariablen mit Normalverteilung ergeben eine Zufalsvariable die auch Normalverteilt ist.

W / F Für eine Normalverteilung im Intervall der Abweichung σ vom Mittelwert sind ∼ 95% aller Messwerte

zu finden.

1.2. Arithmetische Codierung

W / F fügt zusätzliche Bits (Redundanz) zu dem Informationsbits zu;

W / F setzt die a-priori Kenntnis der Verteilungsfunktion der Quellensymbole voraus;

W / F ordnet das schmalste Teilintervall des [0 1) Intervall zu dem Quellensymbol mit der größten Wahrscheinlichkeit zu;

W / F ordnet die kürzeste binäre Bruchzahl aus der Teilintervall gehörend zu dem Quellensymbolfolge zu.

1.3. Bei einen RSA Verschlüsselung

W / F beim Parametern: p = 3, q = 5, e = 7 können wir theoretisch d = 4 wählen;

W / F ist brechbar falls e klein ist;

W / F bei genügend grossen (∼ 1000 Bit) Primzahlen p, q und bei richten Wahl von e, d ist das Code sicher

(unbrechbar);

W / F kann mann die Ausdruck: xe mod n mit Hilfe von 2 log2 e Multiplikationen berechnen.

1.4. Faltungscode

W / F mit einer Coderate Rc =

k

n

bildet k Informationsbits auf Codewort c mit n Bits ab;

W / F hat kein Gedächtnis weil die Codeworte c voneinander unabhängig sind;

W / F könnte zum Beispiel mit dem Viterbi Algorithmus decodiert werden.

W / F Jedes Quellenbit beeinflußt L mal das Codewort c; L heißt Einflusslange oder auch Constraint Length.

1.5. Shannon I. Theorem sagt aus, dass die mittlere Codewortlänge für die Zufallssymbole X

einer diskreten Quelle

W / F immer ganzzahlig wird, wenn die Wahrscheinlichkeiten der Zufallssymbole negativer Zweierpotenzen

sind;

W / F gleich mit dem Quellenumfang N (Anzahl der möglichen Zufallssymbolen) wird, wenn die Quellenentropie H(X) grösser als N ;

W / F immer grösser als die Quellenentropie H(X);

W / F größer gleich als die Quellenentropie H(X).

2 Theorie: Kanalcodierung (30 Punkte)

Shannon II. Theorem. Grundlagen der Codekonstruktion für lineare Codes: (n, k, q), dmin , Hamming-Abstand

(Hamming-Distanz), Fehlererkennung, Fehlerkorrektur, Anzahl der erkennbare, korrigierbare Fehlern, SingletonSchranke, MDS, Hamming-Schranke, Perfekt Codes, Systematische Codes, Cyclische Codes.

3 Aufgaben (20+30 Punkte)

3.1. Es sei eine Quelle ohne Gedächtnis mit 3 Quellensymbole mit folgendem diskreten Verteilung:

p(s1 ) = 1/2, p(s2 ) = 1/4, p(s3 ) = 1/4.

• Benutzen Sie die Huffmann Verfahren um die Quellensymbole zu codieren, geben Sie die Codebaum

und die Codeworte auch an!

• Geben Sie die Entropie der Quelle und die mittlere Codelänge an!

• Erweitern wir die Quelle so, dass wir zwei Symbole zusammenfassen. Geben Sie die Huffmann-Codes

für die Erweiterte Quelle an. Berechnen Sie für die erweiterte Quelle die mittlere Codewortlänge

gefallen auf den originalen Quellensymbolen.

3.2. Sei RS(n = 4, k = 2, q = 5) ein Reed-Solomon Code über GF(q = 5) konstruiert mit dem Generatormatrix

G und Paritätsmatrix H. Verwende das Primitivelement α = 2!

G=

1

1

1

..

.

1

α

α2

..

.

1

α2

α4

..

.

...

...

...

..

.

1

αn−1

α2(n−1)

..

.

1 αk−1 α2(n−1) . . . α(k−1)(n−1)

H=

1

1

1

..

.

α

α2

α3

..

.

α2

α4

α6

..

.

...

...

...

..

.

αn−1

α2(n−1)

α3(n−1)

..

.

1 αn−k α2(n−k) . . . α(n−k)(n−1)

• Gib dmin an! Wie viele Fehler kann das Code anzeigen und korrigieren?

• Überprüfen Sie ob GHT = 0 gültig ist!

• Zwei empfangene Codeworte sind: v 1 = [2 3 4 0] und v 2 = [0 0 0 0]. Überprüfen Sie ob die empfangenen

Codeworte gültig sind, falls nicht, korrigieren Sie den Fehler, also geben Sie die gesendeten Codeworte

an!

Wählen Sie die decodierte Nachrichtenwörter für v 1 und v 2 aus von den folgenden Möglichkeiten:

u = {[0 0], [1 4], [3 1], [3 4], [0 1], [1 0]}

• Erzeuge eine systematische Generatormatrix G′ ausgegangen von den obigen G!