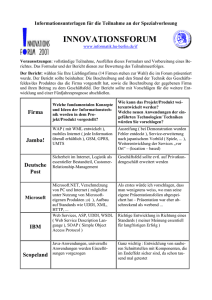

Das Phasenmodel einer Sicherheitspatch-Verwaltung

Werbung