Eine Einführung in das Netzwerkprotokoll IP (Internet Protocol)

Werbung

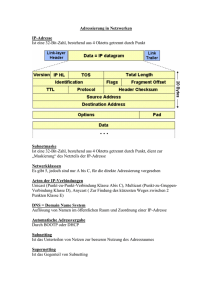

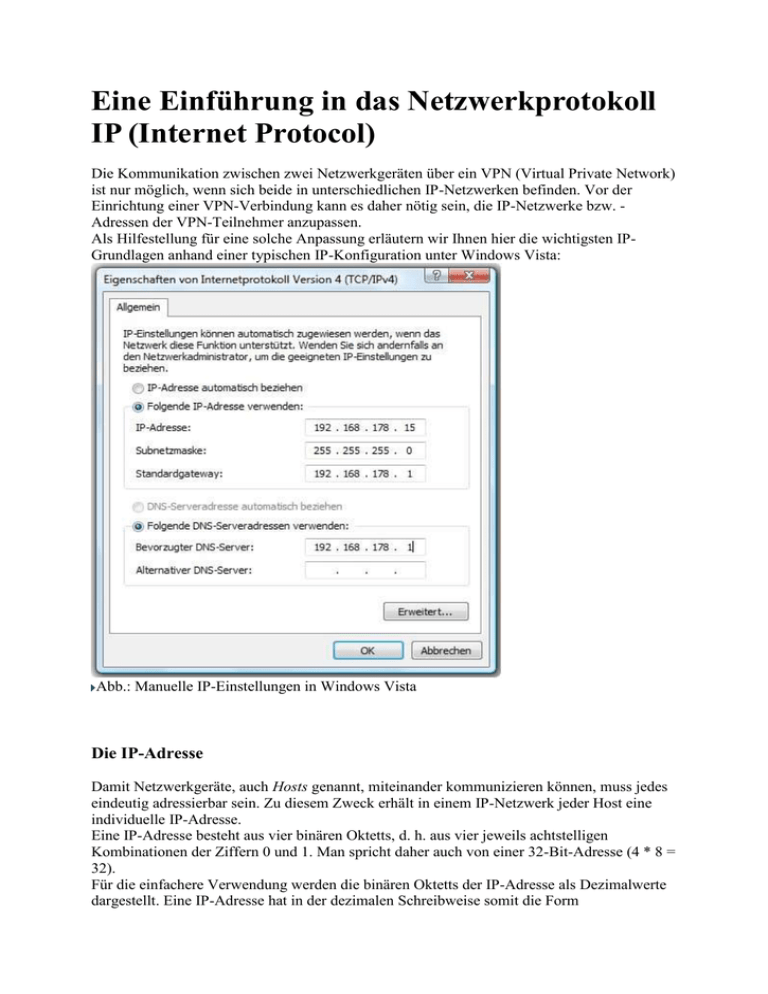

Eine Einführung in das Netzwerkprotokoll IP (Internet Protocol) Die Kommunikation zwischen zwei Netzwerkgeräten über ein VPN (Virtual Private Network) ist nur möglich, wenn sich beide in unterschiedlichen IP-Netzwerken befinden. Vor der Einrichtung einer VPN-Verbindung kann es daher nötig sein, die IP-Netzwerke bzw. Adressen der VPN-Teilnehmer anzupassen. Als Hilfestellung für eine solche Anpassung erläutern wir Ihnen hier die wichtigsten IPGrundlagen anhand einer typischen IP-Konfiguration unter Windows Vista: Abb.: Manuelle IP-Einstellungen in Windows Vista Die IP-Adresse Damit Netzwerkgeräte, auch Hosts genannt, miteinander kommunizieren können, muss jedes eindeutig adressierbar sein. Zu diesem Zweck erhält in einem IP-Netzwerk jeder Host eine individuelle IP-Adresse. Eine IP-Adresse besteht aus vier binären Oktetts, d. h. aus vier jeweils achtstelligen Kombinationen der Ziffern 0 und 1. Man spricht daher auch von einer 32-Bit-Adresse (4 * 8 = 32). Für die einfachere Verwendung werden die binären Oktetts der IP-Adresse als Dezimalwerte dargestellt. Eine IP-Adresse hat in der dezimalen Schreibweise somit die Form xxx.xxx.xxx.xxx, also z. B. 192.168.178.15 (32-Bit-Adresse: 11000000.10101000.10110010.00001111). Da der höchste achtstelligen Binärwert (11111111) dem Dezimalwert 255 entspricht, die vier Oktette einer IP-Adresse jeweils nur Werte von 0 bis 255 zulässig. sind für Die Subnetzmaske Um unterschiedliche IP-Netzwerke bilden zu können und zwischen diesen eine geregelte Kommunikation zu ermöglichen, besteht eine IP-Adresse immer aus zwei Teilen, nämlich dem Netzwerk-Teil und dem Host-Teil. Innerhalb eines IP-Netzwerks müssen alle Hosts die gleiche Netzwerk-Adresse, aber jeweils unterschiedliche Host-Adressen verwenden. Welcher Teil einer IP-Adresse das Netzwerk und welcher den Host bestimmt, wird dabei über die Subnetzmaske festgelegt. Die Subnetzmaske besteht wie die IP-Adresse aus vier binären Oktetts und wird ebenfalls durch Dezimalwerte dargestellt. Häufig werden für die Subnetzmaske lediglich die Dezimalwerte 0 und 255 (binär: 11111111) verwendet, z. B.: 255.255.255.0 (24-Bit-Subnetzmaske) 255.255.0.0 (16-Bit-Subnetzmaske) 255.0.0.0 (8-Bit-Subnetzmaske Für die Bestimmung des Netzwerk- und des Host-Teils einer IP-Adresse wird die Subnetzmaske "über die IP-Adresse gelegt". Die Werte der IP-Adresse, über denen der Dezimalwert 255 liegt, gehören zum Netzwerk-Teil der IP-Adresse. Die Werte, über denen eine 0 liegt, gehören zum Host-Teil: Abb.: IP-Adresse und Subnetzmaske Im vorliegenden Beispiel ist 192.168.178 der Netzwerk-Teil und 15 der Host-Teil der IP-Adresse. Bei dem Windows Vista-Computer handelt es sich also um das Netzwerkgerät 15 im IP-Netzwerk 192.168.178. Für unser Beispiel-Netzwerk gelten folgende 256 IP-Adressen: 192.168.178.0 ist die Netzwerk-Adresse. Diese Adresse wird benötigt, um das IP-Netzwerk an sich zu adressieren. Sie darf daher nicht an einen Host vergeben werden. 192.168.178.1 bis 192.168.178.254 sind die verfügbaren HostAdressen. In dieses IP-Netzwerk können somit maximal 254 Netzwerkgeräte (Hosts) eingebunden werden. 192.168.178.255 ist die Broadcast-Adresse. Die Broadcast-Adresse (dt. Rundruf-Adresse) wird benötigt, um alle Hosts im IP-Netzwerk gemeinsam zu adressieren. Sie darf daher nicht an ein Netzwerkgerät vergeben werden. Das Standardgateway Innerhalb eines IP-Netzwerks können alle Hosts direkt miteinander kommunizieren. Sollen zwei Hosts aus unterschiedlichen IP-Netzwerken miteinander kommunizieren, muss die Kommunikation über einen Router geleitet werden, der beide IP-Netzwerke miteinander verbindet. Der Router verfügt über eine IP-Adresse aus jedem IP-Netzwerk, mit dem er verbunden ist, und kann somit Datenpakete von einem ins andere IP-Netzwerk zustellen. In großen IP-Netzwerken (wie z. B. dem Internet) sind i. d. R. mehrere Router an der Kommunikation beteiligt, da kein Router mit allen IP-Netzwerken direkt verbunden ist. Das Standardgateway eines Hosts gibt die IP-Adresse des Routers in seinem IP-Netzwerk an. Alle Datenpakete, die für ein fremdes IP-Netzwerk bestimmt sind, werden von dem Netzwerkgerät automatisch an das Standardgateway, also den Router gesendet. Die FRITZ!Box ist ein Router, der das eigene IP-Netzwerk (Werkseinstellung: 192.168.178.0) mit dem Internet und bei Bedarf (per VPN) mit dem IPNetzwerk einer anderen FRITZ!Box verbindet. Daher wird an Netzwerkgeräten im FRITZ!Box-Netzwerk i. d. R. die IP-Adresse der FRITZ!Box (Werkseinstellung: 192.168.178.1) als Standardgateway eingerichtet. Der DNS-Server Auch wenn IP-Adressen der Einfachheit halber als Dezimalwerte dargestellt werden, ist der Umgang mit ihnen weiterhin unkomfortabel. Daher bekommen Hosts Namen zugewiesen, die sich ein Anwender leichter merken kann. Im Internet wird für die Vergabe und Auflösung dieser Hostnamen das Domain Name System (DNS) verwendet. Die DNS-Server der Internetanbieter beantworten, ganz ähnlich wie ein Telefonbuch, die Anfragen nach einem Hostnamen automatisch mit der IP-Adresse des Hosts. Wenn an einem Computer z. B. die AVM-Internetseite aufgerufen werden soll, könnte dafür die IP-Adresse des AVM-Webservers (212.42.244.80) in der Adressleiste des Internetbrowser eingegeben werden. Komfortabler ist der Aufruf allerdings durch Eingabe des DNS-Namens www.avm.de. Der Computer "fragt" dabei den bei ihm eingerichteten DNS-Server nach der IPAdresse von www.avm.de und bekommt 212.42.244.80 als Antwort. Erst dann kontaktiert er den AVM-Webserver direkt über seine IP-Adresse. Im FRITZ!Box-Netzwerk ist die FRITZ!Box selber der DNS-Server. DNSAnfragen der Hosts leitet die FRITZ!Box automatisch an den DNS-Server des Internetanbieters weiter. Anfragen nach dem Host-Namen fritz.box beantwortet die FRITZ!Box mit ihrer eigenen IP-Adresse. So ist die FRITZ!Box-Benutzeroberfläche unter diesem Host-Namen immer erreichbar. Die automatische Zuweisung der IP-Einstellungen per DHCP (Dynamic Host Configuration Protocol) Die IP-Einstellungen der Hosts können wie im vorliegenden Beispiel, manuell oder aber automatisch von einem DHCP-Server (z. B. FRITZ!Box) vorgenommen werden: Abb.: Auswahl der IP-Zuweisung in Windows Vista Aus der automatischen Zuweisung der IP-Einstellungen ergeben sich folgende Vorteile: Fehlerhafte IP-Einstellungen (z. B. durch Tipp-Fehler oder doppelte Vergabe einer IP-Adresse) werden vermieden. Die IP-Einstellungen aller Hosts können zentral im DHCPServer geändert werden. Hosts, die in unterschiedlichen IP-Netzwerken eingesetzt werden (z. B. Notebooks im Büro und zu Hause), erhalten in jedem IPNetzwerk automatisch die jeweils passenden IP-Einstellungen. Unter Windows Vista/XP/2000 können Sie über einen Kommandozeilen-Befehl ermitteln, welche IP-Einstellungen dem Computer vom DHCP-Server zugewiesen wurden: 1. Drücken Sie auf der Tastatur gleichzeitig die WindowsTaste und die R-Taste. Das Fenster "Ausführen" wird geöffnet. 2. Geben Sie im Eingabefeld "Öffnen" cmd ein und klicken Sie auf "OK". Die Eingabeaufforderung wird geöffnet. 3. Geben Sie in der Eingabeaufforderung ipconfig/all ein und drücken Sie die Enter-Taste. Jetzt werden Ihnen die IP-Einstellungen des Computers angezeigt: Abb.: IP-Einstellungen ermitteln Exkurs: Private und öffentliche IP-Adressen Mit Hilfe der VPN-Technologie werden private IP-Netzwerke (z. B. FRITZ!Box-Netzwerke) über das öffentliche Internet miteinander verbunden. Für ein besseres Verständnis erläutern wir Ihnen im Folgenden die Unterschiede beider NetzwerkTypen. Öffentliche IP-Adressen Das Internet ist nichts anderes als ein großes, komplexes IPNetzwerk. Auch im Internet muss jeder Host über eine individuelle IP-Adresse verfügen. Diese IP-Adressen, die weltweit eindeutig sein müssen, werden "öffentliche IPAdressen" genannt und von der Organisation IANA (Internet Assigned Numbers Authority) vergeben. Jeder Teilnehmer (Host) im Internet benötigt eine öffentliche IP-Adresse. Die Internetanbieter verfügen daher über Adresspools mit öffentlichen IP-Adressen, die sie ihren Kunden für die Dauer der Internetverbindung zuweisen. In der Regel ändert sich diese IP-Adresse bei jedem Aufbau der Internetverbindung oder spätestens nach 24 Stunden bei der automatischen Zwangstrennung durch den Internetanbieter. Private IP-Adressen Für private IP-Netzwerke stehen reservierte IP-Adressen zur Verfügung, die von der IANA nicht für die Verwendung im Internet freigegeben werden. Private IP-Adressen können daher (in unterschiedlichen IP-Netzwerken) beliebig oft vergeben werden, ohne dass es dadurch zu Konflikten mit öffentlichen IP-Adressen kommt. Für kleine Firmen und Privatnutzer werden private IPNetzwerke meist aus dem Bereich 192.168.xxx.0 gewählt, also z. B. 192.168.100.0 oder 192.168.178.0. Folgende Adressbereiche sind für private IP-Netzwerke reserviert: Adressblock Beschreibung 10.0.0.0 Sehr große IP-Netzwerke (bis zu 16 Mio. Hosts) 172.16.0.0 Große IP-Netzwerke (bis zu 65.000 Hosts) 192.168.0.0 Kleine IP-Netzwerke (bis zu 254 Hosts) Damit Hosts eines privaten IP-Netzwerks mit Hosts im Internet kommunizieren können, greifen Internet-Router (z. B. FRITZ!Box) auf einen einfachen "Trick" zurück: Sie "verstecken" das private IP-Netzwerk hinter der öffentlichen IP-Adresse, die ihnen vom Internetanbieter zugewiesen wurde. Diese Adressumsetzung wird "NAT" (Network Address Translation) genannt. IP-Steckbrief der FRITZ!Box Alle FRITZ!Box-Geräte verwenden im Auslieferungszustand (Werkseinstellungen) folgende IP-Einstellungen: 1. 2. 3. 4. Adresse des IP-Netzwerks: 192.168.178.0 Eigene IP-Adresse: 192.168.178.1 DHCP-Server: aktiviert DHCP-Bereich: 192.168.178.20 bis 192.168.178.200 Die IP-Adressen aus dem Bereich 192.168.178.2 bis 192.168.178.19 sind für die manuelle Vergabe an Hosts im FRITZ!Box-Netzwerk vorgesehen, die aus dem Bereich 192.168.178.201 bis 192.168.178.254 für Hosts, die sich mit FRITZ!Fernzugang per VPN zur FRITZ!Box verbinden. Alle IP-Einstellungen können in der Benutzeroberfläche der FRITZ!Box manuell geändert werden. http://www.avm.de VPN für Einsteiger: Die wichtigsten Informationen Was ist ein VPN? Jeder Internetteilnehmer kann mit jedem anderen Internetteilnehmer Daten austauschen. Diese Tatsache machen sich z.B. Tauschbörsen zunutze. Allerdings erfolgt dieser Datenaustausch völlig ungesichert, so dass wiederum andere Internetteilnehmer die Daten manipulieren oder mitschneiden können. Abbildung 1: Ungesicherter Datenaustausch im Internet Für einen professionellen Einsatz ist das natürlich nicht akzeptabel. Bei einem VPN (Virtual Private Network) wird der Datenstrom daher verschlüsselt übertragen. Zudem müssen sich die Gegenstellen vor dem Verbindungsaufbau gegenseitig autorisieren, so dass Unbefugte sich nicht einfach mit einem Unternehmensnetz verbinden können. Abbildung 2: Gesicherter Datenaustausch im Internet Durch die verschlüsselte Verbindung werden die Pakete „getunnelt“, d.h. es kann direkt auf das private Netz der entfernten Seite zugegriffen werden, so als ob man Teil des Netzes wäre. Es gibt verschiedene Möglichkeiten, ein VPN aufzubauen. AVM nutzt den weit verbreiteten IPSec-Standard, der sich herstellerübergreifend etabliert hat. Er bietet neben maximaler Sicherheit auch Interoperabilität zu VPN-Lösungen anderer Hersteller. Verbindungsarten Bei einer VPN-Verbindung wird grundsätzlich zwischen dem Fernzugang für einen Benutzer und der Verbindung entfernter Netzwerke unterschieden. Bei dem Fernzugang verbindet sich ein Client, z.B. ein Außendienstmitarbeiter oder ein Administrator mit einem Netzwerk. Für die Verbindung wird dem Client eine IP-Adresse zugewiesen, über die er mit dem entfernten Netz kommunizieren kann. Werden Netzwerke miteinander verbunden, kann jede Seite die Verbindung aufbauen. Bei bestehender Verbindung können alle Teilnehmer der beiden Netze miteinander Daten austauschen. Für die Kommunikation werden direkt die in den lokalen Netzen vergebenen IPAdressen genutzt. Anwendungsmöglichkeiten Ein mit IPSec aufgebautes VPN lässt prinzipiell sämtlichen IP-Verkehr zu. Durch einen VPNTunnel sind also alle IP-basierten Anwendungen möglich, so z.B. der Zugriff auf E-MailServer, Datenbanken, Warenwirtschaftssysteme oder Dateifreigaben sowie die Fernwartung entfernter Systeme. VPN und IP - Die Randbedingungen Damit sich zwei Gegenstellen erfolgreich verbinden können benötigen sie vor allem zwei Dinge: einen Internetzugang und unterschiedliche lokale IP-Netze. Der Grund für letzteres ist einfach. Würden zwei Netze A und B die gleichen Netzadressen verwenden, wäre bei einer Verbindung der Netze eine eindeutige Adressierbarkeit nicht mehr gewährleistet. So könnte es z.B. in beiden Netzen ein Gerät mit der IP-Adresse 192.168.178.1 geben. Wird diese IPAdresse angesprochen, könnte nicht differenziert werden, ob das Gerät in Netz A oder B gemeint ist. Technisch kann es zu einer Verwechslung gar nicht erst kommen. Damit ein Datenpaket durch einen VPN übertragen werden kann, muss es zunächst in Richtung Internet geschickt werden, denn dort beginnt bzw. endet der VPN-Tunnel. Das Paket muss also an das Standardgateway geschickt werden, das für die Internetverbindung zuständig ist, z.B. die FRITZ!Box oder das AVM VoIP Gateway. Ein Paket wird aber nur an das Standardgateway gesendet, wenn die Zieladresse nicht im eigenen Netz liegt. Befindet sich die Zieladresse im eigenen Netz, wird immer versucht, das Ziel lokal anzusprechen, auch wenn es ggf. keine Antwort gibt. Das gleiche gilt für den Fernzugang eines Benutzers. Zwar bekommt dieser für die VPNVerbindung eine IP-Adresse zugewiesen, aber auch hier gelten lokal die gleichen Mechanismen. Versucht also der Benutzer über ein VPN auf das gleiche Netz zuzugreifen, in dem er sich lokal befindet, werden die Pakete lokal verschickt und die Gegenseite nie erreichen. Dies kann z.B. passieren, wenn ein Benutzer sich aus einem FRITZ!Box-Netz heraus mit einem anderen FRITZ!Box-Netz verbinden möchte. Nutzen beide das werksseitig vorgegebene IP-Netz, wird das VPN zwar aufgebaut, kann aber nicht genutzt werden. Die zwei Netze des VPNs Bei einem VPN werden private Netze über das öffentliche Internet verbunden. Für die Konfiguration einer VPN-Verbindung werden daher vier Adressen benötigt: die öffentlichen IP-Adressen der Teilnehmer, zwischen denen das VPN aufgebaut wird, und die privaten Adressen der Netze, die durch das VPN miteinander verbunden werden. Abbildung 3: Öffentliche und private Adressen bei einem VPN Während die privaten Adressen bekannt sein sollten, sind die öffentlichen IP-Adressen mitunter problematischer. Der IPSec-Standard setzte ursprünglich feste IP-Adressen im Internet voraus. Da private Nutzer und kleinere Unternehmen oft nur dynamische, also sich regelmäßig ändernde Adressen im Internet haben, kann ein VPN heute auch mit dynamischen Adressen aufgebaut werden. Allerdings muss dabei vor jedem Verbindungsaufbau die aktuelle IP-Adresse der Gegenstelle in Erfahrung gebracht werden. Dynamic DNS Eine praktikable Lösung für VPN-Verbindungen zwischen Gegenstellen mit dynamischen IPAdressen ist Dynamic DNS. Dabei wird ein fester, sich nicht ändernder DNS-Name eingerichtet, der immer in die aktuelle Internet-IP-Adresse aufgelöst wird. Spezielle Dynamic DNS Provider bieten dafür verschiedene Dienste an, oft sogar kostenlos. Die Einrichtung eines Dynamic DNS Accounts dauert meist nur ein paar Minuten. Für die Aktualität der Zuordnung zwischen IP-Adresse und DNS-Name sorgen entsprechende Clients, die die Zuordnung bei jeder Adressänderung automatisch erneuern. FRITZ!Box und das AVM VoIP Gateway verfügen über einen integrierten Dynamic DNS Client, der diese Aufgabe übernimmt. Namensauflösung Namensauflösung spielt nicht nur bei dem Aufbau eines VPNs eine große Rolle, sondern auch bei dessen Nutzung. Durch ein VPN sind die Gegenstellen mit dem IP-Protokoll verbunden und können sofort über IP-Adressen kommunizieren. Rechner eines entfernten Netzwerkes können z.B. über ihre IP-Adresse gesucht werden, um Dateifreigaben zu nutzen. Üblicherweise wird ein Computer aber über seinen Namen gesucht. Das ist durch ein VPN nicht ohne weiteres möglich. In kleinen Netzen erfolgt die Namensauflösung in der Regel über Broadcast-Pakete. Diese werden aber nur im eigenen Netz zugestellt und nicht über eine VPN-Verbindung übertragen. Um Namen der entfernten Seite auflösen zu können, muss ein netzübergreifender Mechanismus zur Namensauflösung eingeführt werden. Dies kann z.B. ein DNS- oder WINSServer sein oder die Verwendung von LMHOST-Dateien. Nähere Informationen zum Thema Namensauflösung entnehmen Sie dem Handbuch Ihres Betriebssystems. http://www.avm.de VPN für Experten: Die Technik im Detail Seit der Einführung von ISDN und GSM hat die Datenkommunikation zwischen örtlich getrennten PCs und Netzwerken eine weite Verbreitung erlebt. Beide Varianten sind zum Teil mit erheblichen Investitionen und laufenden Kosten verbunden. Insbesondere Fernverbindungen oder die Einwahl aus Mobilfunknetzen, die beim Remote Access keine Seltenheit sind, können schnell zu einer kostspieligen Angelegenheit werden. Mit dem Internet steht ein weltweit verfügbares Netz zur Verfügung, das sich als kostengünstige Alternative anbietet. Da durch das Internet alle angemeldeten Rechner miteinander verbunden sind, können Daten zwischen beliebigen PCs ausgetauscht werden. Tauschbörsen und Instant Messenger machen sich diese Tatsache zu nutze. Ebenso können auch Telearbeiter oder Zweigstellen über das Internet mit der Firmenzentrale kommunizieren. Alles was dazu benötigt wird, ist ein Internetzugang auf beiden Seiten. Der Datenverkehr fließt dann, wie auch im lokalen Netzwerk üblich, über IP. Abbildung 1: Verbindung zweier Netzwerke über das Internet Allerdings ist dabei das unerwünschte Mithören einer Datenübertragung durch das Internet möglich. Sensible Daten sollten daher nicht ungesicherte durch das Internet übertragen werden. Bei einem VPN wird die Verbindung durch einen sogenannten Tunnel geschützt, der den sicheren Austausch vertraulicher Daten ermöglicht. Abbildung 2: Gesicherte Verbindung zweier Netzwerke über das Internet Ein Tunnel kann zwischen beliebigen Endpunkten im Internet jederzeit auf- und abgebaut werden. Endpunkte können einzelne PCs oder ganze Netzwerke sein. Beide Seiten müssen lediglich über die entsprechenden Tunnelprotokolle verfügen. Ein VPN ist ein dynamisches Netzwerk, das von der physikalischen Verbindung durch das Internet völlig unabhängig ist. Somit erklärt sich der Name VPN – Virtual Private Network. Es handelt sich um ein virtuelles Netzwerk, da der Tunnel nur eine logische Verbindung darstellt. Es ist ein privates Netz, da vertrauliche Daten gesichert ausgetauscht werden können. Für die User ist es dabei transparent. Sie arbeiten über ein VPN genauso wie über ein „normales“ LAN. Die Sicherheitsanforderungen und die damit eng verknüpfte Tunneltechnologie spielen bei einem VPN eine wesentliche Rolle. Die folgenden Abschnitte gehen genauer auf diese Aspekte ein. Sicherheit durch ein VPN Als das Internet vor rund 30 Jahren gegründet wurde, diente es dem Zusammenschluss einiger weniger Forschungs- und Regierungseinrichtungen. An Hacker und Viren war noch nicht zu denken, Datensicherheit war noch kein Thema. Das Internet sowie das Internetprotokoll IP verfügen daher über keine eingebauten Sicherheitsfunktionen. Daten, die über das Internet geschickt werden, sind einer Vielzahl von Angriffsmöglichkeiten ausgesetzt. Dazu gehören Sniffing-, Spoofing- und Replay-Attacken sowie der Man in the Middle und das Hijacking. Diese Angriffe haben alle das Ziel, vertrauliche Daten zu stehlen oder zu verändern. Aufgrund der Vielzahl von Angriffsmöglichkeiten kann das Internet nicht per se für den Austausch sensibler Daten genutzt werden. Für eine gesicherte Kommunikation muss ein VPN verschiedene Sicherheitsmaßnahmen bieten. Die Überprüfung der Identität der Gegenseite sowie die Sicherung der Daten sind dabei Kernfunktionen. Zusammengefasst ergeben sich drei Punkte, die eine VPN-Lösung unbedingt erfüllen sollte: Authentizität, Vertraulichkeit und Integrität. Die Authentizität stellt sicher, dass keine unberechtigten User über das VPN auf das eigene Netz zugreifen können. Zudem überprüft sie, ob eingehende Daten auch wirklich von der angemeldeten Gegenstelle kommen, und nicht von einer anderen Quelle. Bei der Vertraulichkeit geht es vor allem um die Geheimhaltung der Daten. Um die Kenntnisnahme durch Dritte zu verhindern, müssen die Daten verschlüsselt werden. Die Integrität gewährleistet schließlich, dass die Daten auf dem Weg durch das Internet nicht verändert wurden. Manipulation der Daten sowie der Versuch, den Datenstrom mitzuschneiden oder umzuleiten, können so erkannt werden. Der Erfüllung dieser Anforderungen dient der VPN-Tunnel. Es gibt verschiedene Tunnelprotokolle, die sich vor allem in der Umsetzung der Authentisierung und Verschlüsselung unterscheiden. Gerade diese Umsetzung ist von entscheidender Bedeutung, denn eine schwache Verschlüsselung kann geknackt, unzureichende Authentisierungsmethoden können umgangen werden. Die Tunneltechnologie Das Prinzip der Tunneltechnologie ist einfach. Die Nutzdaten werden samt Header in ein neues Paket eingepackt. Dabei können verschiedene Authentisierungs- und Verschlüsselungsverfahren angewandt werden, um die Daten zu sichern. Abbildung 3: Der IP-Tunnel Der neue IP-Header beinhaltet die IP-Adressen der beiden VPN-Gegenstellen im Internet. Er bildet die „Tunnelwand“ und ist das einzige, was Außenstehende im Internet im Klartext sehen. Die Nutzdaten sowie die IP-Adressen des lokalen Netzes bleiben im Innern des Tunnels verborgen. Neben der Sicherheit bietet der Tunnel so überhaupt erst die Möglichkeit, Netzwerke mit privaten IP-Adressen über das Internet zu verbinden. Die gängigsten Tunnelprotokolle sind PPTP (Point-to-Point Tunneling Protocol), L2TP (Layer-2 Tunneling Protocol) und das IP Security Protocol IPSec. PPTP und L2TP sind ältere Protokolle und basieren auf PPP (Point-to-Point Protocol), dem Standardprotokoll für Wählverbindungen. Die Verschlüsselung von PPTP gilt schon seit längerer Zeit als nicht mehr sicher genug. L2TP kann zwar mit verschiedenen Verschlüsselungsverfahren kombiniert werden, führt aber zu größerem Overhead und somit zu geringeren NettoDatenraten. IPSec ist das neuste Tunnelprotokoll. Es bietet modernste Verschlüsselungsverfahren und lässt sich nahtlos in bestehende IP-Netzwerke einbinden. Daher hat es sich zu dem de facto Standard für IP-basierte VPN-Verbindungen entwickelt. Das folgende Kapitel gibt einen tieferen Einblick in die Merkmale und Funktionsweisen von IPSec. Tunneling mit IPSec Das IP Security Protocol wurde im Rahmen des neuen IP-Standards IPv6 entwickelt, der in den kommenden Jahren im Internet implementiert werden soll. Der neue Standard bietet mit IPSec eingebaute Dienste für eine sichere Kommunikation in IP-Netzen. Als gesondertes Protokoll kann IPSec heute schon in bestehende IP-Netze eingebunden werden. Die Forderung nach Authentizität, Vertraulichkeit und Integrität erfüllt IPSec durch zwei Methoden der Datensicherung: Authentication Header (AH) und Encapsulated Security Payload (ESP). Authentication Header Der Authentication Header dient der Authentisierung von IP-Paketen. Dabei bildet der Sender aus dem Originalpaket und einem geheimen Schlüssel, den nur Sender und Empfänger kennen, eine Prüfsumme. Der Empfänger berechnet ebenfalls eine Prüfsumme und vergleicht die beiden Werte. Abbildung 4: Der Authentication Header Jede Änderung des Pakets auf dem Weg durchs Internet würde zu einem unterschiedlichen Ergebnis führen. In diesem Fall wird das Paket verworfen. Der Empfänger kann so sicherstellen, dass das Paket von dem angegebenen Sender stammt und nicht verändert wurde. Encapsulated Security Payload Mit ESP werden die Pakete verschlüsselt, um die Kenntnisnahme durch dritte zu verhindern. Nur der Empfänger, der über den gleichen Schlüssel wie der Sender verfügt, kann die Daten wieder entschlüsseln. Zusätzlich wird das Paket über ESP gleichzeitig authentisiert. Abbildung 5: Encapsulated Security Payload AH und ESP können einzeln oder in Kombination eingesetzt werden, um maximale Sicherheit zu gewährleisten. Beide Methoden sind unabhängig von den verwendeten kryptografischen Verfahren, die festlegen, wie die Prüfsumme gebildet wird bzw. wie die Daten verschlüsselt werden. Diese Unabhängigkeit macht IPSec extrem flexibel und zukunftssicher. Gibt es neue, leistungsfähigere Verfahren für die Authentisierung oder Verschlüsselung, können diese nachträglich eingebunden werden. Um die Interoperabilität zwischen VPN-Lösungen zu gewährleisten, schreibt der IPSecStandard heute einen Mindestsatz von unterstützten Verfahren vor. Für AH sind das die HashAlgorithmen MD5 und SHA, für ESP die Verschlüsselungsstandards DES und 3DES. Tunnelkonfiguration IPSec bietet verschiedenen Betriebsmodi und Verschlüsselungsverfahren, die für eine VPNVerbindung festgelegt werden müssen. Darüber hinaus müssen sich die VPN-Teilnehmer beim Tunnelaufbau gegeneinander authentisieren und die geheimen Schlüssel für die folgende Datensicherung erzeugen und austauschen. All diese Aufgaben werden bei IPSec-basierten VPNs von zwei Komponenten erfüllt: den Security Associations und dem Key Management. Die Security Associations (SA) beschreiben die genaue Konfiguration der IPSec-Protokolle. In ihnen wird unter anderem festgelegt, ob AH und/oder ESP genutzt werden, welche Verschlüsselungsalgorithmen zum Einsatz kommen und wie lange die Schlüssel gültig sind. Eine gültige SA ist Voraussetzung für jede IPSec-Verbindung. Das Key Management ist für die Erzeugung und Verwaltung der Schlüssel zuständig. Das dabei verwendete Internet Key Exchange Protokoll (IKE) authentisiert die Teilnehmer gegeneinander, tauscht die in den SAs festgelegten Sicherheitsrichtlinien aus und realisiert den Schlüsselaustausch für die Datenverschlüsselung. Die IKE-Aushandlung erfolgt in zwei Phasen. Während die erste Phase dem Aufbau einer verschlüsselten Verbindung dient, wird erst in der zweiten Phase - bereits verschlüsselt - der eigentliche VPN-Tunnel aufgebaut. Spezielle Authentisierungsverfahren gewährleisten, dass zu keiner Zeit der Aushandlung ein Passwort oder Schlüssel im Klartext übertragen werden. Ein Hacker kann durch das Mitschneiden eines VPN-Aufbaus über IPSec keine sicherheitskritischen Informationen erlangen. Sicherheit von Verschlüsselungsverfahren IPSec und IKE bieten alle Möglichkeiten, ein VPN sicher zu gestalten. Entscheidend ist jedoch die Detailumsetzung. Neben der Authentisierung steht und fällt die Sicherheit eines VPNs mit der verwendeten Datenverschlüsselung. Der IPSec-Standard schreibt DES und 3DES als Mindestvoraussetzung vor. Die Verfahren unterscheiden sich vor allem in der Schlüssellänge. Ein zu kurzer Schlüssel kann, genauso wie ein schwaches Passwort, durch einfaches Durchprobieren herausgefunden werden. Die dafür benötigte Zeit wird durch die zunehmende Rechnerleistung ständig verkürzt. Der Data Encryption Standard (DES) mit 56-Bit-Schlüsseln ist das älteste Verfahren und gilt schon lange als nicht mehr sicher genug. Bereits Anfang 1998 wurde ein DES-Schlüssel innerhalb von 40 Tagen geknackt, Ende 98 dauerte es nur noch 24 Stunden. Mit Tripple DES (3DES) wird durch eine dreifache Anwendung von DES eine höhere Sicherheit erzielt. Die theoretische Schlüssellänge beträgt das Dreifache des DES-Schlüssels, also 168 Bit. Durch die Mehrfachanwendung liegt die effektive Schlüssellänge aber nur bei 128 Bit. 3DES bietet zwar wesentliche mehr Sicherheit als DES, steht aber dennoch unter Kritik, insbesondere da die hoch entwickelten Crack-Algorithmen für DES auf 3DES portiert werden können. Mit dem Advanced Encryption Standard (AES) wurde ein neuer Verschlüsselungs-Standard eingeführt, der mit Schlüssellängen von 128 bis zu 256 Bit höchste Sicherheit bietet. Vorausgesetzt, ein DES-Schlüssel könnte in 1 Sekunde geknackt werden, würde es bei einem 128-Bit AES-Schlüssel rund 149.000 Milliarden Jahre dauern. Zum Vergleich: Das alter des Universums wird auf 20 Milliarden Jahre geschätzt. Der Algorithmus ist dabei wesentlich leistungsfähiger als die dreifache Anwendung von DES, so dass deutlich höhere Datendurchsätze erreicht werden. VPN mit AVM Mit der rasanten Verbreitung von DSL macht es heute mehr denn je Sinn, das schnelle Internet für VPN-Verbindungen zu nutzen. Waren die Lösungen bis vor kurzem oft kompliziert und kostspielig, bieten die FRITZ!Box und das AVM VoIP Gateway ganz neue Perspektiven. Die Produkte sind speziell auf die Bedürfnisse kleinerer bis mittlerer Unternehmen sowie Einzelplätze zugeschnitten und bieten eine komplette, einfache und leistungsstarke Lösung rund um die Themen DSL, VoIP und VPN. Einfach Die gesamte VPN-Konfiguration erfolgt mit Hilfe eines Assistenten, der Schritt für Schritt durch die Konfiguration führt. Sämtliche VPN-Parameter wie Verschlüsselungsalgorithmen und Zugriffsregeln werden dabei voll automatisch gesetzt. Eine VPN-Verbindung ist mit wenigen Handgriffen eingerichtet. Als Ergebnis liefert der Assistent Konfigurationsdateien, die in die FRITZ!Box, das AVM VoIP Gateway oder FRITZ! Fernzugang importiert werden können. Für eine Verbindung zu Produkten anderer Hersteller können die VPN-Parameter in diesen Dateien manuell angepasst werden. Sicher VPN-Verbindungen werden standardmäßig mit AES gesichert, dem derzeit stärksten Verschlüsselungsalgorithmus. Das sicherste VPN nützt aber wenig, wenn die zugrunde liegende Internetverbindung nicht auch gesichert wird. Dies geschieht bei FRITZ!Box und dem AVM VoIP Gateway automatisch mit einer vorkonfigurierten Firewall, die höchste Sicherheit bietet. So sind Internetverbindung und VPN immer bestens vor Angriffen geschützt. Leistungsstark Ein Hochleistungs-DSL-Modem, intelligente Mechanismen wie Traffic Shaping und die Nutzdatenkomprimierung innerhalb des VPN-Tunnels sorgen stets für eine optimale Bandbreitenausnutzung. http://www.avm.de VPN mit AVM: Einsatzmöglichkeiten Mit einem VPN können entfernte Netzwerke und Benutzer einfach und sicher über das Internet verbunden werden. Dieser Artikel gibt einen Überblick über die Einsatzmöglichkeiten der AVM-Produkte. Fernzugang für Benutzer Oft besteht die Anforderung, entfernte Benutzer in das Firmennetzwerk einzubinden. Dies können z.B. Heimarbeitsplätze oder Außendienstmitarbeiter sein, die auch unterwegs Zugang benötigen. Mit FRITZ!Fernzugang, dem Software-Klient für PC und Notebook, kann ein entfernter Benutzer eine VPN-Verbindung zu einer FRITZ!Box oder dem AVM VoIP Gateway aufbauen. Bei bestehender Verbindung kann der entfernte Benutzer in dem Netzwerk arbeiten, als wäre er direkt lokal verbunden. Er kann z.B. auf Dateifreigaben zugreifen, E-Mails abrufen oder Datenbanken abfragen. Verbindung entfernter Netzwerke Eine Netzwerk- oder auch LAN-LAN-Kopplung bietet sich an, wenn räumlich getrennte Standorte wie z.B. Zweigstellen vernetzt werden sollen. Entfernte Netzwerke können mit FRITZ!Box oder dem AVM VoIP Gateway - natürlich auch im Mischbetrieb - verbunden werden. Sind zwei Netzwerke miteinander verbunden, können alle Geräte aus dem einen Netz auf alle Geräte in dem anderen Netz zugreifen. So können z.B. Server synchronisiert, Datenbestände abgeglichen oder Backups überspielt werden. Komplexe Netzwerke FRITZ!Box und das AVM VoIP Gateway können auch mehrere Verbindungen gleichzeitig herstellen. So können z.B. zwei oder mehr Zweigstellen miteinander verbunden werden und gleichzeitig entfernte Benutzer auf das Netzwerk zugreifen. http://www.avm.de FRITZ!Box Fon WLAN 7270 überzeugt im VPN-Test der c't Die FRITZ!Box 7270 erhielt im VPN-Test der Fachzeitschrift c't einmal die Note „sehr gut“ und zweimal die Note „gut“. Elf Router mit VPN-Service nahm die Fachzeitschrift c’t in einem Vergleichstest unter die Lupe. Das tolle Ergebnis: Auf der Spitzenposition landete die FRITZ!Box Fon WLAN 7270. Bei der abschließenden Bewertung erhielt das AVM-Flaggschiff einmal die Note „sehr gut“ und zweimal die Note „gut“ – besser schnitt kein anderes Gerät ab. Die FRITZ!Box 7270 überzeugt in puncto Sicherheit und einfacher Einrichtung Besonderes Lob der Tester fand die einfache und auch für Laien geeignete Einrichtung des VPN-Zugangs bei der FRITZ!Box Fon WLAN 7270, die „dank durchdachter Assistenten“ schnell klappt. Das Urteil der c’t: „Die übrigen Hersteller lassen den Freizeit-Administrator allein mit der Frage, welcher Client zum Router passt und wie man ihn konfiguriert.“ Überzeugen konnte die FRITZ!Box Fon WLAN 7270 auch in puncto Sicherheit. Die konsequent verschlüsselt übertragenen Inhalte sorgen dafür, dass Anwender bedenkenlos von unterwegs auf Dokumente in ihrem Heimnetzwerk zurückgreifen können. „Dank eines Windows-eigenen Clients bleiben VPN-Interna verborgen“, fasst die c’t zusammen. VPN – sicher auf Daten im Firmen- oder Heimnetzwerk zugreifen Übrigens: VPN steht für „Virtual Private Network“. Über VPN lassen sich beispielsweise verschiedene Standorte eines Firmennetzwerks sicher verschlüsselt miteinander verbinden. Außendienstmitarbeiter können über VPN auf das Unternehmensnetz zugreifen, oder private Anwender verbinden sich darüber mit dem Heimnetzwerk.