Einf_WI_1 _Neu

Werbung

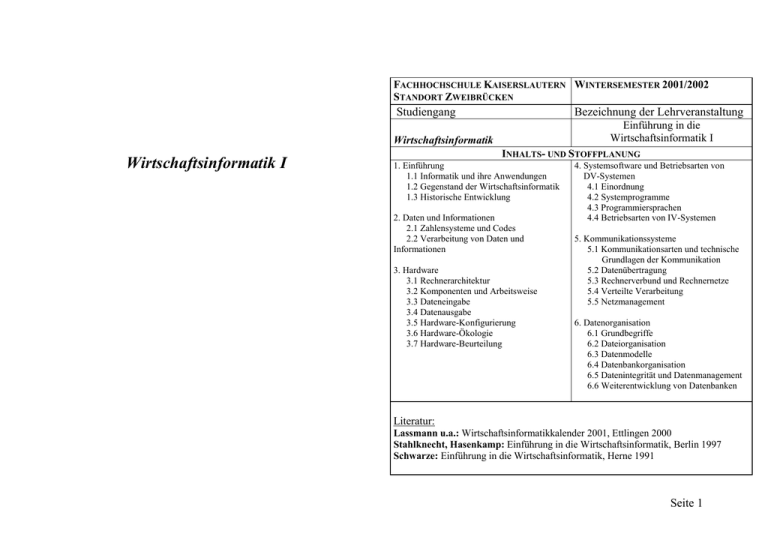

FACHHOCHSCHULE KAISERSLAUTERN WINTERSEMESTER 2001/2002

STANDORT ZWEIBRÜCKEN

Studiengang

Wirtschaftsinformatik

Wirtschaftsinformatik I

Bezeichnung der Lehrveranstaltung

Einführung in die

Wirtschaftsinformatik I

INHALTS- UND STOFFPLANUNG

1. Einführung

4. Systemsoftware und Betriebsarten von

1.1 Informatik und ihre Anwendungen

DV-Systemen

1.2 Gegenstand der Wirtschaftsinformatik

4.1 Einordnung

1.3 Historische Entwicklung

4.2 Systemprogramme

4.3 Programmiersprachen

2. Daten und Informationen

4.4 Betriebsarten von IV-Systemen

2.1 Zahlensysteme und Codes

2.2 Verarbeitung von Daten und

5. Kommunikationssysteme

Informationen

5.1 Kommunikationsarten und technische

Grundlagen der Kommunikation

3. Hardware

5.2 Datenübertragung

3.1 Rechnerarchitektur

5.3 Rechnerverbund und Rechnernetze

3.2 Komponenten und Arbeitsweise

5.4 Verteilte Verarbeitung

3.3 Dateneingabe

5.5 Netzmanagement

3.4 Datenausgabe

3.5 Hardware-Konfigurierung

6. Datenorganisation

3.6 Hardware-Ökologie

6.1 Grundbegriffe

3.7 Hardware-Beurteilung

6.2 Dateiorganisation

6.3 Datenmodelle

6.4 Datenbankorganisation

6.5 Datenintegrität und Datenmanagement

6.6 Weiterentwicklung von Datenbanken

Literatur:

Lassmann u.a.: Wirtschaftsinformatikkalender 2001, Ettlingen 2000

Stahlknecht, Hasenkamp: Einführung in die Wirtschaftsinformatik, Berlin 1997

Schwarze: Einführung in die Wirtschaftsinformatik, Herne 1991

Seite 1

1.Einführung

1.1 Informatik und ihre Anwendungen

Grundbegriffe:

Informationen

sind mitgeteilte und aufgenommene Bestandteile von Wissen (über

Sachverhalte, Objekte und deren Zusammenhänge). Sie werden aus

Wissen abgeleitet und sollen das Wissen eines Empfängers erweitern

und/oder aktualisieren.

Daten

Sind besonders verabredete Ausdrucksmittel für eine technikgestützte

Darstellung, Verarbeitung oder Gewinnung von Informationen

Digitale Daten

werden durch Zeichenfolgen (Buchstaben eines Alphabets, Ziffern

eines Zahlensystems) dargestellt. Digitale Daten nehmen immer

nur diskrete Werte an, keine kontinuierlichen.

Analoge Daten

entsprechen kontinuierlichen Funktionen und werden durch

physikalische Größen dargestellt, die den zu beschreibenden

Sachverhalt repräsentieren . Sie sind stufenlos veränderbar (z. B.

elektr. Spannungen, Temperaturen).

Datenverarbeitung

ist die Verarbeitung von Daten mit Algorithmen (Methoden und

Verfahren) zu neuen Daten. Im weiteren Sinne umfaßt

Datenverarbeitung sowohl maschinelle als auch manuelle Tätigkeiten;

im engeren Sinne nur maschinelle Verarbeitung.

Bem.:

(1) Da beim heutigen Stand der Datenverarbeitung i. a. nicht nur

Daten, sondern auch die sie repräsentierenden Informationen

verarbeitet werden, spricht man von Informationsverarbeitung.

Beide Begriffe werden synonym verwendet.

(2) Da Daten- bzw. Informationsverarbeitung auf der Basis

elektronischer Geräte (Computer) erfolgen, spricht man auch von

elektronischer Datenverarbeitung (EDV)

Hardware

bezeichnet die Gesamtheit

Datenverarbeitung.

der

technischen

Geräte

zur

Software

bezeichnet die Programme zur Steuerung und Durchführung der

(Daten-)Verarbeitungsprozesse in Computern.

Nachrichten

sind Daten bzw. Informationen, die für eine Übertragung geeignet

sind.

Seite 2

Informatik

Wissenschaft, Technik und Anwendung der

Verarbeitung und Übermittlung von Informationen.

maschinellen

Definition des Computers:

KLASSISCH:

INFORMATIK

„Ein Computer ist eine programmgesteuerte Rechenmaschine“

(computare (lat.) = zusammenrechnen, berechnen)

Kern-Informatik

Fach-Informatik

Nutzungs-Informatik

MODERN:

Ein Computer muß über folgende Eigenschaften verfügen:

freiprogrammierbar sein,

einen Arbeitsspeicher zur Aufnahme von Programmen und Daten

besitzen und

die Möglichkeit besitzen, periphere Geräte zur Ein- und Ausgabe

und externen Speicherung von Daten anzuschließen.

THEORETISCHE INFORMATIK

VERWALTUNGS- INFORMATIK

BASIS - INFORMATIK

PRAKTISCHE INFORMATIK

W IRTSCHAFTS- INFORMATIK

NUTZER - INFORMATIK

TECHNISCHE INFORMATIK

INGENIEUR - INFORMATIK

ANWENDER - INFORMATIK

KOMMUNIKATIONS- INFORMATIK

BAU - INFORMATIK

MEDIZINISCHE - INFORMATIK

JURISTISCHE - INFORMATIK

KUNST - INFORMATIK

INFORMATIK

Selbständige Disziplinen

Nichtselbständige Disziplinen

(siehe auch ergänzendes Material)

Seite 3

Voraussetzungen

verarbeitung:

zur

„Durchführung“

der

Informations-

technische Geräte (Hardware)

Steuerung der Verarbeitung (Software)

organisatorische Konzepte, die

den Bedarf, Umfang und Inhalt der Informationsverarbeitung

bestimmen

beschreiben,

wie

informationsverarbeitende

Systeme

entwickelt werden können

wie die Kommunikation mit dem Menschen (als Entwickler

oder Anwender) erfolgt

Informations- und Kommunikationssysteme

d.h. für das Anwendungsgebiet der Wirtscaftsinformatik:

betriebsw irtschaf tliches Problem

(Auf gabe)

Mensch

Inf ormations- und

Kommunikationstechnik

Seite 4

1.2 Gegenstand der Wirtschaftsinformatik

Wirtschaftsinformatik als Wissenschaft vom Entwurf und der

Anwendung computergestützter Informations- und Kommunikationssysteme.

Charakteristika

auf allgemeiner Ebene:

Die Wirtschaftsinformatik ist ein interdisziplinäres Fachgebiet mit

starkem Praxisbezug zur Wirtschaft.

Die Wirtschaftsinformatik beschäftigt sich mit soziotechnischen

Systemen.

Diese umfassen menschliche und technische

Komponenten umfassen, die voneinander abhängig sind und

zusammenwirken.

Die Wirtschaftsinformatik grenzt sich zur eher mathematischnaturwissenschaftlichen Ausrichtung der Kerninformatik ab.

bezogen auf den Inhalt:

Betrachtung der Gestaltung von Informationsverarbeitungssystemen mit Blick auf die Anwendungsbereiche in Wirtschaft und

Verwaltung,

Entwicklung,

Einführung

und

Betreuung

von

Anwendungssystemen

für

betriebswirtschaftliche

Administrations-,

Dispositions-,

Planungsund

Informationsaufgaben unter Nutzung des Software-Engineering,

des Projekt- und Kostenmanagements,

INTERDISZIPLINÄRES PROFIL DER WIRTSCHAFTSINFORMATIK

Wirtschaftsinformatik

Wirtschaftswissenschaften

Informatik

Mathematik

und

Operations

Research

Seite 5

bezogen auf die Interdisziplinarität:

Wirtschaftswissenschaftliche und informatikorientierte Inhalte mit

je nach Einsatzgebiet unterschiedlicher Gewichtung,

Bindegliedfunktion zwischen betrieblichen Abläufen und der

Konzeption des DV-Einsatzes,

Vermittlerfunktion durch den Interessenausgleich zwischen den

Anforderungen der Systementwickler und -betreiber einerseits und

den Wünschen der Fachabteilungsmitarbeiter bzw. DV-Benutzer

andererseits,

bezogen auf die beteiligten Personen:

Zusammenarbeit in Teams mit DV-Spezialisten und

Fachabteilungsspezialisten,

Der Wirtschaftsinformatiker beschäftigt sich mit der Anwendung

der Informationstechnologie in betrieblichen Abläufen.

An den Wirtschaftsinformatiker wird die Anforderung gestellt, die

Begriffs- und Verständnisprobleme zwischen dem Management,

den DV-Spezialisten und den weiteren Mitarbeitern zu

überbrücken, um die Zusammenarbeit in einem Team zu

ermöglichen. Der Wirtschaftsinformatiker muß sowohl mit den

Aufgaben und Erfordernissen des Managements vertraut als auch

in der Lage sein, auf der technischen Ebene mit DV-Spezialisten

und mit den Mitarbeitern in den Fachabteilungen in deren

Fachsprache

angemessen

kommunizieren

zu

können.

(Mittlerfunktion)

Seite 6

Aufgabenbereiche der Wirtschaftsinformatik

Hardware

Software

Daten

Informationsmanagement

Komponenten

Systemsoftware Strukturen

Aufbau

Konfiguration

Softwareentwicklung

Einbindung

Rechnerkategorien

Modelle

Speicherung

Software

Engieering

Werkzeuge

Entwicklungsmanagement

Datenbanken

Datenmanagement

Anwendungssysteme

Kommunikation

Organisationseinheit

Datenübertragung

Funktionen

Bürokommunikation

Koordination

Integrierte

Systeme

Netze und

Rechnerverbund

EUS (DSS)

XPS

Verteilte

Verarbeitung

Datensicherheit

Datenschutz

Seite 7

1.3 Historische Entwicklung

Vorgänger heutiger Computer

60 v.

Chr.

1. Jhdt.

1364

1614

1712

1814

1848

1849

1856

1876

1881

1910

1914

Antikythera-Rechner (nach Einstellen der Mondphase war

der Stand von Sonne und Mond zu den Sternbildern

ablesbar)

Wegemesser des HERON VON ALEXANDRIA, erster

Analog-Digital-Umsetzer

Astronomische Uhr des GIOVANNI DE DONDI

JOHN NAPIER publiziert die ersten Logarithmentafeln;

Edmund Gunter verwendet logarithmisch unterteilte

Rechenstäbe

Uhrwerke des EARL OF ORREY zeigen heliozentrische

Planetenbewegungen an

Herrmann konzipiert Planimeter

WETLI baut Reibradplanimeter (in Gebrauch b. Mitte

d.20. Jhdt.)

Serienfertigung von Planimetern

Polarplanimeter von JACOB AMSLER, noch immer in

Gebrauch

Gezeitenrechner des LORD KELVIN; 1. Höhepunkt der

Analogrechner („Harmonic Analyser“ mit Scheibe-BallZylinder-Mechanismus zur Fourier-Analyse)

Umfahrungsplanimeter messen den Flächenzuwachs, d.h.

integrieren eine Funktion Punkt für Punkt

Rechner für 5 lineare Gleichungen und 5 Unbekannte

(JOSEF NOWAK)

Erster Fahrdigraph (UDO KNORR); in Gebrauch bis 70er

Jahre

ab 1920

1923

1927

1928

1930

1938

1942

1942

ab 1950

1951

um1970

Elektrische Komponenten in Analogrechnern

Planetarium-Mechanismus (ZEISS)

Vickers-Feuerleitrechner

Serienproduktion v. Rechnern zur Flugabwehr (ZEISS,

SIEMENS)

Erster universeller Analogrechner (VANNEVAR BUSH)

Erfindung des Operationsverstärkers (elektrischer

Verstärker)

„Differential Analyser“ mit sehr hoher Genauigkeit

(0,1%)

Erster Prozeßrechner (KONRAD ZUSE); digitale Führung

analoger Vorgänge

vollelektrische Analogrechner dominieren

SCHOPPE&FAESER fabrizieren die letzten großen, rein

mechanischen Integrieranlagen

Digitalrechner verdrängen weitgehend die Analogrechner

Seite 8

400.000

v.Chr. bis

z.Zt.

Zeit

[Jahr]

1941- 55

1955 - 65

1965 - 75

1975 - 85

M

Mensch

homo sapiens

1.

[Beispiele]

Z3; MARK I, II; ENIAC;

UNIVAC I; ZRA 1

Nervenzellen

Ganglien

natürliche Intelligenz

RechenHauptspeicher- StellLogik-Bausteine

geschw.

kapazität

fläche

[op/s]

[Byte]

[m2]

[-]

Relais,

100... 1000

128...4000

100

Elektronenröhren

Generation

[n]

typische Vertreter

2.

IBM 1401; PDP 5;

D 4a; R 300;

Fähigkeit, freiprogrammiert zu rechnen

Transistoren, Dioden,

2500...5000

100 K

80

Ferritkernspeicher

IBM 360, 370; PDP 8;

ESER I, II; ILLIAC4;

Fähigkeit, große Datenbestände zu handhaben

integrierte Schaltkreise

10...20 Mio

1M

50

(LI, LSI)

3.

4.

1985 - 95

5.

1995-2000

6.

0,2

VR 400; SX-3; VAX;

CRAY 1; IBM XT,AT

ETA 10;

SX-3; NCUBE 2;

CRAY Y-MP 90

SYNAPSE 1;

CRAY T90-Serie

30 G

20

Intuition, Logik, Kreativität, Schöpfertum

Charakteristische Merkmale

[-]

Maschinensprache, wiss.-technische Berechnungen;

4 Bit Vearb.-breite

maschinenorientierte Sprache(Assembler),

Differenzierung nach wiss.- tech-nischen und

ökonom. Anwendungen; 8 Bit Vearb.-breite

hoher Anteil problemorientierter Sprachen,

Betriebssysteme; 16 Bit Vearb.-breite

Fähigkeit zu kommunizieren und zur integrierten Verarbeitung

hochintegrierte

problemorientierte und Fachsprachen,

> 20 Mrd.

200 M

40

Schaltkreise (VLSI)

Dialogfähigkeit;16, 32 Bit Vearb.-breite

Fähigkeit zur Dialogverarbeitung einschließlich der Muster- und Spracherkennung

ultrahochintegrierte

parallele Verarbeitung, Vielprozessorsysteme,

> 80 Mrd.

2G

10

Schaltkreise

logische Programmierung, PIM

(ULSI)

32, 64 Bit Vearb.-breite

Fähigkeit, Wissen zu verarbeiten und Wissen zu erwerben (Lernfähigkeit)

Parallelarchitekturen

Parallele und verteilte Verarbeitung; Fehlertoleranz;

> 200 Mrd.

30 G

1

auf ULSI-Basis; künst- natürlichsprachliche Interfaces; 64 Bit Vearb.-breite

liche Neuronen

Fähigkeit, künstliche Intelligenz anzuwenden

Seite 9

2.Daten und Informationen

Zahlensysteme:

2.1.

Allgemeine Darstellung (von Positionssystemen) :

Zahlensysteme und Codes

Grundbegriffe (Wiederholung):

B 2 sei Basis, ai {0, ... , B-1} seien die Ziffern

Informationen

sind mitgeteilte und aufgenommene Bestandteile von Wissen (über

Sachverhalte, Objekte und deren Zusammenhänge). Sie werden aus

Wissen abgeleitet und sollen das Wissen eines Empfängers erweitern

und/oder aktualisieren.

Darst. einer n-stelligen Zahl Z (mit gebrochenem Anteil) :

Daten

Sind besonders verabredete Ausdrucksmittel für eine technikgestützte

Darstellung, Verarbeitung oder Gewinnung von Informationen

Digitale Daten

werden durch Zeichenfolgen (Buchstaben eines Alphabets, Ziffern

eines Zahlensystems) dargestellt. Digitale Daten nehmen immer

nur diskrete Werte an, keine kontinuierlichen.

Analoge Daten

entsprechen kontinuierlichen Funktionen und werden durch

physikalische Größen dargestellt, die den zu beschreibenden

Sachverhalt repräsentieren . Sie sind stufenlos veränderbar (z. B.

elektr. Spannungen, Temperaturen).

gesucht sind:

n 1

Z=

ai B i

n 1

Z=

i 0

a B

i

i

(Rekonvertierungsvorschrift)

i m

Z = an-1an-2an-3, ... , a2 a1a0 B

wichtige Positionssysteme:

Basis B

2

8

10

16

Bezeichnung

Anzahl der

Ziffern

Dualsystem

2

Oktalsystem

8

Dezimalsystem

10

Hexadezimalsystem 16

Ziffernvorrat

{0, ... , B-1}

{0, 1}

{0,1,2,3,4,5,6,7}

{0, ... ,9}

{0, ... ,9,A, ... ,F}

Definition:

Die Übertragung (Umwandlung) einer Zahl aus einem beliebigen

Positionssystem in ein anderes Positionssystem außer dem

Dezimalsystem heißt Konvertierung. Wird eine Zahl in eine

Dezimalzahl umgewandelt, so heißt dieser Vorgang Rekonvertierung.

Möglichkeiten der Darstellung von sowohl Buchstabenfolgen als auch

Ziffernfolgen beliebiger Zahlensysteme mit einem Zeichenvorrat von

zwei verschiedenen Zeichen (0 und 1).

Seite 10

‘

S

2

a

j

A

J

&

0001

0010

0011

0100

0101

0110

0111

1000

1001

1010

1011

1100

1101

1110

1111

1

2

3

4

5

6

7

8

9

A

B

C

D

E

F1

9

8

7

6

5

4

0

1

3

Z

Y

X

W

V

U

T

R

Q

P

O

N

M

L

G

F

E

D

C

B

K

H

I

z

y

x

w

v

u

t

s

q

p

o

n

m

l

k

i

h

g

f

e

d

c

b

/

r

:

.

!

leer

0000

0

,

%

+

(

*

)

;

=

?

1111

1110

1101

1001

1000

0111

0110

0101

0100

0011

0010

0001

9

8

6

5

4

3

2

1

1010

0000

binär

mal

B

7

0

Hexadezi-

Codes, die auf dem sogenannten BCD-Code basieren

BCD: Binary Coded Decimals

d.h. Dezimalziffern, Buchstaben und Sonderzeichen werden einzeln

durch eine Bitfolge fester Länge dargestellt (i. a. 8 Bit)

ASCII-Code (American Standard Code for Information Interchange)

EBCDI-Code (Extended Binary Coded Decimals Interchange)

A

rechtes Halbbyte

EBCDIC

z.B.

0,...,9

, a,..., z

, A,..., Z

, ,,:,..., ? d 7 , d 6 , d5 , d 4 , d 3 , d 2 , d1 , d 0 : di 0,1

Zweck:

Speicherung und Verarbeitung von Daten und Programmbefehlen

(Maschinencode)

Ein- und Ausgabe von Daten auf Datenträgern (Datenträgeraustausch)

elektronische (digitale) Datenübertragung über Kabel- und

Funknetze

C

Definition (DIN 44300, Teil2):

Ein Code ist die eindeutige Zuordnung von Zeichen eines

Zeichenvorrats zu den Zeichen eines anderen Zeichenvorrats.

1100

D

E

Motivation:

Nicht nur Darstellung von Zahlen, sondern auch von Buchstaben und

Sonderzeichen notwendig.

1011

F

Codes

Seite 11

Seite 12

a

q

Lee

r

P

0010

0011

0100

0101

0110

0111

1000

1001

1010

1011

1100

1101

1110

1111

2

3

4

5

6

7

8

9

A

B

C

D

E

F1

Byte

Halb-byte

B i t s

1

0

0001

1

Q

A

r

b

R

B

2

“

0010

2

Halbbyte

Wort

Halbbyte

p

!

0000

0

0001

0000

binär

mal

1

0

Hexadezi-

ASCII

Byte

s

c

S

C

3

#

0011

3

5

u

e

U

E

5

%

0101

Halbbyte

t

d

T

D

4

$

0100

4

x

h

y

i

Y

I

9

)

1001

9

z

j

Z

J

:

*

1010

A

k

K

;

+

1011

B

Halbbyte

Wort

Halbbyte

X

H

8

(

1000

8

Byte

w

g

W

G

7

‘

0111

7

Halbbyte

v

f

V

F

6

&

0110

6

rechtes Halbbyte

Byte

l

L

<

,

1100

C

Halbbyte

m

M

=

-

1101

D

n

N

>

.

1110

E

o

_

O

?

/

1111

F

Bezeichnungen:

1. Halbbyte Zonenteil

2. Halbbyte Ziffernteil

Bem.:

Die 8 Bit eines Bytes werden oft durch ein (oder mehrere)

zusätzliches Bit ergänzt. Diese zusätzlichen Bits heißen Prüfbits

(z.B. Paritätsbit).

Um Speicherplatz zu sparen, kann für die Verarbeitung von

Zahlen zur Darstellung der einzelnen Ziffern jeweils auf das erste

Halbbyte verzichtet werden (den Zonenteil). Man spricht dann von

einer gepackten Darstellung.

Für die interne Darstellung werden Festkommazahlen und

Gleitkommazahlen unterschieden.

Bei der Codierung von Zahlen werden meist 4 Bit (1 Halbbyte

bzw. eine Tetrade) zur Darstellung des Vorzeichens benötigt.

Festkommazahlen:

Alle Bits werden zur Darstellung der Ziffern einer Zahl verwendet.

Die Stellung des Kommas wird im Programm definitorisch festgelegt.

Gleitkommazahlen:

Darstellung der Zahlen in der Form:

Z = M Be

M - Mantisse

B - Basis

e - Exponent

Vorteile:

Die einmal gewählte Basis muß nicht gespeichert werden(wird

i. a. über das Betriebssystem realisiert)

kompakte Darstellung möglich

Die Darstellung von Dezimalziffern mit einem derartigen Code

wird auch als unechte Dualzahl bezeichnet.

Seite 13

2.2 Verarbeitung von Daten und Informationen

Grundtätigkeiten:

Lesen

Ordnen (z. B. Sortieren, Auswählen)

Rechnen

Schreiben

Dezimalzahl

Festkommazahl

echte

Dualzahl

Gleitkommazahl

unechte

Dualzahl

ungepackte

Darstellung

Bei weiterer Differenzierung ergeben sich folgende Funktionen der

(Daten- und) Informationsverarbeitung:

Erzeugung von Informationen: erstmalige Beschaffung, Erfassung

von Ur-Informationen (i.a. nicht maschinenlesbar)

gepackte

Darstellung

Erfassung von Informationen mit den Funktionsbereichen Suchen,

Beschaffen , Lesen, Erfassen (im engeren Sinne) auf

Informationsträgern

Vernichtung von Informationen, z. B. durch Löschen

Ausgabe von Informationen als Bereitstellung oder Schreiben

Speichern von Informationen als Zeitüberbrückung

Übertragung von Informationen als Raumüberbrückung

Bearbeitung

(Verarbeitung)

von

Informationen

durch

Veränderung der Ordnung der Informationen oder durch

Veränderung der Inhalte der Informationen und Erzeugung neuer

Informationen mittels logischer oder arithmetischer Operationen.

Seite 14

Befehle

Ordnen

Verwendung von Ordnungsinformationen,

Artikelnummern, Kfz-Kennzeichen, usw.

wie

z.B.

Namen,

inhaltliche Bearbeitung

Verwendung von Mengeninformationen, wie z. B. Stückzahlen,

Preise, Gewichte

Definition:

Ein Befehl ist die kleinste, nicht weiter zerlegbare Einheit eines

Programms bzw. einer Programmiersprache und gibt einen

Arbeitsschritt an.

Struktur eines Befehls:

wichtig:

Sowohl Ordnungsfunktionen als auch inhaltliche, logische oder

arithmetische Funktionen werden durch Steuerungsinformationen

ausgelöst bzw. veranlaßt. Befehle

Befehl

Operationsteil

Adreßteil

(Operandenteil)

Arten von Befehlen:

Arithmetische Befehle, z. B. Addition, Subtraktion, Multiplikation,

Division, Potenzieren, Radizieren,...

Logische Befehle, z. B. Negation, Konjunktion, Disjunktion,

Implikation, Vergleiche

Datentransfer-Befehle, z. B. Speichern, Übertragen, Lesen, Eingabe,

Ausgabe

Programmsteuer-Befehle, z. B. Sprung,

Unterbrechung, Unterprogrammaufruf

Fallunterscheidung,

Seite 15

3.Hardware

3.1 Rechnerarchitektur (von Neumann-Architektur)

Eingabe

Verarbeitung

Ausgabe

CPU und Hauptspeicher befinden sich i. a. zusammen mit den

Anschlüssen für periphere Geräte auf der sogenannten

Hauptplatine (Motherboard).

RECHNER

Zentralprozessor (CPU)

Eingabegeräte

Steuerwerk

Rechenwerk

Ausgabegeräte

Hauptspeicher

Arbeitsspeicher

Bem.:

Festwertspeicher

Externe Speichergeräte

Es ist möglich, daß ein Rechner mehrere (Zentral-) Prozessoren

besitzt, z. B. bei Parallelrechnern.

Neben dem (den) Zentralprozessor(en) können unterstützende

(ergänzende) sogenannte Co-Prozessoren eingesetzt werden.

Technische Bausteine der Zentraleinheit sind sogenannte Chips

und zwar

Speicherchips für den Hauptspeicher

Logikchips für den Prozessor

Bestandteile:

Zentralprozessor (CPU = central processing unit), der die Befehle

eines Programms einzeln nacheinander interpretiert und ausführt

Hauptspeicher, in dem zum Zeitpunkt der Verarbeitung das

auszuführende Programm und die dafür benötigten Daten gespeichert

sind

Ein- und Ausgabesystem, das die Kommunikation zwischen den

Komponenten eines Rechners (interne Datenwege) und zu den

peripheren Geräten (externe Datenwege) sichert

Seite 16

Arbeitsspeicher

Pufferspeicher

Hauptspeicher

Abgrenzungsmerkmale zu externen Speichern:

Jeder Speicherplatz des Hauptspeichers ist fortlaufend adressiert

(kleinste adressierbare Einheit ist i.a. ein Byte)

Zur Ausführung müssen alle Programme in den Hauptspeicher

geladen werden und dort bereitstehen (d.h. resisdent sein)

Festwertspeicher

Prozessorspeicher

Interne

Speicher

Virtueller

Speicher

synonyme Bezeichnungen:

interner Speicher, Zentralspeicher, Primärspeicher

Plattenspeicher

Registerspeicher

3.2.1. Hauptspeicher

Bestandteile:

Arbeitsspeicher (RAM) – Schreib-/Lesespeicher

Aufnahme der abzuarbeitenden Programme (temporär)

Speicherung von Eingabedaten, Zwischenergebnissen und

Ausgabedaten

Es kann zwischen statischem und dynamischen RAM

unterschieden werden.

Festwertspeicher (ROM) – Nur-Lesespeicher

enthält Mikroprogramme des Steuer- und Rechenwerks oder

unveränderliche Anwenderprogramme

Inhalt wird beim Hardware- bzw. Chiphersteller festgeschrieben

und kann durch den Anwender nur in ganz engem Rahmen

beeinflußt werden (z.B. BIOS).

Erweiterungs

-speicher

3.2 Komponenten und Arbeitsweise

Seite 17

3.2.2. Prozessor (CPU)

weitere interne Speicher:

Cache Memory, kurz Cache, ist ein Hardwarebestandteil (auf der

Platine) mit besonders schnellem Zugriff. Er dient zum Ausgleich

unterschiedlicher

Geschwindigkeiten

(z.B.

zwischen

Arbeitsgeschwindigkeit des Prozessors und Zugriffszeit zum

Arbeitsspeicher) von Rechnerkomponenten (Puffer).

Virtueller Speicher ist Speicher, der vom Betriebssystem organisiert

wird. Der („reale“) Arbeitsspeicher wird dabei (scheinbar) vergrößert,

indem bestimmte Speicherbereiche auf (Fest-)Platte ausgelagert

werden oder für Programme sonst nicht geeignete Teile des

Arbeitsspeichers zugänglich gemacht werden.

Zur Unterstützung von Steuer- und Rechenwerk existieren mit den

Registern weitere interne Speicher, die die meist nur kurzzeitige

Speicherung von Adreß- und Indexinformationen übernehmen (z.B.

auch Befehlszähler)

Bestandteile:

Steuerwerk (Leitwerk) als Funktionseinheit, die

die Reihenfolge steuert, in der Befehle eines Programms ausgeführt

werden,

die Befehle entschlüsselt und

die für die Ausführung der Befehle notwendigen digitalen Signale

abgibt.

Dazu veranlaßt das Steuerwerk das Rechenwerk die im perationsteil

eines Befehls angegebene Operation mit den Operanden auszuführen.

Das Rechenwerk (auch ALU [Arithmetic and Logic Unit]) übernimmt

die vom Steuerwerk entschlüsselten Befehle und führt sie mit Hilfe

von Verknüpfungsschaltungen (Arithmetikwerken, Co-Prozessoren)

aus. Ein Teil dieser Operationen wird durch Mikroprogramme

ausgeführt.

Bem.:

Die Arbeit der CPU wird durch einen zentralen Taktgeber

(Quarzkristall) gesteuert. Grundzyklus (Prozessor-Zykluszeit)

[Kehrwert ist die Taktfrequenz, z.B. 200 MHz]

Seite 18

3.2.3. Ein- und Ausgabesystem

Bestandteile:

interne Datenwege, die den Datentransfer zwischen den

Komponenten der Zentraleinheit realisieren

Externe Datenwege, für die zwei grundlegende Konzepte

unterschieden werden und zwar:

Kanal-Konzept

Bus-Konzept

Kanal-Konzept

Datentransfer zwischen Arbeitsspeicher und peripheren Geräten

erfolgt über Kanäle.

Kanäle sind selbständig arbeitende Einheiten mit eigenen

Prozessoren (Kanalprozessoren), die ihre Arbeit parallel zu der der

CPU ausführen.

Die peripheren Geräte sind an die Kanäle direkt oder über

Steuereinheiten (control units) angeschlossen. Letztere

übernehmen folgende Aufgaben:

gerätespezifische Übersetzung der Kanalbefehle

Positionierung der Schreib-/Leseköpfe

Datenpufferung

Fehlererkennung und –korrektur

Kanäle gibt es

als parallele Kanäle mit bitparalleler Übertragung zwischen

Kanalprozessor und Steuereinheiten

als serielle Kanäle mit bitserieller Übertragung zwischen

Kanalprozessor und Steuereinheiten

Bei Großrechnern ist i.a. ein weiterer Prozessor zur Steuerung

sämtlicher Kanäle vorhanden (E/A – Prozessor), der unter Steuerung

des Zentralprozessors arbeitet.

Kanalkonzept dominiert bei Großrechnern und mittleren Systemen

Seite 19

Bus-Konzept

Alle peripheren Geräte werden werden über spezielle, für einzelne

Gerätegruppen zuständige Peripherieprozessoren gleichrangig an

eine gemeinsame „Sammelschiene“ angeschlossen Ein/Ausgabe-Bus

Über den E/A-Bus erfolgt der Datentransfer von und zum

Arbeitsspeicher.

Die Peripherieprozessoren entsprechen den Steuereinheiten beim

Kanal-Konzept.

Der E/A-Bus wird vom Betriebssystem gesteuert

Bus-Konzept dominiert bei PC´s und kleinen Systemen und kommt

ebenfalls bei mittleren Systemen zum Einsatz.

Seite 20

PeripherieGeräte

Peripherieprozessoren

Terminalprozessor

E/A - Bus

Bus-Merkmale

Busbreite:

Anzahl der Leiter, auf denen ein gleichzeitiger Übertragungsvorgang

ausgeführt werden kann.

Bustakt:

Zeitintervalle, in denen eine Übertragung auf dem Bus stattfindet;

müssen nicht notwendig mit dem CPU-Takt übereinstimmen.

Busgeschwindigkeit = Busbreite * Bustakt

Zentraleinheit

Plattenprozessor

Bandprozessor

Busgeschwindigkeit (Übertragungsrate):

Gibt an, wieviele Informationen pro Bustakt übertragen werden

können.

Seite 21

Bus-Arten:

ISA (Industry Standard Architecture)

Mit diesem System können über sogenannte Slots Erweiterungskarten

installiert werden. Busbreite zunächst 8 Bit, später 16 Bit (max.

Busgeschwindigkeit: 8 MB/s; prakt. Meist nur 2 MB/s).

MCA (Micro Channel Architecture)

Busbreite 16 Bit, keine Akzeptanz in Industrie wegen Weigerung

IBM`s, den Standard zum lizenzierten Nachbau freizugeben

Weiterentwicklung 1986 eingestellt.

EISA (Extended Industry Standard Architecture)

Als Konkurrenz zum MCA-Bus entwickelt. Busbreite 32 Bit, Bustakt

8 MHz Übertragungsraten 32 MB/s.

VESA (Video Electronics Standards Association)

Auf Standard-Graphikkarten abgestimmter Bus. Busbreite 32 Bit,

Bustakt bis 50 MHz Übertragungsraten (prakt.) 133 MB/s.

PCI (Peripheral Component Interconnect)

Bus arbeitet in einem von der CPU unabhängigen Takt von max. 66

MHz bei max. 64 Bit Busbreite. Übertragungsraten 524 MB/s. In

einem PC können mehrere solcher PCI Busse mit jeweils bis zu 5

Geräten vorhanden sein.

AGP (Accelerated Graphics Port)

Spezialbus für Graphikkarten, der den Zugriff auf den Arbeitsspeicher

in CPU-Geschwindigkeit gestattet. Busbreite 32 Bit, bei einem

Bustakt von 300 MHz entspricht das einer Übertragungsrate von max.

1200 MB/s.

Seite 22

3.3 Dateneingabe

Merkmale/Voraussetzungen:

EVA – Prinzip der Datenverarbeitung

Es handelt sich um die erstmalige Eingabe von Daten, in der Regel

am Ort des Entstehens bzw. Anfalls und/oder der anschließenden

Verarbeitung

Eingabe

Verarbeitung

Ausgabe

Es handelt sich primär um codierte Informationen, d.h. Zeichen,

die Ziffern, Buchstaben und Sonderzeichen wiedergeben. (im

Gegensatz zur Datenerfassung)

RECHNER

Zentralprozessor (CPU)

Eingabegeräte

Steuerwerk

Rechenwerk

Hauptspeicher

Arbeitsspeicher

Festwertspeicher

Externe Speichergeräte

Ausgabegeräte

Es handelt sich um Massendaten. Darunter versteht man

gleichartige Daten, die

entweder gesammelt in großer Anzahl an einer Stelle

einzugeben sind (z.B. Finanzbuchhaltung, Versandhausbestellungen, Arztrechnungen und Rezepte bei Krankenversicherungen,

Schecks

und

Überweisungen

bei

Geldinstituten)

oder einzeln an vielen Stellen eingegeben werden (z.B.

Reservierungen bei der Bahn, Bezahlungen per Kreditkarte

oder Scheck, Barabhebungen von Geldautomaten)

Spezialfall:

Eingabe von Daten, mit denen der Ablauf industrieller Arbeitsprozesse gesteuert wird. Dabei handelt es sich um Massendaten, die

vorwiegend während der Produktion bzw. Fertigung aber auch beim

Versand und Transport oder bei der Lagerung von Waren anfallen.

Betriebsdatenerfassung (BDE)

Seite 23

indirekte Dateneingabe

Vorangehende Datenerfassung auf einen (maschinell lesbaren)

Datenträger (z.B. Magnetband, Magnetkassette, Diskette). Diese Form

ist in der Zwischenzeit weitestgehend durch halbdirekte und direkte

Dateneingabe abgelöst wurden.

Formen der Dateneingabe

halbdirekte Dateneingabe

Form der Eingabe, bei der der Eingabevorgang im maschinellen Lesen

der entsprechenden Informationen besteht. Das können sein

Urbelege (z.B. Strichcodes, Maschinenschrift, Handschrift

[Blockschrift])

Plastikkarten als Träger von Magnetstreifen oder eines Chips

(Unterscheidung nach Wertkarten und Identifikationskarten

möglich)

Dateneingabe

indirekte

Dateneingabe

halbdirekte

Dateneingabe

Urbelege

direkte

Dateneingabe

Plastikkarten

automatisch

manuell

online

akustisch

Dialog

direkte Dateneingabe

Bei der automatischen Direkteingabe werden die Eingabedaten

von Sensoren an Meßgeräten erfaßt und direkt der DV-Anlage

zugeleitet (z.B. Brandmelder, Druckmesser, Thermometer). Dieses

Verfahren wird vorwiegend bei der Steuerung zeitkritischer

Prozesse verwendet (PDE=Prozeßdatenerfassung).

Die manuelle Direkteingabe umfaßt

Eingabe über Tastatur, ggf. mit Zusatzgeräten, wie z.B. der

Maus

mit Lichtstift an graphischen Bildschirmen

durch Berührung an dafür geeigneten Datensichtgeräten (touch

screens)

Die akustische Direkteingabe erfolgt über Mikrofon (ggf. über Funk)

und befindet sich noch in den Anfängen

Seite 24

Massenspeicher:

Massenspeicher

Sequentielle Speicher

Magnetbandspulen

Magnetbandkassetten

Direktzugriffsspeicher

magnetische

Speicher

optische

Speicher

Halbleiterspeicher

CD-ROM

Magnetplatten

Disketten

WORM

löschbare

Platten

Seite 25

3.4 Datenausgabe

Datenausgabe

indirekte

Datenausgabe

direkte

Datenausgabe

visuell

Bildschirm

Druck

akustisch

COM

Sprachwiedergabe

Sprachsynthese

Seite 26

indirekte Datenausgabe

Unter indirekter Datenausgabe wird eine Ausgabe in

maschinenlesbarer Form, i.a. zur Zwischenspeicherung verstanden

(s.a. Massenspeicher).

direkte Datenausgabe

Für die direkte Datenausgabe in visueller Form unterscheidet man:

Bildschirmanzeige – nach der Anzeigetechnik unterscheidbar

in

Kathodenstrahlröhren

LCD-Schirme (Liquid Crystal Display)

LED-Schirme (Light Emitting Diode)

Nach der Darstellungstechnik unterscheidbar in

Alphanumerische und graphische Bildschirme oder in

Monochrom- und Farbbildschirme

Druckausgabe – unterscheidbar nach Druck mit Anschlag

Nadeldrucker

Banddrucker

Druck ohne Anschlag

Laserdrucker

Tintenstrahldrucker

Thermodrucker

Darüber hinaus existieren Plotter. Das sind Zeichengeräte zur

graphischeb Darstellung digital gespeicherter Daten in Form

von Kurven, Diagrammen technischen Zeichnungen usw.

COM-Verfahren beinhalten die direkte Aufzeichnung von DVOutput auf Mikrofilm (Computer Output on Microfilm)

Druckertypen

DV-Drucker

Non Impact

Drucker

Impact-Drucker

Nadeldrucker

Banddrucker

Laserdrucker

Tintenstrahldrucker

Thermodrucker

Seite 27

Seite 28

3.5 Hardware-Konfigurierung

Die Kombination von Hardwarekomponenten für die Arbeitsschritte

Eingabe, Speicherung, Verarbeitung und Ausgabe entsprechend den

Erfordernissen der gewünschten Anwendungen ergibt die sogenannte

Hardware-Konfiguration.

Um Hardware verschiedener Hersteller einsetzen zu können, werden

definierte Schnittstellen (interfaces) benötigt.

Schnittstelle: Hardware Hardware

Darüber hinaus werden Schnittstellen benötigt für

Komponenten:

Datenübertragungseinrichtungen

Programmbausteine

Mensch und Benutzeroberfläche (im weiteren Sinne)

folgende

Kriterien, die die Hardwarekonfiguration beeinflussen:

(im betriebswirtschaftlichen Bereich)

Anzahl und Art der Anwendungssysteme (z.B. Fakturierung,

Buchhaltung, Materialwirtschaft, Führungsinformationssysteme)

Anzahl, Größe und Benutzungshäufigkeit von Dateien und

Datenbanken

Anzahl der benötigten Bildschirmarbeitsplätze (korrespondierend

zu den jeweils konzipierten Anwendungssystemen)

Arten und zeitliche Verteilung des Datenanfalls (z.B. Belegform,

Datenträger oder direkt)

Anforderungen an die Datenausgabe

Seite 29

PC

PC

PC

T = Terminal

2.Etappe:

Bestimmung

der

erforderlichen

Rechnerleistung

unter

Berücksichtigung von

gewünschter Systemverfügbarkeit

erwarteten Antwortzeiten

Wirtschaftlichkeitsüberlegungen

Überprüfung der Kompatibilität zu den in der ersten Etappe

festgelegten peripheren Geräten

PC = Personal Computer

GR = Großrechner

1. Etappe:

Bestimmung des benötigten peripheren Speicherplatzes

Bestimmung der Form von Datenein- und –ausgabe

Festlegung, wie viele Geräte insgesamt für Dateneingabe, speicherung und –ausgabe anzuschließen sind

MS = Mittleres System

Schlußfolgerungen aus den Anforderungen:

GR

T

PC

T

MS

PC

Varianten:

Einplatzsysteme

Netz von Einplatzsystemen

Mehrplatzsysteme

hybride Topologien

benutzte Hardwarekomponenten/Hardwaresysteme

PC

Workstation[Arbeitsplatzrechner]

Großrechner

mittleres System

(Bildschirm-)Terminals

PC

Konfiguration von „außen“ nach „innen“

Seite 30

Seite 31

3.7 Hardware-Beurteilung

3.6 Hardware-Ökologie

Aspekte:

Recycling von Computer-Schrott

Verminderung von Umweltgiften

Reduzierung des Energieverbrauches

Beispiel: Stoffbilanz eines PC (auszugsweise)

32%

Eisenschrott

27,6%

Kunststoffe

15,7%

Glas

11,3%

Buntmetalle

Recycling:

Weiter- oder Wiederverwendung (Produktrecycling)

Verwertung (Materialrecycling)

Entsorgung (Abfallbeseitigung)

Beispiele:

IBM: 1,0% Verwendung, 82,6% Verwertung, 16,4%

Entsorgung

SNI: 17,1% Verwendung, 69,1% Verwertung,

13,8% Entsorgung

Verminderung von Umweltgiften:

Dioxine in bromhaltigen Flammhemmern (Kunststoffgehäuse)

PVC in Gehäusen und Kabelummantelungen

Cadmium in Lacken für unststoffgehäuse

Polystyrol (Styropur) in Transportverpackungen

Energiesparen:

Ruhezustand mit minimaler Leistungsaufnahme

Komponenten bei Nichtinanspruchnahme

ausgewählter

Motivation:

Angebotsfülle

mit

oft

unklaren

und

unvollständigen

Gerätebeschreibungen und z.T. unverständlichen Fachausdrücken

Kriterien, die zur Beurteilung herangezogen werden können:

Technische Daten (Verarbeitungsgeschwindigkeit, Speicherkapazität, Bildschirmgröße und –auflösung)

Kompatibilität mit anderen Hardwaresystemen

Ausbaufähigkeit

Zuverlässigkeit und Reife der Hardware

Art, Umfang und Qualität der für die Hardware verfügbaren

Software (Betriebssystem und Anwendungen)

Garantie und Service

Probleme der Hardwarebeurteilung:

komplexe und einer schnellen Änderung unterliegende

Technologien der Hardware

Herstellerangaben entsprechen nicht immer der Realität

technische Angaben sind für den Anwender oft unverständlich,

ihre Überprüfung erfordert Spezialwissen

Unterschiede in Aufbau und Konzeption erschweren den

Vergleich verschiedener Computer

Für einen betrieblichen Einsatz ist die isolierte Betrachtung von

Hardware nicht ausreichend. Es ist das Gesamtsystem aus

Hardware, verfügbarer Software und organisatorischen

Regelungen zu betrachten.

Seite 32

4.

Systemsoftware und Betriebsarten von

DV-Systemen

4.1 Einordnung

Bemerkungen:

alternative Bezeichnung: Basissoftware

Software

Dynamik der Hardwareentwicklung korrespondiert mit der

Dynamik der Entwicklung von Systemsoftware

Anwendungssoftware

Systemsoftware

Anwendungssoftware

...

Systemsoftware

Dem Benutzer „tritt“ das Anwendungssystem mit seiner

Oberfläche gegenüber. Die Arbeitsteilung zwischen Hardware,

System- und Anwendungssoftware bleibt ihm weitestgehend

verborgen.

Systemsoftware ergänzt die Hardware, um den Betrieb und die

Wartung der Hardware zu ermöglichen.

Anwendungssoftware

Systemsoftware erschließt die funktionellen Möglichkeiten der

Hardware für deren Nutzung (durch die Anwendungssoftware).

Hardware

Seite 33

Komponenten der Systemsoftware

4.2 Betriebssysteme

Ein Betriebssystem steuert den Ablauf der Anwendungsprogramme in

der Zentraleinheit und in den peripheren Geräten. Es unterstützt

außerdem bei der Datenfernübertragung und dem Rechnerverbund.

Systemsoftware

Betriebssysteme

systemnahe

Software

Beispiele von Betriebssystemen für große und mittlere DVAnlagen:

MVS, VM, DOS/VSE, SSX (IBM) , BS 2000 (Siemens),

VMS (DEC)

Übersetzungsprogramme

Steuerprogramme

Assembler

Dienstprogramme

Compiler, Interpreter

Beispiele von Betriebssystemen für Mikrocomputer:

MS-DOS, OS/2, Windows xx

offene (rechnerunabhängige) Betriebssysteme:

UNIX, Windows NT, Linux

Seite 34

Betriebssysteme – Merkmale und Aufgaben

Betriebssysteme

Herstellerbindung

herstellerspezifisch

(proprietär)

herstellerunabhängig

(offen)

Funktionen

Auftragsverwaltung

Ablaufsteuerung

Datenverwaltung

Programmausführung

Benutzeranzahl

Einprogrammsysteme

Einbenutzersysteme

Mehrprogrammsysteme

Mehrbenutzersysteme

zeitliche

Abwicklung

Stapelverarbeitung

Dialogverarbeitung

Echtzeitverarbeitung

I/OSteuerung

Seite 35

Seite 36

4.3 Systemnahe Software

Bemerkungen zu Betriebssystemen:

(1) Es

existieren

spezielle

Betriebssysteme,

wie

Chipkartenbetriebssysteme oder Netzwerkbetriebssysteme

z.B.

(2) Zu den Dienstprogrammen gehören:

Binder, Lader (linkage editor, linker, loader)

Kopierprogramme

Misch- und Sortierprogramme

Verwaltungsprogramme (s.a. Datenverwaltung); hier aber als

externe (für den Nutzer sichtbare) Programme, wie z.B.

Programmbibliotheken (librarys)

Editoren zur Aufbereitung von „Texten“ bzw. Dateien

systemnahe

Software

Datenbankverwaltungssysteme

SoftwareEntwicklungswerkzeuge

Accountingroutinen

Middleware

Datenbankverwaltungssysteme sind spezielle Softwaresysteme, die

die Arbeit in und mit Datenbanken organisieren (s. 7.4 und 7.6).

Accounting-Routinen sind Programme zur Messung und Bewertung

der Inanspruchnahme von Hardware-Komponenten (Prozessoren,

Arbeitsspeicher, periphere Geräte) durch die Anwendungsprogramme.

Basis für Verbesserung der Auslastung (Tuning)

Ermittlung von DV-Kosten für Benutzer

Middleware ist eine „Kopplungssoftware“, um

gleiche Anwendungssysteme auf unterschiedlichen Betriebssystemen benutzen zu können

dem Nutzer, unabhängig von Hardware und Betriebssystem, eine

einheitliche Benutzeroberfläche zur Verfügung zu stellen

Seite 37

Software-Entwicklungssysteme

Sammlung von Werkzeugen (tools) zur Entwicklung von

Software.

Synonyme Begriffe sind Software-Entwicklungsumgebung bzw.

Software-Produktionsumgebung

Es werden folgende Aufgaben unterstützt

Spezifikation der Anforderungen an das Produkt

(Pflichtenheft)

Strukturentwurf der Software

Implementierung (Programmierung und Test)

Konfiguration (Verwaltung von Komponenten und deren

Abhängigkeiten)

Dokumentation

Qualitätssicherung (z. B. FCM-Modell)

Sanierung von Altanwendungen (Reverse-Engineering)

Computer-Aided-Software-Engineering

Seite 38

Übersetzungsprogramme

4.4 Betriebsarten von IV-Systemen

Assembler für maschinenorientierte Programmiersprachen

Unterscheidungskriterien

Compiler zur Übersetzung

Maschinencode

höherer

Programmiersprachen

in

Interpreter zur schrittweisen (jede Anweisung einzeln) Übersetzung

eines Programms zur Ausführungszeit

nach der Anzahl der gleichzeitig in Verarbeitung befindlichen

Programme oder Programmteile nach Ein- und

Mehrprogrammbetrieb

nach der Anzahl der Prozessoren in Ein- und Mehrprozessorbetrieb

Die Übersetzungsprogramme werden im Kontext der Werkzeuge zur

Softwareentwicklung eingesetzt und ergänzt durch:

nach der Art der Geräteverbindung zum Rechner in Offlineund Onlinebetrieb

Editoren zur Eingabe von Programmcode

nach der räumlichen Entfernung der Geräte in lokale und

entfernte Verarbeitung

Testunterstützungswerkzeuge

Tracer

Debugger

Testdatengeneratoren bzw. Testdaten und Testprogramme

Lasttests unter simulierten Bedingungen

nach der Form der Aufgabenverteilung in zentrale und verteilte

Verarbeitung

Bibliotheken für Komponenten (z. B. I/O, Icons)

Seite 39

5 Kommunikationssysteme

5.1

Kommunikationsarten und technische Grundlagen der

Kommunikation

Kommunikation = Austausch von Informationen

Kommunikation erfolgt zwischen:

Mensch und Mensch (z. B. Telefonat)

Mensch und Maschine (z. B. Geldautomat)

Maschine und Maschine (z. B. PC - Großrechner)

Kommunikationsarten:

Sprachkommunikation (z. B. Telefongespräch)

Datenkommunikation (im engeren Sinne;z. B. Flugleitsystem)

Textkommunikation (z. B. E-Mail; Spezialform der Datenkommunikation)

visuelle bzw. Bildkommunikation durch

Standbilder (z. B. Fax)

langsame Bewegtbilder (z. B. WWW)

Bewegtbilder (z. B. Videokonferenz)

Kommunikation wird realisiert als:

Individualkommuniktion

Kommunikation zwischen einer beschränkten Anzahl von Partnern,

zwischen denen gezielt Verbindungen aufgebaut werden.

Vermittlungsnetze

Massenkommunikation

Eine Quelle versorgt eine unbegrenzte Anzahl von Empfängern mit

denselben Informationen, zu denen jeder Zugang hat.

Verteilnetze

Seite 40

Technische Grundlagen

Kommunikationssystem:

Gesamtheit aller Einrichtungen, die einen Informationsaustausch (im

Rahmen der Individualkommunikation) ermöglichen

Kommunikationsendgeräte

Gesamtheit der Einrichtungen an der Ausgangs- oder Endstelle eines

Datenübertragungsweges. Sie sind in der Lage, Informationen zu

senden und zu empfangen.

zum Beispiel

Datenstationen

Telefonapparate

Telefaxgeräte

Datenstation

dazu gehören:

Kommunikationsendgeräte

Datenendeinrichtung

Schnittstelle

Übertragungswege und ggf. Vermittlungseinrichtungen

Übertragungsverfahren

sowie

Schnittstellen für den Anschluß der Geräte an die Netze

(Hardware)

Protokolle zur Verständigung

Kommunikation Beteiligten

zwischen

den

an

der

typische Datenendeinrichtungen

PC`s

Terminals

Drucker

Datenkassen

Geldautomaten

Bemerkungen:

Mindestens zwei Datenstationen, die durch einen Übertragungsweg

(eine

Datenübertragungsbzw.

Kommunikationseinrichtung miteinander verbunden sind, bilden ein

Datenübertragungs-(Kommunikations-)system.

Im allgemeinen ist mindestens eine der beteiligten

Datenendeinrichtungen ein Rechner.

Sind mindestens zwei Datenendeinrichtungen Rechner, liegt ein

Rechnernetz vor.

Seite 41

5.2 Datenübertragung

Datenübertragungswege

Verbindung zweier Datenstationen durch „Leitungen“, auf denen

codierte Informationen durch elektrische oder optische Signale oder

elektromagnetische Wellen übermittelt werden.

(s. Übersicht)

Datenübertragungsverfahren

Datenübertragungsverfahren sind technische Methoden, nach denen

die Datenübermittlung erfolgt, die i. a. für den Nutzer von geringer

Bedeutung sind und durch ihn nur bedingt beeinflußt werden können.

(s. Übersicht)

Schnittstellen

Schnittstellen beinhalten Festlegungen über

die physikalischen Eigenschaften der Schnittstelle

die Bedeutung der an der Schnittstelle ausgetauschten Signale

die gegenseitige Abhängigkeit der ausgetauschten Signale

wichtige Schnittstellentypen:

V.24 – serielle Schnittstelle für analoge Übertragung (DIN 66020;

USA: RS 232)

X.21 – Schnittstelle zwischen DEE und DÜE für synchronen

Betrieb in Datennetzen

X.25 – Schnittstelle zwischen DEE und DÜE für Paketvermittlung

Seite 42

Verbindungs- und

Funkverbindungen

Vermittlungsarten

für

Kabel-

und

Verbindungsarten:

Festverbindung (Standleitung)

zwei Endstellen sind über einen festen Übertragungsweg

miteinander verbunden

Verwendung bei häufiger Datenübertragung oder der

Übermittlung großer Datenmengen zwischen zwei bestimmten

Endstellen

Vorteile:

ständige Verfügbarkeit,

geringere Fehleranfälligkeit,

höhere Übertragungsgeschwindigkeiten

Nachteil: Hohe Kosten

Wählverbindung

zwei Endstellen sind nicht fest miteinander verbunden

vor jeder Datenübertragung muß die Verbindung neu hergestellt

(„angewählt“) werden

Verwendung bei seltener Datenübertragung oder der Übermittlung

nur geringer Datenmengen zwischen zwei bestimmten Endstellen

Vorteil: Geringe Kosten

Nachteil: Wartezeiten können auftreten

Vermittlungsarten

Leitungsvermittlung

Für die Dauer der Übertragung wird eine feste (physikalische)

Verbindung zwischen zwei Endstellen aufgebaut. Die Verbindung

bleibt bis zur Beendigung der Übertragung exklusiv für die beiden

Teilnehmer reserviert. Nach dem Verbindungsaufbau werden keine

weiteren Adreßinformationen benötigt.

Paketvermittlung

Die zu übermittelnde Nachricht wird in genormte Teile (Pakete)

zerlegt und paketweise über - möglicherweise verschiedene Netzknoten gesendet.

Jedes Paket besitzt eine Identifikationsnummer und Informationen

über Absender und Empfänger

Die Steuerung der Weitersendung der Pakete erfolgt durch die

Netzknoten.

In

den

Netzknoten

werden

die

Pakete

kurzzeitig

zwischengespeichert und könen unterschiedliche Wege durch das

Netz nehmen („Routing-Verfahren“).

Beim Empfänger werden die Pakete entsprechend ihrer

Identifikationsnummer wieder in ihre ursprüngliche Reihenfolge

gebracht. Auf dem Übertragungsweg „verlorengegangene“ Pakete

fordert der Empfänger vom Absender automatisch noch einmal an.

Seite 43

Seite 44

Aufgaben der Datenübertragungseinrichtung:

die von der Datenendeinrichtung gelieferten Zeichen in Signale, d.

h. physikalische Größen, umsetzen, die dann über die Leitung

(Übertragungsweg) übertragen werden

Signalumsetzung

die elektrische Anschaltung an das jeweilige Netz vorzunehmen

Anschalteinheit

Phasen (Ablauf) der Datenübertragung:

(1) Verbindungsaufbau

(2) Aufforderung zur Übertragung

(3) Übertragung

(4) Beendigung der Übertragung

(5) Verbindungsauflösung

Die

Steuerung

dieses

Ablaufs

erfolgt

durch

die

Datenendeinrichtungen. Dazu sind neben den Festlegungen zu

Schnittstellen, Übertragungswegen und –arten organisatorische

Vereinbarungen notwendig.

Protokolle

Protokolle

enthalten Absprachen über den Aufbau, die Überwachung (anhand

von Fehlermeldungen) und den Abbau von Verbindungen

Standardisierungsbemühungen

um

sogenannte

offene

Kommunikationssysteme (ISO/OSI Referenzmodell)

Empfehlung zum Aufbau von Protokollen

7 Schichten (layer), wobei jede Schicht an die direkt darunterliegende Schicht einen Auftrag erteilt, den diese als Dienstleistung

erbringt

7. Anwendungs-Schicht

Definition erlaubter Anwendungen

(z.B. Datenbankabfrage, Prüfung von Zugangsberechtigungen)

6. Darstellungs-Schicht

Festlegung der Bedeutung ausgetauschter Daten

(z.B. Codes, Verschlüsselungen, Sprache, Grafik)

5. Kommunikationssteuerungs-Schicht

Steuerung des Dialogs vom Beginn bis zur Beendigung der

Übertragung

4. Transport-Schicht

Steuerung und Überwachung der logischen Verbindung zwischen

Sender und Empfänger, Vollständigkeitskontrollen

3. Vermittlungsschicht

Aufbau und Abbau des gesamten physischen Übertragungsweges

zwischen Datenendgeräten aus gekoppelten Teilstrecken

2. Sicherungsschicht

Sicherung der 1. Schicht durch Fehlererkennung und -behebung

(Verarbeiten von Kontrollinformationen)

1. Physikalische Schicht (Bit-Übertragungs-Schicht)

ungesicherte Übertragung von Bitfolgen über eine

Übertragungsstrecke

Seite 45

Weitverkehrsnetze

5.3 Rechnernetze und Rechnerverbund

Realisierung als:

Definition:

Ein Rechnernetz ist der Verbund mehrerer getrennter, selbständiger

Rechner durch Datenübertragungswege.

Es werden unterschieden:

WAN (wide area network; Weitverkehrsnetz), d.h. die

verbundenen Rechner sind geographisch weit voneinander entfernt

(z.B. Internet)

für die Vernetzung werden benutzt:

(öffentliche) Netze

Mehrwertdienste

Terminalnetze

bezüglich des Anschlusses an einen Kommunikationsrechner

(Gateway)

direkt

geclustert

(bezüglich der Nutzung von Datenübertragungswegen)

Punkt-zu-Punkt-Verbindung

Mehrpunkt-Verbindungen

Rechnerverbundsysteme

LAN (local area network; lokales Rechnernetz), d.h. alle

verbundenen Rechner befinden sich in einem eng begrenzten

Areal (z.B. Gebäude, Betriebsgelände)

Netzverbund, d.h. es werden Weitverkehrsnetze und/oder lokale

Netze untereinander bzw. miteinander gekoppelt. Die Verbindung

erfolgt jeweils über einen ausgewählten Rechner in jedem

beteiligten Netz.

Seite 46

Seite 47

Lokale Rechnernetze

Lokale Rechnernetze unterscheiden sich im wesentlichen bezüglich:

Beispiel für die Kopplung lokaler Netze untereinander und mit

einem WAN in einem Netzverbund

(Ein Rechner jedes Netzes fungiert dabei als Kommunikationsserver

und übernimmt die sogenannte Gateway-Funktion.

der Übertragungsrate

in Abhängigkeit von der Übertragungsbreite von 4 Mbit/s bis zu

10 Gbit/s

LAN

G

G

der Netzwerktopologie

der Zugriffsmethode

Token-Verfahren

CSMA/CD-Technik

des physikalischen Übertragungsmediums

(nicht) abgeschirmte Adernpaare

Koaxialkabel

Glasfaserkabel

der Netwerk-Hard- und Software

Netzwerkkarten

Netzwerkbetriebssystem

LAN

G

G - Gateway-Rechner

WAN

Seite 48

Rechnerverbund

Rechnerverbund ist die ziel- und zweckorientierte Vernetzung von

Rechnern.

Es werden folgende Verbundarten unterschieden:

Bemerkungen:

(1) Ein Weitverkehrsnetz kann durch die bloße Kopplung mehrerer

LAN entstehen.

(2) Bezüglich der räumlichen Ausdehnung existieren spezielle

WAN, wie z.B.

GAN (Global Area Network; kontinental übergreifendes Netz)

MAN (Metropolitan Area Network; Netz einer Großstadt bzw.

eines Ballungsraumes)

(3) Die Rechner im Netz können allen Größenklassen angehören.

1. Kapazitätsverbund

gleichzeitige Nutzung der gebündelten Kapazität mehrerer Rechner

Kapazitätsausgleich bei Belastungschwankungen

Sicherheitsverbund gegen Ausfälle

2. Geräteverbund

Nutzung von speziellen peripheren Geräten (z.B. Drucker, Plotter,

Backup-Systeme), die nicht an allen Rechnern angeschlossen sind

3. Funktionsverbund (Programmverbund)

Nutzung von Software, die auf einem anderen Rechner verfügbar ist

4. Datenverbund

Nutzung von (verteilten) Datenbeständen durch verschiedene Rechner

5. Kommunikationsverbund

Informationsaustausch zwischen

Rechner

den

Benutzern

verschiedener

Seite 49

Netzwerktopologie (Netzstruktur)

geometrische Darstellung der Anordnung von Rechnern in einem Netz

Grundformen:

1. Vermaschte Struktur

jeder Rechner ist mit jedem anderen verbunden

sehr leistungsfähig

teure Lösung

2. Sternstruktur

jeder Rechner ist nur mit einem Zentralrechner verbunden

Einsparung an Leitungen

bei Überlastung oder Ausfall des Zentralrechners ist das gesamte

Netz betroffen

3. Ringstruktur

alle Rechner sind gleichberechtigt und ringförmig miteinander

verbunden

die Übertragung erfolgt nur in eine Richtung

es existiert kein Zentralrechner

minimaler Leitungsaufwand bei hoher Rechnerzahl

hohes Übertragungsvolumen eines Rechners kann gesamtes Netz

überlasten

Totalausfall bei Ausfall eines Knotens.

-

Spezialfall: Linienstruktur (offener Ring)

Seite 50

4. Busstruktur

entspricht der Linienstruktur, wobei jetzt allerdings einige Rechner

Vermittlungsfunktionen übernehmen

flexibler Ausbau des Netzes möglich / leicht ergänzbar

Übertragung kann in beide Richtungen erfolgen

Ausbau zur hierarchischen Baumstruktur möglich

5. Baumstruktur

Rechner werden hierachisch verknüpft. Auf den Hierachieebenen

können wieder Stern-, Ring-, oder Busstrukturen existieren

sämtliche Nachrichten laufen über den Wurzelknoten einer

Struktur (Abhängigkeit von diesem Knoten)

Einsatz der Netztopologien:

bei WAN: vermaschte Struktur, Stern- und Baumstruktur

bei LAN: Bus- und Ringstruktur

Seite 51

Seite 52

Internet

Ausgangspunkt:

ARPANet – 1969 vom amerikanischen Vert.-ministerium initiiert und

im wesentlichen von Hochschulen und Forschungseinrichtungen

entwickelt.

Merkmale:

Robustes Netz auf der Basis einfacher Protokolle (TCP/IP) für

heterogene Hard- und Softwaresysteme

Paketvermittlung

Möglichkeit

der

Verknüpfung

schneller

Weitverkehrsverbindungen

mit

„langsamen“

(aber

kostengünstigen) Verbindungen in der Fläche

Verfügbarkeit

anwendungsnaher

Protokollebenen, wie z.B.:

File Transfer (FTP)

World Wide Web (HTTP)

Usenet News (NNTP)

Electronic Mail (SMTP)

Terminal Emulation (TP)

Dienste

auf

höheren

offene Konzeption für alle Anwendungen und Erweiterungen;

Begrenzungen durch:

Bandbreite der Anschlüsse,

Kapazität des Netzes

Entwicklungsstand der Protokolle und der Client-Software

Seite 53

Internetanwendungen in Unternehmen

WWW im Internet

asynchrone Kommunikation über E-mail

Bereitstellung multimedialer Dokumente („Web-Seiten“) , über

Start-Seiten der jeweiligen Anbieter (Hompages) erreichbar sind

Informationsbeschaffung

(Informationsdienste)

und

–verbreitung

über

WWW

Geschäftsvorgänge auslösen (über Transaktionsdienste)

Wesentliches

Gestaltungsmittel

sind

Hyperlinks,

die

Verbindungen zu anderen Web-Seiten herstellen (farbliche

Kennzeichnung, kontextsensitive Zonen)

Kooperation über Diskussionsforen

synchrone Kommunikation über verschiedene Kanäle, wie

Videokonferenzsysteme, Chat oder Internet-Telephonie

Auffinden der Homepages über IP-Adressen bzw. Alias-Namen

(fully qualified domain names)

virtuelle Unternehmen

Zuordnung der Aliase zu Ip-Adressen durch sogenannte DNSServer (domain name server)

Bemerkungen:

Domäne: Verbindung mehrerer Computer

Adressbereich (z.B. www.bw.fh-kl.de)

in

(1)

98% der Großunternehmen in Europa verfügen über einen

Internetzugang

(2)

69% der 500 größten deutschen Unternehmen bieten eine eigene

Homepage an

(3)

im Mittelstand verfügen erst 12% der Unternehmen über einen

Internetzugang und erst 5% haben eine eigene Homepage

einem

Seite 54

Ausprägungen der Internet-Technologie

Darstellungs- und Gestaltungsmittel im Internet

I*Net

Dokumentenbeschreibungssprachen

Internet

Extranet

Intranet

SGML – (Standard Generalized Markup Language) 1986 von der

ISO definierte Sprache; Basis für HTML und XML

Internet:

Öffentlicher Mehrwertdienst ohne Zugangsbeschränkung

Zielgruppe: Kunden, Interessenten

E-Business-Prozesse: Werbung, Marketing, Absatz, Business- toBusiness (B2B), Business-to-Consumer (B2C)

Intranet:

Anwendung der Internet-Technologie für eine geschlossene

Benutzergruppe im Unternehmen (in der Organisation)

Zielgruppe: Mitarbeiter, Organisationsangehörige

E-Business-Prozesse: firmen(organisations)interne Informationsverteilung zu Geschäftsprozessen bzw. Tätigkeitsgebieten, interne

Kommunikation

Extranet:

Anwendung der Internet-Technologie für eine geschlossene

Benutzergruppe einschließlich der Kunden-Lieferanten-Ketten

Zielgruppe: Geschäftspartner, Zulieferer

E-Business-Prozesse: Kooperation, Einkauf, Supply-Chain-Management, Business-to-Business

HTML – (Hypertext Markup Language) Sprache für Aufbau eines

WWW-Dokuments

DHTML – (Dynamic HTML) zur Gestaltung dynamischer

HTML-Dokumente; Verknüpfung von HTML-Konstrukten und

Kommandosprachen

XML – (eXtensible Markup Language) Metasprache zur

Konstruktion HTML-ähnlicher Sprachen mit der Möglichkeit

„eigene“ Befehle konstruieren zu können

VRML – (Virtual Reality Modeling Language) Sprache zur

dreidimensionalen Darstellung von Informationen

PHP – (Hypertext Preprocessor) durch den Web-Server

interpretierte, in HTML-Code eingebettete Sprache zur

dynamischen Erzeugung von Web-Inhalten

Seite 55

Kommandosprachen

CGI – (Common Gateway Interface) Daten werden an entfernten

Computer übermittelt und per CGI an ein Programm zur

Verarbeitung übergeben. Ergebnis wird an den Benutzer

zurückübermittelt. (f. dynamische Web-Dokumente)

ActiveX – Sprache zur Verwendung von Programmcode in

HTML-Dokumenten unter MS-Windows-Betriebssystemen

Java – objektorientierte Programmiersprache (Sun-Microsystems)

Java-Programme werden vom Server auf Computer des Benutzers

übertragen und dort abgearbeitet. Dort muß ein Java-Interpreter

(Java Virtuell Machine, JVM) vorhanden sein.

Java Script – Makrosprache, deren Code vollständig in HTML

eingebunden ist. Bei Aufruf der HTML-Seite wird das Programm

(der Makro) abgearbeitet.

Seite 56

5.4 Verteilte Verarbeitung

Aufgabenverteilung in Rechnernetzen

kapazitiven oder geographischen Gründen.

aus

organisatorischen,

Verteilte

Verarbeitung

horizontal

vertikal

horizontale Verarbeitung:

Die Verarbeitung findet auf den dezentralen Rechnern statt. Der

Zentralrechner dient zum Datenaustausch und zur Bereitstellung

bereichsübergreifender Informationen (Datenbanken). Filial- oder

Abteilungsrechner-Konzept

vertikale Verarbeitung:

Von den dezentralen Rechnern werden Daten an einen Zentralrechner

übermittelt und dort verarbeitet, d. h. im einfachsten Fall dienen die

dezentralen Rechner ausschließlich zur Datenerfassung.

wichtig:

In den meisten praktischen Anwendungsfällen verteilter Verarbeitung

treten horizontale und vertikale Verarbeitung gleichzeitig auf.

Seite 57

allgemeineres Konzept der verteilten Datenverarbeitung

Trennung der Funktionen

Client – Server - Modell

Präsentation (Benutzerschnittstelle),

Server („Lieferanten“):

Rechner, die ihre „Dienstleistungen“ im Netz zur Verfügung stellen

Prozeß (Verarbeitung) und

Datenhaltung

Clients („Kunden“):

Rechner, die die im Netz angebotenen „Dienstleistungen“ nutzen.

führt zum (sogenannten) PPD-Modell

Bemerkungen:

(1) Unter Servern und Clients versteht man sowohl die Hard- als

auch die dazugehörige Software.

Alternativen:

Dezentrale Präsentation

Verteilte Verarbeitung

Dezentrale Verarbeitung

Datenhaltung

Datenhaltung

Datenhaltung

Server

Verteilte Datenhaltung

Datenhaltung

Netz

Verarbeitung

Verarbeitung

Netz

(2) Einzelne Rechner können in einer Doppelfunktion sowohl als

Client als auch als Server fungieren.

Datenhaltung

(3) Unternehmensinterne WAN, LAN oder Rechnerverbünde, die die

aus dem Internet bekannten Protokolle (Übertragungsverfahren)

benutzen werden auch als Intranet bezeichnet.

Netz

Netz

Verarbeitung

Verarbeitung

Verarbeitung

Präsentation

Präsentation

Client

Präsentation

Präsentation

Ziel:

Gemeinsame Nutzung aller im Unternehmen existierenden

Anwendungssysteme,

Datenbestände

sowie

Rechnerund

Geräteleistungen durch alle dazu berechtigten Stellen. Die dazu

erforderlichen Zugriffsrechte werden auf dem Server verwaltet.

Seite 58

Charakteristik von Servern:

Server

aktiv

passiv

wichtig:

Die Aufgabenverteilung zwischen Client und Server wird nicht durch

die Hardware, sondern durch die Zuordnung von Software-Funktionen

zu den beteiligten Rechnern festgelegt.

Zuordnungsmöglichkeiten:

ein Server bedient einen Client

ein Server bedient mehrere Clients

ein Client nutzt mehrere Server

mehrere Server bedienen mehrere Clients

Seite 59

Vorteile und Nachteile

Vorteile:

unternehmensweite Nutzung aller vorhandenen Ressourcen

bessere Zuordnung arbeitsplatzbezogener Aufgaben

Delegierbarkeit von Verantwortlichkeiten an dezentrale Stellen

höhere Verfügbarkeiten im Netz bei insgesamt stärkerer

Netzauslastung

größere Flexibilität als bei zentralen Systemen

Konzentration von Verwaltungsaufgaben im Netz auf ausgewählte

Server (Upsizing)

insgesamt niedrigere Hardwarekosten

Nachteile:

höhere Anforderungen an die Systemverwaltung und das

Netzmanagement

stärkere Gefährdung der Datensicherheit und des Datenschutzes

Seite 60

5.5 Netzmanagement

Installierung:

Beschaffung und Installation der in der Planungsphase

festgelegten Geräte einschließlich deren Verkabelung

ggf. Abschluß von Verträgen mit Anbietern von Netzen und

Mehrwertdiensten (z.B. Telekom)

Schulung der Benutzer

Vorgehensweise

Betrieb:

Planung

Installierung

Betrieb

Netzmanagement

Planung:

In Abhängigkeit davon

welche Funktionen und Daten an den einzelnen Arbeitsplätzen

benötigt werden,

welche Arbeitsplätze zu welchem Zweck miteinander vernetzt

werden sollen und

von welchen Arbeitsplätzen Zugang zu anderen (auch

standortübergreifenden) Netzen erforderlich ist

sind folgende Entscheidungen zu treffen:

Netzwerktopologie (und Verkabelungsstrategie)

Auswahl geeigneter öffentlicher Netze

Aufgabenverteilung (z.B. Client-Server)

Auswahl von Endgeräten (z.B. Rechner, Terminals, Drucker) und

Kommunkationseinrichtungen (z.B. Modems, Bridges, Router)

Auswahl der System- und Anwendungssoftware

Festlegung von Sicherungsmaßnahmen (Datenschutz und

Datensicherheit)

SystemManagement

Schichtenmanagement

ProtokollManagement

für Anwender interessant: Systemmanagement

Verwaltung der Netzkomponenten (Konfigurationsmanagement)

Erkennung von Fehlern im Netz und deren Behebung

(Störungsmanagement)

Messung

und

Verbesserung

des

Leistungsverhaltens

(Leistungsmanagement)

anwendungsbezogenes Erfassen und Bewerten der Inanspruchnahme (Abrechnungsmanagement)

Gewährleistung

von

Maßnahmen

zur

Verhinderung

unbeabsichtigter Störungen [Stromausfälle, Bedienfehler, ...] und

unbefugter Zugriffe [Datenmißbrauch, Datenzerstörung...]

(Sicherheitsmanagement)

Seite 61

6 Datenorganisation

6.1

Grundbegriffe

Definition:

Unter dem Begriff Datenorganisation werden alle Verfahren

zusammengefaßt, die dazu dienen, Daten bzw. Datenbestände

zu strukturieren, d.h. hinsichtlich ihrer Zusammenhänge zu

anlysieren und zu ordnen (logische Datenorganisation)

auf peripheren Speichern, insbesondere auf (magnetischen oder

optischen) Platten, zu speichern und für einen Zugriff verfügbar zu

halten (physische Datenorganisation bzw. Datenhaltung)

Erscheinungsformen von Daten

zeichenorientierte Daten

(Buchstaben, Ziffern, Sonderzeichen)

Zeichenorientierte Daten liegen als codierte Informationen (CI) vor

und können formatiert oder unformatiert sein.

Ziele der Datenorganisation:

Daten logisch so strukturieren und physisch so speichern, daß sie

einen schnellen Zugriff gestatten,

leicht zu aktualisieren sind

sich „beliebig“ auswerten und verknüpfen lassen sowie

vor Verlust, Zerstörung und unbefugtem Zugriff geschützt sind

Durchführung eines effektiven Speichermanagements, d.h.

Eine dem tatsächlichen Bedarf angepaßte, wirtschaftlich

ausnutzbare Speicherkapazität zur Verfügung zu stellen und

Redundanzen, das sind Mehrfachspeicherungen von Daten,

weitestgehend zu vermeiden

bitorientierte Daten

Bitorientierte Daten enthalten Informationen, mit denen keine

einzelnen Zeichen beschrieben werden, sondern

entweder statische Informationen, wie z.B. Graphiken, Fotos usw.

oder dynamische Informationen, wie z.B. Bewegtbilder

(Videosequenzen) oder auch Tonfolgen, Audiodaten (Musik,

Geräusche, ...).

Seite 62

formatierte Daten

Datenbestände, die

aus Datensätzen mit einer festen Feldeinteilung und

eindeutig festgelegten Beschreibungen für die Datenelemente

bestehen.

Datensegmente

Logische Zusammenfassung von Datenelementen (Datenfeldern)

Ordnungsbegriff (Schlüssel)

Kennzeichnung von Datensätzen zu deren Identifizierung, um

sie logisch zu unterscheiden und

physisch auffinden zu können.

als Schlüssel können dienen:

einzelne Datenelemente (Felder)

geeignete Zusammenfassung von Datenelementen

künstliche Attribute, wie z.B. Personal-, Kunden- oder Artikelnummern.

Logische Datenorganisation

bezieht sich auf Datenobjekte

Datenobjekte

Personen:

Kunden, Lieferanten, Mitarbeiter,

Studenten, Dozenten

Gegenstände:

Produkte, Maschinen, Bauteile, Gebäude,

Rohstoffe

Abstrakte Begriffe:

Konten, Buchungen, Bestellungen,

Rechnungen

Dateioperationen

Operationen mit den Datensätzen einer Datei:

Dies sind:

Auffinden eines Datensatzes Suchen

Aufnehmen eines Datensatz in eine Datei Einfügen

Veränderung des Inhaltes eines Datensatzes Ändern

Entfernen eines Datensatzes aus einer Datei Löschen

Seite 63

Seite 64

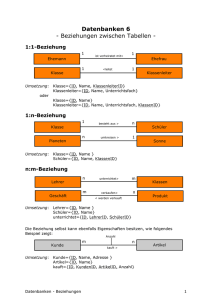

Hierachie von Datenobjekten:

Datenbank

Datei

(Tabelle)

Datei

(Tabelle)

...

Datensatz

Datenelement

Datenelement

Datei

(Tabelle)

Datensatz

...

...

Datensatz

Datenelement

Seite 65

6.2. Dateiorganisation

Datenorganisation als Bestandteil der Systementwicklung

funktionsorientierte Systementwicklung

Die für einzelne Programme benötigten Daten werden zu Dateien

zusammengefaßt. Dateiorganisation

Aufbauend auf einer funktionsorientierten Vorgehensweise werden

für betriebliche Funktionen Programme entwickelt. Die Ein- und

Ausgabe der Daten/Informationen für diese Programme erfolgt von

bzw. in Dateien.

daten(struktur)orientierte Systementwicklung

Strukturierung der Daten unabhängig von ihrer Verwendung

(Funktion) sondern entsprechend ihrer logischen Struktur.

Datenbankorganisation

Verwendungszweck

Stammdaten

objektorientierte Systementwicklung

Zusammenfassung von Daten mit ihren Attributen und Merkmalen

und den darauf anwendbaren bzw. anzuwendenden Operationen

(Methoden, Funktionen)

Objekte und objektorientierte Datenbanken

Bestandsdaten

Bewegungsdaten

Stammdaten

Informationen über Objekte, die sich überhaupt nicht oder nur wenig

ändern (z.B. Personalnummer, Anschrift, Familienstand oder auch

Stücklisten, Arbeitspläne).

Bestandsdaten

weisen Bestände aus (z.B. Lagerbestände, Kontostände) und werden

laufend aktualisiert (Dialogverarbeitung oder Stapelverarbeitung)

Bewegungsdaten

geben die Veränderung der Bestandsdaten an (mengen- oder

wertmäßige Zu- oder Abgänge)

Seite 66

Einsatzformen der Dateiorganisation

Dateiorganisation

Bemerkungen:

(1)

(2)

Bewegungsdaten sind nicht mit Änderungsdaten zu

verwechseln. Letztere betreffen das Ändern, Löschen oder

Hinzufügen von Stammdaten.

Stammund

Bestandsdaten

beschreiben

Bewegungs- und Änderungsdaten, Ereignisse.

Zustände,

programmintegriert

dateiintegriert

programmintegrierte Verarbeitung

Jedes Programm/Programmsystem besitzt „eigene“ Dateien für

Stamm- und Bewegungsdaten (seperate Dateiverwaltung).

Bei den Bewegungsdaten wird unterschieden zwischen:

Originaldaten

vorverarbeitete Daten

Dieselben Daten werden mehrfach gespeichert (Redundanz).

dateiintegrierte Verarbeitung

Organisation der Datenbestände derart, dass mehrere Programme

gemeinsam (ggf. nacheinander) auf dieselben Dateien zugreifen

(gemeinsame Dateiverwaltung)

Unterstützung durch Dateiverwaltungssysteme (file management

systems) möglich.

Seite 67

Verfahren der Dateiorganisation

Einteilung der Daten

Verfahren der

Dateiorganisation

Stamm- Bestandsdaten

daten

Zugriff

Speicherung

Bewegungsdaten

Verarbeitung

Zugriffsformen

sequentiell physisch fortlaufend, d. h. in der gespeicherten Reihenfolge

sequentiell logisch fortlaufend, d. h. in einer durch einen Ordnungsbegriff bestimmten (sortierten) Folge

wahlfreier Zugriff

Speicherungsformen

sequentielle Speicherung

verkettete Speicherung

Index-Verfahren mit

index-sequentieller Speicherung

index-verketteter Speicherung

Binärbäumen

gestreute Speicherung mit

direkter Adressierung

indirekter Adressierung

Verarbeitungsformen

(Reihenfolge, in der Bewegungsdaten verarbeitet werden)

sortierte Verarbeitung, wobei sich die Sortierung an der Sortierung