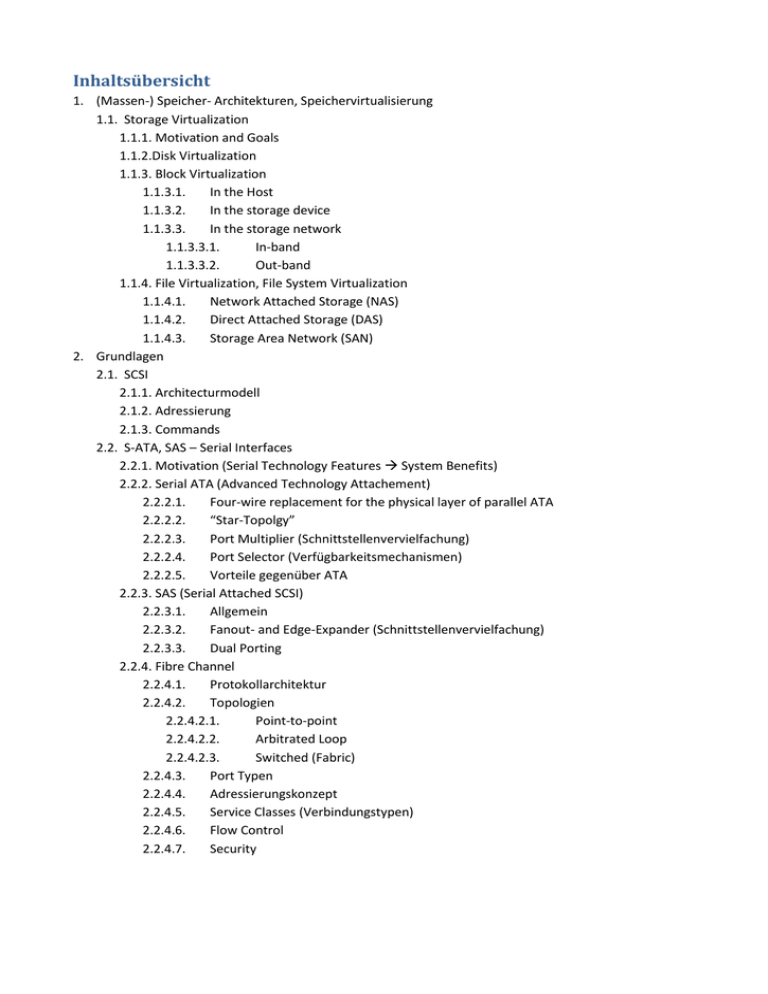

Inhaltsübersicht

Werbung

Inhaltsübersicht 1. (Massen-) Speicher- Architekturen, Speichervirtualisierung 1.1. Storage Virtualization 1.1.1. Motivation and Goals 1.1.2.Disk Virtualization 1.1.3. Block Virtualization 1.1.3.1. In the Host 1.1.3.2. In the storage device 1.1.3.3. In the storage network 1.1.3.3.1. In-band 1.1.3.3.2. Out-band 1.1.4. File Virtualization, File System Virtualization 1.1.4.1. Network Attached Storage (NAS) 1.1.4.2. Direct Attached Storage (DAS) 1.1.4.3. Storage Area Network (SAN) 2. Grundlagen 2.1. SCSI 2.1.1. Architecturmodell 2.1.2. Adressierung 2.1.3. Commands 2.2. S-ATA, SAS – Serial Interfaces 2.2.1. Motivation (Serial Technology Features System Benefits) 2.2.2. Serial ATA (Advanced Technology Attachement) 2.2.2.1. Four-wire replacement for the physical layer of parallel ATA 2.2.2.2. “Star-Topolgy” 2.2.2.3. Port Multiplier (Schnittstellenvervielfachung) 2.2.2.4. Port Selector (Verfügbarkeitsmechanismen) 2.2.2.5. Vorteile gegenüber ATA 2.2.3. SAS (Serial Attached SCSI) 2.2.3.1. Allgemein 2.2.3.2. Fanout- and Edge-Expander (Schnittstellenvervielfachung) 2.2.3.3. Dual Porting 2.2.4. Fibre Channel 2.2.4.1. Protokollarchitektur 2.2.4.2. Topologien 2.2.4.2.1. Point-to-point 2.2.4.2.2. Arbitrated Loop 2.2.4.2.3. Switched (Fabric) 2.2.4.3. Port Typen 2.2.4.4. Adressierungskonzept 2.2.4.5. Service Classes (Verbindungstypen) 2.2.4.6. Flow Control 2.2.4.7. Security 2.2.5. IP Storage 2.2.5.1. Motivation for iSAN 2.2.5.2. Contra 2.2.5.3. Networks and Technologies 2.2.5.3.1. FCIP – Fibre Channel over IP 2.2.5.3.2. iFCP – Internet Fibre Channel Protocol 2.2.5.3.3. iSCSI – Internet Small Computer System Interconnect 2.2.5.3.3.1. Sessions and TCP 2.2.5.3.3.2. Error Handling 2.2.5.3.3.3. Target Discovery 2.2.5.3.3.3.1. SCSI 2.2.5.3.3.3.2. iSCSI (4 ways) 2.2.5.3.3.4. Security 2.2.5.3.3.4.1. Connection Authentication Trustworthness via CHAP (Challenge Handshake Authentication Protocol) 2.2.5.3.3.4.2. Connection may be used with or without IPSec’s Packet Security 2.2.5.3.3.5. TOE – TCP/IP Offload Engine 3. Block Virtualization 3.1. Siehe auch 1.1.1 – 1.1.3 3.2. Block Virtualization in the Host: Logical Volume Manager (LVM) 3.3. Block Virtualization in the storage device: High-End Raid 3.4. Block Virtualization in the network: 3.4.1. In-band 3.4.2. Out-of-band 3.4.3. In-band oder Out-of-band? 3.5. Achieving High Availability (2 ways of mirrored backend storage) 3.6. Business Continuity 3.6.1. Functions 3.6.2. SAN appliance or “intelligent switch” controls the replication 3.6.3. Local raid subsystem replicates data to remote raid subsystem 3.7. Achieving performance improvements 4. File System Virtualization 4.1. File/Record Virtualization 4.2. File System Virtualization 4.2.1. Network Attached Storage 4.2.1.1. LAN attached NAS System 4.2.1.2. NAS Head, NAS Gateway 4.2.1.3. NAS appliance and SAN file appliance 4.3. Types of File Systems 4.3.1. Distributed file servers create virtual file system 4.3.2. What is a (physical/logical) file system? 4.3.3. Local Disk File System 4.3.4. Distributed File System 4.3.4.1. General Characteristics 4.3.4.2. Concerns 4.3.4.2.1. Locking 4.3.4.2.2. Cache Coherency 4.3.4.2.3. Data Stability 4.3.4.3. NFS vs. CIFS 4.3.4.4. Wide Area File Services 4.3.4.5. Global Name Space 4.3.5. SAN File Systems, SAN File Sharing Systems 4.3.5.1. How it works (Master <-> Client); Operational sequence 4.3.5.2. Benefits 4.3.5.3. Lock Mechanism 4.3.5.4. Cache Coherancy 4.3.6. Cluster File Systems (Shared Data Cluster) 4.3.6.1. General Characteristics & Benefits 4.3.6.2. Asymmetric Implementations 4.3.6.3. Symmetric Implementations 4.3.6.4. Lock Mechanism 4.3.6.5. Cache Coherency – Single File System Image 4.3.6.6. Concurrent vs. Serial data access 4.3.6.7. Purposes 5. Tape Virtualization 5.1. Motivation 5.1.1. Disks 5.1.2. Tapes 5.2. Virtual Tape Libraries 5.3. Terminologie 5.3.1. Tape Media Virtualization 5.3.2.Tape Drive Virtualization 5.4. Tape Backup with Split Mirror Snapshots 5.5. Full Copy Snapshot Technology 5.6. Copy-on-write Snapshot 6. Grundlagen Parallelrechner & Cluster 6.1. Motivation und Anwendungsgebiete 6.2. Flynn’s Taxonomy 6.2.1. SISD, SIMS, MISD, MIMD 6.2.2. MIMD-SM: UMA (Uniform-memory-access) 6.2.3. MIMD-SM: NUMA (Nonuniform-memory-access) 6.3. Cluster [MIMD-DM (gesamter Cluster) & MIMD-SM (einzelner Knoten)] 6.3.1.Interconnect 6.3.1.1. Bus- Topoloie 6.3.1.2. Crossbar- Switch 6.3.1.3. Multistage Interconnection Networks 6.3.1.4. Mesh 6.3.1.5. Torus 6.3.1.6. Hypercube 6.4. Parallele Programmiermodelle 6.4.1. Abstrakte parallele Programmiermodelle 6.4.1.1. Speicherkopplung 6.4.1.2. Nachrichtenkopplung mit Prozess-Kanal-Modell 6.4.1.3. Nachrichtenkopplung mit Prozess-Nachrichten-Modell 6.4.2. OpenMP (Open Multi-Processing) 6.4.3. Nachrichtengekoppelte Programmiermodelle 6.4.3.1. MPI (Message Passing Interface) 6.4.3.2. PVM (Parallel Virtual Machine) 6.4.4.Hybride Parallelisierung 7. Clustermanagement und Batchsysteme 7.1. Zentrale Clusteradministration 7.2. Planung 7.3. Software- Vorbedingungen 7.4. Hardware- Vorbedingungen 7.5. Wartung 7.6. (System-) Management und Finanzen 7.7. Cluster- Management 7.7.1.Hardware Management Console (HMC) 7.7.2.Software 7.7.3.Softwareverwaltung 7.7.4.Benutzerverwaltung 7.7.5.Software für Clusterbetrieb 7.8. Batch- Betrieb 7.8.1.Load Sharing Facility (LSF) 7.8.2.Abrechnungsmanagement 8. Grid Computing 8.1. Motivation und Ziele 8.2. Compute Grid 8.3. Data Grid 8.4. Power Grid & Compute Grid 8.5. Grid- Architektur: Layer 8.5.1.Fabric Layer 8.5.2.Security Layer 8.5.3.Core Grid 8.5.4.User- level Middleware 8.5.5.Grid Programmierumgebung 8.5.6.Application Layer 8.6. Globus Toolkit 8.7. Unicore (Uniform Interface to Computing Resources) 9. Verzeichnisdienste 9.1. Motivation und Ziele 9.2. X.500 Verzeichnisdienst 9.2.1.Abbildung und Speicherung der Informationen (DIB – Directory Information Base) 9.2.2.Hierarchie der Informationen (DIT – Directory Information Tree) 9.3. LDAP (Lightweight Directory Access Protocoll) als X.500 Alternative 9.3.1.Allgemeines Modell für Verzeichnisdienste 9.3.1.1. Informationsmodell 9.3.1.2. Namensmodell 9.3.1.3. Funktionales Modell 9.3.1.4. Sicherheitsmodell 9.3.2.LDAP Data Interchange Format (LDIF) 9.3.3.Directory Service Markup Language (DSML) 9.3.4.LDAP Operationen 9.3.4.1. LDAP Authentifizierung 9.3.4.2. LDAP Änderungen 9.3.4.3. Typische Sicherheitsfunktionen von LDAP Servern 9.3.5.Verzeichnisverwaltung und –replikation 9.3.6.Probleme bei der Realisierung von Verzeichnisdiensten 9.3.6.1. Verteilte und heterogene Strukturen 9.3.6.2. Datenschutz 9.3.6.3. LDAP vs. Relationale Datenbanken 9.3.6.4. Lösung der Verzeichnisdiensthersteller 10. Identity Management 10.1. Motivation und Ziele 10.2. Integration von Verzeichnisdiensten: Realisierung 10.3. Meta- Directory als „Drehscheibe für Informtaionen“ 10.4. Meta- Directory für die Automatisierung von Prozessen 10.5. Single Identity 10.6. Identity Management „Hype“ 10.7. Dezentrale Verzeichnisse über Proxies 10.8. Zukünftige Entwicklung