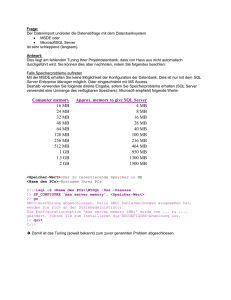

Kerberos-Authentifizierung für SQL OLTP (SharePoint Server 2010)

Werbung