GDI 2008-01

Werbung

Grundlagen der

Informatik

Wintersemester 2007

Prof. Dr. Peter Kneisel

1

Didaktik: Durchführung

Diese Vorlesung enthält Übungen

Die Übungen werden je nach Bedarf durchgeführt.

Zur Vorbereitung werden Übungsblätter, je nach Vorlesungsverlauf

zusammengestellt.

Weitere Übungen sind im Foliensatz vorhanden und sollten selbständig und

vollständig bearbeitet werden.

Vorsicht !

Kommen Sie in alle Veranstaltungen - machen Sie die Übungen

Überschätzen Sie sich nicht - auch wenn Sie PC-Crack sind

2

Didaktik: Folien

Der Vorlesungsstoff wird anhand von Folien dargelegt

Die Folien bilden nur einen Rahmen für die Inhalte. Die Folien sollten daher mit Hilfe

eigener Vorlesungsskizzen ergänzt werden - am besten in Form einer

Vorlesungsnachbereitung max. 3 Tage nach der Vorlesung

Zusätzlich zu den Folien werden Beispiele an der Tafel oder am Rechner gezeigt.

Diese sollten Sie vollständig mitskizzieren.

Zur vollständigen Nachbereitung, z.B. als Klausurvorbereitung, sind die Folien

einheitlich strukturiert

Es gibt genau drei Gliederungsebenen: Kapitel, Unterkapitel, Abschnitte

Die Inhalte jedes Kapitels und jedes Unterkapitels werden jeweils motiviert und sind

verbal beschrieben. Zusätzlich gibt es jeweils ein stichwortartiges Inhaltsverzeichnis

der Unterkapitel, bzw. Abschnitte

Die Vorlesung wird ständig überarbeitet, so dass sich die Foliensätze ändern

können (und werden)

Laden Sie sich zur endgültigen vollständigen Klausurvorbereitung nochmals

zusätzlich den kompletten Foliensatz herunter.

3

Literatur

Diese Veranstaltung ist anhand (wirklich) vieler Bücher und einer Menge

eigener Erfahrungen erstellt worden. Jedes Buch hat dabei Schwerpunkte in

speziellen Bereichen und ist daher sinnvoll. Eine Auflistung aller dieser Bücher

ist nicht sinnvoll.

Stellvertretend für all diese Bücher sei hier ein Buch angeführt:

H.P.Gumm, M.Sommer: „Einführung in die Informatik“; Oldenbourg-Verlag 2004

Motivation ist alles !

Hier ein paar Bücher, die das Interesse und den Spaß an der Wissenschaft im

Allgemeinen und an der Informatik im besonderen wecken soll:

S.Singh: „Fermats letzter Satz“; DTV, 9.Auflage 2004

M. Spitzer: „Geist im Netz“; Spektrum, Akad. Verlag 2000

H. Lyre: „Informationstheorie“; UTB, 2002

A.Hodges: „Alan Turing, Enigma“; Springer-Verlag, 1983

D.R.Hofstadter: „Gödel, Escher, Bach“; Klett-Cotta, 2006 (Taschenbuch 1991)

4

Inhalt

Wie jede Wissenschaft befasst sich die Informatik mit ihren eigenen „Objekten“.

Was diese „Objekte“ sind und was man mit diesen Objekten machen kann - und

wie - wird in dieser Vorlesung auf eher abstraktem Niveau, aber immer mit

Beispielen aus der Realität eines Informatikers (oder einer Informatikerin),

erläutert.

Diese Vorlesung konzentriert sich auf den „Kern“ der Informatik. Vertieftere

Einführungen in z.B die Bereiche der Programmierung, Rechnerarchitekturen,

Betriebssysteme, etc. sollen daher bewusst den entsprechenden Veranstaltungen

vorbehalten bleiben

Inhalt

1.

2.

3.

4.

5.

Informatik

Information und Codes

Zeichen und Zahlen

Datenstrukturen

Algorithmenentwurf

5

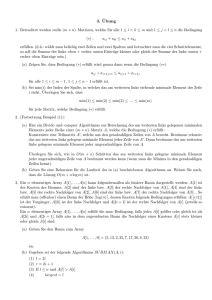

Überblick und Einordnung

AD

AFS

RN

Strukturierung

Elemente

Praktische

1

6

Statik (Struktur)

EP

Dynamik (Algorithmik)

OOP SWT

Datenstrukturen

5

Zahlen

4

Zeichen

RA

3

Information 2

Codes

Theoretische

Technische

Informatik

6

Kapitel 1 Informatik

1962 wurde der Begriff „Informatique“(als Kombination der Begriffe

„Information“ und „automatique“) von Philippe Dreyfus, einem französischen

Ingenieur eingeführt und als „Informatik“ ins Deutsche übernommen. Als junge

Wissenschaft ist die Informatik mittlerweile in viele Bereiche der älteren

Wissenschaften eingezogen und hat viele eigene Bereiche neu erschlossen.

Die Informatik ist damit mittlerweile wesentlich mehr, als der angloamerikanische Begriff „Computer-Science“ vermuten lässt.

Dieses Kapitel möchte einen (kurzen) Überblick über exemplarische Inhalte,

Struktur und Geschichte der Informatik geben

Inhalt

1.

2.

3.

4.

5.

Motivation

Definition

Die Teilgebiete der Informatik

Die Geschichte der Informatik

Zusammenfassung des Kapitels

7

1.1

Motivation

Die Beherrschung eines Computers macht Spaß

und gibt der informationssüchtigen Gesellschaft das Gefühl persönlicher Freiheit

(so wie vor Jahren ein roter Sportwagen)

Die Beherrschung gibt Macht.

Für das Funktionieren einer demokratischen Gesellschaft ist es wichtig, daß

viele Menschen Computer verstehen und beherrschen.

Der Computer schafft und vernichtet Arbeitsplätze und ist eine Herausforderung

für die Gesellschaft

Das Verstehen der Gesetzmäßigkeiten bei der Entwicklung von

Computerprogrammen ist eine intellektuelle Herausforderung

Das Umsetzen dieses Verständnisses ist eine intellektuelle Genugtuung.

Der Computer schafft neue Betätigungsfelder und Lebensinhalte

Zunehmend viele Aufgabenstellungen der realen Welt sind ohne Einsatz von

Methoden und Werkzeugen der Informatik nicht mehr zu bewältigen

Der professionelle Umgang mit Computer ist im Beruftsleben eine nackte

Notwendigkeit !

8

1.2

Was ist Informatik

Jedes Lehrbuch der Informatik gibt seine Definition der „Informatik“. Auch der

Duden beschreibt die Informatik als „Wissenschaft von der systematischen

Verarbeitung von Informationen, besonders der automatischen Verarbeitung

mit Hilfe von Digitalrechnern“.

Durch die Beschränkung auf den Aspekt der „Verarbeitung“ geht diese

Definition meines Erachtens nicht weit genug. Ich werde daher in diesem

Unterkapitel eine eigene Definition wagen. Die dabei verwendeten Aspekte

werden exemplarisch verdeutlicht, wobei bewusst in Grenzbereiche der

Informatik gegangen wird .

Was die Informatik wirklich ist, kann kein Lehrbuch erfassen.

Sie werden - hoffentlich - am Ende Ihres Studiums eine sehr

weitreichende Idee davon haben.

Inhalt

1. Definition

2. Beispiele

9

1.2.1 Definition

Informatik

Die Wissenschaft, die sich mit dem

(automatisierten)

Erfassen

Transportieren

Speichern

Verarbeiten

Umsetzen

von Information befasst

10

1.2.2 Wissenschaft

Informatik ist nicht die Wissenschaft vom Computer

(sowenig, wie Astronomie die Wissenschaft vom Teleskop ist)

Informatik ist eine Wissenschaft

… und keine Bastelecke für Software-Spieler

Aspekte der Informatik als

„reine Lehre“ (verwandt mit der Mathematik)

Naturwissenschaft: entdecken und beschreiben von „natürlichen“ Phänomenen

Ingenieurwissenschaft - mit der typischen Vorgehensweise

Problemstellung

Analyse

Teillösungen

Synthese

Lösung

11

1.2.3 Information

Information ist die Bedeutung, die durch eine Nachricht übermittelt wird

(nachrichtentechnische Definition)

Kapitel 2

Information ist eine elementare Kategorie

Chemie: Stoffumwandlung

Physik: Energieumwandlung

Informatik: Informationsumwandlung

12

1.2.4 Erfassen

Sensorik

Bildverarbeitung

Datenmenge

(Byte)

300000

60000

3000

(52,204,248)

(33,75,125,190,251)

100

13

1.2.5 Transportieren

Telekommunikation

Telephonie

~5-25000 Hz

300 - 3400 Hz

14

1.2.6 Speichern

Datenrepräsentation

Abstrakte Datentypen (N. Wirth: Algorithmen und Datenstrukturen)

Einfache Typen

Strukturierte Typen

Abstrakte Typen

Aufzählungstypen

Integer

Real

Boolean

Char

...

Array

Record

Varianten Record

Menge

...

Listen

Binäre Bäume

Vielweg Bäume

Graphen

...

{rot, gelb, grün}

array [n..m] of Type

[0,1,..,65535]

record

Type 1: element 1

Type n: element n

end

[3,4e-038,..3,4e038]

{TRUE, FALSE}

set of Type

{ASC(0),..,ASC(255)}

15

1.2.6 Speichern

Datenrepräsentation

Objektrepräsentation

(G. Booch: Objektorientierte Analyse und Design)

Assoziation

Klassenname

Vererbung

Attribute

Operationen

Einschränkungen

Aggregation

Verwendung

Instantiierung

Mitarbeiter

Projekt

Buchhaltung

n

Controlling

1

Projektleiter

Teil

projekt

Personalwesen

16

1.2.6 Speichern

Datenrepräsentation

Objektrepräsentation

(B.Stroustrup: The C++ Programming Language)

Projekt

Mitarbeiter

n

Projektleiter

Buchhaltung

Controlling

Teilprojekt

1

Personalwesen

Assoziation

Vererbung

Aggregation

Verwendung

Instantiierung

Class Teilprojekt: public Projekt {

Projektleiter projektleiter;

Mitarbeiter

mitarbeiter[MAX_MITARBEITER];

public:

Teilprojekt (Projektleiter);

~Teilprojekt ();

}

1

n

Teilprojekt::Teilprojekt(Projektleiter pl) {

// some method-calls of Buchhaltung, Controlling, Personalwesen

}

main {

Teilprojekt1 = new Teilprojekt(Projektleiter1)

// See Budget1 for buget details on Teilprojekt1

}

17

1.2.7 Verarbeiten

Petri-Netze

Prozessmodelle

(C.A.Petri: Kommunikation und Automaten))

18

1.2.7 Verarbeiten

Prozessmodelle

Interaktionsdiagramme

(G. Booch: Objektorientierte Analyse und Design)

R1

R2

R3

R4

N2

R5

N1

19

1.2.7 Verarbeiten

KI-Ansätze

a

W

O

F

f

Neuronale Netze

Aktivierungszustand

Verbindungsgewichtung

Ausgangswert

Aktivierungsfunktion

Ausgabefunktion

Oj

Axon

Wij

Synapsen

ai=F(Wij*Oj ,ai)

Oi=f(ai)

Dendrite

20

1.2.8 Umsetzen

Aktorik

Manipulatoren

Anzahl Freiheitsgrade

25

9

2 (1)

21

1.2.9 Zusammenfassung

Erfassen Transportieren Speichern Verarbeiten Umsetzen

Modellierung der realen Welt

Abbildung realer Objekte und deren Beziehungen (Strukturen) auf rechnerinterne

Objekte und Strukturen

Reduktion von Redundanz

Strukturierung von Information

Abbildung realer Aufgabenstellungen und Prozesse auf Rechnerprozesse

Umsetzung des Modells auf die reale Welt

Abbildung von Rechnerprozessen auf reale Prozesse

Abbildung von Datenstrukturen auf reale Strukturen

22

1.3

Die Teilgebiete der Informatik

Wie viele Wissenschaften, ist die Informatik kein homogenes Gebilde, sondern

lässt sich anhand unterschiedlicher Kriterien in Teilgebiete strukturieren.

Dieses Kapitel beschreibt die wohl geläufigste Einteilung der Informatik in drei,

bzw. vier Teilbereiche.

Inhalte

1.

2.

3.

4.

Technische Informatik

Praktische Informatik

Theoretische Informatik

( Angewandte Informatik )

23

1.3.1 Technische Informatik

Konstruktion von Verarbeitungselementen

Prozessoren, ...

Konstruktion von Speicherelementen

Hauptspeicher, ...

Konstruktion von Kommunikationselementen

Bussysteme

Lokale Rechnernetze (LAN: Local Area Networks), Weitverkehrsnetze (WAN: Wide

Area Networks), ...

Mobilfunknetze, Satellitenkommunikation, ...

Konstruktion von Peripherie

Drucker, Scanner, ....

Festplatten, Optische Platten, Diskettenlaufwerke, ...

...

24

1.3.2 Praktische Informatik

Umgang mit Programmiersprachen

Programmierung

Compilerbau

...

Entwicklung von Software

Analysemethoden

Designmethoden

Realisierungsmethoden

Testverfahren

...

Unterstützung der Softwareentwicklung

Projektmanagement von DV-Projekten

Qualitätsmanagement in DV-Projekten

...

...

25

1.3.3 Theoretische Informatik

Sprachen und Automaten

Formale Sprachen

Grammatiken

Sprachdefinitionen

Berechenbarkeitstheorie

Komplexitätstheorie

...

26

1.3.4 Angewandte Informatik

Anwendung in verwandten Wissenschaften

Numerische oder stochastischer Verfahren in der Mathematik

Simulationen in der Physik und der Chemie

Bildverarbeitung in der Medizin

Genanalyse in der Biologie

Lehrprogramme für Natur-, Sozial- und Geisteswissenschaften

...

Anwendungen im täglichen Leben.

Computerspiele, Multimediaanwendungen,

Textverarbeitung, Tabellenkalkulation, Datenbanken, ...

Steuerung von technischen Prozessen

Web-Anwendungen

...

...

27

1.4

Die Geschichte der Informatik

Die Informatik ist eine junge Wissenschaft, hat aber, ähnlich wie andere Naturund Ingenieurwissenschaften Wurzeln, die weit in die Menschheitsgeschichte

hineinragen, Wie keine andere Wissenschaft wurde die Informatik jedoch von

der Erfindung eines Gerätes, dem programmgesteuerten Rechner (später

„Computer“) beeinflusst.

Dieses Unterkapitel wird die Wurzel in der Menschheitsgeschichte und auch die

Entwicklung des Rechners vorstellen.

Inhalt

1.

2.

3.

4.

5.

6.

Information in der Geschichte

Automaten und Steuerungen

Erleichterung der Rechenarbeit

Pioniere der Informatik - Praktiker

Pioniere der Informatik - Theoretiker

Die Generationen

28

1.4.1 Information in der Geschichte

Erfassung durch Sinnesorgane

Transport durch akustische, optische, chemische Signale

Speicherung durch Gene oder neuronale Elemente

Verarbeitung über neuronale Elemente

Umsetzung direkt oder indirekt über Gliedmaße

Entwicklung von Wort,- Silben- und Buchstaben-schriften

29

1.4.2 Automaten und Steuerungen

ca. 100 v. Chr.

Mechanismus von Antikythera

älteste erhaltene Zahnrad-Apparatur

wahrscheinlich zur (analogen) Berechnung der

Bewegungen von Himmelskörpern

Mittelalter

Mechanische Uhren mit Sonnen-, Mond- und

Planetenbewegungen und Figurenumläufe an

Kirchen und Rathäusern

17./18. Jhdt.

Spieluhren, Schreib- und Schachspielautomaten

18./19. Jhdt.

Fliehkraftregler für Dampfmaschinen, mechanischer Webstuhl mit

Lochkartenbebändert (Jacquart, 1805)

30

1.4.3 Erleichterung der Rechenarbeit

Rechenbretter

Seit dem Altertum

China, Japan, Russland

Addition/Subtraktion ähnlich schnell wie Taschenrechner

Lehre der Grundrechenarten

Durch Zahlensystem schematisierbar

Lehre an mittelalterlichen Universitäten

Durch Rechenbücher weitere Verbreitung des Wissens

(z.B. Adam Riese 1492-1559)

Rückführung der Multiplikation/Division auf

Addition/Subtraktion durch logarithmisches Rechnen mit

Hilfe von Tabellen.

31

1.4.4 Mechanische Rechenmaschinen

Wilhelm Schickart (1592-1635)

Maschine für die Grundrechenarten (1623)

Blaise Pascal (1623-1662)

Gottfried Wilhelm von Leibniz (1646-1716)

Arithmetik des Dualsystems

Philipp Matthäus Hahn (1749-1790)

Feinmechanische Rechenmaschinen

19./20. Jhdt: Sprossenradmaschine

Hermann Hollerith

Lochkartenstanzer/

Sortierer/Tabellierer

32

1.4.5 Pioniere der Informatik - Praktiker

Charles Babbage (1791-1871)

Difference Engine (1812). Überprüfung von Logarithmentafeln.

Alle Merkmale eines programmierbaren Computers.

Entwurf einer Analytical Engine (1836).

Wurde nie gebaut

Konrad Zuse (geb. 1910)

Z1: mechanischer Rechner

Z2 / Z3: Elektromechanischer Relaisrechner im Dualsystem mit

Lochkartensteuerung.

Erster voll funktionstüchtiger Computer (1941)

Grundlegende Arbeiten zur Programmierung und algorithmischer

Sprachen

Howard Eiken

Mark I, II, III, IV (1944)

Dezimalrechnender Relaisrechner

33

1.4.6 Pioniere der Informatik - Theoretiker

Kurt Gödel

Theoretische Aussagen zum Algorithmenbegriff:

Es gibt Aussagen die algorithmisch nicht entscheidbar sind (1931)

Alan M. Turing (1911-1954)

Definition des Algorithmenbegriffes über eine hypothetische

Maschine

(Turing-Maschine)

John von Neumann (1903-1957)

Grundlegende Arbeiten über Computerarchitektur:

Speicherung der Daten und Programme auf dem gleichen

Medium

Definition von Registern insb. Indexregister

34

1.4.7 Die Generationen

Generation

Vorgenerat.

1941-1944

1.Generation

1946 - 1958

2. Generation

1959 - 1964

3. Generation

1965 - 1980

4. Generation

Gegenwart

5. Generation

Beispiel

Z3

Mark1

ENIAC, Z22

UNIVAC, IBM650

SIEMENS704

IBM1400, AEG TR

CDC6600

Siemens2002

IBM370, PDP11

Siemens7000,

Cray 1

PC, Gray XMP

Sperry1100, VAX

IBM309x

Workstations

HochleistungsNetze

Technologie

Elektromechanik

Elektroröhren

Speich./Geschw.

0,0002 MIPS

Software

Verdrahtet

0,02 MIPS

1-2 KByte

Maschinensprache

Transistoren

Kernspeicher

0,1 MIPS

32 KByte

ICs

Halbleiterspeicher

Mikroprozessoren

Optische Sp.

Pentium,

Power PC

5 MIPS

1-2 MBytes

Assembler

FORTRAN

Stapelbetrieb

Hochsprachen

C, Pascal

supraleitende

Keramiken

50 MIPS

8-32 MByte

100 MIPS

1 GByte

C++. JAVA

1000 MIPS

viele GBytes

Sprachen der 1981-1999

4. Generation

Parallelisierung

Netzsoftware

OO-Sprachen

PCs

www.top500.org

35

1.5

Zusammenfassung des Kapitels

Die Informatik befasst sich mit der (automatisierten) Erfassung,

dem Transport, der Speicherung, Verarbeitung und dem Umsetzen von

Information

Die Informatik ist eine „naturwissenschaftliche Ingenieurswissenschaft“

Die Informatik gliedert sich in Technische, Praktische, Theoretische und

Angewandte Informatik

Die Geschichte der Informatik beginnt im Altertum, besteht in Ihrer heutigen

Form aber erst seit ca. 1945. Zur Zeit befinden wir uns in der 4. Generation.

36

Kapitel 2 Information

Im Anfang war das Wort

Johannes 1.1

Information ist der grundlegende Begriff der Informatik. Mehr noch: „Der Begriff

der Information ist vermutlich das zentrale interdisziplinäre Brückenkonzept der

modernen Wissenschaften * “.

Dieses Kapitel beschreibt, aus welchen Aspekten Information besteht, welche

für die Informarik wesentlichen Definitionsansätze es gibt und wie Information in

der Informatik tatsächlich dargestellt wird.

Inhalt

1.

2.

3.

4.

Was ist Information

Nachrichtentechnische Definition

Algorithmische Definition

Darstellung in der Informatik

* (einige Teile dieses Kapitels

entstammen: H.Lyre: „Informationstheorie)

37

2.1

Was ist Information

Es deutet einiges darauf hin, dass „Information“ ein zumindest ebenso

fundamentaler Begriff ist, wie „Stoff“ in der Chemie und „Energie“ in der Physik

(die tatsächlich schon zu „Materie-Energie“ vereint wurden).

Betrachtet man Information als ursächliche (atomare) Größe so ist die Frage:

„was ist Information“ eher irrelevant. Dafür rücken Fragestellungen wie „woraus

besteht Information“, „worin ist Information“, „was kann ich mit Information

machen“ in den Vordergrund.

In diesem Unterkapitel soll die erste dieser Fragen: „woraus besteht

Information?“ betrachtet werden

Inhalt

1. Semiotische Dreidimensionalität

2. Semantik und Pragmatik

3. Semantische Ebenen

38

2.1.1 Semiotische Dreidimensionalität

Die wohl wichtigste Charakterisierung des Informationsbegriffes entspringt der

„Semiotik“ – der Zeichenlehre (Also die Lehre, die sich mit Zeichen bzw.

Symbolen befasst) und lässt sich auf den Informationsbegriff übertragen.

Demnach haben Informationseinheiten drei Aspekte:

die Syntax betrifft das Auftreten einzelnder Informationseinheiten und ihrer

Beziehungen untereinander.

die Semantik betrifft die Bedeutung der Informationseinheiten und ihre Beziehungen

untereinander.

die Pragmatik betrifft die Wirkung der Informationseinheiten und ihrer Beziehungen

untereinander.

Diese drei Aspekte

müssen in ihrer Gesamtheit berücksichtigt werden

(entweder explizit oder implizit)

sind ungewichtet

haben keinen Bezug zum informationsverarbeitenden System (z.B. Mensch,

Maschine, …)

39

2.1.2 Semantik und Pragmatik

Carl Friedrich von Weizsäcker:

Information ist nur, was verstanden wird

Information ist nur, was Information erzeugt

(die wiederum syntaktische Aspekte hat, verstanden werden muss und Information

erzeugen muss, die wiederum … hermeneutischer Zirkel)

Der Aspekt „verstanden werden“ erlaubt keine strenge Formalisierung (denn

was bedeutet „verstanden werden“ – wie kann man es messen)

sehr wohl lässt sich aber der Aspekt „Information erzeugen“ formalisieren.

Beispiel:

Person A bittet Person B, das Licht einzuschalten:

Sequenz von Zeichen: „B I T T E S C H A L T E D A S L I C H T A N“

Person B „interpretiert“ die Zeichenkette = wertet die Semantik, die Bedeutung der

Zeichenkette aus: „????“

Person B generiert neue Information:

Licht = on

oder stellt sich einen erleuchteten Raum vor, was neurologisch zu messen ist.

Da Semantik und Pragmatik eng miteinander verzahnt sind spricht man auch

vom semantopragmatischen Aspekt der Information

40

2.1.3 Semantische Ebenen

Der semantopragmatischen Aspekt der Information zeigt die Unmöglichkeit

eines absoluten Begriffs von Information, d.h. Information ist relativ zu den

semantischen Ebenen der beteiligten Systemen.

Beispiel (siehe 2.1.2):

Person A spricht deutsch, Person B kann kein deutsch

d.h. die semantischen Ebenen sind völlig disjunkt.

Daher ist in diesem Bezugssystem zwar der syntaktische Aspekt von Information,

aber keine semantischer und damit (sehr wahrscheinlich;-) auch kein pragmatischer

Aspekt und damit auch keine Information vorhanden.

In der Realität sind unterschiedliche semantische Ebenen die Regel und

verändern sich auch dynamisch:

Beispiel: Beim Erlernen der Muttersprache testet ein Kleinkind zunächst Laute.

Bei einer positiven Reaktion (z.B. Ma-Ma) erfolgt rudimentäre Wortbildung, die

mit dem Semantikverständnis von Worten zu komplexeren syntaktischen

Strukturen (Sätzen) mit komplexeren semantischen Strukturen weiterentwickelt

werden.

In der Informatik strebt man oft (z.B. bei einer Datenkommunikation) gleichartige

semantische Ebenen an.

41

2.2

Nachrichtentechnische Definition (nach Shannon)

Information hat vielfältige Repräsentationsformen. Noch vor Entstehen der

Informatik als Wissenschaft hat Claude Elwood Shannon (1916-2001) wichtige

Maßzahlen zur Erfassung von Information definiert. Dabei geht er von der

nachrichtentechnischen Repräsentation von Information, der „Nachricht“ aus.

Diese Repräsentation von Information hat „eigentlich“ nur syntaktische Aspekte

(im Sinne der „Semiotischen Dreidimensionalität), denn es wird weder nach

dem Sinn der Nachricht gefragt, noch nach deren Konzequenz.

Dieses Unterkapitel stellt diese Maßzahlen und deren Grundlagen dar.

Inhalt:

1.

2.

3.

4.

5.

Nachricht

Informationsgehalt einer Nachricht

Informationsgehalt eines Zeichens

Mittlerer Informationsgehalt

Informationsgehalt des Menschen

42

2.2.1 Definition: Nachricht

Informationsübetragung

(nach Shannon, Hartley,

Weaver und Wiener)

Sender

Kanal

Empfänger

Störung

sei Alphabet X: Menge von Symbolen/Zeichen X = {x1, x2, ... xn}

Eine Zeichenkette (ein Wort) der Länge n über X ist eine Folge von n Zeichen

aus X (ein n-Tupel über X)

Beispiel:

X={a,b}

Worte über X:

Worte der Länge n mit n=3:

{a,b,ab,ba,aba,abb,baa,bbb, ...}

{aaa,aab,aba,abb,baa,bab,bba,bbb}

Die Menge aller n-Tupel über X ist das n-fache

Kreuzprodukt X X ... X (n mal), bezeichnet als Xn

|Xn| = | X X ... X | = |X| * |X| * ... * |X| = |X|n

Die Anzahl der Elemente alle Worte mit der exakte Länge n ist |X|n

Wird eine Zeichenkette übermittelt, so spricht man von Nachricht Nx

43

2.2.2 Definition: Informationsgehalt einer Nachricht

Ein Maß für die Information (der Informationsgehalt) einer Nachricht Nn,x der

Länge n (über ein Alphabet X) ist die kürzeste Länge der Beschreibung, die

notwendig ist, um die Nachricht Nn,x aus der Menge aller möglichen

Nachrichten der Länge n sicher zu ermitteln

Beispiel:

Information der Nachricht N8,{0,1} : Suche in |{0,1}|8 = 256 Wörtern

obere Hälfte ?

ja

nein

obere Hälfte ?

obere Hälfte ?

ja

nein ja

nein

Optimal mit binärem Suchen

Anzahl Fragen:

ld(|Xn|) = ld(|X|n) = n ld(|X|)

...

Der Informationsgehalt einer aus mehreren (voneinander unabhängigen)

Zeichen bestehenden Zeichenkette ist gleich der Summe der Informationen

der einzelnen Zeichen:

1 * ld(|X|) + 1* ld(|X|) + ... + 1* ld(|X|) = n * ld(|X|) = ld(|X|n)

44

2.2.3 Definition: Informationsgehalt eines Zeichens

Idee:

Der Informationsgehalt eines Symbols xi hängt von der Wahrscheinlichkeit seines

Auftretens ab: Je seltener ein Symbol auftritt, desto höher ist sein

Informationsgehalt:

h(xi) = f(1/p(xi))

Definition nach Shannon (ca. 1950):

Der Informationsgehalt h (Einheit bit) eines Symbols xi ist definiert als der

Logarithmus Dualis des Reziprokwertes der Wahrscheinlichkeit, mit der das

Symbol auftritt:

h(xi) = ld(1/p(xi)) = -ld p(xi)

45

2.2.3 Beispiel: Informationsgehalt

Beispiel: Sei die Wahrscheinlichkeit von E = 0,5 und die von H = 0,25

Informationsgehalt des Zeichens „E“ :

hE = ld (1/0.5) = 1bit

Informationsgehalt des Zeichens „H“ :

hH = ld (1/0,25) = 2 bit

Informationsgehalt der Zeichenkette „EHE“

hEHE = ld(2) + ld(4) + ld(2) = ld(2 * 4 * 2) = 4 bit

Umrechnungsregel des ld in den 10er-Logarithmus (lg)

log a b =

log c b

log c a

lg b

mit a = 2, c = 10 gilt: ld b =

3,322 lg b

lg 2

46

2.2.4 Definition: Mittlerer Informationsgehalt

Kennt man die Einzelwahrscheinlichkeiten aller möglichen Symbole einer

Symbolsequenz, so ist der mittlere Informationsgehalt Hs der Symbole s

(Entropie der Quelle) definiert als:

Hs = (p(xi) * h(xi)) = (p(xi) * ld(1/p(xi))) = - ( p(xi) * ld(p(xi)))

Der mittlere Informationsgehalt Hs,n einer Symbolkette der Länge n ist:

Hs,n = Hs * n

Beispiel

d.h. die Symbole haben

P

p

h

einen mittleren Informax 0,5

x 0,5 1

tionsgehalt von 1,5 bit.

y

z

0,25

0,25

y

z

0,25 2

0,25 2

Hs = 0,5 * 1bit + 0,25 * 2bit + 0,25 * 2bit = 1,5 bit

47

2.2.5 Informationsaufnahme des Menschen

Beim Lesen (eines deutschen Textes) erreicht der Mensch eine Geschwindigkeit

von ca. 25 Zeichen/sec

das entspricht 25 * 2 Bit (mittleren Informationsgehalt in der deutschen Sprache) =

50 Bit/sec

dieser Wert ist unabhängig vom Alphabet - kann also auch z.B. im chinesischen

erreicht werden (weniger Zeichen/sec, größerer mittlerer Informationsgehalt).

Nachrichten, die mit anderen Medien dargestellt werden, können ca. genauso

schnell verarbeitet werden.

Aufnahme des Menschen

Bewusst aufgenommen werden ca. 50% von 50 Bit/sec also 25 bit/sec

Bei einer Aufnahmedauer von ca. 16 Stunden am Tag ergibt sich eine

Lebensinformationsmenge von ca. 3 * 1010 Bit

die Speicherkapazität des Gehirns ist mit ca. 1012 Bit auch in der Lage, diese

Informationsmenge zu speichern (sogar 100 Mal)

Die Lebensinformationsmenge findet auf einer CD-ROM Platz und ist über

Glasfaserkabel in wenigen Sekunden zu übertragen.

48

2.3

Algorithmische Definition

Betrachten wir folgende Nachrichten (A und B):

Nachricht A: 1110111011000110110101100010

Nachricht B: 1111000111100011110001111000

nach Shannon ist der Informationsgehalt der ersten Zeichenkette A identisch mit

dem der zweiten Zeichenkette B (denn hA(0)=hB(0) und hA(1)= hB(1))

Aber: Ist das (intuitiv) wirklich so ?

Tatsächlich lässt sich die Information aus Nachricht B leicht (algorithmisch)

beschreiben: „4 1en, dann 3 0en, das Ganze 4 mal“

Hat man also die Regelmäßigkeit der Nachricht „verstanden“ lässt sich die

Information einfacher (kürzer) formulieren. Im Sinne der „Semiotischen

Dreidimensionalität“ berücksichtigt die Algorithmische Definition von Information

zusätzlich zur Syntax auch die Semantik.

Inhalt:

1. Die Turing-Maschine

2. Das Turing-Programm

3. Beispiele

49

2.3.1 Einige Fragen

1. Kann jede Zeichenkette durch Regeln (einen Algorithmus) beschrieben werden.

2. Wie können diese Regeln zur Generierung von Zeichenketten beschieben

werden?

3. Gibt es ein Modell, mit dem man solche Regeln formalisieren kann?

Wie sieht ein solches abstraktes Model aus ?

Gibt es genau ein Model oder mehrere ?

Sind diese Modelle äquivalent ?

50

2.3.2 Die Turing-Maschine

Als abstraktes Modell eines Computers beschrieb Alan Turing (1912-1954)

1936 - also noch vor der Erfindung des Digitalrechners - eine nach ihm

benannte abstrakte Maschine

Formal kann eine Turing-Maschine wie folgt beschrieben werden:

Alphabet: A = {a0, ... , an}, der Zeichenvorrat der Turing-Maschine, wobei a0 das

Leerzeichen ("blank") darstellt (Oft: a1=0, a2=1)

Bandinschrift: B: Z A eine Zuordnung, die jeder Stelle des rechtsseitig

unendlichen Bandes ein Zeichen zuordnet. Dabei wird festgesetzt, dass B(k) = a0

für alle bis auf endlich viele .

Kopfposition: k Z

Zustände: eine endliche Menge von Maschinenzuständen.Q = {q0, ..., qm} Darunter

sind q0, der Anfangszustand und H Q , die Menge der Haltezustände,

ausgezeichnet.

Statt Haltzustände wird oft auch eine Halteaktion angegeben

Turing-Tabelle:

eine Übergangsrelation: d : A Q A Q {r, l, n, h}, das jedem (gelesenen)

Zeichen in Abhängigkeit eines Zustandes ein neues Zeichen, einen Folgezustand

und eine Aktion (r,l,n,h} zuordnet

51

2.3.3 Das Turing-Programm

a1 a2 a3 a4 ... a6

falls

so ist

die

Maschine

im Zustand

q

das unter dem

Kopf gelesene

Zeichen

das neue

Zeichen

ak

al

die

Aktion

der neue

Zustand

r oder l

q‘

Die Aktionen:

r (right): das Verschieben des Kopfes nach rechts

l (left): das Verschieben des Kopfes nach links

optional n (none): keine Bewegung des Kopfes

optional h (halt): Impliziter Übergang in einen Endzustand

52

2.3.4 Beispiel

Das „Busy beaver“-Problem:

Wie viele „1“-en kann ein terminierendes Turing-Programm auf einem leeren

Band mit einer vorgegebenen Anzahl von Zuständen maximal erzeugen.

In dieser Notation wird statt eines Übergangs in den Haltezustand (z.B. q5) die

Aktion „halt“ ausgeführt.

11 Schritte, 6 Einsen

96 Schritte, 13 Einsen

Der Rekord für |Z|=5 liegt bei 4096 „1“en (J.Buntrock, H.Marxen, 1989)

Es wurde gezeigt, dass es möglich ist, mehr als 4098 „1“en zu generieren allerdings nicht wie.

53

2.3.5 Information

Die algoritmische Definition definiert Informationgehalt:

Der algorithmische Informationsgehalt einer Nachricht ergibt sich aus der

Länge L des kürzesten Algorithmuses (z.B. Turing-Programms), welches die

Nachricht erzeugt.

Daraus ergibt sich, dass der algorithmische Informationsgehalt (bis auf eine

kleine Konstante) immer kleiner oder gleich dem (nachrichtentechnischen)

Informationsgehalt einer Nachricht ist, denn im „einfachsten“ Fall kann die

Turing-Maschine die komplette Nachricht auf dem Turingband codieren und

besteht aus einem leeren Programm.

Es gibt keine Möglichkeit, für beliebige Nachrichten zu bestimmen, ob der

algorithmische Informationsgehalt kleiner als der nachrichtentechnische

Informationsgehalt (ob es also ein Turing-Programm gibt, welches die Nachricht

„geschickter“ codiert).

54

2.4

Darstellung in der Informatik

Die Wurzeln der Informatik liegen weniger in der Nachrichtentechnik, als

vielmehr in der Mathematik. Darum ist die Repräsentation von Information als

Nachricht weniger relevant als die Darstellung von Zahlen (in binärer

Repräsentation) und algebraischen (bool‘schen) Objekten.

In diesem Unterkapitel geht es um diese Repräsentationen.

Inhalt

1.

2.

3.

4.

Das Bit in der Informatik

Die Darstellung des Bit

Beispiel

Das Byte und mehr

55

2.4.1 Das Bit in der Informatik

Definition aus der Informatik:

Ein bit ist die Informationsmenge in einer Antwort, auf eine Frage, die zwei

Möglichkeiten zulässt:

ja /nein

wahr/falsch

schwarz/weiß

...

Der Informationsgehalt eines Zeichens einer zweielementigen Alphabetes mit

gleicher Auftretungswahrscheinlichkeit ist

(nach Shannon)

h = -ld p = -ld 0,5 = 1bit

56

2.4.2 Die Darstellung des Bit

Diese zwei Möglichkeiten werden meist mit 0 bzw. 1 codiert

Die technische Darstellung erfolgt u.a. mit Hilfe von:

Ladung

0 = ungeladen

1 = geladen

Spannung

0 = 0 Volt

1 = 5 Volt

Magnetisierung

0 = nicht magnetisiert

1 = magnetisiert

Licht

0 = kein Licht

1 = Licht

Reflexionseigenschaften

0 = reflektiert

1 = reflektiert nicht

...

57

2.4.3 Das Byte und mehr

Aus bestimmten Gründen

Geschwindigkeit von Lese- und Schreiboperationen

Darstellungsmöglichkeit „häufiger“ Zeichen (z.B. Alphabet)

Darstellungsmöglichkeiten von Zahlen, etc.

werden in der Informatik oft Vielfache von 8bit-Gruppen verwendet (8bit, 16bit, ...)

Eine 8-Bitsequenz heißt ein Byte.

Diese 8bit werden manchmal nochmals unterstruktuiert in zwei 4er Gruppen, die

dann „Nibble“ heißen.

Nibble können geschickt als Hexadezimalziffer dargestellt werden.

Bestimmte 2er-Potenzen werden in der Informatik häufig als Maßzahlen (z.B. für

Speichergrößen) verwendet:

1 KByte = 210 = 1024 Byte (1 Kilobyte)

1 MByte = 210 * 210 Byte (1 Megabyte)

1 GByte = 210 * 210 * 210 Byte (1 Gigabyte)

1 TByte = 210 * 210 * 210 * 210 Byte (1 Terrabyte)

58

2.4

Zusammenfassung des Kapitels

Was ist Information

Nachrichtentechnische Definition

Informationsgehalt

eines Zeichens (x)

einer Nachricht (n)

Mittlerer Informationsgehalt

ein/aller Zeichen(s) (x)

einer Nachricht (n)

Algorithmische Definition

Definition in der Informatik

h(x) = ld (1/p(x)) = - ld (p(x)

h(n) = h(n1) + h(n2) + h(n3) + ...

H(x) = p(xi) * h(xi)

n * H(x)

Achtung:

Nicht

verwechseln !

Bits und Bytes

59

Kapitel 3 Codes

… und das Wort ward Fleisch

Johannes 1.14

Information ist abstrakt: damit Information in einem Rechner verarbeitet

werden kann, muss sie in eine für den Rechner verarbeitbare Form

transformiert werden.

Dabei kann man sich beliebig ungeschickt anstellen. Dieses Unterkapitel

beschreibt, wie eine solche Transformation funktionieren kann, welche

Möglichkeiten man dabei hat und gibt ein Maß für die Qualität einer

Transformation an.

Inhalt

1.

2.

3.

4.

Definitionen

Codes zur Optimierung der Codelänge

Codes zur Fehlererkennung und Fehlerkorrektur

Beispiele

60

3.1

Definitionen

… ein paar Definitionen ..

Inhalt

1.

2.

3.

4.

5.

Definition

Willkürliche Codes

Fano-Bedingung

Mittlere Wortlänge

Redundanz

61

3.1.1 Definition: Code

Definition:

Seien X,Y zwei Alphabete

Eine Codierung ist eine Abbildung C:XnYm aller n-Tupel aus X nach m-Tupel aus Y.

oft ist n=1

oft ist X,Y = {0,1}

Die Worte aus Ym werden Code genannt.

Die Umkehrrelation C-1 bezeichnet man als Dekodierung

Definition:

Ein Code heißt vollständig, wenn alle Wörter aus Xn mit Hilfe der Codierung

abgebildet werden können.

Definition:

Für ein Wort Xin aus C:XinYim ist m die Länge l(Xin) von C(Xin)

(Zur Erinnerung: meist in n=1, d.h. die Codierung bildet ein jeweils ein Zeichen xi

auf mehre Zeichen xim ab)

Definition:

Ein Code heißt Code gleicher Länge, wenn die Anzahl der Symbole auf die ein

Wort abgebildet wird, für alle Worte gleich ist

(also: l(Xn)=m konstant für alle XnYm).

Ansonsten heißt der Code: Code unterschiedlicher Länge

62

3.1.2 Definition: Eindeutigkeit

Definition:

Ein Code heißt eindeutig, wenn C-1 injektiv ist, ansonsten heißt er mehrdeutig

Codes sollten also (meist) so beschaffen sein, dass sie bei der Decodierung

eindeutig sind.

Gegenbeispiel:

z

p

l

l*p

A

0,2

2,32

0,46 101

3

0,60

E

0,3

1,74

0,52 01

2

0,60

I

0,2

2,32

0,46 100

3

0,60

O

0,25

2,00

0,50 11

2

0,50

U

0,05

4,32

0,22 11100

5

0,25

R=L-H=0,38

h

h*p

H = 2,17

c

L = 2,55

Problem Dekodierung:

10111100100

=

101 11100 100

101 11 100 100

(aui)

(aoii)

63

3.1.3 Definition: Fano-Bedingung

Fano-Bedingung:

Kein Codewort darf Anfang eines anderen Codewortes sein

Beispiel:

z

c

z

c

A

101

A

00

E

01

E

10

I

100

I

010

O

11

O

11

U

11100

U

011

Die Fano-Bedingung ist hinreichend aber nicht notwendig

hinreichend:

Wenn die Fano-Bedingung erfüllt ist, ist der Code eindeutig

nicht notwendig: Auch eine Codierung, die die Fano-Bedingung nicht erfüllt kann eindeutig

sein.

Beispiel: a 1, b 10

Anmerkung: Eine Betrachtung der Fano-Bedingung macht „eigentlich“ nur Sinn bei Codes

unterschiedlicher Länge (warum ?)

64

3.1.4 Definition: Mittlere Wortlänge

Codiert man die Zeichen eines Alphabetes binär (also mit Sequenzen eines 2Zeichen-Alphabetes, z.B. 0 und 1) , so versteht man unter der mittleren

Wortlänge L eines Codes die mit den Auftrittswahrscheinlichkeiten gewichtete

Summe der Längen l(xi) der den einzelnen Symbole entsprechenden

Codewörtern

L = p(xi) * l(xi)

Beispiel

x

y

z

Code

1

01

00

l

1

2

2

p

0,5

0.25

0,25

h

1

2

2

p*h

0,5

0,5

0,5

p*l

0,5

0,5

0,5

011100011

yxxzyx

H = 1,5 Bit

L = 1,5 Bit

65

3.1.5 Definition: Redundanz

Die mittlere Wortlänge eines Binärcodes ist immer größer oder gleich dem

mittleren Informationsgehalt.

Die Differenz zwischen mittlerer Wortlänge und mittlerem Informationsgehalt

wird als Redundanz R des Codes bezeichnet:

R=L-H

Die Redundanz bezogen auf die Wortlänge nennt man relative Redundanz r:

r=R/L

Redundanz ist also ein Maß für die Qualität einer Kodierung (insofern die

Länge eines Codes als Qualität angesehen wird)

66

3.1.6 Redundanz – Beispiel

Beispiel

x

y

z

Code

1

01

00

l

1

2

2

p

0,5

0.25

0,25

h

1

2

2

p*h

0,5

0,5

0,5

H

1,5 Bit

p*l

0,5

0,5

0,5

p

0,7

0.2

0,1

h

0,515

2,322

3,322

L

1,5 Bit

p*h

0,360

0,464

0,332

p*l

0,7

0,4

0,2

H

L

1,16 Bit 1,3 Bit

H = pi * hi = - pi * ld(pi)

= 0,360+0,464+0,332 = 1,156

L = pi * li

= 0,7+0,4+0,2 = 1,3

R =L-H

= 1,3 - 1,156 = 0,144

r =R/L

= 0,144 / 1,3 = 0,111

67

3.1.7 Codierungsarten

Die Entropiekodierung

kodiert ungeachtet der zugrundliegenden Information und betrachtet die zu

komprimierten Daten als “reine” Bitsequenz (also nur die Syntax).

es werden nur (informationstheoretische) Redundanzen eliminiert, es geht keine

Information verloren.

unterschiedliche Kompressionsquoten bei unterschiedlichen zu komprimierenden

Daten.

Die Quellenkodierung

ist abhängig von den zu kodierenden Informationen (daher: Quellcodierung). und

verwendet dazu die Semantik der zu kodierenden Information.

eliminiert für das “Ziel” (z.B. den Menschen) definierte Redundanzen und ist (meist)

verlustbehaftet.

Spezifika der Informationen können dadurch gut genutzt werden und man erreicht

eine wesentlich bessere Kompressionsraten bei "akzeptabler" Qualität.

68

3.2

Huffman-Codierung

Oft ist es wichtig, einen Code möglichst kurz zu gestalten

aus Gründen der Speicherplatzoptimierung

aus Gründen der Übertragungskapazitäts-Optimierung

…

Idee

Häufige Symbole – kurze Codes, Seltene Symbole – lange Codes

Kodierung

Die Häufigkeit des Auftretens der Zeichen (oder Zeichenketten) wird bestimmt

Die am häufigsten auftretenden Zeichen (oder Zeichenketten) werden mit kurzen

Bitfolgen (Huffmann-Code) kodiert

Der Huffmann-Code wird zur Kodierung der Bitfolge verwendet

Dekodierung

Dekodierer besitzt identischen Huffmann-Code (oder bekommt die

Zuordnungstabelle explizit übertragen)

Dekodierer setzt den Huffmann-Code in Bytefolge um

Die Huffmann-Codierung generiert einen vollständigen, eindeutigen Code

unterschiedlicher Länge (der die Fano-Bedingung erfüllt)

69

3.2.1 Vorgehen

Der Baum wird von oben nach unten mit den zwei Buchstaben (oder

Buchstabengruppen) mit den jeweils kleinsten Wahrscheinlichkeiten schrittweise

aufgebaut

sei

P(A) = 0,16

P(B) = 0,51

P(C) = 0,09

P(D) = 0,13

P(E) = 0,11

P(C)=0,09

P(E)=0,11

1

0

P(D)=0,13

1

1

1

0

P(A D)=0,29

P(CE)=0,2

P(B)=0,51

P(A)=0,16

0

P(C E A D)=0,49

0

Kodierung

A = 000

B=1

C = 011

D = 001

E = 010

P(B C E A D)=1,0

70

3.2.2 Verbesserung

Codierung ist optimal, wenn sich die Wahrscheinlichkeiten der Zeichen

„geschickt“ ergeben

„geschickt“ sind Wahrscheinlichkeiten mit negativen 2er-Potenzen.

Durch Betrachtung (und Codierung) von Zeichenpaaren, -drillingen, ... , nTupeln können solche „geschickten“ Wahrscheinlichkeiten gefunden werden

Die Redundanzen lassen sich sogar beliebig verkleinern, weil die

Einzelwahrscheinlichkeiten von n-Tupeln beliebig klein werden und dadurch immer

„geschickter“ kombiniert werden können.

Beispiel:

z

p

z

p

z

p

A

0,80

AA

0,64

AAA

0,512

B

0,20

AB

0,16

AAB

0,128

BA

0,16

ABA

0,128

BB

0,04

...

...

BBB

0,008

Produkt der Einzelwahrscheinlichkeiten

(Annahme: Auftritt von A,B unabhängig)

...

71

3.2.3 Beispiel für Tupelbildung

Beispiel

z

p

h

h*p

c

l

l*p

A

0,80

0,32

0,26

0

1

0,80

B

0,20

2,32

0,46

1

1

0,20

R = 0,26

H = 0,72

z

p

AA

0,64

0,64

AB

0,16

BA

BB

R = 0,12

h

L = 1,00

h*p

l

l*p

0,41 0

1

0,64

2,64

0,42 10

2

0,32

0,16

2,64

0,42 110

3

0,48

0,04

4,64

0,19 111

3

0,12

H = 1,44

c

L = 1,56

72

3.3

Hamming-Codierung

Manchmal ist es wichtig, Fehler in einem Code zu erkennen und ggf. zu

korrigieren. (z.B. bei der Übertragung)

Idee

Gezielter Einsatz von Redundanz

Nicht alle möglichen Codeworte sind daher gültig

Kodierung

Dem Code werden zusätzliche Bits hinzugefügt.

Die Werte der zusätzlichen Bits stehen in Bezug zu den ursprünglichen Bits

Beispiel aus der natürlichen Sprache

“Ich studiere in Gießer” – Fehler kann erkannt und behoben werden

“Ich liebe rich” – Fehler kann erkannt, aber nicht behoben werden

73

3.3.1 Beispiel ASCII

Paritätsbit bei der 7-bit ASCII-Codierung

wähle das 8te Bit so, dass immer eine gerade Anzahl von Bits gesetzt ist (gerade

Anzahl = „even parity“, ungerade Anzahl = „odd parity“)

Zeichen

@

A

B

C

Binär

100 0000

100 0001

100 0010

100 0011

mit even Parity

1100 0000 :=

1+1=2

0100 0001 :=

1+1+0=2

0100 0010 :=

1+1+0=2

1100 0011 := 1 + 1 + 1 + 1 = 4

erhält man eine Nachricht mit ungerader Anzahl, so weiß man, dass

(mindestens) ein Bit verkehrt ist.

man weiß allerdings nicht welches

man weiß auch nicht, ob nicht mehr als ein Bit verkehrt ist

man weiß bei richtigem parity-Bit auch nicht, ob nicht mehr als 1 Bit verkehrt ist

Idee: den „Abstand“ gültiger Worte so groß wie nötig wählen

74

3.3.2 Hamming-Distanz

Definition:

Der Hamming-Abstand (die Hamming-Distanz D) zwischen zwei Wörtern

ist die Anzahl der Stellen, an denen sich zwei Worte gleicher Länge

unterscheiden.

Beispiel: Hamming-Abstand von 1100 0000 (A) und 0100 0001 (B) = 2

Definition:

Der Hamming-Abstand (die Hamming-Distanz D) eines Codes ist der

minimale Hamming-Abstand zwischen zwei beliebigen Wörtern des Codes.

Beispiel: Hamming-Abstand von ASCII (mit even parity) = 2

Einige Konsequenzen:

Codes mit Hamming-Distanz = 0 sind nicht eindeutig

Bei Codes mit Hamming-Distanz = 1 kann das „Kippen“ eines Bits zu einem

anderen gültigen Codewort führen (muss nicht)

Bei Codes mit Hamming-Distanz = 2 kann ein Ein-Bit Fehler erkannt werden.

75

3.3.3 Fehlererkennung

Fehler, bei denen höchstens D-1 Bits gestört sind, können sicher erkannt

werden

einige andere Fehler können, müssen aber nicht unbedingt erkannt werden können.

(genau dann, wenn die Hamming-Distanz zwischen zwei Wörtern eines Codes

größer als die Distanz des Codes ist)

Fehler werden erkannt, wenn ein Codewort ungültig ist

gültiges Codewort

„nur“ erkennbares Codewort

A

korrigierbares Codewort

B

1-Bit-Fehler

2-Bit-Fehler

76

3.3.4 Fehlerkorrektur

Fehler, bei denen höchsten (D-1)/2 Bits gestört sind, können sicher korrigiert

werden

einige andere Fehler können, müssen aber nicht korrigiert werden können

(genau dann, wenn die Hamming-Distanz zwischen zwei Wörtern eines Codes

größer als die Distanz des Codes ist)

Falsches Codewort wird dem „nächstmöglichen“ Codewort (d.h. dem mit der

minimalen Distanz) zugeordnet.

gültiges Codewort

korrigierbares Codewort

A

B

1-Bit-Fehler

2-Bit-Fehler

77

3.3.5 Hamming

Idee

Jedes Prüfbit stellt die gerade Parität einer gewissen Menge von Bits (einschließlich

sich selbst) sicher

Jedes Datenbit kann in mehreren dieser Mengen einbezogen sein

... P D D D P D P P

8

1

Die Hamming-Methode

Es werden an der 1,2,4,8,... Stelle Prüfbits eingeführt

Jedes Prüfbit hat damit in seiner dualen Stellennummer genau eine Stelle mit einer

1 (1,2,4,8,... = 1,10,100,1000,...)

Alle Stellen im Wort, die an derselben Stelle eine 1 haben (und an den anderen 1

oder 0) werden aufsummiert

1 001,011,101,111, ... also 1,3,5,7, ... Stellen

10 010,011,110,111, ... also 2,3,6,7, ... Stellen

100 100,101,110,111, ... also 4,5,6,7, ... Stellen

Das entsprechende Parity-Bit wird als even-parity Bit gesetzt

Die Hamming-Methode generiert einen eindeutigen, vollständigen Code

gleicher Länge

78

3.3.6 Beispiel Hamming

zu kodieren: 1011

Prüfbit 1 (001)

relevant 011,101,111

also Bit 3,5,7

Summe = 3 Bit setzen

Prüfbit 2 (010)

relevant 011,110,111

also Bit 3,6,7

Summe = 2 Bit löschen

Prüfbit 4 (100)

relevant 101,110,111

also Bit 5,6,7

Summe = 2 Bit löschen

1 0 1 P 1 P P

7

1

kodiert: 1010101

1 0 1 0 1 0 1

1 0 1 P 1 P 1

1 0 1 P 1 0 1

79

3.3.7 Beispiel Hamming

Fehlerhafter Code: 1000101

Verfahren

prüfe alle Parity-Bits

k = Summe der fehlerhaften

Bitnummern

1 0 0 0 1 0 1

7

1

k gibt die Nummer des gestörten Bits

an (nur bei 1-Bit Fehler zuverlässig)

Hier:

Bit1 prüft 3,5,7: falsch

Bit2 prüft 3,6,7: ok

Bit4 prüft 5,6,7: falsch

k=1+4=5

Bit5 muss getauscht werden

1 0 1 0 1 0 1

80

3.4

Beispiele

Anhand zweier Beispiele soll gezeigt werden, wie:

die Natur, Gott (oder das fliegende Spaghetti-Monster)

der Mensch

Information codiert

Inhalt

1. Genetische Codierung

2. Bildcodierung

81

3.4.1 Genetische Codierung

Beim Menschen ist die Desoxyribonukleinsäure (DNS, engl. DNA) der Träger

der genetischen Information und Hauptbestandteil der Chromosomen.

Die DNS ist ein kettenförmiges Polymer aus Nukleotiden, die sich in ihren

Stickstoffbasen unterscheiden (Thymin/Cytosin bzw. Adenin/Guanin,)

das Alphabet des Codes ist also:

{Thymin, Cytosin, Adenin, Guanin,} oder auch { T, C, A, G }

Je drei aufeinanderfolgende Basen bilden ein Wort

Es gibt also pro Wort 43 = 64 Kombination

die Wortlänge ist also ld(64) bit = 6 bit

Ein Gen enthält etwa 200 Worte

Ein Chromosom enthält ca. 104 bis 105 Gene

Die Anzahl der Chromosomen pro Zellkern ist beim Menschen 46

Die pro Zellkern gespeicherten Daten haben damit ein Volumen von

6 bit * 200 * 105 * 46 = 55200 bit * 105 5 * 109 bit * 109 Byte = 1 GByte

82

2.2.3 Bildcodierung

Datenkompression bei der Bildcodierung (z.B. JPEG, MPEG, …) durchläuft

typischerweise vier Schritte:

1. Datenaufbereitung

erzeugt eine geeignete digitale Darstellung der Information

Bsp.: Zerlegung eines Bildes in Pixelblöcke

2. Datenverarbeitung

erster Schritt der Kompression, z.B. Transformation aus dem Zeitbereich in den

Frequenzbereich (z.B. durch Discrete Cosinus Transformation – DCT)

3. Quantisierung

Gewichtung der Amplituden und Zuordnung zu Quantisierungsstufen (nicht

notwendigerweise linear)

4. Entropiekodierung

verlustfreie Kompression (z.B. durch Huffmann-Codierung)

(2 x 1)u

(2 y 1)v

s

cucv syx cos

cos

16

16

x 0 y 0

7

7

(2 x 1)u

(2 y 1)v

1

sxy 4 cucvsvu cos

cos

16

16

x 0 y 0

7

1

vu

4

7

1

für u, v 0

2

bzw. sonst cu , cv 1

cu, cv

83

3.6

Zusammenfassung des Kapitels

Definitionen

Codierung, Code, Vollständigkeit, Länge

Eindeutigkeit

Fano-Bedingung

mittlere Wortlänge

Redundanz

Codierungsarten

L = p(xi) * l(xi)

R=L-H

Huffmann-Codierung

Vorgehen

Verbesserungen

Hamming-Codierung

Beispiel ASCII

Hamming-Distanz

Fehlererkennung / -korrektur

Hamming-Codierverfahren

Beispiele

Beispiele

Genetische Codierung

Bildcodierung

84

Kapitel 4 Zeichen und Zahlen

… da schrieb er auf die Tafeln, wie die erste Schrift war

5. Mose 10.4

Auch wenn Objekte der realen Welt beliebig komplex in Zusammensetzung und

Struktur sind, so werden sie meist auf zwei einfache Repräsentationen - als

Abstraktion - abgebildet:

Zeichen und Zahlen.

Dieses Kapitel beschreibt, wie diese Objekte in eine für den Rechner

verarbeitbare Form kodiert werden können.

Inhalt

1. Kodierung von Zeichen

2. Darstellung von Zahlen

85

4.1

Kodierung von Zeichen

Die Wurzeln der Informationscodierung in der Menschheitsgeschichte liegt in

der Entwicklung der Schrift. Menschen haben dabei versucht, mündliche

Erzählung in Form von Bild-, Silben- oder Buchstabenschriften dauerhaft zu

„codieren“.

Dabei kommt der Buchstabenschrift im westlichen Kulturbereich eine besondere

Bedeutung zu und wird durch Schriftzeichen aus aller Welt zunehmend ergänzt.

Diese Entwicklung spiegelt sich auch in folgenden Unterkapiteln wider.

Inhalt

ASCII

EBCDIC

UNICODE

86

4.1.1 ASCII -Tabelle (7Bit)

American Standard Code for Information Interchange

@ NUL 000 T

DC4 020 (

040 <

060 P

080 d

100 x

120

A

SOH 001 U

NAK 021 )

041 =

061 Q

081 e

101 y

121

B

STX 002 V

SYN 022 *

042 >

062 R

082 f

102 z

122

C

ETX 003 W

ETB 023 +

043 ?

063 S

083 g

103 {

123

D

EOT 004 X

CAN 024 ,

044 @

064 T

084 h

104 _|

124

E

ENQ 005 Y

EM

025 -

045 A

065 U

085 i

105 }

125

F

ACK 006 Z

SUB 026 .

046 B

066 V

086 j

106 ~

126

G

BEL

007 [

ESC 027 /

047 C

067 W

087 k

107

H

BS

008 \

FS

028 0

048 D

068 X

088 l

108

I

HT

009 ]

GS

029 1

049 E

069 Y

089 m

109

J

LF

010 ^

RS

030 2

050 F

070 Z

090 n

110

K

VT

011 _

US

031 3

051 G

071 [

091 o

111

L

FF

012 SP

032 4

052 H

072 \

092 p

112

M

CR

013 !

033 5

053 I

073 ]

093 q

113

N

SO

014 "

034 6

054 J

074 ^

094 r

114

O

SI

015 #

035 7

055 K

075 _

095 s

115

P

DLE 016 $

036 8

056 L

076 `

096 t

116

Q

DC1 017 %

037 9

057 M

077 a

097 u

117

R

DC2 018 &

038 :

058 N

078 b

098 v

118

S

DC3 019 '

039 ;

059 O

079 c

099 w

119

DEL

127

87

4.1.1 ASCII - Sonderzeichen

Bedeutung der Sonderzeichen im ASCII-Code

@

A

B

C

D

E

F

G

H

I

J

K

L

M

N

O

P

Q

NUL

SOH

STX

ETX

EOT

ENQ

ACK

BEL

BS

HT

LF

VT

FF

CR

SO

SI

DLE

DC1

Null, or all zeros

StartHeading

StartText

EndText

EndTransmission

Enquiry

Acknowledge

Bell

Backspace

HorizontalTab

LineFeed

VerticalTab

FormFeed

CarriageReturn

ShiftOut

ShiftIn

DataLinkEscape

DeviceControl1(XON)

R

S

T

U

V

W

X

Y

Z

[

\

]

^

_

DC2

DC3

DC4

NAK

SYM

ETB

CAN

EM

SUB

ESC

FS

GS

RS

US

SP

DeviceControl2

DeviceControl3(XOFF)

DeviceControl4

Neg.Acknowledge

SynchronousIdle

EndTrans.Block

Cancel

EndofMedium

Substitute

Escape

FileSeparator

GroupSeparator

RecordSeparator

UnitSeparator

Space

?

DEL

Delete

88

4.1.2 EBCDIC - Tabelle

Extended Binary Coded Decimals Interchange Code

nul

soh

stx

etx

pf

ht

lc

del

ge

rlf

smm

vt

ff

cr

so

si

dle

dc1

dc2

tm

res

nl

bs

il

can

em

00

001

002

003

004

005

006

007

008

009

00a

00b

00c

00d

00e

00f

010

011

012

013

014

015

016

017

018

019

cc

cu1

ifs

igs

irs

ius

ds

sos

fs

01a

01b

01c

01d

01e

01f

020

021

022

023

byp 024

lf

025

etb 026

esc 027

028

029

sm

02a

cu2 02b

02c

enq 02d

ack 2e

bel

2f

030

031

syn 032

033

pn

rs

uc

eot

cu3

dc4

nak

sub

Sp

¢

.

>

(

034

035

036

037

038

039

03a

03b

03c

03d

03e

03f

040

041

042

043

044

045

046

047

048

049

04a

04b

04c

04d

+

|

&

!

$

*

)

;

/

04e

04f

050

051

052

053

054

055

056

057

058

059

05a

05b

05c

5d

5e

5f

060

061

062

063

064

065

066

067

068

069

| 06a

, 06b

% 06c

06d

< 06e

? 06f

070

071

072

073

074

075

076

077

078

` 079

: 07a

# 07b

@ 07c

' 07d

= 07e

" 07f

080

a 081

b

c

d

e

f

g

h

i

j

k

l

m

n

o

p

q

r

082

083

084

085

086

087

088

089

08a

08b

08c

08d

08e

08f

090

091

092

093

094

095

096

097

098

099

09a

09b

~

s

t

u

v

w

x

y

z

09c

09d

09e

09f

0a0

0a1

0a2

0a3

0a4

0a5

0a6

0a7

0a8

0a9

0aa

0ab

0ac

0ad

0ae

0af

0b0

0b1

0b2

0b3

0b4

0b5

{

A

B

C

D

E

F

G

H

I

0b6

0b7

0b8

0b9

0ba

0bb

0bc

0bd

0be

0bf

0c0

0c1

0c2

0c3

0c4

0c5

0c6

0c7

0c8

0c9

0ca

0cb

0cc

0cd

0ce

0cf

}

J

K

L

M

N

O

P

Q

R

0d0

0d1

0d2

0d3

0d4

0d5

0d6

0d7

0d8

0d9

0da

0db

0dc

0dd

0de

0df

\ 0e0

0e1

S 0e2

T 0e3

U 0e4

V 0e5

W 0e6

X 0e7

Y 0e8

Z 0e9

0ea

0eb

0ec

0ed

0ee

0eF

0 0f0

1 0f1

2 0f2

3 0f3

4 0f4

5 0f5

6 0f6

7 0f7

8 0f8

9 0f9

| 0fa

0fb

0fc

0fd

0fe

eo 0ff

89

4.1.2 EBCDIC - Sonderzeichen

Die Bedeutung der Sonderzeichen

Char

Description

Char

Description

Char

Description

ACK

Acknowledge

EOT

End of Transmission

PN

Punch On

BEL

Bell

ESC

Escape

RES

Restore

BS

Backspace

ETB

End of Transmission Block

RS

Reader Stop

BYP

Bypass

ETX

End of Text

SI

Shift in

CAN

Cancel

FF

Form Feed

SM

Set Mode

CC

Cursor Control

FS

Field Separator

SMM

Start of Manual Message

CR

Carriage Return

HT

Horizontal Tab

SO

Shift Out

CU1

Customer Use 1

IFS

Interchange File Separator

SOH

Start of Heading

CU2

Customer Use 2

IGS

Interchange Group Separator

SOS

Start of Significance

CU3

Customer Use 3

IL

Idle

SP

Space

DC1

Device Control 1

IRS

Interchange Record Separator

STX

Start of Text

DC2

Device Control 2

IUS

Interchange Unit Separator

SUB

Substitute

DC4

Device Control 4

LC

Lower Case

SYN

Synchronous Idle

DEL

Delete

LF

Line Feed

TM

Tape Mark

DLE

Data Link Escape

NAK

Negative Acknowledge

UC

Upper Case

DS

Digit Select

NL

New Line

VT

Vertical Tab

EM

End of Medium

NUL

Null

ENQ

Enquiry

PF

Punch Off

90

4.1.3 Unicode

Aktuelle Version 5.0.0 (siehe auch www.unicode.org)

Buchstaben und Symbole aus allen wichtigen geschriebenen Sprachen

der Welt

Amerika, Europa, Mittlerer Osten, Afrika, Indien, Asien, Pazifik

Symbole

Satzzeichen

Sonderzeichen

Wird genormt in ISO/IEC 10646

Kompatibilität mit ASCII

0000 - 007F: identisch mit 7-bit ASCII

007F - 00FF: Latin-1 Supplement (nationale Sonderbuchstaben)

2500 - 25FF: Blockgraphikzeichen (Box Drawing: ╘╚╞╬└┴├...)

91

4.1.3 Unicode (www.wikipedia.org, Dez-3-06)

Unicode reserves 1,114,112 (= 220 + 216 or 17 × 216, hexadecimal 110000) code points.

As of Unicode 5.0.0, 101,063 (9.1%) of these codepoints are assigned, with another 137,468 (12.3%)

reserved for private use, leaving 875,441 (78.6%) unassigned. The number of assigned code points is

made up as follows:

The first 256 codes correspond with those of ISO 8859-1, the most popular 8-bit character encoding in

the Western world. As a result, the first 128 characters are also identical to ASCII.

The Unicode code space for characters is divided into 17 planes, each with 65,536 (= 216) code points,

although currently only a few planes are used:

98,884 graphemes

140 formatting characters

65 control characters

2,048 surrogate characters

Plane 0

Plane 1

Plane 2

Planes 3 to 13

Plane 14

Plane 15

Plane 16

(0000–FFFF):

(10000–1FFFF):

(20000–2FFFF):

(30000–DFFFF)

(E0000–EFFFF):

(F0000–FFFFF)

(100000–10FFFF)

Basic Multilingual Plane (BMP)

Supplementary Multilingual Plane (SMP)

Supplementary Ideographic Plane (SIP)

unassigned

Supplementary Special-purpose Plane (SSP)

Private Use Area (PUA)

Private Use Area (PUA)

The cap of 220 code points (excluding Plane 16) exists in order to maintain compatibility with the UTF16 encoding, which addresses only that range. Currently, about ten percent of the Unicode code space

is used. Furthermore, ranges of characters have been tentatively blocked out for every known

unencoded script, and while Unicode may need another plane for ideographic characters, there are ten

planes available if previously unknown scripts with tens of thousands of characters are discovered. This

20 bit limit is unlikely to be reached in the near future.

92

4.1.3 Unicode: Beispiele

05F1

FA0E

2603

20AC

xxD0 - xxDF

93

4.1.3 Unicode Bereiche

Black = Latin scripts and symbols

Light Blue = Linguistic scripts

Blue = Other European scripts

Orange = Middle Eastern and SW Asian scripts

Light Orange = African scripts

Green = South Asian scripts

Purple = Southeast Asian scripts

Red = East Asian scripts

Light Red = Unified CJK Han

Yellow = Aboriginal scripts

Magenta = Symbols

Dark Grey = Diacritics

Light Grey = UTF-16 surrogates and private use

Cyan = Miscellaneous characters

White = Unused

94

4.2

Darstellung von Zahlen

Die Darstellung von Zahlen spielt in der Informatik nach wie vor eine wichtige

Rolle. Dabei gibt es unterschiedliche Mengen von Zahlen und auch

unterschiedliche Operationen auf Zahlen.

Dieses Unterkapitel beschreibt die Grundlagen der Zahlenkodierung, gibt für

alle Mengen von Zahlen eine konkrete Kodierung an und führt in die

Computerarithmetik ein.

Inhalt

1.

2.

3.

4.

5.

6.

7.

8.

Zahlensysteme

Konvertierung

Arithmetik

Ganze positive Zahlen

Ganze negative Zahlen

Gebrochene Zahlen

Gleitpunktzahlen

Standards

95

4.2.1 Zahlensysteme

Nicht systematische Zahlendarstellungen, z.B.:

Strichliste: I, II, III, IIII, IIII, IIII I, ...

römische Zahlen:

MIM, IX, ....

Systematische Zahlendarstellungen in einem Stellenwertsystem

Jede Zahl N lässt sich als Sequenz von Zeichen a i darstellen

Die Anzahl der notwendigen unterscheidbaren Zeichen ist B

Nai* Bi

Im Dezimalsystem ist B = 10 und die unterscheidbaren Zeichen sind:

0,1,2,3,4,5,6,7,8,9

Im Binärsystem ist B = 2 und die unterscheidbaren Zeichen sind: 0,1

96

4.2.1 Zahlensysteme - Beispiele

Dezimalsystem: (Basis 10)

199910

= 1*103 + 9*102 + 9*101 + 9*100

Binärsystem: (Basis 2)

199910

= 1*210+1*29+1*28+1*27+1*26+1*23+1*22+1*21+1*20

111110011112

Hexadezimalsystem (Sedezimalsystem) (Basis 16)

Zeichen: 0,1,2,3,4,5,6,7,8,9,A,B,C,D,E,F

199910 = 7*162 + 12*161 + 15*160 =

7CF16 = 0x07CF = H‘07CF

4 Zeichen einer Binärzahl lassen sich durch eine Hexadezimalziffer darstellen (4

Binärziffern nennt man auch NIBBLE)

Oktalsystem (Basis 8)

Zeichen: 0,1,2,3,4,5,6,7

199910 = 3*83 + 7*82 + 1*81 + 7*80 = 37178

3 Zeichen einer Binärzahl lassen sich durch eine Oktalziffer darstellen

97

4.2.2 Konvertierung: „Intuitivmethode“

Addition von geeigneten Zweierpotenzen (Dezimalzahl Dualzahl)

positive Zweierpotenzen für Vorkommaanteil

negative Zweierpotenzen für Nachkommaanteil

Vorgehen (getrennt nach Vor- und Nachkommateil)

Suche größte Zweierpotenz, die noch in die Zahl passt

Subtrahiere die Zweipotenz von der Zahl

daraus ergibt sich die neue Zahl für die Suche der Zweierpotenz

Dieses Vorgehen terminiert ...

... beim Vorkommateil: wenn die Zahl = 0

... beim Nachkommateil: wenn die Zahl erreicht ist, vielleicht nie

Beispiel:

39

7

3

1

25 39 - 32 = 7

22

7-4 =3

21

3-2 =1

20

1-1 =0

0,8125

0,3125

0,0625

2-1 0,8125 - 0,5

= 0,3125

2-2 0,3125 - 0,25

= 0,0625

2-4 0,0625 - 0,0625 = 0

0,1101

100111

39,0812510=100111,011012

98

4.2.2 Konvertierung: Restwertmethode

Erzeugen des Hornerschemas (Ausklammern der Basis b)

c0 = anbn + an-1bn-1 + ... + a2b2 +a1b1 + a0b0

c0 = (( ... (anb + an-1) b + ... + a2) b +a1) b + a0

c1

c0 / b = c1 Rest a0 , mit c1= ( ... (anb + an-1) b + ... + a2) b +a1 ,

c1 / b = c2 Rest a1 , mit c2= ... (anb + an-1) b + ... + a2 ,

...

cn / b = 0 Rest an ( terminiert mit cn+1 = 0 )

Konversion der Nachkommastellen (folgt aus Hornerschema):

1. Multiplikation mit Basis (bis ganzzahliges Ergebnis oder gewünschte Genauigkeit)

2. Abspalten der Vorkommastelle des Ergebnisses, weiter mit 1.

Beispiel

19 : 2 =

9:2=

4:2=

2:2=

1:2=

9

4

2

1

0

Rest 1

Rest 1

Rest 0

Rest 0

Rest 1

10011

0,6875 * 2 =

0,375 * 2 =

0,75 * 2 =

0,5 * 2 =

1,375

0,75

1,5

1

1 abspalten

0 abspalten

1 abspalten

1 abspalten

0,1011

99

4.2.2 Arithmetik

Addition

Subtraktion

Multiplikation

Division

0

0

1

1

+

+

+

+

0

1

0

1

=

=

=

=

0

1

1

0 Übertrag 1

1011

+ 1110

0

0

1

1

-

0

1

0

1

=

=

=

=

0

1 Übertrag 1

1

0

1101

- 1010

0

0

1

1

*

*

*

*

0

1

0

1

=

=

=

=

0

0

0

1

1101 * 11

1101

+ 1101

100111 : 11 = 01101

100

-11

0011

-11

0011

-11

00

111

Überträge

11001

1

Überträge

0011

1 1

Überträge

100111

100

4.2.3 Ganze positive Zahlen

Positive ganze Zahlen werden meist direkt in ihrer binären Darstellung kodiert.

Die BCD (Binary Coded Digits) - Darstellung von Zahlen ist eine Mischform aus

Dezimal- und Binärdarstellung:

Jede Ziffer der Dezimalzahl wird binär dargestellt.

Die Darstellung jeder Ziffer erfolgt mit 4 Bits.

Die Reihenfolge der Ziffern bleibt erhalten.

Beispiele:

7

0111

53

0101 0011

1234

0001 0010 0011 0100

1999

0001 1001 1001 1001

0

1

2

3

4

5

6

7

8

9

Pseudotetraden

0000

0001

0010

0011

0100

0101

0110

0111

1000

1001

1010

1011

1100

1101

1110

1111

101

4.2.4 Ganze negative Zahlen: Probleme

Darstellung des Vorzeichens im ersten Bit, z.B.

0000

0001

0010

0011

0100

0101

0110

0111

=

=

=

=

=

=

=

=

0

1

2

3

4

5

6

7

1000

1001

1010

1011

1100

1101

1110

1111

=

=

=

=

=

=

=

=

0

-1

-2

-3

-4

-5

-6

-7

Nachteil durch Redundanz der Darstellung der 0

Nachteil durch Probleme beim formalen Addieren

1011

+ 0001

1100

-3

+1

-4

102

4.2.4 Ganze negative Zahlen:

Zweierkomplement

Zweierkomplementdarstellung

-2n ... +(2n-1)

Negative Zahl durch bitweise Komplementierung und Addition von 1

(eventl. Überlauf weglassen)

0000 = 0

Beispiel: 3

0001 = 1

1001 = -7

0011 Binärdarstellung

0010 = 2

1010 = -6

1100 Komplement

0011 = 3

1011 = -5

1101 Komplement + 1 = -3

0100 = 4

1100 = -4

0101 = 5

1101 = -3

0110 = 6

1110 = -2

0111 = 7

1111 = -1

Vorteile

Darstellung des Vorzeichens im ersten Bit

Abdeckung von 16 Zahlen, also keine Redundanz

Kein Nachteil durch Probleme beim formalen Addieren

Subtraktion durch Addition des Zweierkomplements

-3 1101

+1 +0001

-2 1110

-1 1111

-1 +1111

-2 11110 1110

1.

2.

3.

4.

5.

Auf gleiche Länge bringen

Bitweise Komplementbildung

1 Addieren

Addieren (wie bei Binärzahlen)

Überlauf ggf. weglassen

103

4.2.5 Gebrochene Zahlen: Binärdarstellung

Darstellung mit Vor- und Nachkommateil

Beispiele

Gebrochene Binärzahl

0.1

0.01

111.111

0.0001 1001 1001 1001 ....

Gebrochene Dezimalzahl

0,5

0,25

7,875

0,1

Mit 32 Bit lassen sich nur 232 verschiedene Zahlen darstellen.

Problem: extrem große und extrem kleine Zahlen lassen sich mit wenigen Bits

nicht darstellen

Bei 8 Bit mit 4 Vorkomma und 4 Nachkommastellen (ohne Vorzeichen):

0000.0001 < n < 1111.1111

0,0675 < n < 15,9425

104

4.2.5 Gebrochene Zahlen: Exponentialdarstellung

Anforderung

sehr große und sehr kleine Zahlen sollen darstellbar sein

Masse Elektron = 9 * 10-28 g

Anzahl Moleküle pro Mol = 6,022 * 1023

die relativen Genauigkeiten sind wichtiger als die absoluten

Ältere Quellen geben die Anzahl der Moleküle pro Mol mit 6,065 * 1023 an

Eine Änderung in der Mantisse von 0,04 entspricht einer Toleranz von 6,065 /

6,022 1,0071 also ca. 0,7%.

Fixkommadarstellung wäre große Verschwendung

zur Darstellung dieser beiden Größen wären 194 Bit nötig

87 Bit Vorkommateil

107 Bit Nachkommateil

Idee: Signifikante Stellen und Größenordnung werden getrennt

Signifikant Masse Elektron: 9

Größenordnung Masse Elektron: 10-28

105

4.2.5 Gleitpunktzahlen: Real Darstellung

Darstellung durch Real-Zahlen, bestehend aus drei Teilen:

Vorzeichenbit V

Gibt an, ob die Zahl positiv oder negativ ist

Mantisse M

Wird mit dem Exponenten multipliziert

Die Normalform wird erreicht, indem das Komma soweit nach links oder rechts

geschoben wird, bis die erste Stelle nach dem Dezimalpunkt die erste von Null

verschieden Ziffer ist.

Der Exponent wird entsprechend der Verschiebungen erhöht oder vermindert.

Exponent E

Potenz einer Basiszahl (2) mit der die Mantisse multipliziert wird

wird oft in „BIAS“-Darstellung abgelegt, d.h. wird mit 126 addiert um negatives

Vorzeichen zu vermeiden.

Vorsicht: 126 (nicht 128).

Asymmetrisch, da 21 bei der Normalisierung zweimal geschoben wird, 2-1 gar

nicht

Vorsicht: Bei manchen Maschinen wird so normalisiert, dass die erste Stelle vor

dem Komma gleich 1 wird, dann ist der BIAS 127

106

4.2.5 Gleitpunktzahlen: Umwandlung

Umwandlung Dezimalzahl in binäre Gleitpunktzahl (nach IEEE 754)

Umwandlung der Dezimalzahl in Binärzahl mit Nachkommateil

Verschieben des Kommas nach links oder rechts bis zur Normalform

Damit ist erste Nachkommastelle = 1 und daher redundant, kann also in der

Mantisse weggelassen werden. 2 * größere Genauigkeit der Mantisse

Erhöhen oder Erniedrigen des Exponenten

Umwandlung des Exponenten in binäre Form

Addition des BIAS =12610 (um negative Exponenten zu vermeiden)