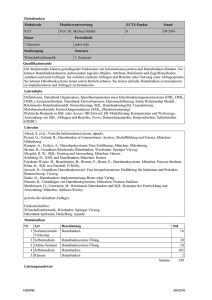

Skript Datenbanken I - KOBRA

Werbung