VoIP unsicher? Hype oder Realität?

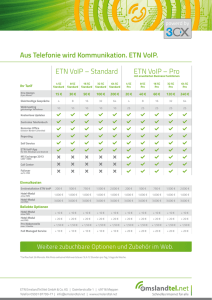

Werbung

VoIP unsicher? Hype oder Realität? Walter Jekat Geschäftsführer NOXS Technology Germany Chief Technology Officer NOXS Europe Einige (wenige) Worte zu NOXS • Pan-Europäischer Spezialdistributor im IT-Security Bereich • Fokus auf innovative Produkte und Dienstleistungen • Langjähriger partnerschaftliche Zusammenarbeit mit der NetUSE Die Konvergenz von Voice und Daten Datennetzwerk Internet Voice Netzwerk Unternehmen migrieren Voice von PSTN auf Datennetzwerke um: •Neue Applikationen zu unterstützen – 72% •Offene, erweiterbare Systeme zu implementieren - 59% •Unterhaltskosten einzusparen – 53% •Anschaffungskosten zu minimieren – 50% Infonetics report Vorweg: Enduser vs. Enterprise VoIP • Viele Enduser implementieren unauthorisierte VoIP Clients in Firmennetzen • Protokolle wie Skype sind peer-to-peer • Der Client transportiert laufend Datenpakete Unbekannter durch das Firmennetz • Hohe Wahrscheinlichkeit, dass zukünftig Malware und v.a. Adware transportiert werden. • Skype = eBay wann kommen Broadcasts und Push Messages? • Enduser VoIP ähnlich schwierig zu kontrollieren wie Instand Messaging (Port 80 und 443!) • Haben Sie eine Firmenregelung? Wachstum des Voice/Daten Netwerks • Wenige Unternehmen haben heute VoIP bereits eingeführt • Riesiges Wachstum in den kommenden zwei Jahren – 43% werden VOIP in den nächsten 2 Jahren einführen (Economist Intelligence Unit, 2004) – 26% der 2000 grössten Unternemen heute und 63% in 2006 (Deloitte & Touche) South Korea UK 25 20 Japan 15 France 10 USA 5 Canada 0 VoIP Adoption Rate Australia Germany UK Dept of Trade and Industry, 2005 Ist VoIP nicht so sicher wie traditionelle Telefonie? • VoIP ist unsicherer – 25% der befragten denken dass VOIP “viel unsicherer ist” – Das sind dopplet so viele wie noch in 2003 • Gartner Group Client – 2002 – IP-PBXs placed offline – SQL Slammer Attack 70 60 50 40 30 Nicht so sicher genauso sicher sicherer 20 10 0 2004 VoIP State of the Market Report, Steven Taylor, Distributed Networking Associates Sicherheitsrisiken • Klassische IT orientierte Angriffe wie Slammer haben VoIP Infrastrukturen lahmgelegt. (z.B. Sasser und Code Red bei Merrill Lynch) • Denial-of-Services • Man-in-the-middle • Sniffing • VoIP Phreaking • Bei „VoWLAN“ zusätzlich alle WLAN Security Themen • Jedes VoIP Gerät basiert auf ein (unsicheres) Betriebssystem • SPIT (SPAM over IT Telephony) • Directory Harvesting • Malformed Headers und Packets • Buffer Overflow Attacks • RTP Session Hijacking • Soft Phones als Brückenkopf in das Firmennetz • usw. VoIP Sniffing – it‘s easy z.B. http://www.irongeek.com/i.php?page=videos/cainvoip1 Die Protokolle • Zunächst basiert VoIP auf IP mit allen bekannten Schwächen • Vielzahl von Protokollen und Versionen wurden unter time-to-market Gesichtspunkten entwickelt und implementiert, z.B.: Dynamische Portvergabe • VoIP Protokolle benutzen dynamisch und zufällig vergebene Ports • z.B.: H.323 benutzt Port 1720 zum Call Setup, zufällig vergebene Ports zur Informationsübertragung • Portnummern werden während eines Anrufs ständig verändert • Eine konventionelle Firewall müsste tausende von Ports offenhalten. Gesprächsqualität • Für E-Mail und Webzugriff sind Verzögerungen und Schwankungen von untergeordneter Bedeutung. VoIP ist anders! • Latenz: – Laufzeit von Endgerät zu Endgerät – Empfehlung max. 150 msec. in einfacher Richtung – Router, Firewall und VPN oftmals Flaschenhälse • Jitter: – Schwankungen der Laufzeitzeit – Pakete werden falsch assembliert bzw. verloren – Empfehlung max. 30 msec. – Verschlüsselung als Hauptproblem Das NAT Problem • Network Address Translation (Adressumsetzung am Gateway auf Netzwerkebene) heute elementare Sicherheitsmaßnahme • VoIP Protokolle verarbeiten IP-Adressen sowohl auf der Anwendungs-, als auch Netzwerkebene • Z.B. wenn ein VoIP Endgerät Verkehr von einem Gerät hinter einem NAT Gateway erhält wird erfolglos versucht über die interne IP Adresse zurückzukommunizieren Signaling/Registrar SIP Phone “Please register that 192.168.10.1 is 1-650-628-2000” Copy 192.168.10.1 is 1650-628-2000 in VoIP user database “192.168.10.1 is registered as 1-650-628-2000.” Vertraulichkeit • In der Regel wird VoIP nicht verschlüsselt • Eingebaute Verschlüsselungsmechanismen oft zu langsam und schwierig zu managen • VoIP Pakete können genau wie Datenpakete gesnifft und durch Unbefugte reassembliert werden • Anruferkennungen leicht fälschbar • VoIP Voicemails werden als Dateien abgelegt und sind mit „normalen“ Hackermethoden angreifbar “War Dial 1-650-628-2000 to 1-650-628-2250” Unsere Empfehlungen • • • • VoIP implementieren, aber mit Bedacht Prüfen ob Skype & Co. Erwünscht sind Fleißig Hersteller Patches implementieren Im Firmen-LAN VoIP und Datenverkehr über VLANs trennen • Für firmeninterne VoIP Anwendungen möglichst priorisierte VPN Strecken benutzen • Hardphones tendenziell sicherer • Firmeninterne Softphones über VPN Client betreiben Unsere Empfehlungen • Bei allen VoIP Geräten Remote Access und Konfigurationsmöglichkeiten ( Backdoors!) ausschalten • Default login and administrator Passwörter abschalten • IT Security Infrastruktur auf VoIP QoS prüfen (Verschlüsselung in Hardware? DiffServ? Bandbreitenmanagement?) • Aktuelle Firewalls/VPNs beginnen VoIP Security zu adressieren (z.B. Check Point, Juniper) • Dedizierte VoIP Firewalls (z.B. BorderWare) für sehr große Implementationen prüfen Habe ich Ihr Interesse geweckt? • Ich stehe Ihnen für Gespräche gerne den ganzen Tag (und Nacht) zur Verfügung • Herzlichen Dank!