Computerviren - Das World Wide Web und seine Gefahren

Werbung

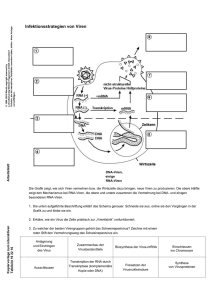

DAS WORLD WIDE WEB UND SEINE GEFAHREN Das World Wide Web, auch Internet genannt, ist ein Zusammenschluss von mehreren Millionen Computern. In diesem gigantischen Netzwerk kann jeder Benutzer ganz einfach E-Mails (elektronische Post) verschicken, mit Freunden chatten, Software herunterladen, Online Einkaufen und Bankgeschäfte abwickeln und nebenbei bekommt er noch alle Informationen, die er sich denken kann. Dieser fast kostenlose Service findet großen Anklang, wahrscheinlich deshalb befindet sich schon in jedem dritten Haushalt ein Internet Anschluss. Doch das Internet weist nicht nur positive, sondern auch negative Seiten auf. Auf einige dieser Gefahren möchten wir in diesem Bericht eingehen und ihnen natürlich auch zeigen, wie sie sich am besten davor schützen können. Computerviren 1986, als der erste Computervirus „Brain“ öffentlich auftauchte und ganz Amerika in Angst und Schrecken versetzte, wurde erstmals bekannt wie stark das öffentliche Leben inzwischen vom Computer abhängt. Heute, 15 Jahre später gibt es insgesamt etwa 10000 Computerviren, die oft versteckt im Hintergrund ihr Unheil treiben. Ein Virus ist ein Programmcode, der dazu spezialisiert ist, in kürzester Zeit möglichst viele Computersysteme zu infizieren. Oft besitzt dieser Code Routinen um sich selbst zu verstecken, Virenprogramme auszuschalten (Retroviren), Daten zu löschen und den Benutzer zu ärgern. Im Grunde genommen gibt es vier Arten von Viren (Sonderarten, wie Compagnonviren wollen wir aussen vor lassen, weil sie den Rahmen dieses Berichts sprengen würden): Dateiviren, Bootsektorviren, Makroviren und Würmer. Dateiviren hängen sich an ausführbare Dateien (unter Windows *.com- und *.exeDateien, unter Linux *.elf- Dateien) und werden jedes Mal in den Arbeitsspeicher kopiert, wenn das Programm ausgeführt wird. Dort hält der Virus Ausschau nach anderen Programmen, die er infizieren könnte und führt gegebenenfalls Schadensroutinen aus. Bootsektor-Viren setzten sich im MBR (Master Boot Record) fest und werden bei jedem Start aktiv. Außerdem infizieren sie bootfähige Disketten, um sich auch auf anderen Systemen auszubreiten. Drittens gibt es Makroviren, die sich der in allen Microsoft Office Produkten vorhandenen Makrosprache VBA (Visual Basic for Applications) bedienen. Öffnet man ein infiziertes Word Dokument, so verschickt sich der Virus per E-mail an alle dem Adressmanager bekannten Personen. Und letztendlich gibt es noch die sogenannten Würmer. Dies sind im Grunde genommen gar keine Viren, denn sie hängen sich nicht an vorhandene Programme an, sondern „reisen“ selbstständig durch das Netz, indem sie sich wie Makroviren an alle Personen, die im Adressmanager verzeichnet sind, schickt. Diese Viren sind meist in der Sprache VBS (Visual Basic Script) geschrieben, die sehr leicht erlernbar ist und mit deren Hilfe man großen Schaden anrichten kann. Doch wie schützt man sich vor solchen Viren? Am einfachsten ist es, wenn man sich an die folgende Grundregel hält: Man sollte alle ausführbare E-mail Anhänge (.exe, .com, .doc, .bat, .cmd, .vbs, .vbe, .js, .pl, .bas, .asm, .java, .class,.reg), egal von wem sie kommen, ungeöffnet löschen oder sie zumindest von einem aktuellen Virenscanner überprüfen lassen. Auch sollte man alle heruntergeladene Software von einem Antivirenprogramm scannen lassen, bei Programmen die über das Usenet oder via IRC verbreitet wurden, ist besondere Vorsicht angesagt. Viren können aber genausogut über fremde Disketten verbreitet werden. Auf solchen Disketten befinden sich in den meisten Fällen Bootsektorviren, die beim Booten von solch einer infizierten Diskette automatisch gestartet werden. Daher ist es sinnvoll, vor jedem Starten des PCs alle Disketten aus den jeweiligen Laufwerken zu entfernen und diese später mit einem Virenscanner untersuchen zu lassen. Außerdem erhöht es die Sicherheit, wenn man in MS Excel und MS Word unter „Extras“, „Makro“, „Sicherheit“ die Stufe auf hoch stellt. Diese Einstellung bewirkt, dass das Programm nur auf vertrauenswürdige Makros zugreifen darf und schützt sie so vor Makroviren. Nützlich ist es auch, von wichtigen persönlichen Daten eine Datensicherung zu haben. Doch was sollte man tun, wenn trotz allen Vorsichtsmassnahmen ein Virus auftaucht bzw. das Antivirenprogramm einen Virus meldet? Am besten ist es die bei einem Antivirenprogramm oft mitgelieferte Startdiskette zu benutzen. Setzten sie den Schreibschutz dieser Diskette, schalten sie ihren Computer aus, legen sie diese Diskette ein und starten sie neu. Geben sie den Programmnamen des Antivirenprogramms ein und nutzen sie die eingebaute Reparaturfunktion. Bei einem Bootvirus reicht es aus, die meistens mitgelieferte MS- Dos Startdiskette einzulegen, neuzustarten und am Dos Prompt „fdisk /mbr“ einzugeben (Dieser Befehl schreibt den Master Boot Sektor neu und entfernt so den Virus). Fertig! Trojaner Eine weitere Gefahr für Internetnutzer sind die sogenannten Trojaner. Diese Trojaner sind Programme mit denen man fremde Computersysteme ausspionieren und fernsteuern kann. Diese Software besteht aus einer Serverkomponente, die auf dem System, das ausspioniert werden soll, installiert werden muss. In der Regel senden die „Hacker“ dem Opfer ein angeblich nützliches Programm per E-mail zu oder bieten es zum Download an. Wird es geöffnet, installiert der Trojaner im Hintergrund die Serverkomponente und öffnet den Port, über den angegriffen werden soll. Der Angreifer sucht mit einem speziellen Tool nach allen offenen Ports, hat er einen gefunden, so hat er die vollständige Kontrolle über dieses System. Die bekanntesten Trojaner sind Netbus, SubSeven und das von „Hackergruppe“ Cult Of The Dead Cow herausgegebene Back Orifice (bo2k). Was man dagegen tun kann: Die meisten aktuellen Virenscanner können solche Trojaner identifizieren und von ihrem System entfernen. Außerdem hilft in den meisten Fällen eine Firewall (dies ist ein Programm, dass nur „vertrauenswürdigen“ Programmen den Zugriff auf die jeweiligen Ports gewährt). Angriffe von Hackern Hacker sind Personen, die sich mit Hilfe von Sicherheitslücken unberechtigten Zugang zu einem fremden System verschaffen. Auf der einen Seite benutzen sie Trojaner (wie zuvor oben genannt) und auf der anderen Seite installieren sie kleine Programme, die auf dem angegriffenen Rechner bestimmte Daten sammeln und dann an den Angreifer schicken. Andere Hacker versuchen sich mit PasswortCrackern (dies sind kleine Programme, die alle möglichen Kombinationen eines Passworts durchprobieren und so das Passwort „erraten“) Zugriffe auf ein System zu erlangen (diese Technik wird vor allem bei Firmennetzen angewendet). Noch gefährlicher sind Hacker, die sich ihre Kreditkartennummer erschleichen wollen, indem sie beispielsweise einen besonders günstigen Online Shop zusammenstellen. Will dann jemand etwas kaufen, gibt dieser seine Kreditkartennummer weiter und der Hacker hat Zugriff auf das Konto des Opfers. Sniffing Ein beliebtes Ziel für Angriffe sind auch E- Mails, sowohl private als auch geschäftliche. Wenn man eine E- Mail verschickt, läuft diese E- Mail über sehr viele fremde Computer, bis sie beim eigentlichen Empfänger angekommen sind. Gewiefte Datenspione machen sich dies zunutze und lesen mit einem Sniffer- Programm alle Daten mit, die über deren PC laufen und entdecken so auch ihre E- Mails. Um sich vor dieser Gefahr zu schützen, sollten sie folgende Internet Regel beachten: Schreiben sie in eine unverschlüsselte E- Mail immer nur das, was sie auch auf eine Postkarte schreiben würden. Wer ganz sicher gehen will und öfter E- Mails verschickt, die niemanden ausser dem Empfänger etwas angehen, sollte eine Verschlüsselungssoftware wie das kostenlose PGP (Pretty Good Privacy) verwenden. Mail Bombing Manche Menschen sind gar nicht so besonders an ihren privaten Daten interessiert, sondern wollen oft nur eines: möglichst viel Schaden anrichten. Bei diesen Menschen ist es in letzter Zeit große Mode geworden, sogenannte Mail Bomben zu verschicken. Sie schicken an eine E- Mail Adresse so viele E- Mails, dass dieser abstürzt. Dazu benutzen sie in den meisten Fällen eine dieser drei Methoden: sie benutzen ein Mailbomber- Programm, das oft frei über das Internet erhältlich ist, sie verschicken eine E- Mail mit großen Attachement mehrmals an den Empfänger oder sie tragen die Opfer in möglichst viel Mailing Listen ein. Vor dieser hinterhältigen Art des Angriffs kann man sich so gut wie gar nicht schützen. Sollte man aber Opfer einer solchen Attacke geworden sein, so ist es empfehlenswert, seinen E- Mail Provider zu benachrichtigen, der dann versuchen wird, den Täter herauszufinden. In diesen drei Abschnitten haben wir versucht, ihnen die Techniken der Internetkriminellen etwas näherzubringen, da diese Form der Kriminalität im Moment expandiert. Ältere Hacktechniken, die aus der „Mode“ gekommen sind, wie das zu Windows 95 Zeiten so beliebte „nuken“, haben wir hier außer acht gelassen, um mehr über die aktuellen Techniken zu schreiben. Wir hoffen, ihnen einige nützliche Tipps gegeben zu haben, damit sie sich vor dreisten Hackern und Virenprogrammierern schützen können. Kleines Fachwörterlexikon Port Jeder Internet Dienst (E- Mail, HTTP, FTP) läuft über einen sogenannten Port ab. So ist sichergestellt, dass der entsprechende Internet Dienst die jeweils richtigen Daten bekommt. Insgesamt gibt es 65536 Ports, die meisten werden dabei nicht genutzt und sind daher beliebte Angriffsziele für Trojaner (z. B. 31337, 31338). Virus Ein Virus ist ein kleines Programm, das sich mithilfe verschiedener Methoden selbst kopiert und verbreitet. Es kann Datenverlust verursachen und kann unter bestimmten Umständen den Computer sogar zerstören. Firewall Eine Firewall ist ein Programm, das bei potenziell gefährlichem Datenverkehr den Benutzer warnt, die gefährlichen Daten ausfiltert und so Angriffe abblockt. Hacker Ein Hacker ist eine Person, die sich unberechtigten Zugriff auf ein System verschafft. Dabei nutzen diese Hacker in den meisten Fällen Sicherheitslücken oder Programmfehler aus. MBR Der MBR (Master Boot Record) ist ein Abteil auf der Festplatte, der bei jedem PC beim Computerstart geladen wird. Einige Computerviren kopieren sich dorthin und werden so bei jedem Start automatisch aktiv. Antivirenprogramm Ein Programm, das untersucht ob, sich ein Virus auf dem System befindet und diesen entfernt. Retrovirus Dies ist ein Virus, der die Fähigkeit hat, viele Antivirenprogramme auszuschalten (meistens schaut er in den Startdateien Config.sys und Autoexec.bat nach Zeilen, in denen solche Antivirenprogramme aufgerufen werden und übergeht diese beim Start) Server Übersetzt: „Diener“, zentraler Computer, der besondere Aufgaben in Verbindung mit dem Internet auszuführen hat (in den meisten Fällen muss er Daten bereitstellen und diese bei einer Anforderung an den Benutzer zu senden). Interessante Webseiten zu diesem Thema -www.deadcultcow.com -www.ccc.de -www.peacefire.org -www.networkice.com -www.esafe.de -www.ikarus.at/frames/vinfo.htm -www.nat.bg/~joro -www.trojaner-info.de Informationen zum Thema Back Orifice Informationen zum Hacken Erläuterungen zu Hackstrategien und Sicherheitslücken Antihackersysteme Download der Desktop- Firewall e- safe Informationen rund um Viren Sicherheitslücken von IE und Netscape Informationen über Trojaner Weitere Informationen Weiter Informationen zu diesem Thema sind in den folgenden Zeitschriften/ Büchern zu finden: -PC Professionell 6/2001 -PC Praxis 9/99 -PC Praxis 6/2000 -PC Praxis 5/2001 -T- Online für Einsteiger IV/2000 -Computer Easy 7/2001 -Hacker´s Guide -Anti Hacker Buch -Das Hacker Buch -Anti Hacker Bericht -Pc Magazin 8/2001 Copyright Gökhan Canpolat ([email protected]) Niels Danylak ([email protected]) Es ist untersagt, diesen Text ohne Erlaubnis der Autoren in Teilen oder komplett zu vervielfältigen, zu verbreiten oder anderswie der Öffentlichkeit zugänglich zu machen. Von dieser Regelung ausgeschlossen ist die Ludwigsburger Kreiszeitung (LKZ). Die letzte Seite dient nur der Information und ist nicht zur Weitergabe bestimmt. Angaben ohne Gewähr. November 2001 © Niels Danylak, Gökhan Canpolat