Vorlesungsskript zu Informatik I Algorithmieren und Programmieren

Werbung

Vorlesungsskript zu

Informatik I

Algorithmieren und Programmieren

Peter Bachmann

BTU Cottbus

Lehrstuhl Programmiersprachen und Compilerbau

Wintersemester 2002/2003

Inhaltsverzeichnis

1 Vorbemerkungen

1.1 Algorithmen . . . . . . . . . . . . . . .

1.1.1 Begriff . . . . . . . . . . . . . .

1.1.2 Geschichte . . . . . . . . . . . .

1.2 Computer . . . . . . . . . . . . . . . .

1.2.1 Aufbau und Wirkungsweise . .

1.2.1.1 Grundstruktur . . . .

1.2.1.2 Nutzung . . . . . . .

1.2.1.3 Dateiverwaltung . . .

1.2.1.4 Der Speicher . . . . .

1.2.1.5 Der Prozessor (CPU)

1.2.2 Geschichte . . . . . . . . . . . .

1.3 Programmierung . . . . . . . . . . . .

1.3.1 Programmiersprachen . . . . .

1.3.1.1 Begriff . . . . . . . .

1.3.1.2 Klassifikation . . . . .

1.3.1.3 Verarbeitung . . . . .

1.3.2 Geschichte . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

5

5

5

6

7

7

7

8

8

9

14

16

20

20

20

20

21

21

2 Entwurf und Analyse von Algorithmen

2.1 Vom Problem zur Lösung . . . . . . . . . . . . . . . .

2.2 Induktionsprinzipien . . . . . . . . . . . . . . . . . . .

2.2.1 Induktive Definition und Induktionsbeweis . . .

2.2.2 Fallstudie: Wortmengen . . . . . . . . . . . . .

2.2.3 Fallstudie: Funktionen . . . . . . . . . . . . . .

2.2.4 Fallstudie: Datenstrukturen . . . . . . . . . . .

2.3 Effizienz . . . . . . . . . . . . . . . . . . . . . . . . . .

2.3.1 Aufwand . . . . . . . . . . . . . . . . . . . . .

2.3.2 Entwicklungsprinzipien . . . . . . . . . . . . .

2.3.3 Fallstudie: Maximum und Minimum einer Liste

2.3.4 Fallstudie: Sortieren . . . . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

23

23

24

24

26

29

31

34

34

35

36

37

3 Funktionale Programmierung mit Haskell/Gofer

3.1 Allgemeines . . . . . . . . . . . . . . . . . . . . . .

3.2 Sitzungen . . . . . . . . . . . . . . . . . . . . . . .

3.3 Scripts . . . . . . . . . . . . . . . . . . . . . . . . .

3.4 Einführende Programmierbeispiele . . . . . . . . .

3.5 Wichtige Ergänzungen . . . . . . . . . . . . . . . .

3.6 Abschließende Fallstudien . . . . . . . . . . . . . .

3.6.1 Sortieren . . . . . . . . . . . . . . . . . . .

3.6.2 Suchbäume . . . . . . . . . . . . . . . . . .

3.6.2.1 AVL-Bäume . . . . . . . . . . . .

3.6.2.2 (min,max)-Bäume . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

41

41

41

42

45

48

50

50

51

51

55

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

2

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

INHALTSVERZEICHNIS

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

58

58

58

60

60

62

62

64

64

65

4 Imperative Programmierung mit C++

4.1 Semantische Grundkonzepte . . . . . . . . . . . . . . . . .

4.1.1 Programmstruktur . . . . . . . . . . . . . . . . . .

4.1.2 Vereinbarungen und Typen . . . . . . . . . . . . .

4.1.2.1 Atomare Typen . . . . . . . . . . . . . .

4.1.2.1.1 Ordinale Typen . . . . . . . . .

4.1.2.1.2 Gleitkomma-Typen . . . . . . .

4.1.2.1.3 Leerer Typ . . . . . . . . . . . .

4.1.2.2 Abgeleitete bzw. strukturierte Typen . .

4.1.2.2.1 Felder . . . . . . . . . . . . . . .

4.1.2.2.2 Strukturen . . . . . . . . . . . .

4.1.2.2.3 Klassen . . . . . . . . . . . . . .

4.1.2.2.4 Vereinigungen . . . . . . . . . .

4.1.2.2.5 Zeiger . . . . . . . . . . . . . . .

4.1.2.2.6 Funktionen . . . . . . . . . . . .

4.1.3 Anweisungen . . . . . . . . . . . . . . . . . . . . .

4.1.3.1 Atomare Anweisungen . . . . . . . . . . .

4.1.3.1.1 Ausdrucks-Anweisungen . . . . .

4.1.3.1.2 Leere Anweisung . . . . . . . . .

4.1.3.1.3 SprungAnweisungen . . . . . . .

4.1.3.2 Strukturierte Anweisungen . . . . . . . .

4.1.3.2.1 Blöcke . . . . . . . . . . . . . . .

4.1.3.2.2 Bedingte Anweisungen . . . . .

4.1.3.2.3 Iterations-Anweisungen . . . . .

4.1.4 Ein- und Ausgabe . . . . . . . . . . . . . . . . . .

4.2 Einführende Programmierbeispiele . . . . . . . . . . . . .

4.2.1 Allgemeines . . . . . . . . . . . . . . . . . . . . . .

4.2.2 Rekursion versus Iteration . . . . . . . . . . . . . .

4.2.3 Sortieren . . . . . . . . . . . . . . . . . . . . . . .

4.3 Der Weg zur objektorientierten Programmierung . . . . .

4.3.1 Dynamische Objekte . . . . . . . . . . . . . . . . .

4.3.2 Kapselung . . . . . . . . . . . . . . . . . . . . . . .

4.3.3 Vererbung und Polymorphismus . . . . . . . . . .

4.4 Abschließende Fallstudien . . . . . . . . . . . . . . . . . .

4.4.1 Speichern und Suchen . . . . . . . . . . . . . . . .

4.4.1.1 AVL-Bäume . . . . . . . . . . . . . . . .

4.4.1.2 (min,max)-Bäume . . . . . . . . . . . . .

4.4.1.3 Hashing . . . . . . . . . . . . . . . . . . .

4.4.1.3.1 Hashfunktionen . . . . . . . . .

4.4.1.3.2 Rehash bei offener Adressierung

4.4.1.3.3 Zur Effizienz . . . . . . . . . . .

4.4.1.3.4 Modifikationen . . . . . . . . . .

4.4.2 Flüsse und Wege in gerichteten Graphen . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

67

67

67

69

69

69

70

70

70

70

70

71

71

71

71

73

73

73

75

75

76

76

77

78

79

84

84

85

87

90

90

95

97

102

102

102

104

107

107

108

108

109

111

3.6.3

3.6.4

3.6.2.3 TRIES . . . . . . . . . . . . .

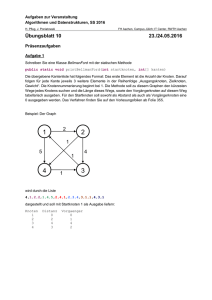

Flüsse und Wege in gerichteten Graphen

3.6.3.1 Flüsse nach Ford/Fulkerson . .

3.6.3.2 Wege . . . . . . . . . . . . . .

3.6.3.2.1 Ford/Moore . . . . .

3.6.3.2.2 Floyd/Warshall . . .

3.6.3.2.3 Dijkstra . . . . . . . .

Gerüste in ungerichteten Graphen . . .

3.6.4.1 Kruskal . . . . . . . . . . . . .

3.6.4.2 Prim . . . . . . . . . . . . . .

3

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

4

INHALTSVERZEICHNIS

4.4.2.1

4.4.2.2

4.4.2.3

4.4.2.4

4.4.2.5

4.4.2.6

Flüsse nach Ford/Fulkerson

Wege nach Ford/Moore . .

Wege nach Floyd/Warshall

Wege nach Dijkstra . . . .

Gerüste nach Kruskal . . .

Gerüste nach Prim . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

113

115

116

117

118

118

Kapitel 1

Vorbemerkungen

1.1

Algorithmen

1.1.1

Begriff

Unser Ziel ist:

Lösung einer Aufgabe oder eines Problems mit Hilfe des Computers.

Aufgabe: Das Lösungsverfahren (vornehm: Algorithmus) und seine Nutzung ist bekannt.

Problem: Das Lösungsverfahren ist unbekannt.

Fragen:

• Was ist ein Algorithmus?

• Zu welchen Problemen existieren Algorithmen?

• Wie findet man Algorithmen?

• Wie schwer bzw. aufwendig (was ist das?) sind Algorithmen?

Algorithmenbegriffe:

• rekursive Funktionen,

• Turingmaschinen,

• λ-Kalkül,

• Markov-Algorithmen,

• Thue-Systeme,

• ...

• Registermaschinen/Flußdiagramme

Alle bisher entwickelten formalen Algorithmenbegriffe erwiesen sich als gleich ausdrucksstark: was der eine kann,

das kann der andere auch! (evtl. besser oder schlechter)

5

6

KAPITEL 1. VORBEMERKUNGEN

Vier intuitive Forderungen an Algorithmen:

1. Ein Algorithmus ist mit endlich vielen Regeln unmißverständlich zu formulieren.

2. Es gibt eine eindeutig bestimmte Regel, die als erste anzuwenden ist.

3. Es ist eine Reihenfolge bei der Anwendung der Regeln vorgegeben, d.h. nach Anwendung einer Regel kann

festgestellt werden, ob der Algorithmus zu beenden ist oder welche Regel als nächste anzuwenden ist.

4. Jede Regel ist rein mechanisch ausführbar, d.h. ihre Ausführung ist im gegebenen Zusammenhang bekannt.

1.1.2

Geschichte

Im Rechnen mit Zahlen liegt die Wurzel des Begriffs ”Algorithmus”:

Muhammad Ibn Musa al Hwarizmi (um 825, Bagdad) entwickelte Verfahren zum Rechnen mit dem indischen

(d.h. dezimalen) Zahlensystem. Lateinische Übersetzung seiner Arbeit:

Algorithmi de numero Inderum

Lullus (1300, Spanien) sucht nach einem universellem Algorithmus zum Finden aller Wahrheiten (Lösen aller

Probleme).

Schade: ein solcher existiert nicht!

Konsequenz: es gibt Probleme, für die kein Algorithmus existiert!

Mathematische Untersuchungen dazu wurden angeregt durch

David Hilbert: Darlegung von 23 interessanten Problemen auf dem internationalen Mathematikerkongreß in Paris 1900. Das 10. Problem lautet:

Entscheidbarkeit der Lösung einer diophantischen Gleichung.

”

Eine diophantische Gleichung mit irgendwelchen Unbekannten und mit ganzen rationalen Zahlenkoeffizienten

sei vorgelegt:

Man soll eine Verfahren angeben, nach welchem sich mittels einer endlichen Anzahl von Operationen entscheiden läßt, ob die Gleichung in ganzen rationalen Zahlen lösbar ist.”

Erst 1970 findet Matijasevic (Russland) die Antwort: Ein solches Verfahren existiert nicht!

1.2. COMPUTER

1.2

7

Computer

1.2.1

Aufbau und Wirkungsweise

1.2.1.1

Grundstruktur

ist immer noch:

Die von Neumann Architektur

Bus

6

6

6

?

?

?

E/A

Prozessor(en)

Speicher

Tastatur

CPU

RAM

Bildschirm

Grafik

Cache

Floppy

Netz

···

CD

Koprozessor

···

···

Wichtig:

Software spezialisiert die universelle Hardware!

Software=Menge von (mehr oder weniger gut) aufeinander abgestimmter Programme, strukturiert in Schichten

• Anwendungen

– Anwendungspakete

– Programmierwerkzeuge

• Betriebssystem

– Dienstprogramme (z.B. Explorer)

– Programm-Manager

– Treiber

– ···

8

KAPITEL 1. VORBEMERKUNGEN

1.2.1.2

Nutzung

Grundvorgang:

• Einschalten (falls ausgeschaltet)

• POST (Power on self test) wird ausgeführt, d.h.

– Grundkomponenten werden auf Funktionstüchtigkeit geprüft,

– Konfiguration wird geprüft und gespeichert,

– Änderungen sind durch Eingriff ins SETUP möglich.

• Bootstrap lädt Grundkomponenten des Betriebssystem, wobei zunächst auf Laufwerk A versucht wird,

dann auf C,

(kann im SETUP eingestellt werden),

• weitere Komponenten des Betriebssystems werden geladen,

• WINDOWS Oberfläche erscheint (hoffentlich).

Programmaufruf durch:

• Doppelklick auf Symbol auf Desktop

• Doppelklick auf Eintrag im Startmenü

• Aufruf über Ausführen

Einstellungen von Windows über Systemsteuerung zu:

• Anzeige

• Benutzer und Kennwörter

• Datum/Uhrzeit

• Drucker

• ···

1.2.1.3

Dateiverwaltung

Datei = sequentielle Sammlung von Daten, abgespeichert auf Datenträger

(RAM, CD, HD, Floppy).

Achtung: die sequentielle Anordnung der Daten in einer Datei hat keine unmittelbare physische Entsprechung

auf dem Datenträger!

Datenträger muß initialisiert sein, dabei wird eine FAT (File Access Table) angelegt.

Hierarchische Einteilung der Datenträger in Ordner

1.2. COMPUTER

9

Dateispezifikation: Pfad Datei-Bezeichnung

wobei

• Pfad hat die Form [d:][\][Restpfad] und

– d ist ein Laufwerkbuchstabe,

– \ kennzeichnet das Wurzelverzeichnis,

– Restpfad hat die Form Bezeichnung[\Restpfad] und

deutet an, daß der entsprechende Teil fehlen kann;

• Datei-Bezeichnung hat die Form Name[.Erweiterung] und

– Name ist eine Zeichenfolge,

– Erweiterung ist eine Folge von bis zu drei Zeichen, die Hinweise auf die Art der Datei gibt.

(z.B. exe, txt, doc, pdf, ...)

Dateiattribute legen Eigenschaften einer Datei fest, wie

• schreibgeschützt,

• versteckt,

• System,

• Archiv.

1.2.1.4

Der Speicher

Speichereinheiten:

• Bit - kleinste Einheit

• Byte = 8 Bit - kleinste adressierbare Einheit

• Wort - Länge hängt vom System ab (2, 4, 8 Byte)

Speichergrößen:

• 1 KB (Kilobyte) = 210 Byte = 1.024 Byte

• 1 MB (Megabyte) = 210 KB = 1.048.576 Byte

• 1 GB (Gigabyte) = 210 MB = 1.073.741.824 Byte

• 1 TB (Terabyte) = 210 GB = 1.099.511.627.776 Byte (für die Zukunft)

Informationsdarstellung extern:

• Stellenwertcode zur Basis b hat b verschiedene Ziffern (zi ):

z(zn−1 . . . z1 z0 ) =

n−1

X

zi ∗ b i , 0 ≤ zi < b

i=0

• Binärzahlen: b = 2, d.h. eine Ziffer benötigt 1 Bit (wichtig!).

• Oktalzahlen: b = 8, d.h. eine Ziffer benötigt 3 Bit.

• Dezimalzahlen: b = 10 - bekannt

10

KAPITEL 1. VORBEMERKUNGEN

• Hexadezimalzahlen: b = 16, d.h. zwei Ziffern benötigen 1 Byte (wichtig!).

Hexadezimalziffern: 0,1,2,3,4,5,6,7,8,9,A,B,C,D,E,F

Beispiele: z(12) = 18(dezimal), z(AA) = 170

Zur Berechnung von

z=

n−1

X

z i ∗ b i , 0 ≤ zi < b

i=0

mittels Hornerschema:

hk :=

n−1

X

zi ∗ bi−k ⇒ h0 = z, hn−1 = zn−1

i=k

wobei man erhält:

n−1

X

hk−1 =

zi ∗ bi−k+1 =

i=k−1

n−1

X

zi ∗ bi−k ∗ b + zk−1 ∗ b0 = hk ∗ b + zk−1

i=k

Schema:

k

n−1

n−2

zk

◦

◦

hk

?

+

?

?

◦∗b

◦∗b

k

◦

k−1

◦

◦

?

?

+

+

?

?

◦∗b

◦∗b

- Arbeitsrichtung

0

-

?

+

?

z

1.2. COMPUTER

11

Konvertierung:

• gegeben: z

• gesucht: zi

hk :=

n−1

X

zi ∗ bi−k ⇒ h0 = z, hn−1 = zn−1

i=k

⇒ zk−1 = hk−1 mod b , hk = hk−1 div b

wobei

x = (x div y) ∗ y + (x mod y)

Schema:

k

zk

hk

n−1

k−1

k

◦m

o

6

d

b

◦ divb ◦

◦m

◦m

o

o

6

6

d

d

b

b

divb ◦ divb ◦ divb ◦

Arbeitsrichtung

Konsequenz bei der Darstellung von z als Binärzahl:

• Konvertierung ins Oktalsystem: b = 8 = 23

div b entspricht Abschneiden von 3 Binärstellen ganz rechts,

mod b entspricht Wert der abgeschnittenen 3 Binärstellen.

• Konvertierung ins Hexadezimalsystem: b = 16 = 24

div b entspricht Abschneiden von 4 Binärstellen ganz rechts,

mod b entspricht Wert der abgeschnittenen 4 Binärstellen.

0

◦m

o

6

d

b

divb z

12

KAPITEL 1. VORBEMERKUNGEN

Informationsdarstellung intern (im Computer):

• bit∈ {0, 1}

• natürliche Zahlen (cardinals, unsigned integers) in Binärdarstellung, d.h.:

z(zn−1 . . . z1 z0 ) =

n−1

X

zi ∗ 2i , zi ∈ {0, 1}

i=0

Zahlenbereich: 0 ≤ z < 2n .

• ganze Zahlen (integer) in Binärdarstellung, jedoch: das bit linksaußen wird als Vorzeichen benutzt. Zwei

Varianten:

– Vorzeichen und Zahl getrennt, d.h. für die Zahl steht n − 1 Bit zur Verfügung. Es folgt:

z(zn−2 . . . z1 z0 )

falls zn−1 = 0

z(zn−1 . . . z1 z0 ) =

−1 ∗ z(zn−2 . . . z1 z0 ) falls zn−1 = 1

Zahlenbereich: −2n−1 < z < 2n−1

– Zweierkomplement, es wird −z durch 2n − z ersetzt, d.h. z + (−z) = 2n .

z(zn . . . z1 z0 ) =

n−1

X

zi ∗ 2i − zn ∗ 2n

i=0

Zahlenbereich: −2n−1 ≤ z < 2n−1

• rationale Zahlen in Gleitkommadarstellung in den drei Teilen:

v(Vorzeichen- 1 Bit), e(Exponent -k Bit), m(Mantisse - l Bit).

Prinzip:

z(vem) = −1v ∗ 2z(e) ∗ z(m).

k, l und die Berechnung von z(e) sowie z(m) hängen vom System ab.

• Zeichen in Binärdarstellung, ein Byte pro Zeichen nach ASCII-Code (American Standard Code of Information Interchange)

Adressierung:

Jedes byte (das ist eine Gruppe von 8 bits) hat eine Adresse, beginnend bei 0 bis 2n für ein gewisses n (warum

2n ?→ siehe Informationsdarstellung!).

Virtueller Speicher: Es wird mehr Speicher (bis zu 4GB) vorgetäuscht, als physikalisch vorhanden ist. Physikalisch nicht existierender Speicher wird auf der Festplatte (später!) angelegt. Beim Zugriff wird der benötigte

Bestandteil (page) in den Speicher gebracht (bzw. zurück): paging.

Beschleunigung des Speicherzugriffs: Cache ist ein schneller Pufferspeicher.

Zugriffsmethode: Erst wird der Zugriff im Cache versucht, falls Adresse dort vorhanden (Cache Hit) werden

Daten aus dem Cache gelesen. Falls Adresse nicht im Cache (Cache Miss) wird aus dem Hauptspeicher in den

Cache geladen.

Problem: Aktualisierung des Cache bei Schreibvorgängen im Hauptspeicher.

1.2. COMPUTER

13

Beispiel: Coprozessor 8087 mit den vier verschiedenen Formate für Gleitkommazahlen.

Abkürzung:

l

k−1

X

X

i

zi ∗ 2 , zz(m) :=

zl−i ∗ 2−i .

zz(e) :=

i=0

i=1

Real Type: k=8, l=39;

Falls

Falls

0 < zz(e) < 255 dann z(vem) = −1v ∗ 2zz(e)−129 ∗ (1 + zz(m))

0 = zz(e) dann z(vem) = 0

Single Type: k=8, l=23;

Falls

Falls

Falls

Falls

Falls

0 < zz(e) < 255

0 = zz(e) ∧ zz(m) 6= 0

0 = zz(e) ∧ zz(m) = 0

zz(e) = 255 ∧ zz(m) = 0

zz(e) = 255 ∧ zz(m) 6= 0

dann

dann

dann

dann

dann

z(vem) = −1v ∗ 2zz(e)−127 ∗ (1 + zz(m))

z(vem) = −1v ∗ 2−126 ∗ zz(m)

z(vem) = −1v ∗ 0

z(vem) = −1v ∗ Inf

z(vem) = N aN

Bemerkung: Inf und N aN sind spezielle Kennzeichen, um Überlauf zu behandeln.

Double Type: k=11, l=52;

Falls

Falls

Falls

Falls

Falls

0 < zz(e) < 2047

0 = zz(e) ∧ zz(m) 6= 0

0 = zz(e) ∧ zz(m) = 0

zz(e) = 2047 ∧ zz(m) = 0

zz(e) = 2047 ∧ zz(m) 6= 0

dann

dann

dann

dann

dann

z(vem) = −1v ∗ 2zz(e)−1023 ∗ (1 + zz(m))

z(vem) = −1v ∗ 2−1022 ∗ zz(m)

z(vem) = −1v ∗ 0

z(vem) = −1v ∗ Inf

z(vem) = N aN

Extended Type: k=15, l=63;

Falls

Falls

Falls

0 ≤ zz(e) < 32767 dann z(vem) = −1v ∗ 2zz(e)−16383 ∗ (1 + zz(m))

zz(e) = 32767 ∧ zz(m) = 0 dann z(vem) = −1v ∗ Inf

zz(e) = 32767 ∧ zz(m) 6= 0 dann z(vem) = N aN

14

KAPITEL 1. VORBEMERKUNGEN

1.2.1.5

Der Prozessor (CPU)

• holt Befehl für Befehl aus dem Speicher und

• führt jeden Befehl aus.

Bestandteile sind

• das Steuerwerk mit

– dem Befehlszähler (BZ), das ist ein Register, in dem die Adresse des aktuellen Befehls gespeicher ist,

– dem Befehlsregister (BR), in dem der auszuführende Befehl gespeichert ist und

– der Dekodiereinheit, die feststellt, um welchen Befehl es sich handelt

• das Rechenwerk mit

– Arbeitsregistern und der

– ALU (Arithmetic Logic Unit).

Programmaufbau: Ein (Maschinen-) Programm ist eine (endliche) Folge von Befehlen.

Jeder Befehl besteht aus

• Operationsteil, enthält den Code, der die globale Wirkung beschreibt,

• Adressteil, enthält die Adresse(n) des(der) Operanden.

Code:Adresse1,Adresse2,Adresse3

Adressen

1

2

3

1. Operand

Akku

Adresse1

Adresse1

2. Operand

Adresse1

Adresse2

Adresse2

Resultat

Akku

Adresse1/2

Adresse3

Grundlegende Befehlsarten sind:

• arithmetische Befehle (Addition, Subtraktion, Multiplikation,...)

• logische Befehle (und, oder, exklusives oder, Verschieben,...)

• Transportbefehle (vom und zum Speicher, Registern)

• Sprungbefehle (unterbrechen die normale“ Abarbeitungsreihenfolge im Programm)

”

Achtung, ein Programm ist eine Folge von bits (bytes), also kann man es als Datum betrachten! Später: ein

Programm ist ein Text, der speziellen Regeln genügt (wichtige Auffassung!).

Die zentrale Steuerschleife gibt das Grundprinzip der Programmabarbeitung an:

1. Befehl mit Adresse aus BZ vom Speicher ins BR holen,

2. Befehl aus BR dekodieren,

3. Befehl ausführen und BR modifizieren,

4. wenn Unterbrechung angemeldet, gehe zu 5 sonst zu 1,

5. Unterbrechung bearbeiten, dann gehe zu 1.

1.2. COMPUTER

15

Hinsichtlich des Befehlsumfanges unterscheidet man:

• RISC - (Reduced Instruction Set Computer) - eingeschränkter Befehlssatz:

Coprozessor

6

-

Bus-

Steuereinheit

ALU

SchnittRegister

stelle

Prefetch

-

-

Ausführungseinheit

Queue

Prinzip: jeder Befehlscode kann unmittelbar ausgeführt werden.

Busschnittstelle: stellt Verbindung zu anderen Einheiten her (später).

Prefetch Queue: holt Befehle des abzuarbeitenden Programms und stellt sie in einer Warteschlange zur

Abarbeitung bereit.

Steuereinheit: koordiniert die Gesamtausführung.

Ausführungseinheit: führt die Befehle unmittelbar aus, benutzt dazu ALU, Register und evtl. zusätzliche

Recheneinheiten.

ALU: (arithmetic logical unit) bearbeitet arithmetische und logische Operationen.

Register: dient der internen und vor allem schnellen Speicherung von Operanden und von Resultaten.

Coprozessor: realisiert spezielle Operationen (z.B. Gleitkomma-operationen).

Abarbeitungsprinzip:

– Sobald Platz in Prefetch Queue (eine Warteschlange) frei ist, werden Befehle des abzuarbeitenden

Programms aus dem Speicher geholt und in Queue eingereiht.

– Die Steuereinheit prüft, ob der aktuell zu bearbeitende Befehl in der Prefetch Queue enthalten ist.

∗ ja: er wird von dort zur Abarbeitung geholt, damit wird Platz in Prefetch Queue frei und diese

kann nachgeladen werden.

∗ nein: Prefetch Queue wird geleert und mit dem benötigten (und den nachfolgenden) Befehl(en)

geladen.

– Die Steuereinheit sorgt dafür, daß bei Transportbefehlen die Daten zwischen Speicher und Registern

transportiert werden.

– Die Ausführungseinheit weist der ALU die entsprechenden Operationen zu.

Wichtig: Abarbeitung erfolgt verzahnt!

16

KAPITEL 1. VORBEMERKUNGEN

• CISC - (Complex Instruction Set Computer) - umfangreicher Befehlssatz:

Coprozessor

6

Mikrocode-

- Steuereinheit

festwertspeicher

Bus-

ALU

Schnitt-

6

Register

stelle

Prefetch

-

Decodier-

Queue

einheit

Mikrocode

Queue

- Ausführungseinheit

Prinzip: ein Befehlscode repräsentiert im allgemeinen ein Mikroprogramm.

Mikrocodefestwertspeicher: enthält die zur Ausführung der Befehle notwendigen Programme.

Decodier-Einheit: decodiert den Befehlscode und bringt das zugehörige Mikroprogramm in die Mikrocode

Queue. Das kann aufwendig sein!

1.2.2

Geschichte

Diese Entwicklung geschah relativ unabhängig von den Bemühungen um die Schaffung von (mechanischen,

elektrischen, elektronischen) Rechenanlagen.

Dazu die Jahrestafel, natürlich nur grob und sehr individuell gesehen:

• 15.Jh.: Abakus

– Wer: unbekannt

– Wo: in Asien

– Wozu: Addition, Subtraktion, (Multiplikation, Division)

– Wie viele: ungezählt

– Was sonst: kein Stromverbrauch, absolut zuverlässig

• 1623: Erste mechanische Rechenmaschine

– Wer: Wilhelm Schickard (berichtet in einem Schreiben an Kepler darüber)

– Wo: Tübingen

– Wozu: Addition, Subtraktion

– Wie viele: eine

– Was sonst: Nachbau im Rathaus der Stadt Tübingen

1.2. COMPUTER

17

• 1642: Pascaline, im Dresden Zwinger ausgestellt)

– Wer: Blaise Pascal

– Wo: Frankreich

– Wozu: Addition, Subtraktion

– Wie viele: über 50

– Was sonst: Pascal gewann damit einen selbst ausgeschriebenen Wettbewerb zum Schnellrechnen

• 1673: Multiplizierer

– Wer: Gottfried Wilhelm Leibniz

– Wo: Deutschland, vor der London Royal Society vorgestellt

– Wozu: Addition, Subtraktion, Multiplikation

– Wie viele: eine

– Was sonst: vorsichtige Bedienung erforderlich, sonst Gefahr der Verklemmung, deshalb die pessimistische Einschätzung der Vorführung durch Hooke:

”Die Addition und Subtraktion wird am zweckmässigsten mit Schreibzeug und Papier erledigt, das

ist schneller und sicherer als mit jeglichem Instrument.”

Nachbau durch TU-Dresden

• 1820: Die Ära der Massenproduktion

– begann durch Charles Xavier Thomas mit einer Staffelwalzenmaschine, insgesamt 1500 Stück hergestellt,

– 1878 gründete Arthur Burkhardt in Glashütte die Erste Rechenmaschinenfabrik in Deutschland,

jedoch lief Produktion sehr zögerlich. Einschätzung durch Dietzhold (Konstrukteur des Produktes

und Studienfreund von Burkhardt):

Praktischen Wert hat dieselbe heute keinen, obgleich beständig zu ihrem Baue, namentlich von Seiten

der Kaufleute, gedrängt wird, die sie dann aber nicht kaufen, weil sie ihnen das Kolonnenaddieren

durchaus nicht erleichtert, vielmehr noch die Erlangung einer neuen Fertigkeit aufladet. Auch sonst

bietet ihre Fabrikation nur Aussicht auf Mißerfolge; denn das, was eine Maschine bezweckt, nämlich

die Vermeidung von Fehlern, wird nicht erreicht, weil neue Fehlerquellen hinzugebracht werden.

• 1823: Difference Engine, Analytical Engine

– Wann: 1823-1833 Arbeiten zur Difference Engine,

1834 Erste Zeichnungen zur Analytical Engine

– Wer: Charles Babbage (1792 -1871),

– Wo: Cambridge, England

– Wozu: Berechnung beliebiger mathematischer Funktionen,

– Wie viele: eine

– Was sonst: britische Regierung spendiert zur Unterstützung der Difference Engine 17.000 Pfund,

als Babbage zur Analytical Engine übergeht wird Unterstützung eingestellt.

(Siehe auch www-Seiten zu Babbage)

18

KAPITEL 1. VORBEMERKUNGEN

Das Prinzip der Analytical Engine

∗ Mill - Rechenwerk

· führt die Operationen (Addition, Subtraktion, Multiplikation, Division) aus,

· besteht aus einem System rotierender Arme, die über mit Riemen versehener Getriebe und

Kupplungen verbunden sind.

∗ Store - Speicher

· nimmt alle Zahlen auf, die verarbeitet werden sollen oder die das Resultat von Verarbeitungen

sind,

· unterteilt in Spalten“, in denen die Zahlen gespeichert sind,

”

· jede Spalte besteht aus einer Reihe von Rädern, deren Position eine Stelle der gespeicherten

Zahl beschreibt.

∗ Variable cards - Lochkarten für Ein- und Ausgabe

· enthalten spaltenweise die Ziffern der Zahlen als Anzahl von Löchern,

· werden über Mechanismen zu den ihnen zugeordneten Spalten des Speicherwerkes übertragen,

· können durch das Rechenwerk erzeugt werden.

∗ Operation cards - Lochkarten für Steuerung

· enthalten die Beschreibung einer auszuführenden Operation und

· die Beschreibung der Variablen (Spalten des Speichers) für die Operanden sowie des Resultates.

• 1890: erste Lochkartenanlage

– Wer: Hermann Hollerith (1860-1929)

– Wo: USA

– Wozu: Volkszählung 1890 in USA,

– Wie viele: unbekannt

– Was sonst: Auswertungsaufwand bei Volkszählung sank von sieben Jahren (bei Volkszählung 1880)

auf sechs Wochen.

1896 wurde die Tabulating Machine Company gegründet, 1924 ging daraus die International

Business Machines (IBM) hervor.

• 1938: erster programmgesteuerten Rechner Z1,

– Wann: 1941

– Wer: Konrad Zuse (1911-1995)

– Wo: Deutschland

– Wozu: Flügelberechnungen (Flatterproblem),

– Wie viele: eine und ein Nachbau

– Was sonst:

∗

∗

∗

∗

∗

∗

∗

Technik: 600 Relais für Rechenwerk, 1600 Relais für Speicherwerk

Taktfrequenz: 5-10 Hertz

Geschwindigkeit: Addition - 0,7 s, Mult./Div. - 3 s

Speicher: 64 Worte mit je 22 Bit

Eingabe: Dezimaltastatur

Ausgabe: Lampen

Erster funktionierender elektromechanischer programmgesteuerter Rechner der Welt, 1944 durch

Bomben zerstört, Nachbau im Deutschen Museum in München.

(Siehe auch www-Seiten zu Zuse)

1.2. COMPUTER

• 1939: Z2,..

• 1943 ENIAC

– Wer: Eckert und Mauchly

– Wo: USA

– Wozu: Universalrechner, Numerik,

– Wie viele: eine

– Was sonst:

∗

∗

∗

∗

∗

∗

Technik: 17468 Röhren, 15000 Relais.

Taktfrequenz: 100 kHz

Geschwindigkeit: Addition - 0,2 ms, Mult./Div. - 2,8 ms

Gewicht: 30 Tonnen

Stromverbrauch: 174 KW

Erster elektronischer Rechner (auf Röhrenbasis).

• dann geht es Schlag auf Schlag

• 1963: Prototyp des PC

– Wer: N.J. Lehmann (1921-1998)

– Wo: Deutschland (Dresden)

– Wozu: Kleinrechner,

– Wie viele: Serienfertigung als Cellatron 820x in Zella Mehlis

– Was sonst:

∗

∗

∗

∗

∗

∗

∗

∗

Technik: 200 Transistoren, Trommelspeicher

Taktfrequenz: 100 kHz

Geschwindigkeit: Addition - 0,5 ms, Mult./Div. - 5 ms

Grösse: 60 × 42 × 45 cm

Speicher: 4000 Worte

Eingabe: Tastatur und Lochstreifen

Ausgabe: Streifendrucker

Vorausgegangen waren D1 (1948-1956) und D2 (1959)

(Siehe auch .pdf File zu N.J. Lehmann)

19

20

KAPITEL 1. VORBEMERKUNGEN

1.3

Programmierung

1.3.1

Programmiersprachen

1.3.1.1

Begriff

Ein Programm dient zur Steuerung des Ablaufs im Computer und legt fest, welche Aktionen im Computer in

welcher Ordnung abzuarbeiten sind. Damit repräsentiert ein Progrann einen vom Computer abzuarbeitenden

Algorithmus.

Zur Beschreibung von Programmen bedient man sich einer Programmiersprache.

Jede Sprache ist an Signale gebunden. Aus Signalen werden Zeichen aufgebaut und eine Sprache ist eine gewisse

Menge von Zeichenfolgen.

Abstrakt: Ein Alphabet ist eine Menge Σ, deren Elemente als Zeichen dienen. Mit Σ∗ bezeichnen wir die

Menge aller Zeichenfolgen (Zeichenketten, Texte), deren Elemente aus Σ sind.

Eine formale Sprache L (von language) über einem Alphabet Σ ist eine Untermenge von Σ∗ (L ⊆ Σ∗ ).

• Syntax ist die charakteristische Funktion von L, d.h. syn : L → {f alse, true} mit

L = {α | syn(α) = true}

• Semantik ist eine Funktion, die zu jedem Element der Sprache (Wort, Satz, Text) dessen Bedeutung

angibt, d.h. wenn B die Menge aller Bedeutungen ist, dann ist sem : L → B.

Also: Eine Programmiersprache ist eine (künstliche) Sprache, deren Texte Beschreibungen von Programmen

sind. Die Bedeutungen der Elemente einer Programmiersprachen sind Programme.

1.3.1.2

Klassifikation

• Anwendungsbereich

– Universalsprachen sind für beliebige Anwendungen gedacht. Sie verfügen über einen großen Ausdrucksreichtum, sind oft sehr umfangreich und mitunter schwer handhabbar (Assembler, ALGOL

68, PL/I, SIMULA 67, PASCAL (?); MODULAII, C, C++, ADA,...).

– Spezialsprachen sind auf spezielle Anwendungen ausgelegt. Sie besitzen eingeschränkte und spezielle

Ausdrucksmittel, die ihren Einsatz in gewissen Problemklassen besonders lukrativ machen

(FORTRAN (?), RPG, COBOL, SIMULA, LISP, PROLOG,...).

• Maschinennähe

– maschinenabhängige Sprachen sind zur Programmierung eines speziellen Rechnermodells ausgelegt,

sie lassen sich auf anderen Rechnern nicht oder nur unter Einschränkungen nutzen (Assembler,

PL/1,...).

– maschinenunabhängige Sprachen sind nicht auf einen speziellen Rechner orientiert, sondern sollen

die Portabilität der Programme bewußt unterstützen.

– maschinenorientierte Sprachen besitzen Ausdrucksmittel, die eine Bezugnahme auf Rechnerspezifika

(z.B. Register) erlauben (BLISS, ALMO).

– problemorientierte Sprachen besitzen Ausdrucksmittel, die eine Bezugnahme auf Problemspezifika

erlauben (ALGOL, FORTRAN, PASCAL, COBOL,...).

1.3. PROGRAMMIERUNG

21

• Semantik

– imperative Sprachen haben als Bedeutungen Zustandsänderungen und beschreiben somit (in der

entsprechenden Abstraktion) das Verhalten des Rechners.

– applikative Sprachen haben als Bedeutungen Funktionen (funktionale Sprachen: LISP, SML, Miranda, Scheme, Haskell) bzw. Relationen (logische Sprachen: Prolog) und beschreiben somit das Ergebnis

des Verhaltens.

1.3.1.3

Verarbeitung

• Interpretieren: dazu wird ein Programm (Interpreter genannt) genutzt, das einen Computer simuliert,

der die Programmiersprache direkt versteht (SMALLTALK).

• Compilieren: dazu wird ein Programm (Compiler genannt) genutzt, das jedes Programm

(Quellprogramm genannt), geschrieben in der Programmiersprache, in ein Programm (Zielprogramm)

einer Sprache übersetzt, die vom Computer verstanden wird oder für die ein Interpreter existiert. Oft

besteht das Zielprogramm nur aus einem Fragment (Objektmodul), das mit anderen Teilen durch den

Linker zu einem ausführbaren Programm verbunden werden muß (C,C++). Meist erlauben die Compiler den Zielcode in verschiedenen Varianten (bezüglich Optimierung, Fehlertestung) zu erzeugen. Das

Einstellen dieser Varianten erfolgt über Optionen und Direktiven (siehe Hilfe!).

1.3.2

Geschichte

1952 Entwicklung der symbolischen Programmierung, es entstehen die ersten AUTOCODES für spezielle Rechner.

– Zuse: Plankalkül

– Rutishauser: automatische Rechenplanfertigung

– Ljapunov: Operatorprogrammierung

1954 J.Backus entwickelt das Konzept von FORTRAN (FORmula TRANslator).

1955 FORTRAN veröffentlicht,

GAMM (Gesellschaft für angewandte Mathematik und Mechanik) setzt einen Programmierungsausschuß

ein. Ein Unterausschuß für algorithmische Sprachen (Bauer, Bottenbruch, Rutishauser, Samelson) erarbeitet bis 1957 Unterlagen für den Bau eines gemeinsamen Programms zur Formelübersetzung.

1956 es entstehen die ersten kommerziell orientierten Sprachen (FLOW-MATIC, AIMACO),

APT als Prozeßsteuersprache.

1957 Vervollständigung von FORTRAN, erster Compiler für die IBM 704 fertiggestellt.

In den USA findet die erste Tagung über die Erleichterung des Informationsaustausches zwischen Rechenzentren statt. Im Rahmen der ACM (Association for Computing Machinery) wird ein Ausschuß für die

Entwicklung einer universellen Programmiersprache gebildet.

1958 Herausgabe von FORTRAN II.

27.5.-2.6.: In Zürich erscheint ein vorläufiger Bericht vom Unterausschuß GAMM und Ausschuß ACM über

die Sprache ALGOL (als ALGOL 58 bekannt), noch viele Unklarheiten, Grundlage für Diskussion, das

von Peter Naur herausgegebene ALGOL-Bulletin dient als Kommunikationsmittel.

1960 11.1.-16.1.: in Paris entsteht der Bericht über ALGOL 60, 13 Wissenschaftler aus Dänemark, Deutschland,

Holland, Schweiz und USA waren beteiligt.

Ein ALGOL 60 Compiler für die X1 entsteht.

COBOL (COmmon Bussiness Oriented Language) wird herausgegeben.

1962 APL von Iverson.

1963 revidierter Bericht zu ALGOL 60.

22

KAPITEL 1. VORBEMERKUNGEN

1964 von IBM wird PL/I als Synthese von FORTRAN, ALGOL und COBOL geschaffen.

1965 LISP von McCarthy.

1967 in Norwegen erschafft Dahl SIMULA 67, zum ersten Mal umfangreiche Berücksichtigung der Programmierung paralleler Prozesse, Einführung des Klassenkonzeptes, die Grundlage der objektorientierten Programmierung.

1968 die im Rahmen der IFIP arbeitende WG 2.1 schafft ALGOL 68.

1970 PROLOG wird von Colmerauer und Roussell als logische“ Programmiersprache entwickelt.

”

1971 N.Wirth hat sich von WG 2.1 getrennt und veröffentlicht seine Sprache PASCAL in Konkurrenz zu ALGOL

68, gleichzeitig dazu wird ein Compiler und eine Bootstrapping Methode angeboten.

1972 SMALLTALK ist die erste explizit für die objektorientierte Programmierung im Xerox Palo Alto Research

Center entwickelte Sprache.

1973 C kommt als UNIX Sprache heraus, bei BELL Laboratories entwickelt.

1980 ADA heißt die Gewinnersprache eines vom US Department of Defense veranstalteten Wettbewerbs um

die Entwicklung einer neuen universellen Sprache. Dazu wurden die folgenden fünf Anforderungskataloge

formuliert:

– 1975 - strowman

– 1975 - woodenman

– 1976 - tinman

– 1978 - ironman

– 1979 - steelman

Der Gewinner war Cii-Honeywell Bull of France, aus 16 Vorschlägen. Ada Augusta Byron, Countess of

Lovelace war die Programmiererin der Analytical Engine von Charles Babbage.

C++ wurde in den Bell Laboratories als Erweiterung von C für die objektorientierte Programmierung

entwickelt.

1983 ML als funktionale Sprache an der Universität Edinburgh.

1989 Wirth entwickelt Oberon, um zu zeigen, daß die Software nicht alle Ressourcen eines Rechners auffressen

muß.

1990 Firma Sun startet das Green(Oak) Projekt, aus dem JAVA hervorgeht.

1995 Lancierung von Java durch Folge von Pressekonferenzen.

Kapitel 2

Entwurf und Analyse von Algorithmen

2.1

Vom Problem zur Lösung

Insgesamt ist auf dem Weg vom Problem zur Lösung zu erarbeiten:

• Was (welches Ziel) soll

• Wie (mit welcher Methode) und

• Womit (mit welchen Instrumenten)

erreicht werden.

Das Was wird durch die Problemspezifikation beschrieben. Sie unterteilt sich in

• die funktionelle Spezifikation, in der die Funktion des Systems beschrieben wird, d.h. seine Ein- und

Ausgangsgrößen und ihre Beziehungen,

• die Anforderungsspezifikation, in der Nutzungsformen, Nutzungsrechte, Nutzungsdauer, Nutzungshäufigkeit, Sicherheitsanforderungen, Zeitbeschränkungen, finanzielle Rahmen, usw. angegeben sind.

Das Wie wird beschrieben durch:

• Die Lösungsvorschrift (Algorithmus), die die notwendigen Lösungsschritte in ihrer Reihenfolge und

Kombination angibt. Die Hauptprinzipien zur Erarbeitung einer Lösungsvorschrift sind:

– Verallgemeinerung: konkret - abstrakt - konkret,

– Zerlegung: Dekomposition - Komposition,

– Ordnung: Über Teilziele zum Ziel.

Im allgemeinen werden diese Prinzipien kombiniert genutzt. Zwei Richtungen sind denkbar:

– top-down, die Entwicklung der Lösungsvorschrift geht vom Abstrakten zum Konkreten, vom Allgemeinen zum Besonderen und Einzelnen, von der Ganzheit zur Einzelheit.

Nachdem in der funktionellen Spezifikation und in der Anforderungsspezifikation die allgemeine Problemstellung charakterisiert wurde, werden Teilprobleme herausgearbeitet, die, geeignet kombiniert,

das Gesamtproblem lösen. Diese Teilprobleme repräsentieren (zunächst abstrakte) Lösungsschritte

(Objekte in Form von Operatoren und Operanden). Bei der weiteren Verfeinerung wird jedes der Teilprobleme als eigenständiges Problem aufgefaßt und entsprechend zerlegt, bis man auf Teilprobleme

kommt, deren Lösung bekannt ist. Auf diese Weise entstehen Schichten, die hierarchisch aufeinander

aufbauen. Jede Schicht kann man als ein virtuelles System verstehen, das seine Funktionalität dem

über ihm liegenden System zur Verfügung stellt. Bei der Zerlegung eines Problems in Teilprobleme

sind Entscheidungen zu fällen.

23

24

KAPITEL 2. ENTWURF UND ANALYSE VON ALGORITHMEN

Einige Richtlinien hierfür sind:

∗ Realisierung der leichtesten Entscheidung zuerst,

∗ Zurückstellen jener Entscheidungen solange wie möglich, die Darstellungsfragen (z.B. Datendarstellungen) betreffen,

∗ Benutzung von Kriterien wie Klarheit und Konsistenz der Struktur, Effizienz,

∗ Berücksichtigung von alternativen Möglichkeiten,

∗ Zerlegung jeder Schicht in kleine Portionen (wenig Teilprobleme).

– bottom-up, die Entwicklung geht vom Detaillierten zum Aggregierten. Durch die schrittweise Komposition von elementaren Komponenten zu komplexeren versucht man sich an die Zielvorstellung

anzunähern. Das ist im allgemeinen schwieriger, da schwer zu erkennen ist, wie die Details auf den

unteren Ebenen geeignet zu kombinieren sind.

Beide Richtungen werden in der Praxis kombiniert angewendet, so daß sich der Entwicklungsprozeß als eine

Jo-Jo Methode gestaltet. Oft sind bereits vorgefertigte komplexe Lösungsschritte vorhanden, die geeignet

nachgenutzt werden sollen.

• Die statische Struktur des Software-Systems (Aufteilung in Moduln), die sich aus der funktionalen

Dekomposition ableitet und auf diese zurückwirkt. Moduln (auch Objekte) versorgen ihre Umwelt mit

einer Menge von Lösungsschritten (Verfahren, Methoden). Es ist sinnvoll, solche Methoden in einem Modul

(Objekt) zusammenzustellen, die sich in ihrer Anwendung, Wirkung und Realisierung ähnlich sind.

Das Womit wird beschrieben durch

• die zu nutzenden Computer und sonstige Technik,

• die Programmiersprache,

• die Compiler,

• das Entwicklungssystem.

Oft sind hierzu (leider) die Randbedingungen so stark, daß kaum Entscheidungsfreiheiten bleiben.

2.2

2.2.1

Induktionsprinzipien

Induktive Definition und Induktionsbeweis

Hauptmethode bei der Entwicklung und Beschreibung von Algorithmen.

Gegeben sei:

• eine Grundmenge M ,

• eine Anfangsmenge A ⊆ M ,

S

• Mengen von Operationen O := {Om | m ∈ IN },

wobei für m ∈ IN : Om ⊆ {◦ | ◦ : M m → M } .

Für eine gegebene Menge O und für beliebige Mengen B ⊆ M setzen wir

O(B) := {◦(x1 , . . . , xm ) | m ∈ IN ∧ ◦ ∈ Om ∧ x1 , . . . , xm ∈ B}

und erhalten das Prinzip der induktiven Definition einer Menge D ⊆ M über A, O:

1. A ⊆ D,

2. O(D) ⊆ D,

3. D enthält keine weiteren Elemente.

2.2. INDUKTIONSPRINZIPIEN

25

Exakter:

Es ist D definiert als bezüglich Mengeninklusion kleinste Menge, die der Gleichung

D = A ∪ O(D)

genügt.

Beispiel: Wir führen die Menge IN der natürlichen Zahlen als kleinste Menge ein, die der Gleichung

IN = {∅} ∪ {n ∪ {n} | n ∈ IN }

genügt und bezeichnen mit

0 := ∅

1 := 0 ∪ {0} = {0}

2 := 1 ∪ {1} = {0, 1}

·

n + 1 := n ∪ {n} = {0, . . . , n}

·

·

·

Beweisprinzip für Eigenschaften e : M → {f alse, true} über A, O induktiv definierter Mengen D ⊆ M .

Wir bilden E := {d | d ∈ M ∧ e(d) = true}, also d ∈ E ⇔ e(d) = true.

Es gilt:

D ⊆ E ⇐⇒ A ⊆ E ∧ O(E) ⊆ E.

Also:

1. Für alle d ∈ A muß e(d) bewiesen werden.

2. Für alle ◦ ∈ Om , x1 , . . . , xm ∈ D ist zu beweisen: e(x1 ) ∧ . . . ∧ e(xm ) ⇒ e(◦(x1 , . . . , xm )).

Beispiel: Um eine Eigenschaft e für natürliche Zahlen zu beweisen, hat man zu zeigen:

1. e(0) und

2. e(n) ⇒ e(n + 1).

(vollständige Induktion genannt).

Problem: Wie kann man für eine induktiv definierte Menge D feststellen, ob x ∈ D?

Für eine mit A ⊆ M, O induktiv definierte Menge D bilden wir eine Funktion F : ℘(M ) → ℘(M ) durch

F (B) := A ∪ O(B)

und es sei

F 0 (B) := B, F n+1 (B) := F (F n (B)).

Behauptung: F ∗ := {F n (∅) | n ∈ IN } = D

Beweis:

Es ist O monoton, d.h. für B ⊆ B 0 gilt O(B) ⊆ O(B 0 ), also ist auch F monoton.

1. Wir zeigen, daß F ∗ = A ∪ O(F ∗ ), also D ⊆ F ∗ .

1.1 Wir zeigen, daß F ∗ ⊆ A ∪ O(F ∗ ).

Für x ∈ F ∗ existiert ein n + 1 ∈ IN mit x ∈ F n+1 (∅). Das heißt x ∈ A oder x ∈ O(F n (∅)).

Falls x ∈ O(F n (∅)), so gilt wegen F n (∅) ⊆ F ∗ und der Monotonie von O, daß O(F n (∅)) ⊆ O(F ∗ ), also

x ∈ O(F ∗ ).

S

26

KAPITEL 2. ENTWURF UND ANALYSE VON ALGORITHMEN

1.2 Wir zeigen, daß A ∪ O(F ∗ ) ⊆ F ∗ .

Wegen A ⊆ F ∗ ist nur O(F ∗ ) ⊆ F ∗ zu zeigen.

Falls x ∈ O(F ∗ ), dann gibt es ein ◦ ∈ Om und x = ◦(x1 , . . . , xm ) mit gewissen x1 , . . . , xm ∈ F ∗ .

Für jedes i ∈ {1, . . . , m} existiert deshalb ein ni mit xi ∈ F ni (∅). Für k := max{n1 , . . . , nm } ergibt sich wegen

der Monotonie von F , daß x1 , . . . , xm ∈ F k (∅). Das bedeutet x = ◦(x1 , . . . , xm ) ∈ O(F k (∅)) ⊆ F k+1 (∅) ⊆ F ∗ .

2. Wir zeigen, daß F ∗ ⊆ D.

Es gilt F 0 (∅) = ∅ ⊆ D und wenn F n (∅) ⊆ D, so folgt aus der Monotonie von F , daß F n+1 (∅) ⊆ F (D) = D und

damit F ∗ ⊆ D.

Folgerung:

x ∈ D ⇐⇒ es gibt ein i ∈ IN : x ∈ F i (∅).

Sprechweise: Falls x ∈ D, so heißt das kleinste i mit x ∈ F i (∅) die Stufe der Erzeugung von x.

Kompaktierung:

Zu jeder Operation ◦ ∈ Om ordnen wir eine Operation • : ℘(M )m → ℘(M ) zu mit

•(B1 , . . . , Bm ) := {◦(x1 , . . . , xm ) | (x1 , . . . , xm ) ∈ B1 × . . . × Bm }.

S

Es ergibt sich nun: O(B) := {•(B, . . . , B ) | m ∈ IN ∧ ◦ ∈ Om }.

| {z }

m−mal

Verallgemeinerung: Simultane induktive Definition von Mengen D1 , . . . , Dn mittels

• Grundmengen M1 , . . . , Mn ,

• Anfangsmengen A1 ⊆ M1 , . . . , An ⊆ Mn und

• Operationen Oϕi ⊆ {◦ | ◦ : Mϕ(1) × . . . × Mϕ(m) → Mi }

für die Funktion ϕ : {1, . . . , m} → {1, . . . , n} und i ∈ {1, . . . , n}.

Kompaktierung:

Zu jeder Operation ◦ ∈ Oϕi ordnen wir eine Operation • : ℘(Mϕ(1) ) × . . . × ℘(Mϕ(m) ) → ℘(Mi ) zu mit

•(B1 , . . . , Bm ) := {◦(x1 , . . . , xm ) | (x1 , . . . , xm ) ∈ B1 × . . . × Bm }.

Es ergibt sich nun

Oi (B1 , . . . , Bn ) :=

[

{•(Bϕ(1) , . . . , Bϕ(m) ) | ϕ : {1, . . . , m} → {1, . . . , n} ∧ ◦ ∈ Oϕi }

und die Mengen D1 , . . . , Dn sind definiert als die kleinste Lösung des Gleichungssystems

D1 =A1 ∪O1 (D1 , . . . , Dn )

D2 =A2 ∪O2 (D1 , . . . , Dn )

.........................

Dn =An ∪On (D1 , . . . , Dn )

Die Berechnung erfolgt wie im einfachen Fall iterativ, beginnend mit der leeren Menge ∅ für alle Di .

2.2.2

Fallstudie: Wortmengen

Mit AB bezeichnen wir die Menge aller totalen Funktionen von B in A, d.h.

AB := {f | f : B → A}.

Für eine beliebige Menge Σ und eine natürliche Zahl n kann man eine Funktion α ∈ Σn nun auch als eine

Zeichenfolge der Länge n auffassen, nämlich als Folge α(0)α(1) · · · α(n − 1).

Da Σ0 = 1 = {0} = {∅}, gibt es nur eine Zeichenfolge der Länge 0, nämlich 0(= ∅). Um zu kennzeichnen, daß

die natürliche Zahl 0 als leere Zeichenfolge benutzt werden soll, benutzen wir dafür den griechischen Buchstaben

ε.

2.2. INDUKTIONSPRINZIPIEN

27

Wir definieren

Σ∗ :=

[

{Σn | n ∈ IN }

und erhalten damit die Menge aller (endlich langen) Zeichenketten. Für α ∈ Σ∗ gilt auch α ∈ Σ|α| , also ist |α|

die Länge von α.

Auf dieser Grundlage definieren wir eine Operation Verkettung ◦ : Σ∗ → Σ∗ von Zeichenfolgen durch

α(i)

falls i ∈ |α|

|α ◦ β| = |α| + |β| und (α ◦ β)(i) :=

β(i − |α|)

sonst

Offensichtlich gilt: α ◦ ε = ε ◦ α = α.

Da die Verkettung das Aneinanderfügen von Zeichenfolgen ist, lassen wir das Operationszeichen im allgemeinen

weg, d.h. wir schreiben αβ statt α ◦ β.

Das Zeichen • verwenden für die Operation Komplexprodukt • : ℘(Σ∗ )2 → ℘(Σ∗ ), die (analog zur Kompaktierung) definiert ist durch

A • B := {αβ | α ∈ A ∧ β ∈ B}.

Zur induktiven Definition von Wortmengen erlauben wir die Benutzung von

• endlichen Wortmengen für die Anfangsmenge A und

• Operationen, die sich nur aus dem Komplexprodukt bilden lassen.

BNF (Backus-Naur-Form) ist eine Sprache, die zur simultanen Beschreibung von Wortmengen, d.h. der Syntax

von Sprachen benutzt wird. Die Darstellung ist nicht ganz einheitlich.

Das Grundprinzip ist:

• Die Bezeichnung (auch Metasymbole genannt) der einzelnen zu definierenden Wortmengen erfolgt durch

kursiv gesetzte Zeichenketten.

• Anfangsmengen sind als Vereinigung von Einermengen darzustellen. Statt einer Einermenge {α} wird nur

die Zeichenkette α in Schreibmaschinenschrift (courier) angegeben.

• Das Zeichen für das Komplexprodukt wird weggelassen.

• Statt dem Vereinigungszeichen ∪ wird ein senkrechter Strich | benutzt, die durch | getrennten Elemente

werden auch Alternativen des entsprechenden Metasymbols genannt.

• Statt dem Gleichheitszeichen wird oft die Kombination ::= oder auch := oder einfach : benutzt.

Beispiel:

Das Gleichungssystem

A

B

=

{a} • A • {a} ∪ {a} • B • {a}

= {ε} ∪ {b} • B • {b} ∪ {b} • A • {b}

hat in BNF die Beschreibung

A

B

::= a A a | a B a

::= ε | b B b | b A b

Die BNF wird in unterschiedlichen Details in der Praxis zur Beschreibung der Syntax von Programmiersprachen

eingesetzt. Dabei nutzt man den Vorteil, die Metasymbole so bezeichnen zu können, daß die Bezeichnung bereits

auf die Art der definierten Wortmenge hinweist. Ein Ausschnitt aus einer solchen praktisch relevanten Definition

ist:

Buchstabe

Zif f er

Bezeichneranfang

Bezeichner

::=

::=

::=

::=

a | b | c |...| z

0 | 1 | 2 |...| 9

Buchstabe |

Bezeichneranfang | Bezeichner Bezeichneranfang | Bezeichner

Um Metasymbole einzusparen, werden oft Erweiterungen der BNF genutzt.

Ziffer

28

KAPITEL 2. ENTWURF UND ANALYSE VON ALGORITHMEN

Wir gehen nur auf die folgenden ein:

• {α1 | α2 | . . . | αn } kann anstelle des Metasymbols Auswahl und der Regel

Auswahl ::= α1 | α2 | . . . | αn

genutzt werden (n = 0 möglich).

• [α1 | α2 | . . . | αn ] kann anstelle des Metasymbols Auswahloption und der Regel

Auswahloption ::= ε | α1 | α2 | . . . | αn

genutzt werden (n = 1 möglich).

• Wenn M ein Metasymbol ist, so kann M + anstelle des Metasymbols Miteration und der Regel

Miteration ::= M | M M iteration

genutzt werden.

• Wenn M ein Metasymbol ist, so kann M ∗ anstelle von [M ]+ genutzt werden.

Im obigen Beispiel kann man auf das Metasymbol BezeichnerAnfang verzichten, indem man die Erweiterungen

folgendermaßen nutzt:

Bezeichner ::= { | Buchstabe} { | Buchstabe | Ziffer}∗

Viele andere Regeln, die die gleiche Syntax beschreiben, sind denkbar.

Grammatiken sind eine alternative Möglichkeit, um Wortmengen zu definieren.

Kontextfreie Grammatiken sind Spezialformen von Grammatiken. Sie bestehen aus

• einer endlichen Menge Σ (Menge der Terminale oder Grundsymbole genannt),

• einer endlichen Menge M (Menge der Nichtterminale oder Metasymbole genannt),

• einem ausgezeichneten Symbol S ∈ M und

• einer endlichen Regelmenge R ⊆ M × V ∗ mit V = Σ ∪ M .

Für eine Grammatik G = (Σ, M, S, R) heißt eine Relation →G ⊆ V ∗ × V ∗ mit

ψ →G ψ 0 :⇔ ∃(A, α) ∈ R ∃ψ1 ∈ V ∗ ∃ψ2 ∈ V ∗ : ψ = ψ1 Aψ2 ∧ ψ 0 = ψ1 αψ2

direkte Ableitung.

Der reflexive und transitive Abschluß →∗G von →G heißt Ableitung.

Die durch eine Grammatik G = (Σ, M, S, R) erzeugte Sprache L(G) ist definiert durch

L(G) = {γ | γ ∈ Σ∗ ∧ S →∗G γ}.

Behauptung:

Zu jeder (nicht erweiterten) BNF B (d.h. zu jedem Gleichungssystem) kann man eine kontextfreie Grammatik

G zuordnen und zu jeder kontextfreien Grammatik G eine BNF B, so daß für jede in B definierte Menge D ein

Metasymbol A in G existiert und zu jedem Metasymbol A in G eine in B definierte Menge D existiert und es

gilt für alle α ∈ Σ∗ :

A →∗G α ⇐⇒ α ∈ D.

Beweis:

Wir legen zuerst die Zuordnung fest und zeigen dann, daß diese Zuordnung das Verlangte leistet.

In der BNF wurden die Bezeichnungen für die Mengen bereits Metasymbole genannt. Die Metasymbole der

BNF benutzten wir also auch als Metasymbole der Grammatik und umgekehrt.

Zu jeder Alternative ”α0 ” A1 ”α1 ”. . . ” Ak ”αk ” des Metasymbols A, wobei die Ai alle in der Alternativen enthaltenen Metasymbole darstellen und die ”αi ” terminale Zeichenketten (möglicherweise leer) sind, ordnen wir

eine Regel (A, α0 A1 α1 . . . Ak αk ) zu und umgekehrt.

1.: Wir zeigen induktiv: zu jeder Ableitung A →∗ α der Länge n mit α ∈ Σ∗ wird α nach endlich vielen Iterationen erzeugt.

Induktionsanfang: wenn n = 1, so ist (A, α) eine Regel der Grammatik und demzufolge ”α” eine Alternative zu

2.2. INDUKTIONSPRINZIPIEN

29

A in der BNF. Demnach wird α in der ersten Stufe zu A erzeugt.

Induktionsschritt: für n sei die obige Aussage wahr und die Ableitung A →∗ α habe die Länge n + 1. Dann hat

diese Ableitung die Form

A → α0 A1 α1 . . . Ak αk →∗ α = α0 α10 α1 . . . αk0 αk ,

wobei (A, α0 A1 α1 . . . Ak αk ) eine Regel ist und alle Ableitungen Ai →∗ αi0 für i ∈ {1, . . . , k} eine Länge kleiner

gleich n haben. Demzufolge werden alle αi0 nach endlich vielen Schritten erzeugt und sind deshalb nach einer

gewissen Stufe s der Erzeugung in den Mengen Ai . Also wird α in der Stufe s + 1 für die Menge A erzeugt.

2.: Analog zu 1. kann man induktiv zeigen: wenn nach n Iterationsschritten eine Zeichenkette α für die Menge

A erzeugt wird, so existiert eine Ableitung A →∗ α.

2.2.3

Fallstudie: Funktionen

◦ Y ist eine Menge von Paaren f ⊆ X × Y , für die gilt:

Eine partielle Funktion f : X −→

(x, y), (x, y 0 ) ∈ f =⇒ y = y 0 .

Wir bezeichnen

dom f := {x | ∃ y : (x, y) ∈ f } und im f := {y | ∃ x : (x, y) ∈ f }.

Für die induktive Definition einer solchen Menge ergibt sich das Schema:

1. A ⊆ f ,

2. {◦((x1 , y1 ), . . . , (xm , ym )) | ◦ ∈ Om ∧ (x1 , y1 ), . . . , (xm , ym ) ∈ f } ⊆ f

Wir passen die Schreibweise der üblichen mathematischen Notation an.

• Die Menge A schreiben wir als Funktion fA und für (x, y) ∈ A schreiben wir y = fA (x).

• Für ◦ ∈ Om und (x, y) = ◦((x1 , y1 ), . . . , (xm , ym )) seien ◦x : X m × Y m → X und oy : X m × Y m → Y

Funktionen mit

x = ◦x (x1 , . . . , xm , y1 , . . . , ym ), y = ◦y (x1 , . . . , xm , y1 , . . . , ym )

bzw. unter Nutzung der Schreibweise y = f (x)

x = ◦x (x1 , . . . , xm , f (x1 ), . . . , f (xm )), y = ◦y (x1 , . . . , xm , f (x1 ), . . . , f (xm )).

Jetzt ergibt sich das Definitionsschema:

1. x ∈ domfA ⇒ f (x) = fA (x),

2. ∀m ∈ IN ∀◦ ∈ Om : x = ◦x (x1 , . . . , xm , f (x1 ), . . . , f (xm )) ⇒ f (x) = ◦y (x1 , . . . , xm , f (x1 ), . . . , f (xm )),

3. f (x) ist undefiniert, sonst.

Achtung: damit entsteht nicht notwendig eine Funktion!

Damit f eine Funktion wird muss aus

◦x (x1 , . . . , xm , f (x1 ), . . . , f (xm )) = ◦0x (x01 , . . . , x0m0 , f (x01 ), . . . , f (x0m0 ))

folgen, dass

◦y (x1 , . . . , xm , f (x1 ), . . . , f (xm )) = ◦0y (x01 , . . . , x0m0 , f (x01 ), . . . , f (x0m0 )).

Um dies zu erreichen fordern wir die für jede Operation ◦ ∈ Om die Existenz eines Prädikates p◦ : X → {0, 1}

mit der Eigenschaft

∀x ∈ X : p◦ (x) = 1 ∧ p◦0 (x) = 1 ⇒ ◦ = ◦0

und für jedes ◦ ∈ Om sollen Funktionen c◦,1 , . . . , c◦,m : X → X mit

x = ◦x (c◦,1 (x), . . . , c◦,m (x), f (c◦,1 (x)), . . . , f (c◦,m (x)))

existieren.

30

KAPITEL 2. ENTWURF UND ANALYSE VON ALGORITHMEN

Wenn pA : X → {0, 1} die charakteristische Funktion von domfa ist, so liefert das folgende Definitionsschema

immer eine Funktion f :

1. pA (x) ⇒ f (x) = fA (x),

2. ∀◦ ∈ Om : p◦ (x) ⇒ f (x) = ◦y (c◦,1 (x), . . . , c◦,m (x), f (c◦,1 (x)), . . . , f (c◦,m (x))),

3. f (x) ist undefiniert, sonst.

Wir nennen eine partielle Funktion f berechenbar, falls sie entsprechend obigem Schema induktiv definiert

ist, wobei die Funktionen pA , fA , p◦ , c◦,i und ◦y ”rein mechanisch ausführbar” sind oder auch berechenbar sind.

Das Schema beschreibt einen Algorithmus in folgender Weise: um f (x) zu berechnen führe aus:

1. Prüfe, ob pA (x) = 1.

Wenn ja, dann berechne y = fA (x) und stoppe mit dem Ergebnis y,

sonst gehe zu 2.

2. Bestimme die Operation ◦ mit p◦ (x) = 1. Falls keine solche Operation existiert, dann stoppe mit dem

Ergebnis ”undefiniert”, sonst berechne

y = ◦y (c◦,1 (x), . . . , c◦,m (x), f (c◦,1 (x)), . . . , f (c◦,m (x)))

und stoppe mit dem Ergebnis y.

Korrektheit einer induktiven Definition (Algorithmus) bedeutet:

• die (induktive) Definition beschreibt die gewünschte Funktion bzw.

• die Funktion hat gewünschte Eigenschaften.

Unterteilung in

• partielle Korrektheit:

V (x) und x ∈ domf ⇒ N (x, f (x)).

V : Vorbedingung N : Nachbedingung.

• Termination:

V (x) ⇒ x ∈ domf .

• totale Korrektheit (partielle Korrektheit und Termination):

V (x) ⇒ x ∈ domf und N (x, f (x)).