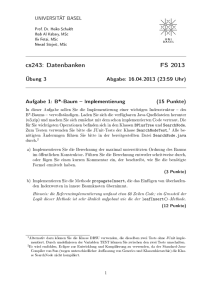

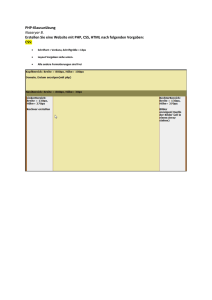

Nutzerverwaltung und datenbasierte Rechtevergabe für mobile

Werbung