SuSE Linux / Referenz - G.Kassube

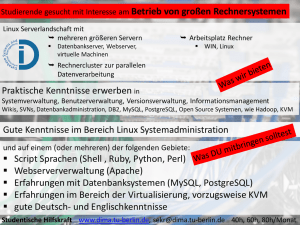

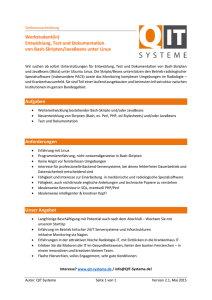

Werbung