ws-sicherheitsrisike.. - michael

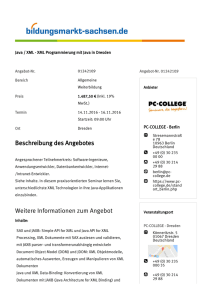

Werbung