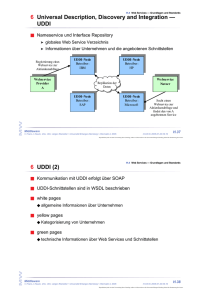

Department of Computer Science 4 Distributed Systems and

Werbung