Grundlagen: Algorithmen und Datenstrukturen

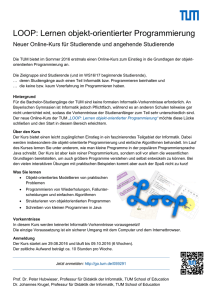

Werbung