RELATIONALE DATENBANKEN

Werbung

Bern University of Applied Sciences

Engineering and Information Technology

RELATIONALE DATENBANKEN

P. Fierz

Keywords: relationales Modell, relationale Algebra, Normalisierung, Entity-RelationshipModel, SQL, Transaktionen, Views, jdbc, Datenbankprozeduren, Triggers, objektrelationales

Mapping

[File rdb.tex, Date 14.02.2014, Version 4.1]

© P. Fierz

Zusammenfassung

Dieses Skript gibt einen überblick über das relationale Datenbankmodell. Insbesondere werden

das relationale Modell (1970) von E.F. Codd und das Entity-Relationship-Modell (1976) von

P. Chen beschrieben. Weiter wird die Umsetzung des relationalen Modells in konkrete Datenbansysteme insbesondere auch in der Sprache SQL behandelt. In einem zweiten Teil werden die

Transaktionstheorie behandelt. Schliesslich wird auch die Programmierung in Datenbanken

behandelt mit jdbc, Prozeduren und Triggers und schliesslich auch objektrelationales Mapping

mit jpa.

Kapitel 1

Einführung

Diese Einführung gibt einen raschen und oberflächlichen Einstieg in den ganzen Problembereich der Datenbanken. Die hier erwähnten Begriffe und Konzepte werden in den folgenden

Kapiteln dieses Skriptes genauer erklärt.

1.1

Filesysteme

In den Anfängen der Datenverarbeitung stand das programmgesteuerte Bearbeiten der Daten

– also das Rechnen, Zählen, Schreiben – im Vordergrund. Dazu werden die Daten auf einzelnen

Files (auf Platte oder Band) gespeichert. Der Zugriff auf die Files sowie die interne Organisation und Struktur der einzelenen Datensätzen wird vollständig von der Applikationssoftware

geregelt. Je nach Filesystem werden dazu Hilfen wie Locking und Zugriffsmethoden (ISAM,

B-Trees usw.) vom System zur Verfügung gestellt. Auch die Frage der gemeinsamen Nutzung

von Daten durch mehrere Applikationen muss von diesen selbst geregelt werden (Konsistenz,

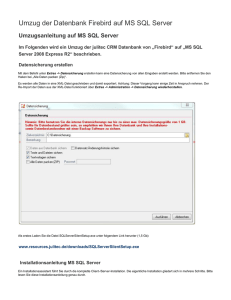

Integrität usw). Diese Situation ist in der Abbildung 1-1 schematisch dargestellt.

Zugriffsregelung

Applikation 1

Applikation 2

Applikation 3

Gemeinsame Daten

Daten

Abbildung 1-1: Zugriff auf gemeinsamen Daten in einem Filesystem

1-1

Wir wollen nun kurz die Vor- und Nachteile eines klassischen Filesystems aufzählen.

Vorteile

• Im Allgemeinen ist der Entwicklungsaufwand für eine Applikation geringer.

• Da der Zugriff auf die Daten von der Applikation geregelt wird, ist in manchen

Fällen eine gezielte und gute Optimierung der Zugriffe auf die Daten möglich.

Nachteile

• Die Daten weisen oft viel Redundanz auf.

• Die Daten einer Applikation sind häufig in einer zweiten Applikation nicht (oder

nur schwer) nutzbar, weil die Strukturen nicht übereinstimmen.

• Da jede Applikation den Zugriff auf die Daten selber regelt, ist die Datenintegrität

oft nicht gewährleistet.

• Da die Applikationsprogramme und die Daten fest verdrahtet sind, führen schon

kleine Änderungen in der Datenstruktur zu einem erheblichen Programmieraufwand.

1.2

Definition Datenbank

Im Gegensatz etwa zum Filesystem, wo jede Applikation den Zugriff auf bestehende Daten selber regelt (siehe Abschnitt 1.1), wird bei Datenbanken die Beschreibung der Datenstrukturen

sowie der Zugriff auf die Daten zentralisiert. Zwischen dem Benutzer und den Daten steht

ein Datenverwaltungssystem, das die Daten schützt und verschiedenen Benutzer zugänglich

macht.

Definition 1.1 [Datenbank] Eine Datenbank ist ein System zur Beschreibung,

Speicherung und Wiedergewinnung von umfangreichen Datenmengen, die von mehreren

Anwendungen (– gleichzeitig –) benutzt werden können. Sie besteht aus zwei Hauptteilen:

• Den eigentlichen Daten und

• Dem Datenbank-Management-System, (DBMS) das gemäss einer vorgegebenen Beschreibung Daten speichern, suchen, löschen oder ändern kann.

Datenbank

Applikation1

Daten

Metadaten

Applikation 2

Hilfsdaten

Datenbank−Managementsystem

Applikation 3

Abbildung 1-2: Das DBMS steht zwischen Daten und Benutzern

In der Abbildung 1-2 ist der allgemeine Aufbau einer Datenbank schematisch dargestellt.

Unter Hilfsdaten verstehen wir alle Informationen, die zur Beschreibung der Benutzerdaten

notwendig sind, sowie Zugriffshilfen (B-Trees, Hashtabellen usw.).

1-2

Im folgenden sind die wichtigsten Aufgaben des DBMS zusammengefasst. Das DBMS soll

1. verhindern, dass jeder Benutzer sich mit der inneren Organisation des Datenbestandes

befassen muss,

2. verhindern, dass jeder Benutzer unkontrolliert an die Datenbstände gelangen kann und

damit die Integrität der Daten gefährdet,

3. ermöglichen, dass für die Organisation der Daten günstige Voraussetzungen geschaffen

werden, wobei diese Organisation bei Bedarf intern geändert werden kann, ohne dass

dadurch an den Applikationen etwas verändert werden muss und

4. die Dauerhaftigkeit der gespeicherten Daten garantieren. Das heisst konkret, dass die

Daten nach einem Systemabsturz konsistent wieder hergestellt werden können.

Die Einführung eines zentralen DBMS hat folgende Konsequenzen:

Vorteile

• Zusammenfassung aller sonst mehrfach nötigen Funktionen für Datendefinition,

Datenorganisation, Datenintegrität (Modularisierung).

• Geschützter Zugang zu Einzeldaten.

• Einheitliches Konzept.

• Bessere Entwicklungsfähigkeit.

Nachteile

• Abhängigkeit von zentralen Funktionen und Entscheiden.

• Bereitstellung und vor allem Pflege und Wartung des Datenbank-ManagementSystems (wird zwar heute ab der Stange eingekauft).

1.3

Eigenschaften einer Datenbank

Aus den obigen Überlegungen können wir folgende charakteristische Eigenschaften einer Datenbank ableiten ([Zeh89]). Diese werden durch die im nächsten Abschnitt vorgestellte Datenbankarchitektur auch sehr gut unterstützt.

Strukturierung der Daten Der Datenbestand hat einen überschaubaren inneren Aufbau,

so dass sich ein Benutzer auf bestimmte Daten und Datengruppen beziehen kann. Ungeordnete Mehrfachspeicherung derselben Daten ist nicht möglich.

Trennung der Daten von den Anwendungen Die Trennung der Daten und ihrer physischen Organisation von den Anwendungen ermöglicht ein beidseitig weitgehend unabhängiges Arbeiten. Das bedeutet:

Datenunabhängigkeit Die Anwendungsprogramme sind “datenunabhängig”, d.h. interne Reorganisationen innerhalb des Datenbanksystems tangieren die Anwendungsprogramme nicht (siehe auch 1.5).

1-3

Flexibilität Die Datenbank ist leicht erweiterbar. Neue Bedürfnisse der Benutzer an

die Daten sollen nachträglich befriedigt werden können.

Datenintegrität Die zur Wahrung der Datenintegrität wichtigsten Massnahmen sind die

Eingabekontrolle (Datenkonsistenz), die Datensicherung und der Datenschutz.

Zeitliche Persistenz Die Daten müssen dauerhaft nutzbar sein. Das heisst, sie sind nicht

an die Lebensdauer eines Programms gebunden.

Spezifische Datensicht für verschiedene Benutzer. Der Benutzer muss nach Form und Menge

nur den ihn betreffenden Ausschnitt der Datenbank sehen.

Die angegebenen Eigenschaften sind Zielvorstellungen und in der Praxis nicht in jedem DatenbankManagementsystem realisiert.

Bemerkung 1.1 [Datenbankadministrator] Die Betreuung des zentralen Datensystems

benötigt eine spezielle, qualifizierte Dienstleistung. Mit dieser Aufgabe ist der Datenbankadministrator (DBA) beauftragt.

1.4

Die Architektur von Datenbanksystemen

Im Jahre 1975 veröffentlichte das American National Standard Institut (ANSI) eine Studie

bezüglich der Architektur eines Datenbanksystems. Das vorgeschlagene Konzept ist unter dem

Namen 3-Schemen-Architektur bekannt und ist in der Abbildung 1-3 vereinfacht dargestellt.

DBMS

EDS

(View)

EDS

(View)

Die Welt

(Realität)

EDS

(View)

Externe Ebene

LDS

Logische Ebene

PDS

Interne Ebene

(Physische Ebene)

Speichermedium

Abbildung 1-3: Die 3-Ebenen-Architektur

Das vorgeschlagene Konzept sieht vor, in einem Datenbanksystem drei Ebenen mit unterschiedlichen Aufgaben zu unterstützen. Die Aufgaben der 3 Ebenen sind in der folgenden

Liste erklärt.

1-4

Logische Ebene Auf dieser Ebene wird eine möglichst umfassende logische (das heisst,

hardware- und applikationsunabhängige) Datenstruktur (in Abb. 1-3 LDS genannt) festgehalten. Angestrebt wird die Schaffung eines zentralen stabilen Bezugpunktes, der nur

dann geändert werden muss, wenn der bislang betrachtete Realitätsausschnitt erweitert

oder modifiziert wird.

Über die auf dieser Ebene einzusetzende Strukturart sind nach wie vor Kontroversen

im Gange. Allerdings scheint sich das auf präzisen, mathematisch fundierten Grundlagen basierende Relationenmodell mehr und mehr durchzusetzen. Das Relationenmodell

wird im Kapitel 3 behandelt. Prinzipiell wären aber auf dieser Stufe auch hierarchischeNetzwerk oder objektorientierte Modelle. möglich.

Interne Ebene Auf dieser Ebene ist mit einer sogenannten physischen Datenstruktur (PDS)

festzuhalten, wie die Daten auf einem externen Speichermedium zu speichern sind. Die

physische Datenstruktur wird unter Berücksichtigung der aktuellen Hardwaregegebenheiten von der konzeptionellen Datenstruktur abgeleitet.

Die auf dieser Ebene eingesetzten Strukturarten sind Files, B-Trees, Hashtabellen usw.

Externe Ebene Auf dieser Ebene ist mit Hilfe von sogenannten externen Datenstrukturen

(EDS, auch Views genannt) festzuhalten, wie die Daten einem Benützer der Datenbank

(damit sind sowohl Informatiker wie auch Endbenützer gemeint) zu präsentieren sind.

Auch die externen Datenstrukturen sind – diesmal allerdings unter Berücksichtigung der

applikatorischen Anforderungen – von der konzeptionellen Datenstruktur abzuleiten.

Die auf dieser Ebene eingesetzten Werkzeuge sind sehr vielfältig und reichen von den

konventionellen Datenstrukturen einer Programmiersprache über die interaktive Sprache

SQL (Kapitel 5) bis zu 4GL-Tools.

Bemerkung 1.2 [3-Schemen-Architektur] Es leuchtet ein, dass die 3-Schemen-Architektur,

die im vorigen Abschnitt (1.2) geforderten charakteristischen Eigenschaften einer Datenbank

gut unterstützt.

1.5

Physische Datenunabhängigkeit

Im Abschnitt 1.3 haben wir die Datenunabhängigkeit schon erwähnt. Da diese Eigenschaft

einer der wichtigsten Unterschiede zwischen einem Filesystem und einem Datenbanksystem

darstellt, wird es an dieser Stelle noch einmal genauer erläutert. Vor allem sollen die Vorteile

von datenunabhägigen Applikationen gegenüber datenabhängigen Applikationen (die mit Hilfe eines Filesystems implementiert sind) hervorgehoben werden.

In einer datenabhängigen Applikation, sind Organisation und Zugriff auf die Daten in der

Logik der Programme eingebaut. Dies wollen wir am folgenden Beispiel erläutern.

Beispiel 1.1 [Filesystem] Wir nehmen an, der Kundenfile einer Firma enthalte als Felder

(unter anderem) den Namen und den Umsatz des Kunden. Wir nehmen ferner an, dass über

das Feld Name einen B-Tree existiert.

Will man nun den Kunden “Meyer” suchen, so wird man die Tatsache ausnutzen, dass über

das Feld Name ein B-Tree existiert und ein Befehl der Form

get from KUNDE key = ’Meyer’ with index NAME;

1-5

schreiben. Wird nun der Kundenfile physisch reorganisiert und dabei der B-Tree über den

Namen fallengelassen, so muss der obige Code entsprechend angepasst werden. Dieser Code

ist also nicht datenunabhängig.

Eine weitere Aufgabe ist das Auslisten aller Kunden mit einem Umsatz, der zwischen zwei

gegebenen Zahlen Z1 und Z2 liegt. Die Kunden sollen nach Umsatz sortiert ausgegeben werden.

Der folgende Pseudocode löst diese Aufgabe in einem Filesystem.

getfirst from KUNDE;

while (EOF == false)

{

if (Umsatz >= Z1 && Umsatz <= Z2) write to TEMP;

getnext from KUNDE;

}

sort TEMP;

getfirst from TEMP;

while (EOF == false)

{

print(info);

getnext from TEMP;

}

Das Problem im Beispiel 1.1 ist, dass die Applikation entscheidet, über welche Zugriffswege

die Daten eingelesen werden. Damit eine Applikation “datenunabhängig” wird, muss die Applikation nur noch sagen welche Daten gebraucht werden. Der Zugriffsweg und das Lesen der

Daten ist dann Sache des DBMS.

Beispiel 1.2 [Datenbank] Wir wollen in diesem Beispiel zeigen, wie die Aufgaben aus dem

Beispiel 1.1 mit Hilfe eines DBMS gelöst werden.

Zugriff auf einen Kunden.

select *

from

KUNDE

where Name = ’Meyer’;

Im Unterschied zu vorher wird nicht angegeben, welcher B-Tree verwendet wird. Dieser

Entscheid wird vom Query-Optimizer des DBMS getroffen. Der Code Funktioniert unabhängig davon, ob ein B-Tree über den Namen existiert oder nicht.

Umsatzliste:

select

from KUNDE

where Umsatz >= Z1 and Umsatz <= Z2

order by Umsatz;

loop (ueber alle gefundenen Kunden)

print (info);

Auch hier wird das DBMS entscheiden, wie die Kundensätze gefunden werden sollen (durch

sequentielles Suchen und Sortieren oder über einen B-Tree). Man sieht sofort den Vorteil. Will

man die Verarbeitung verschnellern, so kann ein B-Tree über das Feld Umsatz gelegt werden.

Die Applikation selbst muss nicht verändert werden.

1-6

1.6

Der Datenbank Administrator (DBA)

Verantwortlich für die logische und physische Organisation der Daten in einer Datenbank ist

der Datenbankadministrator (DBA). Diese schwierige Aufgabe kann bei grossen Datenbeständen und vielen verschiedenen Benutzern nur mit Hilfe von guten Statistik- und Optimierungswerkzeugen gelöst werden. Solche Werkzeuge sind so wichtig, dass sie im DBMS integriert sein sollten.

1-7

1-8

Kapitel 2

Das Entity-Relationship Modell

In diesem Abschnitt wollen wir uns mit dem konzeptionellen Datenbankentwurf befassen. Es

geht darum, die Realität zu abstrahieren (d.h. vereinfachen) und nur die für unsere Zwecke

wichtigen Aspekte in einem konzeptionellen Datenmodell festzuhalten. Ein konzeptionelles

Datenmodell muss Hard- und Softwareunabhängig sein und für die Entwickler sowie für die

zukünftigen Anwender eines Systems verständlich sein. Das von Chen 1976 in [Che76] eingeführte Entity-Relationship-Modell erfüllt genau diese Anforderungen. Es wurde speziell zum

Design von relationalen Datenbanken entwickelt.

Bemerkung 2.1 [Datenarchitektur] Das ERM eignet sich besonders gut zum Erstellen

von globalen Datenarchitekturen. Das sind Modelle, die nur die Objekte und die Beziehungen zwischen diesen Objekten darstellen. Die Details der einzelnen Objekte werden zunächst

weggelassen und erst im Verlauf der Applikationsentwicklung in der globalen Architektur

ergänzt (top-down).

2.1

Datenmodellierung

Wir wenden uns nun dem Problem der Datenmodellierung mit Hilfe des E-R-Modelles zu.

Dieser Prozess findet auf einer möglichst hohen Abstraktionsstufe (d.h. Soft- und Hardwareunabhängig) statt und soll uns helfen, einen Ausschnitt der Realität zu modellieren und auch

für Nichtinformatiker verständlich darzustellen. Es ist klar, dass jedes Modell nur einen Teil

(oder gewisse Aspekte) der Realität wiedergeben kann. Daher ist die Wahl des Modells natürlich auch von der Art des Problems abhängig, das man lösen will. Ein allgemein gültiges

Modell existiert nicht.

Das E-R-Modell gibt es in sehr vielen Variationen. Die Grundideen sind aber im wesentlichen

immer dieselben. Daher spielt es keine grosse Rolle, welche Beschreibung und vor allem welche

Darstellungsart gewählt wird.

In den folgenden Abschnitten wird das E-R-Modell vorgestellt. Es wird gezeigt, wie man mit

Hilfe von einfachen Konstruktionselementen die Realität in einer dem menschlichen Verständnis entgegenkommende Weise abbilden kann.

Zur visualisierung des Modells gibt es sehr viele verschidene Schreibweisen. Da die heutige

Software heute meistens mit Hilfe von Klassendiagrammen beschrieben wird, werden wir diese

Notation verwenden.

2-1

2.2

Darstellung von Einzelfällen

Als Beispiel betrachten wir in den folgenden Ausführungen das Informationssystem für ein

Spital. Wir werden an Hand dieses Beispiels die folgenden Konstruktionselemente darstellen:

• Entität,

• Eigenschaft,

• Faktum und

• Beziehung

2.2.1

Entität

Entitäten repräsentieren die für ein Informationssystem relevanten Informationsobjekte.

Definition 2.1 [Entität] Eine Entität ist ein individuelles und identifizierbares

Exemplar von Dingen, Personen oder Begriffen der realen oder der Vorstellungswelt,

für welches applikationsbezogene Informationen von Bedeutung sind.

Eine Entität kann also sein:

• Ein Individuum wie beispielsweise ein Arzt, ein Patient, eine Krankenschwester usw.

• Ein reales Objekt wie beispielsweise ein Operationssaal, ein Krankenzimmer usw.

• Ein abstraktes Konzept wie beispielsweise eine Diagnose, ein Fachgebiet usw.

• Ein Ereignis wie beispielsweise ein Kreislaufkollaps, eine Patientenaufnahme usw.

Aus der Sicht des Modellentwerfers kann eine Entität folgendermassen charakterisiert werden:

• Eine eindeutig identifizierbare Einheit.

• Eine Einheit, deren Existenz auf einem geeigneten Speichermedium aufgrund eines Identifikationsmerkmal darstellbar sein muss (Schlüssel).

• Eine Einheit, für die Informationen zu sammeln und auf einem geeigneten Speichermedium festzuhalten sind.

Diese Merkmale sind bei der Ermittlung der “Ankerpunkte” eines Datenmodells von entscheidender Bedeutung.

2-2

2.2.2

Eigenschaften

Definition 2.2 [Eigenschaft] Eine Eigenschaft wird Entitäten zugeordnet und

ermöglicht damit deren

• Charakterisierung

• Klassierung (vergleiche Abschnitt 2.3)

• Identifizierung (Schlüsseleigenschaften).

Eine Eigenschaft besteht aus einem Namen und einer Menge von Eigenschaftswerten.

Das nächste Beispiel zeigt für einen Arzt und einen Patienten mögliche Eigenschaften und

Eigenschaftswerte.

Beispiel 2.1 [Arzt Patient]

2.2.3

Entität

ein Patient

Eigenschaft

Name

Alter

Gewicht

Sprachen

ein Arzt

Name

Fachgebiet

Eigenschaftswert

Bachmann

33

62

{Deutsch

Englisch

Französisch}

Meier

Innere Medizin

Faktum

Wird einer Entität eine Eigenschaft mit einem Eigenschaftswert zugeordnet, so kommt ein

Faktum zustande.

Definition 2.3 [Faktum] Ein Faktum ist eine Behauptung, derzufolge eine Entität für eine Eigenschaft einen bestimmten Eigenschaftswert aufweist.

Die im Beispiel 2.1 für den Patienten festgehaltenen Eigenschaften und Werte bedeuten auf

die Realität bezogen, dass der Patient Bachmann heisst, 33 Jahre alt ist, ein Gewicht von 62

kp aufweist und die Sprachen Deutsch, Englisch und Französisch spricht.

Bemerkung 2.2 [unterschiedliche Fakten] Man beachte, dass ein und derselbe Eigenschaftswert durchaus mehreren Entitäten zugeordnet werden kann, wodurch entsprechend

viele unterschiedliche Fakten zustande kommen.

2.2.4

Beziehung

An einer Beziehung sind zwei oder mehr Entitäten beteiligt.

Definition 2.4 [Beziehung] Eine Beziehung assoziert wechselseitig zwei (oder

mehr) Entitäten.

2-3

In unserem Beispiel gibt es die Beziehung “Arzt behandelt Patient” und umgekehrt natürlich

auch “Patient wird von Arzt behandelt”. Diese Beziehungen können wir formal folgendermassen festhalten:

behandelt: < Arzt, Patient > und

wird behandelt: < Patient, Arzt >

Berücksichtigen wir dazu auch noch das Behandlungszimmer, so kommt eine Beziehung zwischen drei Entitäten zustande. “Arzt behandelt Patient im Zimmer”. Formal:

behandelt: < Arzt, Patient, Zimmer >

Auch für ein Beziehungselement sind Fakten möglich. Wir können dem Beziehungselement <

Arzt, Patient > die Eigenschaft Krankheit mit dem Wert “Angina” zuweisen. Dieses neue

Faktum bedeutet, dass ein bestimmter Arzt für einen bestimmten Patienten eine Angina

diagnostiziert hat.

2.3

Darstellung von mehreren Fällen

Die Abbildung der Realität nur mit Einzelfällen wäre ausserordentlich mühsam. Daher werden wir in diesem Abschnitt Konstruktionselemente vorstellen, die stellvertretend für viele

Einzelfälle in Erscheinung treten können. Das heisst, wir führen eine neue Abstraktionsebene

ein. Mit den bisherigen Konstruktionselementen können wir Aussagen der Art

Der Arzt Meier behandelt den Patienten Bachmann

machen. Mit den neuen Konstruktionselementen werden abstrakte und kompakte, dennoch

auch für Nichtinformatiker verständliche Datenmodelle definierbar. Mit ihnen können allgemein gültige Aussagen der Art

Ein Arzt hat einen Namen und behandelt mehrere Patienten, die auch

einen Namen haben

formuliert werden.

Die Konstruktionselemente, die stellvertretend für mehrere Einzelfälle stehen, sind:

• Die Entitätsmenge

• Die Domäne (auch Wertebereich genannt)

• Das Entitätsattribut

• Die Beziehungsmenge

• Das Beziehungsattribut

Die Entsprechung der Konstruktionselemente für Einzelfälle und denjenigen für mehrere Fälle

sind in der Abbildung 2-1 dargestellt.

2-4

Konstruktionselemente zur Darstellung von Einzelfaellen

Entitaeten

Eigenschaften/

Werte

Fakten

Beziehungen

Entsprechungen

Entitaetsmengen

Domaenen

Attribute

Beziehungsmengen

Konstruktionselemente zur Darstellung von mehreren Faellen

Abbildung 2-1: Entsprechung Einzelfall – mehrere Einzelfälle

2.3.1

Die Entitätsmenge

Als erstes wollen wir den Typ einer Entität definieren.

Definition 2.5 [Entitätstyp] Die Menge aller Eigenschaften, die eine Entität

charakterisiert, nennt man den Typ der Entität.

Mit Hilfe des Typs einer Entität können wir nun die Entitätsmenge definieren.

Definition 2.6 [Entitätsmenge] Eine eindeutig benannte Menge von Entitäten

des gleichen Typs nennt man Entitätsmenge

Eine Entitätsmenge wird also aufgrund von Eigenschaften und nicht aufgrund von Eigenschaftswerten charakterisiert. Im Spitalbeispiel werden alle Patienten aufgrund der gleichen

Eigenschaften wie Name, Alter und Gewicht charakterisiert und können demzufolge als Entitätsmenge namens Patient aufgefasst werden. Desgleichen werden alle Ärzte in eine Entitätsmenge Arzt zusammengefasst.

Aus dem Arzt-Patienten-Beispiel geht sofort hervor, dass Entitätsmengen überlappen können.

Es ist denkbar, dass ein Arzt zugleich auch Patient sein kann. Um diese Tatsache im Modell

festzuhalten, führt man eine neue Entitätsmenge Person ein, welche sowohl Patienten wie auch

Ärzte umfasst. Man spricht in diesem Zusammenhang von Überlagerung von Entitätsmengen,

die wir im Abschnitt 2.4.1 noch näher beschreiben werden.

Mit der neuen Entitätsmenge Person lässt sich verhindern, dass ein bestimmtes Faktum (z.B.

der Name einer Person) redundant festgehalten wird (beispielsweise für eine Person als Arzt

und für die gleiche Person als Patient).

Am Arzt-Patienten-Beisiel lassen sich auch die Begriffe unabhängige Entität (oder Kernentität)

und abhängige Entität erklären. In unserem Beispiel können Informationen für einen Arzt

nur dann spezifiziert werden, wenn besagter Arzt auch als Person bekannt ist. Dasselbe gilt

natürlich auch für Patienten. In diesem Beispiel sind Personen Kernentitäten, Ärzte und

Patienten abhängige Entitäten.

Definition 2.7 [Kernentität] Eine Kernentität ist eine Entität, deren Existenz

unabhängig anderweitiger Entitäten ist.

2-5

Bei der Realitätsmodellierung sind Entitätsmengen von Kernentitäten – wir nennen diese im

folgenden Kernentitätsmengen – die eigentlichen Modellaufhänger (oder Ankerpunkte). Die

Anzahl der Kernentitätsmengen ist beschränkt und wird auch bei komplexen Datenmodellen

kaum mehr als zehn betragen.

Im Unterschied zu einer Kernentität, die immer eigenständig in Erscheinung tritt, ist die

Existenz einer abhängigen Entität immer von etwas anderem abhängig und kann wie folgt

definiert werden:

Definition 2.8 [abhängige Entität] Eine abhängige Entität ist eine Entität,

deren Existenz von einer anderweitigen Entität (Kern- oder abhängige Entität)

abhängig ist.

2.3.2

Domäne oder Wertebereich

Definition 2.9 [Domäne] Eine Domäne legt eine eindeutig benannte Kollektion

(Menge) der zulässigen Eigenschaftswerte einer Eigenschaft fest.

Durch Angabe der Domäne werden also die möglichen Werte einer Eigenschaft eingeschränkt.

Man kann Domänen auch als Integritätsbedingungen auffassen. Die Domäne einer Eigenschaft

E bezeichnen wir mit dom(E).

Beispiel 2.2 [Domäne] Wir wollen hier einige Beispiele für Domänen angeben:

• dom(Name):

Alle Folgen von maximal 20 Buchstaben, wobei der erste Buchstabe gross, die anderen

klein geschrieben sind.

• dom(Gewicht):

0 ≤ Gewicht ≤ 150

• dom(Sprache):

{Deutsch, Französisch, Englisch}

2.3.3

Entitätsattribut

Wir erinnern uns, dass ein Faktum die Behauptung darstellt, dass eine Entität für eine Eigenschaft einen bestimmten Eigenschaftswert aufweist. Wir übertragen nun diesen Begriff auf

alle Elemente einer Entitätsmenge

Definition 2.10 [Entitätsattribut] Ein Entitätsattribut assoziert die Entitäten

einer Entitätsmenge mit Eigenschaftswerten, die einer (oder mehreren) Domäne(n)

angehören.

Im folgenden wird gezeigt, dass einem Entitätsattribut verschiedene Kardinalitäten zugrunde

liegen können. Wir unterscheiden in unserem Datenmodell vier solche Kardinalitäten:

• Einfache (Typ 1) Kardinalität

• Konditionelle (Typ C) Kardinalität

• Komplexe (Typ M) Kardinalität

• Komplex-Konditionelle (Typ MC) Kardinalität

Diese vier Typen werden im folgenden vorgestellt.

2-6

2.3.3.1

Einfache oder Typ 1 Kardinalität

Eine Person weist (normalerweise) zu jedem Zeitpunkt genau einen Namen auf. In diesem Fall

liegt eine einfache (oder Typ 1 ) Kardinalität von der Menge Person zur Menge dom(Name)

vor.

Definition 2.11 [Einfache Kardinalität] Eine einfache (Typ 1) Kardinalität N

von einer Menge A zu einer Menge B bedeutet, dass jedes Element in A jederzeit

mit einem Element in B in Beziehung steht. In der Mathematik nennt man eine

solche Kardinalität eine Funktion.

Formal schreiben wir:

N : A 7→ B

Also in unserem Beispiel könnte man

Name: Person 7→ dom(Name)

schreiben.

2.3.3.2

Konditionelle oder Typ C Kardinalität

In unserem Beispiel soll jeder Patient Mitglied höchstens einer Krankenkasse sein, möglicherweise aber auch nicht versichert sein. In diesem Fall liegt eine konditionelle (oder Typ C )

Kardinalität von der Menge Patient zur Menge dom(Krankenkasse) vor.

Definition 2.12 [konditionelle Kardinalität] Eine konditionelle (Typ C) Kardinalität N von einer Menge A zu einer Menge B bedeutet, dass jedes Element

in A höchstens mit einem, möglicherweise mit keinem Element in B in Beziehung

steht. In der Mathematik nennt man eine solche Kardinalität eine partielle Funktion.

Formal schreiben wir:

N : A ֒→ B

In unserem Beispiel würden wir also

Krankenkasse: Patient ֒→ dom(Krankenkasse)

schreiben.

2.3.3.3

Komplexe oder Typ M Kardinalität

Eine Person kennt mindestens ihre Muttersprache. Möglicherweise hat diese Person aber auch

Kenntnisse in mehreren anderen Sprachen. In diesem Fall liegt eine komplexe (oder Typ M )

Kardinalität von der Menge Person in die Menge dom(Sprache) vor.

2-7

Definition 2.13 [komplexe Kardinalität] Eine komplexe (Typ M) Kardinalität N von einer Menge A zu einer Menge B bedeutet, dass jedes Element in A

mindestens mit einem, möglicherweise mit mehreren Elementen in B in Beziehung

steht. Mathematisch gesehen ist das eine Funktion von der Menge A in die Potenzmenge von B (ohne leere Menge).

Formal schreiben wir:

N : A 7→ P(B) \ {}

In unserem Beispiel würden wir also

Sprachen: Person 7→ P(dom(Sprache))\{}

schreiben.

2.3.3.4

Komplex-konditionelle oder Typ MC Kardinalität

In unserem Beispiel kann ein Arzt kein, ein oder mehrere Spezialgebiete haben. In diesem

Fall liegt eine komplex-konditionelle (oder Typ MC ) Kardinalität von der Menge Arzt in die

Menge Spezialgebiet vor.

Definition 2.14 [komplex-konditionelle Kardinalität] Eine komplex-konditionelle

(Typ MC) Kardinalität N von einer Menge A zu einer Menge B bedeutet, dass

jedes Element in A mit beliebig vielen (also auch null oder nur einem) Elementen

in B in Beziehung stehen kann. Mathematisch gesehen ist das eine Funktion von

der Menge A in die Potenzmenge von B.

Formal schreiben wir:

N : A 7→ P(B)

In unserem Beispiel würden wir also

Spezialgebiet: Arzt 7→ P(dom(Spezialgebiet))

schreiben.

Bemerkung 2.3 [Kardinalität und Beziehungsmengen] Dem Begriff Kardinalität werden wir im Abschnitt 2.3.6 noch einmal begegenen, wenn es darum geht die Beziehungen

zwischen Entitätsmengen zu charakterisieren.

2.3.4

Entitätsschlüssel

Wir erinnern uns, dass eine Entität nach Definition eindeutig identifizierbar sein muss. Der

Identifikator einer Entität nennt man Entitätsschlüssel.

Definition 2.15 [Entitätsschlüssel] Ein Entitätsschlüssel ist ein Entitätsattribut, mit dessen Werten die Entitäten einer Entitätsmenge eindeutig zu identifizieren sind.

2-8

Weil mit natürlichen Attributen wie Name oder Wohnort usw. in der Regel keine eindeutige

Identifikationen zu erzielen ist, legt man einem Entitätsschlüssel normalerweise ein künstliches

Attribut wie p_nr (Personalnummer) zugrunde. Dieses Attribut muss gemäss Zehnder [Zeh89]

folgenden Kriterien genügen:

• Der Schlüsselwert ist eindeutig und unveränderlich.

• Eine neuauftretende Entität erhält ihren Schlüsselwert sofort.

Bemerkung 2.4 [Zusammengesetzter Schlüssel] Der Schlüssel kann im Prinzip auch aus

mehreren Attributen bestehen. In diesem Fall spricht man auch von einem zusammengesetzten

Schlüssel.

2.3.5

Darstellung von Entitätsmengen und Entitätsattribute

Entitätsmengen werden in unserem graphischen Modell mit dem Klassensymbol (Rechteck)

dargestellt. Das Rechteck wird mit dem Namen der Entitätsmenge beschriftet. Zusätzlich wird

mit dem Stereotyp <<entity>> angegeben, dass es sich um eine persitente Entitätsmenge

und nicht um eine transiente Klasse handelt.

Entitätsattribute können direkt innerhalb des Rechtecks für die Entitätsmenge angegeben

werden.

Der Entitätsschlüssel wird mittels einer Constraint angegeben. Die graphische Darstellung ist

in der Abbildung 2-2 angegeben.

<<entity>>

Patient

p_nr

name

alter

krankenkasse [0..1]

sprachkenntnisse [1..*]

allergie [0..*]

{Entitykey}

Abbildung 2-2: Darstellung von Entitätsmengen und Attributen

Die Spezifikation für die Attribute ist folgendermassen gegeben:

Attribut

::= name [: type-expression] [multiplicity]

name

::= Name des Attributs

type-expression := Ein primitiver UML Datentyp (Integer, Boolean oder String) oder ein

“Datenbanktyp”. Letztere sind natürlich von der gewählten Datenbank abhängig.

multiplicity

::= lower-bound..upper-bound. lower und upper-bound sind ganze Zahlen

und geben an wieviele Elemente minimal und maximal zugelassen

werden. upper-bound kann durch * ersetzt werden. Dies bedeutet beliebig viele. Falls keine multiplicity angegeben ist, wird 1..1 angenommen.

Beispiele:

name

geburtsDatum : date

sprache [0..*] : string

Nur der Name des Attributs

Mit Datentyp

Mehrwertigkeit

Die Kardinalitäten 1, C, M und MC können folgendermassen dargestellt werden:

2-9

name

krankenkasse[0..1]

sprachkenntnisse[1..*]

allergie[0..*]

2.3.6

Kardinalitätstyp

Kardinalitätstyp

Kardinalitätstyp

Kardinalitätstyp

1

C

M

MC

Beziehungsmengen

Als erstes wollen wir den Beziehungstyp definieren und mit Hilfe dieses Begriffs die Beziehungsmenge.

Definition 2.16 [Beziehungstyp] Beziehungen, an denen jeweils Entitäten der

gleichen Entitätsmengen beteiligt sind, sind vom gleichen Beziehungstyp, sofern

sie allesamt ein und dieselbe Beziehungsart betreffen.

Wir wollen noch an Hand von zwei Beispielen zeigen, was unter einer Beziehungsart gemeint

ist:

1. Welche Ärzte behandeln welchen Patienten?

2. Welche Studenten besuchen welche Vorlesungen?

Wir können nun den Begriff der Beziehungsmenge definieren.

Definition 2.17 [Beziehungsmenge] Eine Beziehungsmenge ist eine eindeutig

benannte Kollektion von Beziehungselementen gleichen Beziehungstyps.

Beispiel 2.3 [Arzt behandelt Patient] In unserem Arzt-Patienten-Beispiel können wir

alle Beziehungen der Art “Arzt behandelt Patient” in einer Beziehungsmenge behandelt

zusammenfassen. Diese Menge zeigt, welcher Arzt welchen Patienten behandelt. Umgekehrt

ist natürlich auch festgehalten von welchen Ärzten ein Patient behandelt wird.

2.3.6.1

Kardinalität

Wie im obigen Beispiel gesehen bestehen zwischen Entitätsmengen und Beziehungsmengen

auch Kardinalitäten. Zwischen der Entitätsmenge Arzt und der Beziehungsmenge behandelt

besteht eine Typ M Beziehung. Im Prinzip sind dieselben Kardinalitätstypen zwischen Entitätsmengen und Beziehungsmengen möglich wie zwischen Entitätsmengen und den Domänen von Attributen Um die Kardinalität darzustellen verwenden wir die sogenannte MCDarstellung. Wir können in unserem Beispiel die Beziehung zwischen Arzt un Patient folgendermassen aufschreiben:

behandelt: Arzt

1:M Patient

Das heisst, von links nach rechts gelesen:

Ein Arzt behandelt ein oder mehrere Patienten (Typ M)

oder von rechts nach links:

Ein Patient wird von genau einem Arzt behandelt (Typ 1).

2-10

2.3.6.2

Beziehungsmenge als Entitätsmenge

Beziehungsmengen können auch als spezielle Entitäten aufgefasst werden. Dies hat den Vorteil,

dass Beziehungsmengen von Entitäten überlagert werden können. Ferner wird es auch möglich,

dass eine Beziehungsmenge Beziehungsattribute besitzt (siehe 2.3).

2.3.6.3

Rekursive Beziehungen

Ein anderer Fall, wo Beziehungsmengen wichtig sind, ist wenn nur eine Entitätsmenge beteiligt

ist. In diesem Fall entstehen rekursive Strukturen. Im folgenden Beispiel wollen wir das Stücklistenproblem behandeln.

Beispiel 2.4 [Stückliste] Gegeben sei eine Entitätsmenge Produkt, die die Produkte (Entitäten) p1 , p2 , p3 , . . . enthalte. In der Regel setzt sich ein einzelnes Produkt aus mehreren anderweitigen Produkten zusammen. Man nennt eine Operation, welche die für die Herstellung

eines Produktes erforderlichen Komponenten bestimmt, eine Auflösung. Offensichtlich stehen die Entitäten der Entitätsmenge Produkt aufgrund einer Auflösungsbeziehung komplexkonditionell (Typ MC) mit Entitäten der gleichen Entitätsmenge in Beziehung. Um dies

darzustellen führen wir die Beziehungsmenge verwendet ein und schreiben:

verwendet: Produkt

MC:MC Produkt

Gelesen:

Ein Produkt verwendet kein, ein oder mehrere weitere Produkte.

Ein Verwendungsnachweis ist eine Operation, die es erlaubt, jene Produkte zu finden, deren

Herstellung eine bestimmte Komponente benötigen. Diese Beziehung ist aber gerade die zur

Auflösungsbeziehung inverse Beziehung. Das heisst, wir können dieselbe Beziehungsmenge

verwendet benutzen und einfach von rechts nach links lesen:

Ein Produkt wird in keinem, einem oder mehreren Produkten verwendet

Die Beziehungselemente der Menge verwendet bestehen aus geordneen Paaren. Das erste

Element ist das herzustellende Produkt, das zweite Element ist ein für die Herstellung erforderliches Produkt.

Wir nehmen an, dass die Herstellung des Produktes p1 die Produkte p2 , p3 und p4 benötigt.

In diesem Fall werden die Beziehungselemente

< p1 , p 2 >

< p1 , p 3 >

< p1 , p 4 >

zur Beziehungsmenge verwendet gehören.

2-11

2.3.7

Darstellung von Beziehungsmengen

In unserem Modell werden Beziehungsmengen als ausgezogene Linien dargestellt. Die Kardinalitäten werden mit der m . . . n Notation angegeben

Mit Hilfe von Beziehungsmengen können alle Beziehungsarten (1:1, C:1, M:1 usw.) zwischen

Entitäten dargestellt werden. In der Abbildung 2-3 ist eine M zu M (a) eine 1 zu M (b) und eine

1 zu MC Beziehung zwischen Ärzten und Patienten dargestellt. Alle anderen Beziehungsarten

werden analog dargestellt.

<<entity>>

Arzt

1..*

behandelt

1..*

<<entity>>

Patient

a) Ein Arzt behandelt mehrere Patienten und ein Patient wird von mehreren Aerzten behandelt.

<<entity>>

Arzt

1

behandelt

1..*

<<entity>>

Patient

b) Ein Arzt behandelt mehrere Patienten und ein Patient wird von genau einem Arzt behandelt.

<<entity>>

Arzt

1

behandelt

0..*

<<entity>>

Patient

c) Ein Arzt behandelt kein, ein oder mehrere Patienten, ein Patient wird von einem

Arzt behandelt.

Abbildung 2-3: Darstellung von Beziehungsmengen (M:M und M:1)

Bemerkung 2.5 [Lesen der Beziehung] Der ausgefüllte Pfeil beim Namen der Beziehungsmenge gibt an, in welcher Richtung gelesen werden muss. In userem Fall also “Arzt behandelt

Patient”.

2.3.8

Beziehungsattribut

Das Prinzip eines Beziehungsattributes ist mit jenem eines Entitätsattributes vergleichbar.

Wir erinnern uns, dass eine Beziehungsmenge auch als spezielle (abhängige) Entitätsmenge

angesehen werden kann.

Definition 2.18 [Beziehungsattribut] Ein Beziehungsattribut assoziert die Beziehungselemente einer Beziehungsmenge mit Eigenschaftswerten, die einer (oder mehreren)

Domäne(n) angehören.

Bemerkung 2.6 [Kardinalität von Beziehungsattributen] Für Beziehungsattribute gelten dieselben Kardinalitäten wie für Entitätsattribute. Das heisst, einfache (Typ 1), konditionelle (Typ C) und komplexe (Typ M) Kardinalität.

Beispiel 2.5 [Anteil in Stückliste] Als Beispiel betrachten wir wieder das Stücklistenproblem. Wir wollen in unserem Modell nun eine weitere Information einfügen, die angibt, wieviele

Komponenten eines Typs zur Herstellung eines bestimmten Produktes nötig sind.

Es ist sofort ersichtlich, dass dies nicht eine Eigenschaft des Produktes ist, sondern die Eigenschaft einer Beziehung zwischen zwei Produkten. Wir führen daher das Beziehungsattribut

Anzahl mit der Domäne Ganze-Zahl ein.

2-12

2.3.9

Darstellung von Beziehungsattributen

Falls vorhanden werden Beziehungsattribute, wie in der Abbildung 2-4 angegeben als Entitätsmengen dargestellt.

<<entity>>

Arzt

1..*

behandelt

1..*

<<entity>>

Patient

<<entity>>

ArztPatient

Diagnose

Abbildung 2-4: Beziehungsattribut

2.4

Semantische Datenmodellierung

Das ER-Modell nach Chen wurde von verschiedenen Autoren zur semantischen Datenmodellierung erweitert. Wichtige zusätzliche Konzepte sind die Aggregation und die Generalisierungshierarchie.

2.4.1

Generalisierung

Wir haben im Abschnitt 2.3.1 an Hand des Arzt-Patienten-Beispiels gesehen, wie mit Hilfe

der Überlagerung Redundanz vermieden werden kann. Mit der Überlagerung von Entitätsmengen können wir das Konzept der stufenweise Spezialisierung und Generalisierung von

Informationen realisieren.

Beispiel 2.6 [Person als Generalisierung] Im Arzt-Patienten-Beispiel ist die Entitätsmenge Person eine Generalisierung von Arzt und Patient. Umgekehrt sind Patient und

Arzt Spezialisierungen von Person.

Mit der Generalisierung und der Spezialisierung können wir unter den Entitätsmengen eine

Hierarchie einführen. Wir können dann von Vorgängern und Nachfolgern einer Entitätsmenge

sprechen. Im objektorientierten Ansatz spricht man von einer Is-a-Hierarchie (ist ein). Zum

Beispiel kann man sagen: Ein Arzt ist eine Person. Person ist in diesem Fall die allgemeinere

Entität (Generalisierung), der Arzt die speziellere Entität (Spezialisierung). Ferner ist klar,

dass ein Arzt nur existieren kann, wenn er als Person existiert. Daher ist Person eine Kernentität und Arzt eine abhängige Entität.

2.4.1.1

Möglichkeiten bei der Generalisierung

Bei der Generalisierung zweier Entitätsmengen zu einer neuen Entitätsmenge können vier

verschiedene Fälle resultieren. Diese Fälle wollen wir nachfolgend an Hand von Beispielen

betrachten.

1. Eine Person ist entweder eine Frau oder ein Mann. Frau und Mann sind disjunkt und

überlagern Person vollständig.

2-13

2. Die Mengen der Krankenzimmer und der Operationssäle sind disjunkt, aber es gibt im

Spital noch weitere Räume wie Untersuchungszimmer, Büros usw.

3. In einem Spital gehört jede relevante Person entweder zum Personal oder ist ein Patient.

Wie wir aber schon gesehen haben kann ein Angestellter auch gleichzeitig Patient sein.

4. Dass ein Patient auch Arzt sein kann, haben wir schon gesehen. In einem Spital kann

es aber auch weitere Personen wie Krankenschwestern, Reinigungspersonal usw. geben.

2.4.2

Darstellung von Generalisierungen

Die Genaralisierung wird mit Hilfe eines Pfeiles dargestellt Die verschiedenen Möglichkeiten, die im Abschnitt 2.3 gezeigt wurden, werden mit Hilfe von abstrakten Klassen und mit

speziellen Constraints (overlapping oder disjunkt) dargestellt. Die graphischen Darstellungen

für diese Fälle sind in der Abbildung 2-5 angegeben.

<<entity>>

Person

<<entity>>

Raum

{disjoint}

{disjoint}

<<entity>>

Frau

<<entity>>

Mann

a) Frau und Mann sind disjunkt und ueberlagern

Person vollstaendig.

<<entity>>

Operationssaal

b) Operationssaal und Krankenzimmer sind disjunkt

ueberlagern aber Raum nicht vollstaendig.

<<entity>>

Person

<<entity>>

Person

{overlapping}

<<entity>>

Angestellter

<<entity>>

Krankenzimmer

{overlapping}

<<entity>>

Patient

c) Angestellter und Patient sind nicht disjunkt

und ueberlagern Person vollstaendig

<<entity>>

Arzt

<<entity>>

Patient

c) Angestellter und Patient sind nicht disjunkt

ueberlagern Person aber nicht vollstaendig

Abbildung 2-5: Darstellung der verschiedenen Überlagerungen

2-14

2.4.3

Aggregation

Werden mehrere Einzelobjekte (z. B. Patient und Spital) zu einem eigenständigen Einzelobjekt (z. B. Belegung) zusammengefasst, dann spricht man von Aggregation. Dabei wird das

übergeordnet eigenständige Ganze (in userem Fall die Belegung) Aggregat genannt. Die Teile

(in unserem Fall Spital und Patient), aus denen es sich zusammensetzt, heissen Komponenten.

Aggregat und Komponenten werden als Entitätsmengen deklariert.

Bei Aggregation/Zerlegung wird zwischen Rollen- und Mengenaggregation unterschieden.

Eine Rollenaggregation liegt vor, wenn es mehrere rollenspezifische Komponenten gibt und

diese zu einem Aggregat zusammengefasst werden.

Beispiel 2.7 [Operaqtionsteam] Ein Operationsteam besteht aus Chirugen, einem Anästhesisten und Operationsschwestern. Das Operationsteam ist das Aggregat, die Personen sind

die Komponenten, wobei die Personen in verschiedenen Rollen in Erscheinung treten.

Eine Mengenaggregation liegt vor, wenn das Aggregat durch Zusammenfassung von Einzelobjekten aus genau einer Entitätsmenge entsteht.

Beispiel 2.8 [Fussballmanschaft] Als Beispiel können wir eine Fussballmanschaft betrachten, die eben aus Fussballspieler besteht.

2.4.4

Darstellung von Aggregationen

Die Agreggation wird als Beziehungen zwischen dem Ganzen und den entsprechenden Teilen

angezeigt. Auf der Seite des Ganzen wird am Anfang der Beziehung noch eine Raute gezeichnet, die angibt, dass es sich um eine Aggregation handelt. In der Abbildung 2-6 ist ein

Operationsteam als Aggregation dargestellt.

besteht aus

1..*

<<entity>>

Chirurg

<<entity>>

Operationsteam

1..*

<<entity>>

OpSchwester

besteht aus

1..*

<<entity>>

Anästhesist

Abbildung 2-6: Darstellung der Aggregation

2.4.5

Vorgehen

In diesem Abschnitt werden die methodischen Konstruktionsschritte zur Entwicklung von

konzeptionellen Datenmodellen dargestellt. Wir werden versuchen, wenn immer möglich, das

Modell Top-Down zu entwickeln. Das heisst, von den Kernentitäten und deren Beziehungen bis

hinunter zu den Attributen. Wir wollen das Vorgehen gerade an Hand des folgenden Beispiels

präsentieren.

Beispiel 2.9 [Kurssystem: Beschreibung]

Gegeben seien die folgenden Realitätsbeobachtungen.

2-15

1. Eine Unternehmung organisiert firmeninterne Kurse unterschiedlichen Typs (z.B. Informatik,

Betriebswirtschaftslehre usw.). Für jeden Kurstyp gibt es normalerweise jährlich mehrere

Kursangebote.

2. Jedes Kursangebot erfordert einen Lehrer. Ein Lehrer ist in der Regel für mehrere Kursangebote zuständig.

3. Für jedes Kursangebot schreiben sich in der Regel mehrere Studenten ein. Ein Student

kann sich für mehrere Kursangebote einschreiben.

4. Die Dozenten und Studenten sind alle Angestellte der Firma. Ein Angestellter kann

sowohl als Dozent wie auch als Student tätig sein.

5. Jeder Kurs erfordert einen Klassenraum. Ein Klassenraum kann von verschiedenen

Kursen belegt sein, falls diese nicht gleichzeitig stattfinden.

6. Kurse müssen in einer vorgegebenen Sequenz besucht werden. In der Regel können einem

bestimmten Kurstyp mehrere anderweitige Kurstypen folgen. Umgekehrt erfordert ein

bestimmter Kurstyp in der Regel vorgängig den Besuch von mehreren anderweitigen

Kurstypen.

2.4.6

Erkennen von Entitätsmengen

Die für die Aufgabe wesentlichen Entitätsmengen der Realität werden aufgrund einer reifenden

Vorstellung des Entwicklers vom Problemraum deduktiv erkannt. Dieses ist ein grosser Schritt,

der nur mit einiger Erfahrung im Anwendungsbereich und mit der aktiven Hilfe des Anwenders

zuverlässig funktionieren kann. Die folgenden Ansatzpunkte für diese Aufgabe stammen aus

[CY91].

Wo sollte man suchen?

• Im Problemraum, in textlichen und in graphischen Darstellungen.

• Im Gespräch mit den Anwendern des Systems.

Wonach sollte man suchen?

• Struktur der Aufgabe,

• andere Systeme, über die Informationen gespeichert werden müssen,

• Ereignisse, an die man sich erinnern muss,

• Rollen, die von Individuen gespielt werden,

• Orte, an denen für das System Wichtiges passiert,

• Organisationseinheiten, denen Menschen angehören, oder die sonst wichtig sind.

Was ist zu berücksichtigen?

• Braucht das System die Erinnerung an frühere Begebenheiten?

2-16

• Muss das System auf Anforderungen von aussen Leistungen erbringen?

• Gibt es in der Entitätsmenge mehr als eine Entität?

• Gibt es mehr als ein Attribut?

• Gibt es in den Beschreibungen Synonyme und Homonyme?

Welche Fehler kann man machen?

• Erinnerung speichern, die eigentlich nicht benötigt wird.

• Aufgaben oder Leistungen berücksichtigen, die niemals abgefordert werden.

• Entitätsmengen modellieren, die nur aus einem Element bestehen.

• Ergebnisse speichern, die aus anderen abgeleitet werden können.

Aufgrund der Betrachtungen der Realität wird ein Entitäts-Kandidaten-Katalog aufgestellt.

Pro Entitäts-Kandidat werden der Name der Entitätsmenge, falls nötig eine charakterisierende

Beschreibung und eventuell typische Beispiele festgehalten.

Beispiel 2.10 [Kurssystem: Mögliche Entitätsmengen des Systems] In unserer Beschreibung sind alle Substantive unterstrichen. Diese kommen als Kanditaten für Entitätsmengen

in frage.

Unternehmung, Kurs, Typ, Informatik, Betriebswirtschaftslehre, Kurstyp, Kursangebot, Lehrer, Student, Dozent, Angestellter, Firma, Klassenraum, Sequenz,

Besuch.

Als nächsten Schritt werden falls vorhanden Synonyme und Homonyme aus dem erstellten

Katalog entfernt. Entwickler und Anwender müssen sich auf einen Begriff einigen. Diese Abmachungen sind dann für das ganze Projekt verbindlich. Nachfolgend noch die Definition von

Synonymen und Homonymen.

Definition 2.19 [Synonym] Als Synonyme bezeichnet man zwei Wörter derselben Sprache, welche dieselbe (oder fast dieselbe) Bedeutung haben. Zum Beispiel

sind Samstag und Sonnabend Synonyme.

Definition 2.20 [Homonym] Als Homonym bezeichnet man Wörter, die verschiedene Bedeutungen haben können. Zum Beispiel bezeichnet das Wort Tau

sowohl eine Form von Niederschlag, ein Seil sowie der griechische Buchstabe τ .

Beispiel 2.11 [Kurssystem: Synonyme und Homonyme] In unserem Beispiel können die

folgenden Synonyme gefunden werden. Die für den weiteren Verlauf des Entwurfs festgelegten

Begriffe sind fett gedruckt.

• Unternehmung – Firma

• Kurs – Kurstyp – Typ

• Lehrer – Dozent

2-17

• Kurs – Kursangebot

Bemerkung 2.7 [Kurstyp und Kursangebot] Kurstyp und Kursangebot sind in dieser

Lösung keine Synonyme. Kurstyp ist die Beschreibung eines Kurses (Inhalt, Voraussetzungen,

Literatur usw.). Kursangebot hingegen bezeichnet die konkrete Durchführung eines Kures von

einem bestimmten Typ.

Im Kontext der Aufgabe wird Kurs sowohl für Kurstyp wie auch für Kursangebot verwendet

und ist daher ein Homonym.

• Im Punkt 5 der Aufgabe wird Kurs für Kursangebot verwendet.

Jeder Kurs erfordert einen Klassenraum.

• Im Punkt 6 der Aufgabe wird Kurs für Kurstyp verwendet.

Kurse müssen in einer vorgegebenen Sequenz besucht werden.

Nun muss entschieden werden, welche Entitäts-Kandidaten auch wirklich als Entitätsmengen

aufgenommen werden. Entitäts-Kandidaten sind wahrscheinlich Entitätsmengen, wenn sie:

• Eine eigene Bedeutung haben, die das System unabhängig von seiner Implementierung

beachten muss.

• Eigene Attribute haben. Wobei zu beachten ist, dass beim Modellieren einer Datenarchitektur die genauen Attribute zu diesem Zeitpunkt meistens noch nicht bekannt sind.

• In das abgegrenzte Gebiet hineingehören.

Entitäts-Kandidaten sind sicher keine Entitätsmengen, wenn sie

• Berichte, Auswertungen oder Auskünfte sind. Diese sind Ergebnis von Funktionen und

deshalb keine Entitätsmengen.

• Nur dem Inhalt nach Bedeutung haben, jedoch nicht als eigene Objekte (zum Beispiel

Beziehungen, Aktionen oder Wertebeispiele für Attribute).

Beispiel 2.12 [Kurssystem: Keine Entitätsmengen]

Firma

Besuch

Informatik

Betriebswirtschaftslehre

Sequenz

Zur Firma werden keine Daten gesammelt daher muss diese

auch nicht als Entitätsmenge aufgenommen werden. Die Firma

kann auch als das gesammte System angesehen werden.

Drückt eine Beziehung zwischen Kursangebot und Student aus.

Diese beiden Begriffe sind Eigenschaftswerte des Kurstyps und

keine eigenen Entitäten.

Sequenz ist eine Beziehung zwischen Kurstypen und keine Entitätsmenge.

2-18

Unter den gefundenen Entitätsmengen werden noch die Kernentitätsmengen gesucht. Dabei

können die folgenden Kriterien angewandt werden.

• Sind die Kernentitäten nicht Speziallfälle einer generelleren Entitätsmenge?

• Sind die Kernentitätsmengen alle paarweise disjunkt?

• Sind die Kernentitäten nicht Bestandteil von Entitäten in einer anderen Entitätsmenge?

Beispiel 2.13 [Kurssystem: Entitäten des Systems] Wir können nun den bereinigten

Katalog der Entitätsmengen angeben und gleichzeitig die Kernentitäten bezeichnen.

2.4.7

Entität

Angestellter

Dozent

Student

Klassenraum

Kurstyp

Kern

Ja

Nein

Nein

Ja

Ja

Kursangebot

Nein

Begründung

Existiert unabhängig vom System.

Muss ein Angestellter sein.

Muss ein Angestellter sein.

Existiert physisch und ist unabhängig vom System.

Kann unabhängig von allen andern Entitäten des Systems definiert werden.

Kann nur zu einem Kurstyp existieren.

Erkennen von Beziehungsmengen

Alle Entitätsmengen werden nun paarweise gegenübergestellt und nach in der Realität existierenden Verknüpfungen untersucht. Auf diese Weise werden logische Abhängigkeiten erkannt. Für jeden erkannten Beziehungstyp wird festgehalten:

• Name der Beziehung.

• Die beteiligten Entitäten und die Kardinalitäten.

Beispiel 2.14 [Kurssystem: Erkennen von Beziehungsmengen] Aus der Realitätsbeschreibung können wir folgende Beziehungen zwischen Entitäten feststellen:

Aus Punkt 1

hat Typ: Kursangebot

Aus Punkt 2

doziert: Dozent

Aus Punkt 3

besucht: Student

1:MC

MC:1 Kurstyp

Kursangebot

MC:MC Kursangebot

Aus Punkt 4

ist: Dozent C:1 Angestellter

ist: Student C:1 Angestellter

Aus Punkt 5

braucht: Kursangebot

MC:1 Klassenraum

2-19

Aus Punkt 6

folgt: Kurstyp

2.4.8

MC:MC Kurstyp

Semantische Datenmodellierung

Aus den gefundenen Beziehungen, suchen wir nun nach möglichen Genralisierungen (bzw.

Spezialisierungen) sowie nach Aggregationen.

Beispiel 2.15 [Kurssystem: Generalisierung] Aus den Beziehungen zwischen Angestellter,

Dozent und Student sieht man, dass Dozent und Student Spezialisierungen von Angestellter

darstellen. Dozent und Student sind nicht disjunkt und überdecken Angestellter nicht vollständig.

2.4.9

Erkennen von Attributen

Einige Entitätsattribute sind bereits bekannt, wenn die entsprechende Entitätsmenge identifiziert wird. In Rücksprachen mit dem Anwender und nach Auswertung der vom Anwender

benutzten Formblätter, Karteikarten usw. werden weitere Attribute identifiziert. Auch hier

ist die Erfahrung des Entwicklers gefordert. Folgende Punkte sind zu beachten:

• Jedes Attribut muss einen eindeutigen Namen besitzen. Der Wertebereich und die Kardinalität der Attribute müssen zweifelsfrei festgelegt werden.

• Attribute aus Vorgängersystemen dürfen nicht einfach unkritisch in das neue System

übernommen werden. Man findet häufig Informationen, die gespeichert, aber nirgends

benutzt werden.

Bemerkung 2.8 [Definition der Attribute] Attribute können auch später bei der Entwicklung der Funktionen des Systems identifiziert werden. Ist die Datenarchitektur gut, so sollte

es kein Problem darstellen, solche Attribute bei der richtigen Entitätsmenge einzuordnen.

Beispiel 2.16 [Kurssystem: Erkennen von Attributen] Aus der Beschreibung des Systems lassen sich nicht viele Attribute eindeutig bestimmen. Nachfolgend eine (unvollständiger)

Liste.

Angestellter

a_nr, name

Klassenraum

kr_nr, plaetze

Kurstyp

kt_nr, bezeichnung

Kursangebot

ka_nr, kurstag[1..*] : Date

2-20

2.4.10

Zeichnen des ERDs

Nun sollten alle Informationen vorhanden sein, um ein korrektes ERD zu zeichnen. Es gilt

zu beachten, dass dabei keine neuen Informationen eingführt werden. Es ist nur eine andere

Darstellungsart für das bisher entwickelte Modell.

Beispiel 2.17 [Kurssystem: Zeichnen des ERDs] Das resultierende ERD ist in der Abbildung 2-7 dargestellt.

<<entity>

Angestellter

a_nr

name

0..*

<<entity>

setzt voraus

Kurstyp

kt_nr

bezeichnung

0..*

{overlapping}

<<entity>

Student

1

<<entity>

Dozent

doziert

1

<<entity>

Klassenraum

kr_nr

plaetze

hat Typ

0..*

besucht

0..*

<<entity>

0..*

Kursangebot

0..*

ka_nr

kurstag[1..*] : Date 0..*

1

braucht

Abbildung 2-7: ERD zum Kursproblem

2-21

2.5

2.5.1

Übungen

Fragen zur Theorie

Aufgabe 2.1 [Entität Eigenschaft] Wie kann entschieden werden, ob ein Begriff des gegebenen Problemraumes als Entität oder als Eigenschaft betrachtet werden muss?

Geben Sie Beispiele an.

Aufgabe 2.2 [Domäne] Erklären Sie an Hand eines Beispiels den Begriff “Domäne”. Welches ist die Bedeutung der Domäne im ER-Modell?

Aufgabe 2.3 [Kardinalitäten] Erklären Sie die Bedeutung der verschiedenen Kardinalitäten

zwischen Entitätsmengen an Hand von Beispielen.

Aufgabe 2.4 [Generalisierung] Erklären Sie ganz allgemein, in welchen Fällen die Generalisierung von Entitätsmengen Sinnvoll ist?

Geben Sie ein Beispiel für eine Generalisierung an.

Aufgabe 2.5 [Synonyme] Erklären Sie den Begriff “Synonyme” und suchen Sie einige

Beispiele dazu.

Warum ist es wichtig, dass Synonyme erkannt werden?

2.5.2

Verwalten von Computerliteratur

Aufgabe 2.6 [Erstellen eines ERDs] Eine Unternehmung beschliesst, die Verwaltung der

Computerliteratur zu automatisieren. Es wird festgestellt:

1. Für ein Manual existieren in der Regel mehrere Exemplare mit unterschiedlichen Standorten.

2. Für ein Manual gibt es in der Regel Zusätze (Technical News Letters, Supplements,

usw.), die allesamt am Standort des Manuals vorliegen müssen.

3. Jedes Manual lässt sich einer bestimmten Subjektgruppe zuordnen.

4. Manuals werden samt Zusätzen von Mitarbeitern ausgeliehen oder befinden sich in deren

Besitz (das heisst, der Mitarbeiter muss das Manual nur zurückgeben, wenn er aus der

Firma austritt).

5. Manuals werden samt Zusätzen von Lieferanten geliefert. Allerdings treffen die Zusätze

erst im Verlaufe der Zeit ein. Es ist zu gewährleisten, dass jedes Manual schliesslich alle

erforderlichen Zusätze aufweist.

Aufgaben

a) Suchen Sie alle möglichen Entitätsmengen des Systems und bestimmen Sie Synonyme

und Homonyme.

b) Entscheiden Sie, welche der möglichen Entitätsmengen im System aufgenommen werden.

Bestimmen Sie gleichzeitig die Kernentitätsmengen des Systems.

c) Zählen Sie alle wichtigen Beziehungen zwischen Entitätsmengen des Systems auf.

d) Überlegen Sie, ob Spezialisierungen oder Generalisierungen ausgemacht werden können

und bestimmen Sie die notwendigen Beziehungsmengen.

2-22

e) Zeichnen Sie die globale Datenarchitektur des Systems.

f) Bestimmen Sie, soweit dies aus der Beschreibung hervorgeht, die Entitäts- und Beziehungsattribute. Dabei gilt es zu beachten: gilt es zu beachten:

• Vollständigkeit (alle Zusätze vorhanden) und Standort der Manuals müssen überprüft werden können.

• Die Ausleihe der Manuals muss überprüft werden.

• Es sind diverse Statistiken zu erstellen (Manualliste nach Subjektgruppe, Ausleihen,

usw.).

2-23

Kapitel 3

Das Relationenmodell

In diesem Abschnitt werden die Konzepte einer relationalen Datenbank vorgestellt. Das Relationenmodell ist eine der Möglichkeiten, die im konzeptionellen Datenmodell (siehe Kapitel 2)

festgehaltenen Informationen im Computer abzubilden. Weitere Möglichkeiten, das konzeptionelle Datenmodell Abzubilden sind: Das hierarchische, das Netzwerk und das objektorientierte Modell.

Die Abbildung des konzeptionellen Modells in den Computer (logische Ebene) muss den folgenden Kriterien genügen:

• Die Abbildung muss alle im konzeptionellen Entwurf enthaltenen Informationen erhalten. Dies ist nur informal möglich, da die Werkzeuge zur Erstellung des konzeptionellen

Modells (ERD siehe Kapitel 2) mächtiger sind als das relationale Modell. Die Erhaltung

der Informationen muss durch Applikationsprogramme unterstützt werden.

• Die Darstellung der Daten muss redundanzfrei sein.

• Die Darstellung der Daten muss widerspruchsfrei sein.

Die Darstellung der Daten im Computer wird ganz allgemein als logisches Datenmodell bezeichnet.

Das relationale Datenmodell wurde 1970 von Codd in [Cod70] definiert. Im Gegensatz zu

anderen Datenmodellen (z.B. objektorientierte Modelle) ist die Definition von Codd weltweit

akzeptiert.

3.1

Attribute und Domänen

Definition 3.1 [Attribute und Domänen] Sei U eine nichtleere, endliche

Menge, das Universum. Ein Element A ∈ U heisst Attribut.

Sei D = {D1 , . . . , Dm } eine endliche Menge endlicher nichtleerer Mengen. Jedes

Di wird Domäne oder Wertebereich genannt. Ferner existiert eine Funktion dom :

U 7→ D. dom(A) heisst die Domäne von A. Ein w ∈ dom(A) wird Attributwert

für A genannt.

Ein Attribut kann man sich als eine Eigenschaft eines Objektes vorstellen. Die Menge U

enthält daher die Namen aller für das System wichtigen Eigenschaften.

Beispiel 3.1 [Universum] Im beispiel im Anhang A) besteht das Universum aus den folgenden Elementen:

3-1

U = {l_nr, name, ort, plz, b_nr, bestelldatum, lieferdatum, p_nr,

bezeichnung, jahrgang, liefereinheit, lagermenge, min_lagermenge, menge}

Die Domäne eines Attributs ist die Menge der möglichen Eigenschaftswerte dieses Attributs.

Bemerkung 3.1 [Attribut und Eigenschaft] Achtung: Der Begriff “Attribut” im relationalen Modell entspricht nicht dem Begriff “Entitätsattribut” im ER-Modell sondern dem

Begriff “Eigenschaft” (siehe Kapitel 2).

Bemerkung 3.2 [Atomare Attribute] Im Relationenmodell ist die Domäne eines Attributs

abstrakt (oder atomar). Das heisst, vom Modell her gesehen, haben die Werte einer Domäne

keine semantische Bedeutung (die Attributwerte sind im Modell uninterpretiert). Das Modell

kennt jedoch einige Operationen, die auf den Domänen definiert sind. Dies ist im wesentlichen

der Gleichheitstest.

Ist auf einer Domäne eine Ordnungsrelation definiert so sind auch die Operationen >, ≥, <

und ≤ dem Datenbanksystem bekannt.

Insbesondere können die Werte einer Domäne nicht mengen- oder relationenwertig sein (siehe

Abschnitt 3.2).

Beispiel 3.2 [Attribute und Domänen] In der folgenden Tabelle sind Beispiele für Attribute und ihre Domänen angegeben.

Attribute und Domänen

Attribut

Domäne

Name

Zeichenkette der Länge ≤ 30

Ort

Zeichenketten der Länge ≤ 25

Liefereinheit Zahlen zwischen 1 und 120

Bestelldatum Datum

Bemerkung 3.3 [Implementation von Domänen] In den meisten relationalen Datenbanksystemen sind die Domänen nicht implementiert. Es werden dem Benutzer nur fix vorgegebene

Datentypen wie INTEGER, FLOAT, CHAR, DATE, . . . zur Verfügung gestellt. Der Benutzer

hat meistens keine Möglichkeit weitere Domänen zu definieren.

In Informationssystemen kommt es sehr häufig vor, dass der Wert eines Attributs einer Entität

nicht bekannt ist. Trotzdem möchte man die Entität erfassen und das entsprechende Feld leer

lassen. Damit dies möglich ist, werden sogennante Nullwerte eingeführt.

Definition 3.2 [Nullwerte] Ein Nullwert ist ein spezieller Wert, der einfach zu

der Domäne eines Attributs hinzugefügt wird. Die Bedeutung eines Nullwertes ist

“Wert unbekannt”.

Bemerkung 3.4 [Ein Nullwert ist nicht 0] Ein Nullwert ist also nicht einfach die Zahl 0

(oder eine leere Zeichenkette) sondern kann von diesen eindeutig unterschieden werden.

Nullwerte sind sehr umstritten, da deren Bedeutung (Semantik) nicht in jedem Fall klar ist.

Auf die spezielle Problematik von Nullwerten werden wir noch im Kapitel 5 zu sprechen

kommen.

3-2

3.2

Relationenschema, Relation und Tupel

Definition 3.3 [Relationenschema] Eine nicht leere Menge R ⊆ U heisst Relationenschema.

Das Relationenschema ist die Menge aller Eigenschaften einer Entität und entspricht daher

dem Typ der Entität.

Definition 3.4 [Relation und Tupel] Eine Relation r über das Relationenschema R = {A1 , . . . , An } (kurz r(R)) ist eine endliche Menge von Abbildungen

der Form

t : R −→

n

[

dom(Ai ) wobei t|Ai ∈ dom(Ai ) für i = 1, . . . , n

i=1

t|Ai bezeichnet dabei die Einschränkung der Abbildung t auf Ai . Die Abbildungen

t heissen Tupel über R. Die Menge aller Relationen über einem Relationenshema

R wird mit REL(R) := {r|r(R)} bezeichnet.

Für X ⊆ R bezeichnet man die Einschränkung t|X von t auf die Menge X als

X-Wert von t (man schreibt auch t(X)).

Bemerkung 3.5 [Kartesisches Produkt] Sehr oft wird die Relation als Teilmenge des

Kartesischen Produkts der Domänen der Attribute definiert

r(R) ⊆ dom(A1 ) × · · · × dom(An )

Diese Definition ist fragwürdig, da die Reihenfolge der Spalten im Relationenschema fixiert

wird. Die Reihenfolge der Attribute in einem Relationenschema hat aber im relationalen Modell keine Bedeutung.

Von dieser Definition her stammt auch der Ausdruck relationale Datenbank, da in der Mathematik ganz allgemein eine Teilmenge des kartesischen Produkts von Mengen als Relation

bezeichnet wird.

Beispiel 3.3 [Relationen und Tupel] Wir betrachten als Beispiel für die oben definierten

Begriffe die Lieferanten aus dem Beispiel im Anhang A.

• Das Relationenschema für Entitäten des Typs lieferanten.

Lieferanten = {l_nr, name, ort, plz}

• Die Tupel der Relation lieferant. Jedes Tupel repräsentiert eine Entität des Typs

lieferant.

t1 (l_nr) = 1, t1 (name) = ′ Dettwiler′ , t1 (ort) = ′ Bern′ , t1 (plz) = ′ 3016′

t2 (l_nr) = 2, t2 (name) = ′ Haller′ , t2 (ort) = ′ T hun′ , t2 (plz) = ′ 3604′

t3 (l_nr) = 3, t3 (name) = ′ W alter′ , t3 (ort) = ′ T hun′ , t3 (plz) = ′ 3604′

• Die Menge aller gegebenen Tupel bildet eine Relation

r(lieferant) = {t1 , t2 , t3 }

3-3

Relationen werden oft als Tabellen dargestellt. In den Zeilen der Tabelle stehen die Tupel und

in den Spalten die Attributwerte. Diese Darstellungsart ist in vielen Fällen angebracht und wir

werden diese auch verwenden. Die Darstellung einer Relation als Tabelle sugeriert leider, dass

die Reihenfolge der Attribute (Spalten) und die Reihenfolge der Tupel (Zeilen) eine Rolle

spielen könnten. Dies ist aber ganz klar nicht der Fall wie aus den gegebenen Definitionen

herausgeht und dies darf man nicht vergessen. In der Abb. 3-1 ist die Lieferantenrelation aus

dem Beispiel 3.3 in einer Tabelle dargestellt.

String

Numeric

l_nr

Relation

Basel

Bern

usw.

1000−9999

name

ort

plz

1

Dettwiler

Bern

3016

2

Haller

Thun

3604

3

Walter

Thun

3602

Domänen

Relationenschema

Tuppel

.

.

.

Abbildung 3-1: Die Relation Lieferant

Bemerkung 3.6 [Relationen sind Mengen] Da eine Relation als Menge von Tupeln

definiert ist, kann ein Tupel in einer Relation höchstens einmal vorkommen. Dies ist mathematisch klar, da ein Element entweder in der Menge ist oder nicht.

Wir wollen an dieser Stelle noch den Begriff der lokalen Integritätsbedingung einführen.

Definition 3.5 [Lokale Integritätsbedingungen] Sei R ein Relationenschema.

Eine Menge von Abbildungen B = {b|b : REL(R) → {true, f alse}} nennt man

eine Menge lokaler Integritätsbedingungen für das Relationenschema R. R :=

(R, B) heisst erweitertes Relationenschema. Eine Realtion r über R (kurz r(R))

ist eine Relation r über R mit b(r) = true für alle b ∈ B (kurz: B(r) = true).

Die Menge aller Relationen über einem erweiterten Relationenschema R wird mit

SATR (B) := {r|r ∈ r(R)} bezeichnet.

Beispiel 3.4 [Lokale Integritätsbedingung] In der Relation bestellung unseres Beispiels

können wir mit Hilfe einer lokalen Integritätsbedingung verlangen, dass das Bestelldatum

immer kleiner als das Lieferdatum ist, falls das Lieferdatum nicht null ist (das heisst, falls

das Lieferdatum überhaupt schon erfasst ist).

3-4

b(r(bestellung)) =

true

3.3

∀t ∈ r(bestellung) :

t(bestelldatum) < t(lieferdatum)∨

t(lieferdatum) = null

f alse sonst

Semantische Schlüssel

Wir haben gesehen, dass in einer Relation alle Tupel t verschieden sein müssen. Diese Tatsache

führt zu den Begriffen der identifizierenden Attributmenge und des Schlüssels.

Definition 3.6 [Identifizierende Attributmenge] Eine identifizierende Attributmenge für eine Relation r(R) ist eine Menge K := {A1 , . . . , Ak } ⊆ R mit

∀t1 , t2 ∈ r(R)[t1 6= t2 ⇔ ∃Aj ∈ K : t1 (Aj ) 6= t2 (Aj )]

Das heisst nichts anderes, als das jedes Tupel t ∈ r(R) durch die Attributwerte von A1 , . . . , Ak

eindeutig bestimmt ist.

Bemerkung 3.7 [Identifizierende Attributmenge existiert] Aus der Definition der Relationen folgt sofort, dass das Relationenschema R für jede Relation r(R) eine identifizierende

Attributsmenge ist.

Definition 3.7 [Semantischer Schlüssel] Ein semantischer Schlüssel K :=

{A1 , . . . , Ak } ist eine bezüglich ⊆ minimale identifizierende Attributsmenge. Das

heisst, dass wenn aus der Menge K ein Attribut Aj entfernt wird, die resultierende

Menge K \ Aj keine identifizierende Menge mehr ist.

Aus den Definitionen und der Bemerkung 3.7 können wir sofort sehen, dass jede Relation r(R)

mindestens einen Schlüssel haben muss (im schlimmsten Fall alle Attribute).

Beispiel 3.5 [Beispiele für semantische Schlüssel] Wir betrachten nun verschiedene

Relationen über das Relationenschema lieferant.

r1 = {< 1, M eier, 3012, Bern >,

< 1, M eier, 3006, Bern >}

In diesem Beispiel ist {plz} ein Schlüssel. Alle Teilmengen von Attributen, die das Attribut

plz enthalten sind identifizierende Attributmengen.

r2 = {< 1, M eier, 3006, Bern >,

< 2, M üller, 3006, Bern >,

< 3, Gloor, 4001, Basel >}

In diesem Beispiel existieren zwei Schlüssel und zwar {l_nr} und {name}.

r3 = {< 1, M eier, 3006, Bern >,

< 1, M üller, 3006, Bern >,

< 1, M eier, 4001, Basel >}

3-5

In diesem Beispiel sind die Attributmengen {name, plz} und {name, ort} Schlüssel für die

Relation.

r4 = {< 1, M eier, 3006, Bern >}

In diesem Beispiel ist jedes Attribut ein Schlüssel, da jedes Tupel (das einzige) durch jedes

Attribut eindeutig identifiziert wird. Jede Teilmenge von Attributen ist eine identifizierende

Menge.

3.4

Syntaktische Schlüssel

Aus dem Beispiel 3.5 sieht man, dass jede Relation verschiedene identifizierende Mengen

und verschiedene Schlüssel besitz, obwohl alle Relationen über das gleiche Relationenschema

definiert sind. In der Praxis ist diese Art der Identifikation nicht brauchbar. Wir brauchen

einen Schlüsselbegriff, der zeitinvariant ist. Das heisst, der Schlüssel darf nur vom Relationenschema abhängig sein.

Ein solcher Schlüssel nennt man dann syntaktisch, weil er vom Designer des Relationenschemas

gesetzt wird und nich von den Tupeln einer Relation abgeleitet wird (Semantik).

Definition 3.8 [Syntaktischer Schlüssel] Ein syntaktischer Schlüssel für ein

Relationenschema R ist eine Menge K := {A1 , . . . , Ak } ⊆ R von Attributen,

welche der folgenden lokalen Integritätsbedingung genügt:

bK (r(R)) =

(

true falls ∀t1 , t2 ∈ r(R) : [t1 6= t2 ⇒ ∃Aj ∈ K : t1 (Aj ) 6= t2 (Aj )]

f alse sonst

Im Unterschied zum semantischen Schlüssel können wir keine Minimalitätsbedingung stellen,

da wir unter anderm auch einelementige Relationen zulassen wollen. Wir können aber folgendes fordern:

Eine Attributmenge K1 kann nicht als Schlüssel definiert werden, falls eine Attributmenge

K0 existiert, die als Schlüssel definiert ist und K0 ⊂ K1 (echte Teilmenge).

Bemerkung 3.8 [Schlüssel und Nullwerte] Nach Definition wird ein Tupel einer Relation durch einen Schlüssel eindeutig identifiziert. Daher darf kein Attribut des Schlüssels

einen Nullwert enthalten. Ein Objekt kann nicht durch etwas, das unbekannt ist, eindeutig

identifiziert werden. Diese Bedingung wird oft als Schlüsselintegrität bezeichnet.

Im allgemeinen ist es möglich, dass zu einem Relationenschema mehrere syntaktische Schlüssel

existieren.

Beispiel 3.6 [Mehrere Schlüssel in einer Relation] Als Beispiel betrachten wir eine Personalkartei in einer schweizer Firma. Jede Person hat (unter anderem) eine Personalnummer

p_nr und eine AHVNummer. Die Personalnummer p_nr sei eine eindeutige fortlaufende Nummer die einmal vergeben wird und nicht geändert werden kann. Für das Relationenschema

personal existieren die beiden Schlüssel K0 ={p_nr} und K1 = {ahv_nr}.

Dies führt uns nun zur nächsten Definition.

Definition 3.9 [Primärschlüssel] Ein Primärschlüssel (engl. primary Key) für

ein Relationenschema R ist ein ausgezeichneter Schlüssel. Weitere Schlüssel von

R (falls vorhanden) heissen dann Kandidatschlüssel (candidate Key).

3-6

Die Wahl des Primärschlüssels unter den möglichen Schlüsseln spielt vom Modell her keine

Rolle. In der Praxis ist es aber wichtig, dass der Primärschlüssel nie ändert. Wir werden auf

dieses Problem im Abschnitt 3.6 noch zurückkommen.

Beispiel 3.7 [Wahl des Primärschlüssels] Im Beispiel 3.6 wird man die Personalnummer

p_nr als Primärschlüssel wählen, weil diese nicht geändert werden kann.

3.5

Datenbankschema und Datenbank

Definition 3.10 [Datenbankschema und Datenbank] Eine endliche nichtleere

Menge von Relationenschematas S := {R1 , . . . , Rp } über das Universum U heisst

Datenbankschema, eine Menge erweiterter Relationenschemata lokal erweitertes

Datenbankschema.

Ein Datenbankwert (kurz: Datenbank) über einem Datenbankschema S ist eine

Menge von Relationen d := {r1 (R1 ), . . . , rp (Rp )}. Eine Datenbank d über S wird

mit d(S) bezeichnet. eine Relation r(R) ∈ d(S) heisst Basisrelation

Im relationalen Modell ist eine Datenbank also nichts anderes als eine Menge von Relationen.

Wenn wir für die Relationen die Interpretation als Tabellen nehmen, so können wir sagen:

Eine relationale Datenbank ist eine Datenbank die nur aus Tabellen

besteht

Bei der Definition der Relationen haben wir lokale Integritätsbedingungen eingeführt. Lokale

Integritätsbedingungen beziehen sich immer auf nur eine Relation. Entsprechend können wir

nun globale Integritätsbedingungen definieren, welche Beziehungen zwischen mehreren Relationen ausdrücken.

Definition 3.11 [Globale Integritätsbedingungen] Eine Menge von Abbildungen Γ := {γ|γ : {d|d(S)} −→ {true, f alse}} nennt man eine Menge globaler

Integritätsbedingungen für das Datenbankschema S. Dann heisst S := (S, Γ) global erweitertes Datenbankschema. d(S) ist eine Datenbank d(S) mit γ(d) = true

für alle γ ∈ Γ (kurz Γ(d) = true). Die Menge aller gültigen Datenbanken wird mit

DAT (S) := {d|d(S)} definiert.

Beispiel 3.8 [Globale Integritätsbedingung] Wir betrachten die beiden Relationenschematas bestellung und b_p im Lieferantenbeispiel im Anhang A. Wir möchten sicherstellen, dass zu jeder Bestellung mindestens ein Bestellposten in b_p existiert. Diese Forderung

kann mit Hilfe einer globalen Integritätsbedingung erzwungen werden.

γ1 (d) :=

true

falls ∀t1 ∈ r(bestellung) : [∃t2 ∈ r(b_p) :

t1 (b_nr) = t2 (b_nr)]

f alse sonst

3-7

3.6

Fremdschlüssel (foreign key)

Der Begriff des Fremdschlüssels ist im relationalen Modell sehr wichtig. Es ist im Modell

das einzige Konzept, das es uns erlaubt, Tupel aus verschiedenen Relationen in Beziehung zu

bringen.

Definition 3.12 [Fremdschlüssel] Eine Fremdschlüsselbeziehung zwischen zwei

Relationen r1 (R1 ) und r2 (R2 ) ist ein Ausdruck der Form X(R1 ) → Y (R2 ) mit

X ⊆ R1 und Y ⊆ R2 , welcher den folgenden Bedingungen genügt:

• Y ist der primärschlüssel für R2

• {t(X)|t ∈ r1 (R1 )} ⊆ {t(Y )|t ∈ r2 (R2 )}

X nennt man Fremdschlüssel für R1 bezüglich Y in R2 .

Aus der Definition geht sofort hervor, dass die Anzahl Attribute in X und Y dieselbe sein

muss. Ferner muss für die Domänen gelten: dom(X) ⊆ dom(Y ).

Man kann Fremdschlüssel mit Hilfe von Domänen ausdrücken. Die Domäne eines Fremdschlüssels X für r1 (R1 ) bezüglich Y in r2 (R2 ) ist gleich der Menge {t(Y )|t ∈ r2 (R2 )}.

bestellung

b_nr

l_nr

bestelldatum

.

10

.

123

.

2

22−apr−1995

2

05−jul−1996

lieferant

l_nr

name

...

.

X(bestellung)

Y(lieferant)

2

.

Haller

.

Abbildung 3-2: Fremdschlüssel X(bestellung) → Y (lief erant)

Beispiel 3.9 [Beispiel für Fremdschlüssel] In unserem Beispiel wird die Tatsache, dass

jede Bestellung zu einem (und nur einem) Lieferanten gehört mit Hilfe einer Fremdschlüsselbeziehung ausgedrückt. Der Primärschlüssel für Lieferanten ist das Attribut l_nr. Das

Attribut l_nr in den Bestellungen ist dann der Fremdschlüssel und wir können die folgende

Fremdschlüsselbeziehung einführen:

X(bestellung) → Y (lief erant) mit X = {l_nr}, Y = {l_nr}

3-8