Multimedia- Datenbanksysteme

Werbung

Vorlesung

MultimediaDatenbanksysteme

Wintersemester 1999/2000

Wolfgang Kowarschick

Fachhochschule Augsburg

Draft (2. März 2000)

2

Inhalt

1 Einführung

7

1.1

Modelle, Fakten, Datenmodelle und Daten . . . . . . . . . . . . .

7

1.2

Historie . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

9

1.3

Datenbankmodelle . . . . . . . . . . . . . . . . . . . . . . . . .

9

1.3.1

Extreme Ansätze für Datenbanksysteme . . . . . . . . . . 10

1.3.2

4GL-Datenbanksysteme . . . . . . . . . . . . . . . . . . 11

1.3.3

Besondere Aspekte von Datenbanken . . . . . . . . . . . 12

2 Entity-Relationship-Modelle

15

2.1

Entities . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 15

2.2

Relationships . . . . . . . . . . . . . . . . . . . . . . . . . . . . 16

2.2.1

2.3

Multiplizitäten . . . . . . . . . . . . . . . . . . . . . . . 17

Schlüssel . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 21

3 Das Relationenmodell

25

3.1

Grundkonzepte . . . . . . . . . . . . . . . . . . . . . . . . . . . 25

3.2

Überführung eines ER-Modells in ein relationales Schema . . . . 28

3.3

3.2.1

„Schema F“ . . . . . . . . . . . . . . . . . . . . . . . . . 28

3.2.2

Optimiertes „Schema F“ . . . . . . . . . . . . . . . . . . 30

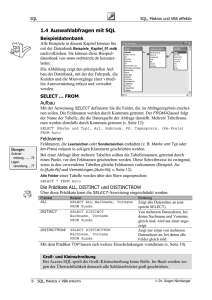

Die Relationale Algebra und SQL . . . . . . . . . . . . . . . . . 33

3.3.1

Die Identität . . . . . . . . . . . . . . . . . . . . . . . . 35

3.3.2

Die Projektion . . . . . . . . . . . . . . . . . . . . . . . 36

3.3.3

Die Selektion . . . . . . . . . . . . . . . . . . . . . . . . 37

3.3.4

Vereinigung, Durchschnitt, Differenz . . . . . . . . . . . 38

3

Draft (2. März 2000)

3.4

3.5

3.3.5

Kartesisches Produkt und Join . . . . . . . . . . . . . . . 39

3.3.6

Division . . . . . . . . . . . . . . . . . . . . . . . . . . . 46

3.3.7

Subanfragen (Subqueries) . . . . . . . . . . . . . . . . . 50

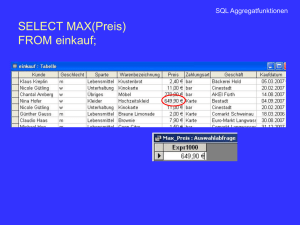

Aggregation und Gruppierung . . . . . . . . . . . . . . . . . . . 55

3.4.1

Aggregation ohne Gruppierung . . . . . . . . . . . . . . 55

3.4.2

Aggregation mit Gruppierung . . . . . . . . . . . . . . . 56

Sortierung . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 57

3.5.1

3.6

3.7

Zusammenfassung . . . . . . . . . . . . . . . . . . . . . 58

Modifikation des Datenbestandes . . . . . . . . . . . . . . . . . . 58

3.6.1

Insert . . . . . . . . . . . . . . . . . . . . . . . . . . . . 59

3.6.2

Delete . . . . . . . . . . . . . . . . . . . . . . . . . . . . 59

3.6.3

Update . . . . . . . . . . . . . . . . . . . . . . . . . . . 60

3.6.4

Allgemeine Anmerkungen . . . . . . . . . . . . . . . . . 60

Views . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 61

3.7.1

Das View-Update-Problem . . . . . . . . . . . . . . . . . 64

4 Oracle

67

4.1

SQLPlus . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 67

4.2

Date . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 68

5 Datenbankensysteme und Multimedia

71

5.1

Anforderungen an ein Multimedia-Datenbanksystem . . . . . . . 71

5.2

Relationale Datenbanksysteme und Multimedia . . . . . . . . . . 72

5.2.1

BLOBs . . . . . . . . . . . . . . . . . . . . . . . . . . . 73

5.2.2

CD-ROM-Datenbanken . . . . . . . . . . . . . . . . . . 74

5.2.3

RAID (Plattenfarmen) . . . . . . . . . . . . . . . . . . . 75

5.3

Volltextindexe (Inhaltssuche) . . . . . . . . . . . . . . . . . . . . 77

5.4

Hypermedia (navigierende Suche) . . . . . . . . . . . . . . . . . 86

5.4.1

5.5

Das Dexter-Referenz-Modell . . . . . . . . . . . . . . . . 90

Koppelung WWW

5.5.1

MMDBS . . . . . . . . . . . . . . . . . . 92

JDBC . . . . . . . . . . . . . . . . . . . . . . . . . . . . 94

Draft (2. März 2000)

4

6 Objektorientierte Datenbanken

6.1

99

ODMG . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 99

6.1.1

Primitive Datentypen . . . . . . . . . . . . . . . . . . . . 101

6.1.2

Komplexe Datentypen . . . . . . . . . . . . . . . . . . . 101

6.1.3

ODL . . . . . . . . . . . . . . . . . . . . . . . . . . . . 103

6.1.4

OQL . . . . . . . . . . . . . . . . . . . . . . . . . . . . 106

7 Normalformtheorie

7.1

7.2

7.3

Funktionale Abhängigkeit . . . . . . . . . . . . . . . . . . . . . 111

7.1.1

Reduzierte funktionale Abhängigkeiten . . . . . . . . . . 112

7.1.2

Schlüsselkandidaten . . . . . . . . . . . . . . . . . . . . 112

Normalformen . . . . . . . . . . . . . . . . . . . . . . . . . . . . 112

7.2.1

Erste Normalform (1NF) . . . . . . . . . . . . . . . . . . 112

7.2.2

Zweite Normalform (2NF) . . . . . . . . . . . . . . . . . 112

7.2.3

Dritte Normalform (3NF) . . . . . . . . . . . . . . . . . 113

7.2.4

Boyce-Codd-Normalform (BCNF) . . . . . . . . . . . . . 114

Zerlegung (Dekomposition) eines Relationenschemas . . . . . . . 114

7.3.1

7.4

111

weitere Normalformen . . . . . . . . . . . . . . . . . . . 117

Normalformen und ER-Modellierung . . . . . . . . . . . . . . . 118

A Literatur

121

A.1 Datenbanken . . . . . . . . . . . . . . . . . . . . . . . . . . . . 121

A.2 Objektorientierung . . . . . . . . . . . . . . . . . . . . . . . . . 121

5

Draft (2. März 2000)

Draft (2. März 2000)

6

Kapitel 1

Einführung

✎

1.1 Modelle, Fakten, Datenmodelle und Daten

Der Mensch kann die Welt/Realität nicht direkt erfassen. Er bildet letztlich immer

(zumindest auf geistiger Ebene) Modelle der Realität. Neue Erkenntnisse kann

er nur gewinnen, wenn er neue Fakten in seine Modellwelt einordnen oder die

Modellwelt geeignet abändern kann.

Realitätsausschnitte Modelle

Fakten

Musik

Notensystem

Eine kleine Nachtmusik

Thermodynamik

Differentialgleichungen , Chemie

Formeln

Meereswellen

Chaostheorie

Simulationen

Städte, Länder etc.

Landkarten

Augsburger Stadtplan

Mathematik und Informatik bilden ebenfalls abstrakte Modelle für die „Realität“,

allerdings wesentlich formaler als dies mit natürlichen Sprachen möglich ist.

Fakten werden in der Informatik normalerweise in Form von sogenannten Daten,

d. h. als Zeichenketten modelliert. Multimedia-Daten (Audio, Video, Bilder etc.)

werden von Datenbanksystemen meist lediglich als sogenannte BLOBs (Binary

Large OBjects), d. h. als lange Folge von Bits dargestellt, deren Bedeutung einem

DB-System unbekannt sind.

Für gegebene Realitätsausschnitte können, um die Bedeutung von Fakten festzulegen, sogenannte Datenmodelle entwickelt werden (siehe beispielsweise die

bereits bekannte „objektorientierte Modellierung“).

Die Abbildung eines Realitätsausschnittes auf Fakten eines Modells oder

– spezieller – auf Daten eines Datenmodells stellt immer einen sogenannten Abstraktionsschritt dar. Abstraktion ermöglicht einerseits ein besseres

Verständnis, bedeutet andererseits aber einen Präzisionsverlust, d. h., (hoffentlich)

7

Draft (2. März 2000)

unwesentliche Teile der Realität werden vernachlässigt.1

Datenmodelle sind normalerweise nicht sehr umfangreich, die zugehörigen

Datenbestände können dagegen häufig beliebig groß werden. Die Aufgabe von

Datenbankmanagementsystemen (DBMS) ist es, große, langlebige Datenbestände effizient zu verwalten. Unter einem Datenbanksystem (DBS) verstehe ich ein

Datenbankmanagementsystem (die eigentliche DB-Software) zusammen mit den

zugehörigen Datenmodellen, Datenbeständen und weitere Komponenten (wie grafische Benutzerschnittstelle, Report Generator, WWW-Schnittstelle etc.). Mit Datenbanksystemen werden wir uns in dieser Vorlesung befassen.

Beispiele

– Banken (Die Datenbankpioniere)

– Deutsche Bahn AG

– Bibliotheken (Library of Congress (LoC), viele multimediale Daten)

– Metreologische Institute

– NASA/ESA (Satelliten, Marssonde etc.)

– Versandhandel (Kataloge)

– etc.

Datenbestände der DB AG

– Fahrpläne

– Tarife

– Streckennetz

– Wagenpark

– Stromnetz

– Personal

– etc.

Frage:

Wie sieht beispielsweise ein Datenmodell für Fahrpläne aus?

kurze Antwort: Fahrpläne werden normalerweise als Tabellen realisiert. Das Datenmodell legt die Strukturen dieser Tabellen sowie die erlaubten

Inhalte der einzelnen Zeilen und Spalten fest.

1

Der Präzisionsverlust ist manchmal allerdings erheblich. Man denke nur an die zahllosen Interpretationsmöglichkeiten eines einzelnen Musikstückes wie der kleinen Nachtmusik.

Draft (2. März 2000)

8

Datenbestände Bibliotheken

– Texte, Bilder, Tonträger, Videos

(z. B. LoC: Originalwalzen für Edison-Phonographen, Orginalfilme von

Laurel/Hardy etc.)

– Kataloge

– Benutzerverwaltung

– Bestellwesen

– etc.

Geo-Informationssysteme

Ein Spezialgebiet der DB-Welt stellen die sogenannten Geo-Informationssysteme

(GIS) dar. In derartigen Systemen geht es darum, 2- und 3-dimensionale Landkarten zu verwalten. Die Kostenrelation eines typischen GIS-Systems sieht ungefähr

wie folgt aus:

Kosten Hardware:

Faktor 1

Kosten Software:

Faktor 10

Kosten Datenerfassung: Faktor 100

1.2 Historie

Die historische Entwicklung von Datenbanksystemen:

1. Hierarchische DBS (IMS von IBM)

2. Netzwerk-DBS (CODASYL; UDS von Siemens)

3. Relationale DBS (System R von IBM)

4. Objektorientierte DBSe (überspitzt formuliert: Rückschritt zu 2.)

Vor- und Nachteile von RDBS (Schemamodifikation ohne Effizienzeinmußen

möglich) und OODBS (sehr effizient für Spezialanfragen – genauso wie Netzwerk-DBS – wenig effizient für „nicht-schema-konforme“ Anfragen).

1.3 Datenbankmodelle

Datenmodelle für Datenbanken sollen folgende Eigenschaften haben:

1. verständlich, insbesondere nicht zu umfangreich

9

Draft (2. März 2000)

2. ausreichend präzise und ausreichend vollständig für bestimmte Zwecke

3. effizient realisierbar, d. h., eine gewünschte Auskunft kann bzgl. eines zugehörigen Datenbestandes „schnell“ erteilt werden

4. leicht modifizierbar, um schnell an neue Gegebenheiten angepasst werden zu

können ohne dass vorhandene Datenbestände wertlos werden

Lösungen:

ad 1. einheitliche Formalisierungsmethode mit wenigen formalen Elementen

ad 2. möglichst mächtige Formalisierungsmethode

ad 3. kleiner, aber mächtiger Satz von effizient zu realisierenden Elementaroperationen

1970 kam Codd auf die Idee, mathematische Relationen (d. h. Tabellen) und

relationale Operationen (Vereinigung, Durchschnitt, Differenz, kartesisches Produkt (Join)) zur Verwaltung von Massendaten einzusetzen.

Es hat sich im Lauf von bald 30 Jahren gezeigt, dass dieser Formalismus, so einfach er auch ist, sehr wohl geeignet ist, hochkomplexe Datenmodelle zu erstellen

und die zugehörigen Daten effizient zu verwalten.

Das Relationenkalkül hat allerdings auch einige Schwächen. Und so verwundert

es nicht, dass im Laufe der letzten 30 Jahre auch andere Formalismen entwickelt

wurden, allen voran die objektorientierten Systeme. Verdrängen werden sie die relationalen Systeme allerdings nicht so schnell – es zeichnet sich vielmehr ab, dass

in Zukunft Mischungen aus beiden Welten, die sogenannten objektrelationalen

Systeme eine immer größere Bedeutung erlangen werden.

✎

✎

✎

!"#$%

&'

(*)$

&)$+)-,*/.102)*

3

4$57698:6<;=

?>

1.3.1 Extreme Ansätze für Datenbanksysteme

Natürlichsprachliche Datenbanksysteme

Die an leichtesten zu handhabenden Datenbanksysteme wären diejenigen, die direkt natürlichsprachliche Beschreibungen (= Datenmodelle) und Fakten verarbeiten könnten (siehe Bordcomputer von Raumschiff Enterprise).

Darstellung: Text

@

Draft (2. März 2000)

Bilder, Töne

ABABA

10

Auskünfte:

Information Retrieval

(z. B. OMNIS, WAIS, LEXIS)

Änderungen: Text-/Bild-/Audio-/ ABACA Editoren

Vorteile:

einfach handzuhaben, mächtig

Nachteile:

derzeit leider nur ansatzweise realisierbar, da volles Sprachverständnis implementiert werden müsste

3GL-Datenbanksysteme

Wenn natürlichsprachliche Ansätze nicht funktionieren, warum dann nicht einfach

vorhandene algorithmische Sprachen (C++, Java, Pascal ABABA ), d. h. Sprachen der

dritten Generation (3GL2 ) einsetzen?

Darstellung: direkte Nachbildung von z. B. Papierformularen durch Listen, Bäume, Geflechte etc.

Auskünfte:

Spezialprogramme

Änderungen: Spezialprogramme

Vorteile:

gewohnte Repräsentation und Verarbeitung

Beispiel: (mechanisches Pferd)

Nachteile:

aufwendig, starr, Mehrbenutzerbetrieb schwierig

Beispiele:

frühe Flug- und Banksysteme

1.3.2 4GL-Datenbanksysteme

Für heutige Datenbanken wurden Sprachen und Formalismen oberhalb von 3GLSprachen aber natürlich unterhalb natürlichsprachlicher Systeme entwickelt.

relationale Systeme

Darstellung: Relationen (Tabellen) + Integritätsbedingungen (Invarianten), um

fehlerhafte Datenbankinhalte zu vermeiden

Auskünfte:

deklarative (nicht-algorithmische), d. h. beschreibende Sprache: relationale Algebra (SQL: select ACABA from ABABA where)

Änderungen: Satz von Modifikationsoperationen (SQL: insert, delete, update) unter Beachtung von Integritätsbedingungen

Vorteile:

2

einfach handzuhaben, effizient (mittels Hilfsdatenstrukturen wie BBäume (R. Bayer), R-Bäume etc.), weit verbreitet

1GL = Hardware-Codierung, 2GL = Assemblersprachen

11

Draft (2. März 2000)

Nachteile:

nicht turingmächtig, d. h., es gibt Probleme, die zwar mit algorithmischen Sprachen, nicht jedoch mit gängigen relationalen Systemen gelöst werden können. Leider sind diese Probleme nicht nur

theoretischer, sondern durchaus praktischer Natur. Beispiel: Wegsuche in großen Netzwerken wie Bahnnetz, Stromnetz, Internet etc.

Workaround: Einbettung von relationalen (4GL)-Sprachen in algorithmische (3GL)-Sprachen D impedance missmatch

objektorientierte Systeme

Darstellung: Klassen und Objekte

Auskünfte:

Methoden

Änderungen: Methoden

Vorteile:

Nachteile:

✎

✎

verständlich und benutzerfreundlich, turingmächtig

kein mathematischer Formalismus (nur Ansätze) D Effizienz leidet

wegen fehlender Optimierungstechniken;

sehr jung und daher unausgereift im Vergleich zu relationalen Systemen;

Integritätsbedingungen werden nur sehr rudimentär unterstützt

"! #$%

&E>

?F

1.3.3 Besondere Aspekte von Datenbanken

Im Vergleich zu typischen 3GL-Anwendungen weisen Datenbanken einige Besonderheiten auf:

Lebensdauer

Die Daten leben wesentlich länger als einzelne Programmausführungen. In 3GLSprachen kann dies allerdings mittels Dateien realisiert werden, in denen die Daten zwischen zwei Programmausführungen abgelegt werden.

Öffentlichkeit und Qualität

Die Daten werden von (vielen) verschiedenen Programmen verschiedener Programmautoren bearbeitet D Qualität und Richtigkeit der Daten sind fraglich.

Fehler verseuchen daher langsam eine Datenbank und leben lange

rotten“.

Draft (2. März 2000)

12

D

DBs „ver-

Beispiel aus der Praxis: Bibliotheksbestandsdaten mit Erfassungsjahren 98, 97,

97 ABABA sowie 1998, 1997, 1996 ACABA abhängig vom Erfasser D Sortierung nach

Erfassungsdatum schlägt fehl.

Abhilfe: geeignete Schutzmaßnahmen

– Integritätsüberwachung

– Zurücksetzen auf fehlerfreien Zustand im Fehlerfall (Abort, Recovery)

– Benutzerverwaltung und Zugriffsschutz

– Teamwork, Groupwork, CSCW (computer supported cooperative work)

Dies alles wird von 3GL-Sprachen nicht unterstützt.

Simultanbearbeitung

Dieselben Daten werden gleichzeitig (parallel auf Mehr- oder pseudoparallel auf

Einprozessorrechnern) von mehreren Programmen bearbeitet.

D

Synchronisation des Ablaufs durch das Datenbanksystem.

Dies wird von 3GL-Sprachen auch nicht unterstützt.

In diesem Zusammenhang ist der Begriff der Serialisierbarkeit von Bedeutung:

Eine Ablaufsteuerung heißt serialisierbar (seriell, konsistent), wenn es für jede Menge GIHCJBABABABJ&GK von parallellaufenden Transaktionen (= elementare Arbeitsschritte eines Datenbanksystems) mindestens eine serielle (lineare) Anordnung

dieser Transaktionen gibt, sodass die Nacheinanderausführung der einzelnen

Transaktionen in dieser Reihenfolge dasselbe Ergebnis liefert wie die parallele

Ausführung.

LMM

z. B.

RBS

GIH S

G

N GPO TVU G XW GPQ W GIH W GYO

GPQ

Gegenbeispiel

Prozess A: lese a; a:=a+1, schreibe a;

Prozess B: lese a; a:=a*2, schreibe a;

a:=5; A; B; D

a=12

a:=5; B; A; D

a=11

a:=5; B||A; (A und B laufen parallel)

D a=12 oder a=11 oder a=6 oder a=10

13

Draft (2. März 2000)

ein möglicher paralleler Ablauf

Prozess A

lese a (=5)

Prozess B

lese a (=5)

a := a+1 (=6)

a := a*2 (=10)

schreibe a (=10)

(über)schreibe a (=6)

Eine serielle Ablaufsteuerung verhindert derartige Fehler (a=6 oder a=10).

Draft (2. März 2000)

14

Kapitel 2

Entity-Relationship-Modelle

Ursprung: [Chen, 1976]

2.1 Entities

Das Entity-Relationship-Modell (ER-Modell) kann als Vorläufer der modernen

objektorientierten Modelle, wie z. B. OMT oder UML, angesehen werden.

Objekte werden im ER-Modell Entities genannt. Entities haben Attribute, den Methodenbegriff gibt es allerdings (zumindest im ursprünglichen ER-Modell) von

Chen [1976] nicht. Eine Menge von Entities mit denselben Attributen (aber i. Allg.

unterschiedlichen Attributwerten) heißt Entity-Menge (entity set). Entity-Mengen

entsprechen den Klassenextensionen in objektorientierten Systemen. Einen Entitynamen zusammen mit den zugehörigen Attributnamen und -typen bezeichnet

man als Entitytyp. Entitytypen entsprechen Klassendefinitionen in objektorientierten Systemen.

Heute werden meist sogenannte EER-Modelle (Extended ER) eingesetzt. Diese

haben viele Aspekte der objektorientierten Modellierung übernommen. Im weiteren subsummiere ich unter dem Begriff ER alle gängigen ER-Varianten d. h. auch

EER-Modelle.

Ein wesentlicher Unterschied zu objektorientierten Modellierungstechniken ist

jedoch, dass Entities normalerweise keine OIDs im objektorientierten Sinne

zugeordnet sind. Anstelle dessen werden sogenannte Schlüsselattribute gekennzeichnet, deren Werte eine Entity eindeutig identifizieren. Ein typisches Schlüsselattribut ist Personalnummer. In ER-Modellen ist der Designer also selbst

verantwortlich für die Vergabe von Identifikatoren.

Ein anderer Unterschied zu objektorientierten Modellen ist, dass in ER-Modellen meist direkt mit Attributen gearbeitet wird. Methoden werden normalerweise

nicht unterstützt.

15

Draft (2. März 2000)

2.2 Relationships

Zwischen Entitymengen können Beziehungen (Relationships) bestehen. In OMT

heißen Beziehungen Assoziationen. Beziehungen können ebenso wie Entitytypen

eigene Attribute besitzen.

Beispiele

Entitymenge

Beziehung

Person

besitzt

Entitymenge

Auto

Name

Kennzeichen

Erstzulassung:Datum

Mann

is a

Person

Auto

has a

Motor

Motor

is part of

Auto

UML-Notation

Person

Auto

Name

Kennzeichen

besitzt

Erstzusassung:

Datum

Mann

Person

Auto

Motor

Draft (2. März 2000)

16

2.2.1 Multiplizitäten

Genauso wie in UML kann man die Multiplizität (Vielfachheit) einer Beziehung

genauer festlegen. Man beachte, dass die im Folgenden vorgestellte graphische

Notation nur beispielhaft ist. Jedes ER-Modellierungswerkzeug verwendet seine

eigene Symbolik.

1:1-Beziehungen

Jeder Angestellte hat genau eine Personalakte. Umgekehrt gehört jede Personalakte zu genau einem Angestellten.

Angestellter 1

hat

Angestellter 1

1

Personalakte

1

Personalakte

UML

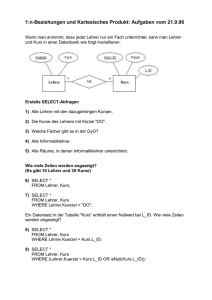

1:n-Beziehungen und n:1-Beziehungen

Jeder Angestellte arbeitet für genau eine Firma, jede Firma hat beliebig viele Angestellte

Angestellter

n

arbeitet für

Angestellter 0..*

1

Firma

1

Firma

UML

m:n-Beziehungen

Jede Person kann von beliebig vielen Firmen Aktien besitzen, und jede Firma

kann beliebig viele Aktionäre haben.

Person

m

Person

0..*

arbeitet für

17

n

Firma

0..*

Firma

UML

Draft (2. März 2000)

Weitere Beziehungen

Wie wir bereits von UML kennen, kann man Multiplizitäten noch wesentlich genauer beschreiben:

Optionalität: Jede Frau hat höchstens einen (Ehe-)Mann und umgekehrt.

Mengenbeschränkungen: Ein PKW hat 3 (Schumi!) bis 10 Räder

Et cetera

Diese Beziehungen können auch in ER-Diagrammen ausgedrückt werden:

Frau

0-1

PKW

1

Ehegatte

0-1

Mann

hat

3-10

Räder

Bei der Überführung eines ER-Modells oder eines UML-Modells in ein relationales Datenbankschema ist allerdings die (grobe) Unterscheidung von 1:1-, 1:n

und m:n-Beziehungen zunächst meist ausreichend. Eine genauere Spezifikation

der Multiplizitäten wird erst in einem zweiten Schritt benötigt, und zwar bei der

Formulierung von Integritätsbedingungen, die das Datenbanksystem automatisch

überwachen soll.

✎

✎

"! #$%

&EF

[Z

Anmerkung

Die hier vorgestellte Art der Notation von Multiplizitäten hat (sowohl in ER-Diagrammen als auch in UML-Diagrammen) einen gravierenden Nachteil: Sie ist nur

für Zweierbeziehungen, nicht jedoch für Dreier-, Vierer-, Fünfer- ABABA Beziehungen

geeignet. Der Grund dafür ist, das die Multiplizitäten immer bei gegenüberliegenden Entitymengen notiert werden.

n

Firma

Angestellte

Dieses Diagramm liest man wie folgt:

Die Firma beschäftigt beliebig viele Angestellte.

Das funktioniert bei Mehrfachbeziehungen nicht mehr. Wie sehen hier die Multiplizitäten aus?

Draft (2. März 2000)

18

1:1

1:n

n:1

n:m

A

B

a1

a2

a3

a4

a5

b1

b2

b3

b4

b5

a1

a2

a3

a4

a5

b1

b2

b3

b4

b5

a1

a2

a3

a4

a5

b1

b2

b3

b4

b5

a1

a2

a3

a4

a5

b1

b2

b3

b4

b5

Abbildung 2.1: Veranschaulichung der Standardbeziehungen

19

Draft (2. März 2000)

hört

Vorlesung

Student

Hochschule

Professor

Es gibt daher Modellierungstechniken (wie z. B. die Informationsanalyse von

Prof. Kern-Bausch), die die Multiplizitäten genau anders herum platzieren.

Firma

1-n

beschäftigt

0-1

Person

Dieses Diagramm liest man wie folgt:

Eine Firma beschäftigt 1 bis n Personen, d. h. beliebig viele Personen, und

jede Person ist bei einer oder keiner, d. h. bei höchstens einer Firma beschäftigt.

Das obige Diagramm kann nun wie folgt notiert werden:

Student

0-n

hört

Vorlesung

1-n

Hochschule

0-5

Professor

Ein Student hört beliebig viele Vorlesungen, eine Hochschule bietet viele Vorlesungen an, ein Professor hält bis zu 5 Vorlesungen.

Bei Modellierungstechniken wie UML, die mit Mehrfachbeziehungen nicht gut

umgehen können, sollte man jede Mehrfachbeziehung durch eine neue EntityMenge (Klasse) und mehrere Zweifachbeziehungen zu ersetzen.

Draft (2. März 2000)

20

Student

n

hört

n

Vorlesung

n

1

bietet an

Hochschule

0-5

liest

1

Professor

Dieses Diagramm enthält mehr Information als das vorherige. Dennoch könnte

es noch weitere Einschränkungen geben, die nicht direkt im Diagramm dargestellt werden können, wie z. B. „Studenten dürfen Vorlesungen nicht an mehreren Hochschulen belegen“. Derartige Bedingungen werden normalerweise einfach

textuell in das Diagramm eingefügt und später als Integritätsbedingung formuliert.

Anmerkung 2

Entitymengen bzw. Klassen werden meist durch Substantive beschrieben, Beziehungen dagegen durch Verben (Person besitzt Auto). Leider ist diese Faustregel

nicht allgemeingültig, wie man schon am Beispiel „hört Vorlesung“ gesehen hat.

Weitere Beispiele: Prüfungen vs. prüft, Vorgang vs. bearbeitet

Wir werden im Folgenden noch sehen, dass in relationalen Datenbanken der Unterschied zwischen Entities und Relationships völlig verschwindet: Beides wird

durch Tabellen dargestellt.

Anmerkung 3

In dieser Vorlesung wird im Weiteren nur noch die bereits bekannte UML-Notation verwendet, auch wenn von Entities und Relationships die Rede ist. Es wird

vorausgesetzt, dass die Grundprinzipien der objektorientierten Modellierung bekannt sind (Vorlesung MMProg) und dass der Unterschied ER UML (ER: keine

Methoden, keine OIDs) klar ist.

2.3 Schlüssel

Eine Entitymenge ist im wesentlichen eine Menge von Tupeln:

{(Name: "Wolfgang", Geb: 1961, Tel: 325),

(Name: "Anna", Geb: 1961, Tel: 377),

(Name: "Hans", Geb: 1964, Tel: 235)

}

21

Draft (2. März 2000)

Da es sich um eine Menge handelt, kann es jedes Tupel höchstens einmal geben.

In unserem Betrieb gibt es also keine zwei Wolfgangs, die 1961 geboren und die

Telefonnummern 325 haben.

In einer Entitymenge bilden alle Attribute zusammen immer einen Identifikator

für das Tupel, den sogenannten trivialen Schlüssel.

Allerdings kann es in einem Betrieb mit vielen 1000 Mitarbeitern schon mal passieren, dass zwei Mitarbeiter den gleichen Namen und das gleiche Geburtsdatum

haben. Wenn dann auch noch beide im gleichen Zimmer mit nur einem Telefon

sitzen, kann man diesen Sachverhalt in der Datenbank nicht mehr darstellen.

Dieses Problem lösen die Unternehmen mit einer Personalnummer, d. h. mit einem

weiteren Attribut, welches für jeden Mitarbeiter eindeutig ist. Die Personalnummer entspricht einem OID in OO Systemen.

{(PN: 007, Name: "Wolfgang", Geb: 1961, Tel: 325),

(PN: 008, Name: "Wolfgang", Geb: 1961, Tel: 325),

ABACA

}

In diesem Fall bildet bereits das Attribut PN alleine schon einen Schlüssel. Für jede Tabelle wird normalerweise ein sogenannter Primärschlüssel definiert. In ERDiagrammen werden die Primär-Schlüsselattribute meist durch Unterstreichung

markiert. Attribute, deren Wert nicht unbedingt ausgegeben werden muss (die also

den Wert NULL annehmen können), werden mit einem Stern * markiert. Schlüsselattribute können nie den NULL-Wert annehmen, werden also nie mit * markiert.

Person

PN

Name

Geb

Tel*

Im Zusammenhang mit Schlüsseln gibt es viele Fragen:

1. Welche Attributkombinationen kommen als Schlüssel in Frage?

2. Welche der Schlüssel sind minimal (d. h., man kann kein Attribut weglassen, ohne die Schlüsseleigenschaft zu zerstören)? Minimale Schlüssel heißen

Schlüsselkandidaten (candidate keys).

3. Welcher der Schlüsselkandidaten soll als Primärschlüssel verwendet werden?

Jedes Datenbanksystem kann den Zugriff auf Primärschlüssel-Attribute besonders effizient gestalten, da es für diese Attribute immer einen sogenannten

Primärindex anlegt.

Draft (2. März 2000)

22

4. Ist ein Schlüsselkandidat wirklich für jeden nur denkbaren Datenbankzustand

ein Schlüssel? (Oft denkt ein DB-Designer nicht daran, dass es auch in einem

5-Mann-Betrieb zwei „Sepp Maier“ geben kann und so die Attribute Nachname und Vorname gar keinen Schlüsselkandidaten bilden.)

5. Ist ein Schlüssel eindeutig bzgl. einer Entitymenge oder bzgl. der ganzen Datenbank? (OIDs sind bzgl. einer oder gar mehrerer Datenbanken eindeutig.)

6. Sind Schlüssel wiederverwendbar (Personalnummern, Matrikelnummern,

Autonummern)?

Anmerkung

Man kann auch den lesenden Zugriff auf andere Schlüsselkandidaten und Nichtschlüsselattribute effizienter gestalten, indem man für derartige Attribute sogenannte Sekundärindexe definiert. Allerdings hat die Einführung von vielen Sekundärschlüsseln einen deutlichen Effizienzverlust der Modifikationsoperationen

(Einfügen, Ändern, Löschen) zur Folge.

\^]_<_)-,$`#*a4I]_3

]b_`c"4d

]_3#[efhgij3kml$oni#Epqbrq#$l$3n

#*istb`rqvuwyxz4dbz4|{

Beispiel

Entity-Menge Prüfung:

Professor, Student, Fach, Datum, Uhrzeit, Raum, Note

Schlüsselkandidaten:

Student, Fach, Datum

Student, Professor, Datum, Uhrzeit

Entity-Menge Adresse: Straße, Hausnummer, PLZ, Ort

Schlüsselkandidat: Straße, Hausnummer, PLZ

Der Ort ist bekannt, wenn die PLZ bekannt ist (PLZ }

Ort).

Man spricht hier von einer sogenannten funktionalen Abhängigkeit.1

Schlüsselkandidaten für Adressen in den USA:

City Street ZIP

In manchen Staaten gilt:2 City Street

Außerdem gelte: ZIP }

CITY.

1

2

}

ZIP.

Anmerkung von Michael Schulze: Diese funktionale Abhängigkeit gilt in Deutschland nicht. Es

gibt mehrere Orte mit gemeinsamer PLZ.

Anmerkung von Claus Tews: Diese Abhängigkeit gilt i. Allg. auch nicht. Es gibt verschiedene

Orte (z. B. Berlin) mit gleichen Straßennamen (z. B. Unter den Linden). Ob es amerikanische

Staaten gibt, in denen diese Abhängigkeiten wirklich gelten, ist unbekannt.

23

Draft (2. März 2000)

✎

Unter disen Voraussetzungen gibt es zwei Schlüsselkandidaten:

City Street

ZIP Street

✎

✎

✎

"! #$%

&`Z

bE~

pC4I#$"4db.<]_b

4dy,*3

*3

Draft (2. März 2000)

24

Kapitel 3

Das Relationenmodell

3.1 Grundkonzepte

Das Relationenmodell (RM) von Codd kann (im Gegensatz zu den meisten OOModellen) mathematisch exakt definiert werden. Hier sollen allerdings nur die

wesentlichen Grundideen vorgestellt werden.

1. Domänen

Eine Domäne ist eine Menge von Werten. Typische Domänen sind Integer,

String

(Varchar), Bool, Float

etc., Integer* (= Integer

Null

), String* (= String Null

) etc.

In SQL enthält jeder Elementary defaultmäßig den Nullwert Null. Braucht

man diesen nicht, so muss man dies explizit angeben: Integer NOT NULL

etc.

2. Relationen

6

6

Eine Teilmenge 7H

ABABA K eines kartesischen Produktes1 von Domänen heißt Relation. Relationen kann man sich als Tabellen vorstellen in

deren -ter Spalte nur Elemente der Domäne enthalten sind:

Beispiel

6

Person String Integer

Wolfgang 37

Marianne 36

Sibylle 11

.

.

.

3. Tupel

Ein Element einer Relation heißt Tupel. Tupel stellen also die Zeilen der Tabellen dar.

1

Zur Erinnerung: Das kartesische Produkt von mehreren Mengen ist die Menge aller Tupel, die sich aus diesen Mengen bilden lassen:

|PCdaPB

¥ C¥d ¡IzIIP¢ ¡IzP1 ¡z£¢ II£ ¡&II£1 ¡I¤PB£ ¡¤P11 ¡

`Bd ¡IIP¢ &¦¦P¦jBI& ¡I¤1 ¡¦P¦P¦j§BI& ¡I¤§1 ¡¦P¦¦y&¦¦&¦¡¢¦

25

Draft (2. März 2000)

4. Attribut

Die „Spalten“ einer Relation heißen Attribute. Sie erhalten eindeutige (und

sinnvolle) Namen.

5. Relationenschema

Ein Relationenschema besteht aus einem Relationnamen gefolgt von einer

Liste von Attributen mit zugeordneten Domänen:

©¨£ªwH «¬HXJCABABA¢JIª­K®«Kt¯

6. (Relationales) Datenbankschema

Eine Menge von Relationenschemata heißt Datenbankschema

7. (Relationale) Datenbank

Ein Datenbankschema (Datenmodell) zusammen mit einer Menge von zugehörigen Relationen (Fakten) heißt (relationale) Datenbank (RDB).

Anmerkungen

1. Objektorientierte Datenbanken werden ebenso wie RDBen über Datenmodelle und Fakten definiert:

Datenmodelle: Klassendefinitionen (+ Methodenimplementierungen)

Fakten:

Klassenextensionen

2. Relationen sind Mengen im mathematischen Sinn:

D a) es gibt keine Duplikattupel

b) die Reihenfolge der Tupel ist irrelevant

Achtung: Implementierungen von RDBS realisieren Mengen meist als Listen

(mit Duplikaten und Reihenfolge) oder als Multimengen (mit Duplikaten ohne Reihenfolge).

3. In der obigen Definition von Relationenschema ist die Reihenfolge der Spalten wesentlich. Eigentlich ist dies jedoch unwichtig, da die Spalten eindeutig

benannt werden. Daher werden wir in Zukunft unser Augenmerk mehr auf die

Namen der Spalten als auf deren Reihenfolge richten.

4. Die Struktur einer Datenbank, d. h., das Datenbankschema wird durch sogenannte DDL-Anweisungen (Data Definition Language, create table,

alter table, drop table etc.) festgelegt.

5. Der Inhalt einer Relation (die Fakten) wird durch sogenannte

DML-Anweisungen (Data Manipulation Language, select, insert,

modify, delete) abgefragt und modifiziert. Das Datenbankschema selbst

wird meist auch in (leider nicht genormten) Tabellen abgelegt und kann

daher mit DML-Befehlen (select) gelesen werden. Die Manipulation der

Systemtabellen erfolgt dagegen immer mit DDL-Befehlen.

Draft (2. März 2000)

26

6. Für RDBS gibt es meist eine wesentliche Einschränkung. Als Attributdomänen dürfen keine komplexe Datentypen wie Liste, Menge, Feld oder

Tupel (Record) verwendet werden, sondern nur primitive Datentypen wie

Integer, Float, Bool und String2

Anstelle der Tabelle:

Name

Hobbies

Wolfgang {Akkordeon,Fahrrad,Flöte}

Sonja

{Flöte,Ballett}

muss man die Tabelle

Name

Wolfgang

Wolfgang

Wolfgang

Sonja

Sonja

Hobby

Akkordeon

Fahrrad

Flöte

Flöte

Ballett

erzeugen.

Eine Relation ohne komplexe Attribute heißt Relation in erster Normalform

(1NF).

Leider kann man nicht jede NFNF-Relation (Non-First-Normal-Form) verlustfrei

in eine 1NF-Relation überführen. Wenn es in der obigen Relation eine zweite

Person Wolfgang mit anderen Hobbies ({Fahrrad,Judo}) gäbe, könnten

beide nach der Normalisierung nicht mehr unterschieden werden. Hier müsste

wieder ein zusätzlicher (künstlicher) Identifikator eingeführt werden.

ID

1

1

1

2

2

3

3

Name

Wolfgang

Wolfgang

Wolfgang

Wolfgang

Wolfgang

Sonja

Sonja

Hobby

Akkordeon

Fahrrad

Flöte

Fahrrad

Judo

Flöte

Ballett

Objektorientierte Schemata sind i. Allg. nicht in 1NF. Es gibt aber auch RDBS, die

NFNF-Relationen unterstützen. Man braucht dann allerdings weitere relationale

Operatoren wie FOLD und UNFOLD zum Transformieren von NFNF-Relationen

in 1NF-Relationen und umgekehrt.

!"#$%

&E~

2

✎

String wird in vielen Sprachen wie C++ als komplexer Datentyp (Array) behandelt!

27

Draft (2. März 2000)

✎

?°

3.2 Überführung eines ER-Modells in ein relationales Schema

ER-Modelle sind wesentlich ausdruckskräftiger als Relationenschemata, da zwischen Entities und Beziehungen unterschieden wird.

Daher sollte man immer zunächst ein ER-Modell erstellen und dieses dann nach

„Schema F“ in ein Relationenschema transformieren.

3.2.1 „Schema F“

1. Jeder Entitytyp ± mit Attributen ª H JBABABABJª K und den zugehörigen Domänen

H JBABABACJ1 K wird auf das Relationenschema ±¨£ª H «² H JBABACA1JIª K «² K ¯ abgebildet.

2. ISA-Beziehungen ³ isa ± können entweder durch Hinzunahme aller Attribute oder nur der Primärschlüsselattribute von ± zu ³ realisiert werden. Im

ersten Fall hat man zwar mehr Daten als im zweiten, man spart sich aber

später eine Joinoperation um in ³ auch an die von ± geerbten Nichtschlüsselattribute zu gelangen.

Eine dritte Realisierungsmöglichkeit ist es, für eine gesamte ISA-Hierarchie

nur eine einzige Tabelle zu definieren. Diese enthält die Attribute der Basisklasse sowie aller Subklassen. Nichtdefinierte Attributwerte werden mit

Null initialisiert.

3. Ein Relationship zwischen Entity-Typen ± H JBABABABJ¢± K wird durch ein Relationenschema ©¨ACABA¯ dargestellt, das aus allen Primärschlüsselattributen aller

Entitytypen ± H JBABABA¢J1± K besteht. Gleiche Attributnamen werden dabei geeignet umbenannt. Eigene Attribute der Relationship werden zum Relationenschema hinzugenommen.

Draft (2. März 2000)

28

Beispiel

Professor

Name

Dienstzimmer

Tel

0..* Student

0..*

Name

Matrikelnummer

prüft

Datum

Fach

Anmerkung: Der bessere Primärschlüssel von Student wäre Matrikelnr.

Ich möchte aber im Folgenden auch zeigen, wie man mit gleichbenannten Attributen unterschiedlicher Bedeutung umgeht.

Datenbankschema

Professor: Name, Dienstzimmer, Tel

prüft:

PName, SName, Datum, Fach

Student:

Name, Matrikelnr

SQL-Schema

CREATE TABLE Professor

(Name

VarChar(20) not null,

Dienstzimmer VarChar(5),

Tel

integer,

PRIMARY KEY (Name)

)

Anmerkung: Der Primärschlüssel (primary key) einer Tabelle sollte immer definiert werden.

CREATE TABLE Student

(Name

VarChar(20) not null,

Matrikelnummer VarChar(10) not null,

PRIMARY KEY (Name),

UNIQUE (Matrikelnr)

)

Hier wurde neben der Primary-Key-Bedingung noch eine weitere (vom System zu

überprüfende) Integritätsbedingung angegeben. Jede Matrikelnummer muss eindeutig (unique) sein, d. h., zwei Studenten dürfen nicht dieselbe Matrikelnummer

haben. Insbesondere bedeutet das, dass Matrikelnr ein Schlüsselkandidat –

und zwar der bessere! – ist.

29

Draft (2. März 2000)

CREATE TABLE prueft

(PName

VarChar(20) not null,

SName

VarChar(20) not null,

Datum

datetime[YY:MI] not null,

Fach

VarChar(20) not null,

PRIMARY KEY (PName,SName,Datum,Fach),

FOREIGN KEY (PName) REFERENCES Professor (Name),

FOREIGN KEY (SName) REFERENCES Student (Name)

)

Bei der Überführung eine Relationship in eine Tabelle werden zwei Fremdschlüssel-Integritätsbedingungen definiert (Fremdschlüssel = foreign key). Diese besagen, dass ein Tupel „Professor A prüft Student B“ nur existieren kann, wenn es

sowohl den Professor A in der Tabelle Professor als auch den Studenten B

in der Tabelle Student gibt. Das heißt, Student B kann beispielsweise nur

gelöscht werden, wenn zuvor das obige Prüfungstupel ebenfalls gelöscht wurde

referenzielle Integrität = alle Fremdschlüsselbedingungen werden erfüllt).

Foreign Keys sollten bei „Relationship-Tabellen“ normalerweise immer definiert

werden, wenn nicht triftige Effizienzgründe dagegen sprechen.

3.2.2 Optimiertes „Schema F“

Das vorgestellte Verfahren zur Überführung von ER-Diagrammen in Relationenschemata funktioniert für jedes ER-Diagramm, d. h., für beliebige Entitytypen und

beliebige Relationen. Allerdings ist das Verfahren für 1:n-, n:1- und 1:1-Beziehungen nicht optimal, da man in beiden Fällen die spezielle „Relationshiptabelle“

einsparen kann ( D Join-Einsparung).

1:n/n:1-Beziehungen

Person

0..*

Lieblingsspeise

Name

Alter

1 Speise

Name

Joule

Datenbankschema

Person: Name, Alter, Lieblingsspeise(Name)

Speise: Name, Joule

Draft (2. März 2000)

30

SQL-Schema

CREATE TABLE Person

(Name

VarChar(20) not null,

Alter

integer,

Lieblingsspeise VarChar(20) not null,

PRIMARY KEY(Name),

FOREIGN KEY (Lieblingsspeise) REFERENCES Speise(Name)

)

CREATE TABLE Speise

(Name VarChar(20) not null,

Joule integer,

PRIMARY KEY (Name)

)

"! #$%

&E°

?´

✎

✎

1:1-Beziehungen

Angestellter

1 Personalakte

1

Persnr

..

.

Persnr

..

.

1:1-Beziehungen kann man vollständig eliminieren, indem man einfach alle Attribute der beiden zugehörigen Entitytypen in einer Tabelle gemeinsam ablegt. Einen

der beiden Primärschlüssel verwendet man als Primärschlüssel der gemeinsamen

Tabelle. Das andere Primärschlüsselattribut kann komplett entfernt werden, wenn

es sich um ein speziell definiertes Identifikationsattribut handelt, anderenfalls behält man es bei und definiert es als unique(<Attribut>).

Optionale Beziehungen

A

0..*

0,1

B

Erweitere A um den anderen Fremdschlüssel (wie im Fall 1:n). Der Fremdschlüssel darf dabei auch den Wert Null annehmen (im Gegensatz zum Fall 1:n).

Im obigen Beispiel mit der Lieblingsspeise wird Lieblingsspeise VarChar(20) not null durch Lieblingsspeise VarChar(20) ersetzt.

31

Draft (2. März 2000)

A

0,1

0,1

B

Erweitere A oder B um den anderen Fremdschlüssel. Der Fremdschlüssel darf

auch den Wert Null annehmen.

A

0,1

1

B

Erweitere A um den anderen Fremdschlüssel. Der Fremdschlüssel darf nicht Null

sein (da es zu jedem µh¶`ª ein ·­¶¹¸ geben muss). Man beachte allerdings, dass

· ¶º¸ auch ohne µh¶`ª existieren kann.

ER }

Rel-Matrix

Die Abbildungen einer ER-Beziehung

A

r

B

auf Relationenschemata abhängig von den Multiplizitäten kann man mit Hilfe

einer Matrix zusammenfassen.

» 0

¸

zu µh¶[ª gibt es

½

»

1

=1

1

soviele ·¼¶º¸

ª

½

1

=1

»

»

0

1

R

zu ·­¶º¸

gibt es

soviele

µa¶`ª

R

foreign key in ª references ¸

foreign key in ¸ references ª

foreign key, not null

Relationship als eigene Relation

(+ Zusatzbedingungen)

Komplexe Attributtypen

Komplexe Attributtypen, wie set<Person>, list<Person> etc., werden

durch die Einführung zusätzlicher Entitytypen und zusätzlicher Beziehungen eliminiert und wie zuvor behandelt.

Draft (2. März 2000)

32

<

=

Auto

<

Auto

Auto

4

Rad

Räder: Rad[4]

=

1

0..*

Rad

{Ein Auto hat 4 Räder}

Person

0,1,2

Kinder

Name: string

0..*

<

Person

Name: string

Kinder: list<Person>

=

Reduktion der Anzahl der Relationschemata

Die Überführung eines ER-Modells in ein relationales Schema liefert unter Umständen mehrere Relationen mit gemeinsamen Schlüsselkandidaten. Derartige Relationen können zu einer Relation zusammengelegt werden D Joinvermeidung.

Wenn H ¨¡ª H JBABABABJª­¾¼¯ und |¨Y¸ H JBABABA¢J1¸ K ¯ den gemeinsamen Schlüsselkandiª H JBABABABJª­¾¼

Á ¸ H JBABACA1J1¸ K

haben, dann kann man

daten H JBABABABJ¢¿

À

H und / durch eine neue Relation O mit

den Attributen ª H JCABABA¢JIª­¾¼

¸ H JBACABA1J¢¸ K

und dem Schlüsselkandidaten H JBACABA1J¢ ¿

ersetzen.

Abteilung

Name

Nr

Hardware 11

Software 13

Abteilungsleiter

Nr Leiter

11 ’Müller, Hans’

13 ’Meier, Schorsch’

D

Abteilung

Nr Name

Leiter

11 Hardware ’Müller, Hans’

13 Software ’Meier, Schorsch’

3.3 Die Relationale Algebra und SQL

Im Folgenden werden wir die klassische Lieferanten-DB als „running example“

nehmen.

33

Draft (2. März 2000)

0..n Lieferant

0..*

Ware

Wnr

Typ

Bezeichnung

liefert

Preis

Lieferzeit

Lnr

Name

Adresse

Das zugehörige Relationenschema sieht wie folgt aus:

Ware

Wnr

Typ

Bezeichnung

PRIMARY KEY (Wnr)

Lieferant

Lnr

Name

Adresse

PRIMARY KEY (Lnr)

liefert

Wnr

Lnr

Preis

Lieferzeit

PRIMARY KEY (Wnr,Lnr)

FOREIGN KEY (Wnr) REFERENCES Ware

FOREIGN KEY (Lnr) REFERENCES Lieferant

Wie bereits bekannt ist, sind Relationen Teilmengen des kartesischen Produktes

der zugehörigen Domänen.

Beispiele

Lieferant

Lnr Name

1

’Maier’

2

’Müller’

3

’Maier’

Ware

Wnr

Typ

Draft (2. März 2000)

Adresse

’Königsbrunn’

’Königsbrunn’

’Augsburg’

Bezeichnung

34

1

2

3

4

.

.

.

liefert

Lnr

1

1

1

2

’CPU’

’CPU’

’CPU’

Graphikkarte

Wnr

1

2

3

3

"Â ÃÄ$Å%ÆÇÈÉÅÊ&ËÃÌEÍ

ÆÇÈÉÅÊËÃÌ?Î

Preis

50

300

150

170

’Pentium 200’

’Pentium II 330’

’Celeron 330’

’Matrox G200’

Lieferzeit

1

2

7

4

✎

✎

Unter einer relationalen Algebra versteht man eine Menge von relationalen

Operationen, die eine oder mehrere Relationen (Tabellen) wieder auf Relationen

abbilden.

Die Algebra-Eigenschaft, dass die Ergebnisse relationaler Operationen immer Relationen sind, wird auch als Abgeschlossenheit bezeichnet. Die Abgeschlossenheit

hat zur Folge, dass nacheinander beliebig viele relationale Operationen auf eine

Tabelle angewendet werden können.

3.3.1 Die Identität

Die einfachste relationale Operation ist die Identität ϡЮѲÒÓ

Ô als Ganzes zurückliefert:

Ò

, die jede Relation

Ï£Ð²Õ ÔÖ×Ô

In SQL2 geschieht dies mit Hilfe eines speziellen Select-Befehls.

select distinct * from Lieferant

select distinct * from <komplexer relationaler Ausdruck>

select distinct * from < Ô > Ø table <r>, wenn Ô duplikatfrei

Man beachte, dass der select-Befehl Duplikate nur dann automatisch entfernt,

wenn man select distinct schreibt. Anderenfalls (d. h. bei select oder

select all) kann das Ergebnis Duplikate enthalten. Das heißt, SQL realisiert

eine Multimengen-Semantik. Im Falle von Basis-Relationen (wie z. B. Lieferant) ist die Angabe von distinct allerdings nicht notwendig, da derartige

Relationen immer ohne Duplikate gespeichert werden.

35

Draft (2. März 2000)

3.3.2 Die Projektion

Die Projektion dient dazu, bestimmte Spalten aus einer beliebigen (d. h. gespeicherten oder berechneten Tabelle) zu selektieren.

Wenn Ò©Õ£ÙwÚCÛBÜBÜBÜ¢ÛIÙ­Ý Ö eine Relation ist und Þqß-ÚCÛBÜBÜBÜ¢Û1ßàqá eine Teilmenge der Attribute, dann ist âãåä&æèç^ç^ç æ ã¬éê¤ëiì diejenige Tabelle, die aus Ò entsteht, wenn man alle

übrigen Spalten aus Ò entfernt. Man beachte: dabei entstehende Duplikate müssen

ebenfalls entfernt werden.

Beispiel

Ware

1 ’CPU’

2 ’CPU’

7 ’RAM’

9 ’RAM’

â

’Pentium 200’

’Celeron 300’

’FP 16MB’

’SD100 16MB’

Typ

Õ Ware Ö

’CPU’

’RAM’

Man kann die obige Definition der Projektion sogar noch erweitern: Jede Spalte

der Ergebnisrelation wird mit Hilfe jeweils einer Funktion aus den Attributwerten

von beliebig vielen (d. h. 0, 1 oder mehreren) Attributen der Ursprungsrelation

berechnet: â²íîä¡ïíið æñIæ íóòYô ê íõ&ïíö ì ÕYÒ Ö

â

æ

’Sonderangebot’ ’Billig’+Typ

Õ Ware Ö

’Sonderangebot’ ’BilligCPU’

’Sonderangebot’ ’BilligRAM’

In SQL wird die Projektionsliste direkt nach dem Schlüsselwort select angegeben.

select distinct Typ from Ware

select distinct ’Sonderangebot’, ’Billig’||Typ

from Ware

Anmerkung: Die Verknüpfung (Konkatenation) zweier Zeichenketten erfolgt in

SQL mit dem Verknüpfungsoperator || (und nicht wie sonst mit +).

Wie bereits bekannt ist, darf in der Projektionsliste auch * stehen, als Abkürzung

für die Liste aller Attribute einer Relation.

Bisher habe ich meist eine abkürzende SQL-Schreibweise verwendet. Genaugenommen muss man zu jeder Relation in der From-Klausel auch noch einen Tupelbezeichner definieren. Den Tupelbezeichner kann man sich als Variablennamen

vorstellen, der der Reihe nach alle Tupel der zugehörigen Relation durchläuft. In

SQL ist allerdings eher die Auffassung üblich, dass der Tupelbezeichner lediglich

ein Alias-Name für eine Relation ist.

Draft (2. März 2000)

36

select

select

select

select

W.Typ from Ware W

W.* from Ware as W // as ist optional

’Sonderangebot’, ’Billig’||W.Typ from Ware W

’Bruttopreis’, lief.Preis*1.16 from liefert lief

Man kann sogar die Attributnamen mit as umbenennen:

select W.T from Ware as W(Nr, T, Bez)

Defaultmäßig wird der Relationenname selbst als Tupelbezeichner verwendet,

auch wenn dies formal nicht ganz sauber ist.

Ø

select Typ from Ware

select Ware.Typ from Ware Ware

Wenn die Attributnamen der Projektionsliste völlig eindeutig sind (wie in unserem

bisherigen Beispielen), kann man auf den Tupelbezeichner sogar verzichten.

3.3.3 Die Selektion

Während die Projektion dazu dient, bestimmte Spalten einer Tabelle zu selektieren

(und weiterzuverarbeiten), dient die Selektion dazu, bestimmte Zeilen einer Tabelle zu selektieren. Bei der Selektion wird für jedes Tupel ein boolesches Prädikat

(welches von den Attributen der zugehörigen Relation abhängt) ausgewertet.

÷

Õ Ware Ö

Typ=’RAM’

7 ’RAM’ ’FP 16 MB’

9 ’RAM’ ’SD100 16 MB’

÷

ø

Typ=’RAM’ Bezeichnung like ’SD%’

Õ Ware Ö

9 ’RAM’ ’SD100 16 MB’

SQL unterstützt folgende boolschen Operatoren:

=, <=, >, >= und <> sowie OR, AND, NOT, IS [NOT] TRUE/FALSE/UNKNOWN/NULL, [NOT] BETWEEN ÜBÜBÜ AND ÜBÜBÜ und LIKE.

Daneben werden auch noch Operatoren angeboten, die auf ganzen Tabellen arbeiten: [NOT] IN, MATCH, ALL, ANY, SOME, EXISTS, UNIQUE.

Diese Operatoren werden Sie später kennenlernen.

37

Draft (2. März 2000)

3-wertige Logik

Da Tabellen i. Allg. auch den Wert NULL enthalten können, realisiert SQL eine

sogenannte 3-wertige Logik (three-valued logic).

In dieser gibt es die drei Wahrheitswerte true (t), false (f) und unknown(u) mit folgenden Wahrheitsmatrizen:

AND

t u f

t

u

f

t u f

u u f

f f f

OR

t

u

f

t u f

NOT

t

t t t

t u u

t u f

t

u

f

f

u

t

Außerdem müssen Arithmetikoperatoren, Vergleichsoperatoren etc. mit NULL

umgehen können, wobei NULL als unbekannter und nicht als undefinierter Wert

interpretiert wird:

5+NULL=NULL, 5>NULL

ù

UNKNOWN etc.

Beispiel

Es gebe drei Attribute A=3, B=4 und C=NULL.

Dann gilt:

A>B AND B>C

A>B OR B>C

A<B OR B<C

NOT(A=C)

ù

ù

ù

ù

false

unknown

true

unknown

Achtung: X IS FALSE ist nicht das Gegenteil von X IS NOT TRUE. X IS

NOT TRUE heißt X IS FALSE OR X IS UNKNOWN.

Anmerkung: Wenn man ausschließlich mit Attributen arbeitet, deren Domänen als

NOT NULL deklariert wurden, reduziert sich die dreiwertige Logik von SQL auf

die klassische zweiwertige Logik.

✎

✎

"Â ÃÄ$Å%ÆÇÈÉÅÊ&ËÃÌEÎ

ÆÇÈÉÅÊËÃÌ?úüûdýBÅþÉÿBÿ

3.3.4 Vereinigung, Durchschnitt, Differenz

Relationen sind Mengen. Es können daher die Vereinigung, der Durchschnitt oder

die Differenz zweier Relationen gebildet werden. Dabei muss allerdings darauf

Draft (2. März 2000)

38

geachtet werden, dass die zugehörigen Relationen dieselben Attribute (Attributnamen und Attributdomänen) haben.

Ò Õ¡ÙwÚ Ñ ÚBÛCÜBÜBÜBÛIÙ Ý Ñ Ý Ö Õ¡ÙwÚ ÑfÚCÛBÜBÜCÜBÛIÙ­ÝÑÝ Ö

Ò Õ¡ÙwÚ Ñ ÚBÛCÜBÜBÜBÛIÙ Ý Ñ Ý Ö Õ¡ÙwÚ ÑfÚCÛBÜBÜCÜBÛIÙ­ÝÑÝ Ö

Ò Õ¡ÙwÚ Ñ ÚBÛCÜBÜBÜBÛIÙ Ý Ñ Ý Ö Õ£ÙwÚ ÑfÚCÛBÜBÜCÜ1ÛIÙ Ý®ÑiÝ Ö

In SQL gibt es zu diesem Zweck die Operationen union (mit Duplikatelimination), union all (ohne Duplikatelimination), intersect, intersect

all, except und except all.

Alle CPU und RAM-Bausteine:

(select * from Ware where Typ=’CPU’)

union

(select * from Ware where Typ=’RAM’)

Alle Lieferanten, deren Name nicht mit „M“ anfängt.

(select * from Lieferant)

except

(select * from Lieferant where Name like ’M%’)

Daneben gibt es noch die Möglichkeit, nur bestimmte gemeinsame Attribute zweier Relationen zu berücksichtigen und die anderen Spalten zu eliminieren.

A union all corresponding by (x,y) B

=

(select x,y from A) union all (select x,y from B)

Wenn by (x,y) weggelassen werden würde, würden alle gemeinsamen Attribute von A und B verwendet werden.

"Â ÃÄ$Å%ÆÇÈÉÅÊ&ËÃÌEúüûdýBÅþÉÿBÿ

ÆÇÈÉÅÊËÃÌ

✎

✎

3.3.5 Kartesisches Produkt und Join

Zwei Relationen können mit Hilfe des kartesischen Produktes ( ) verknüpft werden.

Lieferant liefert

Lnr

1

1

1

1

Name

’Maier’

’Maier’

’Maier’

’Maier’

Adresse

’Königsbrunn’

’Königsbrunn’

’Königsbrunn’

’Königsbrunn’

39

Lnr

1

1

1

2

WNr

1

2

3

3

Preis

50

300

150

170

Lieferzeit

1

2

7

4

Draft (2. März 2000)

2

2

2

2

3

3

3

3

’Müller’

’Müller’

’Müller’

’Müller’

’Maier’

’Maier’

’Maier’

’Maier’

’Königsbrunn’

’Königsbrunn’

’Königsbrunn’

’Königsbrunn’

’Augsburg’

’Augsburg’

’Augsburg’

’Augsburg’

1

1

1

2

1

1

1

2

1

2

3

3

1

2

3

3

50

300

150

170

50

300

150

170

1

2

7

4

1

2

7

4

Mit Hilfe des kartesischen Produktes, der Selektion und der Projektion kann nun

z. B. bestimmt werden, wer Waren innerhalb von einem Tag liefern kann.

liefert Ö&Ö ,

wobei L ein Tupelbezeichner für Lieferant und lief ein Tupelbezeichner

für liefert sei.

â

æ

Name Adresse

Lnr

1

//

1

//

1

1

2

2

2

//

2

3

3

3

3

Õ÷

L.Lnr=lief.Lnr AND Lieferzeit=1

Name

Adresse

Õ Lieferant Lnr WNr

1

///////////

’Maier’ ’Königsbrunn’

////////////////// 1// 2//

///////////

’Maier’ ’Königsbrunn’

//////////////////// 1// 3//

’Maier’ ’Königsbrunn’ 2

3

’Müller’ ’Königsbrunn’ 1

1

’Müller’ ’Königsbrunn’ 1

2

’Müller’ ’Königsbrunn’ 1

3

///////////

’Müller’

// ’Königsbrunn’

//////////////////// 2// 3//

’Maier’ ’Augsburg’

1

1

’Maier’ ’Augsburg’

1

2

’Maier’ ’Augsburg’

1

3

’Maier’ ’Augsburg’

2

3

’Maier’

’Königsbrunn’

1

////////

â

÷

÷

Preis

50

300

/////

150

/////

170

50

300

150

170

/////

50

300

150

170

Lieferzeit

1

2//

7//

4

1

2

7

4//

1

2

7

4

L.Lnr lief.Lnr

Lieferzeit 1

æ

Name Adresse

In SQL wird das kartesische Produkt beliebig vieler Relationen einfach dadurch

gebildet, dass mehrere Relationen (evtl. zusammen mit Tupelbezeichnern) in die

From-Klausel geschrieben werden:

select L.Name, L.Adresse

from Lieferant L, liefert lief

where L.Lnr=lief.Lnr and lief.Lieferzeit=1

Weitere Beispiele

Welche Waren liefert Maier aus Königsbrunn?

Draft (2. März 2000)

40

select W.Typ, W.Bezeichnung

from Lieferant L, liefert lief, Ware W

where L.Lnr=lief.Lnr and lief.Wnr=W.Wnr and

L.Name=’Maier’ and

L.Adresse like ’%Königsbrunn%’

Wer liefert welche Waren billiger als Maier aus Königsbrunn?

select L.Name, L.Adresse,

W.Typ, W.Bezeichnung,

lief.Preis, liefM.Preis

from

// Ware der anderen Lieferanten

Lieferant L, liefert lief, Ware W,

// Ware von Maier (ohne Warenbezeichnung und -typ)

Lieferant LM, liefert liefM

where // Lieferant Maier

LM.Name=’Maier’ and

LM.Adresse like ’%Königsbrunn%’ and

// liefert diese Waren:

LM.Lnr = LiefM.Lnr and

// Die anderen

L.Lnr<> LM.Lnr and

// liefern dies:

L.Lnr=lief.Lnr and W.Wnr=W.Wnr and

// Dieselbe Ware

lief.Wnr=liefM.Wnr and

// kostet weniger als bei Maier

lief.Preis<liefM.Preis

Man sieht, dass die Verwendung von Tupelbezeichnern unerlässlich ist, wenn man

ein und dieselbe Relation mehrfach in der From-Klausel verwenden muss.

"Â ÃÄ$Å%ÆÇÈÉÅÊ&ËÃÌ

ÆÇÈÉÅÊËÃÌ

✎

✎

Join-Operationen

Das kartesische Produkt zusammen mit der Selektion reicht – von einem rein mathematischen Standpunkt aus gesehen – aus, um die Verknüpfung von zwei oder

mehreren Tabellen zu beschreiben. In der Realität machen kartesische Produkte

allerdings Probleme, da die Zwischenergebnisse sehr groß werden können. Die

Anzahl der Elemente (Mächtigkeit) einer Menge bezeichnet man mit oÜ . Für Relationen Ò­ÚCÛBÜBÜCÜ1Û1Ò/Ý gilt: ^Ò­ÚÜBÜBÜºÒ Ý × èÒ ÚqÜBÜCÜèÒ/Ý

41

Draft (2. März 2000)

Wenn wir z. B. 100 Lieferanten, 1000 Waren und 50000 liefert-Tupel haben,

besteht das kartesische Produkt der fünf Relationen des letzten SQL-Beispiels aus

!

"

#

$#

!

"

# ×&%

$ ñ

"' Ú

!)(

Tupeln. In Worten: 25 Billiarden Tupel. Wenn unser Rechner

Tupel pro Sekunde abarbeiten kann, benötigt er also zur Beantwortung der gestellten Frage

% "* $+ Sekunden = % "', Û- Jahre = 792,75 Jahre.

Aus diesem Grund wurden die sogenannte Joinoperation eingeführt, die im wesentlichen kartesische Produkte gefolgt von speziellen Selektionen und Projektionen sind. Diese Spezialfälle können meist sehr effizient bearbeitet werden.

Prädikatjoin

Die allgemeinste (und i. Allg. ineffizienteste) Joinoperation ist der Prädikatjoin:

Ò/.021 Ñ ×÷ 1²ÕPÒ3 Ö

Dabei ist 4 ein Prädikat (wie 6

Ù 587:9`ß<;=" ), welches sich auf beliebige Attri

bute von Ò und abstützt.

Equijoin

Wenn das Prädikat lediglich je ein Attribut (oder je eine Menge von Attributen) der

beiden Relationen Ò und auf Gleichheit testet, spricht man von einem Equijoin:

Ò/.0 ëfç í > ç ? Ñ ×:÷ ëfç í > ç ? ÕYÒ@ Ö

Equijoins sind sehr effizient realisierbar und kommen sehr häufig vor (siehe letztes

SQL-Beispiel).

Die Komplexität beträgt AÕèÒB$CEDF'èÒG$H@ $CID#F' $H3 <Ergebnis> Ö .

Falls das Ergebnis klein ist, kann die letzte Größe vernachlässigt werden. Das

Ergebnis ist nur dann groß, wenn ein und derselbe Attributwert in sehr vielen

Tupeln vorkommt, wie z. B. Geschlecht: weiblich oder männlich. Falls

jedoch jedes Tupel der kleineren Relation im Durchschnitt nur einen Joinpartner

hat, ist das Ergebnis so groß wie die kleinere Relation, d. h. AÕ <Ergebnis> Ö$×

AÕ min Þ^ÒGoÛ# èá Ö 5:AÕJèÒG#$CID#F'èÒG Ö und AÕ $CEDF' Ö .

Insbesondere Schlüsselattribute kommen in einer Relation nicht mehrfach vor.

Das heißt, wenn z. B. eine Relation Ò über ein Schlüsselattribut (von Ò ) mit gejoint wird, gilt <Ergebnis> K .

✎

L*þÅÈMNPO*źþRQSMTqËÈVUwÄWN$ÊYXiÈjþÃUþRZ Ä*ÅÊW[qÇÈ]\2^`_¹ÅÈÌ*Åa^`b­ÉÌ*ÇÈþ \2Mc¹ËÊÅÊîÅÈTqÉRd$È]\#e

Unter der Annahme, dass die Ergebnisgröße bei der Bestimmung der Zeitkomplexität vernachlässigt werden kann, ergeben sich beispielsweise folgende Laufzeitunterschiede:

Angenommen èÒG

× × $(

Draft (2. März 2000)

42

$ Úgf ! (

Tupel/sec

^ÒG# ×

Û

h

Ûi"-' Konstante1 Tage kartesisches Produkt

^ ÒG log ^ ÒG$H3 $$CID#Fj × $( klH $( k × % !)( Û $)( Tupel m sec

h

% Konstante2 Sekunden Join

Naturaljoin

Der Naturaljoin ist ein Equijoin über gleichbenannte Attribute der Relationen R

und S. Wenn Ò©Õ¡ÙwÚCÛBÜBÜCÜBÛIÙon­Û1ß-ÚCÛBÜBÜCÜ1Û1ß à Ö und Õp7­ÚCÛBÜBÜBÜ¢Û7 ÝÛ1ß-ÚCÛBÜBÜBÜ¢Û1ß à Ö dann:

Ò/.0 Ñ × â íîä æ^çèç^ç æ íq æã ä æèç^ç^çæã¬éBæ ? ä æ^çèç^çæ ? q ÕPÒ:.0 ëfç ãsr > ç ãsr Ö

Semijoin

Der Semijoin ist ein Spezialfall des Naturaljoins, der nur die Attribute von R als

Ergebnis liefert:

Ò@t Ñ × â í äYæ^ç^çèçæ íq æ ãåä&æèç^çèç æãé ÕPÒ=.0 Ö

Der Semijoin ist eine spezielle Selektion: Aus

wählt, die in einen Joinpartner haben.

Ò

werden diejenigen Tupel ausge-

Effizienz

Der Naturaljoin lässt sich genauso effizient wie der Equijoin implementieren (Er

ist ja nichts weiter als ein Equijoin mit anschließender Projektion). Der Semijoin

kann sogar noch etwas effizienter implementiert werden, da die Tupel von nicht

weiterverarbeitet werden müssen.

Optimierung

In SQL schreibt man Joins meist nicht explizit hin, sondern überlässt es den Optimierern, eine möglichst optimale Joinoptimierung des kartesischen Produktes

Ý

vorzunehmen. Dies ist allerdings sehr schwierig, da es AÕ`uwv Ö × AÕ`u Ö mögli

!

% , v × ,Sk %xSx ). Es gibt Meche Joinvarianten für u Relationen gibt ( "sv ×

Ý

Ú`y × $ %)z ,

thoden eine sehr gute Joinreihenfolge mit der Komplexität AÕ % Ö ( %

$

% f{y ×

zx "|-}k ) zu bestimmen. Für u~;

ist auch das noch zuviel – vor allem, wenn Anfragen interaktiv ausgewertet werden sollen. Dafür gibt es heuf $ f × ! ,

ristische Verfahren zur Joinoptimierung mit der Komplexität AÕ`u Ö (

% f ×:z ). Allerdings können diese Verfahren normalerweise nicht auf beliebige, sondern nur auf spezielle zu joinende Relationen angewendet werden.

Explizite Joins in SQL

Da es sehr schwierig ist, eine optimale Joinreihenfolge automatisch zu bestimmen,

ist es in SQL auch möglich, Joins in der FROM-Klausel explizit anzugeben.

43

Draft (2. März 2000)

Kartesisches Produkt: (cross join)

select L,A,P,Z

from

(Lieferant cross join liefert)

as Lcl (Lnra, L, A, Lnrb, Wnr, P, Z)

Anmerkung: Bei der expliziten Angabe des zu verwendenden Joinoperators wird

normalerweise immer der Alias-Operator as verwendet, um das Joinergebnis zu

benennen. Hier heißt das, dass sowohl in der Select-Klausel als auch in der

where-Klausel nur noch auf die (temporär erzeugte) Tabelle Lcl zugegriffen

werden kann, nicht aber auf die ursprünglichen Tabellen Lieferant und liefert.

Naturaljoin

select Name, Preis

// select lieferbar.Name, lieferbar.Preis

from (Lieferant natural join liefert) as lieferbar;

Hier verschattet die (temporär erzeugte) Relation lieferbar die ursprünglichen Tabellen Lieferant und liefert.

Anmerkung: Wenn es keine gemeinsamen Attribute gibt, degeneriert der Naturaljoin zum Kreuzprodukt.

Prädikatjoin

select Name, Preis

from ( Lieferant join liefert

on Lieferant.Lnr = liefert.Lnr )

as lieferbar;

h

select * liefert als Ergebnis zwei Lnr-Spalten, da beliebige Joinbedingungen angegeben werden können (z. B. Lieferant.Lnr < Liefert.Lnr). Das heißt, in den beiden Lnr-Spalten können pro Tupel durchaus

unterschiedliche Werte stehen.

Equijoin

select Name, Preis

from ( Lieferant join liefert using (Lnr) )

h

select * liefert als Ergebnis eine Lnr-Spalte, da beide Spalten für jedes

Tupel immer denselben Wert enthalten.

✎

✎

"Â ÃÄ$Å%ÆÇÈÉÅÊ&ËÃÌ

ÆÇÈÉÅÊËÃÌ1ÿ

Draft (2. März 2000)

44

Outer Joins

Elemente einer Tabelle Ò , die keinen Joinpartner in einer Tabelle finden, erscheinen nicht im Ergebnis von Ò@.0 . Manchmal benötigt man allerdings alle

Elemente der Tabelle Ò , unabhängig davon, ob es einen passenden Joinpartner

gibt oder nicht. Dies ist mit Hilfe der sogenannten Outer-Joins möglich.

Der Left-Outer-Join sorgt dafür, dass die linke Tabelle vollständig erhalten bleibt,

der Right-Outer-Join, dass die rechte Tabelle erhalten bleibt und der Full-OuterJoin, dass beide erhalten bleiben.

Der Natural-Left-Outer-Join, beispielsweise, ist wie folgt definiert:

select * from R NATURAL LEFT JOIN S

Ø (Pseudo-SQL)

( select * from R NATURAL JOIN S )

union all

( select *, NULL, ÜBÜBÜ , NULL from R

where * not in (select R.* from R NATURAL JOIN S) )

Beispiel

R

Name

Waren

Maier Lampen

Müller Rechner

R .0 S

Maier Lampen

S

Name Tel

Maier 123

Huber 234

123

R .0 left S

Maier Lampen 123

Müller Rechner Null

R .0 right S

Maier Lampen

Huber Null

R .0 full

Maier

Müller

Huber

123

234

S

Lampen 123

Rechner Null

Null

234

Daneben gibt es noch den Union Join, der überhaupt keine Joinpartner sucht, sondern nur NULLs als Joinpartner einsetzt.

45

Draft (2. März 2000)

R union join S

Maier Lampen

Müller Rechner

Null

Null

Null

Null

Null

Null

Maier

Huber

Null

Null

123

234

Zusammenfassung

SQL unterstützt folgende expliziten Joins:

CROSS JOIN

JOIN

LEFT JOIN

RIGHT JOIN

FULL JOIN

UNION JOIN

=

=

=

=

INNER JOIN (Prädikatjoin)

LEFT OUTER JOIN

RIGHT OUTER JOIN

FULL OUTER JOIN

NATURAL JOIN = NATURAL INNER JOIN (Naturaljoin)

NATURAL LEFT/RIGHT/FULL JOIN

(ohne ON oder USING-Klausel)

Kreuzprodukt und Inner Join werden nur benötigt, um dem Optimierer Arbeit

abzunehmen. In einem ersten Schritt ist die Verwendung dieser Operatoren daher

meist unwichtig. Outer Join und Union Join sind dagegen echte Erweiterungen,

die im Zusammenhang mit Nullwerten stehen.

3.3.6 Division

Der Divisionsoperator dient dazu, allquantifizierte Fragen ( ÜBÜCÜ gilt für alle ÜCÜBÜ )

zu beantworten. Er ist im wesentlichen die Umkehroperation des Kreuzproduktes

( ÕYÒ@ Ö× Ò ).

Der Divisionsoperator ist wie folgt definiert:

Es sei Ù × Þ|Ù Ú ÛBÜBÜBÜ¢ÛIÙ

gehören. Dann gilt:

Ýá

die Menge derjenigen Attribute von

Ò = Ñ × â í ÕYÒ Ö â í Õ&Õ¡â í ÕYÒ Ö Ö Ò Ö

Beispiel

liefert

Lnr Wnr

1

1

1

2

Draft (2. März 2000)

Ware

Wnr

1

2

46

Ò

die nicht zu 1

2

2

3

1

2

3

Welcher Lieferant liefert alle Waren?

Ù × Þ

Lnr Û Wnr á Þ Wnr á

× Þ

Lnr á

Es gibt zwei Lieferanten:

â Lnr Õ liefert Ö

1

2

Wenn jeder alles liefern würde, hätten wir folgende Tabelle:

â Lnr Õ liefert Ö Ware

1

1

1

2

2

2

1

2

3

1

2

3

Allerdings liefert Lieferant 2 Ware 2 nicht:

Õ£â Lnr Õ liefert Ö Ware Ö liefert

2

3

Das heißt, Lieferant 2 liefert nicht alles:

â

Lnr

ÕÕ¡â

Lnr

Õ liefert Ö Ware Ö liefert Ö

2

Wenn man von der Liste aller Lieferanten diejenigen abzieht, die nicht alles liefern, bleiben nur diejenigen Lieferanten übrig, die alles liefern. Hier heißt das,

dass nur Lieferant 1 alles liefert:

â

Lnr

Õ liefert Ö â

Lnr

ÕÕ£â

Lnr

Õ liefert Ö Ware Ö liefert Ö

1

Realisierung in SQL

Der Divisionsoperator kann relativ effizient realisiert werden, er wird dennoch von

SQL nicht unterstützt. Das heißt, man muss ihn – z. B. analog zur Definition des

Divisionsoperators – durch andere Operatoren nachbilden. Die Realisierung des

47

Draft (2. März 2000)

Kreuzproduktes wäre allerdings zu teuer. Effizienter ist es, den exists-Operator

(Es gibt ein ÜBÜBÜ ) von SQL einzusetzen.

Man beachte, dass folgende Beziehung zwischen Für alle und Es gibt ein . . . gilt:

Für alle gilt ÜBÜBÜ

ist gleichwertig zu

Es gibt kein , für das

4Õ Ö

4 Õ Ö

ÜBÜBÜ

nicht gilt

Die Anfrage „Welcher Lieferant liefert alle Waren?“ kann also folgendermaßen

formuliert werden:

select distinct l1.Lnr from liefert l1

where <l1 liefert jede Ware>

Ø

select distinct l1.Lnr from Liefert l1

where <Es gibt keine Ware, die l1 nicht liefert>

Das heißt, wir müssen zunächst die Frage klären, welche Waren l1 nicht liefert.

select Wnr from liefert l2 where l2.Lnr =

sagt uns, welche Waren der Lieferant liefert. Durch Differenzbildung erfahren

wir, welche Ware er nicht liefert:

(select W.Wnr from Ware W)

except

(select l2.Wnr from liefert l2 where l2.Lnr = )

Nun können wir den not-exists-Operator von SQL einsetzen, um unsere ursprüngliche Frage zu beantworten.

select distinct l1.Lnr from liefert l1

where not exists

( ( select W.Wnr from Ware W)

except

( select l2.Wnr from liefert l2

where l2.Lnr = l1.Lnr)

)

✎

✎

✎

"Â ÃÄ$Å%ÆÇÈÉÅÊ&ËÃÌ1ÿ

ÆÇÈÉÅÊËÃÌ ýÅþÉ!Cÿ

N$ÊÉ

Å \`UJ\d

Å ÅþÊ Z$þÅÉ MNPO*źþRQaM`Ê&ÅaMÈN*ËÊMÈjÉþRQSMºÄ*þÊTqË\dþÅÈ]\#e

Draft (2. März 2000)

48

Man spricht hier von einer korrelierten Subanfrage (correlated subquery), da die

Hilfsanfrage in der Where-Klausel auf Variablen der übergeordneten Anfrage

(hier l1.Lnr) Bezug nimmt. In diesem Fall muss die Subanfrage für jeden Lieferanten einzeln ausgewertet werden. Eine nicht-korrelierte Subanfrage braucht

dagegen nur ein einziges Mal ausgewertet zu werden.

Andere Möglichkeiten der Realisierung in SQL

Die Anfrage

select * from liefert l2

where l2.Lnr = and

l2.Wnr =

liefert ein Ergebnis genau dann wenn Lieferant die Ware liefert. Anderenfalls

ist das Ergebnis die leere Tabelle. Das heißt, wir können die Waren, die nicht

liefert, auch mit Hilfe einer korrelierten Subanfrage ermitteln.

select * from Ware W

where not exists

( select * from liefert l2

where l2.Lnr = and

l2.Wnr = W.Wnr

)

Und damit können wir unsere ursprüngliche Frage nach den Lieferanten aller Waren mittels zwei verschachtelter korrelierter Subanfragen formulieren:

select distinct l1.Lnr from liefert l1

where not exists

( select * from Ware W

where not exists

( select * from liefert l2

where l2.Lnr = l1.Lnr and

l2.Wnr = W.Wnr

)

)

Diese Art der Formulierung der Division in SQL ist sehr umständlich und auf den

ersten Blick unverständlich. Es gibt aber leider keine einfachere Möglichkeit, da

Allquantifizierung von SQL nicht unterstützt wird.

Dritte Möglichkeit der Realisierung in (Nicht-Standard-)SQL

In einigen Datenbanksystemen (z. B. in TransBase von TransAction Software

GmbH) ist es auch möglich, Mengen zu vergleichen: =, <>, <= (subset) etc.,

49

Draft (2. März 2000)

auch wenn dies im SQL2-Standard nicht vorgesehen ist. Damit kann die Frage,

welcher Lieferant alle Waren liefert relativ „natürlich“ formuliert werden:

select distinct *

from Lieferant L

where ( <Alle Waren, die L liefert> )

=

( <Alle Waren, die es gibt> )

Das heißt:

select distinct *

from Lieferant L

where ( select lief.Wnr from liefert lief

where lief.Lnr = L.Lnr )

=

( select W.Wnr from Ware W )

✎

✎

"Â ÃÄ$Å%ÆÇÈÉÅÊ&ËÃÌüûdýBÅþÉwBÿ

ÆÇÈÉÅÊËÃÌp ûdýÅbþÉÿBÿ

3.3.7 Subanfragen (Subqueries)

In Abschnitt 3.3.6 wurden sogenannte Subanfragen zur Beantwortung bestimmter

Anfragen eingesetzt. Die Möglichkeit von Subanfragen sollen hier genauer untersucht werden. Achtung: Ich gehe im Folgenden davon aus, dass alle Tabellen in

Subanfragen keine Nullwerte enthalten. Die Behandlung von Nullwerten in diesem Zusammenhang würde den Vorlesungsrahmen sprengen.

Subanfragen können sowohl in SQL-Projektionslisten (Select-Klauseln) als

auch in SQL-Selektionslisten (Where-Klauseln) als auch in From-Klauseln stehen. Allerdings muss jede Subanfrage in einer Projektionsliste genau ein Element

als Ergebnis liefern.

Beispiel einer Projektionsliste mit Subanfragen

select

(select Autor from Autor where DOCID=5),

(select Titel from Titel where DOCID=5)

from dummy;

â

Autor

êE

DOCID=5

ê Autorìyìjæ

Draft (2. März 2000)

Titel

êE

DOCID=5

ê Titelìyì Õ dummy Ö

50

Hier sind Autor und Titel zwei Tabellen mit einem Attribut, das wie die Tabelle selbst heißt, und einem Primärschlüssel DOCID. Die Tabelle dummy enthält lediglich ein einziges Element für dessen Inhalt wir uns nicht weiter interessieren. Es wird aus syntaktischen Gründen benötigt, da in SQL2 immer eine

From-Klausel vorhanden sein muss. (In Oracle gibt es zu diesem Zweck standardmäßig die Dummy-Tabelle dual.)

Im Weiteren werden wir uns nicht mehr mit der Projektionsliste, sondern nur noch

mit der where-Klausel befassen.

Die in-Bedingung

Die aus der Mengenlehre bekannte ist-Element-von-Beziehung ( ) gibt es auch

in SQL:

in

not in

=some

<>all

match

Beispiel

Welcher Lieferant liefert den Artikel mit Warennummer 3?

select distinct L.Name

from Lieferant L

where L.Lnr in

( select lief.Lnr

from liefert lief

where lief.Wnr = 3)

Oder in Relationaler-Algebra-Notation:

â

L.Name

Õ÷

lief.Lnr

êE

lief.Wnr

ð1ê liefert

lief

ìyìYÕ Lieferant L Ö&Ö

Hier handelt es sich um eine nicht-korrelierte Subanfrage, die nur ein einziges Mal

berechnet werden muss. Man könnte die Anfrage allerdings auch mit Hilfe einer

korrelierten Subanfrage formulieren:

select distinct L.Name

from Lieferant L

where 3 in

( select lief.Wnr

from liefert lief

where lief.Lnr = L.Lnr)

oder (noch schlimmer):

select distinct L.Name

51

Draft (2. März 2000)

from Lieferant L

where exists

( select *

from liefert lief

where lief.Lnr = L.Lnr and lief.Wnr = 3 )

Schließlich kann man die Anfrage auch ganz einfach als (Semi-)Join formulieren:

select distinct L.Name

from Lieferant L, liefert lief

where L.Lnr = lief.Lnr and lief.Wnr =3

Am effizientesten auszuwerten sind i. Allg. die letzte und die erste Anfrage, da

man beide mit Hilfe eines Semijoins realisieren kann. Die Anfragen mit korrelierter Subanfrage werden dagegen von den meisten SQL-Systemen wesentlich

weniger effizient ausgewertet. Diese Möglichkeiten wurden auch eher als abschreckende Beispiele gebracht. Immerhin sieht man daran, dass die Verknüpfung von

Tabellen auch ohne Join möglich ist, wenn Subanfragen unterstützt werden. Man

muss also als Programmierer immer aufpassen, ob es im Falle von (korrelierten)

Subanfragen nicht auch einfachere – und effizientere Lösungen gibt.

Der in-Operator wird häufig verwendet, wenn man am Vergleich mit einer Vielzahl von Elementen interessiert ist:

select * from Ware

where Typ in (’CPU’,’RAM’,’GRAPHIKKARTE’);

anstelle von

select * from Ware

where Typ = ’CPU’ or

Typ = ’RAM’ or

Typ = ’GRAPHIKKARTE’;

Die obige Schreibweise ist eine Abkürzung für:

select * from Ware

where Typ in (values ’CPU’, ’RAM’, ’GRAPHIKKARTE’);

Mit dem Schlüsselwort values kann in SQL2 eine anonyme, d. h. namenlose

Tabelle temporär erzeugt werden:

values (1, ’Maier’, ’Königsbrunn’),

(2, ’Müller’, ’Augsburg’)

Allerdings wird dieser Mechanismus von vielen Datenbanken zurzeit nur im Zusammenhang mit dem insert-Befehl unterstützt. Die obige Schreibweise (Typ

in (’CPU’, ÜBÜBÜ )) wird dagegen von den meisten Datenbanken unterstützt.

Draft (2. März 2000)

52

Noch’n Beispiel

Welche Lieferanten liefern zumindest einige derjenigen Waren, die Lieferant 1

liefert (nur Lieferantennummern):

select distinct l.Lnr