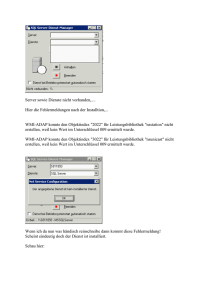

State-of-the-Art von Verschlüsselungstechniken für

Werbung