Verifikation von GALS Systemen

Werbung

Institut für

Theoretische Informatik

Masterarbeit

Verifikation von GALS Systemen

Henning Günther

Matrikelnummer: 2860185

23. Juni 2011

Prüfer:

Prof. Dr. Jiří Adámek

Betreuer: Dr. Stefan Milius

Technische Universität Braunschweig

Institut für Theoretische Informatik

ITI

Eidesstattliche Erklärung

Hiermit erkläre ich an Eides statt, dass ich die vorliegende Arbeit selbstständig verfasst

und keine anderen als die angegebenen Hilfsmittel verwendet habe.

Braunschweig, 2. September 2011

(Henning Günther)

iii

Zusammenfassung

Viele Hard- und Software-Systeme lassen sich als ein System aus synchronen Komponenten auffassen, die asynchron miteinander kommunizieren. Solche GALS-Systeme („globally

asynchronous, locally synchronous“) treten in vielen industriellen Anwendungen, wie zum

Beispiel in verteilten, sicherheitskritischen Überwachungssystemen, aber auch im Chipentwurf mit mehreren Zeitgebern auf. Die Verifikation dieser Systeme wird momentan

dadurch behindert, dass es kaum Werkzeuge gibt, die mit ihnen umgehen können und die

resultierenden Modelle zu viele Zustände aufweisen, da noch wenig Techniken bekannt

sind, die GALS-Systeme vereinfachen können.

Diese Arbeit stellt daher einen Formalismus zur Spezifikation von GALS Systemen vor, der

es erlaubt mehrere in dem synchronen Formalismus SCADE implementierte Komponenten

zu einem asynchgronen Gesamtsystem zusammen zu fassen. Außerdem wird basierend

auf dem SPIN Model-Checker ein Algorithmus zur Verifikation präsentiert und außerdem

Möglichkeiten für Optimierungen aufgezeigt.

Schlüsselwörter: GALS, verification, SPIN, modeling

v

Inhaltsverzeichnis

Abbildungsverzeichnis

xi

Tabellenverzeichnis

xiii

Quelltextverzeichnis

xv

1. Einleitung

1.1. Inhalt . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

1.2. Andere Arbeiten . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

1

2

2

2. GALS-Architekturen

2.1. Formale Definition . . . . . . . . . . . . . . . . .

2.2. Semantik . . . . . . . . . . . . . . . . . . . . . .

2.2.1. Synchrone Ausführung . . . . . . . . . .

2.2.2. Vollständig asynchrones System . . . . .

2.2.3. Asynchrone Ausführung mit Fairness . .

2.2.4. Asynchrone Ausführung mit Schranken

2.3. Kontrakte . . . . . . . . . . . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

5

8

11

11

12

13

13

14

3. Grundlagen

3.1. SPIN . . . . . . . . . . . . . . . . . . . . . .

3.2. SCADE . . . . . . . . . . . . . . . . . . . .

3.3. LTL – Linear temporal logic . . . . . . . .

3.4. Büchi-Automaten . . . . . . . . . . . . . . .

3.4.1. Verallgemeinerter Büchi-Automat .

3.5. LTL Übersetzung . . . . . . . . . . . . . . .

3.5.1. Übersetzung des Existenzquantors

3.6. Binäre Entscheidungsdiagramme . . . . . .

3.7. Datentypen als Entscheidungsdiagramme .

3.7.1. Integer . . . . . . . . . . . . . . . .

3.7.2. Tupel . . . . . . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

17

17

17

18

19

20

21

23

25

28

29

32

4. Lösungsansatz

4.1. Offene Fragen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

33

34

5. GTL – GALS Translation Language

5.1. Grammatik . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

35

36

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

vii

Inhaltsverzeichnis

5.2. Formeln . . . . . . . . . . . . . . . . . . . . . . . . . .

5.3. Operationelle Semantik . . . . . . . . . . . . . . . . .

5.3.1. Variablen . . . . . . . . . . . . . . . . . . . .

5.3.2. Aufbau . . . . . . . . . . . . . . . . . . . . . .

5.3.3. Ableitungsregeln . . . . . . . . . . . . . . . .

5.3.4. Interpretation als GALS-System . . . . . . . .

5.3.5. Interpretation der Kontrakte als GALS-System

.

.

.

.

.

.

.

39

39

40

40

41

44

45

.

.

.

.

.

.

.

.

.

.

47

47

49

53

56

60

60

60

60

62

63

7. Implementierung

7.1. Backend . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

7.2. Modell . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

7.3. Ausdrücke . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

65

66

68

69

8. Fallbeispiele

8.1. Quelle-Senke Beispiel . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

8.2. Mutex Beispiel . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

71

71

72

9. Ausblick

77

Literaturverzeichnis

79

A. Installation

A.1. Voraussetzungen .

A.2. Quelltext beziehen

A.3. Kompilieren . . .

A.4. Verwendung . . .

.

.

.

.

83

83

84

84

84

.

.

.

.

.

87

87

89

90

92

93

6. Übersetzung

6.1. Übersetzungskonstruktion . . . . . . . . . . .

6.1.1. Korrektheit der Übersetzung . . . . .

6.2. Promela-C-Integration . . . . . . . . . . . . .

6.3. Native Promela Übersetzung . . . . . . . . .

6.4. SCADE Übersetzung . . . . . . . . . . . . . .

6.4.1. Korrektheit . . . . . . . . . . . . . .

6.5. Optimierungen . . . . . . . . . . . . . . . . .

6.5.1. Abstraktion durch statische BDD . .

6.5.2. Abstraktion durch dynamische BDD

6.6. Fehlereingrenzung . . . . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

B. Quelltextdokumentation

B.1. Language.GTL.Backend . . .

B.2. Language.GTL.Backend.All . .

B.3. Language.GTL.Backend.Scade

B.4. Language.GTL.ErrorRefiner .

B.5. Language.GTL.Expression . .

viii

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

Inhaltsverzeichnis

B.6. Language.GTL.LTL . . . . . . . . . .

B.6.1. Formulas . . . . . . . . . .

B.6.2. Buchi translation . . . . . .

B.7. Language.GTL.Model . . . . . . . .

B.8. Language.GTL.Parser . . . . . . . . .

B.9. Language.GTL.Parser.Lexer . . . . .

B.10. Language.GTL.Parser.Syntax . . . . .

B.11. Language.GTL.Parser.Token . . . . .

B.12. Language.GTL.PrettyPrinter . . . . .

B.13. Language.GTL.PromelaCIntegration .

B.14. Language.GTL.PromelaDynamicBDD

B.15. Language.GTL.Translation . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

98

98

99

100

102

102

102

105

107

108

109

113

ix

Abbildungsverzeichnis

2.1.

2.2.

2.3.

2.4.

2.5.

2.6.

2.7.

2.8.

Mealy-Automat . . . . . . . . . . . . . . . . . . . . . . . .

Mealy-Automat mit Bedingungen . . . . . . . . . . . . . .

Aus Mealy-Automaten zusammen gesetztes GALS-System

Transitionssystem des GALS Systems aus 2.3 . . . . . . .

Synchrone Ausführung . . . . . . . . . . . . . . . . . . .

Asynchrone Ausführung . . . . . . . . . . . . . . . . . . .

Mögliche Ausführungspfade eines asynchronen Systems .

Verhalten und Kontrakte . . . . . . . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

3.1.

3.2.

3.3.

3.4.

3.5.

3.6.

3.7.

3.8.

3.9.

3.10.

3.11.

Die Expand-Funktion . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Übersetzung von Geschichtsvariablen . . . . . . . . . . . . . . . . . . . . .

Die einfachsten zwei Entscheidungsdiagramme . . . . . . . . . . . . . . . .

Zusammengesetztes Entscheidungsdiagramm . . . . . . . . . . . . . . . . .

Entscheidungsdiagramm der Funktion (α ∧ β) ∨ γ . . . . . . . . . . . . .

Äquivalentes Entscheidungsdiagramm der Funktion (α ∧ β) ∨ γ . . . . . .

Reduziertes Entscheidungsdiagramm der Funktion (α ∧ β) ∨ γ . . . . . . .

Äquivalentes reduziertes Entscheidungsdiagramm der Funktion (α ∧ β) ∨ γ

Eine Funktion, um endliche Mengen in BDDs umzuwandeln . . . . . . . .

Algorithmus um BDDs in Mengen umzuwandeln . . . . . . . . . . . . . . .

Entscheidungsdiagramm der Menge {2, 3, 5} . . . . . . . . . . . . . . . . .

5

6

7

7

12

12

13

15

22

24

25

26

26

27

27

28

29

29

30

4.1. GTL Nomenklatur . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

4.2. Beispielkomponente . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

4.3. SCADE-Wrapper für Beispielkomponente . . . . . . . . . . . . . . . . . . .

33

34

34

6.1. Simulation durch C-Integration von Promela . . . . . . . . . . . . . . . . .

6.2. Fehlereingrenzung . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

53

64

7.1.

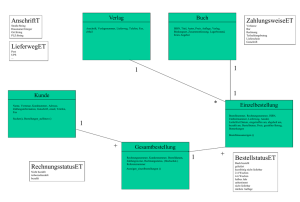

7.2.

7.3.

7.4.

GTL Implementierung . . . . . . . . . . . . . .

UML Diagramm der Backend-Implementierung

UML-Diagramm der Modell-Implementierung .

UML-Diagramm für Ausdrücke . . . . . . . . .

.

.

.

.

65

67

68

69

8.1.

Quelle-Senke Kontrakt-Automaten . . . . . . . . . . . . . . . . . . . . . . .

72

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

xi

Tabellenverzeichnis

3.1.

Hilfsfunktionen für den LTL Übersetzungsalgorithmus . . . . . . . . . . . .

23

8.1. Quelle-Senke Verifikationsergebnisse . . . . . . . . . . . . . . . . . . . . . .

8.2. Mutex Verifikationsergebnisse . . . . . . . . . . . . . . . . . . . . . . . . . .

72

76

xiii

Quelltextverzeichnis

6.1.

6.2.

6.3.

6.4.

6.5.

6.6.

Komponenten-Übersetzung als Promela-Prozess

Verifikationsziel-Übersetzung als never-Prozess .

Initialisierungsprozess . . . . . . . . . . . . . . .

C-Integration-Beispiel . . . . . . . . . . . . . . .

Berechnung der unteren Schranke . . . . . . . .

Generierung von möglichen Werten . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

48

48

49

55

58

58

8.1.

8.2.

8.3.

8.4.

8.5.

8.6.

Quelle-Senke Beispiel .

Mutex Client . . . . . .

Mutex Server . . . . . .

Mutex Instanzen . . . .

Mutex Verbindungen .

Mutex Verifikationsziel

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

71

73

74

75

75

75

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

xv

1. Einleitung

Trotz vieler Fortschritte auf dem Gebiet der formalen Verifikation bleibt das Problem

der Zustandsexplosion weiterhin der hauptsächliche Hinderungsgrund für die Verwendung von formalen Verifikationstechniken in der Industrie [CGJ+ 01]. Gleichzeitig werden

sicherheitskritische Systeme, von deren korrekter Funktion im schlimmsten Fall tausende Menschenleben abhängen immer komplexer und schwieriger zu durchschauen. Diese

Arbeit beschäftigt sich mit einem Teilgebiet der formalen Verifikation, so genannten GALSSystemen.

Ein GALS1 System besteht aus vielen synchronen, also deterministisch und getakteten Komponenten. Diese können innerhalb des GALS-Systems nun asynchron miteinander kommunizieren, was bedeutet, dass der Nachrichtenaustausch zwischen einzelnen Komponenten

verzögert sein kann und Komponenten mit verschiedenen Taktraten laufen können. Beispiele für GALS-Systeme sind:

• Computernetzwerke: Die Kommunikation der Rechner miteinander ist mit nicht genau vorhersehbaren Verzögerungen verbunden. Jeder Rechner besitzt außerdem seinen eigenen Prozessor und damit seinen eigenen Takt.

• System-on-a-chip Designs, die mehrere Zeitgeber für verschiedene Komponenten

verwenden.

• Sicherheitskritische physische Systeme, die über größere Gebiete verteilt sind (Eisenbahnübergänge, Ampelschaltungen, Kontrollsysteme für Kraftwerke, etc.) bestehen

meistens aus mehreren unabhängigen Komponenten.

Die Verifikation von GALS-Systemen steht vor zwei Problemen:

• Zum einen fehlen Werkzeuge, die sowohl synchrone wie auch asynchrone Systeme

unterstützen. Formalismen, die für synchrone Systeme entworfen sind, haben in der

Regel keine Möglichkeit, Asynchronität oder Nichtdeterminismus zu modellieren.

Asynchrone Formalismen bieten zwar meist Unterstützung für synchrone Systeme,

allerdings in den meisten Fällen nicht sehr elegant oder performant.

• Zum anderen können GALS-Systeme beträchtliche Größen annehmen und damit

ohne die manuelle Einführung von Vereinfachungen und Abstraktionen nur noch

schwer in absehbarer Zeit zu verifizieren sein. Das manuelle Einführen von Abstraktionen ist aber sehr schwierig und kann bei ungenauen Abstraktionen zu schwer

1

englisch für „globally asynchronous, locally synchronous“, also „Global asynchron, lokal synchron“

1

1. Einleitung

auffindbaren Fehlern in der Verifikation führen. Automatisch zu überprüfen, ob eine

gegebene Abstraktion korrekt ist, ist in keinem aus der Literatur bekannten Formalismus vorgesehen.

Diese Arbeit versucht beide Probleme durch die Einführung eines neuen Formalismus

zu lösen, der die Vorteile von synchronen und asynchronen Formalismen vereint und

zusätzlich die Möglichkeit bietet, sichere Abstraktionen durch Kontrakte einzuführen.

1.1. Inhalt

Zunächst werden in Kapitel 1.2 ähnliche Ansätze zur Lösung der angesprochenen Probleme präsentiert. Im nächsten Kapitel (Kapitel 2) werden dann GALS-Architekturen formal

definiert und verschiedene Ausführungssemantiken eingeführt. Kapitel 3 beschäftigt sich

mit Grundlagen, die für das Verständnis der nachfolgenden Kapitel unabdingbar sind.

Daraufhin wird in Kapitel 4 der allgemeine Lösungsansatz für die Verifikation von GALSSystemen erklärt. Im Kapitel 5 beginnt dann die eigentliche Leistung dieser Arbeit: Die

GTL2 -Sprache wird definiert und mit einer Semantik versehen. Daraufhin wird in Kapitel 6

beschrieben, wie sich die vorher definierte Sprache in den Formalismus verschiedener Verifikationssprachen übersetzen lässt. Es werden außerdem Möglichkeiten zur Optimierung

vorgestellt und ein Verfahren zur Erkennung von fehlerhaften Spezifikationen erläutert.

Die Implementierung der beschriebenen Sprache und ihrer Transformationen wird dann

in Kapitel 7 behandelt. Für den Praktiker wird die Arbeit in Kapitel 8 interessant: Hier wird

die beschriebene Implementierung anhand von einem kleinen und einem großen Beispiel

getestet und die Resultate bewertet. Schließlich liefert Kapitel 9 eine Zusammenfassung der

gesamten Arbeit und versucht, die Arbeit in Perspektive zu setzen sowie einen Ausblick

auf zukünftige Entwicklungen zu geben.

1.2. Andere Arbeiten

Die Idee, GALS-Systeme durch eine Kombination von synchronen und asynchronen Sprachen zu verifizieren, wird in verschiedenen Arbeiten behandelt:

1. Damien Thivolle und Hubert Garavel erklären die grundsätzliche Herangehensweise und zeigen anhand der Verifikation eines Kommunikationsprotokolls die Vorteile

dieses Ansatzes [GT09]. Es wird erklärt, wie sich synchrone Komponenten als Funktionen ansehen lassen und wie sie sich in ein asynchrones Verifikationstool einbinden lassen. Im Gegensatz zu dieser Arbeit wird aber kein neuer Formalismus für die

Spezifikation von GALS-Systemen eingeführt. Auch Techniken zur Optimierung, wie

sie in dieser Arbeit behandelt werden, fehlen.

2

2

GTL steht für „gals translation language“ also eine Sprache um GALS Systeme in andere Formalismen zu

übersetzen.

1.2. Andere Arbeiten

2. Ein Artikel von Doucet et al. beschreibt die Übersetzung des synchronen Formalismus SIGNAL nach Promela [DMK+ 06]. Die Verifikation wird dann vollständig von

SPIN übernommen und nicht wie in dieser Arbeit aufgeteilt in einen synchronen

und asynchronen Teil.

3. „Multiclock Esterel“ erweitert die Beschreibungssprache von SCADE um die Möglichkeit, mehr als einen Takt für verschiedene Komponenten anzugeben [RS00]. Der

Formalismus bleibt allerdings vollständig deterministisch und jede Komponente lässt

sich in eine äquivalente SCADE Komponente übersetzen.

4. Der Formalismus „Communicating Reactive State Machines“ wird in [RSD+ 04] verwendet, um GALS Systeme zu modelieren und zu verifizieren.

5. Das „IF Toolset“ führt einen Formalismus zur Spezifikation von asynchronen Systemen ein, der wie der hier vorgestellte Formalismus auf der Komposition von

Komponenten durch Verbindungen basiert [BGO+ 04]. Der Schwerpunkt der Arbeit

liegt in der Bereitstellung eines Formalismus, der mächtig genug ist, um die vielen

verschiedenen Design-Formalismen zu vereinen.

3

2. GALS-Architekturen

Ein GALS System – GALS steht für „Globally asynchronous, locally synchronous“ – besteht

aus mehreren synchronen Komponenten, die asynchron miteinander kommunizieren. Die

synchronen Komponenten lassen sich dabei als Mealy-Automaten auffassen3 . In einem

Mealy-Automaten hängt die Ausgabe sowohl von der Eingabe als auch dem aktuellen Zustand ab [Mea55]. Mealy-Automaten sind so allgemein formuliert, dass sich jedes in einem

synchronen Formalismus formulierte Modell in einen bisimularen Mealy-Automaten transformieren lässt. Ein Beispiel für einen Mealy-Automaten ist in Abbildung 2.1 dargestellt.

Transitionen sind hier in der Form i/o angegeben, wobei i die Eingabe und o die Ausgabe

bezeichnen.

a/b

q0

q1

a/c

b/a a/b

b/a

q2

b/c

Abbildung 2.1.: Mealy-Automat

Ein Schritt im Automaten bedeutet, dass das aktuelle Eingabe-Symbol gelesen wird und

die Transition gewählt wird, die vom aktuellen Zustand ausgeht und mit dem aktuellen

Eingabe-Symbol übereinstimmt. Das Ziel der Transition ist der neue aktuelle Zustand des

Automaten und das Ausgabe-Symbol der Transition wird zur Ausgabe hinzugefügt. Der

Beispiel-Automat in Abbildung 2.1 hat also beispielsweise die folgende Ablauf-Sequenz:

q0

a

/ q1

a

/ q0

a

/ q1

b

/ q2

/

...

Der Automat transformiert damit die Eingabe „aaab . . . “ in die Ausgabe „bcba . . . “. Der

Beispiel-Automat verwendet als Ein- und Ausgabe-Symbole Zeichen und stellt damit einen

3

Mächtigere Formalismen wie beispielsweise Turing-Maschinen sind ungeeignet, da sie einen unendlichen Zustandsraum aufweisen können und daher mit aktuellen Model-Checkern nicht überprüft werden

können.

5

2. GALS-Architekturen

Aus- und Eingabekanal zur Verfügung. Benutzt man stattdessen n-Tupel als Eingabe und

m-Tupel als Ausgaben, erhält man einen Automaten, der n Eingabe- und m AusgabeKanäle bietet. In jedem Schritt wird dann aus jedem Eingabekanal ein Zeichen gelesen

und in jeden Ausgabekanal eins geschrieben.

Für die vollständige Beschreibung eines Mealy-Automaten mit Kanälen ist die Repräsentation durch Tupel ausreichend, für eine übersichtliche Notation und Darstellung jedoch

nicht geeignet, da die Anzahl der aufzuschreibenden Transitionen exponentiell mit der

Anzahl der Eingabe-Kanäle wächst4 . Daher ist es sinnvoll, für die Spezifikation von MealyAutomaten die Tupel-Komponenten mit Variablen zu benennen und Bedingungen (engl.

conditions) über diese Variablen an die Transitionen zu schreiben. Eine Bedingung ist

hierbei eine boolesche Formel, die nur die Variablen der Tupelkomponenten enthält. Ist

die Formel für eine Belegung der Variablen wahr, so gilt die Transition auch für das

entsprechende Tupel.

Benennt man beispielsweise die Komponenten der Tupel N × B × B mit α, β und γ, so

beschreibt die Bedingung α = 3 ∧ γ = 0 die Tupel (3, 0, 0) und (3, 1, 0). Eine Transition

α = 3 ∧ γ = 0/(1, 2) beschreibt also eigentlich die Transitionen (3, 0, 0)/(1, 2) und

(3, 1, 0)/(1, 2). Diese Art der Notation ist hilfreich, wenn für eine Transition die Werte

von bestimmten Kanälen keine Rolle spielen. Abbildung 2.2 zeigt einen Beispiel-Automaten,

der Tupel der Form B × N als Eingaben verwendet.

¬on ∨ x ≥ 5/3

on ∧ x < 5/1

q0

q1

x < 5/2

x ≥ 5/0

Abbildung 2.2.: Mealy-Automat mit Bedingungen

Um ein GALS-System zu erstellen, kann man nun die Ausgabekanäle von Automaten

mit den Eingabekanälen von anderen Automaten verbinden und so ein Netzwerk aus

Mealy-Automaten erhalten. Ist eine Ausgabe eines Automaten A mit einer Eingabe eines

Automaten B verbunden, so verwendet B als Eingabe in jedem Schritt die letzte von A

produzierte Ausgabe.

Abbildung 2.3 zeigt ein solches System. Das Gesamtsystem hat sämtliche unverbundenen

Aus- und Eingaben als Aus- und Eingaben. Ein Schritt des Gesamtsystems wird nun durch

einen Schritt eines beliebigen Mealy-Automaten realisiert. Durch diese Eigenschaft wird

das GALS-System nicht-deterministisch und asynchron. Ein Problem ergibt sich nun, wenn

die Quelle einer Verbindung noch keinen Schritt durchgeführt hat: in diesem Fall gibt es

4

6

Hat man n Eingabe-Kanäle, die jeweils m verschiedene Zeichen enthalten können, so benötigt jeder

Zustand mn ausgehende Transitionen, da der Automat für jede Eingabe eine gültige Transition aufweisen

sollte.

keinen letzten Wert für die Verbindung und die Eingabe des Ziel-Automaten ist undefiniert.

Dieser Fall kann durch die Definition von Default-Werten oder durch das Verbot, Schritte

mit Automaten durchzuführen, deren Eingaben (teilweise) undefiniert sind gelöst werden.

In dieser Arbeit wird das Problem durch die Einführung von impliziten oder expliziten

Default-Werten gelöst.

/0

p0

P1

p1

/1

on

out

q0

on ∧ x < 5/1

P2

q1

x ≥ 5/0

x

¬on ∨ x ≥ 5/3

x < 5/2

res

Abbildung 2.3.: Aus Mealy-Automaten zusammen gesetztes GALS-System

Das in Abbildung 2.3 gezeigte System hat also nur die Eingabe x und die Ausgabe res. Der

Gesamtzustand des Systems ist nun durch den Zustand der Verbindungen und den aktuellen Zustand der Prozesse definiert. Der Startzustand des abgebildeten Systems kann also

beispielsweise durch (p0 , q0 , ⊥) dargestellt werden, wobei ⊥ angibt, dass die Verbindung

zwischen out und on einen undefinierten Wert besitzt. Eine Transition wird dargestellt

durch ein Tupel, dass die Ein- und Ausgaben des Systems sowie den Mealy-Automaten,

der den aktuellen Schritt durchführt, enthält. Die Transition (x = 4, P1 )/3 gibt also beispielsweise an, dass die Eingabe x den Wert 4, die Ausgabe res den Wert 3 besitzt und

der Automat P1 einen Schritt durchführt hat. Das resultierende Transitionssystem für das

GALS-System aus Abbildung 2.3 ist beispielsweise in Abbildung 2.4 dargestellt.

P2 /3

x < 5, P2 /2

x ≥ 5, P2 /0

p0 , q0 , ⊥

P1 /⊥

P1 /⊥

p1 , q0 , 0

p1 , q1 , 0

P1 /⊥

P1 /⊥

x < 5, P2 /1

p0 , q0 , 1

p0 , q1 , 1

P1 /⊥

x < 5, P2 /2

x ≥ 5, P2 /0

Abbildung 2.4.: Transitionssystem des GALS Systems aus 2.3

Möchte man verhindern, dass die Ausgaben des Gesamtsystems häufig einen undefinierten

7

2. GALS-Architekturen

Wert (⊥) annehmen, so kann man beispielsweise definieren, dass eine undefinierte Ausgabe bedeutet, dass der letzte Wert der Ausgabe erhalten bleibt. Um das zu erreichen nimmt

man die Ausgaben des Systems mit in den Zustand des Gesamtsystems. Dies vergrößert natürlich den Zustandsraum des resultierenden Systems, aber reduziert undefinierte

Ausgaben des Gesamtsystems.

2.1. Formale Definition

Notation 1. Die Projektion, die für eine gegebene Indexmenge I die entsprechenden Elemente

aus einem Tupel X auswählt, ohne die Reihenfolge zu verändern wird mit

X|I

abgekürzt. Es gilt also beispielsweise:

(a, b, c, d)|{0,2} = (a, c)

Eine synchrone Komponente mit n Eingängen und m Ausgängen lässt sich als ein modifizierter Mealy-Automat A = (Q, Σ, Ω, δ, q0 ) darstellen:

• Q ist eine (endliche) Zustandsmenge.

• Σ = Σ0 × · · · × Σn ist die Menge der Eingabesymbole. Da der Automat n Eingänge

besitzt, ist die Eingabe ein Tupel aus n Symbolen.

• Ω = Ω0 × · · · × Ωm ist die Menge der Ausgabesymbole.

• δ : Q × Σ → Q × Ω ist die Übergangsfunktion, die einen Zustand und eine Eingabe

auf einen neuen Zustand und eine Ausgabe abbildet. Da es sich um eine Funktion

und keine Relation handelt, ist der Automat deterministisch.

• q0 ∈ Q ist der Startzustand des Automaten.

Definition 2. Ein GALS-System ist ein Tripel G = (A, p, C) mit A als einer Menge von Automatennamen, p als eine Funktion, die Automatennamen einen konkreten Mealy-Automaten

zuordnet und C ⊆ (A × N) × (A × N) das die Verbindungen zwischen Ein- und Ausgaben

der Automaten definiert.

Ein Tupel (a, n, b, m) ∈ C bezeichnet also eine Verbindung der n-ten Ausgabe des MealyAutomaten p(a) mit der m-ten Eingabe des Mealy-Automaten p(b).

Um die Referenzierung von Automatenkomponenten zu ermöglichen, benutzen wir folgende Konvention:

p(a) = (Qa , Σa , Ωa , δ a , q0a )

8

2.1. Formale Definition

Eine Aus- oder Eingabe ist spezifiziert durch den Automaten und den Index im Einoder Ausgabetupel. Für eine Verbindung ((a, i), (b, j)) ∈ C muss immer gelten, dass die

Ausgabesymbole den Eingabesymbolen entsprechen, also Ωai = Σbj gilt.

Notation 3. Es kann ohne Beschränkung der Allgemeinheit davon ausgegangen werden, dass

eine Ordnung auf den Automatennamen existiert, die bei der Erstellung von Eingabe- und

Ausgabetupeln eingehalten wird. Dann wird die Projektion, die aus einem solchen Tupel X

alle Elemente selektiert, die mit dem Automatennamen a indiziert sind, mit

X|a

notiert. Es gilt dann also beispielsweise:

s ∈ Σa0 × Σa2 × Σb1 × Σb2

s = (a, b, c, d)

s|b = (c, d)

Die Ein- und Ausgaben des GALS Systems ergeben sich aus den Automaten des Systems

sowie den Verbindungen. Ist eine Eingabe eines Automaten mit keiner Ausgabe verbunden,

so ist sie automatisch eine Eingabe des Gesamtsystems. Die Eingaben I(G) des Gesamtsystems sind also

Y

I(G) =

{Σan | a ∈ A, n ∈ N, ¬∃((X, i), (Y, j)) ∈ C : Y = a ∧ j = n}

Für die Ausgaben O(G) gilt entsprechend

Y

O(G) =

{Ωan | a ∈ A, n ∈ N, ¬∃((X, i), (Y, j)) ∈ C : X = a ∧ i = n}

Der Zustandsraum S(G) des Systems ergibt sich dann aus den Zuständen der einzelnen

Automaten (SQ (G)) sowie dem aktuellen Inhalt der Verbindungen (SC (G)):

Y

SQ (G) =

Qa

a∈A

SC (G) =

Y

Σai

((a,i),_)∈C

S(G) = SQ (G) × SC (G)

Da die Eingaben für einen konkreten Automaten sich nun entweder im Zustandsraum

S(G) oder in den globalen Eingaben I(G) befinden können, definiert man eine Familie

von Hilfsfunktionen

πIa ∈ S(G) × I(G) → Qa × Σa

πIa ((q, s), i) = ((q|a , s|a ), i|a )

9

2. GALS-Architekturen

für a ∈ A, die die benötigten Parameter für den gegebenen Automaten a extrahieren.

Notation 4. Um alle zum Automaten a gehörigen Komponenten eines Tupels X unter berücksichtigung der Reihenfolge durch alle Komponenten aus dem Tupel Y zu ersetzen, wird

die folgende Notation verwendet:

X[a 7→ Y ]

Es gilt:

X[a 7→ Y ]|a = Y

und

∀b ∈ A, b 6= a : X[a 7→ Y ]|b = X|b

Analog definiert man eine weitere Familie von Funktionen

a

πO

∈ S(G) × Qa × Ωa → S(G) × O(G)

a

πO

((q, s), q 0 , o) = ((q[a 7→ q 0 ], s[a 7→ o]), (⊥, . . . , ⊥)[a 7→ o])

die Ausgaben und Zustand eines Automaten zurück in den Zustandsvektor des Gesamtsystems sowie die Gesamtausgaben schreibt. Um die Notation zu erleichtern, wird zusätzlich

noch eine Zustandsübergangsfunktion λ definiert, die den Zustandsübergang des GALS

Systems bei Ausführung eines Automatenschritts angibt.

λ ∈ S(G) × I(G) × A → S(G) × O(G)

a

λ(q, i, a) = πO

(q, δ a (πIa (q, i)))

Der Initialzustand α(G) ∈ S(G) ergibt sich als Kombination aller Initialzustände der

Komponenten und den undefinierten Verbindungen

α(G) = (hq0a ia∈A , (⊥, . . . , ⊥))

Das System in Abbildung 2.3 wird formal beispielsweise so dargestellt:

G = ({a1 , a2 }, p, {(a1 , 0), (a2 , 0)})

Wobei die Funktion p definiert ist als:

p : a1 →

7

({p0 , p1 }, ∅, B, δ 1 , p0 )

a2 →

7

({q0 , q1 }, B × N, N, δ 2 , q0 )

10

2.2. Semantik

Wobei δ 1 und δ 2 wie folgt definiert sind:

δ 1 : p0

p1

2

δ : (q0 , ¬on ∨ x ≥ 5)

(q0 , on ∧ x < 5)

(q1 , x < 5)

(q1 , x ≥ 5)

7→

7→

7→

7→

7→

7→

(p1 , 0)

(p0 , 1)

(q0 , 3)

(q1 , 1)

(q1 , 2)

(q0 , 0)

Daraus ergeben sich die abgeleitetenden Eingaben, Ausgaben und Zustandsmengen zu:

I(G) = N

O(G) = N

S(G) = {p0 , p1 } × {q0 , q1 } × B

2.2. Semantik

Man kann nun das maximale Transitionssystem des GALS-Systems wie folgt über die

Transitionsrelation T definieren:

s

i/o

/ s0

T

⇔ ∃a ∈ A : λ(s, i, a) = (s0 , o)

Je nach dem, was man für Systeme betrachtet ist dieses Transitionssystem aber nicht unbedingt realistisch: Es schließt beispielsweise nicht aus, dass immer nur Schritte von einer

Komponente durchgeführt werden, während alle anderen Komponenten nie einen Schritt

machen (sie „verhungern“ sozusagen). Viele Formeln, die bei einer realistischen Ausführung des Systems erfüllt sind können so Fehler produzieren und eine formale Verifikation

unmöglich machen. Daher werden in diesem Abschnitt verschiedene Ausführungsarten

mit ihren Vor- und Nachteilen vorgestellt. Dazu wird zunächst informell die Ausführungsart beschrieben und danach formal die Herleitung des entsprechenden Transitionssystems

erklärt.

2.2.1. Synchrone Ausführung

Bei der synchronen Ausführung führen alle Systeme gleichzeitig ihren Berechnungsschritt

aus. Da eine echte Gleichzeitigkeit aber von den in dieser Arbeit verwendeten Verifikationsformalismen nicht unterstützt wird, muss sie dadurch angenähert werden, dass die

Komponenten zwar nacheinander ihre Schritte ausführen, aber dies immer in der gleichen

Reihenfolge tun.

11

2. GALS-Architekturen

...

P1 P2 P3 P 1 P2 P3

Abbildung 2.5.: Synchrone Ausführung

In Abbildung 2.5 wird eine mögliche Ausführung der drei Prozesse P1 , P2 und P3 gezeigt.

Andere Ausführungsmöglichkeiten unterscheiden sich nur durch die Reihenfolge, in der

die Prozesse ihren Berechnungsschritt ausführen. Für ein System mit n Prozessen gibt es

also n! Möglichkeiten der Ausführung.

Vorteile dieser Architektur sind eine extrem einfache Implementierung, sowie wenige Ausführungsreihenfolgen, die bei der Verifikation in Betracht gezogen werden müssen. Das zu

verifizierende Zustandsmodell des Systems hat also sehr viel weniger Zustände als die der

anderen Architekturen. Der Nachteil ist jedoch, dass es für viele Szenarien sehr unrealistisch ist, perfekte Synchronität zu fordern. In Kommunikationsnetzen bedeuten schon

minimale Verzögerungen bei der Zustellung von Nachrichten, dass Prozesse nicht mehr

echt synchron laufen, selbst wenn ihre Uhren genau gleich gehen.

Formal lässt sich das Transitionssystem für die synchrone Ausführung herleiten, indem

man den Automaten, der als nächstes ausgeführt werden soll in den Zustand übernimmt.

Sei ohne Beschränkung der Allgemeinheit A = {P0 , P1 , . . . , Pn−1 }. Der Zustandsvektor

des Gesamtsystems ist dann (a, s), wobei a ∈ A ein Automatenname und s ∈ S(G) der

Zustand des Systems ist. Die Zustandsübergangsrelation ergibt sich dann wie folgt:

(Pj , s)

li /lo

/

(Pk , s0 ) ⇔ k = (j + 1) mod n ∧ λ(s, li , a) = (s0 , lo )

2.2.2. Vollständig asynchrones System

Im Gegensatz zur synchronen Architektur steht die vollständig asynchrone: Hier kann zu

jedem Zeitpunkt jeder Prozess unabhängig vom Fortschritt der anderen einen Berechnungsschritt ausführen. Eine mögliche asynchrone Ausführung von drei Prozessen ist in

Abbildung 2.6 gezeigt.

...

P2 P2 P2 P3 P 3 P3 P1 P3

Abbildung 2.6.: Asynchrone Ausführung

Eine asynchrone Architektur löst das Problem der synchronen Architektur, indem sie sämtliche theoretisch mögliche Verschachtelungen der Ausführungen der Prozesse bei der Ve-

12

2.2. Semantik

rifikation berücksichtigt. Dies führt aber zu zwei neuen Problemen: Zum einen nimmt die

Zustandsgröße des Systems eventuell gewaltig zu; n Prozesse haben nach m Ausführungsschritten bereits nm mögliche Ausführungen. Zwar führen meist viele unterschiedliche

Verschachtelungen zu den selben Zuständen, in diesem Fall kann die Technik der „partial

order reduction“ [God95] verwendet werden, aber im schlimmsten Fall führt eine vollständig asynchrone Architektur zu einer gewaltigen Zustandsexplosion. Das zweite Problem ist,

dass diese Architektur auch extrem unrealistische Ausführungen in Erwägung zieht: Ein

Prozess kann zum Beispiel immer rechnen, während ein anderer nie zum Zuge kommt. In

der Verifikation können so Fehlerzustände erkannt werden, die in der Realität nie vorkommen.

start

P1

P1 P2

P3

P2

P1 P2

P3

P3

P1

P2

P3

Abbildung 2.7.: Mögliche Ausführungspfade eines asynchronen Systems

2.2.3. Asynchrone Ausführung mit Fairness

Um das Problem zu umgehen, dass einzelne Prozesse „verhungern“, also nie einen Rechenschritt ausführen dürfen, kann man so genannte Fairness-Kriterien definieren: Diese

besagen, dass nur Ausführungen für die Verifikation in Betracht gezogen werden, in denen

jeder Prozess immer mal wieder an die Reihe kommt. Viele Verifikationsformalismen unterstützen die Modellierung von Fairness durch die Definition von Zuständen, die immer

mal wieder erreicht werden müssen, damit die Ausführung in Betracht gezogen wird.

Da Fairness-Eigenschaften aber etwas umständlich zu formulieren sind und für den Rest

der Arbeit keine Bedeutung haben, wird das resultierende Transitionssystem hier nicht

explizit angegeben. Mehr zum Thema Fairness kann in [KPRS06] nachgelesen werden.

2.2.4. Asynchrone Ausführung mit Schranken

Obwohl das Hinzufügen von Fairness-Eigenschaften die Fälle entfernt, in denen ein Prozess

niemals zur Ausführung kommt, so werden immer noch extrem unrealistische Szenarien

betrachtet: In der Realität wird es beispielsweise nie vorkommen, dass ein Prozess nur ein

mal einen Berechnungsschritt durchführt, während ein anderer im gleichen Zeitraum 1000

ausführt. Wesentlich realistischere Ausführungen erreicht man, wenn einzelnen Prozessen

13

2. GALS-Architekturen

nur für einen gewissen Zeitraum erlaubt, mehr oder weniger Schritte als die anderen auszuführen. Hierzu zählt man die Berechnungsschritte, die jeder Prozess bereits ausgeführt

hat und überprüft, dass zu jedem Zeitpunkt der Verifikation die Bedingung „Keine zwei

Prozesse liegen um mehr als x Berechnungsschritte von einander entfernt“ erfüllt ist.

Genau wie Fairness-Eigenschaften ist diese Eigenschaft jedoch auch formal unhandlich zu

definieren, nicht relevant für den Rest der Arbeit und daher weg gelassen.

2.3. Kontrakte

Eine Komponente in einem GALS-System besitzt durch ihre Spezifikation als MealyAutomat eine Menge von Verhaltensweisen. Jede Verhaltensweise ist eine Kombination

aus Eingaben und Ausgaben. Betrachtet man den Raum aller Verhaltensweisen, also aller

Kombinationen von Eingaben und Ausgaben, so nimmt jede Komponente einen Teilraum

ein.

Formuliert man nun mithilfe von LTL-Formeln Bedingungen an das Gesamtsystem aus

Komponenten, so spezifiziert man für jede Komponente einen neuen Raum, nämlich den

des erlaubten Verhaltens. Erfüllt das Gesamtsystem die LTL-Formeln, so ist das Verhalten

jeder Komponente ein Teilraum des erlaubten Verhaltens.

Ein Problem in der formalen Verifikation ist, dass der Automat, der eine Komponente repräsentiert, sehr komplex seien kann. Die Verifikation benötigt dann sehr viel Speicher, um

jeden Zustand der Kompontente zu erfassen. Es ist aber häufig möglich, einen ähnlichen

Automaten zu finden, der wesentlich kleiner ist und trotzdem jedes Verhalten zeigt, dass

die ursprüngliche Komponente besaß. Dieser Automat kann auch mehr Verhalten besitzen,

vorausgesetzt, dieses Verhalten liegt immer noch innerhalb des erlaubten Verhaltens. Ein

solcher Automat heißt Kontrakt und lässt sich beispielsweise als LTL-Formel darstellen.

Der erläuterte Zusammenhang zwischen Verhalten, erlaubtem Verhalten und Kontrakten ist

in Abbildung 2.8 illustriert.

Ist ein vereinfachender Kontrakt-Automat gefunden, so muss die formale Verifikation zunächst beweisen, dass der Kontrakt von der ursprünglichen Komponente eingehalten wird.

Dies kann beispielsweise festgestellt werden, indem der Kontrakt in den Formalismus der

Komponente übersetzt wird und dort verifiziert wird. Ist gesichert, dass alle Kontrakte

von den Komponenten erfüllt werden, so werden die Kontrakte verwendet, um das Gesamtsystem zu verifizieren. Sind die Kontrakte allerdings zu locker formuliert, spezifizieren

also mehr Verhalten als die zu verifizierende Formel erlaubt, so werden bei der Verifikation Fehler gefunden, die bei einer normalen Verifikation ohne Kontrakte nicht auftreten

würden. Eine Lösung für dieses Problem wird in Abschnitt 6.6 vorgestellt.

Die Formulierung von Kontrakten stellt einen Balance-Akt dar: Formuliert man die Kontrakte zu scharf, so hat der resultierende Kontrakt-Automat ähnlich viele Zustände wie die

Komponente und es gibt keinen Gewinn durch die Verwendung von Kontrakten. Wird der

14

2.3. Kontrakte

Kontrakt

Verhalten

Erlaubtes

Verhalten

Abbildung 2.8.: Verhalten und Kontrakte

Kontrakt jedoch zu lose formuliert so bekommt der Kontrakt-Automat viele Transitionen

und zeigt Verhalten, dass die Verifikation der Systemeigenschaft unmöglich machen.

Um gute Kontrakte zu formulieren, muss der Anwender zwischen relevanten und irrelevanten Verhaltensweisen unterscheiden. Ist beispielsweise für die zu verifizierende Eigenschaft

unerheblich, welchen konkreten Wert eine Variable aufweist, sondern nur wichtig, dass der

Wert eine bestimmte Eigenschaft erfüllt, so lässt sich häufig ein Kontrakt finden, der den

Wert der Variable nicht-deterministisch auf einen Wert setzt.

15

3. Grundlagen

In diesem Kapitel werden für diese Arbeit relevante Konzepte kurz zusammengefasst und

erklärt. Abschnitte über Konzepte, die dem Leser bereits bekannt sind können also ohne

Probleme übersprungen werden.

3.1. SPIN

SPIN ist ein Model-Checker für asynchrone Software-Modelle, die in der Sprache Promela

(Process Meta Language) definiert sind [Hol03]. Das Werkzeug verwendet „Explicit-State

Model Checking“-Techniken, berechnet also jeden möglichen Zustand des Systems und

überprüft, ob die zu verifizierenden Eigenschaften erfüllt sind. SPIN unterstützt eine Reihe

von Optimierungstechniken, darunter

• „Partial order reduction“ um den Zustandsraum von Modellen zu verkleinern [God95].

• Zustandskompressionstechniken, die den Speicherbedarf von Verifikationen senken

können [Hol97].

• Nutzung von Multi-Prozessor-Systemen zur Geschwindigkeitsverbesserung [Hol08].

Es werden sowohl die Verifikation von Safety-Eigenschaften („Es passiert nie etwas schlimmes“) als auch von Liveness-Eigenschaften („Es passiert immer mal wieder etwas Gutes“)

unterstützt. Die Verifikation von Modellen erfolgt nicht direkt durch SPIN selbst, sondern es wird C-Code für einen domänenspezifischen Modell-Checker generiert. Dies hat

unter anderem den Vorteil, dass es leicht ist, externe C-Bibliotheken für Teile der ModellBeschreibungen zu verwenden.

3.2. SCADE

SCADE ist ein Formalismus und Werkzeug zur Erstellung sicherheitskritischer Softwaresysteme5 . Zentraler Bestandteil ist die auf der synchronen Sprache Lustre [HCRP91]

5

SCADE wird von der Firma

esterel-technologies.com

Esterel

Technologies

vertrieben,

zu

finden

unter

http://

17

3. Grundlagen

aufbauende Beschreibungssprache. Die Sprache ist Datenfluss-orientiert, es werden also Gleichungen für die Ein- und Ausgabevariablen formuliert. Es stehen aber auch andere

Mechanismen, wie zum Beispiel Safe State-Machines [And03] zur Verfügung.

Außerdem beinhaltet die SCADE Suite noch einen Model-Checker, den Design Verifier, mit

dessen Hilfe sich Eigenschaften von Modellen nachprüfen lassen6 . Der Design Verifier hat

die Einschränkung, dass sich keine Liveness-Eigenschaften mit ihm nachweisen lassen.

Aussagen wie „Die Ausgangsvariable x wird irgendwann einmal wahr“ lassen sich also

nicht beweisen. Stattdessen werden solche Aussagen in SCADE beispielsweise verschärft

zu „Die Ausgangsvariable x wird innerhalb von t Ausführungsschritten einmal wahr“.

3.3. LTL – Linear temporal logic

LTL-Formeln können benutzt werden, um das zeitabhängige Verhalten von Systemen zu

beschreiben [BK08]. Der LTL-Formalismus wurde von Amir Pnueli [Pnu77] erfunden. Die

LTL-Logik stellt eine Erweiterung der Aussagenlogik dar, so dass nicht nur Aussagen über

den jetzigen Zustand getroffen werden können, sondern auch über noch folgende Zustände. Die Aussagenlogik wird um folgende Operatoren erweitert:

• Der next-Operator (Auch mit bezeichnet) sagt aus, dass eine Formel im nächstens

Zustand gilt. Die Formel ϕ spezifiziert also Pfade der Form

/

•

•

ϕ

/

• _ _ _/

• Mit dem always-Operator () versehene Formeln gelten sowohl im aktuellen wie

auch in allen folgenden Zuständen. Die Formel ϕ erlaubt also alle Pfade der Form

/

•

ϕ

•

ϕ

/

• _ _ _/

ϕ

• Der finally-Operator () gibt an, dass eine Formel irgendwann in der Zukunft einmal

gelten wird. Die Formel ϕ spezifiziert zum Beispiel Pfade der Form

•

/

• _ _ _/ •

ϕ

/

• _ _ _/

• Formeln die gelten sollen, bis eine bestimmte Bedingung erfüllt ist, lassen sich mit

dem until-Operator (U ) angeben. Wird beispielsweise gefordert, dass die Formel ϕ

gilt, bis ψ gilt, so lässt sich dies schreiben als ϕU ψ. Ein Beispielpfad für diese

6

18

Entwickelt von der Firma Prover, zu finden unter http://prover.com

3.4. Büchi-Automaten

Formel ist

/ • _ _ _/

•

ϕ

ϕ

•

ϕ

/

• _ _ _/

ψ

Um die vollständige Mächtigkeit von LTL zu erreichen reicht es allerdings auch schon, nur

die Operatoren und U zu haben, denn der finally-Operator lässt sich ausdrücken als

ϕ = >U ϕ

und der always-Operator als

ϕ = ¬(>U ¬ϕ)

Alle anderen Operatoren sind also zwar nützlich, aber nicht benötigt.

3.4. Büchi-Automaten

Büchi-Automaten stellen eine Erweiterung von endlichen Automaten auf unendliche Eingaben dar [Muk96]. Sie wurden erstmals 1966 von dem Mathematiker Julius Richard Büchi

eingeführt [Bü66]. Anders als endliche Automaten, die eine Eingabe akzeptieren, wenn die

Ausführung in einem finalen Zustand endet, akzeptiert ein Büchi-Automat eine Eingabe

genau dann, wenn die Ausführung unendlich oft einen finalen Zustand erreicht.

Formal ist ein Büchi-Automat ein Tupel

A = (Q, Σ, δ, µ, q0 , F )

wobei die Symbole folgende Bedeutung haben:

• Q ist die Menge der Zustände des Automaten.

• Die Menge von atomaren Aussagen Σ, die gültig oder ungültig sein können.

• δ ⊆ Q × Q ist die Übergangsrelation des Automaten.

• µ : Q → 2Σ gibt an, welche Aussagen in einem Zustand gelten müssen.

• q0 ⊆ Q ist die Startzustandsmenge.

• F ⊆ Q ist die Finalzustandsmenge.

Eine Folge von Aussagen a0 a1 a2 . . . wird nun also genau dann akzeptiert, wenn es eine

Folge von Zuständen q0 q1 q2 . . . gibt, wobei stets gilt qn δqn+1 und in der mindestens ein

Zustand aus F unendlich oft vorkommt. Außerdem muss jede Aussage an mit der Menge

von Aussagen µ(qn ) kompatibel sein, das heißt an ∈ µ(an ).

19

3. Grundlagen

3.4.1. Verallgemeinerter Büchi-Automat

Für das Übersetzungsverfahren in Abschnitt 3.5 sind Büchi-Automaten wegen ihrer Beschränkung auf eine Finalzustandsmenge ungeeignet. Algorithmen wie [GPVW96] verwenden daher eine abgewandelte Form von Büchi-Automaten.

Ein Verallgemeinerter Büchi-Automat7 unterscheidet sich von einem normalen Büchi-Automaten durch die Definition des Akzeptanzverhaltens. Während ein Büchi-Automat akzeptiert, wenn unendlich oft ein Finalzustand betreten wird, ist F hier eine Menge von

Finalzustandsmengen (F ⊆ P(Q)). Der Automat akzeptiert nun, wenn aus jeder Finalzustandsmenge mindestens ein Zustand unendlich oft betreten wird.

Ein verallgemeinerter Büchi-Automat lässt sich in einen normalen Büchi-Automaten übersetzen, indem man für jede Finalzustandsmenge eine „Ebene“ einführt. Jede Ebene enthält

die gleichen Zustände und Transitionen wie der ursprüngliche Automat, nur dass beim

Verlassen von den Finalzuständen der aktuellen Finalzustandsmenge die nächste Ebene

betreten wird. Dadurch wird erreicht, dass ein Zyklus nur dann zustande kommt, wenn

ein Zustand aus allen Finalzustandsmengen betreten wird.

Für einen verallgemeinerten Büchi-Automaten (Q, Σ, δ, µ, q0 , F ) konstruiert man also

einen Büchi-Automaten (Q0 , Σ, δ 0 , µ0 , q00 , F 0 ). Ohne Beschränkung der Allgemeinheit kann

F = {f0 , f1 , . . . , fn−1 } angenommen werden. Die neue Zustandsmenge enthält nun eine

Kopie der ursprünglichen Zustände für jede Finalzustandsmenge.

Q0 = {(q, f ) | q ∈ Q, f ∈ F }

Die Übergangsfunktion δ 0 kopiert zunächst alle ursprünglichen Übergänge und fügt dann

Übergänge zwischen den Ebenen hinzu, wenn der Ursprungszustand in der aktuellen

Finalzustandsmenge liegt.

δ 0 = {((q1 , fi ), (q2 , fj )) | (q1 , q2 ) ∈ δ, (q1 ∈ fi ∧ j = (i + 1) mod n) ∨ (q1 6∈ fi ∧ i = j)}

Die atomaren Aussagen, die in den Zuständen gelten müssen werden einfach übernommen.

µ0 ((q, f )) = µ(q)

Die Finalzustandsmenge besteht aus den Zuständen, die in der Finalzustandsmenge der

aktuellen Ebene liegen.

F 0 = {(q, f ) | f ∈ F, q ∈ f }

7

Im englischen als „generalized buchi automaton“ bezeichnet und als GBA abgekürzt.

20

3.5. LTL Übersetzung

3.5. LTL Übersetzung

Um LTL Formeln einfacher übersetzen zu können und zu kanonisieren, werden diese in

Büchi-Automaten übersetzt. Diese Übersetzung benutzt den in [GPVW96] beschriebenen

Algorithmus.

Da der Übersetzungsalgorithmus keine always-Konstrukte zulässt, müssen diese zunächst

mit der folgenden Identität transformiert werden:

always ϕ = ¬>U ¬ϕ

Außerdem müssen für den Algorithmus alle Negationen so weit wie möglich nach innen geschoben werden, bis sie nur noch vor atomaren Aussagen stehen. Um die Größe

der Formeln nicht unnötig zu erhöhen wird dual zum until-Operator U der Operator V

eingeführt, der über die folgende Identität definiert ist:

ϕV ψ = ¬(¬ϕU ¬ψ)

Für die Konstruktion des Büchi-Automaten wird ein Graph aufgebaut, der schrittweise

erweitert wird, bis der Büchi-Automat vollständig ist. Die Knoten des Graphen benötigen

die folgenden Felder:

Name Ein eindeutiger Bezeichner für den Knoten. Es wird vorausgesetzt, dass es eine

Funktion NewName existiert, die bei jedem Aufruf einen neuen, eindeutigen Namen

zurück gibt.

Incoming Gibt die Knoten an, die eine Kante in diesen Knoten besitzen. Das Symbol

init wird verwendet, um anzuzeigen, dass der Knoten initial ist.

New Eine Liste von Formeln, die noch nicht bearbeitet wurde.

Old Die Liste der Formeln, die bereits abgearbeitet wurden.

Next Formeln, die in allen Nachfolgeknoten gelten müssen.

Der Anfangsknoten hat einen beliebigen Namen, das Symbol Init in der Incoming-Menge

und die gesamte zu übersetzende Formel als New-Feld. Die restlichen Felder sind leer. Der

zentrale Bestandteil des Algorithmus ist die expand-Funktion. Diese nimmt einen Knoten

und die Menge aller bisher generierten Knoten und erstellt durch rekursive Aufrufe ihrer

selbst die resultierende Knotenmenge. Abbildung 3.1 zeigt die Implementierung dieser

Funktion.

Die Hilfsfunktionen New1, New2 und Next1 sind hierbei über Tabelle 3.1 definiert.

21

3. Grundlagen

Expand(Node, NodeSet)

1 if N ode.New == ∅

2

if ∃N ∈ N odeSet : N.Old == N ode.Old and N.Next == N ode.Next

3

N.Incoming = N.Incoming ∪ N ode.Incoming

4

return NodeSet

5

else return Expand([Name = NewName(), Incoming = {N ode.Name},

New = N ode.Next, Old = ∅, Next = ∅],

{Node} ∪ NodeSet)

6 else

7

η = N ode.New [0]

8

N ode.New = N ode.New \ {η}

9

if η == P or η == ¬P or η == > or η == ⊥

10

if η == ⊥ or ¬η ∈ N ode.Old

11

return NodeSet

12

else

13

N ode.Old = N ode.Old ∪ {η}

14

return Expand(Node, NodeSet)

15

elseif η == ϕU ψ or η == ϕV ψ or η == ϕ ∨ ψ

16

Node1 = [Name = NewName(), Incoming = N ode.Incoming,

New = N ode.New ∪ ({New1(η)} \ N ode.Old ),

Old = N ode.Old ∪ {η}, Next = N ode.Next ∪ {Next1(η)}]

17

Node2 = [Name = NewName(), Incoming = N ode.Incoming,

New = N ode.New ∪ ({New2(η)} \ N ode.Old ),

Old = N ode.Old ∪ {η}, Next = N ode.Next]

18

return Expand(Node2 , Expand(Node1 , NodeSet))

19

elseif η == ϕ ∧ ψ

20

return Expand([Name = N ode.Name, Incoming = N ode.Incoming,

New = N ode.New ∪ ({ϕ, ψ} \ N ode.Old ),

Old = N ode.Old ∪ {η}, Next = N ode.Next], NodeSet)

21

elseif η == next ϕ

22

return Expand([Name = N ode.Name, Incoming = N ode.Incoming,

New = N ode.New , Old = N ode.Old ∪ {η},

Next = N ode.Next ∪ {ϕ}], NodeSet)

Abbildung 3.1.: Die Expand-Funktion

22

3.5. LTL Übersetzung

η

ϕU ψ

ϕV ψ

ϕ∨ψ

New1

{ϕ}

{ψ}

{ϕ}

Next1

{ϕU ψ}

{ϕV ψ}

∅

New2

{ψ}

{ϕ, ψ}

{ψ}

Tabelle 3.1.: Hilfsfunktionen für den LTL Übersetzungsalgorithmus

Um eine gegebene Formel ϕ zu übersetzen, ruft man die Funktion also wie folgt auf:

Expand([Name = NewName(),

Incoming = {Init},

New = {ϕ},

Old = ∅,

Next = ∅], ∅) = ns

Per Konstruktion ist am Ende des Durchlaufs das New -Feld aller Knoten leer. Die atomaren Aussagen in den Old -Feldern der Knoten stellen die Aussagen dar, die in dem

entsprechenden Zustand des Büchi-Automaten wahr sein müssen. Um den Graphen zu

konstruieren, müssen noch die die Informationen der Incoming-Felder verwendet werden, um die Folgezustände von jedem Zustand zu berechnen. Die Next-Felder enthalten

keine relevanten Informationen für den Büchi-Automaten.

Es ergibt sich also ein verallgemeinerter Büchi-Automat (Q, Σ, δ, µ, q0 , F ) mit

Q = {N ode.Name | Node ∈ ns}

δ = {(N ode1.Name, N ode2.Name) |

Node1 ∈ ns, Node2 ∈ ns, N ode1.Name ∈ N ode2.Incoming}

µ(n) = {f | Node ∈ ns, N ode.Name = n, f ∈ N ode.Old , atom(f )}

q0 = {N ode.Name | Node ∈ ns, Init ∈ N ode.Incoming}

F = {{N ode.Name | Node ∈ ns, µU ψ 6∈ N ode.Old ∨ ψ ∈ N ode.Old } |

µU ψ ∈ subformula(ϕ)}

Dieser kann nun mithilfe der in Abschnitt 3.4.1 definierten Methode in einen normalen

Büchi-Automaten umgewandelt werden.

3.5.1. Übersetzung des Existenzquantors

Mithilfe des Existenzquantors ist es möglich, Werte zu einem bestimmten Zeitpunkt zu

binden und zu einem späteren Zeitpunkt wieder zu verwenden.8 Beispielsweise gibt die

8

Eine sehr viel generellere Definition des Existenzquantors findet sich in [MP92]. Es wird jedoch kein allgemeiner Übersetzungsalgorithmus angegeben, weshalb in dieser Arbeit eine sehr eingeschränkte Version

23

3. Grundlagen

Formel

exists u = Engine.state : next u = Engine.state

an, dass die Variable „Engine.state“ im nächsten Zustand den gleichen Wert wie im

aktuellen besitzen soll.

Um dieses Konstrukt zu übersetzen kann man Variablen einführen, die die Historie von

Variablen speichern. Muss also beispielsweise der Wert einer Variable überprüft werden,

der drei Schritte in der Vergangenheit liegt, so müssen drei neue Variablen in das Modell

eingefügt werden, die die letzten drei Werte der Variablen speichern.

Die Anzahl der Schritte, die in die Vergangenheit geschaut werden muss ist allerdings nicht

immer endlich. Betrachten wir die leicht abgewandelte Formel

exists u = Engine.state : always u = Engine.state

die aussagt, dass der Wert einer Variable für immer konstant bleiben soll, so ist leicht

einzusehen, dass man für die Verifikation unendlich viele Geschichtsvariablen einführen müsste. Verwendet man also diese Übersetzung, so muss man die Verwendung des

Existenzquantors einschränken: Die durch den Quantor gebundene Variable darf nicht

innerhalb eines always-Operators vorkommen.

Der Algorithmus zur Übersetzung ist in Abbildung 3.2 angegeben.

TranslateHistory(expr , vars)

1 if expr == (exists u = x : f )

2

vars[u].var = x

3

vars[u].level = 0

4

return TranslateHistory(f, vars)

// v ist Variable

5 elseif expr == v

6

if vars[v] == Nil

7

return v

8

else return vars[v]

9 elseif expr == (next f )

10

∀v : vars[v].level = vars[v].level + 1

11

return (next TranslateHistory(f , vars))

12 elseif expr == (alwaysf )

13

return (always TranslateHistory(f , ∅))

14 elseif expr == (lhs op rhs) // op ist ∧, ∨, <, > oder eine andere Relation

15

return (TranslateHistory(lhs, vars) op TranslateHistory(rhs, vars))

Abbildung 3.2.: Übersetzung von Geschichtsvariablen

verwendet wird.

24

3.6. Binäre Entscheidungsdiagramme

3.6. Binäre Entscheidungsdiagramme

Versucht man, in einem Programm Funktionen genau wie Daten zu behandeln, so stößt

man auf verschiedene Probleme:

• Wird die Funktion durch ihren Code repräsentiert, so ist die Darstellung nicht nur

abhängig von der Wahl der Programmiersprache, sondern auch uneindeutig, da es in

einer Turing-vollständigen Sprache unendlich viele Quelltexte gibt, die eine gegebene

Funktion kodieren.

• Verwendet man zur Repräsentation die Wertetabelle der Funktion, so ist zwar eine eindeutige Kodierung sichergestellt, allerdings kann schon die Kodierung einer

Funktion mit sehr kleinem Wertebereich enorm viel Speicher veranschlagen (Die

Kodierung einer Funktion von 32-bit Integer nach Bool würde zum Beispiel schon

0.5 GB Daten benötigen).

Um diese Probleme zu lösen, kann man binäre Entscheidungsdiagramme (BDD)9 verwenden [Knu11]. Diese lassen sich verwenden, um Funktionen der Form

f : Bn → B

eindeutig zu kodieren (Wobei n beliebig, aber endlich ist).

Ein binäres Entscheidungsdiagramm ist ein gerichteter, azyklischer Graph des folgenden

Aufbaus:

• Den einfachsten Fall stellen die Diagramme dar, die nur aus den Symbolen > oder

⊥ bestehen (Abbildung 3.3). Diese repräsentieren die Funktion, die für alle Eingaben

⊤

⊥

Abbildung 3.3.: Die einfachsten zwei Entscheidungsdiagramme

wahr ist (>) und die Funktion, die für alle Eingaben unwahr ist (⊥).

• Möchte man die Funktion, die sich, falls die Variable α wahr ist, wie die Funktion f1

und ansonsten wie f2 verhält, kodieren, so erstellt man einen neuen Knoten mit der

Bezeichnung α und verbindet ihn mit einer durchzogenen Linie mit dem Diagramm

für f1 und mit einer gestrichelten Linie mit dem Diagramm von f2 (Abbildung 3.4).

Mit diesen einfachen Konstruktionsregeln lassen sich nun beliebige Funktionen konstruieren. Beispielsweise kann die Funktion (α ∧ β) ∨ γ wie in Abbildung 3.5 kodiert werden.

Diese Art der Kodierung hat nun aber das folgende Problem: Sie ist nicht eindeutig. Beispielsweise stellt das Diagramm in Abbildung 3.6 dieselbe Funktion dar. Das liegt daran,

9

In der englisch-sprachigen Literatur als „binary decision diagrams“ bezeichnet und mit BDD abgekürzt

25

3. Grundlagen

α

f1

f2

Abbildung 3.4.: Zusammengesetztes Entscheidungsdiagramm

α

β

γ

γ

⊤

γ

⊥

Abbildung 3.5.: Entscheidungsdiagramm der Funktion (α ∧ β) ∨ γ

dass das Diagramm in Abbildung 3.5 viele redundante Knoten enthält: Beide Äste des linken γ-Knoten führen zum gleichen Knoten, dass heißt an dieser Stelle spielt die Belegung

der Variablen keine Rolle. Die anderen beiden γ-Knoten sind äquivalent, da ihre Kinderknoten gleich sind. Entfernt man alle diese Redundanzen, so erhält man das reduzierte

Entscheidungsdiagramm in Abbildung 3.7.

Die Bedingung, dass das Diagramm keine redundanten Knoten aufweisen darf, reicht

allerdings noch nicht aus, um eine Eindeutigkeit zu erzwingen, wie das Diagramm in

Abbildung 3.8 zeigt.

Um dieses Problem zu lösen, kann man fordern, dass die Diagramme zusätzlich auch

geordnet sind, dass heißt es gibt eine totale Ordnung auf den Variablen und Variablen

höherer Ordnung haben Verbindungen zu Variablen niedriger Ordnung, aber nicht umgekehrt. Das Diagramm in Abbildung 3.7 hat also die Ordnung α > β > γ, während in

Abbildung 3.8 die Ordnung γ > α > β eingehalten wird.

Die so eingeführten geordneten, reduzierten binären Entscheidungsdiagramme haben damit

eine Reihe von Vorteilen gegenüber anderen Funktionskodierungen:

• Sie sind eindeutig, jede Funktion hat genau ein Entscheidungsdiagramm. Außerdem

sind sie schon eindeutig über ihren Anfangsknoten definiert, so dass ein Test auf

Gleichheit in konstanter Zeit möglich ist (Zum Vergleich: Bei der Kodierung als

Wertetabelle benötigt man 2n Vergleiche wobei n die Anzahl der Variablen ist und

bei der Kodierung als Quelltext ist ein Test auf Äquivalenz in vielen Fällen prinzipiell

unmöglich10 ).

10

Gezeigt durch die Unentscheidbarkeit des Halteproblems [Tur36]

26

3.6. Binäre Entscheidungsdiagramme

α

β

γ

γ

⊤

⊥

Abbildung 3.6.: Äquivalentes Entscheidungsdiagramm der Funktion (α ∧ β) ∨ γ

α

β

γ

⊥

⊤

Abbildung 3.7.: Reduziertes Entscheidungsdiagramm der Funktion (α ∧ β) ∨ γ

• Eine Auswertung der Funktion ist effizient möglich: An jedem Knoten wird entschieden, ob die entsprechende Variable wahr oder falsch ist und der entsprechende Ast

verfolgt. Endet man bei dem Knoten >, so ist das Ergebnis der Funktion wahr, endet

man bei ⊥, so ist es falsch.

• Für viele Funktionen ist das entsprechende Entscheidungsdiagramm sehr klein. Allerdings lässt sich zeigen, dass es Funktionen gibt, für die keine effiziente Repräsentation als Entscheidungsdiagramm existiert, wie zum Beispiel die Multiplikationsfunktion [Bry98].

• Speichert man mehrere Entscheidungsdiagramme, so kann man den Speicherbedarf

enorm verringern, indem die Diagramme sich gleiche Knoten teilen.

In dem Rest dieser Arbeit sind mit dem Begriff „Entscheidungsdiagramm“ immer geordnete, reduzierte und geteilte Entscheidungsdiagramme gemeint. Mehr zu Entscheidungsdiagrammen im Allgemeinen lässt sich in [Knu11] finden.

27

3. Grundlagen

γ

α

β

⊥

⊤

Abbildung 3.8.: Äquivalentes reduziertes Entscheidungsdiagramm der Funktion (α ∧ β) ∨ γ

3.7. Datentypen als Entscheidungsdiagramme

Da Enscheidungsdiagramme binäre Funktionen auf boolesche Werte kodieren, lassen sie

sich auch verwenden, um Mengen von endlichen Datentypen zu kodieren. Das ist möglich,

weil sich jeder endliche Datentyp binär kodieren lässt (Notfalls durch Durchnummerierung

aller möglichen Werte). Die entsprechende Funktion gibt also wahr zurück, wenn sich das

Element, dass der binären Kodierung entspricht sich in der Menge befindet.

Ist also ein endlicher Datentyp T zusammen mit einer Kodierungsfunktion c : T →

{0, 1}n gegeben, so lässt sich ein BDD für eine beliebige Menge Q ⊆ T konstruieren,

indem man für jedes Element q ∈ Q der Menge das BDD konstruiert, dass die Funktion

f : {0, 1}n → {0, 1} repräsentiert, die nur bei dem Wert c(q) wahr ist (Das ist die

charakteristische Funktion von c(q)). Die so generierten BDD werden dann per Disjunktion

zu einem BDD zusammengefügt. Diese Konstruktion ist aber extrem ineffizient, da sehr

viele BDDs erstellt und sofort wieder verworfen werden. Effizienter ist es, das BDD mit

einem divide-and-conquer-Algorithmus zu erstellen: Dieser erhält eine Menge der noch zu

kodierenden Werte sowie die Bitposition, an der gerade kodiert wird (beginnend bei Bit

null). Der Algorithmus teilt nun die gegebene Menge Q in zwei Mengen: Die eine enthält

die Werte deren Kodierung an der aktuellen Bitposition eine null aufweisen, die andere

Menge enthält die restlichen Werte. Auf diesen Mengen wird der Algorithmus nun rekursiv

aufgerufen. Die vollständige Implementierung ist in Abbildung 3.9 zu sehen.

Um ein BDD nun wieder in eine Menge zu verwandeln, kann man das Diagramm rekursiv durchlaufen. Die entsprechende Funktion erhält das aktuell betrachtete Teildiagramm

sowie die Bitposition und den binären Wert der bis zu dieser Position kodiert wurde.

Enspricht das Diagramm dem Nullblatt, so bedeutet dies, dass vom Teildiagramm keine

Werte kodiert werden, es wird also die leere Menge zurück gegeben. Ist die Bitposition

am Ende des kodierbaren Bereichs angelangt, so wird der aktuelle Wert von dem Teildiagramm kodiert und damit als einzelnes Element dekodiert und zurück gegeben. Entspricht

der aktuelle Hauptknoten des Diagramms nicht der aktuellen Bitposition, so ist der Wert

an der aktuellen Bitposition egal, das Ergebnis ist also die Vereinigung der Aufrufe mit

Wert null und eins an der aktuellen Bitposition. Ansonsten wird der linke Ast des Knotens

28

3.7. Datentypen als Entscheidungsdiagramme

CreateBDD(Q, Pos)

1 if Q == ∅

2

return Leaf(0)

3 if Pos == n

4

return Leaf(1)

5 Ql = {v | v ∈ Q, c(v)[Pos] == 0}

6 Qr = {v | v ∈ Q, c(v)[Pos] == 1}

7 return Node(Pos, CreateBDD(Ql , Pos + 1), CreateBDD(Qr , Pos + 1))

Abbildung 3.9.: Eine Funktion, um endliche Mengen in BDDs umzuwandeln

mit dem Wert eins belegt, der rechte mit null und die Ergebnisse der rekursiven Aufrufe

vereinigt. Der vollständige Algorithmus ist in Abbildung 3.10 angegeben.

DecodeBDD(Tree, Pos, Value)

1 if Tree == Leaf(0)

2

return ∅

3 elseif Pos == n

4

return {c−1 (Value)}

5 elseif Tree == Leaf (1) or T ree.id < Pos

6

return DecodeBDD(Tree, Pos + 1, Valuek(1 << Pos)) ∪

DecodeBDD(Tree, Pos + 1, Value)

7 else

8

return DecodeBDD(T ree.left, Pos + 1, Valuek(1 << Pos)) ∪

DecodeBDD(T ree.right, Pos + 1, Value)

Abbildung 3.10.: Algorithmus um BDDs in Mengen umzuwandeln

Im folgenden sollen sowohl Datentypen wie auch Algorithmen auf ihnen in BDD-Form

realisiert werden.

3.7.1. Integer

Ganze Zahlen mit oder ohne Vorzeichen lassen sich sehr leicht binär kodieren. Kodiert

man natürliche Zahlen beispielsweise mit den drei Bits b0 , b1 und b2 (Wobei b0 das

niederwertigste Bit kodiert), so lässt sich die Menge {2, 3, 5} auffassen als das Diagramm

in Abbildung 3.11.

29

3. Grundlagen

b0

b1

b1

b2

b2

⊤

⊥

Abbildung 3.11.: Entscheidungsdiagramm der Menge {2, 3, 5}

Verwendet man Mengen, um verschiedene mögliche Werte einer Variable zu speichern,

so kann es nützlich für die Geschwindigkeit der Verifikation sein, wenn man effiziente

Algorithmen finden kann, um Operationen gleichzeitig auf den einzelnen Werten der

Menge auszuführen. Für eine binäre Operation ◦ wird also ein effizienter Algorithmus auf

Entscheidungsdiagrammen gesucht, der für zwei Mengen A und B die Menge

{a ◦ b | a ∈ A, b ∈ B}

berechnet. Im folgenden wird die Implementierung einiger einfacher Operationen erläutert.

Addition

Um beispielsweise die elementweise Addition von zwei Mengen angeben zu können, definiert man zunächst eine Hilfsfunktion „plus“, die zusätzlich noch einen Parameter enthält,

die den Übertrag der letzten Bit-Addition speichert. Addiert man nun zwei Diagramme,