Implementierung eines Selbstbedienungsclients für eine

Werbung

Technische Universität Darmstadt

Fachbereich Informatik

Fachgebiet Theoretische Informatik - Kryptographie und Computeralgebra

Prof. Dr. Johannes Buchmann

Implementierung eines Selbstbedienungsclients für

eine dezentral administrierbare Trustcenter-Lösung

Diplomarbeit

von

Iskra Tomova

Studiengang: Informatik (Diplom)

Betreuer: Marcus Lippert (FlexSecure GmbH)

Dezember 2007

Hiermit versichere ich, die vorliegende Diplomarbeit selbstständig und nur mit den

angegebenen Quellen und Hilfsmitteln angefertigt zu haben. Alle Stellen, die aus den

Quellen entnommen wurden, sind als solche kenntlich gemacht worden. Diese Arbeit hat

in gleicher oder ähnlicher Form noch keiner Prüfungsbehörde vorgelegen.

Darmstadt, den 21. Dezember 2007

Iskra Tomova

ii

Inhaltsverzeichnis

1 Einleitung

1.1 Aufgabenstellung . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

1.2 Gliederung . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

2 Grundlagen

2.1 ActiveX . . . . . . . . . . . . . . . .

2.1.1 Einbindung in Webseiten . . .

2.1.2 Zugriff auf ActiveX-Objekte .

2.1.3 Sicherheit . . . . . . . . . . .

2.1.4 Unterstützte Plattformen . . .

2.2 Applet . . . . . . . . . . . . . . . . .

2.2.1 Einbindung in Webseiten . . .

2.2.2 Kommunikation zwischen dem

2.2.3 Sicherheit . . . . . . . . . . .

2.2.4 Unterstützte Plattformen . . .

2.3 ActiveX versus Applets . . . . . . . .

2.4 Standardisierte Kartenschnittstellen .

2.4.1 PKCS#11 . . . . . . . . . . .

2.4.2 PC/SC . . . . . . . . . . . . .

2.4.3 OCF . . . . . . . . . . . . . .

3 Ist- und Soll-Analyse

3.1 FlexiTrust Identity Management . .

3.1.1 Komponentenüberblick . . .

3.1.2 Smartcardoperationen . . .

3.1.3 Die OCX-Komponente . . .

3.2 FlexCardAdmin . . . . . . . . . . .

3.2.1 Funktionale Anforderungen

3.2.2 Qualitätsanforderungen . . .

3.2.3 Sicherheitsanforderungen . .

.

.

.

.

.

.

.

.

. . . . . . . . .

. . . . . . . . .

. . . . . . . . .

. . . . . . . . .

. . . . . . . . .

. . . . . . . . .

. . . . . . . . .

Applet und der

. . . . . . . . .

. . . . . . . . .

. . . . . . . . .

. . . . . . . . .

. . . . . . . . .

. . . . . . . . .

. . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

. . . . . .

. . . . . .

. . . . . .

. . . . . .

. . . . . .

. . . . . .

. . . . . .

Webseite

. . . . . .

. . . . . .

. . . . . .

. . . . . .

. . . . . .

. . . . . .

. . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

1

2

2

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

4

4

5

6

6

7

7

9

9

11

13

13

14

15

16

16

.

.

.

.

.

.

.

.

18

18

20

22

24

25

26

29

29

4 Designentstehung

31

4.1 Analyse des Frameworks SmartcardServices . . . . . . . . . . . . . . . . . 31

4.1.1 Implementierungen . . . . . . . . . . . . . . . . . . . . . . . . . . . 31

4.1.2 Kartenoperationen . . . . . . . . . . . . . . . . . . . . . . . . . . . 32

iii

Inhaltsverzeichnis

4.2

4.3

4.1.3 Referenzieren von Objekten auf der Karte . . . . . . .

Analyse der Kartenschnittstellen . . . . . . . . . . . . . . . . .

4.2.1 Anforderungen an die Umgebung . . . . . . . . . . . .

4.2.2 Auswahl der Kartenschnittstelle . . . . . . . . . . . . .

4.2.3 Auswahl des Kartenlesers . . . . . . . . . . . . . . . .

4.2.4 Auswahl der Chipkarte . . . . . . . . . . . . . . . . . .

4.2.5 Die Verknüpfung Kartenschnittstelle - Kartenoperation

Kommunikation mit dem Enrollment-Server . . . . . . . . . .

5 Technisches Konzept und Implementierung

5.1 Aufbau der Software . . . . . . . . . . . . . . . . . . . . .

5.2 Die Benutzeroberfläche . . . . . . . . . . . . . . . . . . . .

5.2.1 Wizard . . . . . . . . . . . . . . . . . . . . . . . . .

5.2.2 WizardPanel . . . . . . . . . . . . . . . . . . . . .

5.2.3 WizardPanelDescriptor . . . . . . . . . . . . . . . .

5.3 Das Model . . . . . . . . . . . . . . . . . . . . . . . . . . .

5.3.1 Verwaltung der Kartenschnittstellendaten . . . . .

5.3.2 Verwaltung der Kartenleserdaten . . . . . . . . . .

5.3.3 Verwaltung der Smartcard-Daten . . . . . . . . . .

5.4 Der Controller . . . . . . . . . . . . . . . . . . . . . . . . .

5.4.1 Personalisieren einer Smartcard . . . . . . . . . . .

5.4.2 Entsperren der Smartcard . . . . . . . . . . . . . .

5.4.3 Löschen der Karteninhalte . . . . . . . . . . . . . .

5.4.4 PIN ändern . . . . . . . . . . . . . . . . . . . . . .

5.5 Schnittstelle zum Enrollment-Server . . . . . . . . . . . . .

5.5.1 Allgemeine Applet-Parameter . . . . . . . . . . . .

5.5.2 Datenaustausch bei der Smartcard-Personalisierung

5.5.3 Zertifikat auslesen . . . . . . . . . . . . . . . . . . .

5.6 Konfiguration . . . . . . . . . . . . . . . . . . . . . . . . .

5.6.1 Allgemeine Parameter . . . . . . . . . . . . . . . .

5.6.2 Kartenlesertreiber . . . . . . . . . . . . . . . . . . .

5.6.3 Referenzen auf Kartenobjekten . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

33

34

35

37

38

39

40

40

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

43

43

44

44

45

47

49

49

53

53

54

54

58

58

58

58

59

59

62

62

62

68

69

6 Zusammenfassung

72

7 Ausblick

7.1 Weiterentwicklung der Software . . . . . . . . . . . .

7.1.1 Hinzufügen neuer Karten . . . . . . . . . . . .

7.1.2 Hinzufügen neuer Kartenschnittstellen . . . .

7.1.3 Hinzufügen neuer Kartenleser . . . . . . . . .

7.1.4 Hinzufügen neuer Sprachen . . . . . . . . . .

7.1.5 Hinzufügen neuer Betriebssysteme . . . . . . .

7.1.6 Das Applet als eigenständige Webanwendung

74

74

74

75

76

76

77

78

iv

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

Inhaltsverzeichnis

7.2

Verbesserungen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 78

A Benutzeroberfläche

79

Literaturverzeichnis

85

v

Abbildungsverzeichnis

2.1

2.2

2.3

2.4

Einbinden von ActiveX-Controls in Webseiten . . . . . . .

Appletlebenszyklus (entnommen aus [Lud07]) . . . . . . .

Der HTML-Tag <APPLET> zum Einbinden von Applets

Zugriffsrechte von Applets auf Systemeigenschaften . . . .

3.1

Komponenten von FlexiTrust und FlexiTrust Identity Management . . . . 21

4.1

Smartcardoperationen und die Kartenschnittstellenunterstützung . . . . . . 34

5.1

5.2

5.3

5.4

5.5

5.6

5.7

5.8

5.9

5.10

5.11

5.16

Model-View-Controller-Pattern . . . . . . . . . . . . . . . . . . . . . . .

Der Aufbau des Wizards . . . . . . . . . . . . . . . . . . . . . . . . . . .

Übersicht der WizardPanels . . . . . . . . . . . . . . . . . . . . . . . . .

Übersicht der WizardPanelDescriptors . . . . . . . . . . . . . . . . . .

Die Klasse WizardPanelDescriptor mit ihren Methoden . . . . . . . . .

Die Klasse Model . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Die Klasse Loader mit den wichtigsten Methoden . . . . . . . . . . . . .

Die Klasse ObjectIdentifier mit den wichtigsten Methoden . . . . . .

Die Klassen von Model . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Die Action-Klassen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Datenaustausch zwischen dem Enrollment-Server, FlexCardAdmin und der

Smartcard . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Das HTML-Formular CertRequestForm und die JavaScript-Funktion

submitForm() . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Integration von FlexCardAdmin in der ES-Seite im Fall einer Kartenpersonalisierung (Teil 1) . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Integration von FlexCardAdmin in der ES-Seite im Fall einer Kartenpersonalisierung (Teil 2) . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Integration von FlexCardAdmin in der ES-Seite beim Löschen oder Entsperren einer Smartcard . . . . . . . . . . . . . . . . . . . . . . . . . . .

Konfigurationsparameter zum Referenzieren der Objekte auf der Karte .

A.1

A.2

A.3

A.4

A.5

Zwei der möglichen Varianten des ConfigurationPanels(1)

Zwei der möglichen Varianten des ConfigurationPanels(2)

Die zwei Varianten des PersonaliseCardPanels . . . . . . .

Die zwei Varianten vom DeleteCardPanel . . . . . . . . . .

Die zwei Varianten vom ResetPINPanel . . . . . . . . . . .

5.12

5.13

5.14

5.15

vi

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

. 5

. 8

. 9

. 13

.

.

.

.

.

.

.

.

.

.

44

45

46

47

48

50

51

53

55

56

. 63

. 64

. 65

. 66

. 67

. 71

.

.

.

.

.

79

80

81

82

83

Abbildungsverzeichnis

A.6 Die zwei Varianten vom ChangePINPanel . . . . . . . . . . . . . . . . . . . 84

vii

Kapitel 1

Einleitung

Heutzutage leben wir in einer Welt der Digitalisierung. Die Digitalisierung hat den Alltag

erfasst. In allen Bereichen wird die Datenverwaltung in Papierform durch die elektronische

Datenverarbeitung ersetzt.

Die Verfahren der Personenidentifizierung und der Willenserklärung haben sich auch

dementsprechend geändert. Normalerweise gilt der Personalausweis als Mittel der Identifizierung und die Unterschrift ist ein anerkannter Vorgang zur Willensbekundung. Wenn

aber eine Person über ein elektronisches Kommunikationsnetz wie das Internet identifiziert werden soll oder eine unverwechselbare Willenserklärung abgeben möchte, sind diese

Mittel nicht anwendbar. Heute werden andere Lösungen nötig, die auch von Maschinen

interpretiert werden können. Man spricht von der digitalen Identität. Drei Technologien

haben bei der Entstehung der digitalen Identität eine entscheidende Rolle gespielt: die

Kryptographie, die Chipkartentechnologie und die Public-Key-Infrastrukturen (PKI).

Die digitale Identität besteht aus Daten, welche die Nutzung von verschiedenen PKIDiensten wie Authentifikation, vertrauliche Kommunikation oder die digitale Unterzeichnung elektronischer Dokumente ermöglichen. Diese Daten können Zertifikate oder

Schlüssel sein, die zur Authentifikation, zur Erstellung und Verifikation digitaler Signaturen oder zur Ver- und Entschlüsselung von Daten dienen. Da es sich um sensible Daten

handelt, die nicht jedem zugänglich sein dürfen, müssen diese in einer sicheren Umgebung aufbewahrt werden. Chipkarten bieten das benötigte Sicherheitsniveau und werden

deswegen als Träger geheimer Informationen benutzt.

Die Chipkartentechnologie hat sich parallel zur Ausweitung der elektronischen Datenverarbeitung entwickelt und verspricht hohe Manipulationssicherheit und Zuverlässigkeit

sowie große Flexibilität. Mit dem eingebauten Speicher ermöglicht die Chipkarte die

Aufbewahrung von Informationen, die maschinenlesbar sind. Sie bietet eine sichere

Umgebung für Geheimnisse, da diese physikalisch von der Außenwelt abgeschottet sind

und nie die Karte verlassen. Außerdem sind Chipkarten klein und einfach zu benutzen,

so dass sie von jedem im täglichen Leben eingesetzt werden können.

Immer mehr Unternehmen setzen Chipkarten im Rahmen der Unternehmens-PKI ein. Die

Einführung und die Administration der Chipkarten in einem relativ großen Unternehmen

bringt viel Aufwand mit sich, wenn die Chipkartenverwaltung ausschließlich zentral

erfolgt. Bei einer großen Anzahl von Mitarbeitern nimmt dies viel Zeit in Anspruch,

weil jede Chipkarte einzeln personalisiert werden muss. Wenn ein Mitarbeiter seine

1

KAPITEL 1. EINLEITUNG

Karte vergisst oder verliert oder diese nicht mehr funktioniert, wäre es nicht akzeptabel,

dass er deswegen nicht weiter arbeiten kann. Es soll möglich sein, eine Ersatzkarte

einfach und schnell auszustellen. Ansonsten werden die Geschäftsprozesse verlangsamt.

All dies spricht dafür, dass nicht nur die Nutzung der Chipkarten und der durch ihnen

ermöglichten PKI-Dienste dezentral und selbstbedient erfolgen soll, sondern auch ihre

Administration. Dies umfasst:

•

•

•

•

•

•

den Roll-out (Personalisierung und Verteilung) der Chipkarten

die Verlängerung der Schlüssel- und somit der Kartengültigkeit

das Handling von Notfall- und Ersatzkarten

die Verwendung von Vertreterkarten

das Löschen der Karteninhalte

das Key-Backup von Verschlüsselungsschlüsseln

Um diese Anforderungen zu erfüllen werden Anwendungen benötigt, die die Administration der Chipkarten ermöglichen und von den PKI-Teilnehmern bedient werden können.

1.1 Aufgabenstellung

Im Rahmen dieser Diplomarbeit soll eine Client-Anwendung implementiert werden, im folgenden FlexCardAdmin genannt, die die oben beschriebenen Anforderungen erfüllt. Diese

soll in der Lage sein, die Administrationsdienste unter Einbeziehung der Chipkarten der

Teilnehmer bereitzustellen. Ein solches System namens FlexiTrust Identity Management

wurde schon von FlexSecure [fle] zusammen mit der Firma Kobil [kob] entworfen. Dieses ist derzeit auf TCOS-2.0-Karten [PTT01] und CardOS-4.1-Karten [Sie] eingeschränkt

und verwendet eine OCX-Komponente, die in den Internet-Explorer installiert wird. Die

Lösung ist also an Windows gebunden. Das Ziel ist, die bestehende OCX-Lösung durch

eine neue zu ersetzen, die viel mehr Flexibilität bietet.

Diese Arbeit soll alle Phasen der Entstehung der Software wiedergeben, angefangen von

der Analyse der Anforderungen und dem Konzeptaufbau bis zur Implementierung. Es soll

klar dargestellt werden welche Entscheidungen getroffen wurden und warum.

1.2 Gliederung

Der Inhalt dieser Arbeit ist in folgenden Kapiteln aufgeteilt:

Im Kapitel 2, Grundlagen, werden die Technologien vorgestellt, auf die die bestehende

und die neue Lösung basieren. Durch den direkten Vergleich können die Nachteile der

bestehenden Lösung besser hervorgehoben werden und die Notwendigkeit für eine neue

Anwendung begründet werden.

Im Kapitel 3, Ist- und Sollanalyse, wird die Funktionalität von FlexiTrust Identity Mana-

2

KAPITEL 1. EINLEITUNG

gement beschrieben. Diese dient als Basis zur Spezifikation der Funktionalität von FlexCardAdmin, die als Nächstes in diesem Kapitel beschrieben wird.

Das Kapitel 4, Designentstehung, beschreibt wie das Konzept der Anwendung entstanden

ist, welche Entscheidungen im Laufe der Zeit getroffen wurden und welche die Gründe

dafür gewesen sind.

Im Kapitel 5, Technisches Konzept und Implementierung, wird auf die technische Umsetzung der Anforderungen eingegangen.

Das Kapitel 6, Zusammenfassung, beschreibt abschließend was durch diese Arbeit erreicht

wurde und gibt einen Überblick über das Endergebnis.

Im Kapitel 7, Ausblick, wird ein Blick in die Zukunft geworfen und erklärt, wie die Software weiterentwickelt werden kann und worauf man dabei achten soll.

3

Kapitel 2

Grundlagen

In diesem Kapitel werden die Technologien vorgestellt, die bei der Erstellung von FlexCardAdmin verwendet werden und auch diejenigen, auf die die bestehende Lösung FlexiTrust Idenitity Management basiert. Diese Grundlagen sollen zum besseren Verständnis

der Arbeit dienen. Zuerst wird eine kurze Einführung in der ActiveX-Technologie dargeboten, die in FlexiTrust Identity Management eingesetzt wurde. Es werden die Nachteile

vorgestellt und die Gründe erläutert, warum die Notwendigkeit besteht, diese Lösung

durch eine neue zu ersetzen. Anschließend werden Applets eingeführt. Am Ende des Kapitels wird noch auf die standardisierten Kartenschnittstellen eingegangen, da die Implementierung von FlexCardAdmin auf diesen basiert.

2.1 ActiveX

ActiveX [acta] [actb] ist ein Technologiestandard, der von Microsoft erstmals Anfang 1996

vorgestellt wurde und ein allgemeines Standardverfahren zur Integration von ausführbarem Programmcode in Internet-Anwendungen, Webseiten oder generell in Microsoftorientierten Anwendungen beschreibt. Mit Hilfe von ActiveX werden die Anwendungen

in aktive Anwendugen verwandelt. ActiveX ist ein Überbegriff für verschiedene SoftwareKomponenten. Alle diese Komponenten basieren auf dem sogenannten Component Object

Model (COM). Die ActiveX-Steuerelemente (oder ActiveX-Controls) sind vorkompilierte

wiederverwendbare Komponenten, die ähnlich wie Java-Applets, in Webseiten integriert

werden können. Somit werden die Webseiten dynamisch, was bei den statischen HTMLSeiten nicht der Fall ist. Wenn die Webseite mit dem ActiveX-Control aufgerufen wird,

wird der ActiveX-Control aus dem Internet geladen (nachdem der Anwender bestätigt

hat, dass er das möchte) und auf dem Clientrechner installiert. Der Programmcode wird

clientseitig ausgeführt.

Da ActiveX-Controls nicht eigenständig lauffähig sind, benötigen sie einen so genannten

ActiveX-Container, in den sie geladen und wo ihre Funktionen ausgeführt werden können.

Ein ActiveX-Container nimmt ActiveX-Objekte, wie beispielsweise ActiveX-Controls, auf

und kann ihre öffentliche Eigenschaften (Objektvariablen) und Methoden (Objektfunktionen) ansprechen. Wenn das Control in einer Webseite integriert wird, ist der Webbrowser

der Container.

4

KAPITEL 2. GRUNDLAGEN

ActiveX-Controls sind die Nachfolger der VBX- und OCX-Steuerelemente. Was heute als

ActiveX-Control bezeichnet wird, hieß früher OLE-Control (OLE steht für Object Linking

and Embedding). OLE-Controls wurden umstrukturiert und umbenannt und in ActiveXControls umgewandelt. Die OLE-Controls mußten eine Vielzahl von Methoden implementieren. Dadurch wurden sie in der Regel sehr groß. Solange sie nur von Containern wie

Visual Basic geladen wurden, war dies nicht wichtig. Seitdem die Möglichkeit besteht, sie

über das Internet in einen Browser zu laden, hat ihre Größe enorm an Bedeutung gewonnen. Deswegen hat Microsoft den Namen geändert und ActiveX-Controls so konzipiert,

daß diese nur die Methoden zu implementieren brauchen, die sie auch tatsächlich benötigen. Somit sind ActiveX-Controls auf das Wesentliche reduziert und verglichen mit ihren

Vorgängern bedeutend kleiner, sparsamer konzipiert und auf Geschwindigkeit und Größe

optimiert.

2.1.1 Einbindung in Webseiten

ActiveX-Controls lassen sich mit dem <OBJECT>-HTML-Tag in Webseiten einbinden

(siehe Abbildung 2.1) und werden mit Microsofts Skriptsprachen (VB-Skript oder JavaScript) mit Bedienungslogik versorgt. Der Anwender benotigt allerdings einen ActiveXfahigen Web-Browser.

<OBJECT id="cenroll1" codebase="xenroll.dll"

classid="clsid:127698E4-E730-4E5C-A2b1-21490A70C8A1">

<PARAM name="[Bezeichner]" value="[Wert]">

<PARAM name="[Bezeichner]" value="[Wert]">

...

</OBJECT>

Abbildung 2.1: Einbinden von ActiveX-Controls in Webseiten

Das classid-Attribut ist die weltweit eindeutige ActiveX-ID für das ActiveX-Control: ein

eindeutiger 128-Bit-Wert, der dem Ersteller eines Controls bei der Registrierung seines

Controls von einer Lizensierungsorganisation zugeteilt wird. Jedes Control muss normalerweise die Klassen-ID spezifizieren, denn beim Laden des Controls vom Server wird die

Klassen-ID verwendet, um das Control zu authentifizieren. Es wird überprüft, ob das

Control zertifiziert wurde und ob das Zertifikat noch gültig ist. Wenn dies nicht der Fall

ist, zeigt der Browser bei entsprechender Sicherheitseinstellung eine Warnung. Dann kann

der Benutzer entscheiden, ob die Installation fortgesetzt werden soll oder nicht.

Die Klassen-ID kann auch als Identifikation dienen, über die von einer Skriptsprache aus

auf das Objekt zugegriffen werden kann. Üblicher ist jedoch der Zugriff über die NamensID.

Das codebase-Attribut wird dafur verwendet, das Control aus dem Netz zu laden, wenn

es auf dem lokalen System fehlt.

5

KAPITEL 2. GRUNDLAGEN

Für jedes ActiveX-Control können beliebige zusätzliche Attribute mittels <PARAM>Tags definiert werden. Jedes Attribut besitzt einen Namen und einen Wert.

2.1.2 Zugriff auf ActiveX-Objekte

Grundsätzlich hat man aus einer Webseite heraus zwei Möglichkeiten für den Zugriff auf

ein ActiveX-Control:

• mittels der Objektattribute definiert innerhalb der <PARAM>-Tags, deren genaue

Ausprägung der Dokumentation jedes einzelnen ActiveX-Controls zu entnehmen ist.

• mittels Skript-Routinen, welche über die übliche Punktnotation ([Objekt ].[Eigenschaft/Methode]) auf die vom Control nach aussen dokumentierten Schnittstellenelemente zugreifen.

Der einfachste Zugriff auf ein Objekt funktioniert über eine VBScript-Procedure mit dem

Namen <Objekt-ID> Click. Diese wird automatisch bei jedem Mausklick auf das Control

aufgerufen. Die flexiblere Zugriffsmöglichkeit verwendet Ereignisse und Eventhandler, die

eine VBScript-Routine aufrufen. Bei beiden Varianten kann innerhalb des VBScriptcodes

via des Namens vom Objekt und des jeweiligen Namens der Eigenschaft, jede Eigenschaft

des Objektes angesprochen werden. Dabei ist zu beachten, dass die Namen der Eigenschaften identisch zu den Angaben im <PARAM>-Bereich des <OBJECT>-Containers

sind.

2.1.3 Sicherheit

Wenn man ein ActiveX-Control auf seinem Rechner erlauben möchte, sollte man sicher

stellen, dass das Control signiert ist. Signierte ActiveX-Controls sollten immer bevorzugt

werden. Mit der Signatur kann der Anwender des Controls sicher stellen, dass das Control tatsächlich von dem angegebenen Entwickler stammt und daß es nachträglich nicht

verändert wurde. Es gibt keine Garantie, dass die Ausführung des Controls trotz Signatur

nicht schädlich für den Client ist. Die Signatur zeigt nur, dass das ActiveX-Control bei

einer von Microsoft lizensierten Organisation registriert wurde (z.B. die Firma VeriSign).

Falls aber die Software Schaden auf dem Rechner einrichtet, haftet der Entwickler des

Controls. Ausserdem führen die Lizensierungsorganisationen mit hoher Wahrscheinlichkeit verschiedene Überprüfungen durch, bevor eine Signatur ausgestellt wird. Somit wird

die signierte Software viel vertrauenswürdiger als diejenige, die nicht signiert ist.

Die tiefgreifenden Manipulationsmöglichkeiten auf fremden Rechnern über ActiveXControls aus einer Webseite heraus sind insbesondere aus Gründen der Sicherheit sehr

bedenklich. Viele Anwender lassen deswegen überhaupt keine ActiveX-Steuerelemente bei

ihren Browsereinstellungen zu. Falls jedoch ein ActiveX-Control in einer Webseite erlaubt

ist und noch nicht auf dem Clientrechner installiert ist, wird es automatisch, nach Anfrage

oder überhaupt nicht (je nach Sicherheitseinstellungen im Browser) auf dem Rechner

aus der angegebenen Quelle installiert. Somit bekommt das ActiveX-Control Zugriff auf

den Clientrechner und kann verschiedene Operationen ausführen, die auch schädlich

6

KAPITEL 2. GRUNDLAGEN

sein könnten. Die Rechte des Controls auf dem Clientrechner sind uneingeschränkt.

Es besteht keine Möglichkeit festzulegen, dass das Control nur bestimmte Operationen

ausführen darf und andere nicht. Das Control bekommt entweder alle Rechte oder keine.

Läuft das ActiveX-Programm erst einmal, dann ist sein Funktionsumfang in keiner Weise

eingeschränkt oder kontrollierbar. Es läuft mit allen Rechten des angemeldeten Benutzers

- ohne jede Einschränkung. Es ist demnach leicht, private oder sicherheitsrelevante Daten

auszulesen, zu löschen, zu manipulieren, den Rechner umzukonfigurieren, einen Virus

oder ein Trojanisches Pferd zu installieren.

2.1.4 Unterstützte Plattformen

ActiveX-Controls wurden für die Windows-Welt konzipiert. Im Laufe der Zeit wurden

einige Versuche gemacht, ActiveX-Controls auch in anderen Betriebssystemen ausführbar

zu machen.

• ActiveX unter Macintosh: Ende 1996 veröffentlichte Microsoft ein Software Development Kit (SDK) für die Erstellung von ActiveX-Controls auf Apple MacintoshPlattformen. Diese ActiveX-Controls liefen im Internet Explorer für MacintoshPlattformen ab Version 2. Die Macintosh ActiveX-Implementierung beruht auf einer

vereinfachten COM-Bibliothek. ActiveX-Controls werden hier nicht als eigenständiger Prozess außerhalb des Web-Browsers ausgeführt, sondern verbleiben in der WebBrowser-Umgebung. Der Einsatz von ActiveX-Controls ist hier demnach nicht so

gefährlich wie unter Windows. Jedoch wird von Microsoft nur noch die Version 5

des Internet Explorers für den Macintosh unterstützt, eine Weiterentwicklung des

Web-Browsers für Macintosh-Umgebungen ist nicht geplant.

• ActiveX unter Linux: Auch für UNIX-Plattformen arbeitet Microsoft zusammen mit

mehreren anderen Herstellern an einer ActiveX-Unterstützung. Unabhängig hiervon

bestehen auch Implementierungen unter dem UNIX-Derivat Linux, um ActiveXControls ausführen zu können. Für den unter Linux lauffähigen Web-Browser Konqueror gibt es Bibliotheken, mit denen ActiveX-Controls ausgeführt werden können.

Da durch diese der Zugriff auf die lokalen Daten möglich ist, ist auch hier ein großes

Gefahrenpotential zu sehen.

Derzeit ist der Internet Explorer von Microsoft ab Version 3.0 der einzige Browser, der ohne Zusatz als ActiveX-Container eingesetzt werden kann. Der Netscape Navigator, Mozilla

und der Konqueror können durch ein entsprechendes ActiveX-Plug-In erweitert werden,

damit auch hier ActiveX-Controls genutzt werden können.

2.2 Applet

Die folgende Beschreibung von Applets wurde aus [app] und [Lud07] entnommen und

hier zusammengefasst. Applets sind ausführbare Java-Programme, die in eine Webseite

7

KAPITEL 2. GRUNDLAGEN

Abbildung 2.2: Appletlebenszyklus (entnommen aus [Lud07])

eingebettet werden. Wenn die Webseite aufgerufen wird, wird das dort enthaltene Applet

automatisch gestartet. Der Programmcode des Applets wird dabei aus dem Internet

geladen und auf dem lokalen Rechner ausgeführt.

Jedes Applet muss von der Klasse java.applet.Applet erben, die die Schnittstelle

zwischen dem Applet und dem Browser bereitstellt. Die meisten Applets haben eine

graphische Oberfläche, die die Interaktion mit dem Benutzer ermöglicht. Für die Applets,

die diese GUI mit Swing-Komponenten aufbauen, bietet das Swing-Framework eine

spezielle Unterklasse von java.applet.Applet, nämlich javax.swing.JApplet, die als

Oberklasse solcher Applets benutzt werden soll.

Da Applets im Browser laufen, wird das Appletverhalten vom Browser gesteuert. Der

Browser ruft zu bestimmten Zeitpunkten der Appletausführung verschiedene Methoden

der Klasse Applet auf und bestimmt somit dessen Lebenszyklus. Diese Methoden sind

(siehe auch Abbildung 2.2):

• init(): wird beim Laden des Applets aufgerufen, um das Applet zu initialisieren.

• start(): wird automatisch nach jedem Aufruf von init() sowie bei jedem erneuten

Besuch der Webseite mit dem Applet aufgerufen.

• stop(): wird automatisch aufgerufen, wenn der Benutzer die Webseite mit dem

Applet verlässt, um eine andere Webseite aufzumachen, oder wenn der Browser geschlossen wird. stop() hält die Appletausführung an, so dass keine Systemresourcen

verbraucht werden, wenn das Applet gerade nicht verwendet wird.

• destroy(): wird aufgerufen, wenn der Browser geschlossen wird (nach jedem Aufruf

von stop()).

Die Methoden init() und destroy() werden ein einziges Mal während des Lebenszyklus

des Applets aufgerufen; die anderen zwei Methoden können mehrfach aufgerufen werden.

Alle vier Methoden können von den Unterklassen von Applet überschrieben werden, um

das Appletverhalten zu spezifizieren.

8

KAPITEL 2. GRUNDLAGEN

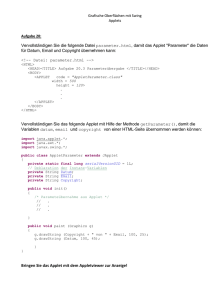

2.2.1 Einbindung in Webseiten

Applets lassen sich mit dem <APPLET>-HTML-Tag in Webseiten einbinden (siehe Abbildung 2.3). Dieser Tag hat folgende Attribute, die spezifiziert werden müssen:

• code: hier muss der Name der Applet-Klasse (inklusiv Paketbezeichnung) angegeben

werden, z.B. de.mypackage.MyApplet.class.

• codebase: hier wird die URL angegeben, von der das Applet heruntergeladen werden

kann, wenn noch nicht auf dem Clientrechner vorhanden.

• archive: hier müssen alle jar-Bibliotheken aufgelistet werden, die das Applet

braucht.

• name: hier wird der Name des Applets spezifiziert, mit dem das Applet innerhalb

der HTML-Seite angesprochen werden kann.

• width: hier wird die Breite der Applet-GUI in der Webseite festgelegt.

• height: hier wird die Höhe der Applet-GUI in der Webseite festgelegt.

Für jedes Applet können zusätzliche Attribute mittels des <PARAM>-Tag definiert werden. Jedes Attribut besitzt einen Namen und einen Wert.

<APPLET code="’MyApplet.class"’

codebase="’http://www.tu-darmstadt.de/applets"’

archive="myapplet1.jar,myapplet2.jar"

name="’MyApplet"’

width="400" height="400">

<PARAM name="color" value="0xFF0000">

...

</APPLET>

Abbildung 2.3: Der HTML-Tag <APPLET> zum Einbinden von Applets

2.2.2 Kommunikation zwischen dem Applet und der Webseite

Oft ist es notwendig, dass das Applet Daten mit der HTML-Seite austauscht. Java ist in

der Hinsicht nicht flexibel genug und bietet nicht viele Möglichkeiten an. Skriptsprachen

wie JavaScript dagegen wurden dafür entwickelt, auf die einzelnen HTML-Elemente einer

Webseite zuzugreifen und verschiedene Operationen darauf auszuführen. Wenn man Java

und JavaScript kombiniert wird die Interaktion zwischen dem Applet und der Webseite möglich und die Appletfähigkeiten werden erweitert [Mor97]. Um die Kommunikation

zwischen Java und JavaScript zu ermöglichen, hat Netscape die LiveConnect-Technologie

[liv] entwickelt. Mit LiveConnect wird es möglich, über JavaScript auf Java-Objekte, Methoden und -Variablen zuzugreifen und umgekehrt können JavaScript-Funktionen von

einer Java-Anwendung aufgerufen werden.

Mit JavaScript kann das Appletverhalten beeinflusst werden. Das Applet kann dazu gebracht werden, auf verschiedene Ereignisse in der HTML-Seite zu reagieren, indem die

9

KAPITEL 2. GRUNDLAGEN

Appletmethoden aufgerufen werden. JavaScript kann auf alle öffentlichen Methoden oder

Attribute des Applets zugreifen. Dafür müssen diese öffentlichen Methoden und Attribute

des Applets dem Entwickler bekannt sein. Im <APPLET>-Tag muss außerdem der Appletname spezifiziert werden, weil das Applet über seinen Namen angesprochen wird. Die

Funktionen oder Attribute des Applets können ebenso über den Appletnamen aufgerufen

bzw. abgefragt werden. Um eine Applet-Methode aufzurufen wird folgende Syntax verwendet: document.appletName.methodName(arg1,..., argx). Im Folgenden wird gezeigt wie ein Applet durch das Anklicken von Buttons auf der Webseite gestartet und

angehalten werden kann.

<APPLET code="de.flexsecure.flexiTrust.flexcardadmin.FlexCardApplet.class"

name="FlexCardApplet" width=60 height=60>

</APPLET>

<FORM>

<INPUT type="button" value="Start" onClick="document.FlexCardApplet.start()">

<INPUT type="button" value="Stop" onClick="document.FlexCardApplet.stop()">

</FORM>

Für die Kommunikation von Java zu JavaScript stellt Netscape drei Java-Klassen zur

Verfügung:

• netscape.javascript.JSObject

• netscape.javascript.JSException

• netscape.plugin.Plugin

Will man von Java aus auf ein Objekt einer JavaScript-Anwendung zugreifen, so verhüllt

JavaScript dieses Objekt in einer Instanz der Klasse netscape.javascript.JSObject.

Jede Instanz von JSObject repräsentiert eine DOM-Entität in der JavaScript-Welt.

Als Erstes braucht man eine Referenz auf das JavaScript-Window-Objekt, welches das

Applet beinhaltet. Die statische JSObject-Methode getWindow(Applet applet) liefert

diese Referenz, verhüllt in einer JSObject-Instanz. Nachdem man diese Referenz bekommen hat, kann das Applet in die Webseite navigieren und mit der Methode getMember()

auf einzelne Elemente zugreifen. getMember() liefert das nächste Element in der Hierarchie der HTML-Elemente. Das oberste Element in dieser Hierarchie ist das windowObjekt. Seine Kinder sind document, location und history. Die Kinder von document

sind Formulare, Links und Applets. Mit der Methode getMember() wird diese Hierarchie

gelesen. Im Folgenden wird gezeigt wie die vorgestellten Methoden verwendet werden, um

bestimmte HTML-Elemente auszulesen.

import netscape.javascript.*;

import java.applet.*;

class MyApplet extends Applet {

public void init() {

JSObject win = JSObject.getWindow(this);

JSObject doc = (JSObject) win.getMember("document");

10

KAPITEL 2. GRUNDLAGEN

JSObject requestForm = (JSObject) doc.getMember("request");

JSObject nameField = (JSObject) requestForm.getMember("name");

JSOBject numberField = (JSObject) requestForm.getMember("number");

String nameValue = (String) nameField.getMember("value");

Float numberValue = (Float) numberField.getMember("value");

}

}

In dem Beispiel wird der Inhalt der zwei Eingabefelder name und number im Formular

request ausgelesen.

Um JavaScript-Werte zu ändern, gibt es die Methode setMember(String elementName,

String value). Die Methode bekommt den Namen des Elements, dessen Wert geändert

werden soll, und den neuen Wert übergeben.

import netscape.javascript.*;

import java.applet.*;

class MyApplet extends Applet {

public void init() {

JSObject win = JSObject.getWindow(this);

JSObject doc = (JSObject) win.getMember("document");

JSObject requestForm = (JSObject) doc.getMember("request");

JSObject nameField = (JSObject) requestForm.getMember("name");

nameField.setMember("value","MyName");

}

}

JSObject bietet die zwei Methoden call(String methodName, Object[] params) und

eval(String expression) an, mit denen JavaScript-Methoden vom Applet heraus aufgerufen werden können. Bei der ersten Methode werden der JavaScript-Methodenname

und ihre Argumente separat übergeben. Die zweite Methode bekommt den Methodenaufruf als String übergeben. Dies kann z.B. so aussehen:

eval("document.writeln(\"Hier wird ein Text angezeigt.\");")

Aus Sicherheitsgründen ist die Benutzung von JSObject standardmäßig nicht zugelassen.

Um JSObject verwenden zu können, muss das Applet mit dem zusätzlichen Attribut

MAYSCRIPT versehen werden. Wenn dieses Attribut im Applet fehlt, ist die Benutzung

von JSObject nicht möglich.

<APPLET code="MyApplet.class" width=50 height=50 NAME="Preview" MAYSCRIPT>

2.2.3 Sicherheit

Ähnlich wie die ActiveX-Controls, könnten Applets auf dem Clientrechner Schaden anrichten. Sie werden über das Internet geladen und gestartet und könnten verwendet werden, um Daten auf dem lokalen Rechner zu verändern, löschen oder zu lesen, ohne dass

11

KAPITEL 2. GRUNDLAGEN

der Betrachter der Webseite, die das Applet enthält, dies merkt. Um das zu verhindern

und die sichere Ausführung von Applets zu ermöglichen, werden die Rechte des Applets

beschränkt. Dazu wird das Applet in einem speziellen Bereich ausgeführt, in dem nur

bestimmte Operationen zugelassen sind. Dieser Bereich wird als Sandkasten oder Sandbox bezeichnet. Versucht das Applet Operationen außerhalb der Sandbox auszuführen,

wird dies erkannt und unterbunden. Normalerweise gelten folgende Einschränkungen für

Applets:

• Es dürfen keine Operationen auf Dateien wie Lesen, Schreiben oder Umbenennen

durchgeführt werden. Außerdem dürfen keine neuen Dateien angelegt werden und

auch nicht geprüft werden, ob eine bestimmte Datei existiert.

• Es dürfen keine externen Programme auf dem Clientrechner gestartet werden. Daher

ist der Aufruf der Methoden System.exec() und Runtime.exec() verboten.

• Ein Applet darf nicht auf alle Systemeigenschaften oder Umgebungsvariablen zugreifen. Abbildung 2.4 gibt eine Übersicht.

• Netzwerkverbindungen werden nur zu dem Rechner erlaubt, von dem das Applet

stammt. Der Kontakt zu anderen Rechnern oder zu Applets, die von einem anderen

Rechner stammen, ist verboten.

• Systemthreads können von Applets weder gestartet, gestoppt, unterbrochen, noch

kann ihre Priorität geändert werden. Manipulationen an den Threads in der eigenen

virtuellen Maschine, in der das Applet läuft, sind jedoch möglich.

• Der Aufruf nativer Methoden ist verboten. Eine Ausnahme stellen einige Methoden

des JDK dar.

• Applets dürfen keine Bibliotheken, beispielsweise mittels System.loadLibrary(),

laden.

Durch diese restriktive Politik wird auch gutartigen Applets die Möglichkeit genommen,

ausgeführt zu werden. Deswegen wurden die Sicherheitsmaßnahmen bei Applets so angepasst, dass bestimmte Applets mehr Rechte bekommen, wenn sie entweder digital signiert sind und vom Benutzer als vertrauenswürdig eingestuft wurden, oder lokal auf dem

Rechner in einem CLASSPATH-Verzeichnis installiert sind. Für solche Applets sind die

Einschränkungen aufgehoben.

Damit ein Java-Applet digital signiert werden kann, benötigt der Entwickler ein Zertifikat. Das Zertifikat kann bei einem Zertifikatsaussteller erworben werden. Es enthält

Signaturprüfdaten, die Aufschluss über den Inhaber des Zertifikats (hier: den Entwickler)

geben, sowie eine digitale Signatur der Zertifizierungsstelle. Letztere ist die Unterschrift

der Zertifizierungsstelle und stellt sicher, dass das Zertifikat echt ist. Mit diesem Zertifikat

werden die entwickelten Java-Applets vom Entwickler signiert und in ein Archiv abgelegt.

Das Archiv wird auf dem Webserver des Anbieters abgelegt und in einer HTML-Seite referenziert. Fordert der Web-Browser des Anwenders eine solche HTML-Seite an, so wird

zunächst die digitale Signatur des Archivs geprüft. Anschließend erscheint eine Meldung

im Web-Browser, die die Signaturprüfdaten des Zertifikats anzeigt und erfragt, ob der

Anwender dem Applet mehr Rechte erteilen will. Bestätigt der Anwender diese Meldung

12

KAPITEL 2. GRUNDLAGEN

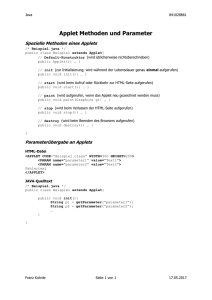

Systemeigenschaft

Beschreibung

file.separator

java.class.version

java.vendor

java.vendor.url

java.version

line.separator

os.arch

os.name

path.separator

java.class.path

java.home

Dateienseparator (z.B. /“)

”

Version der Java-Klasse

Java-Vendor-spezifischer String

URL des Java-Vendors

Java-Version

Zeilenseparator

Architektur des Betriebssystems

Name des Betriebssystems

Pfadseparator (z.B. :“)

”

Java-Classpath

Verzeichnis mit der JavaInstallation

Arbeitsverzeichnis des Benutzers

Home-Verzeichnis des Benutzers

Loginname das Benutzers

user.dir

user.home

user.name

Kann von Applets ausgelesen werden?

ja

ja

ja

ja

ja

ja

ja

ja

ja

nein

nein

nein

nein

nein

Abbildung 2.4: Zugriffsrechte von Applets auf Systemeigenschaften

positiv, wird das digital signierte Java-Applet mit den entsprechend eingeforderten Rechten im Web-Browser ausgeführt.

2.2.4 Unterstützte Plattformen

Webseiten mit Applets können mit einem Java-fähigen Browser betrachtet werden. Alle

aktuellen Browser verfügen über eine Java-Virtual-Machine, sind Java-fähig und somit in

der Lage, Java-Applets auszuführen.

2.3 ActiveX versus Applets

Wenn man sich zwischen ActiveX und Applets entscheiden soll, spricht einiges für die

Applets. Ihre Hauptvorteile sind:

• Applets sind plattformunabhängig. Da sie in Java geschrieben werden, sind sie in

jedem Betriebssystem ausführbar. ActiveX-Controls dagegen laufen nur unter Windows.

• Applets werden von mehreren Browsern unterstützt. Der einzige Browser dagegen,

der ohne Zusatz als ActiveX-Container eingesetzt werden kann, ist Internet Explorer. Die restlichen Browser müssen zuerst durch einen ActiveX-Plugin erweitert

werden.

13

KAPITEL 2. GRUNDLAGEN

• Die Sicherheitsmaßnahmen bei Applets sind viel besser. Applets werden in einer

Sandbox ausgeführt, in der nur bestimmte Operationen zugelassen sind. Möchte

man einem Applet mehr Rechte vergeben, kann man das tun, indem dieses signiert

oder lokal auf dem Rechner in einem CLASSPATH-Verzeichnis installiert wird. Bei

ActiveX-Controls dagegen hat man diese Kontrolle über die zulässigen Operationen

nicht. Das Control bekommt entweder alle Rechte oder keine, unabhängig davon ob

es signiert ist oder nicht. Damit erweist sich die Systemsicherheit als großes ActiveXProblem. ActiveX-Komponenten haben vollen Zugriff auf das System und empfindliche Speicherbereiche. So bietet sich eine Angriffsfläche für Viren und Online-Spione.

Der einzige Schutzmechanismus ist eine Herkunftskennung. Anhand eines Zertifikats

sollen sich Programmierer von ActiveX-Controls ausweisen und erklären, dass ihr

Code bedenkenlos laufen kann.

Sicherlich hat auch ActiveX gewisse Vorteile:

• In Sachen Geschwindigkeit haben ActiveX-Controls ihren Java-Konkurrenten einiges voraus. Die Unabhängigkeit vom Betriebssystem und Prozessor erkauft sich Java

mit Geschwindigkeitsverlusten. Die Übersetzung des Java-Zwischencodes in der Virtual Machine kostet Zeit. Zudem kann Java wegen der Sicherheitsbeschränkungen

nicht alle Raffinessen eines Betriebssystems oder Prozessors ausnutzen. Bei ActiveX

verzichtete man auf den Zwischencode, da es ActiveX nur für Windows gibt. Die

Controls sind bereits in Maschinensprache für Intel und Windows übersetzt und

somit auf Geschwindigkeit und Größe optimiert.

Alles in allem haben beide Technologien Vor- und Nachteile. Bevor man die Entscheidung

trifft, welche von beiden Technologien einzusetzen, muss man auch den konkreten Anwendungsfall analysieren. In bestimmten Fällen wird es besser sein, ActiveX zu verwenden,

in anderen werden Applets die geeignetere Wahl sein. Wenn man aber auf die Sicherheit

und die Plattformunabhängigkeit Wert legt, sind Applets zu bevorzugen.

2.4 Standardisierte Kartenschnittstellen

Wenn Smartcards als Träger der digitalen Identität im Rahmen von Public-KeyInfrastrukturen eingesetzt werden, werden sie im Normalfall über einen Kartenleser mit

einem Rechner verbunden und mithilfe von Software, die auf diesem Rechner installiert

ist, verwaltet. Im Laufe der Zeit sind viele Anwendungen entstanden, die diese Interaktion

ermöglichen und man hat gemerkt, dass eine einheitliche Basis definiert werden muss. In

Folge dessen wurden Standards entwickelt, die die Schnittstelle zwischen Smartcards und

PCs spezifizieren. Drei davon werden hier vorgestellt, da diese der Implementierung von

FlexCardAdmin zu Grunde liegen.

14

KAPITEL 2. GRUNDLAGEN

2.4.1 PKCS#11

Der Public Key Cryptography Standard 11 (PKCS#11) [RSA04] ist eine der Spezifikationen von der Familie von Spezifikationen Public Key Cryptography Standards (PKCS), die

von RSA Laboratories spezifiziert wurde, um die Kompatibilität und Interoperabilität

zwischen verschiedenen kryptographischen Anwendungen zu erreichen. PKCS#11,

auch Cryptoki“ (Abkürzung für cryptographic token interface) genannt, stellt eine

”

C-Schnittstelle zu Geräten zur Verfügung, die kryptographische Daten aufbewahren

oder kryptographische Funktionen ausführen. Diese können zum Beispiel Smartcards,

USB-Tokens oder Handheld-PCs sein. Alle solche kryptographische Geräte werden als

ein sogenanntes kryptographisches Token betrachtet. Kartenleser dagegen werden als

sogenannte Slots aufgefasst. Das Ziel von PKCS#11 ist, die Unabhängigkeit der Anwendungen von der verwendeten Hardware zu erreichen. Durch das Token-Konzept werden

alle Geräte als logisch gleich gesehen. PKCS#11 ist also eine High-Level-Schnittstelle,

die vom Smartcardbetriebssystem und Smartcardkommandos abstrahiert (im Fall, dass

das verwendete Token eine Smartcard ist). Dieses hohe Abstraktionsniveau ist ein

wesentlicher Vorteil von PKCS#11, da man lediglich zu den verwendeten Kartenlesern

und Kartentypen passende PKCS#11-Treiber braucht, die Schnittstelle aber immer

gleich bleibt.

Auf der anderen Seite kann die hohe Unabhängigkeit auch als Nachteil interpetiert

werden, weil für den Benutzer viele Aspekte transparent und unbeeinflussbar bleiben.

Man wird mit den Einschränkungen von PKCS#11 konfrontiert.

In der PKCS#11-Spezifikation ist keine PIN und keine PUK vorgesehen. Stattdessen

unterscheidet man zwischen den zwei Benutzerrollen Security Officer (SO) und User,

die jeweils ein Passwort zum Einloggen auf die Karte haben. Die Rolle vom Security

Officer ist, das Token zu initialisieren und das Userpasswort (PIN) zu setzen. Nur wenn

der Security Officer eingeloggt ist, kann das Passwort vom User gesetzt werden. Der

User darf sich erst dann auf die Karte einloggen, nachdem sein Passwort vom Security

Officer gesetzt wurde. Das Passwort des Security Officers kann man also als die PUK

der Karte betrachten und das Userpasswort - als die PIN. Nur beim Kenntnis der

PUK kann die PIN gesetzt werden. Das fehlende PIN / PUK-Konzept bereitet einige

Schwierigkeiten, weil nicht alle benötigten PIN-/PUK-Operationen in den bekannten

PKCS#11-Implementierungen verfügbar sind. Es ist zum Beispiel nicht möglich, die

PIN und die PUK der Karte zu löschen. Dadurch kann eine Smartcard nicht vollständig

gelöscht und nicht erneut personalisiert werden.

Um die C-Funktionen der PKCS#11-Schnittstelle aus einer Java-Umgebung aufrufen zu können, wurden verschiedene Java-Wrapper entwickelt. In dieser Arbeit wird

der Java-PKCS#11-Provider [Cor00] verwendet, der als Ergebnis der Diplomarbeit von

Vlad Koroama an der TU Darmstadt entstanden ist. Java-PKCS#11-Provider stellt eine

objektorientierte Schnittstelle zu Funktionen einer nativen PKCS#11-Bibliothek zur

Verfügung.

15

KAPITEL 2. GRUNDLAGEN

2.4.2 PC/SC

Der Personal Computer/Smartcard (PC/SC) Standard wurde von PC/SC Workgroup

entwickelt und spezifiziert eine C-Schnittstelle zur Interaktion zwischen Computersystemen und Chipkarten. Bei PC/SC handelt es sich um eine Low-Level-Schnittstelle, welche die Übermittlung von APDUs zur Smartcard übernimmt. Einerseits bedeutet dies,

dass man jeweils eine Implementierung pro Kartentyp benötigt; der Entwickler muss also alle Details des Kartenbetriebssystems verstehen und die Entwicklungszeiten sind im

Vergleich zu PKCS#11 wesentlich länger. Außerdem besteht die Gefahr, dass mit jedem

Kartenbetriebssystemupdate die Applikation angepasst werden muss, weil benutzte Funktionen nicht mehr verfügbar sind. Andererseits eröffnet die APDU-Welt die Möglichkeit,

die Smartcard-Funktionalität in vollem Umfang auszunutzen und Funktionen zu implementieren, die der eigenen Bedürfnissen und Anforderungen genau entsprechen. Um die

PC/SC-Schnittstelle zu benutzen, muss ein PC/SC-Treiber für den Kartenleser installiert

werden. Da der Standard weltweit hohe Verbreitung kennt, sind PC/SC-Treiber für die

meisten Lesegeräte verfügbar.

Um die PC/SC-Bibliothek aus einer Java-Umgebung anzusprechen, kann ein JavaWrapper für PC/SC von IBM (JPC/SC) [jpc] verwendet werden.

PC/SC wurde ursprünglich für Windows konzipiert, kann aber auf verschiedenen Plattformen eingesetzt werden. Von JPC/SC werden Windows- und Linux-Umgebungen unterstützt. Das Projekt MUSCLE [mus] bietet PC/SC-Kartenlesertreiber für Linux, Solaris

und MacOS.

2.4.3 OCF

Die folgende Beschreibung wurde aus [Dra06] entnommen:

OpenCard Framework (OCF) wurde von OpenCard Consortium ins Leben

gerufen und ist ein Java-basiertes Framework zur Entwicklung von SmartcardAnwendungen. Das Framework ist auf jeder Java-fähigen Plattform einsetzbar

und ist damit als solches unabhängig vom Betriebssystem des PC. Das ist ein

großer Vorteil von OCF. Wie PC/SC, braucht OCF jeweils eine Bibliothek

vom Smartcard-Hersteller und vom Hersteller des Kartenlesers (als CardServices und CardTerminals bezeichnet). Die Installation ist aber im Gegensatz

zu PC/SC nicht trivial, weil zusätzlich zu den Bibliotheken noch das Framework selbst installiert werden muss.

OCF bietet eine objekt-orientierte Smartcard-Schnittstelle, die Veränderungen

in Hardware oder im Smartcard-Betriebssystem vor der Anwendung verbirgt.

Das Framework definiert die Schnittstelle für die Anwendung als sogenannte

CardServices. Die Implementierung eines CardService ist für die Anwendung

transparent und kann jeder Zeit ausgetauscht werden.

OCF hat sich zum Standard im Java-Umfeld etabliert, es ist gut dokumentiert und von umfangreichen Tutorials begleitet. OCF-Treiber existieren al-

16

KAPITEL 2. GRUNDLAGEN

lerdings nur für wenige Kartenleser. Aus diesem Grund wurde ein OCFWrapper für PC/SC (ein PC/SC-CardTerminal [ocf]) entwickelt, so dass

das OCF-Framework im sogenannten PassThruModus“ mit jedem PC/SC”

Kartenlesertreiber benutzt werden kann. In diesem Fall agiert das OCFFramework als Java-Wrapper für die PC/SC-Schnittstelle, d.h. man kann aus

einer Java-Umgebung APDUs an die Smartcard senden. Durch die zusätzlichen Komponenten wird die Installation noch aufwändiger und benutzerunfreundlicher, unter anderem weil der Wrapper sich auf die Java Comm API

stützt.

17

Kapitel 3

Ist- und Soll-Analyse

In diesem Kapitel wird die bestehende Lösung FlexiTrust Identity Management vorgestellt. Ihre Struktur und Funktionen werden beschrieben. Da das Ziel dieser Arbeit ist,

eine der bestehenden Komponenten von FlexiTrust Identity Management durch eine neue

zu ersetzen, wird auf diese Komponente und ihre Nachteile detaillierter eingegangen. Anschließend werden die Anforderungen an die neue Komponente FlexCardAdmin spezifiziert.

3.1 FlexiTrust Identity Management

FlexiTrust Identity Management [Gmb06a] ist eine Webapplikation, welche die

Trustcenter-Software FlexiTrust [Gmb] erweitert und im Rahmen einer PKI sämtliche

Aufgaben übernimmt, die mit der dezentralen Personalisierung und Verwaltung von

Smartcards verbunden sind. Das System ermöglicht die selbstbediente Administration der

Smartcards. In jedem Unternehmen, das Chipkarten im Rahmen der Unternehmens-PKI

einsetzt, sind diese notwendige Operationen. Mit FlexiTrust Identity Management lässt

sich eine dezentrale und flexible Smartcard-Rollout-Infrastruktur aufbauen, die selbstbediente Verfahren unterstützt und den eigenen Bedürfnissen und Anforderungen genau

entspricht.

Folgende Operationen lassen sich mit FlexiTrust Identity Management ausführen:

• Selbstbediente Personalisierung von Smartcards: Nachdem ein neuer Mitarbeiter in

einem Unternehmen eingestellt wird, wird ein neues Benutzerkonto für ihn angelegt

und er muss seine Mitarbeiterkarte personalisieren. Er erhält eine leere, unpersonalisierte Smartcard und seine Authentifizierungsdaten. Nach einer erfolgreichen

Authentifikation dem System gegenüber kann er seine Karte personalisieren.

• Selbstbedientes Erneuern von Smartcards: Falls eine Karte nicht mehr benutzbar ist

(zum Beispiel wenn die Karte defekt ist), kann der Mitarbeiter eine Ersatzkarte für

sich ausstellen. Dafür erhält er eine leere Smartcard oder löscht vollständig seine

Vorgängerkarte. Nach einer erfolgreichen Benutzerauthentifikation wird die Karte

neu personalisiert, wobei ein Key-Recovery für gesicherte Schlüsselpaare und entsprechende Zertifikate stattfindet. Alle anderen Daten (Schlüsselpaare, Zertifikate,

Geheimnisse und Applikationsdaten) werden neu generiert und auf die Smartcard

18

KAPITEL 3. IST- UND SOLL-ANALYSE

geschrieben.

• Erstellung einer Notfallkarte: Falls ein Mitarbeiter seine Karte vergisst oder verlegt, kann vom PKI-Administrator eine Notfallkarte mit einer kurzen Gültigkeitsdauer erstellt werden. Gesicherte Schlüsselpaare und entsprechende Zertifikate werden übernommen, alle anderen Daten werden neu generiert. Nach dem Ablauf der

Gültigkeit müssen Notfallkarten zurückgegeben werden. Sie werden dann vom PKIAdministrator vollständig gelöscht.

• Selbstbedientes Entsperren der Karte und Neusetzen der Geheimzahl (PIN): Eine

Karte wird gesperrt, wenn die PIN mehrmals falsch eingegeben wird. Die Anzahl der

möglichen Fehlversuche bei der PIN-Eingabe ist konfigurierbar und wird beim Personalisieren der Smartcard gesetzt. Nach einer erfolgreichen Authentifikation dem

System gegenüber kann der Kartenbesitzer die Karte entsperren und seine PIN neu

setzen.

• Selbstbedientes Löschen der Karteninhalte: Wenn ein Mitarbeiter das Unternehmen

verlässt, gibt er seine Smartcard zurück und diese wird vollständig gelöscht. Nach

dem Löschen ist die Karte leer und kann neu personalisiert werden.

Für alle oben beschriebenen selbstbedienten Smartcard-Operationen ist eine Benutzerauthentifikation mit Benutzernamen, Passwort und Einmalpasswort (TAN) erforderlich. Diese findet über ein Webinterface statt. Die Benutzer bekommen Zugriff auf das System über

eine Webseite (die Enrollment-Seite), auf der sie sich mit ihrem Benutzernamen, Passwort

und der TAN authentifizieren müssen. Von dort aus können die Smartcardoperationen

ausgeführt werden.

Das TAN-Konzept trägt dafür Sorge, dass die ausgeführten Smartcardoperationen kontrolliert und verwaltet werden können. Mit der TAN kann eine Operation nur einmal und

nur von dem TAN-Besitzer ausgeführt werden. Das Einmalpasswort wird automatisch

generiert, nachdem der Benutzer einen Request für eine bestimmte Smartcardoperation

gestellt hat. Die TAN kann nur für diese spezifische Operation verwendet werden. Diese

wird dem Benutzer zum Beispiel in einem TAN-Brief zugeschickt oder auf einer sicheren

Webseite, auf die nur per Smartcard zugegriffen werden kann, angezeigt. Nachdem der

Benutzer die TAN bekommen hat, darf er die gewünschte Operation ausführen. Um die

Sicherheit zu erhöhen, ist die TAN zusätzlich an die Smartcard-Seriennummer gebunden

und hat eine begrenzte Gültigkeitsdauer. Für einen Benutzer darf immer höchstens eine

TAN freigeschaltet sein.

Jede Smartcard besitzt eine PIN und eine PUK. Die Smartcard-Administration ist bei

FlexiTrust Identity Management so konzipiert, dass die PUK dem Benutzer unbekannt

bleibt. Dies macht vor allem im Firmenumfeld besonders viel Sinn. Dadurch, dass die

PUK zentral gespeichert ist, wird vermieden, dass viele Smartcards durch Fehlbenutzung

unbrauchbar werden. Somit werden Kosten gespart. Ausserdem ermöglicht die Kenntnis

der PUK die zentrale Ausführung wichtiger Administrationsaufgaben. Jede zurückgegene

Karte (z.B. die Karte eines Mitarbeiters, der das Unternehmen verlässt, oder eine Notfallkarte) kann vom PKI-Administrator problemlos mit Hilfe der PUK vollständig gelöscht

werden.

19

KAPITEL 3. IST- UND SOLL-ANALYSE

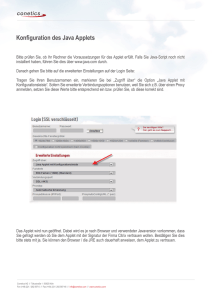

3.1.1 Komponentenüberblick

Abbildung 3.1 gibt eine Übersicht der Komponenten der Trustcenter-Software FlexiTrust.

Die Komponenten, die zu FlexiTrust Identity Management gehören, sind rot markiert.

Diese sind:

• Anmeldeserver mit Benutzerschnittstelle (im Folgenden Enrollment-Server oder ES

genannt): Das Eingangsportal für die PKI-Teilnehmer. Es bietet eine HTML-Seite

an, auf der sich die PKI-Teilnehmer mit Benutzernamen, Passwort und TAN anmelden und selbstbediente Smartcardoperationen ausführen können.

• Datentransport (im Folgenden Enrollment Server Importer oder ESI genannt):

zuständig für den Datentransport zwischen dem Enrollment-Server und der

FlexiTrust-Zertifizierungsstelle, wie man in der Abbildung 3.1 sehen kann. Da die

Funktionen dieser Komponente für diese Arbeit nicht relevant sind, werden sie nicht

näher beschrieben.

• OCX-Komponente: zuständig für die Realisierung der Smartcardoperationen. Dies

ist eine ActiveX-Control-Komponente, die in der Enrollment-Seite eingebettet ist

und beim ersten Aufruf der Webseite auf dem Clientrechner installiert wird. OCX

übernimmt folgende Aufgaben:

– Personalisierung der Karte

∗ PIN/PUK mit Fehlbedienungszähler (FBZ) auf die Karte schreiben

∗ Verschlüsselungszertifikat bzw. Schlüsselbackup einspielen

– PIN der Chipkarte unter Benutzung der PUK zurücksetzen. Der FBZ der PIN

wird dabei zurückgesetzt.

– Komplette Karte mit Hilfe der PUK löschen. Dabei werden PIN, PUK und alle

Zertifikate gelöscht. Die Karte kann dann wieder neu personalisiert werden, wie

im Urzustand.

– Sonstige Hilfsoperationen

∗ PIN verifizieren

∗ Kartenseriennummer auslesen

∗ Personalisierungsstatus der eingelegten Chipkarte feststellen (leer oder initialisiert)

• Verwaltungskonsole (auch Management Console oder MC genannt): ermöglicht die

Verwaltung der:

– Benutzerkonten

– Administratorenkonten

– Chipkarten

– Zertifikaten

– Sperrlisten

Die Verwaltungskonsole wird hier nicht näher beschrieben, weil sie für diese Arbeit

irrelevant ist.

20

KAPITEL 3. IST- UND SOLL-ANALYSE

Abbildung 3.1: Komponenten von FlexiTrust und FlexiTrust Identity Management

21

KAPITEL 3. IST- UND SOLL-ANALYSE

3.1.2 Smartcardoperationen

Wie schon am Anfang dieses Kapitels erwähnt, sind folgende Operationen mit FlexiTrust

Identity Management möglich:

• selbstbediente Personalisierung von Smartcards (Prozess Neue Karte“)

”

• selbstbedientes Erneuern von Smartcards (Prozess Ersatzkarte“)

”

• Erstellung einer Notfallkarte (Prozess Notfallkarte“)

”

• selbstbedientes Entsperren der Karte und Neusetzen der Geheimzahl (PIN) (Prozess

PIN Reset“)

”

• selbstbedientes Löschen der Karteninhalte (Prozess Karte löschen“)

”

Im Folgenden werden sie detaillierter beschrieben.

Personalisierung einer Smartcard

Eine Karte muss in folgenden Fällen personalisiert werden:

• Ein neues Benutzerkonto wurde angelegt (z.B. nachdem ein neuer Mitarbeiter eingestellt wurde)

• Das Verschlüsselungszertifikat/Signaturzertifikat ist abgelaufen

• Alle Inhalte der alten Karte wurden gesperrt

• Der Benutzername des Karteninhabers hat sich geändert (z.B. durch Namensänderung)

Aus den oberen Anwendungsfällen wird klar, dass die Notwendigkeit besteht, eine Karte mehrmals personalisieren zu können. Dies wird von FlexiTrust Identity Management

sichergestellt.

Nachdem der Benutzer eine leere Smartcard und seine Authentifikationsdaten (Benutzername, Passwort und eine TAN für den Prozess Neue Karte“) erhalten hat, kann die

”

Karte personalisiert werden. Dazu sind folgende Arbeitsschritte notwendig:

1. Login: Der Benutzer meldet sich mit seinen Benutzerdaten auf der Enrollment-Seite

an. Der Enrollment-Server leitet die Daten weiter an das ESI.

2. Datenprüfung: ESI überprüft die Benutzerdaten mittels Datenbankabfragen sowie

Abfragen am LDAP-Server; ESI generiert zufällige PIN und PUK und schickt diese

zurück an den Enrollment-Server.

3. Kartenpersonalisierung Teil 1: Nach einer erfolgreichen Benutzeranmeldung erscheint eine Seite mit dem integrierten ActiveX-Control. Diese Seite zeigt die automatisch generierte PIN der Karte. Die PUK wird wie schon am Anfang des Kapitels

erwähnt, nicht angezeigt. Auf der Seite kann der Benutzer außerdem seine Antworten auf verschiedene vordefinierte Sicherheitsfragen eingeben. Durch das Betätigen

einer Taste auf der Seite wird die Smartcard über dem ActiveX-Control in einem

Schritt personalisiert. Folgende Schritte werden durchlaufen:

a) Ist die Seriennummer der Karte dem System bekannt, wird die Karte zuerst

22

KAPITEL 3. IST- UND SOLL-ANALYSE

vollständig gelöscht.

b) PIN und PUK werden zusammen mit dem Fehlbedienungszähler (FBZ) auf die

Karte geschrieben.

c) Die Schlüsselpaare für die elektronische Signatur und Windows-SmartcardLogon werden in der Karte erzeugt und damit PKCS#10-Zertifikatsanträge

[RSA00] erstellt.

d) Die Zertifikatsanträge werden an ESI geschickt.

e) Weitere Geheimnisse und Daten, die für verschiedene Anwendungen erforderlich sind (z.B. Kobil SecOVID OTP Generator), werden auf die Karte geschrieben.

4. Zertifikatserstellung: ESI leitet die Zertifikatanträge an die FlexiTrust-CA weiter. Da für das Verschlüsselungsschlüsselpaar ein Key-Recovery erwünscht ist, wird

es in der FlexiTrust-CA und nicht in der Karte erzeugt. FlexiTrust-CA erstellt das

zugehörige Verschlüsselungszertifikat, sowie die zwei beantragten Zertifikate (für Signatur und Windows-Smartcard-Logon). Das Verschlüsselungsszertifikat und das

zugehörige Schlüsselpaar werden als PKCS#12-Datei [RSA99] gesichert hinterlegt

(Key Backup). Außerdem löscht ESI die TAN und wartet anschließend bis die beantragten Zertifikate in die Datenbank geschrieben wurden, um diese zurück an den

Enrollment-Server zu schicken.

5. Kartenpersonalisierung Teil 2: Die drei Zertifikate werden bereitgestellt und auf

einer Import-Webseite ausgeliefert, die dem Benutzer angezeigt wird. Das ActiveXControl schreibt die Zertifikate und das Verschlüsselungsschlüsselpaar auf die Karte.

Erneuern einer Smartcard

Eine Karte muss in folgenden Fällen erneuert werden:

• Das Signatur- oder Windows-Logon-Zertifikat läuft ab.

• Die Karte ist defekt oder verloren gegangen.

• Die Position des Benutzers im Unternehmen hat sich geändert.

Der Benutzer kann seine Karte erneuern, wenn er seine alte oder eine leere Smartcard und eine TAN für den Prozess Ersatzkarte“ erhalten hat. Der Prozess, der bei der

”

Kartenpersonalisierung beschrieben wurde, wird hier wiederholt. Der Unterschied besteht

darin, dass das Verschlüsselungsschlüsselpaar und das Verschlüsselungszertifikat nicht neu

erzeugt werden. Für den Verschlüsselungsschlüssel findet ein Key-Recovery statt und das

zugehörige Zertifikat wird aus dem Archiv ausgelesen. Dadurch ist sichergestellt, dass der

Benutzer weiterhin auf seine verschlüsselten Daten zugreifen kann.

Erstellung einer Notfallkarte

Eine Notfallkarte wird dann erstellt, wenn der Benutzer seine Karte verlegt oder vergessen hat. Diese Karten werden vom Administrator erstellt und haben eine kurze Gültig-

23

KAPITEL 3. IST- UND SOLL-ANALYSE

keitsdauer (z.B. einen Tag). Die Karte wird personalisiert wie eine Ersatzkarte, d.h. das

Verschlüsselungsschlüsselpaar und das zugehörige Zertifikat werden nicht neu erzeugt.

Entsperren der Smartcard

Die Karteninhalte sind durch die PIN geschützt. Nach mehreren Falscheingaben der PIN,

wird die Karte gesperrt und kann nur mit Hilfe der PUK entsperrt werden. Der Benutzer

kennt die PUK nicht, ist aber trotzdem in der Lage, die Karte zu entsperren und die PIN

neu zu setzen.

Nachdem der Benutzer die TAN für den Prozess PIN Reset“ erhalten hat, kann er

”

seine Karte entsperren. Dazu muss er folgende Arbeitsschritte durchlaufen:

1. Login: Der Benutzer meldet sich auf dem Enrollment-Server (über das bereitgestellte Webinterface) mit seinem Benutzernamen, Passwort und der TAN an.

2. Datenprüfung: ESI überprüft die Benutzerdaten. Es wird außerdem überprüft,

ob die an die TAN gebundene Smartcard-Seriennummer mit der Seriennummer der

Chipkarte übereinstimmt.

3. Karte entsperren: Durch das Betätigen einer Taste auf der angezeigten Webseite

wird die Karte über die OCX-Komponente mit Hilfe der PUK entsperrt. Eine neue

PIN wird generiert und im Browser angezeigt. Der Fehlbedienungszähler der PIN

wird dabei zurückgesetzt. Die neue PIN wird auf die Karte geschrieben.

Löschen der Karteninhalte

Karten müssen in folgenden Fällen gelöscht werden:

• Eine zurückgegeben Notfallkarte, um sie wieder zu verwenden

• Die zurückgegebene Karte eines Mitarbeiters, der das Unternehmen verlassen hat

Nachdem der Benutzer die TAN für den Prozess Karte löschen“ erhalten hat, kann er

”

die Karte löschen. Dazu sind folgende Schritte notwendig:

1. Login: Der Benutzer meldet sich auf dem Enrollment-Server (über das bereitgestellte Webinterface) mit seinem Benutzernamen, Passwort und der TAN an.

2. Datenprüfung: ESI überprüft die Benutzerdaten. Es wird außerdem überprüft,

ob die an die TAN gebundene Smartcard-Seriennummer mit der Seriennummer der

Chipkarte übereinstimmt.

3. Karte löschen: Durch das Betätigen einer Taste auf der angezeigten Webseite wird

die Karte über die OCX-Komponente mit Hilfe der PUK komplett gelöscht.

3.1.3 Die OCX-Komponente

Die OCX-Komponente ist zuständig für die Realisierung der oben beschriebenen Smartcardoperationen. Sie wird auf dem Clientrechner installiert und übernimmt alle Aufgaben,

24

KAPITEL 3. IST- UND SOLL-ANALYSE

die mit der Kommunikation und Datenübertragung zur Smartcard verbunden sind. Leider

weist diese Komponente gewisse Nachteile auf:

• Sie wurde speziell für nur zwei Kartentypen (TCOS2.0 und CardOS) entwickelt. Alle

anderen Kartentypen werden nicht unterstützt. Diese fehlende Flexibilität schränkt

automatisch die Anzahl der potenziellen Anwender und Kunden ein. Die Hinzunahme neuer Kartentypen ist nicht trivial und nur mit hohem Aufwand realisierbar.

• Dadurch, dass die ActiveX-Technologie zu Grunde dieser Komponente liegt, ist

die Plattformunabhängigkeit nicht gewährleistet (siehe auch Kapitel 2). ActiveXControls sind nur unter Windows ausführbar und ihr Einsatz auf verschiedenen

Plattformen ist somit beschränkt. Die Hinzunahme neuer Betriebssysteme ist also

auch nicht möglich.

• ActiveX wird nicht von vielen Browsern unterstützt. Der einzige Browser, der ohne

Zusatz als ActiveX-Container eingesetzt werden kann, ist Internet Explorer. Die

restlichen Browser müssen zuerst durch einen ActiveX-Plugin erweitert werden.

Die OCX-Komponente ist also nicht flexibel genug und nicht erweiterbar. Es ist nicht

möglich, neue Komponenten in die Software hinzuzufügen. Es stellt sich die Frage welche

Technologie als Ersatz genommen werden kann, so dass alle diese Nachteile eliminiert

werden können. Im nächsten Kapitel wird diese Frage beantwortet.

3.2 FlexCardAdmin

Die neue Lösung, die die bestehende OCX-Komponente ersetzen soll und die im Folgenden

FlexCardAdmin genannt wird, soll alle vorhandene Probleme eliminieren und folgende

Bedingungen erfüllen:

• Die Plattormunabhängigkeit ist gewährleistet

• Die Software ist im Browser ausführbar und kann über das Internet geladen werden.

• Alle gängige Browser werden unterstützt.

• Das Sicherheitsniveau ist hoch genug.

• Die Software ist flexibel und um neue Komponenten erweiterbar.

Es gibt einige Java-Technologien zur Erstellung von Web-Anwendungen:

• Java WebStart-Anwendungen: Suns Java WebStart basiert auf dem Java Network

Loading Protocol (JNLP). Um eine Anwendung mit WebStart zu installieren,

müssen zwei Voraussetzungen gegeben sein. Erstens muss auf den zu installierenden Rechner Java und WebStart installiert sein und zweitens muss im Browser als

Hilfsanwendung für Dateien mit der Endung .jnlp das auführbare Programm javaws

eingetragen sein. Wenn nun der Benutzer im Browser auf einen Link klickt, hinter

dem sich eine JNLP-Datei verbirgt, so wird die Datei heruntergeladen und dann

automatisch WebStart aktiviert. WebStart lädt nun anhand der Einträge in der

JNLP-Datei die zur Anwendung gehörenden JAR-Archive herunter, erzeugt, wenn

gewünscht einen Desktopshortcut und startet dann die Anwendung. Für weitere

25

KAPITEL 3. IST- UND SOLL-ANALYSE

Starts der heruntergeladenen Anwendung ist dann meist keine Netzwerkverbindung

mehr nötig. WebStart-Anwendungen werden nicht im Browser ausgeführt. Da eine der Anforderungen an FlexCardAdmin ist, dass dieser im Browser läuft, ist die

WebStart-Technologie zur Realisierung der neuen Lösung nicht geeignet.

• Java Servlets: Servlets sind serverseitige Anwendungen, die nach einem vom Client

ausgelösten HTTP-Request dynamisch HTML-Seiten erzeugen und im Browser des

Clients anzeigen. Servlets bestehen aus Java-Klassen, die über einen Webserver mittels einer URL angesprochen werden. Servlets werden auf dem Server ausgeführt.

FlexCardAdmin soll aber eine clientseitige Anwendung sein, die auf dem Clientrechner installiert und dort ausgeführt wird. Somit können auch Servlets für die

Realisierung von FlexCardAdmin nicht verwendet werden.

• Java Server Pages (JSP): Eine Java Server Page is eine um Java-Code angereicherte HTML-Seite. Java Server Pages erlauben die Vermischung von regulärem,

statischem HTML mit dynamisch generierten Inhalten durch Java-Code. Anders

als bei Servlets, bei denen HTML in Java-Code eingebettet wird, ist bei JSP der

Java-Code in das HTML-Dokument eingefügt. Jede JSP wird automatisch zu einem

Servlet kompiliert und ausgeführt.

• Java Applets: ein Applet ist ein Java-Programm, das in einer HTML-Seite eingebettet ist und in einem Browser ausgeführt wird. Applets wurden schon ausführlich

im Kapitel 2 eingeführt. Nach Berücksichtigung der gestellten Anforderungen und

dem Vergleich mit den anderen Webtechnologien, haben sich Applets als die geeignete Technologie zur Erstellung von FlexCardAdmin erwiesen. Wie im Abschnitt

2.2 dargestellt, erfüllt die Java-Applet-Technologie die ersten drei der oben genannten Bedingungen. Darüber hinaus unterstützen die im Abschnitt 2.2.3 diskutierten

Merkmale dieser Technologie das Sicherheitsniveau der gesamten Anwendung in

hohem Maße, insbesondere bezogen auf die Sicherheit der eingebundenen Clients.

Das nachfolgend vorgestellte Design des Moduls FlexCardAdmin vervollständigt die

benötigten Sicherheitsmerkmale und garantiert darüber hinaus die Flexibilität und

Erweiterbarkeit.

3.2.1 Funktionale Anforderungen

FlexCardAdmin soll alle Smartcardoperationen, die FlexiTrust Identity Management

ermöglicht und die im Abschnitt 3.1.2 vorgestellt wurden, unterstützen. Die Smartcardfunktionen der OCX-Komponente werden durch das Betätigen einer Taste auf der

Enrollment-Webseite aufgerufen und anschließend ausgeführt. In der neuen Lösung wird

diese Taste entfernt und stattdessen das Applet in der Webseite eingebettet. Beim Öffnen

der Webseite wird das Applet automatisch geladen und ist einsatzbereit. FlexCardAdmin

soll eine passende Benutzeroberfläche anbieten, um z.B. die Smartcard-PIN eingeben zu

können. Durch die Interaktion mit der Benutzeroberfläche der Applets, kann ein Benutzer

eine bestimmte Smartcardoperation starten. Da Daten mit dem Enrollment-Server ausgetauscht werden müssen, soll außerdem eine Schnittstelle zur Kommunikation mit dem

26

KAPITEL 3. IST- UND SOLL-ANALYSE

Enrollment-Server vorhanden sein.

Im Folgenden wird jede Smartcardoperation genauer analysiert und die Funktionalität

vom FlexCard-Admin spezifiziert.