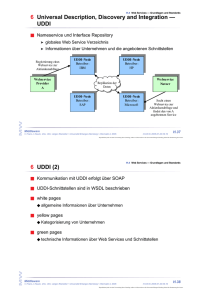

Ausgewählte Kapitel der praktischen Betriebsprogrammierung I

Werbung