Administrative Rollen für RADIUS und WLAN-Sicherheit

Werbung

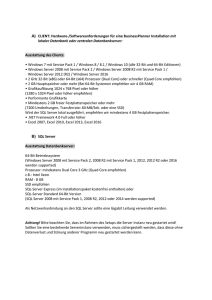

Absichern von drahtlosen Netzwerken – eine Microsoft® Windows Server 2003-Zertifikatdienste-Lösung Betriebshandbuch: Kapitel 3 – Verwalten der RADIUSInfrastruktur für die WLAN-Sicherheit Einführung In diesem Kapitel werden die operativen Verfahren zur Verwaltung der RADIUS-Infrastruktur und WLAN-Sicherheit beschrieben, die als Bestandteil der Lösung zum Sichern von WLANs benötigt werden. Die Struktur setzt auf dem in Kapitel 1 dieses Handbuchs beschriebenen Microsoft Operations Framework (MOF) auf. Dieses Kapitel soll Sie in die Lage versetzen, ein umfassendes Managementsystem für Ihre RADIUSInfrastruktur und WLAN-Sicherheit zu implementieren. Dies beinhaltet sämtliche Setup-Aufgaben, die vor Beginn der Überwachung und Wartung des Systems zu erledigen sind, alle Aufgaben, die während des laufenden Betriebs anfallen, sowie Verfahren zum Umgang mit Support-Anfragen, Änderungsverwaltung und Leistungsoptimierung der Systeme. Dieses Kapitel besteht aus zwei Teilen. Der erste Teil besteht aus zwei Abschnitten, in denen die notwendigen Wartungsaufgaben und die Zuteilung administrativer Rollen beschrieben werden. Diese sind kurz gehalten und sollten vollständig gelesen werden. Der Rest des Kapitels soll hauptsächlich als Referenz dienen. Sie müssen den Referenzteil nicht in allen Einzelheiten verinnerlichen; verschaffen Sie sich jedoch einen soliden Überblick über die Inhalte, damit Sie bestimmte Punkte bei Bedarf schnell lokalisieren können. Voraussetzungen Machen Sie sich mit den in Kapitel 1 vorgestellten Konzepten bezüglich MOF vertraut. Detaillierte Kenntnisse hinsichtlich MOF – wenngleich hilfreich – sind nicht nötig. Weiterhin sollten Sie mit den Konzepten von RADIUS und dem Internetauthentifizierungsdienst (IAS) sowie den Konzepten von 802.11, 802.1X und EAP-TLS vertraut sein. Außerdem sollten Sie Kenntnisse in folgenden Bereichen von Microsoft Windows® 2000 Server oder Windows Server™ 2003 besitzen: Grundfunktionen wie Ereignisanzeige, Computerverwaltung und NTBackup Active Directory® (einschließlich Konzepte, Werkzeuge, Bearbeiten von Benutzern, Gruppen und anderen Objekten, Einsatz von Gruppenrichtlinien) Systemsicherheit: Sicherheitskonzepte wie Benutzer, Gruppen, Überwachung, ACLs (Access Control Lists – Zugriffssteuerungslisten); Einsatz von Sicherheitsvorlagen mit Gruppenrichtlinien oder Befehlszeilenwerkzeugen Administration der Internet-Informationsdienste Kenntnisse bezüglich Windows Scripting Host und VB-Skriptsprache sind hilfreich, um größtmöglichen Nutzen aus den beiliegenden Skripten zu ziehen, aber nicht notwendig Bevor Sie mit der Lektüre dieses Kapitels fortfahren, sollten Sie das Planungshandbuch und das Einrichtungshandbuch gelesen haben, um ein Verständnis hinsichtlich Architektur und Design der Lösung zu erlangen. Übersicht Im Folgenden werden die Hauptabschnitte dieses Kapitels beschrieben. Notwendige Wartungsaufgaben – enthält zwei Tabellen mit den Aufgaben zur Bereitstellung des Managementsystems und dessen Instandhaltung. Administrative Rollen – beschreibt die administrativen Rollen, die in dieser Lösung verwendet werden, deren Aufgabenbereiche und Zuordnungen zu MOF-Teamrollen und administrativen Sicherheitsgruppen. Aufgaben Betrieb – beinhaltet alle Aufgaben, die bei der Wartung der RADIUS-Infrastruktur und der WLAN-Sicherheit anfallen, z.B. Überwachung, Sicherung, verzeichnis- und sicherheitsbezogene Aufgaben. Aufgaben Support – beinhaltet Verfahren zur Lösung von Systemproblemen. Dies beinhaltet die Wiederherstellung aus einer Sicherung und Verfahren zum Umgang mit einem fehlerhaften IAS-Server. Aufgaben Optimierung – beinhaltet Verfahren zur Planung von Kapazitäten. Aufgaben Änderung – beinhaltet allgemeine Aufgaben zu Veränderungen an der Konfiguration des IAS-Servers und deren Überführung in die Produktivumgebung. Außerdem finden Sie hier Verfahren zum Auslesen und Warten der Konfiguration des IAS-Servers. Problembehandlung – beinhaltet Verfahren zur Behandlung von Problemen, die im Zusammenhang mit einer RADIUS-Infrastruktur auftreten können. Außerdem finden Sie hier Beschreibungen von hilfreichen Werkzeugen zur Problembehandlung und Verfahren zur Protokollierung verschiedener Komponenten. Weiterführende Informationen – beinhaltet eine Liste zusätzlicher Informationsquellen. Notwendige Wartungsaufgaben In diesem Teil finden Sie Listen mit den notwendigen Aufgaben zur Aufrechterhaltung Ihrer RADIUSInfrastruktur. Diese Aufgaben sind in zwei Tabellen aufgeführt: Einmalige Aufgaben vor und während des Setup und fortlaufende Aufgaben im Betrieb. Die Aufgaben werden später detaillierter im Text beschrieben. Die Gruppierung der Aufgaben erfolgt nach Quadranten- und Service-ManagementFunktionen (SMF) des MOF. Erste Setup-Aufgaben In dieser Tabelle sind die für die Inbetriebnahme Ihrer RADIUS-Infrastruktur und WLAN-Sicherheit notwendigen Aufgaben aufgelistet. Abhängig von den von Ihnen verwendeten Standards und Praktiken ist es denkbar, dass Sie nicht alle Aufgaben durchführen müssen; Sie sollten sich die Beschreibungen durchlesen und dann entscheiden. Andere Aufgaben wiederum müssen unter Umständen zu einem späteren Zeitpunkt erneut ausgeführt werden, z.B. müssen Sie im Falle der Bereitstellung eines neuen IAS-Servers die Sicherung und Überwachung erneut konfigurieren. Tabelle 1 – Erste Setup-Aufgaben Aufgabenname Rollencluster MOF SMF RADIUS-Clients auf dem IAS-Server hinzufügen Infrastruktur Netzwerkadministration Computer zu den WLAN-Richtliniengruppen hinzufügen Infrastruktur Verzeichnisdienstadministration Benutzer zu den RAS-Richtliniengruppen hinzufügen Infrastruktur Verzeichnisdienstadministration Kategorisierung von Überwachungswarnmeldungen Infrastruktur Dienstüberwachung und steuerung Betrieb Überwachung von Kapazitätsengpässen der Zertifikatdienste Infrastruktur Dienstüberwachung und steuerung Export der IAS-Konfiguration konfigurieren Betrieb Storage-Management Export der RADIUS-Clientkonfiguration Betrieb Storage-Management Sicherung der IAS-Datenverzeichnisse konfigurieren Betrieb Storage-Management Testen der IAS-Sicherung Betrieb Storage-Management Spitzenlast auf einem IAS-Server bestimmen Infrastruktur Kapazitätsmanagement Speicher- und Sicherungsanforderungen eines IASServers bestimmen Infrastruktur Kapazitätsmanagement Infrastruktur Änderungsverwaltung Veröffentlichungsverwaltung Optimierung Änderung Verwalten von Betriebssystem-Patches Auch wenn es keiner dokumentierten Aufgaben für den Aufbau eines Konfigurationsverwaltungssystems für die RADIUS-Infrastruktur und WLAN-Sicherheit gibt, sollten Sie sich mit den Verfahren im Abschnitt Konfigurationsverwaltung vertraut machen. Diese beschreiben die Art der Daten, die Sie sammeln sollten. Wartungsaufgaben Die untenstehende Tabelle zeigt die Aufgaben an, die Sie regelmäßig ausführen müssen, um Ihre Infrastruktur einwandfrei am Laufen zu halten. Sie können diese Tabelle als Hilfe für die Ressourcenplanung und den Zeitplan für die Administration heranziehen. Einige dieser Aufgaben müssen Sie möglicherweise nie ausführen, aber diese Entscheidung sollten Sie erst nach genauer Durchsicht der Einzelheiten treffen. Andere Aufgaben wiederum müssen sowohl bei Bedarf als auch nach einem Zeitplan erledigt werden, z.B. beim Hinzufügen eines RADIUS-Clients auf dem IAS-Server, woraufhin Sie unbedingt eine(n) Sicherung/Export der Serverkonfiguration durchführen müssen, auch wenn es nicht geplant ist. Wo auch immer dies der Fall sein sollte, ist es in der Spalte Häufigkeit vermerkt. Auch werden Abhängigkeiten dieser Art in den Aufgabendetails erörtert. Tabelle 2 - Wartungsaufgaben Aufgabenname Rollencluster Häufigkeit RADIUS-Clients auf dem IAS-Server hinzufügen Infrastruktur Beim Hinzufügen von Wireless AP im Netzwerk RADIUS-Clients auf dem IAS-Server entfernen Infrastruktur Beim Entfernen von Wireless AP im Netzwerk Computer zu den WLAN-Richtliniengruppen hinzufügen Infrastruktur Beim Hinzufügen von Computern im Netzwerk Computer und Benutzer zu den RASRichtliniengruppen hinzufügen Infrastruktur Mitarbeitern wird Zugang zum WLAN gewährt Export der RADIUS-Clientkonfiguration Betrieb Beim Hinzufügen von Wireless APs im Netzwerk Testen der IAS-Sicherung Betrieb Monatlich Zugriff auf IAS-RADIUS-Anforderungsprotokolle Sicherheit Täglich oder wöchentlich (je nach Sicherheitsanforderungen) Durchsicht der IAS-RADIUS-Authentifizierung Ereignisprotokolle Sicherheit Täglich oder wöchentlich (je nach Sicherheitsanforderungen) Archivieren und Löschen der IAS-RADIUS- Sicherheit Monatlich Protokolleinträge Verwalten von Betriebssystem-Patches Täglich Benötigte Technologien In der folgenden Tabelle finden Sie eine Liste der in diesem Handbuch verwendeten Technologien und Werkzeuge. Tabelle 3 – Benötigte Technologien Name Quelle Active Directory Benutzer und –Computer (MMC-Snap-In) Windows Server 2003 IAS-Managementkonsole Windows Server 2003 MSS-Skripte Diese Lösung Texteditor Notepad.exe - Windows Server 2003 Windows-Taskplaner Windows Server 2003 SchTasks.exe Windows Server 2003 Windows Sicherung Windows Server 2003 Ereignisanzeige Windows Server 2003 Systemleistung Windows Server 2003 Net.exe Windows Server 2003 Operational Alert Console Microsoft Operations Manager (MOM) Wechselmedien für die Sicherung der Stammzertifizierungsstelle Diskette, CD-RW oder Band Sicherung des IAS-Servers Sicherungskonzept des Unternehmens Gruppenrichtlinien-Verwaltungskonsole (Group Policy Management Console – GPMC) www.microsoft.com IASParse Windows Server 2003-Supporttools Microsoft Access 2002 Microsoft Office XP Empfohlene Technologien Tabelle 4 – Empfohlene Technologien Name Quelle E-Mail-Infrastruktur für Benachrichtigungen SMTP-/POP3-/IMAP-Server und -Clients, z.B. Microsoft Exchange Server und Microsoft Outlook® Eventquery.vbs Windows Server 2003 Werkzeuge zur Kapazitätsplanung Microsoft Operations Manager oder andere Werkzeuge Patchverteilungssystem Microsoft Systems Management Server (SMS) oder Microsoft Software Update Services (SUS) Administrative Rollen für RADIUS und WLAN-Sicherheit Bei der Verwaltung der RADIUS-Infrastruktur und WLAN-Sicherheit fallen diverse Aufgaben an, die von so genannten Haupt- und Nebenrollen ausgeführt werden. Hauptrollen für RADIUS-Infrastruktur und WLAN-Sicherheit Hauptrollen für RADIUS-Infrastruktur und WLAN-Sicherheit sind jene, die für die Verwaltung einer RADIUS-Infrastruktur und WLAN-Sicherheit essentiell notwendig sind. Diese Rollen sind verschiedenen Rollenclustern von MOF zuzuordnen, die in Kapitel 1 dieser Unterlage beschrieben werden. Tabelle 5 - Hauptrollen für RADIUS-Infrastruktur und WLAN-Sicherheit Rollenname Rollencluster Reichweite Beschreibung IAS-Administrator Infrastruktur Organisation Administration und Konfiguration des Internetauthentifizierungsdienstes IAS-Prüfer Sicherheit Organisation Überwachung, Archivierung und Löschen der RADIUS-Protokolle auf den IAS-Servern IASSicherungsoperatoren Betrieb Organisation Sicherung und Wiederherstellung der IASKonfiguration und Verlaufsdaten WLAN-Helpdesk Support Organisation Behandlung von WLAN-Problemen Nebenrollen für RADIUS-Infrastruktur und WLAN-Sicherheit Diese Rollen unterstützen die Hauptrollen für RADIUS-Infrastruktur und WLAN-Sicherheit. Tabelle 6 - Nebenrollen für RADIUS-Infrastruktur und WLAN-Sicherheit Rollenname Rollencluster Reichweite Beschreibung Überwachungsoperator Betrieb Organisation Überwachen von Ereignissen Kapazitätsplaner Infrastruktur Organisation Leistungs- und Lastanalyse zur Planung zukünftig benötigter Kapazitäten Active DirectoryAdministrator Infrastruktur Support Organisation Konfiguration der Active Directory-Infrastruktur Active Directory Betrieb Betrieb Organisation Wartung des Verzeichnisses (Sicherheitsgruppen pflegen, Konten erstellen, etc.) Desktop-Administrator InfrastrukturSupport Organisation Konfiguration und Support von Desktopcomputern Änderungsgremium Veröffentlichung Organisation Vertreter aus Technik und Geschäft, deren Zustimmung für Änderungen an der Infrastruktur benötigt wird Rollenzuordnung Die folgende Tabelle enthält die Sicherheitsgruppen, die Sie für diese Lösung benötigen und beschreibt deren Möglichkeiten und Berechtigungen. Auf IAS-Servern werden Berechtigungen an lokale Sicherheitsgruppen und Sicherheitsgruppen der Domäne vergeben. Diese werden mit Domänenkonten bestück. Einzelne Konten können Mitgliedschaften in verschiedenen Rollengruppen erhalten, wenn die Sicherheitsrichtlinien Ihrer Organisation dies erlauben. Tabelle 7 - Rollenzuordnung Rollenname Sicherheitsgruppe der Domäne Lokale Sicherheitsgruppe Möglichkeiten und Berechtigungen IAS-Administrator IAS-Admins Administratoren Vollständige Administration des IASServers, einschließlich Starten/Beenden des Dienstes und Ändern der Konfiguration IAS-Prüfer IASSicherheitsprüfer - Lesen und Löschen der RADIUSAnforderungsprotokolldateien auf dem Protokolldatenträger IASSicherungsoperatoren - Sicherungsoperatoren Sicherung und Wiederherstellung des Systemstatus und der IASKonfiguration WLAN-Helpdesk - - Arbeiten mit IAS-Administratoren an der Lösung von Problemen hinsichtlich der Authentifizierung (können Leseberechtigungen an denselben Ressourcen erhalten, wie die IASPrüfer) Aufgaben – Betrieb In diesem Abschnitt widmen wir uns detaillierten Informationen bezüglich der Wartungsaufgaben, die sich auf den MOF-Quadranten-Betrieb beziehen. Der Betriebsquadrant umfasst alle Aufgaben, Verfahren und Prozesse, die nötig sind, um die von der IT angebotene Dienstleistungen innerhalb der spezifizierten Parameter zu erhalten, mit dem Ziel, eine verlässliche Durchführung der manuellen und automatisierten täglichen Aufgaben zu erreichen. Dem Betriebsquadranten werden folgende Service Management Funktionen (SMF) zugeordnet: Netzwerkadministration Verzeichnisdienstadministration Sicherheitsadministration Storage-Management Dienstüberwachung und -steuerung Aufgabenplanung Für die übrigen SMF gibt es keine Aufgaben: Systemverwaltung Netzwerkverwaltung Druck- und Ausgabeverwaltung Netzwerkadministration Die Netzwerkadministration zeichnet sich verantwortlich für den Entwurf und die Wartung der physikalischen Netzwerkkomponenten, wie z.B. Server, Router, Switches und Firewalls. In einer WLAN-Lösung zählen hierzu auch die Wireless Access Points (APs) und die Konfiguration der RADIUS-Server. RADIUS-Clients auf dem IAS-Server hinzufügen AP müssen für die Authentifizierung mit IAS-Servern autorisiert werden. Dies ist eine der wenigen inkrementellen Änderungen an einem RADIUS-Server überhaupt. Verantwortlicher Rollencluster: Infrastruktur Häufigkeit: Beim Hinzufügen von AP im Netzwerk Sicherheitsanforderungen: IAS-Admins Abhängigkeiten: - Informationen zum AP - Zugang zu den RADIUS-Clientdisketten für jeden Server Benötigte Technologien: - IAS-Managementkonsole - MSS-Skripte (für GenPwd) - Diskettenlaufwerk oder anderes Laufwerk für Wechseldatenträger - Diskette oder anderen Wechseldatenträger Einzelheiten Für höchstmögliche Sicherheit sollten sie jeden AP auf jedem IAS-Server mit einem gemeinsamen geheimen Kennwort versehen, das nur die beiden kennen. Die gemeinsame Nutzung von geheimen Kennwörtern zwischen AP und RADIUS-Servern erhöht das Risiko, dass das geheime Kennwort nicht lange geheim bleibt. Windows Server 2003 Enterprise Edition ermöglicht das gleichzeitige Hinzufügen einer ganzen Reihe von AP, indem das dedizierte RADIUS-Clientsubnetz für gemeinsame geheime Kennwörter verwendet wird. Dies stellt jedoch ein erhebliches Sicherheitsrisiko dar, welches sorgfältig überdacht sein will. In dieser Lösung werden gemeinsame geheime Kennwörter verwendet, die über das in dieser Lösung enthaltene Skript GenPwd erzeugt werden. ►RADIUS-Clients auf dem IAS-Server hinzufügen 1. In der IAS-Managementkonsole öffnen Sie im Kontextmenü des Ordners RADIUS-Clients den Eintrag Neuer RADIUS-Client. 2. Geben Sie einen Namen und die Clientadresse (IP oder DNS) des AP an. Sie sollten vorzugsweise die IP-Adresse - wenn möglich - angeben, denn IAS versucht beim Starten, den DNS-Namen jedes RADIUS-Clients aufzulösen, was die Leistung des Servers in großen Umgebungen erheblich beeinträchtigt. Klicken Sie auf Weiter. 3. Wählen Sie unter Clienthersteller den Eintrag RADIUS Standard und geben Sie das gemeinsame geheime Kennwort für diesen AP ein. Anmerkung: Die folgenden Schritte schließen die Verwendung eines Wechseldatenträgers ein. Benennen Sie den Datenträger mit dem Namen des entsprechenden RADIUS-Servers. 4. Sie können das in dieser Lösung enthaltene Skript GenPwd verwenden, um geheime Kennwörter für jeden AP, der als RADIUS-Client konfiguriert ist, zu erzeugen. GenPwd speichert diese Kennwörter zusammen mit dem Namen jedes RADIUS-Clients in einer Datei namens Clients.txt. Das Skript hängt neue Werte automatisch an eine bestehende Datei im aktuellen Verzeichnis in Form von kommagetrennten Werten. Sollten Sie über andere Werkzeuge zur Generierung und Speicherung von starken RADIUS-Kennwörtern verfügen, können Sie diese statt der nächsten Schritte verwenden. 5. Öffnen Sie die Befehlseingabe und wechseln Sie nach A:\. Das aktuelle Verzeichnis ist von großer Bedeutung, da neue Informationen an eine bestehende clients.txt angehängt werden. Sollte die Datei nicht vorliegen, wird eine neue erstellt. 6. Führen Sie folgenden Befehl aus. Ersetzen Sie [client name] mit dem Namen des AP. Hierbei kann es sich um den DNS-Namen, die IP-Adresse oder eine andere Zeichenkette handeln: cscript //job:GenPwd C:\MSSScripts\wl_tool.wsf /client:[client name] Sobald die Datei erstellt wurde kann Sie einfach in einer Datenbankanwendung geöffnet und bearbeitet werden. Anmerkung: Die Kennwörter müssen regelmäßig geändert werden. Ändern Sie die Clients.txt entsprechend. 7. Geben Sie das geheime gemeinsame Kennwort ein und setzen Sie das Häkchen bei Anforderung muss das Attribut „Message Authenticator“ enthalten. Anmerkung: Einige RADIUS-Clients benötigen herstellerabhängige Attribute für den reibungslosen Betrieb. Konsultieren Sie hierfür bitte die Dokumentation Ihres Herstellers. RADIUS-Clients auf dem IAS-Server entfernen Alte AP vom IAS-Server zu entfernen ist eine der wenigen inkrementellen Änderungen an einem RADIUS-Server überhaupt. Damit wird dem AP die Möglichkeit genommen, an der RADIUSAuthentifizierung zu partizipieren. Verantwortlicher Rollencluster: Infrastruktur Häufigkeit: Beim Entfernen von AP im Netzwerk Sicherheitsanforderungen: IAS-Admins Abhängigkeiten: - RADIUS-Clientinformationen wie IP-Adresse oder Name Benötigte Technologien: - IAS-Managementkonsole - Texteditor Einzelheiten Sie sollten jeden AP einzeln vom IAS-Server entfernen und den entsprechenden Eintrag in der Clients.txt löschen. ►Einen RADIUS-Client auf dem IAS-Server entfernen 1. In der IAS-Managementkonsole klicken Sie auf den Ordner RADIUS-Clients. 2. Im rechten Fensterbereich wählen Sie den Eintrag des zu entfernenden Clients und klicken Sie auf Löschen. 3. Bestätigen Sie mit Ja. Anmerkung: Stellen Sie sicher, dass Sie den richtigen Datenträger verwenden, um ungewollte Datenverluste zu vermeiden. 4. Öffnen Sie die Clients.txt auf dem Datenträger für den entsprechenden Server mit einem Texteditor. 5. Löschen Sie die Informationen für den zu entfernenden RADIUS-Client. Verzeichnisdienstadministration Verzeichnisdienste ermöglichen Benutzern und Anwendungen das Aufspüren von Netzwerkressourcen wie Benutzern, Servern, Anwendungen, Werkzeugen, Diensten und anderen Informationen. Die Verzeichnisdienstadministration beschäftigt sich dabei mit täglich anfallenden Wartungsaufgaben, die einen reibungslosen Betrieb des Unternehmensverzeichnisses gewährleisten. Wichtig: In den folgenden Verfahren wird davon ausgegangen, dass die Computer- und Benutzerkonten in OUs organisiert sind, für die die Gruppenrichtlinienobjekte konfiguriert wurden. Es soll keineswegs der Eindruck erweckt werden, dass die Mitgliedschaft in einer Sicherheitsgruppe für Konfigurationseinstellungen per Gruppenrichtlinie von Bedeutung ist. Über die im Folgenden beschriebenen Methoden steuern Sie lediglich die Berechtigungen an den Gruppenrichtlinienobjekten, nicht deren Wirkungsbereich. Beispiel: Computer sind nach Abteilungszugehörigkeit in den Organisationseinheiten Controlling\National und Accounting\International organisiert, da für diese unterschiedliche Sicherheitseinstellungen konfiguriert werden. Es wurde ein Gruppenrichtlinienobjekt für den WLAN-Zugang erstellt, welches mit der OU Accounting\International verknüpft wird. Daraus ergibt sich, dass nur Computer aus dieser OU die Einstellungen der Gruppenrichtlinie erhalten. In den Sicherheitseinstellungen des Gruppenrichtlinienobjekts wird nun eine Sicherheitsgruppe WLAN-Zugang mit den Berechtigungen Lesen und Gruppenrichtlinie übernehmen versehen. Dieser Gruppe fügen Sie nun die Computerkonten aus der OU Accounting\International hinzu, mit dem Ergebnis, dass diese Computer die Gruppenrichtlinie anwenden können. Weiterhin entfernen Sie die Gruppe Authentifizierte Benutzer aus der Zugriffssteuerungsliste (ACL) dieses Objekts, damit die Gruppenrichtlinie lediglich auf die Mitglieder der Gruppe WLAN-Zugang angewendet wird, da sonst niemand für das Lesen und Übernehmen des Gruppenrichtlinienobjekts berechtigt ist (mit Ausnahme der Organisations- und DomänenAdmins). Sollten Sie sich nun entschließen, auch Computer aus der OU Controlling\National für den WLAN-Zugang zu konfigurieren, so genügt es keineswegs, diese der Gruppe WLAN-Zugang hinzuzufügen. Zwar könnten diese das Gruppenrichtlinienobjekt lesen und übernehmen, weil Sie laut Objekt-ACL dazu berechtigt sind - sie erhalten es aber gar nicht, weil Sie außerhalb des Wirkungsbereichs der Gruppenrichtlinie liegen (dieser wurde auf Accounting\International beschränkt). Sie müssen also zusätzlich zu der Gruppenmitgliedschaft an der OU Controlling\National eine Verknüpfung zum Gruppenrichtlinienobjekt für den WLAN-Zugang erstellen, damit die dort enthaltenen Computerkonten die Einstellungen überhaupt erhalten - erst dann greifen die Sicherheitseinstellungen in der ACL des Objekts. Diese Erklärung soll ein häufig auftretendes Missverständnis bezüglich Sicherheitsgruppen und Gruppenrichtlinien beseitigen: Sicherheitsgruppen definieren keinen Wirkungsbereich für Gruppenrichtlinien (dies geschieht über Organisationseinheiten); sie dienen lediglich der Steuerung der Zugriffsberechtigungen. Computer zu den WLAN-Richtliniengruppen hinzufügen Fügen Sie Computerkonten der Gruppe hinzu, die Sie für den WLAN-Zugang verwenden wollen. Vergewissern Sie sich außerdem, dass die Computerkonten sich im Wirkungsbereich der Gruppenrichtlinie befinden (Siehe oben). Diese Aufgabe muss jedes Mal ausgeführt werden, wenn ein neuer Computer im Netzwerk für den WLAN-Zugang konfiguriert werden soll. Verantwortlicher Rollencluster: Infrastruktur Häufigkeit: Beim Hinzufügen von Computern im Netzwerk Sicherheitsanforderungen: Domänen-Admins oder Berechtigung zum Bearbeiten der Mitgliedschaft der Gruppe für den WLAN-Zugang Abhängigkeiten: - Gruppenrichtlinienobjekt wurde erstellt und mit allen relevanten Ous verknüpft - Sicherheitsgruppe für den WLAN-Zugang wurde erstellt Benötigte Technologien: Active Directory Benutzer und -Computer (MMC-Snap-In) Einzelheiten ►Computer der WLAN-Richtliniengruppe hinzufügen 1. Melden Sie sich unter Verwendung eines Kontos an, welches berechtigt ist, die Mitgliedschaft in der Gruppe für den WLAN-Zugang zu bearbeiten und öffnen Sie die Managementkonsole Active Directory-Benutzer und -Computer. 2. Fügen Sie das Computerkonto der Gruppe hinzu. Computer und Benutzer zu den RAS-Richtliniengruppen hinzufügen Fügen Sie Computer- und Benutzerkonten den Gruppen hinzu, die Sie für die RAS-Richtlinie berechtigt haben (die RAS-Richtlinie wurde auf dem IAS erstellt und ist keine Gruppenrichtlinie - diese Richtlinie wird tatsächlich auf Gruppen angewendet). Ohne Mitgliedschaft in diesen Gruppen, können Benutzer und Computer sich nicht über das WLAN anmelden. Verantwortlicher Rollencluster: Infrastruktur Häufigkeit: Beim Hinzufügen von Computern im Netzwerk Sicherheitsanforderungen: Domänen-Admins oder Berechtigung zum Bearbeiten der Mitgliedschaft der Gruppen für den RAS-Zugang Abhängigkeiten: - Sicherheitsgruppen müssen erstellt und an der RAS-Richtlinie berechtigt sein - Benutzer- und Computerkonten müssen in Active Directory existieren Benötigte Technologien: Active Directory Benutzer und -Computer (MMC-Snap-In) Einzelheiten ►Benutzer zur RAS-Richtliniengruppe hinzufügen 1. Melden Sie sich unter Verwendung eines Kontos an, welches berechtigt ist, die Mitgliedschaft in der Benutzergruppe für die RAS-Richtlinie, die den WLAN-Zugang steuert, zu bearbeiten und öffnen Sie die Managementkonsole Active Directory-Benutzer und -Computer. 2. Fügen Sie das Benutzerkonto der Sicherheitsgruppe für die RAS-Richtlinie hinzu. ►Computer zur RAS-Richtliniengruppe hinzufügen 1. Melden Sie sich unter Verwendung eines Kontos an, welches berechtigt ist, die Mitgliedschaft in der Computergruppe für die RAS-Richtlinie, die den WLAN-Zugang steuert, zu bearbeiten und öffnen Sie die Managementkonsole Active Directory-Benutzer und -Computer. 2. Fügen Sie das Computerkonto der Sicherheitsgruppe für die RAS-Richtlinie hinzu. Dienstüberwachung und -steuerung Die Überwachung von Diensten ermöglicht der Administration die Überwachung der IT-Umgebung in Echtzeit. Wenn Sie im Text eine Referenz auf MOM finden, wird davon ausgegangen, dass Sie MOM entsprechend der Richtlinien im MOM Operations Guide (engl.) einsetzen. MOM wird lediglich zur Veranschaulichung verwendet; der Einsatz von MOM ist für die in diesem Handbuch beschriebene Lösung nicht nötig. Kategorisierung von Warnmeldungen Ihr Überwachungssystem sollte der Administration lediglich wichtige Warnmeldungen übermitteln. Falls alle Fehler eskaliert werden, könnte Ihr Team schnell die Übersicht verlieren. Verantwortlicher Rollencluster: Infrastruktur Häufigkeit: Setup Sicherheitsanforderungen: Keine Abhängigkeiten: - Kapazitätsplanungsprozess muss im Unternehmen definiert sein - Analysewerkzeuge Benötigte Technologien: Überwachungskonsole (z.B. MOM) Einzelheiten Folgende Kategorien für Warnmeldungen werden in diesem Handbuch verwendet. Von diesen sollten lediglich die ersten drei Warnmeldungen an die Administration übermitteln. Die weiteren Aufgabenbeschreibungen beziehen sich auf diese Kategorien. Tabelle 8 - Warnungskategorien Kategorie Beschreibung Dienst nicht verfügbar Eine Anwendung oder Komponente ist nicht mehr verfügbar. Sicherheitsverletzung Eine Anwendung wurde gehackt oder kompromittiert. Kritischer Fehler In einer Anwendung ist ein kritischer Fehler aufgetreten, der die Aufmerksamkeit der Administration erfordert (wenn auch nicht unbedingt sofort). Die Anwendung läuft nur noch eingeschränkt, kann aber die meisten kritischen Funktionen ausführen. Fehler In einer Anwendung ist ein Problem aufgetreten, welches ihre Funktionsweise kaum oder gar nicht beeinträchtigt. Die Anwendung oder Komponente kann alle kritischen Funktionen ausführen. Warnung In einer Anwendung ist ein Problem aufgetreten, welches ihre Funktionsweise kaum oder gar nicht beeinträchtigt. Die Anwendung oder Komponente kann alle kritischen Funktionen ausführen. Dieser Zustand kann dann akut werden, wenn er in die Kategorie Fehler oder kritischer Fehler übergeht. Information Informationsmeldung der Anwendung. Die Anwendung kann alle kritischen und nichtkritischen Funktionen weiterhin ausführen und benötigt keine Aktivität seitens der Administration. Erfolg Erfolgsmeldung der Anwendung. Die Anwendung kann alle kritischen und nicht-kritischen Funktionen weiterhin ausführen und benötigt keine Aktivität seitens der Administration. Überwachen von Kapazitätseinschränkungen des IAS Mögliche Kapazitätseinschränkungen rechtzeitig zu erkennen ist notwendig, um einen optimalen Betrieb zu gewährleisten. Wenn Subsysteme an die Grenzen ihrer Kapazitäten stoßen, bricht die Leistung eines Systems ein (in der Regel nicht linear). Daher ist die Überwachung von Tendenzen, die auf eine mögliche Kapazitätseinschränkung hindeuten, essentiell wichtig. Verantwortlicher Rollencluster: Infrastruktur Häufigkeit: Setup Sicherheitsanforderungen: Die von der Überwachungslösung vorgeschrieben Berechtigungen Abhängigkeiten: Ausgabe geht an SMF - Kapazitätsmanagement Benötigte Technologien: - Leistungsanzeige - Lösung zur Auswertung von Leistungsindikatoren - Überwachungskonsole (z.B. MOM) - Werkzeuge zur Kapazitätsplanung Einzelheiten Die folgenden Leistungsindikatoren haben sich als die Hilfreichsten erwiesen, wenn es um das Erkennen von Kapazitätsengpässen geht. Prozessor und Festplatte sind die von den Zertifikatdiensten am stärksten verwendeten Ressourcen und weisen daher eher auf einen Engpass hin, als Speicher und Netzwerk. Tabelle 9 - Hauptleistungsindikatoren für Kapazitätseinschränkungen des IAS Leistungsobjekt Leistungsindikator Instanz Prozessor % Prozessorzeit _Total Physikalischer Datenträger % Zeit _Total Physikalischer Datenträger Durchschnittliche Warteschlangenlänge der DatenträgerLesevorgänge _Total Physikalischer Datenträger Durchschnittliche Warteschlangenlänge der DatenträgerSchreibvorgänge D: (IAS) Netzwerkschnittstelle Gesamtzahl Bytes/s Netzwerkadapter Speicher % Zugesicherte verwendet Bytes -- Weitere Informationen zu diesem Thema finden Sie in Artikel Q146005 der Microsoft Knowledge Base: http://support.microsoft.com/default.aspx?scid=146005. Weiterhin ist es sehr wichtig, dass Sie Leistungsindikatoren der unterstützenden Infrastruktur überwachen. Hierzu zählen: Kommunikation des IAS mit Active Directory. IAS verwendet Active Directory für Authentifizierung und Autorisierungsdienste. RADIUS-Clients, wie z.B. AP, kommunizieren sowohl mit Clients als auch mit dem IAS über EAP (Extensible Authentication Protocol) und RADIUS-Protokolle. Clientbezogene Kommunikation mit dem Active Directory. WLAN-Clients benötigen Zugriff auf Active Directory-Domänencontroller für die Domänenanmeldung und Gruppenrichtlinien. Storage-Management Storage-Management beschäftigt sich mit dem Speichern von Daten am gleichen oder einem entfernten Standort mit dem Zweck der Wiederherstellung und historischen Archivierung. Das verantwortliche Team muss dabei die physische Sicherheit von Sicherungskopien und Archiven gewährleisten. Ziel des Storage-Managements ist die Definition, Nachverfolgung und Wartung von Datenressourcen in der IT-Umgebung. Export der IAS-Konfiguration In dieser Aufgabe wird ein Zeitplan zur nächtlichen Sicherung von Teilen der IAS-Konfiguration erstellt, um das System nach einem Totalausfall wiederherstellen zu können. Die vollständige Sicherung der IAS-Konfiguration beinhaltet die RADIUS-Clientinformationen, wobei es sich um sicherheitsrelevante Daten handelt. Daher wird der Export der RADIUS-Clientkonfiguration separat behandelt. Für eine vollständige Wiederherstellung des IAS-Servers sind beide Sicherungen erforderlich. Eine vollständige Sicherung des IAS-Servers beinhaltet sämtliche Betriebssystemstaus-Informationen, von denen der IAS abhängt. Diese Aufgabe wurde derart entwickelt, dass ein solcher Server inklusive seiner IAS-Komponenten und deren Konfiguration wiederhergestellt werden kann, Verantwortlicher Rollencluster: Infrastruktur Häufigkeit: Setup Sicherheitsanforderungen: Lokale Administratoren Abhängigkeiten: Folgende Gegebenheiten müssen erfüllt sein: - Serverplatten-/-datensicherung - Gesicherte Speicherorte - Warnungseskalation und Überwachungssystem, z.B. MOM Benötigte Technologien: - MSS-Skripte - Windows-Sicherung - Unternehmenssicherungssystem - Windows-Taskplaner - SchTasks.exe Einzelheiten Im Folgenden erstellen wir einen geplanten Task zur nächtlichen Sicherung des Systemstatus des IAS-Servers. Wir gehen dabei davon aus, dass Sie ein entsprechendes Sicherungssystem einsetzen – die in diesem Verfahren erstellte Sicherungskopie muss von Ihrem Sicherungssystem gesichert werden, ganz gleich, ob es sich dabei um eine netzwerk-basierte oder lokale Sicherung handelt. Wir gehen außerdem davon aus, dass Sie in Ihrer Lösung eine nächtliche Sicherung der Serverplatten durchführen. ►Sicherung der IAS-Konfiguration 1. Planen Sie die Sicherung für einen nächtlichen Durchlauf, indem Sie folgenden Befehl eingeben: SCHTASKS /Create /RU system /SC Daily /TN "IAS Backup" /TR \"C:\MSSScripts\IASExport.bat\ /ST 02:00 Anmerkung: Der Befehl muss in einer Zeile eingegeben werden. 2. Konfigurieren Sie Ihr Sicherungssystem für eine Sicherung des Verzeichnisses D:\IASConfig auf ein Wechselmedium. Wenn möglich sollten Sie ein Skript erstellen, welches in Form einer Zustandsprüfung feststellt, ob die Datei BackupRunning.lck im Sicherungsverzeichnis vorhanden ist. Ist diese Datei vorhanden, ist die Sicherung fehlgeschlagen oder läuft noch. Anmerkung: Die Datei IASExport.bat soll als Ausgangspunkt für diese Aufgabe dienen. Sie sollten die Datei dahingehend verändern, dass Fehlermeldungen von netsh, welches in diesem Skript aufgerufen wird, eine Benachrichtigung an das Betriebsteam erzeugen. Wichtig: Sie sollten in Betracht ziehen, die Dateizugriffsüberwachung für D:\IASConfig zu aktivieren und die Sicherheitsprüfer des Servers instruieren, das Protokoll regelmäßig auf ungewöhnliche Aktivitäten (z.B. fehlgeschlagene Zugriffsversuche) zu überprüfen. Informationen in diesem Verzeichnis könnten einem Angreifer behilflich sein, den Netzwerkzugang zu kompromittieren. Export der RADIUS-Clientkonfiguration Sie müssen die RADIUS-Clientkonfigurationsdaten vom IAS-Server exportieren, um das System nach einem Totalausfall wiederherstellen zu können. Die RADIUS-Clientkonfiguration enthält sicherheitsrelevante Daten, wie z.B. die gemeinsamen geheimen Kennwörter für jeden AP und IASServer. Diese Daten sollten daher auf einen Wechseldatenträger gesichert werden, den Sie an einem sicheren Ort aufbewahren müssen. Die RADIUS-Clientkonfiguration wird für eine vollständige Wiederherstellung des IAS-Servers benötigt. Verantwortlicher Rollencluster: Infrastruktur Häufigkeit: Setup Sicherheitsanforderungen: IAS-Admins Abhängigkeiten: Folgende Gegebenheiten müssen erfüllt sein: - Serverplatten-/-datensicherung - Gesicherte Speicherorte Benötigte Technologien: - MSS-Skripte - Wechseldatenträger Einzelheiten RADIUS-Clientinformationen werden unter Verwendung des netsh-Befehls exportiert. In dieser Lösung ist eine Batch-Datei enthalten, die die Clientinformationen auf einen Wechseldatenträger exportiert. ►Export der RADIUS-Clientkonfiguration 1. Führen Sie folgenden Befehl auf dem IAS-Server aus, dessen RADIUS-Clientinformationen exportiert werden sollen: C:\MSSScripts\IASClientExport.bat 2. Gehen Sie allen aufgetretenen Fehlern und Warnung nach und berichtigen Sie diese. Danach führen Sie das Skript erneut aus. 3. Bewahren Sie den Datenträger an einem sicheren Ort auf. Der Inhalt dieser Sicherung könnte dazu verwendet werden, Zugang zu Ihrem WLAN zu erhalten. Bewahren Sie die Sicherung an einem anderen Standort als den Server auf, damit der IAS-Server selbst dann wiederhergestellt werden kann, wenn das System physikalisch zerstört wurde. Sicherung der IAS-Datenverzeichnisse konfigurieren Im Folgenden wird beschrieben, welche Verzeichnisse des IAS-Servers gesichert werden müssen, damit der Server vollständig wiederhergestellt werden kann. Verantwortlicher Rollencluster: Infrastruktur Häufigkeit: Setup Sicherheitsanforderungen: Lokale Sicherungsoperatoren Abhängigkeiten: Folgende Gegebenheiten müssen erfüllt sein: - Serverplatten-/-datensicherung - Gesicherte Speicherorte - Warnungseskalation und Überwachungssystem, z.B. MOM Benötigte Technologien: - Windows-Sicherung - Unternehmenssicherungssystem - Windows-Taskplaner - SchTasks.exe Einzelheiten Im Folgenden werden die Verzeichnisse beschrieben, die für eine vollständige Wiederherstellung des IAS-Servers gesichert werden müssen. Wir gehen dabei davon aus, dass Sie ein entsprechendes Sicherungssystem einsetzen – die in diesem Verfahren erstellte Sicherungskopie muss von Ihrem Sicherungssystem gesichert werden, ganz gleich, ob es sich dabei um eine netzwerk-basierte oder lokale Sicherung handelt. Wir gehen außerdem davon aus, dass Sie in Ihrer Lösung eine nächtliche Sicherung der Serverplatten durchführen. ►Konfiguration der Sicherung der IAS-Datenverzeichnisse 1. Vergewissern Sie sich, dass die Sicherung der IAS-Konfiguration (vgl. Export der IASKonfiguration konfigurieren) erfolgreich durchgeführt wird. 2. Erstellen Sie unter Verwendung eines Texteditors eine Datei mit Namen backuptest.txt im Verzeichnis D:\IASLogs. In der Datei fügen Sie die Textzeile Zur Verifizierung der Sicherung und Wiederherstellung ein und speichern die Änderung. Diese Datei wird später noch benötigt. Konfigurieren Sie Ihr Sicherungssystem für eine vollständige, inkrementelle oder differentielle Sicherung der folgenden Verzeichnisse: D:\IASConfig D:\IASLogs 3. Überprüfen Sie die Protokolldateien des Sicherungssystems auf Fehlermeldungen. 4. Bewahren Sie den Datenträger an einem sicheren Ort auf. Der Inhalt dieser Sicherung könnte dazu verwendet werden, Zugang zu Ihrem WLAN zu erhalten. Bewahren Sie die Sicherung an einem anderen Standort als den Server auf, damit der IAS-Server selbst dann wiederhergestellt werden kann, wenn das System physikalisch zerstört wurde. Testen der IAS-Sicherung Ziel dieser Aufgabe ist eine Überprüfung der Sicherungsprozesse und -technologien. Eine vollständige Wiederherstellung einer Sicherung auf separater Serverhardware ist die beste Methode herauszufinden, dass Ihre Sicherungsverfahren wie gewünscht funktionieren. Obwohl Sie den Test auch auf einem Produktivserver durchführen können, sei an dieser Stelle ausdrücklich davor gewarnt, da Sie im Falle einer fehlerhaften Sicherungskopie Ihren IAS-Server in einen unbrauchbaren Zustand versetzen könnten. Folgende Daten werden für eine Wiederherstellung des IAS-Servers benötigt: IAS-Konfiguration (vgl. Export der IAS-Konfiguration) RADIUS-Clientkonfiguration (vgl. Export der RADIUS-Clientkonfiguration) RADIUS-Anforderungsprotokoll (vgl. Sicherung der IAS-Datenverzeichnisse) Führen Sie vor Beginn dieses Tests eine außerplanmäßige Sicherung durch, die Sie ausschließlich für den Fall verwenden, dass der Test den IAS-Server in einen unbrauchbaren Zustand versetzt (diese Maßnahme ist nur dann von Nöten, wenn Sie die Sicherung an einem Produktivserver testen). Verantwortlicher Rollencluster: Infrastruktur Häufigkeit: Setup Sicherheitsanforderungen: Lokale Sicherungsoperatoren oder Administratoren auf dem Testcomputer Abhängigkeiten: - Serverplatten-/-datensicherung Benötigte Technologien: - Windows-Sicherung - MSS-Skripte - IAS-Managementkonsole Einzelheiten Verwenden Sie für diese Aufgabe die Vollsicherung der letzten Nacht und vergewissern Sie sich, dass seit der Sicherung die Serverkonfiguration nicht verändert wurde. Folgen Sie gegebenenfalls den im Einrichtungshandbuch beschriebenen Schritten zur Vorbereitung einer IAS-Installation. ►Testen der IAS-Sicherung Anmerkung: Der erste Schritt bezieht sich nur auf den Test auf einem Testsystem. 1. Folgen Sie den Anweisungen aus Kapitel 4 des Einrichtungshandbuchs zur Vorbereitung der IAS-Installation und kopieren Sie die MSS-Skripte in das Verzeichnis C:\MSSscripts. 2. Sollte im Verzeichnis D:\IASLogs die Datei backuptest.txt vorliegen, löschen Sie diese. 3. Öffnen Sie die Managementkonsole Internetauthentifizierungsdienst und öffnen Sie die allgemeinen Eigenschaften des Serverobjekts (lokal). Fügen Sie unter Serverbeschreibung den Eintrag (Wiederherstellungstest) hinzu. Dieser Eintrag dient dazu herauszufinden, ob die IAS-Konfiguration richtig wiederhergestellt wird. Nach erfolgter Wiederherstellung sollte dieser Eintrag verschwunden sein. 4. Wählen Sie den Eintrag Neuer RADIUS-Client im Kontextmenü des Ordners RADIUSClients. Geben Sie als Name Wiederherstellungstest und als IP-Adresse 127.0.0.1 ein. Geben Sie ein gemeinsames geheimes Kennwort ein und klicken Sie auf Beenden. Dieser Client dient dazu, herauszufinden, ob die RADIUS-Clientinformationen richtig wiederhergestellt werden. Nach erfolgter Wiederherstellung sollte dieser Client verschwunden sein. 5. Stellen Sie folgende Verzeichnisse von Ihrem Sicherungsmedium auf der Festplatte des Servers wieder her. D:\IASConfig\*.* D:\IASLogs\backuptest.txt Warnung: Die Wiederherstellung des gesamten Verzeichnisses D:\IASLogs auf einem Produktivserver würde die RADIUS-Protokolldateien überschreiben. 6. Führen Sie folgenden Befehl aus, um die IAS-Konfiguration in die Datenbank zurück zu schreiben. C:\MSSScripts\IASImport.bat Gehen Sie allen Fehlern und Warnungen nach, die bei der Ausführung des Skriptes generiert werden. Anmerkung: Für die folgenden Schritte benötigen Sie den unter RADIUS-Clients auf dem IAS-Server hinzufügen erstellten Datenträger. Vergewissern Sie sich, dass Sie nur die für diesen Server erstellten Datenträger verwenden. 7. Legen Sie den Datenträger mit den RADIUS-Clientkonfigurationsdaten für diesen Server ein und führen Sie folgenden Befehl aus, um die IAS-Konfiguration in die Datenbank zurück zu schreiben. C:\MSSScripts\IASImport.bat Gehen Sie allen Fehlern und Warnungen nach, die bei der Ausführung des Skriptes generiert werden. 8. Schließen Sie die Managementkonsole und öffnen Sie sie erneut. In den Eigenschaften des Serverobjekts sollte der Eintrag (Wiederherstellungstest) nicht mehr auftauchen. Klicken Sie OK. 9. Öffnen Sie den Ordner RADIUS-Clients und vergewissern Sie sich, dass der Client Wiederherstellungstest verschwunden ist. 10. Alle anderen Konfigurationsdaten sollten die Einstellungen des IAS-Servers vor Durchführung der Sicherung zeigen. 11. Vergewissern Sie sich, dass die Datei backuptest.txt im Ordner D:\IASLogs vorliegt. Sollten Sie die Wiederherstellung auf einem Produktivsystem durchgeführt haben, instruieren Sie einen IAS-Prüfer, die Protokolle auf ihre Aktualität zu überprüfen. 12. Hinterlegen Sie die Sicherungsmedien wieder an einem sicheren Aufbewahrungsort. Sicherheitsadministration Die Sicherheitsadministration trägt die Verantwortung für die Aufrechterhaltung einer sicheren Umgebung. Sicherheit ist ein wichtiger Bestandteil der Infrastruktur eines Unternehmens. Jedes Informationssystem mit einem wackligen Sicherheitsfundament wird früher oder später eine Kompromittierung der Sicherheit erfahren. Zugriff auf IAS-RADIUS-Anforderungsprotokolle IAS kann verschiedene Ereignisse, die bei einer RADIUS-Anforderung von einem AP auftreten, in die RADIUS-Anforderungsprotokolle auf dem Server schreiben. Diese Protokolle erweisen sich insbesondere als nützlich, wenn es herauszufinden gilt, ob Angriffe oder nicht autorisierte Anmeldeversuche stattgefunden haben. In dieser Aufgabe widmen wir uns Methoden, diese Anforderungsprotokolle zu interpretieren. Eine detaillierte Erörterung der Protokollanalyse zu RADIUSEreignissen würde jedoch den Rahmen dieser Unterlage sprengen. Es existiert eine Reihe von Methoden zur Analyse der Protokolldateien, da diese entweder als Textdatei im IAS- oder Datenbankformat abgelegt werden. In dieser Lösung verwenden wir das Datenbankformat, da sich die Textdateien sehr leicht in eine Datenbankanwendung, die kommagetrennte Dateien interpretieren kann, importieren lassen. Folgende Methoden können Sie zur Durchsicht der RADIUS-Anforderungsprotokolle verwenden: IASPARSE - Dieses Werkzeug wird in der Regel auf dem IAS-Server installiert, so dass Sie eine TELNET- oder Terminalsitzung mit dem Server aufbauen müssen. Dieses Handbuch ist nicht für die Verwendung dieser Lösung konzipiert. Import nach Microsoft Access 2002 - Diese in dieser Unterlage bevorzugte Methode ermöglicht dem Administrator die Durchsicht und Archivierung der Protokolle mit Access. Weiterhin besteht die Möglichkeit, die Protokollierung auf Microsoft SQL Server™ 2000 zu verwalten. Die Implementierung für dieses Szenario ist allerdings sehr komplex. Deshalb hat Microsoft ein Whitepaper und den notwendigen Programmcode für eine solche Lösung erstellt. Kontaktieren Sie Ihren Microsoft-Partner für weitere Informationen. Verantwortlicher Rollencluster: Sicherheit Häufigkeit: Täglich oder wöchentlich, je nach Sicherheitsanforderungen Sicherheitsanforderungen: IAS-Prüfer Abhängigkeiten: - Plattenplatz für temporäre Speicherung der Anforderungsprotokolle Benötigte Technologien: - IASPARSE - Microsoft Access - Microsoft Excel Einzelheiten In dieser Lösung werden die RADIUS-Anforderungsprotokolle auf jedem Server erstellt und auf einem dedizierten Datenträger gespeichert. Um auf dieses Dateien zugreifen zu können, müssen Sie eine Netzwerkverbindung mit jedem Server herstellen. Die Server in dieser Lösung sind so konfiguriert, dass Sie jeden Monat ein neues RADIUS-Anforderungsprotokoll erstellen. Sie können diesen Wert bei Bedarf ändern. Die Tabelle, die Sie mit Access erstellen, wird entsprechend der Datenfelder formatiert. In diesem Beispiel wird beschrieben, wie Sie eine neue Tabelle erstellen, jedoch können Sie die Protokolldaten ebenfalls in eine bestehende Tabelle importieren. ►RADIUS-Anforderungsprotokolle nach Access importieren 1. Melden Sie sich als IAS-Prüfer an einer Arbeitsstation für die Administration an und stellen Sie eine Verbindung zum gewünschten Server her, indem Sie folgenden Befehl eingeben: NET USE X: \\Servername\IASLogs wobei Sie Servername durch den Namen des IAS-Servers ersetzen. 2. Erstellen Sie eine Kopie der Datei, die Sie importieren möchten und geben Sie Ihr .txt als Dateinamenerweiterung. 3. Bevor Sie eine Tabelle erstellen, fügen Sie am Anfang der Textdatei die beiden Zeilen aus der Datei C:\MSSScripts\ASAccessPrep.txt ein. Die erste Zeile enthält die Attributnamen, die Access für die Benennung seiner Datenfelder benötigt, die zweite Zeile beschreibt die entsprechenden Datentypen. Dies erleichtert die Durchsicht der Protokolle immens. 4. In Access 2002 klicken Sie auf Leere Datenbank, und geben Sie dieser einen passenden Namen. Klicken Sie dann auf Datei/Externe Daten/Importieren. 5. Wählen Sie Textdateien als Dateityp und klicken Importieren. Im Textimport-Assistent klicken Sie auf Weitere. 6. Unter Importspezifikationen wählen Sie das Komma als Feldtrennzeichen und Anführungszeichen als Textbegrenzungszeichen. 7. Setzen Sie die Häkchen bei Vierstellige Jahreszahlen und Führende Nullen in Datumswerten. 8. Im Textimport-Assistenten klicken Sie auf Weiter, setzen das Häkchen bei Erste Zeile enthält Feldnamen und klicken wieder auf Weiter. Wählen Sie In neuer Tabelle und klicken Sie auf Weiter. 9. Lassen Sie Access den Primärschlüssel generieren und klicken Sie auf Fertig stellen. 10. Öffnen Sie die erstellte Datenbank. Durchsicht der IAS-RADIUS-Authentifizierung Ereignisprotokolle Diese Aufgabe ist optional und bezieht sich auf kleine Unternehmen mit wenig IT-Personal, die sich gegen die Protokollierung von IAS-Meldungen in der Ereignisanzeige entschieden haben. Verantwortlicher Rollencluster: Sicherheit Häufigkeit: Täglich oder wöchentlich, je nach Sicherheitsanforderungen Sicherheitsanforderungen: IAS-Admins oder lokale Administratoren Abhängigkeiten: Administratorprivilegien für IAS-Prüfer Benötigte Technologien: Ereignisanzeige Einzelheiten Diese Aufgabe wurde für kleine Umgebungen konzipiert, in denen IAS-Prüfer und IAS-Admins identisch sind. In dieser Lösung haben IAS-Prüfer jedoch standardmäßig keine administrativen Privilegien, so dass Sie die IAS-Prüfer vor Durchführung dieser Aufgabe der Gruppe der IAS-Admins in Active Directory hinzufügen müssen. ►Überprüfung des Ereignisprotokolls auf fehlgeschlagene Anmeldeversuche 1. Melden Sie sich an einem der IAS-Server als Mitglied der IAS-Admins an. 2. Öffnen Sie die Ereignisanzeige. 3. Öffnen Sie das Systemprotokoll. 4. Im Menü Ansicht klicken Sie auf Filter. 5. Wählen Sie als Ereignisquelle IAS und als Ereigniskennung 2. 6. Suchen Sie nach wiederholten fehlgeschlagenen Anmeldeversuchen. Archivieren und Löschen der IAS-RADIUS-Anforderungsprotokolle IAS-Prüfer müssen eine regelmäßige Archivierung und Löschung der Anforderungsprotokolle durchführen, damit IAS aufgrund mangelnden Plattenplatzes nicht plötzlich aufhört, Authentifizierungsund Kontoführungsanforderungen einzustellen. Hierbei handelt es sich um einen manuellen Vorgang, es sei denn, Sie setzen die unter Zugriff auf IAS-RADIUS-Anforderungsprotokolle erwähnte SQLLösung ein Verantwortlicher Rollencluster: Sicherheit Häufigkeit: Monatlich Sicherheitsanforderungen: IAS-Prüfer Abhängigkeiten: Wechseldatenträger zum Speichern der Protokolldateien Benötigte Technologien: Windows Einzelheiten Für die RADIUS-Anforderungsprotokolle gibt es eine Reihe verschiedener Archivierungsmethoden. Zum Beispiel könnte ein serverbasiertes Sicherungsskript die IAS-Prüfer von einer erfolgreichen Protokollsicherung per E-Mail in Kenntnis setzen. Daraufhin könnten sich die IAS-Prüfer mit dem Server verbinden, um die nicht mehr benötigten Protokolldateien zu löschen. Sie sollten eine Strategie wählen, die es Ihnen ermöglicht, Netzwerkzugriffe aus Onlinedateien zu rekonstruieren. Zum Beispiel erstellt IAS in dieser Lösung jeden Monat eine neue Protokolldatei. Wenn Sie also Protokolldateien für drei Monate auf dem Server haben, könnte es nötig sein, zwei der Dateien auf dem Server zu belassen, damit Sie den Netzwerkzugriff im Ernstfall schnell rekonstruieren können. In diesem Fall können Sie die Älteste der drei Dateien archivieren und löschen. ►Archivieren und Löschen der RADIUS-Anforderungsprotokolldateien 1. Melden Sie sich als IAS-Prüfer an einer Arbeitsstation für die Administration an und stellen Sie eine Verbindung zum gewünschten Server her, indem Sie folgenden Befehl eingeben: NET USE X: \\Servername\IASLogs wobei Sie Servername durch den Namen des IAS-Servers ersetzen. 2. Wählen Sie die zu archivierenden Dateien, kopieren Sie sie auf den Wechseldatenträger. 3. Löschen Sie die zuvor kopierten Dateien auf dem Server. Aufgaben - Support Die SMF in diesem Quadranten beinhalten die Unterstützung durch proaktive und reaktive Tätigkeiten. Reaktive Tätigkeiten beschreiben die Fähigkeiten einer Organisation, auf Probleme schnell und angemessen zu reagieren. Das wünschenswertere, proaktive Vorgehen beschreibt das erfolgreiche Vermeiden von Problemen, die den Betrieb stören könnten. Hierzu zählt die Überwachung von Diensten auf das Erreichen von vordefinierten Schwellwerten und einer intensiven Planung, die dem Team hinreichend Zeit zur Reaktion auf potentielle Probleme einräumt, bevor diese den Betreib stören können. In diesem Abschnitt finden Sie Informationen, die sich auf die Service Management Funktion (SMF) Verwaltung von Vorfällen beziehen. Für die anderen SMF gibt es keine Aufgaben in diesem Abschnitt. Verwalten von Vorfällen Das Verwalten von Vorfällen umfasst den Prozess der Fehlerkontrolle und Störungsverwaltung in der IT-Umgebung. Es geht hierbei primär um eine schnellstmögliche Wiederherstellung der Umgebung und die Minimierung von nachteiligen Auswirkungen auf Geschäftsabläufe zu Gunsten höchstmöglicher Qualität und Verfügbarkeit der IT-Dienstleistungen. Der hier beschriebene Normalzustand entspricht dabei dem im Service Level Agreement (SLA) definierten Normalzustand. Anmerkung: Für die Problembehandlung von WLAN-Clients mit Windows XP konsultieren Sie bitte Artikel Q313242 in der Microsoft Knowledge Base, How to Troubleshoot Wireless Network Connections in Windows XP. Status der Netzwerkverbindungen überprüfen Der Ordner Netzwerkverbindungen von Windows XP zeigt Informationen zum Status der Authentifizierung. In dieser Aufgabe soll der Helpdesk oder der Endbenutzer die Möglichkeit erhalten, den Status der WLAN-Verbindung auf dem Client zu überprüfen. Sollte eine Authentifizierung zusätzliche Angaben eines Benutzers erfordern, wird dieser von einer Textblase darüber informiert. Verantwortlicher Rollencluster: Support Häufigkeit: Benutzerbezogene Problembehandlung Sicherheitsanforderungen: Lokale Administratoren Abhängigkeiten: Möglicherweise LAN-Verbindung während der Problembehandlung Benötigte Technologien: Windows XP Professional Einzelheiten Im Ordner Netzwerkverbindungen beschreibt der Text unter dem Namen der WLAN-Verbindung den Status der Authentifizierung. Zusätzlich können Sie die Signalstärke der Verbindung unter dem Reiter Allgemein in den Eigenschaften der WLAN-Verbindung sowie die IP-Adresse des Clients im Reiter Netzwerkunterstützung auslesen. Sollte der Client eine IP-Adresse über APIPA (Automated Private IP Addressing (169.254.0.0/16)) oder die alternative IP-Konfiguration erhalten haben, ist die Authentifizierung fehlgeschlagen, weil kein DHCP-Server gefunden wurde. ►Status der Netzwerkverbindungen überprüfen 1. Geben Sie den Befehl ncpa.cpl ein. (De-)Aktivieren der Nachverfolgung auf Clients Windows unterstützt die detaillierte Nachverfolgung, um Entwicklern oder Helpdesk bei der Problembehandlung zu unterstützen. Die so erlangten Informationen werden in Textdateien gespeichert und sind deutlich umfangreicher als die Einträge in den Ereignisprotokollen. Wenn Sie detaillierte Angaben zur EAP-Authentifizierung erhalten wollen, müssen Sie die Nachverfolgung für EAPOL (EAP over LAN) und RASTLS (Remote Access Service - Transport Layer Security) aktivieren. Verantwortlicher Rollencluster: Support Häufigkeit: Problembehandlung Sicherheitsanforderungen: Lokale Administratoren Abhängigkeiten: Möglicherweise LAN-Verbindung während der Problembehandlung Benötigte Technologien: - Windows XP Professional - Texteditor Einzelheiten Nach der Eingabe der folgenden Befehle sollten Sie die fehlgeschlagene Authentifizierung wiederholen und danach die Dateien Eapol.log und Rastls.log im Verzeichnis %systemroot%\Tracing untersuchen. ►Nachverfolgung aktivieren 1. Geben Sie folgende Befehle ein: netsh ras set tracing eapol enabled netsh ras set tracing rastls enabled ►Nachverfolgung deaktivieren 1. Geben Sie folgende Befehle ein: netsh ras set tracing eapol disabled netsh ras set tracing rastls disabled Anmerkung: Die Nachverfolgung benötigt Systemressourcen und erstellt Protokolldateien, die mit der Zeit anwachsen. Nach erfolgter Problembehandlung sollten Sie die Nachverfolgung deaktivieren. Domänennamen auf Clients verifizieren Clients können während einer gegenseitigen EAP-TLS-Authentifizierung keine Zertifikatsperrung durchführen, weil Sie vor erfolgter Anmeldung keinen Zugriff auf die Zertifikatsperrliste haben. Windows-Clients können daher die benötigten Informationen aus dem Zertifikat des IAS-Servers übernehmen. Wenn der Client das Serverzertifikat verifiziert (Standardeinstellung) und es wurde ein falscher Wert unter Verbinden wenn der Servername mit … endet eingegeben, schlägt die Authentifizierung fehl. Sie sollten diese Aufgabe bei der Problembehandlung von Verbindungen durchführen, wenn die Option Verbindung mit diesen Servern herstellen aktiviert wurde. Diese Option ist mit Windows XP Professional Service Pack 1 deaktiviert und wird auch in dieser Lösung nicht aktiviert, da Sie den Endbenutzer mit Dialogen konfrontiert. Verantwortlicher Rollencluster: Support Häufigkeit: Setup oder Problembehandlung Sicherheitsanforderungen: Lokale Administratoren Abhängigkeiten: Keine Benötigte Technologien: Windows XP Professional Einzelheiten Überprüfen Sie den Eintrag in den Eigenschaften der Netzwerkverbindung für den WLAN-Adapter. ►Domänennamen auf Clients verifizieren 1. Geben Sie den Befehl ncpa.cpl ein. 2. Öffnen Sie die Eigenschaften der WLAN-Verbindung. 3. Im Reiter Drahtloses Netzwerk wählen Sie den SSID (Service Set Identifier) des Zielnetzwerks aus und öffnen dessen Eigenschaften. 4. Im Reiter Authentifizierung überprüfen Sie den Eintrag für die Domäne des IAS-Servers. IAS-Authentifizierungsereignisse in der Ereignisanzeige Sowohl Erfolgs- als auch Fehlermeldungen bei der Clientauthentifizierung werden in der Ereignisanzeige protokolliert. Die Protokollierung sämtlicher Ereignisse ist standardmäßig in den Eigenschaften des Serverknotens in der IAS-Managementkonsole aktiviert. Mit Hilfe dieser Protokolle können IAS-Administratoren den Helpdesk bei der Problembehandlung unterstützen. Wenn Sie dem Helpdesk Einsicht in die Ereignisprotokolle gewähren wollen, habe Sie folgende Optionen: Sie benötigen die Hilfe eines Administrators, der Mitglied in der Sicherheitsgruppe IAS-Admins ist und daher Zugang zu den Ereignisprotokollen hat. Diese Methode wird in dieser Lösung beschrieben. Mithilfe einer Managementlösung (wie MOM), können Sie die Protokolle an einen Ort exportieren, an dem der Helpdesk diese einsehen kann. Gewähren Sie dem Helpdesk Berechtigungen an der IASLogs-Freigabe und dem NTFSVerzeichnis IASLogs. Instruieren Sie den Helpdesk hinsichtlich der Bedienung von IASPARSE, wie unter Zugriff auf IAS-RADIUS-Anforderungsprotokolle beschrieben. Diese Option ist leicht umzusetzen und stellt kein besonderes Sicherheitsrisiko dar. Normalen Domänen-Benutzern sollte kein Zugriff auf Systemprotokolle gewährt werden, insbesondere dann nicht, wenn IAS auf einem Domänencontroller ausgeführt wird. Verantwortlicher Rollencluster: Support Häufigkeit: Problembehandlung Sicherheitsanforderungen: Lokale Administratoren oder Berechtigung zum Lesen der Ereignisprotokolle Abhängigkeiten: Keine Benötigte Technologien: - Ereignisanzeige - EventCombMT (Windows Server 2003 Ressource Kit Einzelheiten Die Durchsicht der Authentifizierungsversuche in der Ereignisanzeige ist sehr nützlich bei der Problembehandlung fehlgeschlagener Anmeldungen. In der Ereignisanzeige können Sie feststellen, welche RAS-Richtlinie den Anmeldeversuch abgelehnt hat (Richtlinienname in der Ereignisbeschreibung). Sie erhalten außerdem einen Grundcode (Quelle: IAS, Ereigniskennung 1 für angenommen und 2 für abgelehnt), der in der Windows Server 2003-Hilfe aufgeschlüsselt wird. ►So überprüfen Sie die Ereignisanzeige auf Authentifizierungsereignisse 1. Geben Sie den Befehl Eventvwr ein. 2. Wählen Sie das Systemprotokoll. 3. Im Menü Ansicht wählen Sie Filter und als Ereignisquelle IAS. De-(Aktivieren) der Nachverfolgung auf dem IAS-Server Windows unterstützt die Nachverfolgung für detaillierte Angaben, als es die Ereignisanzeige bereitstellt. Verantwortlicher Rollencluster: Support Häufigkeit: Problembehandlung Sicherheitsanforderungen: Lokale Administratoren Abhängigkeiten: Erzeugen von Netzverkehr während der Problembehandlung Benötigte Technologien: - netsh - Texteditor Einzelheiten Verwenden Sie den Befehl netsh, um die Nachverfolgung bestimmter Komponenten zu aktivieren. Folgende Komponenten bieten sich im Zusammenhang mit EAP-TLS-Authentifizierung an: IASSAM (%systemroot%\tracing) - die am häufigsten verwendete Nachverfolgungsdatei, da Informationen bezüglich des Knackens von Benutzernamen, Bindung an einen Domänencontroller, etc. protokolliert werden. RASTLS - Debugging-Informationen zu EAP- und PEAP-Anmeldeproblemen, die allerdings momentan noch sehr schwer zu lesen sind. Microsoft arbeitet an einem Verfahren, welches das Lesen dieser Informationen erleichtert. Folgende Informationen werden zur Problembehandlung von Anmeldeereignissen nicht benötigt, könnten aber zur Lösung anderer Probleme hilfreich sein: IASRAD - Informationen zu RADIUS-Vorgängen, inkl. Ports, die der Server bereitstellt, etc. IASSDO - Hier werden die Transaktionen zwischen Benutzerschnittstelle und den Datenbankdateien, die die Konfiguration und das Wörterbuch des Servers enthalten, protokolliert. ►Nachverfolgung auf dem IAS-Server aktivieren 1. Geben Sie die folgenden Befehle ein, um die entsprechende Nachverfolgung zu aktivieren. Welche der Protokolle Sie benötigen, entscheiden Sie bitte anhand der obigen Beschreibungen: Netsh ras set tracing iassam enabled Netsh ras set tracing rastls enabled Netsh ras set tracing iasrad enabled Netsh ras set tracing iassdo enabled ►Nachverfolgung auf dem IAS-Server deaktivieren 1. Geben Sie die folgenden Befehle ein, um die entsprechende Nachverfolgung zu deaktivieren: Netsh ras set tracing iassam disabled Netsh ras set tracing rastls disabled Netsh ras set tracing iasrad disabled Netsh ras set tracing iassdo disabled Anmerkung: Die Nachverfolgung benötigt Systemressourcen und erstellt Protokolldateien, die mit der Zeit anwachsen. Nach erfolgter Problembehandlung sollten Sie die Nachverfolgung deaktivieren. SChannel-Protokollierung auf dem IAS-Server aktivieren Bei SChannel handelt es sich um einen Sicherheitssupport-Anbieter, der Internetprotokolle wie SSL (Secure Sockets Layer) und TLS (Transport Layer Security) bereitstellt. Verantwortlicher Rollencluster: Support Häufigkeit: Problembehandlung Sicherheitsanforderungen: Lokale Administratoren Abhängigkeiten: Leistungsreserven für zusätzliche Protokollierung auf dem Server Benötigte Technologien: - REGEDIT - Texteditor Einzelheiten Die Protokollierung von Fehlern bei der Zertifikatsprüfung ist ein SChannel-Ereignis und ist standardmäßig nicht aktiviert. ►SChannel-Protokollierung auf dem IAS Server aktivieren Sie können die Protokollierung von SChannel-Ereignissen konfigurieren, indem Sie den Wert des folgenden Registrierungsschlüssels von 1 (REG_DWORD, Wert 0x00000001) auf 3 (REG_DWORD, Wert 0x00000003) ändern: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\E ventLogging Warnung: Die inkorrekte Bearbeitung der Registrierung kann Ihrem System erhebliche Schäden zufügen. Führen Sie vor der Bearbeitung eine Sicherung des Systems durch. Sie sollten SChannel-Protokollierung nach der Problembehandlung deaktivieren. Aufgaben - Optimierung Der Aufgabenbereich, der in diesem Quadranten abgedeckt wird, beinhaltet die SMF, die sich mit der Kostenverwaltung beschäftigen, während die vereinbarten Dienstleistungen erhalten bleiben oder verbessert werden. Hierzu zählen die Untersuchung von Kostenstrukturen, die Begutachtung von Vorfällen, Personalbeurteilungen, Verfügbarkeit und Leistungsanalyse, sowie die Vorhersage benötigter Kapazitäten. In diesem Abschnitt wird die Service Management Funktion (SMF) Kapazitätsverwaltung behandelt. Für die übrigen diesem Quadranten zugeordneten SMF gibt es keine Aufgaben in diesem Abschnitt. Kapazitätsverwaltung Die Kapazitätsverwaltung beinhaltet die notwendigen Prozesse zur Planung, Dimensionierung und Überwachung der Kapazitäten, so dass Sie mit den im SLA vereinbarten Parametern konform sind. Dafür benötigen Sie Informationen über Nutzungsszenarien, Muster und Spitzenauslastung der Dienstleistung, sowie die festgelegten Leistungsanforderungen. Bestimmen der Spitzenlast auf dem IAS-Server Die Leistung eines RADIUS-Servers erfährt in der Regel keine Engpässe. Die Hauptbelastungszeiten sind während der morgendlichen Anmeldung und nach einem Serverausfall, wenn die AP ein Failover auf einen anderen Server vornehmen. Verantwortlicher Rollencluster: Infrastruktur Häufigkeit: Setup Sicherheitsanforderungen: Keine Abhängigkeiten: Keine Benötigte Technologien: Keine Einzelheiten Microsoft hat in internen Tests ermittelt, dass IAS-Server auch mit vergleichsweise anspruchsloser Hardware die Spitzenbelastungen überstehen. Folgende Ergebnisse wurden auf einem Pentium 4 mit 2 GHz unter Windows Server 2003 als Betriebssystem und Active Directory auf einem anderen Server erzielt. Alle Angaben sind ohne Gewähr und dienen lediglich als Hilfe bei der Kapazitätsplanung. Art der Authentifizierung Authentifizierungen pro Sekunde Neue EAP-TLS-Authentifizierungen 36 Neue EAP-TLS-Authentifizierungen mit Offload-Karten-Unterstützung 50 Authentifizierungen mit schneller Wiederverbindung 166 Tabelle 10 - Lastbestimmung auf dem IAS-Server Sie können, wie oben ausführlich beschrieben, IAS für die Nachverfolgung und Protokollierung zahlreicher Informationen konfigurieren. Jede Art der Protokollierung sorgt allerdings für zusätzliche Last auf der Festplatte, so dass diverse Protokolleinträge gerade zu Zeiten der Spitzenbelastung nicht mehr gesetzt werden können, welches möglicherweise dazu führt, dass APs einen Failover zu einem anderen RADIUS-Server initiieren. Deshalb sollten Sie die zusätzliche Protokollierung nur für die konkrete Problembehandlung verwenden und nach erfolgreicher Fehlersuche wieder deaktivieren. Speicher- und Sicherungsanforderungen auf dem IAS-Server bestimmen In diesem Abschnitt finden Sie Angaben zur Planung der Speicheranforderung von IAS. Diese sollen Ihnen bei der Ressourcenplanung hinsichtlich Online- und Offline-Sicherung behilflich sein. Verantwortlicher Rollencluster: Infrastruktur Häufigkeit: Setup Sicherheitsanforderungen: Keine Abhängigkeiten: Keine Benötigte Technologien: Keine Einzelheiten Bei der Planung von Speicheranforderungen müssen Sie sich lediglich mit der Größe der Protokolldateien auseinandersetzen. Die Anforderungsprotokolle dieser Lösung sind so konfiguriert, dass jeden Monat ein neues Protokoll erstellt wird. Sie müssen die für Ihre Umgebung angemessenen Protokolleinträge auswählen und daraufhin die auf dem Server entstehende Last in einer Testumgebung bestimmen. Diese Werte können Sie nach der folgenden Logik zur Grundlage Ihrer Schätzungen heranziehen: Die Höchstzahl von Benutzern und Computern pro AP beträgt durchschnittlich je 25, die jeweils alle 10 Minuten eine Re-Authentifizierung vornehmen. Jede Authentifizierung belegt bei aktivierter Anforderungsprotokollierung ungefähr 1 KB Plattenplatz. Berechnen Sie die Speicheranforderungen pro AP und Stunde, wobei Sie von 50 Clients (25 Benutzer und 25 Computer) ausgehen. Nun müssen Sie die höchstmögliche Menge von drahtlosen Zugriffspunkten schätzen, die Ihr primärer IAS-Server im Falle eines Failover maximal verarbeiten muss. RADIUS-Protokolldateien lassen sich stark komprimieren. Allerdings sollten Sie sehr genau überlegen, ob die zusätzliche Last auf dem Server, die eine automatische Kompression benötigt, die Platzersparnis Wert ist. Sicherungsfenster für die IAS-RADIUS-Protokolldateien Sollte die Sicherung über das Netzwerk über einen dedizierten 100Mbit-Switch zum Sicherungsserver erfolgen (also unter idealen Bedingungen), benötigt die Sicherung einer 3-GB-Datenbank (plus 500 MB Systemstatus) ungefähr 15 bis 20 Minuten. Aufgaben - Änderung In diesen Quadranten fallen Prozesse und Verfahren zur Aufnahme, Begutachtung, Zustimmung und Bereitstellung von Änderungen in einer IT-Umgebung. Ziel des Änderungsprozesses ist die Einführung neuer Technologien, Systeme, Anwendungen, Hardware, Werkzeuge und Prozesse, sowie Veränderungen in Rollen und Verantwortlichkeiten ohne großen Verzug und mit möglichst geringen Auswirkungen auf den Betrieb. Änderungsverwaltung Eines der Ziele der Änderungsverwaltung ist es, dafür Sorge zu tragen, dass alle Beteiligten die Auswirkungen einer anstehenden Änderung kennen und verstehen. Da die meisten Systeme eng miteinander verzahnt sind, wirken sich Änderungen in einem Teil des Systems häufig sehr stark auf andere Bereiche aus. Um nachteilige Auswirkungen abzufangen oder zu eliminieren, versucht die Änderungsverwaltung sämtliche betroffenen Systeme und Prozesse vor der Änderung zu identifizieren. In der Regel ist das Ziel die Produktivumgebung, jedoch dürfen umfangreiche Tests nicht vernachlässigt werden. Alle Veränderungen die PKI betreffend folgen den Prozessen, wie sie im MOF als Standard festgelegt sind, wie unten aufgeführt: 1. Änderungsantrag. Die formal korrekte Anfrage nach einer Änderung durch Einreichen eines Änderungsantrags (Request for Change - RFC) 2. Klassifizierung. Zuweisen einer Priorität und einer Kategorie, wobei zu berücksichtigende Kriterien die Auswirkungen auf Benutzer und Infrastruktur sowie die Dringlichkeit der Änderung einschließen. Hierdurch werden Richtung und Zeitrahmen für die Änderung abgesteckt. 3. Autorisierung: Zustimmung oder Ablehnung der Änderung durch die entsprechenden Änderungsgremien (und -manager). 4. Entwicklung: Planung und Entwicklung der notwendigen Prozesse und Verfahren. Dieser Schritt hängt sehr stark vom Umfang der Änderung ab und beinhaltet die wiederholte Begutachtung der gesteckten Zwischenziele. 5. Veröffentlichung: Bereitstellung der Änderung in der Produktivumgebung. 6. Begutachtung: Prozess nach der Implementierung, in dessen Verlauf bewertet wird, ob die gesteckten Ziele erreicht wurden und ob die Änderung erhalten bleiben kann oder zurückgenommen werden muss. In den folgenden Abschnitten finden Sie Verfahren zur Änderungsentwicklung für einige Schlüsselaufgaben, die Sie wahrscheinlich für Ihre Umgebung benötigen. Jeder Änderungsentwicklung ist dabei ein korrespondierendes Verfahren zur Veröffentlichung zugeordnet, welches beschreibt, wie Sie die Änderung in Ihre Produktivumgebung überführen. Verwalten von Betriebssystem-Patches Die Zertifikatdienste werden über das normale Verfahren zum Patchen von Windows aktualisiert. Dieses Verfahren wird in zwei Betriebshandbüchern der MSM (Microsoft Solutions for Management) ausführlich behandelt. Vergleichen Sie hierzu bitte den Abschnitt Weiterführende Informationen am Ende dieses Kapitels. Die Verwaltung von Patches umfasst Komponenten der Veröffentlichungs-, Konfigurations- und Änderungsverwaltung. Diese SMF werden in den zuvor erwähnten Dokumenten ausführlich behandelt. Verantwortlicher Rollencluster: Infrastruktur Häufigkeit: Setup Sicherheitsanforderungen: Lokale Administratoren der Zertifizierungsstelle Abhängigkeiten: Keine Benötigte Technologien: Infrastruktur zur Verteilung von Patches (SMS oder SUS) Weiterführende Informationen Weitere Angaben zur Überwachung von IAS-Kapazitätsbeschränkungen entnehmen Sie bitte Artikel Q146005 der Microsoft Knowledge Base. Weiterführende Informationen zu MOF finden Sie am Ende des ersten Kapitels dieses Handbuchs. Informationen zum Einsatz von MOM finden Sie im MOM Operations Guide unter http://www.microsoft.com/technet/prodtechnol/mom/maintain/operate/opsguide/default.asp (englischsprachig). Informationen zur Patchverwaltung mit Microsoft Systems Management Server finden Sie unter http://www.microsoft.com/technet/itsolutions/MSM/swdist/pmsmsog.asp (englischsprachig). Informationen zur Patchverwaltung mit Microsoft Software Update Services finden Sie unter http://www.microsoft.com/technet/itsolutions/msm/swdist/pmsusog.asp (englischsprachig). Informationen zur Gruppenrichtlinien-Verwaltungskonsole finden Sie unter http://www.microsoft.com/windowsserver2003/gpmc/default.mspx (englischsprachig).