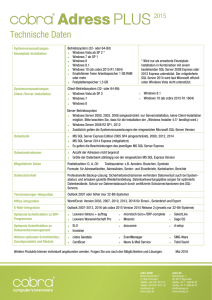

Downloaden - PC-Betriebssysteme

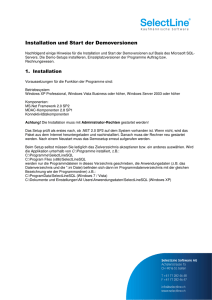

Werbung