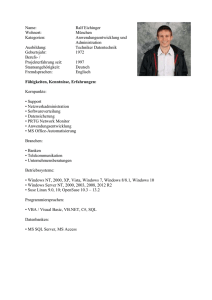

Was ist Windows NT

Werbung