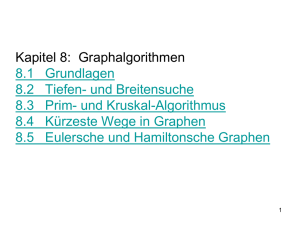

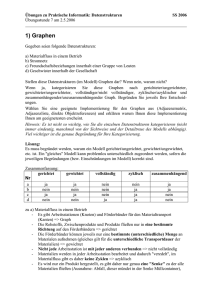

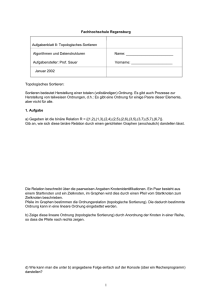

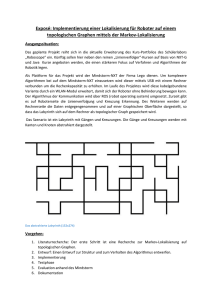

Algorithmische Diskrete Mathematik

Werbung