Analyse eines verteilten Datenstromes auf Vollständigkeit

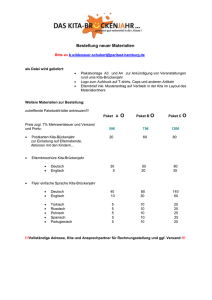

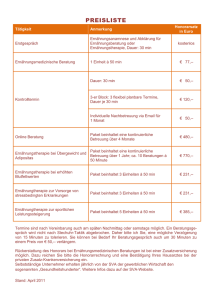

Werbung