Informatiktest

Werbung

zu Frage 1.) Unterschied Arbeitsspeicher Massenspeicher

Ok diese Frage erscheint mir als trivial: Unter Massenspeicher versteht man Speichermedien physischer

Form. Bsp. Festplatten IDE SCSI SATA

Arbeitsspeicher oder auch Random Access Memory wird in sogenannten DIMM-Steckplätzen eingebaut,

diese befinden sich direkt auf dem Motherboard befinden. Die Varianten von Arbeitsspeicher sind sehr

umfangreich, so kann man Bausteine von PC's nicht in Notebooks einbauen. usw. Im Arbeitsspeicher

werden Programme geladen welche zur Zeit verwendet werden.

zu Frage 2.) Was ist die Mac-Adresse (hätte ich mit einer HardwareID verwechselt)

Eine Mac Adresse besteht aus einer 16stelligen Hexadezimalkombination. Jede Netzwerkkarte verfügt

über eine MAC-Adresse.

zu Frage 3.) Prozessoren Risc und Cisc (wär mir nicht mehr eingefallen)

RISC: reduzierte Befehle des Prozessors - höhere Leistung möglich

CISC: komplexe Befehle im Prozessor - das Ausführen der Befehle ist aufwendiger als bei RISC

Prozessoren.

zu Frage 4.) Zugriffsrechte Dateisystem W2k

Windows 2000 verwendet standartmäsig das Dateisystem NTFS. Standartrechte sind: Lesen, Schreiben,

Ausführen, Verändern, Löschen, Ordnerinhalt auflisten, Vollberechtigung, evtl. Spezielle Berechtigungen

zu Frage 5.) Aufgaben des Betriebssystems

Es gibt verschiedene Betreibssysteme z.B. Dos, Windows, Unix, Linux, MAC-OS

Ein Betriebssystem ist eine Software. Diese verwaltet die Ein- und Ausgabegeräte eines PC's, beinhaltet

Anwendungsprogramme, usw.

zu Frage 6.) Problem von Osi (wegen der vielen Schichten)

OSI Schichten: global gesehn wird das OSI-Schichtenmodell in 3 Schichten eingeteilt:

Anwendungsschicht, Transportschicht, Vermittlungsschicht

Anwendungsschicht : in dieser Schicht greifen Programme wie z.B. Proxy in die Verbingung ein

Darstellungsschicht :

Transportschicht : in dieser Schicht arbeitet z.B. eine Firewall

Vermittlungsschicht :

Bitübertragungschicht : ICMP der Art 1 - 8 z.B. Ping

Übertragungsmedium : Kupferverkabelung, Koaxialverkabelung (geschirmter Kabel), Glasfaserkabel

zu Frage 7.) Unterschied verbindungsorientierte und verbindungslose Prot. mit Bsp.

Verbindungsorientierte Protokolle: Protokolle welche im Netzwerk gebraucht werden.

TCP Protokolle: Port 1-65534 (Beim Verbindungsaufbau wird ein Sync Signal vom Client zum Server

geschickt. Erhält der Client ein Acc Signal zurück so bedeutet dies dass der Server bereit ist eine

Verbindungs herzustellen. Andere Flags sind zum Beispiel: Reject: Ablehnen, Term: Abschluß der

Verbindung,

FTP Port 20 21 SMTP 25 POP3 110 SSL 443 TELNET 23 SSH 22 GOPHER 79 (Urprotokoll vor HTTP

80)

Verbindugslose Protokolle: UDP Port 1-65534 Protokolle welche keine 3-Way-Handshake benötigen. Ist in

der Datenübertragung schneller, aber nicht so sicher.

zu Frage 8.) Was ist ein Primärschlüssel

Ein primärer Identifikationsschlüssel identifiziert Datensätze sogenannte Tupel einer Datenbank, anhand

von diesen Schlüsseln können Datenbankabfragen verschiedenster Art getätigt werden. Bsp: InnerJoin

OuterJoin CrossJoin LeftJoin RightJoin zu deutsch: Anfügeabfrage Löschabfrage

Tabellenerstellungsabfrage.

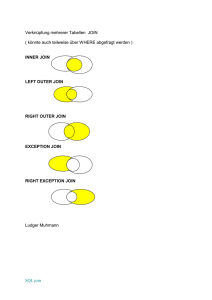

zu Frage 9.) Untersch. der Sql-Befehle: join, self join u. outer join

Join: Felder aus Datensätzen werden abgefragt und in eine neue Tabelle zusammgefügt

Self-Join: einzelne Felder aus einer Tabelle werden selektioniert und nach einem Muster

zusammengeführt

Outer Join: Felder aus verschiedenen Tabellen werden mittels einer Abfrage zusammengefügt.

zu Frage 10.) Was ist SOA (OOP) ein kleiner Tipp genügt und ich beginne zu sprechen

OOP Objektorientierte Progammierung: JAVA oder C++

SOP System Operator

zu Frage 11.) Definiere Kapselung

Definierte Verkapselung beschreibt die Bestandteile eines Kabels, Abschirmung und Kupferdraht.

zu Frage 12.) Definiere Klassenbibliothek

In einer Klassenbibliothek werden Binaries und Libraries zu Klassen zusammengefaßt. Java als

objektorientierte Programmiersprache verwendet die vordefinierten Klassen um nicht alle einzelnen

Methoden importieren zu müssen.

Die Datei: Hello

include stdio.c

echo "Hello World"

#~>gcc Hello.c Hello

#~>chmod +x Hello && ./Hello

import java.io

import java.awt.*

import java.canvas.*

import java.paint.*

Probleme bekomme ich erst bei der Klammersetzung:

public static void main string args

public class Hello

system.out.println ("Einen wunderschönen Guten Morgen");

zu Frage 13.) Definiere Funktion

Anhand von Funktionen kann man Konstanten mit Hilfe von Operatoren und Variablen zu Operationen

ausbauen.

Postinkrement ++a Postdekrement --a

Preinkrement a-- Predekrement a-Modulodivision a% (Restklassendivision) der Rückgabewert wird als Ganzzahl ausgegeben

Operatoren + - / *

int=a

int=b

funktion add

{a+b}

Variablen: boolean, text, long, double, short, tinyint, fload

for `Anweisung` do

Befehle

done

if `Bedingung`; then

Anweisung1

else

Anweisung2

fi

case `Befehl` in

a) "AnweisungA"

b) "AnweisungB"

c) "AnweisungC"

q) exit(0)

esac

Kommentarzeichen VisualBasic ist '

Kommentarzeichen in Linux ist #

Kommentar in Java // oder /* comment */

zu Frage 14.) Unterschied lokale und globale Parameter

Lokale Parameter: Parameter welche von einer Sprache interpretiert werden können. Zum Beispiel \t für

Tabulator

Globale Parameter: Welche von der Konsole interpretiert werden, in Linux z.B. $Path : gibt die Pfade aus

in denen sich Befehle befinden, /usr/local/bin /usr/bin /bin - für Superuser /usr/local/sbin /usr/sbin/ /sbin/

zu Frage 15.) Was sind lt. Ital. Gesetz sensible Daten

Digitales Rechte Management

DMCA - Digital Millenium Copyright Act

§ Sensible Daten beinhalten persönliche Daten von Personen. Zur Erstellung der Logins werden diese

benötigt.

Linuxbefehle: cut, cat, sed, wc, tr, ls, uniq, sort, join, paste, tee, xargs, netstat -tuanpo, ifconfig -a,

cut -d: -f1,3 /etc/passwd > output.txt

sed -e s/[A-Z]/[a-z]/g datei > neue Datei

#falls -f als Parameter dem Befehl angegeben wird,

werden die Substitutionen aus einer Datei gelesen

win+r "msconfig" "appwiz.cpl" "control" "taskmgr" "compmgr.msc" "services.msc" "dsa.msc" "gpedit.msc"

"mmc"

win+d

win+e

win+l

win+m

dsadd; dsmod; netstat -a; ipconfig -all; tracert;

Aber erkläre mir mal:

XML oder DTD

UML

use cases - roll activity diagramm - objekt diagramm - entity relationship modell

Beziehungen: extend; include; Is-A; Verzweigungen;

<?xml encoding=yes>

<element>

<attriblist>

<!-- ein Kommentar -->

</attriblist>

</element>

###############################################################

#SQL BEFEHL

SELECT r.*

FROM restaurant r

WHERE NOT EXISTS (SELECT p.preis

FROM preisliste p

WHERE p.preis NOT IN (SELECT s.preis FROM speise s

WHERE s.rnr=r.rnr));

# Algorithmen und Datenstrukturen

Sortieren mit Heapsort

Der Algorithmus Heapsort folgt dem Prinzip des Sortierens durch Auswahl, wobei diese Auswahl jedoch

geschickt organisiert ist. Dazu wird eine Datenstruktur, der Heap (Haufen) verwendet.

Ein Heap kann sehr gut als binärer Baum veranschaulicht werden. Dazu tragen wir einfach die Elemente

des Heaps der Reihe nach beginnend bei der Wurzel in einen leeren Baum ein und fülen jeweils die

einzelnen Stufen des Baumes auf.

Definition: Wir nennen eine Folge F = < k1,k2,...,kn> von Schlüsseln einen HEAP, wenn für alle i element

der natürlichen Zahlen gilt ki <= ki/2. Anders ausgedrückt: Falls 2i <= n bzw. 2i + 1 <=n, dann muss

gelten: ki >= k2i bzw. ki >= k2i+1.

neuronale Netze