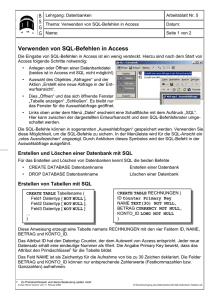

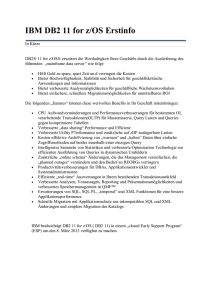

DB2 Version 10 for z/OS

Werbung