Entwicklung einer Software-Komponente zur Wartung von

Werbung

Entwicklung einer

Software-Komponente

zur Wartung von Laufzeitlexika

Magisterarbeit

in der Philosophischen Fakultät II

(Sprach- und Literaturwissenschaften)

der Friedrich-Alexander-Universität Erlangen-Nürnberg

vorgelegt von

Martin Scherbaum

aus

Ebern

Dank

Meine Magisterarbeit möchte ich meiner Familie widmen, die mich in allen meinen

Unternehmungen immer mit viel Verständnis und Wohlwollen unterstützt hat.

Weiterhin möchte ich auf diesem Weg meiner Lehrerin Marga Kestler und meinen

Lehrern Konrad Schrott und Dr. Friedrich Wölfel danken, die schon in frühen Jahren mein Interesse an der Sprache und ihren Strukturen geweckt haben, und ohne

deren frühe Förderung ich wohl nicht zur Linguistik gekommen wäre.

In bezug auf diese Arbeit gilt mein besonderer Dank meinen Kommilitonen Gerald

Schüller, Björn Beutel, Marco Zierl, Yves Forkl und Oliver Lorenz, mit denen

ich viele meiner Ideen und Probleme diskutieren konnte und denen immer wieder

neue “features” einfielen, die ich noch in mein Projekt aufnehmen bzw. verbessern

konnte.

Besonders erwähnen möchte ich T. Harri Gohlisch, der – selbst an seiner Dissertation arbeitend – immer einen guten Rat von der Warte des erfahreneren Kommilitonen und Freundes für mich hatte. Vielen Dank.

Danken möchte ich auch meinen beiden betreuenden Professoren, Herrn Professor Dr. Hausser für sein hartnäckiges Nachbohren an den Stellen, die ich zu vernachlässigen drohte, und durch das ich einige fruchtbare Problemlösungen finden

konnte, und Herrn Professor Dr. Schneider, über dessen bereitwillige Übernahme

der Zweitbetreuung ich mich sehr gefreut habe.

Zuletzt möchte ich mich bei allen Freunden und Bekannten bedanken, die mir

durch ihren Zuspruch in “schwachen Momenten” geholfen haben, meine Magisterarbeit mit viel Spaß an der Arbeit zu Ende zu bringen.

Inhaltsverzeichnis

1

2

3

Einleitung

1

1.1

Motivation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

1

1.2

Zielsetzung . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

3

1.3

Voraussetzungen . . . . . . . . . . . . . . . . . . . . . . . . . .

4

Das Lexikon

5

2.1

Was ist ein Lexikon? . . . . . . . . . . . . . . . . . . . . . . . .

5

2.1.1

Die traditionelle Sicht des Lexikons . . . . . . . . . . . .

5

2.1.2

Die Sicht der Computerlinguistik . . . . . . . . . . . . .

6

2.2

Die LA-Grammatik und das Lexikon . . . . . . . . . . . . . . . .

8

2.3

Das MALAGA-Format für Lexikoneinträge und Analysepfade . .

10

2.4

Klartextlexikon und Laufzeitlexikon . . . . . . . . . . . . . . . .

11

2.5

Lexikoneinträge in Datenbanken . . . . . . . . . . . . . . . . . .

12

Beschreibung der zu verarbeitenden Daten

14

3.1

Die verschiedenen Datentypen . . . . . . . . . . . . . . . . . . .

14

3.2

Die Beziehungen zwischen den verschiedenen Datentypen . . . .

16

3.3

Einflüsse von Homonymie und Polysemie auf die Lexikoneintragsstruktur . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

19

Berücksichtigung der Polysemie und Homonymie in der LDB . .

21

3.4

i

4

Datenbanken

25

4.1

Was ist eine Datenbank? . . . . . . . . . . . . . . . . . . . . . .

25

4.2

Ebenen der Datenbeschreibung . . . . . . . . . . . . . . . . . . .

27

4.3

Datenmodelle . . . . . . . . . . . . . . . . . . . . . . . . . . . .

27

4.4

Netzwerkdatenbanken . . . . . . . . . . . . . . . . . . . . . . . .

29

4.4.1

Verbunde . . . . . . . . . . . . . . . . . . . . . . . . . .

29

4.4.2

Mengen . . . . . . . . . . . . . . . . . . . . . . . . . . .

30

4.4.3

Anwendung von Mengen und Verbunden . . . . . . . . .

32

4.4.4

Beschreibung der Beziehungen zwischen Verbunden . . .

34

4.4.5

Weitere Datenstrukturen in Netzwerkdatenbanken . . . . .

34

4.4.6

Datenbanksprachen in Netzwerkdatenbanken . . . . . . .

35

Weitere grundlegende Begriffe zu Datenbanken . . . . . . . . . .

36

4.5.1

Transaktionen . . . . . . . . . . . . . . . . . . . . . . . .

36

4.5.2

Verwaltung mehrerer Benutzer durch Sperrungen . . . . .

37

4.5

5

Datenbankkonzepte in der Lexikondatenbank

5.1

Die Lexikondatenbank als Netzwerkdatenbank

39

. . . . . . . . . .

39

5.1.1

Verbunde . . . . . . . . . . . . . . . . . . . . . . . . . .

39

5.1.2

Mengen . . . . . . . . . . . . . . . . . . . . . . . . . . .

40

5.1.3

Operationen und Zugriffsfunktionen . . . . . . . . . . . .

41

5.2

Funktionale Gliederung der Lexikondatenbank

. . . . . . . . . .

42

5.3

Das Konzept der Teildatenbanken . . . . . . . . . . . . . . . . .

43

5.4

Anforderungen an den Suchschlüssel . . . . . . . . . . . . . . . .

45

5.4.1

Datenbanken mit festgelegter Maximallänge für Suchschlüssel . . . . . . . . . . . . . . . . . . . . . . . . . .

45

Elemente mit variabler Größe in den Teildatenbanken . . .

47

Der Sperrmechanismus . . . . . . . . . . . . . . . . . . . . . . .

48

5.4.2

5.5

5.6

6

Die Benutzerverwaltung . . . . . . . . . . . . . . . . . . . . . .

49

Die Implementation der Lexikondatenbank

51

6.1

Aufbau der verwendeten Teildatenbanken . . . . . . . . . . . . .

51

6.1.1

Der Indexbaum . . . . . . . . . . . . . . . . . . . . . . .

52

6.1.2

Die Schlüsselsatztabelle . . . . . . . . . . . . . . . . . .

58

6.1.3

Datensätze . . . . . . . . . . . . . . . . . . . . . . . . .

60

6.1.4

Der Datenbank-Deskriptor . . . . . . . . . . . . . . . . .

61

6.1.5

Sperren von Datensätzen . . . . . . . . . . . . . . . . . .

62

Das Konzept der Eingangs- und Ausgangsfilter . . . . . . . . . .

63

6.2.1

Verwendete Datenformate . . . . . . . . . . . . . . . . .

63

6.2.2

Die Filterfunktionen . . . . . . . . . . . . . . . . . . . .

65

6.2.3

Kommunikation mit LDB-externen Programmen . . . . .

67

6.2.4

Pipes . . . . . . . . . . . . . . . . . . . . . . . . . . . .

68

6.2.5

Pipes in der LDB . . . . . . . . . . . . . . . . . . . . . .

69

6.2.6

Schlüsselextraktion, Allomorphgenerierung und Allomorphdekodierung . . . . . . . . . . . . . . . . . . . . .

71

Die Lexikondatenbank . . . . . . . . . . . . . . . . . . . . . . .

77

6.3.1

Verwaltungsdatenstrukturen der Lexikondatenbank . . . .

77

6.3.2

Die Indextabelle . . . . . . . . . . . . . . . . . . . . . .

78

6.3.3

Das Aufbauen der Verbindungen zwischen den Teildatenbanken . . . . . . . . . . . . . . . . . . . . . . . . . . .

79

6.3.4

Die Benutzerverwaltung der Lexikondatenbank . . . . . .

81

6.3.5

Fehlerbehandlung . . . . . . . . . . . . . . . . . . . . . .

82

6.2

6.3

6.4

Der Umgang der Lexikondatenbank mit Speicherressourcen

. . .

85

6.4.1

Speicherplatzbedarf der Datenbankdaten

. . . . . . . . .

85

6.4.2

Komprimierung der Datensätze . . . . . . . . . . . . . .

92

7

Netzwerkkommunikation

97

7.1

Das Client-Server-Konzept . . . . . . . . . . . . . . . . . . . . .

97

7.2

Strukturen für die Netzwerkkommunikation . . . . . . . . . . . . 101

7.3

8

Das ISO-OSI-7-Schichten-Modell . . . . . . . . . . . . . 101

7.2.2

Remote Procedure Calls . . . . . . . . . . . . . . . . . . 102

Netzwerkkommunikation in der Lexikondatenbank . . . . . . . . 106

7.3.1

Remote Procedure Calls in der LDB . . . . . . . . . . . . 107

7.3.2

Simulation einer Duplex-Verbindung . . . . . . . . . . . 108

Beschreibung der erstellten Programme

111

8.1

Konfigurationsdateien . . . . . . . . . . . . . . . . . . . . . . . . 111

8.2

Server- und Clientprogramme

8.3

9

7.2.1

. . . . . . . . . . . . . . . . . . . 114

8.2.1

Das Serverprogramm ldb . . . . . . . . . . . . . . . . . . 114

8.2.2

Die Testshell ldbsh . . . . . . . . . . . . . . . . . . . . . 116

8.2.3

Die Client-Schnittstelle ldbcall . . . . . . . . . . . . . . . 118

8.2.4

Kompatibilität . . . . . . . . . . . . . . . . . . . . . . . 120

Die graphische Benutzeroberfläche xLDB . . . . . . . . . . . . . 120

8.3.1

Die Programmiersprache TCL und das TK Toolkit . . . . 120

8.3.2

Vorteile einer graphischen Benutzeroberfläche

8.3.3

Die Anforderungen an xLDB . . . . . . . . . . . . . . . . 124

8.3.4

Eine Sitzung mit xLDB . . . . . . . . . . . . . . . . . . . 126

8.3.5

Kompatibilität . . . . . . . . . . . . . . . . . . . . . . . 132

Zusammenfassung

. . . . . . 122

133

9.1

Mögliche Verbesserungen . . . . . . . . . . . . . . . . . . . . . . 135

9.2

Anschlußarbeiten . . . . . . . . . . . . . . . . . . . . . . . . . . 136

Literaturverzeichnis

110

A Befehle der Testshell ldbsh

A.1 Befehle zur Manipulation des Servers

A.2 Befehle zur Ermittlung des Zustands der geöffneten Datenbank

A.3 Befehle, um Dienste des Servers zu erhalten

A.4 Befehle, die nur die Shell betreffen

B Quelltext der Lexikondatenbank-Programme

B.1 Allgemeine, globale Module

B.2 Module für Remote Procedure Calls

B.3 Client-Module

B.4 Server-Module

C Quelltext des xLDB-Programms

Abbildungsverzeichnis

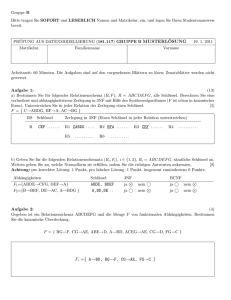

3.1

Verweise zwischen Datentypen . . . . . . . . . . . . . . . . . . .

18

3.2

Datentypen in der Lexikondatenbank nach dem EntityRelationship-Modell . . . . . . . . . . . . . . . . . . . . . . . .

24

4.1

Beispiel eines Verbundes der Lexikondatenbank . . . . . . . . . .

30

4.2

Beispiel einer Menge der Lexikondatenbank . . . . . . . . . . . .

31

5.1

Funktionale Teilbereiche der Lexikondatenbank . . . . . . . . . .

42

5.2

Bestandteile einer Teildatenbank . . . . . . . . . . . . . . . . . .

43

5.3

Beispiel für das Fragmentieren einer Datensatzdatei . . . . . . . .

48

6.1

Zugriffstruktur mit einfachen Schlüsselzeichenketten . . . . . . .

52

6.2

Beispiel einer B-Baum-Seite . . . . . . . . . . . . . . . . . . . .

53

6.3

Beispiel eines B-Baums . . . . . . . . . . . . . . . . . . . . . . .

54

6.4

Zugriffsstruktur mit indirekter Indizierung der Datensätze . . . . .

59

6.5

Beispiel eines Schlüsselsatzes . . . . . . . . . . . . . . . . . . .

60

6.6

Datenbankmodule mit Eingabe- und Ausgabefilter . . . . . . . . .

66

6.7

Prozesse in einer unidirektionalen Pipe . . . . . . . . . . . . . . .

69

6.8

Prozesse in einer bidirektionalen Pipe . . . . . . . . . . . . . . .

70

6.9

Funktionsgruppen in MALLEX . . . . . . . . . . . . . . . . . .

73

6.10 Funktionsgruppen in MALFIL . . . . . . . . . . . . . . . . . . .

74

ii

6.11 Flußdiagramm der Funktion addEditEntry . . . . . . . . . . . . .

96

7.1

Das Client-Server-Konzept . . . . . . . . . . . . . . . . . . . . .

98

7.2

Client-Server-Konzept mit Zugangsregelung . . . . . . . . . . . . 101

7.3

Ablauf eines Remote Procedure Calls . . . . . . . . . . . . . . . 104

8.1

Schematische Darstellung der Verbindung zwischen xLDB und LDB 125

8.2

Der Startbildschirm xLDBs . . . . . . . . . . . . . . . . . . . . . 126

8.3

Darstellung eines Lexikoneintrags durch xLDB . . . . . . . . . . 127

8.4

Texteingabefenster mit Schablonenmenü . . . . . . . . . . . . . . 130

Tabellenverzeichnis

6.1

Speicherbedarf der einzelnen Teildatenbanken der LDB . . . . . .

86

6.2

Speicherbedarf der Komponenten einer Teildatenbank . . . . . . .

86

6.3

Speicherbedarf der Lexikondaten ohne die LDB . . . . . . . . . .

87

6.4

Gegenüberstellung des Speicherplatzbedarfs . . . . . . . . . . . .

87

6.5

Speicherbedarf der Lexikondatenbank nach dem Defragmentieren

90

6.6

Gesamtbedarf der LDB an Vordergrundspeicher . . . . . . . . . .

91

6.7

Größe der Lexikondatei vor und nach dem Komprimieren . . . . .

93

6.8

Ergebnisse der Analyse der Eintragslängen

93

8.1

EBNF-Darstellung des Formats der Konfigurationsdateien . . . . 113

iii

. . . . . . . . . . . .

Kapitel 1

Einleitung

1.1 Motivation

Die Abteilung Computerlinguistik am Institut für Deutsche Sprach- und Literaturwissenschaft der Universität Erlangen-Nürnberg verfügt über ein System zur

morphologischen und syntaktischen Analyse und Generierung (MALAGA1). MALAGA ist sowohl der Name einer Programmiersprache zur Verarbeitung grammatischer Problemstellungen und eines Programms, um in dieser Programmiersprache

geschriebene Grammatiken abzuarbeiten. Dabei folgt es der Theorie der Linksassoziativen Grammatik wie in [15] vorgestellt.

Im Gegensatz zu statistischen Analyseverfahren, die ihre Analysen auf der Basis von schon analysierten Texten erstellen, arbeitet MALAGA regelbasiert. Dafür

benötigt MALAGA spezielle Regeln und ein Lexikon, auf das die Regeln angewendet werden. Ein solches Lexikon wurde in mehreren Jahren aufgebaut. Mittlerweile hat es einen Umfang von ca. 20.000 Grundformeinträgen. Das Lexikon

wird ständig von mehreren Mitarbeitern gewartet, indem sie es erweitern oder bestehende Lexikoneinträge korrigieren. Dabei greifen sie häufig gleichzeitig auf das

Lexikon zu. Da das Lexikon bisher in Form einfacher ASCII-Dateien vorliegt und

auf diese nach den Wortarten verteilt ist, kommt es immer wieder vor, daß sich die

Lexikonbearbeiter in ihrer Arbeit dadurch behindern, daß der Teil des Lexikons,

den sie gerade bearbeiten wollen, schon von einem anderen Mitarbeiter bearbeitet

wird.

1 MALAGA

ist ein selbstreferenzierendes Akronym für MALAGA Accepts LeftAssociative

Grammars with Attributes. MALAGA wird beschrieben in [3]

1

KAPITEL 1. EINLEITUNG

2

Im wesentlichen liegt das Problem darin, daß jeder Bearbeiter, der z.B. die Lexikondatei, die die Substantive enthält (ca. 8.500 Einträge), in seinen Editor lädt,

dadurch eine Kopie dieser Datei im Hauptspeicher seines Rechners anlegt. Durch

das Bearbeiten eines Lexikoneintrags wird diese Kopie gegenüber der Originaldatei verändert. Wenn zufällig ein anderer Lexikonbearbeiter diesselbe Datei in

seinem Editor bearbeitet, hat er eine sowohl gegenüber dem Original als auch

gegenüber der Kopie des ersten Bearbeiters veränderte Version vorliegen. Beim

Zurückschreiben der veränderten Versionen würden sich die unterschiedlichen Kopien der einzelnen Bearbeiter nacheinander überschreiben. Bis auf die zuletzt gespeicherte Version würden alle anderen Änderungen verloren gehen. Es ist nicht

einsichtig, daß ein Lexikonbearbeiter dadurch, daß er einen von 8500 Einträgen

ändern will, die übrigen fast 8.500 Einträge der betreffenden Datei für die gleichzeitige Bearbeitung durch andere Bearbeiter blockiert, zumal die meisten dieser

Veränderungen nur lokale Auswirkungen auf einen oder einige wenige Lexikoneinträge haben.

Die neuen oder geänderten Einträge müssen sodann für die Benutzung durch MALAGA aufbereitet werden. Dabei durchlaufen die Einträge in einem Batchjob mehrere Verarbeitungsprozesse bis schließlich die Zugriffstrukturen von MALAGA erstellt sind. Es handelt sich dabei um die syntaktische Überprüfung, die Allomorphgenerierung und das Erzeugen der Trie-Structure2 . Sehr aufwendig, vor allem in

zeitlicher Hinsicht, ist die Allomorphgenerierung. Das liegt vor allem auch daran,

daß durch die Anwendung von Allomorphregeln auf die Lexikoneinträge komplexes linguistisches Wissen umgesetzt wird. Die Allomorphgenerierung muß durch

die Struktur des Allomorphgenerators immer für jeweils das gesamte Lexikon vorgenommen werden, auch wenn nur ein Eintrag des Lexikons geändert oder hinzugefügt bzw. gelöscht wurde. Die syntaktische Überprüfung der Lexikoneinträge

und das Generieren der Trie-Structure fallen, verglichen mit der für die Allomorphgenerierung aufgewendeten Zeit, kaum ins Gewicht. Es ist also angebracht, nach

Konzepten zu suchen, die die für die Allomorphgenerierung aufgewendete Zeitspanne minimieren. Ein wesentlicher Schritt dazu ist es, die eben beschriebenen

Vorgänge nicht auf das gesamte Lexikon, sondern nur auf die betroffenen Einträge

anzuwenden. Welche Änderungen in der Arbeitsweise der benötigten Programme

vorzunehmen sind, muß immer im Zusammenhang mit der Art und Weise, wie das

Lexikon bearbeitet und verwaltet wird, gesehen werden.

Zum Bearbeiten des Lexikons wird bisher fast ausschließlich der Editor “GNU

2 Ein Trie

ist eine Sonderform eines digitalen Suchbaums und besonders für die Suchproblematik

in MALAGA geeignet. Tries werden ausführlich in [21], S. 481 beschrieben.

KAPITEL 1. EINLEITUNG

3

Emacs”3 benutzt. Er ist über Makros und einen eingebauten LisP-Dialekt (ELisP)

zu programmieren und bietet bereits ohne Erweiterungen vielfältige Texteditionsmöglichkeiten. Durch veschiedene Erweiterungen wird der Emacs befähigt,

UNIX-Befehle auszuführen, etc. Es geht jedoch über die Möglichkeiten des Emacs

hinaus, ein Lexikon zu verwalten. Dies ist mit vertretbarem Aufwand und hinreichender Geschwindigkeit mit dem Emacs nicht zu erreichen.

Zusammenfassend sind folgende Schwerpunkte einer Lexikonverwaltung, insbesondere der Verwaltung des Lexikons der Computerlinguistik Erlangen, zu nennen:

mehrere Bearbeiter gleichzeitig

Zugriff auf einzelne Einträge des Lexikons

hohe Geschwindigkeit beim Zugriff auf Lexikoneinträge

Aufbereitung der Lexikondaten für die Benutzung mit MALAGA

Wahrung der Konsistenz der Lexikondaten (Elimination doppelter Einträge)

Möglichkeit, die Ergebnisse der Allomorphgenerierung direkt zu kontrollieren

Durch die oben genannten Punkte ergibt sich die Folgerung, das Lexikon mit einer Datenbank zu verwalten. Über den rein technisch-informatischen Datenverwaltungsaspekt hinaus muß diese Lexikondatenbank aber auch die linguistische

Aufbereitung und linguistisch adäquate Repräsentation der Daten des Lexikons

übernehmen.

1.2 Zielsetzung

Die Hauptaufgabe dieser Arbeit ist die Implementierung einer Lexikondatenbank4 .

Sie muß die Kriterien zur Verwaltung des für MALAGA benötigten Lexikons

erfüllen. Diese sind das Speichern, Wiederfinden und Löschen von Lexikoneinträgen. Daneben muß der Zugriff auf die LDB über ein Rechnernetzwerk erfolgen

können. Dabei ist der gegenseitige Ausschluß mehrerer Lexikonbearbeiter beim

Zugriff auf denselben Eintrag des Lexikons zu garantieren. Weiterhin soll das Datenbankprogramm die Tätigkeiten der Lexikonbearbeiter protokollieren, so daß die

Entwicklung des Lexikons nachvollzogen werden kann.

3 [32],

4 Die

[29]

Bezeichnung Lexikondatenbank wird im Verlauf dieser Arbeit mit LDB abgekürzt.

KAPITEL 1. EINLEITUNG

4

Eine weitere Aufgabe besteht darin, exemplarisch ein Programm zu implementieren, das demonstriert, wie eine Anwendung den Zugang zur Datenbank (engl.

front end) erhält. Dieses Programm soll in Form eines einfachen Lexikonbetrachters bzw. -editors ausgeführt werden.

1.3 Voraussetzungen

Das Projekt der LDB ist in der Computerlinguistik Erlangen kein Einzelprojekt ohne Bezüge zu anderen Projekten. Ihm geht eine lange Entwicklung des Umfeldes,

in das die LDB integriert werden soll, voraus. Parallel dazu sind einige Projekte im

Entstehen begriffen, die u.U. mit der LDB zusammenarbeiten sollen.

Eine wichtige Vorarbeit lieferte Gerald Schüller mit der Implementierung des

Vorläufers der hier verwendeten Teildatenbanken5 . Dieses monolithisch konzipierte Projekt verfügte schon über Grundfunktionen wie Einfügen und Löschen eines

Eintrags, Ausgeben des Indexbaums und des Datenbankinhalts.

Björn Beutel fing fast zeitgleich mit dem Beginn der vorliegenden Arbeit mit der

Implementierung von MALAGA an. Mit MALAGA wurde ein neues Lexikonformat eingeführt, was die Strukturierung der LDB und vor allem des Lexikonbetrachters erheblich beeinflußte. Hierauf wird im weiteren noch näher eingegangen.

Durch die Verknüpfungen zwischen den verschiedenen Projekten kam es zu vielen “Seiteneffekten”, vor allem zwischen dieser Arbeit und der von Björn Beutel.

Für weitergehende Informationen sei auf die Diplomarbeit von Björn Beutel [3]

verwiesen.

5 Gerald Schüller implementierte versuchsweise eine Datenbankstruktur, um Analyseergebnisse

der morphologischen Wortformerkennung darzustellen und auszuwerten. Zu seiner Implementation

existiert keine Dokumentation

Kapitel 2

Das Lexikon

2.1 Was ist ein Lexikon?

In dieser Arbeit geht es um die Verwaltung eines Lexikons. Also muß zuerst beschrieben werden, was man im allgemeinen unter einem Lexikon versteht und auf

welche speziellen Aspekte des Lexikons im Falle dieser Arbeit Rücksicht genommen werden muß.

2.1.1 Die traditionelle Sicht des Lexikons

Die erste Begriffsfassung beschreibt das Lexikon in seiner Eigenschaft als Buch

zum Nachschlagen. Das Lexikon ist ein

“Inventar bzw. Liste/Zusammenstellung der zu einer Zeit geltenden

Wörter einer natürlichen Sprache, [...], in alphabetischer Reihenfolge

oder in begrifflich-systematischer Anordnung.”1 .

Jedem Wort wird ein Lexikoneintrag zugeordnet. Mit “Wort” sind in diesem Fall

auch Wortkompositionen oder flektierte Wortformen2 gemeint, die der jeweilige

Lexikonbearbeiter aus ihm wichtigen Gründen im Lexikon vertreten sehen wollte.

Lexika dienen in irgendeiner Form dem Nachschlagen von Wörtern, Begriffen, etc.

Deshalb sind Lexika in irgendeiner Weise sortiert. Das Sortierkriterium hängt von

1 [22],

2 Zum

S. 649

Begriff der Wortform vgl. 2.2

5

KAPITEL 2. DAS LEXIKON

6

der intendierten Anwendung des Lexikons ab. Lexika können zum Beispiel nach

Sachgruppen oder Herkunft des Wortes sortiert sein. Die Mehrzahl der Lexika ist

jedoch – zumindest in dessen einzelnen Abschnitten – alphabetisch sortiert, um

dem Anwender einen schnellen Zugriff auf einzelne Einträge zu ermöglichen.

Aus linguistischer Sicht ist das Lexikon neben den grammatischen Regeln (z.B.

in Phonologie, Morphologie, Syntax etc.) Teil der Grammatik einer Sprache. Das

Lexikon umfaßt den gesamten Wortschatz einer Sprache.

“The total list of words for any language is referred to as its lexicon.”3

Das Lexikon beschreibt also die lexikalischen (Grund-) Elemente einer Sprache,

die Lexeme, die nicht mehr aus anderen abgeleitet werden können. Mit den Mitteln

der Morphologie (Flexion, Derivation und Komposition) können aus den Lexemen

weitere, neue Wörter und Wortformen gebildet werden.

Die einzelnen Einträge des Lexikons können sehr komplex sein. Sie enthalten zum

Beispiel Informationen zu phonetisch-phonologischen, morphologischen, syntaktischen, semantischen und/oder pragmatischen Aspekten eines “lexikalischen Formativs”4 . Hierbei müssen auf semantischer Ebene die verschiedenen Lesarten (Bedeutungen) eines Lexikoneintrags berücksichtigt werden.

Die Sortierung des Lexikons ist in der Linguistik nur bedingt von Wichtigkeit. Eine

nichtalphabetische Sortierung kann z.B. zugunsten einer Gliederung nach sprachlichen Phänomenen oder Wortarten nicht erwünscht sein. Viel mehr als an der

Sortierung ist die Sprachwissenschaft an der Vollständigkeit und sprachlichen Abdeckung des Lexikons interessiert. Möglichst alle Wörter bzw. begrifflichen Einheiten eines Sprachsystems sollen erfaßt und beschrieben werden. Um diesem Anspruch gerecht zu werden, muß das Lexikon, dem aktuellen Zustand des jeweiligen

Sprachsystems folgend, ständig aktualisiert werden.

2.1.2 Die Sicht der Computerlinguistik

In der Computerlinguistik erhält der Begriff des Lexikons zusätzliche wichtige

Aspekte. Wichtigster Aspekt ist hier die Computerlesbarkeit und maschinelle Verarbeitbarkeit des Lexikons. Das Lexikon muß in einer Form vorliegen, in der z.B.

ein Morphologieprogramm die Daten des Lexikons verwenden kann. Einen Über3 [2],

4 [7],

S. 54

S. 456

KAPITEL 2. DAS LEXIKON

7

blick über maschinenlesbare Lexika und ihren besonderen Probleme gibt [10]5 .

Viel stärker als in traditionellen, auf Papier vorliegenden Lexika ist in der Computerlinguistik die formale Vollständigkeit und syntaktische Wohlgeformtheit der

einzelnen Einträge des Lexikons eine grundlegende Voraussetzung.

Deshalb gehen der Benutzung eines computergestützten Lexikons immer Schritte zur Überprüfung der Wohlgeformtheit der Einträge auf syntaktischer Ebene

voraus, zum Teil begleitet von Plausibilitätsprüfungen für die bedeutungsorientierten Teile der Einträge. Diese Schritte übernehmen spezielle Programme. Sie

übernehmen gleichzeitig mit der Konvertierung der Lexikondaten in ein internes

Format die Aufgabe der Sortierung des Lexikons. Dazu muß ihnen ein Such- oder

Sortierschlüssel vorgegeben werden. Meist wird eine Sortierung nur für programminterne Verarbeitungszwecke vorgenommen, um z.B. Suchvorgänge im Lexikon

durch ein Programm zur morphologischen Analyse effizienter zu gestalten. Dadurch daß die Sortierung programmintern abläuft und die Erstellung des Lexikons nicht rückwirkend beeinflußt, können Lexikonbearbeiter auf eine Sortierung

z.B. nach dem Alphabet verzichten, da diese in den anschließenden Bearbeitungsvorgängen automatisch erfolgt. Lexikonbearbeiter können ihr Lexikon deshalb so

strukturieren, wie es ihnen z.B. aus linguistischen Erwägungen heraus sinnvoll erscheint. Die Einträge und ihr Format hängen vom Umfang der Daten ab, die mit

ihnen repräsentiert werden sollen. Damit ist das Lexikon in hohem Maße abhängig

von der z.B. zur morphologischen Analyse verwendeten linguistischen Theorie.

Ein Programm, das zum Ziel hat, ein Lexikon zu verwalten, sollte aber möglichst

wenig mit der jeweils verwendeten Grammatiktheorie verbunden sein. Die Trennung zwischen Lexikonverwaltung und Grammatiktheorie kann nur dann erfolgen,

wenn die Lexikonverwaltung sich nicht um das Format des Lexikons bzw. seiner

Einträge kümmern muß. In dieser Arbeit wurde versucht, die theorieabhängigen

Aspekte des Lexikons soweit wie möglich von der Lexikonverwaltung trennen.

Für die Lexikonverwaltung ist der einzelne Lexikoneintrag eine “black box”. Für

die theorieabhängige Verarbeitung der Einträge sind andere, externe Programme

verantwortlich.

Im folgenden soll kurz in das Lexikonformat der Linksassoziativen Grammatik

einführt werden, die den in der Computerlingustik Erlangen verwendeten Analysebzw. Generierungsprogrammen als theoretische Basis zugrundeliegt.

5 Kapitel

“Existierende maschinenlesbare Lexika”, S. 73ff

KAPITEL 2. DAS LEXIKON

8

2.2 Die LA-Grammatik und das Lexikon

Die Linksassoziative Grammatik6 beschreibt einen Formalismus, der besonders zur

Analyse und Generierung natürlicher Sprache geeignet ist. Die LA-Grammtik geht

– wie andere Grammatiktheorien auch – davon aus, daß ein komplexer sprachlicher Ausdruck (eine Wortform, ein Satz) eine Kombination kleinster Einheiten der

Sprache darstellt. Für die Morphologie sind diese kleinsten Einheiten Morpheme,

für die Syntax sind es die Wortformen7 .

In der LA-Grammatik erfolgt die Kombination der Einzelelemente strikt von links

nach rechts. Der Name “linksassoziative Grammatik” erklärt sich daraus, daß ein

neues (rechts vom schon analysierten Ausdruck stehendes Element) an alle bisher analysierten Elemente (links davon stehend) angehängt (konkateniert) wird.

Die feststehende Ableitungsordnung von links nach rechts unterscheidet die LAGrammatik von anderen Grammatiktheorien. Die LA-Grammatik arbeitet nach

dem Prinzip der Oberflächenkompositionalität. Teile eines komplexen Ausdrucks

werden dann miteinander kombiniert, wenn die kategoriale Beschreibung der beteiligten Oberflächen die Kombination (Konkatenation) der Oberflächen zuläßt.

LA-MORPH, die linksassoziative Beschreibung der Morphologie, benutzt ein Lexikon, das auf Morphem-Einträgen (Grundformeinträgen) basiert.

Morpheme sind die kleinsten bedeutungstragenden Einheiten einer Sprache. Die

gestaltlichen Varianten eines Morphems nennt man Allomorphe. Das Morphem ist

ein Konzept auf der Ebene der Langue8 . In der ausgeübten Sprache (Ebene der

Parole) treten dagegen nur Allomorphe auf. Die verschiedenen Allomorphe eines

Morphems zeigen unterschiedliche Kombinationsmöglichkeiten mit anderen Morphemen und sind in den meisten Fällen komplementär-distributiv, z.B. die Pluralallomorphe e und er in Beine und Kinder, nicht aber *Beiner oder *Kinde.

Detaillierte Beschreibungen der Begriffe Morphem und Allomorph finden sich z.B.

in [22], S. 49f. oder in [16], S. 292ff. Das in natürlichen Sprachen vorzufindende

strukturelle Prinzip der Bildung von Allomorphen aus Morphemen nennt man nach

[16] Allomorphie-Prinzip.

Aus den Grundformeinträgen9 werden über Allomorphregeln Allomorphe gene6 LA-Grammatik sind die im folgenden verwendeten Abkürzungen für den Begriff Linksassoziative Grammatik.

7 Wortformen sind grammatisch (phonologisch, morphologisch) analysierte Vorkommen eines

Wortes, z.B. Hauses, Häuser. Das Wort ist eine semantische Einheit, z.B. Haus.

8 Zu den Begriffen Langue und Parole vgl. [9], S. 36ff

9 In dieser Arbeit wird der Terminus Grundformeintrag für die vom Bearbeiter zu edierenden Lexikoneinträge verwendet. Auch wenn diese Bezeichnung eine gewisse Nähe zur Grundform-Methode

KAPITEL 2. DAS LEXIKON

9

riert. Nach der Allomorphgenerierung hat ein LA-MORPH-System alle aus dem

Grundformlexikon generierbaren Allomorphe, die zur Kombination komplexer

Ausdrücke benötigt werden, für die Laufzeit des Morphologieprogramms zur

Verfügung. Diese Anwendung des Allomorphie-Prinzips in der LA-Grammatik

nennt man Allomorph-Methode. Desweiteren gibt es die Grundform-Methode bei

der erst zur Laufzeit des Morphologieprogramms die für die Kombination benötigten Stämme aus Grundformen gebildet werden. Dieses Vorgehen ist weniger effizient als die Allomorph-Methode.

Dies steht im Gegensatz zur sogenannten Vollformen-Methode, die Lexika benutzt,

in denen vollständig analysierte Wortform-Einträge gespeichert sind.

In der LA-Grammatik wird ein Lexikoneintrag als ein geordnetes Tripel aus

Oberfläche

Kategorie und

Stamm

definiert. Die Oberfläche10 enthält die Zeichenkette der Wortform, die Kategorie (bestehend aus keinem, einem oder mehreren Kategorie-Segmenten) stellt die

grammatische Beschreibung der Wortform (z.B. Valenzen und Präfixe eines Verbs,

Beschreibung der Kombinatorik der Wortform im Satz) dar, und der Stamm trägt

die Informationen zum Paradigma des Wortes. Gehören mehrere verschiedene

Wortformen zu einem Wort (z.B. Suppletivformen11 wie bei sein, bin, ist, ...) werden sie durch dieselbe Zeichenkette im Stamm (in obigem Falle sein) “zusammengehalten”.

In der LA-Grammatik wird ein Lexikon benutzt, dessen Einträge aus Morphemen

besteht. Diese Morpheme werden z.B. durch MALAGA über Kombinationsregeln

zu den zu analysierenden Wortformen zusammengesetzt.

In den Vorgängerprojekten von MALAGA (NEWCAT12, LAMA13, MAGIC14 ,

suggeriert, wurde sie deswegen gewählt, weil der Begriff Morphemeinträge nicht zutreffen würde (es

liegen ja Allomorphe vor) und der Begriff Allomorpheinträge schon für die durch den Allomorphgenerator aufbereiteten Grundformeinträge steht.

10 In Zukunft wird mit dem Begriff Oberfäche die Grundformoberfläche bezeichnet im Gegensatz

z.B. zur Allomorphoberfläche.

11 Zum Begriff Suppletion vgl. [16], S. 296

12 [14]

13 [6]

14 [28]

KAPITEL 2. DAS LEXIKON

10

MOSAIC15, LAP16) wurde ein direkt an diese Definition angelehntes Eintragsformat gewählt. Es stammt in seiner Form im wesentlichen aus dem NEWCAT-Parser,

der in LISP implementiert ist:

("oberfläche" (KATEGORIESEGMENT-1 ... KATEGORIESEGMENT-n) STAMM)

Bei diesem Format muß der Zugriff auf ein Element des Lexikoneintrags über die

Position des gewünschten Eintragsteils erfolgen. Dadurch ist ein einfaches Extrahieren z.B. der Oberfläche möglich, indem die erste Position des Lexikoneintrags

angesprungen wird und die Zeichenkette zwischen den Anführungszeichen kopiert

wird. Dieser Vorgang ist wichtig, da die Oberfläche den Schlüssel des Lexikoneintrags darstellt (vgl. Abschnitt 2.5).

In MALAGA wird ein anderes Lexikonformat verwendet, das nicht auf die im

obigen beschriebenen festen Positionen der Eintragsteile festgelegt ist. Nichtsdestoweniger sind die beschriebenen Grundelemente vorhanden, wenn auch weniger

offensichtlich.

Das Vorhandensein dieser Elemente ist, wie beim Kapitel über die LDB zu lesen

sein wird, grundlegend wichtig für die interne Struktur der LDB.

2.3 Das MALAGA-Format für Lexikoneinträge und Analysepfade

In MALAGA wird ein Beschreibungsformat benutzt, das gleichermaßen für die

Darstellung von Lexikoneinträgen als auch für die Darstellung der Ergebnisse einer

morphologischen oder syntaktischen Analyse dienen kann.

Ein Lexikoneintrag wird als sogenanntes Attribut-Werte-Paar dargestellt. Ein Attribut ist ein (vorher) festgelegter Bezeichner (z.B. LemOFl für die LemmaOberfläche), dem bestimmte Werte zugeordnet werden können. Bei LemOFl ist

ein solcher Wert eine Zeichenkette (begrenzt von “ und ”). Andere mögliche Werttypen sind Kategoriesegmente, die vorab in einer eigenen Datei festgelegt werden

müssen. Aber auch andere Attribut-Werte-Paare können einem Attribut als Wert

zugeordnet werden (rekursive Struktur) sowie auch Listen bzw. Mengen von Werten. Eine feste Reihenfolge in Listen oder im Aufbau ist, außerhalb der Attribut15 [27]

16 [30],

S. 16f

KAPITEL 2. DAS LEXIKON

11

Werte-Struktur, nicht erforderlich. Jedoch bietet sich im Rahmen der Arbeitsdisziplin der Lexikonbearbeiter eine festgelegte Reihenfolge an, damit das Lexikon für

die Bearbeiter leichter und weniger fehlerträchtig handzuhaben ist.

Die folgende Abbildung zeigt einen typischen MALAGA-Lexikon-Eintrag:

[ LemOFl: "folgen",

WK: Verb,

PII-Ge: Ge,

PII-Aux_L: <PII-sein>,

Val_L: <<Dat>>,

PXL_L: <[PII-Ge: Ge, PII-Aux_L: <PII-haben>,

Val_L: <<Akk>>, PxOFl: "bei", Sep: ja],

[PII-Ge: Ge, PII-Aux_L: <PII-sein>,

Val_L: <<DatRefl>>, PxOFl: "nach", Sep: ja],

[PII-Ge: Ge, PII-Aux_L: <PII-sein>,

PxOFl: "aufeinander", Sep: ja]

>];

Will man auf die Werte zugreifen, die in einem Lexikoneintrag enthalten sind, so

geschieht dies über das entsprechende Attribut. Man benötigt also eine Funktion, die zu einem bestimmten Attribut den Wert zurückgibt. Will man die Oberfläche eines Lexikoneintrags extrahieren, wird man diese Funktion mit dem Attribut LemOFl17 aufrufen und eine Zeichenkette (die Oberfläche) zurückerhalten.

2.4 Klartextlexikon und Laufzeitlexikon

Bisher wurde nur das Prinzip der Allomorphie vorgestellt. Doch wie sieht das konkrete Vorgehen eines Lexikonbearbeiters aus18 ?

Zuerst legt er eine Projektdatei an. In ihr werden alle betroffenen Dateien und deren zeitliche Abhängigkeiten voneinander eingetragen. Wichtige Dateien sind vor

allem die Datei mit der Extension .lex, die die Namen aller zu verwendenden Lexikondateien enthält, die Allomorphregel-Datei (.all) und die Segmentedatei, die eine Auflistung aller im jeweiligen Projekt verwendeten Kategoriesegmente enthält.

Diese Dateien liegen im ASCII19 -Format vor und können mit einem beliebigen

17 Die Namen der Attribute eines MALAGA-Eintrags werden vom jeweiligen Lexikonbearbeiter

festgelegt. Sie sollen deshalb hier nicht ausführlich erklärt werden.

18 Die nun folgenden Verarbeitungsschritte werden ausführlich bei [3] beschrieben werden.

19 ASCII ist die Abkürzung von American Standard Code for Information Interchange. ASCII

KAPITEL 2. DAS LEXIKON

12

Editorprogramm bearbeitet werden. Man könnte sie von daher im Gegensatz zu

den aus ihnen generierten Dateien im programminternen Format Klartextdateien

nennen.

Zuerst wird der Segmentdatei-Compiler MALSEG aufgerufen, der eine Kodierung der Kategoriesegmente in ein internes Format durchführt. Als nächstes werden die Allomorphregeln mithilfe des Regelcompilers MALCOM in ein internes, von MALLEX lesbares Format umgewandelt. Auf der Basis der compilierten Kategorie-Segmente und der compilierten Allomorphregeln generiert dann das

Programm MALLEX die Allomorphe zu den in der .lex-Datei angegebenen Grundformlexikoneinträgen.

Ergebnis des gesamten Vorgangs sind die compilierten Kategoriesegmente und

ein Allomorphlexikon im Binärformat, insofern kein Fehler bei den einzelnen

Vorgängen auftritt. Sollte dieser Fall eintreten, müssen die jeweils davon abhängigen Schritte nach der Fehlerbehebung wiederholt werden.

Die so erzeugten Datenstrukturen kann dann das MALAGA-Programm direkt verwenden, um seine Trie-Structure als Zugriffsstruktur auf das Allomorphlexikon

aufzubauen.

2.5 Lexikoneinträge in Datenbanken

Im Folgenden werden einige Begriffe aus dem Wortfeld der Datenbanken verwendet werden, die bisher noch nicht erklärt wurden. Dies soll zu einem späteren Zeitpunkt nachgeholt werden 20 . Es wird davon ausgegangen, daß die hier verwendeten

Begriffe zumindest vage dem Leser bekannt sind. Dieses Vorgehen ist deswegen

möglich, da an dieser Stelle der Aspekt des Lexikons wesentlich stärker betont

wird als der der Datenbank.

Nachdem die Notwendigkeit einer Datenbank zur Verwaltung des Lexikons bereits festgestellt wurde, stellt sich die Frage: Wie müssen Lexikoneinträge in einer

Datenbank abgelegt werden?

Zur Beantwortung dieser Frage muß man betrachten, wie Lexikoneinträge im allgemeinen in (gedruckten) Lexika repräsentiert werden.

Die Lexikoneinträge sind in den meisten Fällen geordnet. In kleinen Lexika könnte

beschreibt eine Tabelle, in der jedem Zeichen des Alphabets und einigen Sonderzeichen Zahlenwerte

zugeordnet werden. ASCII ist ein sehr weit verbreiteter Standard zur Zeichenkodierung.

20 vgl. dazu das Kapitel 4

KAPITEL 2. DAS LEXIKON

13

auf diese Ordnung verzichtet werden. Ohne diese Ordnung sind Lexikoneinträge

bei großen Lexika jedoch nur noch schwer und langsam auffindbar.

Die Ordnung der Einträge richtet sich nach dem Zweck des Lexikons. Allen Ordungsweisen gemeinsam ist jedoch die Tatsache, daß ein bestimmter Teil des einzelnen Eintrags als repräsentativ für den Eintrag angenommen wird. Man nennt

diesen Teil des Eintrags das Lemma.

Aus der Sicht der Datenbank könnte man das Lemma auch als den Suchschlüssel

bezeichnen, nach dem der Eintrag in die Datenbank eingefügt wird. Durch diesen

Schlüssel kann man den Lexikoneintrag in der Datenbank wiederfinden.

Dabei tritt ein schwerwiegendes Problem auf: um auf den Eintrag in einer Datenbank zugreifen zu können, muß der Schlüssel eindeutig sein.

Diese Voraussetzung ist bei einem Lexikon in natürlicher Sprache nicht gegeben.

In der natürlichen Sprache geschieht es häufig, daß sich mehrere Lexikoneinträge

einen Schlüssel teilen. Als Beispiel soll das Wort “Gerade” dienen, dem drei Lexikoneinträge zugeordnet werden können:

Gerade als Substantiv (die Gerade)

gerade als Adjektiv (eine gerade Straße)

gerade als Adverb (Er ist gerade weggegangen.)

In traditionellen Lexika wird der Sortierschlüssel nur einmal, am Anfang des Eintrags angegeben und danach, im Eintrag zu diesem Schlüssel selbst, eine Untereinteilung z.B. durch Numerieren der einzelnen Lesarten vorgenommen.

Betrachtet man aus dieser Sicht die Lexikoneinträge MALAGAs, so erkennt man

unschwer, daß eine wesentliche Aufgabe der Lexikonverwaltung darin besteht, aus

dem Lexikoneintrag den Schlüssel zu extrahieren. Dabei genügt es nicht, irgendeine oder die erste der durch “ ” markierten Zeichenketten zu extrahieren, da die

Stellung der einzelnen Attribut-Werte-Paare in einem MALAGA-Lexikoneintrag

frei ist und u.a. auch bei den Verben die Oberflächen der möglichen Präfixe im

Lexikoneintrag stehen, die auch von “ ” umgebene Zeichenketten sind.

Die Extraktion des Schlüssels eines MALAGA-Lexikoneintrags muß ähnlich

wie die Sprachverarbeitung mit MALAGA selbst durch Auffinden des

Schlüsselattributs vonstatten gehen. Auf die Schlüsselextraktion wird bei den Filterfunktionen (Abschnitt 6.2) und den linguistischen Unterscheidungen der Teildatenbanken (Abschnitt 3.1) näher eingegangen werden.

Kapitel 3

Beschreibung der zu

verarbeitenden Daten

Nach den Überlegungen zu Lexikoneinträgen und den damit verbundenen Problemen werden nun die Eigenschaften der Daten, die in der LDB verwaltet werden

sollen, und ihre Beziehungen untereinander betrachtet.

3.1 Die verschiedenen Datentypen

Gemäß den vorher schon formulierten Anforderungen und den Erfordernissen bzw.

Interessen eines Lexikonbearbeiters, muß für folgende Arten von Daten eine Repräsentation in der LDB gefunden werden:

Grundformeinträge im Klartext, vom Benutzer definiert

Allomorpheinträge im MALAGA-internen Binärformat, durch den Allomorphgenerator automatisch erzeugt

Paradigmentabellen-Einträge, im LDB-internen Format

Kommentar-Einträge, in komprimierter Form, zum Teil im Klartext

Stamm-Einträge, zur Zeit nicht implementiert

Auf das konkrete Format der einzelnen Einträge auf der Zeichenebene wird im

Abschnitt über die Filterfunktionen 6.2 näher eingegangen werden. An dieser Stelle

soll eine konzeptionelle Betrachtung der Daten stattfinden.

14

KAPITEL 3. BESCHREIBUNG DER ZU VERARBEITENDEN DATEN

15

Die Stammeinträge sollen in Zukunft die semantischen Informationen zu einem

Lexikoneintrag enthalten. Ein genaues Format für die Darstellung dieser Informationen ist jedoch noch nicht entwickelt. In der LDB wurde für diese Informationen

ein Modul vorgesehen, das zur Zeit noch keine Funktion erfüllt. Zu einem gegebenen Zeitpunkt ist an den entsprechenden Stellen im LDB-Programm die Behandlung dieser Daten einzufügen.

In den weiteren Ausführungen sollen die Kommentareinträge vorerst unbetrachtet

bleiben. Dies geschieht nicht, weil sie linguistisch nicht relevant wären. Es besteht

im Gegenteil die Möglichkeit, über die Kommentare die Entwicklung des Lexikons

zu verfolgen, Bemerkungen zu Problemen mit einem Lexikoneintrag anzufügen

bzw. den Nachweis der Fundstelle in einem Korpus zu führen.

Nichtsdestoweniger stehen die Kommentare außerhalb der im folgenden beschriebenen Generierungsbeziehung zwischen Grundformeinträgen und Allomorpheinträgen und werden deshalb getrennt behandelt.

Den Ausgangspunkt aller Daten in der LDB stellen die Grundformeinträge dar. Sie

sind das Material, mit dem ein Lexikonbearbeiter umgeht und in dem er das linguistische Wissen repräsentiert. Der Lexikonbearbeiter ist sich dabei immer des Zusammenhangs zwischen den Grundformeinträgen, den Allomorphregeln und den

Kombinationsregeln1 bewußt. Aus diesen Daten wird in einem Generierungsvorgang automatisch das Allomorphlexikon erzeugt. Während dieser Generierung, die

über die Allomorphregeln erfolgt, wird neben den Allomorphoberflächen und der

compilierten kategorialen Beschreibung des Lexikoneintrags auch die Basiszeichenkette (bisher Stamm genannt) extrahiert. Wie schon vorher beschrieben, hält

die Basis eines Lexikoneintrags alle Einzelallomorphe eines Wortes, also einer semantischen Einheit, zusammen.

In den meisten MALAGA-Lexikoneinträgen wird man vergeblich ein Attribut

“Basis” o.ä. suchen. Im Gegensatz z.B. zum LAP-Format für Lexikoneinträge2 ,

bei dem die Basis in Form des Stammeintrags immer explizit angegeben wird,

ist die Basis im MALAGA-Format außer in besonderen Fällen nur implizit vorhanden. Dies beruht auf der Erkenntnis, daß bei den meisten Lexikoneinträgen

die Basiszeichenkette während der Allomorphgenerierung regelhaft aus der Oberflächenzeichenkette und der Kategorie abgeleitet werden kann. Auf diese Weise

kann die Redundanz von Zeichenketten im Grundformeintrag wesentlich gesenkt

werden. Ausnahmen sind hier z.B. die Suppletiv-Formen. Bei diesen gibt es nur

1 Die Kombinationsregeln beschreiben die Konkatenation der Allomorphe zu fertig analysierten

Wortformen.

2 vgl. Abschnitt 2.2

KAPITEL 3. BESCHREIBUNG DER ZU VERARBEITENDEN DATEN

16

sehr wenig oder keine Regelhaftigkeit3 zur Ableitung der einzelnen Wortformen

voneinander, so daß die Allomorphregeln nicht greifen können. Zum Beispiel gibt

es keine Möglichkeit aus der Oberfläche bess (zu besser) automatisch die Zugehörigkeit zum Paradigma des Wortes gut abzuleiten.

Um dennoch die einzelnen Allomorphe miteinander verbinden zu können, wird

in solchen Fällen die Basis (im Beispiel wäre das gut) explizit im Lexikoneintrag

mitgeführt. Da sie als semantisch repräsentativ für das gesamte Formen-Paradigma

eines Wortes angenommen wird, wird die Basis daher auch Paradigmeneintrag genannt.

Das Beispiel zeigt die betreffenden Einträge von gut, besser und am besten,

aus denen sich das Paradigma von gut zusammensetzt. Das Attribut GF enthält

die Basiszeichenkette.

[LemOFl: "gut",

WK: Adjektiv,

SB: <AdFl_adk, nein, nein>];

[LemOFl: "bess",

GF: "gut",

Fertig: ja,

WK: Adjektiv,

SB: < AdFl_k, nein, nein >];

[LemOFl: "be",

GF: "gut",

Fertig: ja,

WK: Adjektiv,

SB: < AdFl_s, nein, nein >];

3.2 Die Beziehungen zwischen den verschiedenen Datentypen

In welcher Beziehung stehen die drei Datentypen Grundformeinträge, Allomorpheinträge und Paradigmeneinträge zueinander?

Die zentrale Rolle gebührt hierbei der Basis. Über die Basis lassen sich Allomorpheinträge und Grundformeinträge verbinden. Hierbei wird der Generierungsbe3 Zur

Unterscheidung der Regularitätsgrade vgl. [6], S. 7, Abschnitt 2.3.1

KAPITEL 3. BESCHREIBUNG DER ZU VERARBEITENDEN DATEN

17

ziehung zwischen beiden Rechnung getragen. Wichtigstes Kriterium, das für die

Basis als zentrales Element spricht, ist ihre Eindeutigkeit4 . Daß die Basis als einzige dieses Kriterium zu erfüllen scheint, ergibt sich daraus, daß z.B. bei Suppletivformen mehrere Grundformeinträge ein Paradigma formen können (z.B. bei sein,

dessen Paradigma aus den Grundformeinträgen sein, bin, bist, ist, sind,

..., war, gewesen und den daraus generierten Allomorphen zusammengesetzt

wird). Andererseits kommt es z.B. im Deutschen häufig vor, daß aus einem einzigen Grundformeintrag mehrere Allomorphe generiert werden, wie im Falle von

gehen, zu dem die Allomorphe geh, ging und gang gebildet werden können.

Dies ist eine grundlegende Eigenschaft der Allomorph-Methode.

Da die Basis die semantische Komponente eines Lexikoneintrags darstellt5 , ist sie

eindeutiger als die übrigen Komponenten des Lexikoneintrags, die “nur” grammatische (zum Teil sehr variable) Beschreibungen darstellen. Sowohl Grundformeinträge als auch Allomorpheinträge können durch Phänomene wie z.B. Homographie, Homophonie oder Zugehörigkeit zu einem der zahlenmäßig großen Flexionsbildungsmuster nicht eindeutig einem Wort zuzuordnen sein und scheiden daher als

zentrales Ordnungskriterium aus. Beispiele sind die in der Oberfläche übereinstimmenden Grundformeinträge von be- und beste:

[LemOFl: "be", WK: Präfix, Px: [ OFl: ja, Komb: <> ] ];

[LemOFl: "be", GF: "gut", Fertig: ja,

WK: Adjektiv, SB: < AdFl_s, nein, nein >];

Der erste Eintrag ist anhand der (automatisch generierten) Basis leicht vom zweiten

zu unterscheiden, der zu einer anderen Basis gehört. Die Basis bietet einen hohen

Grad an Eindeutigkeit.

Grundlage der Konzeption der LDB ist eine zentrale Zuordnungstabelle, die die

Basis als Ordnungskriterium enthält. Jeder Basis werden durch Verweise Grundformeinträge und die dazugehörigen Allomorpheinträge zugeordnet. Diese Zuordnung wird durch die Regeln bei der Allomorphgenerierung festgelegt. Aus einem

Grundformeintrag werden immer ein oder mehrere Allomorpheinträge generiert6 .

4 Die

Probleme mit der Eindeutigkeit der Basis werden weiter unten in diesem Abschnitt darge-

legt.

5 Es ist vorgesehen, daß das Basisattribut in Zukunft nicht mehr durch eine Zeichenkette, sondern

durch einen komplexen Wert, in Form eines Verbundes im Lexikoneintrag steht. Darin soll semantische und pragmatische Information aufbewahrt werden. Nichtsdestoweniger wird diese komplexe

Basis ein Attribut enthalten, das, wie die jetzige Basiszeichenkette, als stellvertretend für die semantische Komponente steht und somit als Semantikschlüssel fungiert.

6 Das Generieren von 0 Allomorphen zu einem Grundformeintrag ist in MALAGA nicht vorge-

KAPITEL 3. BESCHREIBUNG DER ZU VERARBEITENDEN DATEN

18

Somit ergibt sich für das Verhältnis von Grundformeinträgen zu den aus ihnen generierten Allomorpheinträgen eine 1:n-Beziehung (wobei n > 0). Die Beziehung

wird in der im folgenden Paradigmentabelle genannten zentralen Zuordnungstabelle abgebildet, und zwar aus einer Folge von Grundform-Allomorph-Tupeln. Für

jeden Grundform-Eintrag gibt es in jedem Fall mindestens ein solches Tupel (dies

folgt aus der Aussage, daß n > 0 sein muß). Ein einziges Grundform-AllomorphTupel gibt es dann, wenn das gesamte Paradigma durch einen einzigen Grundformeintrag beschrieben werden kann, und nur eine einzige Wortformoberfläche

dem Paradigma angehört, wie bei den meisten Wörtern geschlossener Wortklassen,

z.B. die Präposition über etc. Obwohl die Beziehung zwischen Grundformeintrag und Allomorpheinträgen eine 1:n-Beziehung ist, wird sie aus Verarbeitungsgründen auf eine n:n-Beziehung in den Paradigmeneinträgen abgebildet. Dies illustriert die Abbildung 3.1.

Grundformeintrag

[LemOFl:"g{eh}en", ...]

Rückverweise

Paradigmeneintrag

Tupel 1

Tupel 2

Tupel 3

[BASE: "gehen", ...]

Allomorpheintrag 1

[T_OF1: "geh", ...]

Allomorpheintrag 2

[T_OF1: "gang", ...]

Allomorpheintrag 3

[T_OF1: "ging", ...]

Abbildung 3.1: Die Verweise zwischen den Datentypen am Beispiel des Wortes

gehen

Diese Form der Repräsentation wird nur intern vorgenommen; der Benutzer der

Datenbank sieht bei der Ausgabe der Daten eine 1:n-Beziehung.

Die Grundformeinträge wie auch die Allomorpheinträge benötigen einen ähnlichen

Rückverweis auf den zu ihnen gehörenden Paradigmeneintrag. Auf diese Weise

wird für jede Beziehung eine doppelte Verzeigerung angelegt (vgl. nochmals Abbildung 3.1), so daß man z.B. für einen bestimmten Grundformeintrag alle Allosehen. Dieser Fall tritt nur dann auf, wenn ein Fehler in den Allomorphregeln oder im Grundformlexikon vorliegt.

KAPITEL 3. BESCHREIBUNG DER ZU VERARBEITENDEN DATEN

19

morphe suchen kann, oder umgekehrt den Grundformeintrag, aus dem ein gegebenes Allomorph generiert wurde. Der erste Umstand ist vor allem für eine morphologische Generierung oder die Überprüfung der Ergebnisse der Allomorphregeln

interessant.

Die eben beschriebene Konzeption wurde zuerst durch Fehler bei der morphologischen Generierung motiviert. Im morphologischen Analyse- und Generierungssystem LAP traten oft Übergenerierungsphänomene auf, die darauf zurückzuführen

waren, daß auch paradigmenfremde Allomorphe zur Paradigmengenerierung herangezogen wurden. Dies lag an den Datenstrukturen in LAP und deren Aufbereitung.

Als Beispiel soll die Generierung aller Wortformen des Wortes Dach (Hausdach)

dienen.

Dazu holte das LAP-System aus seinem Allomorphlexikon den passenden Allomorpheintrag hervor. Die Allomorphe waren nur auf einfache Weise im Zusammenhang mit den zugehörigen Paradigmeneinträgen verbunden. Also fand das

LAP-System neben dem Allomorph dach von Dach, das Allomorph dach zu

denken (dachte). Außerdem wurden die Allomorphe däch zu Dach (Dächer),

däch zu denken (dächte) und denk zu denken gefunden. Für alle diese Allomorphe wurden Flexionsformen generiert. Ergebnis war ein Paradigma von Dach,

das zufällig noch das Paradigma von denken enthielt.

Dieses Vorgehen ist offensichtlich falsch. Es kann dadurch verhindert werden, daß

beim Allomorphgenerierungsprozeß über den Paradigmeneintrag in der Paradigmentabelle durch Verweise die Generierungsbeziehung zwischen Grundformeinträgen und Allomorpheinträgen festgehalten wird.

3.3 Einflüsse von Homonymie und Polysemie auf die Lexikoneintragsstruktur

Im Verlauf dieser Arbeit traten Probleme mit der Verarbeitung der Basis auf, die

darin begründet waren, daß auch die Basiszeichenkette in einigen Fällen nicht als

eindeutiger Schlüssel dienen kann. Dies tritt dann auf, wenn es zu einem Lexikoneintrag polyseme bzw. homonyme Einträge gibt.

Nach Bußmann liegt Polysemie im Gegensatz zu Homonymie dann vor,

“wenn ein Ausdruck zwei oder mehr Bedeutungen aufweist, die allesamt etwas gemeinsam haben und sich meist aus einer Grundbe-

KAPITEL 3. BESCHREIBUNG DER ZU VERARBEITENDEN DATEN

20

deutung ableiten lassen. Der Unterschied zur Homonymie liegt nach

traditioneller Auffassung darin, daß bei letzterer die verschiedenen

Bedeutungen auf verschiedene etymologische Wurzeln zurückgeführt

werden und und man somit von verschiedenen Wörtern reden muß,

während die Bedeutungsvarianten polysemer Ausdrücke auf die gleichen Wurzeln zurückgehen.”7

Die Grenzen für die Unterscheidung zwischen Homonymie und Polysemie sind

schwer zu ziehen. Dieses Problem ist in der Linguistik vieldiskutiert. Dabei legen die Autoren jeweils ihr Augenmerk auf bestimmte Aspekte des Polysemie/Homonymieproblems.

Wie noch zu sehen sein wird, scheint es im vorliegenden Fall gar nicht angebracht

zu sein, diese Unterscheidung vorzunehmen. Für die LDB ist vielmehr das Phänomen wichtig, das zu dieser Unterscheidung führt. Durch die Notwendigkeit, die

Basiszeichenkette in der LDB als eindeutigen Suchschlüssel zu verwenden, ist

auch die Notwendigkeit einer eindeutigen Unterscheidung zwischen verschiedenen Wörtern mit gleicher Basiszeichenkette gegeben.

Das Problem der Nichteindeutigkeit der Basis wurde schon kurz bei den speziellen

Problemen angerissen, die die Repräsentation eines Lexikons in einer Datenbank

aufwirft. Dem dort angeführten Beispiel gerade stehen noch mehrere andere zur

Seite, von denen nur eine kleine Anzahl zur Verdeutlichung angeführt werden soll:

reifen (Verb), der Reifen (Nomen); braten (Verb), der

Braten (Nomen); der Moment (Zeitpunkt), das Moment (Beweggrund); der Ekel (Gefühl), das Ekel (Widerling); der

Schimmel (Pilz), der Schimmel (Pferd), die Bank (Sitzgelegenheit), die Bank (Geldinstitut), usw.

Dabei läßt sich feststellen, daß die Mehrzahl dieser Wörter einem bestimmten

Konfliktmuster8 folgt. Diese Muster sind der Nomen-Nomen-Konflikt, der VerbNomen-Konflikt und der Verb-Adjektiv-Konflikt.9 Insgesamt sind im derzeitigen

Lexikon mit ca. 21000 Einträgen schätzungsweise 50 bis 100 solcher offensicht7 [7],

S. 593

8 Als Konflikt wird hier die Tatsache bezeichnet, daß die Basiszeichenketten zweier Einträge iden-

tisch sind, und daher ein Konflikt bei der Entscheidung vorliegt, welches der beiden paradigmenfremd ist.

9 Sicher werden beim Arbeiten am Lexikon noch andere Konflikte erkannt werden.

KAPITEL 3. BESCHREIBUNG DER ZU VERARBEITENDEN DATEN

21

lichen Fälle enthalten.10 Eine nähere Betrachtung des Lexikons auf diesen Aspekt

hin muß Teil der zukünftigen Lexikonarbeit sein.

Allen Beispielen ist gemeinsam, daß mehreren Wörtern (= semantischen Einheiten) durch die Allomorphgenerierung dieselbe Basis zugeordnet wird. Man könnte

annehmen, daß diese Einträge sich dann zumindest in ihrer Kategorisierung unterscheiden würden. Dies ist aber nicht der Fall. Widerlegt wird dies z.B. durch die

Singularallomorphe der Wörter Bank (s.o.). Zwar unterscheiden sich die Pluralallomorphe sowohl in ihrer Oberfläche (die Bänke vs. die Banken) als auch in

ihrer Kategorisierung. Die Singularallomorphe aber sind sowohl in der Oberfläche

als auch in der Kategorie identisch.

Derartige Fälle würden in der LDB alle demselben Wort zugeordnet werden.

Würde man an die Lexikondatenbank eine Anfrage richten, die alle Allomorphe

z.B. zum Wort Braten zurückliefern sollte, würde sie in diesem Fall die Allomorphe braten, brat, brät und briet liefern, die alle die gleiche Basiszeichenkette haben. Hier liegt also eine ähnliche Situation wie zuvor in LAP vor.

Dieses Problem trat in allen MALAGA-Vorgängerprogrammen auf. In der bisherigen Form der morphologischen und syntaktischen Analyse trat die semantische

Komponente eher in den Hintergrund. Deshalb bestand für die aufgeführten Problemfälle kein akuter Lösungsbedarf.

3.4 Berücksichtigung der Polysemie und Homonymie in

der LDB

Mit der Konzipierung der LDB wurde dem beschriebenen Problem homonymer

bzw. polysemer Wörter Rechnung getragen. In Fällen wie den oben beschriebenen ist es notwendig, ein zusätzliches Kriterium zur Unterscheidung verschiedener

Wörter mit gleichen Basisformen einzuführen. Es liegt nahe, dieses Kriterium im

Lexikoneintrag als zusätzliches Attribut einzufügen. Dieses Attribut wird im folgenden mit SF-Attribut11 (SF) bezeichnet werden. Es ist aus Gründen der Übersichtlichkeit und der Platzeffizienz nicht sinnvoll, bei jedem Lexikoneintrag ein

SF-Attribut einzufügen, das im Normalfall entweder leer wäre oder mit der Basis

zusammenfallen würde. Die Problemstellung ist die gleiche wie für das Basisattribut z.B. bei Suppletivformen.

10 Diese Zahl ist nur ein Eindruck der bei einer kurzen Sichtung des Lexikons gewonnen wurde.

Nähere quantitative Untersuchungen konnten im Rahmen dieser Arbeit nicht durchgeführt werden.

11 SF ist die Abkürzung für “Semantic Feature”

KAPITEL 3. BESCHREIBUNG DER ZU VERARBEITENDEN DATEN

22

Deshalb wird das SF-Attribut ebenso wie das Basisattribut nur dann eingetragen,

wenn eine Unterscheidung durch Homonymie bzw. Polysemie mehrerer Lexikoneinträge notwendig wird.

Die LDB unterscheidet gleiche Basisformen nach diesem zusätzlichen SF-Attribut.

Das SF-Attribut wird in einer Filterfunktion zusammen mit dem Grundformschlüssel aus dem Grundformeintrag extrahiert.

Zusammenfassend läßt sich feststellen, daß mindestens vier verschiedene Einheiten (Module) einzurichten sind, um die Grundform-, die Allomorph-, die

Paradigmen- und die Kommentareinträge zu speichern. Die Grundformeinträge

sind mit den Allomorpheinträgen über die Paradigmeneinträge verzeigert, wie in

Abbildung 3.1 zu sehen ist.

Eine zusätzliche Verzeigerung zwischen Kommentaren und Grundformeinträgen

ist nicht notwendig, da sie implizit vorhanden ist. Kommentare sind immer auf

einen bestimmten Eintrag bezogen. Das bedeutet, daß ein Kommentareintrag zu

einem Lexikoneintrag im Kommentarmodul unter demselben Schlüssel abgelegt

ist wie der Grundformeintrag selbst.

Das Kommentarmodul und das Grundformlexikon sind die einzigen Datenbereiche, in denen der Lexikonbearbeiter eingreifen und Änderungen vornehmen kann.

Allomorphlexikon und Paradigmentabelle werden automatisch aus dem Grundformlexikon generiert und stehen somit in direkter Abhängigkeit von diesem.

Änderungen durch den Lexikonbearbeiter müssen für diese Datenbereiche untersagt werden, da dies zu logischen Inkonsistenzen in der LDB führen würde. Zum

Beispiel könnte ein Lexikonbearbeiter die Allomorphe nebst ihrer grammatischen

Beschreibung unter Umgehung der Allomorphregeln und der Allomorphgenerierung direkt in das Allomorphlexikon eintragen. Dies darf nicht zugelassen werden,

da er auf diese Weise die Allomorph-Methode verletzt hätte, und zum anderen

die Verweise zwischen den Datengruppen nicht mehr regelhaft durch eine linguistisch gesteuerte Generierung, sondern durch die Willkür des Lexikonbearbeiters

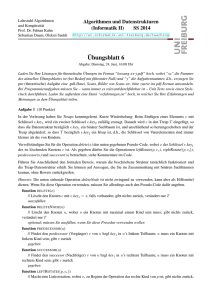

entstanden wären. Die Beziehungen zwischen den einzelnen Daten auf der konzeptionellen Ebene12 werden in Abbildung 3.2 veranschaulicht13 .

In der Abbildung sind Grundform, Allomorph und Basis als Grundeinheiten (rechteckige Kästen) mit jeweils mehreren Attributen (ovale Objekte) gezeigt .

Unter den Attributen gibt es jeweils ein besonderes (in der Abbildung unterstriche12 vgl.

Abschnitt 4.2

13 Die Art der Darstellung geschieht

übereinstimmend mit [11], S. 54ff. Dort wird auch die Bedeutung der Symbole der verwendeten Notation ausführlich erklärt.

KAPITEL 3. BESCHREIBUNG DER ZU VERARBEITENDEN DATEN

23

nes), welches der Suchschlüssel der Grundeinheit ist. In den Rauten wird die Beziehung zwischen den Einheiten angegeben. Die Verbindung zwischen Grundform

und Kommentar wird mit doppelten Linien dargestellt, um die enge Bindung der

beiden Einheiten durch die Benutzung eines gemeinsamen Schlüsselattributs auszudrücken14 .

Die Darstellung der Beziehung zwischen Allomorphen und der Basis scheint im

Widerspruch zur Tatsache zu stehen, daß die Basiszeichenkette bei der Allomorphgenerierung, also eigentlich in der Beziehung “generiert” extrahiert wird. In

der Abbildung gibt es jedoch eine Extraktionsbeziehung zwischen Allomorpheinträgen und Basiszeichenkette, die scheinbar nirgends beim realen Generierungsvorgang stattzufinden scheint. Hier täuscht der erste Blick. Im MALAGA-System

ist die Extraktion der Basis im Allomorphgenerator integriert, wird aber hier der

Klarheit wegen getrennt dargestellt. Dasselbe gilt für die Schlüsselextraktion aus

dem Grundformlexikon, die zugleich auch das SF-Attribut extrahiert, wenn es in

einem Grundformeintrag angegeben wurde.

14 [11]

ship).

beschreiben eine solche Verbindung als schwache Verbindung (engl. weak entity relation-

KAPITEL 3. BESCHREIBUNG DER ZU VERARBEITENDEN DATEN

GrundformEintrag

24

Basiszeichenkette

SF-Attribut

Kategorie

Oberfläche

Allo-Oberfläche

1

GENERIERT

N

GRUNDFORM

ALLOMORPH

M

N

ORDNET_ZU

1

1

1

BASIS

BESCHREIBT

N

EXTRAHIERT

1

Basiszeichenkette

SF-Attribut

KOMMENTAR

Oberfläche

Operation

Benutzer-Daten

KommentarZeichenkette

Abbildung 3.2: Darstellung der Datentypen in der LDB nach dem EntityRelationship-Modell

Kapitel 4

Datenbanken

In diesem Kapitel wird zunächst darauf eingegangen, was eine Datenbank ist, welche Eigenschaften Datenbanken aufweisen, welche Daten sie verwalten können

und wie sie die Beziehungen der Daten untereinander darstellen können. Das Modell der Netzwerkdatenbank wird näher betrachtet, weil die LDB diesem Datenbankmodell folgt.

4.1 Was ist eine Datenbank?

Auf diese Frage gibt der Informatik-DUDEN folgende Definition als Antwort: Eine

Datenbank ist ein

“System zur Beschreibung, Speicherung und Wiedergewinnung von

umfangreichen Datenmengen, die von mehreren Anwendungsprogrammen benutzt werden. Es besteht aus der Datenbasis, in der die Daten abgelegt werden, und den Verwaltungsprogrammen (Datenbanksoftware, Datenbankmanagementsystem), die die Daten [...] abspeichern, auffinden oder weitere Operationen mit den Daten durchführen.

[...] Datenbanken sind von zentraler Bedeutung für die Datenverarbeitung.”1

Es gilt demnach, die Datenbank als abstrakte Sammlung von Daten einerseits von

den sie verwaltenden Programmen (das Datenbankmanagementsystem, DBMS)

1 [12],

S. 137

25

KAPITEL 4. DATENBANKEN

26

andererseits zu unterscheiden.

Die unabhängige Betrachtung der Daten und der sie verarbeitenden Programme

ist eine vergleichsweise junge Sichtweise. Deshalb soll kurz auf die Verhältnisse,

unter denen Daten verarbeitet wurden und die zur Einführung der verschiedenen

Datenbankkonzepte geführt haben, eingegangen werden.

Traditionell werden Daten in Dateien gespeichert. Die Daten müssen dabei je

nach Anwendungszweck in verschiedenen Formaten abgelegt werden, und zwar

in Abhängigkeit davon, in welchem Format die verarbeitenden Programme die Daten bei der Datenverarbeitung erwarten. Wie man sich leicht vorstellen kann, führt

dies zu einer großen Anzahl unterschiedlicher Datenformate.

Die Nachteile dieser Art der Datenverwahrung liegen auf der Hand:

Redundanz: Daten sind mehrfach (in unterschiedlichem Format) vorhanden.

Inkonsistenz: dadurch, daß dieselben Daten an mehreren verschiedenen und

unverbundenen Stellen liegen können, ist die Konsistenz der Daten nur sehr

schwer aufrecht zu erhalten.

Veränderungen im Datenformat machten ein Umstellen (Modifikation oder

sogar Neuprogrammierung) der sie verarbeitenden Programme zwingend

notwendig, um weiterhin Zugang zu den Daten zu erhalten

Gemeinsamer Zugriff mehrerer Benutzer ist nur eingeschränkt möglich.

Papazoglou und Valder konstatieren, daß dateiverarbeitende Systeme ihre Aufgaben nur mit erheblichen Problemen erfüllen konnten und daß

“ihre charakteristischen Probleme [...] zur Entwicklung der Datenbanksysteme [führten].”2

Die grundlegende Zielsetzung aller Datenbanken ist:

Vermeidung von Datenredundanz

Zugriff mehrerer Benutzer auf gemeinsame Daten

Ausschluß von Dateninkonsistenzen

2 [24],

S. 13

KAPITEL 4. DATENBANKEN

27

Wahrung der Integrität der Daten

Vereinfachter Zugriff durch Programme aufgrund definierter Schnittstellen

zur Datenbank

Diese Forderungen werden durch das Aufbauen eines leistungsfähigen Datenbankmanagementsystems erfüllt, das sowohl Hilfsmittel zur Definition logischer Sichtweisen auf die Daten (Datenbankschemata) bietet als auch die entsprechenden Verarbeitungswerkzeuge zur Verfügung stellt.

Bereits hier ist ersichtlich, daß ein wesentliches Merkmal von Datenbanken darin

liegt, daß die logische Behandlung der Daten von der physikalischen strikt getrennt

wird. Diesen Aspekt nennt man Datenunabhängigkeit.

4.2 Ebenen der Datenbeschreibung

Bei der Sichtweise auf die Daten der Datenbank unterscheidet man drei Ebenen

der Datenrepräsentation:

die interne Ebene, die die physikalischen Aspekte der Datenspeicherung und

des Datenzugriffs abdeckt,

die konzeptionelle Ebene, die “eine abstrakte und allgemeine Beschreibung

des Teils der Welt [ist], der durch die Daten einer Datenbank repräsentiert

werden soll.”3 und

die externe Ebene, die dem Datenbankbenutzer den für ihn bestimmten Ausschnitt aus der Datenbank und eine bestimmte Sichtweise der Daten gewährt.

Über die Möglichkeiten der Datenstrukturierung in den verschiedenen Datenmodellen wird in den folgenden Abschnitten ausführlich gesprochen werden.

4.3 Datenmodelle

Es gibt verschiedene Typen von Datenbanken, die auf verschiedenen Datenmodellen beruhen. Diese eignen sich je nach Typ zur Lösung unterschiedlicher Problemstellungen, i.e. der Art der Daten. Hier stellt sich die Frage, welcher Typ von

3 [24],

S. 15

KAPITEL 4. DATENBANKEN

28

Datenbank den Anforderungen für die Darstellung der Daten und die Zugriffe auf

die Daten in der LDB am besten gerecht wird.

In der Literatur werden, ausgehend von der Art der Datenrepräsentation, zwei

grundsätzliche Datenbanktypen unterschieden:

datensatz-orientierte und

objekt-orientierte.

Die traditionellen Datenbanken sind datensatz-orientiert, auch die LDB. Die Literatur4 steht objekt-orientierten Ansätzen verhalten gegenüber. Dies wird mit ungenügender logischer Beschreibbarkeit der objekt-orientierten Datenstrukturen begründet. Auf sie soll nicht näher eingegangen werden.

Die kleinste in einer Datenbank betrachtete Einheit bestimmt die Granularität der

Datenbank. Bei datensatz-orientierten Datenbanken ist die kleinste Einheit der

Datensatz. Das DBMS muß Funktionen zum Manipulieren dieser Einheiten zur

Verfügung stellen. Auf größere Einheiten kann u.U. nur über kombinierte Funktionen zugegriffen werden.

Die datensatz-orientierten Datenbanken werden wiederum untergliedert in

relationale Datenbanken,

hierarchische Datenbanken und

Netzwerkdatenbanken.

Im Hinblick auf die Eignung eines bestimmten Datenbanktyps für die LDB sollen

diese drei Arten von Datenbanken kurz beleuchtet werden.

Relationale Datenbanken sind die zur Zeit am meisten verwendete Art von Datenbank. Implementierungen relationaler Datenbanken sind zum Beispiel Oracle,

Ingres, Postgres, Requiem, u.a. [24] sprechen ihnen die Eigenschaft zu, daß

“Der Benutzer [...] eine relationale Datenbank als Menge von Tabellen

auffassen [kann], denen jeweils ein eindeutiger Name zugeordnet ist.

[...] Jede Tabelle setzt sich aus einem Tabellenkopf und einem Tabellenrumpf zusammen. Der Tabellenkopf besteht aus einer festen Anzahl von Spalten, die man im allgemeinen als Attribute bezeichnet.

4 z.B.

[24], S. 18

KAPITEL 4. DATENBANKEN

29

Der Tabellenrumpf dagegen enthält eine variable Anzahl von Zeilen,

Tupel genannt. Es gibt eine enge Beziehung zwischen dem Begriff der

Tabelle und dem mathematischen Konzept einer Relation, von der die

relationale Datenbank ihren Namen hat.”5

Relationale Datenbanken eignen sich aufgrund ihrer Tabellenstruktur besonders

gut für die Repräsentation von Daten, die untereinander eine 1:1 Beziehung haben.

Sie verfügen über sehr mächtige Beschreibungsmittel zur Darstellung der Daten

auf der konzeptuellen Ebene und zum Zugriff auf die Daten, z.B. umfangreiche

Datenbankabfragesprachen (engl. query language).

In hierarchischen Datenbanken werden die Daten und ihre Beziehungen untereinander als Bäume dargestellt. Sie eignen sich besonders zur Modellierung von Daten, deren Abhängigkeiten untereinander sich als Dominanzverhältnis auffassen

läßt. Damit werden hierarchische Datenbanken in Bereichen verwendet, die Taxonomien darstellen müssen wie z. B. biologische Beschreibungen von Pflanzenoder Tierstammbäumen oder genealogische Sachverhalte6 Beispiele für hierarchische Datenbanken sind MARS VI, IMS oder MRI System 2000.

Die oben beschriebenen Analysen zur Art der Daten und die Beziehungen zwischen den einzelnen Arten von zu repräsentierenden Daten legen die Vermutung

nahe, daß die LDB ihrer Struktur nach am besten durch den Einsatz des Netzwerkdatenbankmodells realisiert werden kann, welches im folgenden näher beleuchtet

werden soll.

4.4 Netzwerkdatenbanken

Im Netzwerkdatenbank-Modell werden die Daten und ihre Beziehungen als verallgemeinerte Graphen repräsentiert. Dabei bilden diese Graphen netzartige Strukturen aus.

4.4.1 Verbunde

Für die Modellierung der Daten in einer Netzwerkdatenbank (NDB) gibt es zwei

Datenstrukturen. Die einen transportieren und repräsentieren die Daten und heißen

5 [24],

S. 44

diese sich als echte Bäume und nicht als allgemeine Graphen darstellen lassen.

6 Wenn

KAPITEL 4. DATENBANKEN

30

Verbunde (engl. records). Die anderen stellen die Beziehungen zwischen Verbunden her und bauen dadurch die Netzstruktur auf. Diese heißen Mengen (engl. sets).

Verbunde sind typisiert. Ihr Typ richtet sich nach den Elementen, die in ihnen repräsentiert werden sollen. Den Elementen eines Verbunds (auch Attribute genannt)

werden ein Name und ein die Daten beschreibendes Datenformat zugeordnet. Neben atomaren Elementen sind in Netzwerkdatenbankverbunden auch Felder (engl.

vectors) und verschachtelte Gruppen (engl. repeating groups) als Datentypen für

Elemente zugelassen.

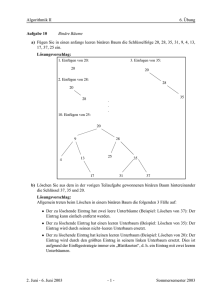

Die folgende Abbildung (4.1) zeigt einen der in der LDB verwendeten Verbunde,

die überlicherweise in Form eines Bachman-Diagramms vorliegen, und zwar den

für den Grundformeintrag:

Grundform

Oberfläche

GrundformEintrag

SF-Attribut

Abbildung 4.1: Exemplarischer Verbund der LDB, hier ein Grundformeintrag

Der

Verbund

Grundform

hat

die

Grundformeintrag und SF-Attribut.

Elemente

Oberfläche,

Neben diesen als aktuell bezeichneten Verbundtypen (engl. actual record) gibt es

virtuelle oder abgeleitete (engl. derived) Verbunde. Im Gegensatz zu den aktuellen, in denen die Daten selbst liegen, stellen die virtuellen Verbunde nur einen

Ansprechpunkt dar. Wird dieser Punkt von außen angesprochen, wird z.B. eine

Rechenvorschrift ausgeführt, die an diesen Typ Verbund geknüpft ist, um zum jeweiligen Zeitpunkt Daten aus anderen Elementen des Verbunds zu dem virtuellen

Verbundwert zu verknüpfen. Nach der Abfrage geht dieser Wert wieder verloren.

4.4.2 Mengen

Um die zum Teil vielfältigen Beziehungen zwischen den einzelnen Verbundtypen

festzuhalten, wird die zweite grundlegende Datenstruktur, die Menge, benötigt.

Mengen beschreiben strukturell bedingt Beziehungen des Typs 1:n. Der Grund

dafür wird erkennbar, wenn man die Struktur einer Menge betrachtet, die aus drei

Teilen besteht:

KAPITEL 4. DATENBANKEN

31

der Name für den Mengentyp

der Verbundtyp, der den Besitzer des Mengentyps (engl. owner record) darstellt und

der Verbundtyp der Elemente einer Menge (member record).

Die Menge mit dem Namen generiert der LDB wird in Abbildung 4.2 veranschaulicht.

Grundform

Oberfläche

GrundformEintrag

SF-Attribut

generiert

Allomorph

Oberfläche

Kategorie

Basis

Abbildung 4.2: Exemplarische Menge der LDB

Deutlich wird hier die in Abbildung 3.2 gezeigte 1:n-Beziehung zwischen Grundformeintrag und Allomorpheinträgen ausgedrückt: der Besitzer der Menge ist der

Verbundtyp Grundform. Die Elemente sind Verbunde vom Typ Allomorph,

der Name der Menge ist generiert7.

Die dargestellte Menge ist nur eine abstrakte Vorlage für eine reale Instanz der

Menge (engl. set occurrence oder set instance) in einer gerade aktiven Datenbank.

Die Instanz einer Menge beinhaltet einen Besitzer-Verbund (oder einen Verweis

auf ein solchen) und keinen, einen oder mehrere Element-Verbunde (oder Verweise

auf solche). Die implizite 1:n-Beziehung ist dadurch gegeben, daß jeder ElementVerbund nur in einer Instanz einer Menge enthalten sein kann, aber eine Menge

mehrere Element-Verbunde desselben Typs enthalten kann.

7 Die

Bezeichnungen entsprechen denen in Abbildung 3.2

KAPITEL 4. DATENBANKEN

32

Der hier verwendete Begriff der Menge fällt nur zu einem Teil mit dem mathematischen Mengenbegriff zusammen. So unterscheidet sie die Eigenschaft, daß bei

Mengen in NDBs die Reihenfolge der Elemente (i.e. der Element-Verbunde) nicht

frei ist, im Gegensatz zu Mengen in der Mathematik, bei denen die Reihenfolge unerheblich ist. Hinzukommt, daß in den hier vorgestellten Mengen der Besitzer der

Menge als ausgezeichnetes Element nicht gleich wie die anderen Mengenelemente

behandelt wird.

4.4.3 Anwendung von Mengen und Verbunden

Durch das bisher beschriebene läßt sich ersehen, daß in einer NDB sehr komplexe

Beziehungsstrukturen aufgebaut werden können. Die Beziehungen, die vom Datenbankdesigner festgelegt und von den Datenbankbenutzer mit Daten ausgefüllt

werden, werden beim Einfügen eines Eintrags in die Datenbank aufgebaut. Das

Verhalten der Datenbank beim Einfügen kann mit Hilfe von Einfügeoptionen (engl.

insertion options) beeinflußt werden: entweder werden die Beziehungen

automatisch oder

manuell aufgebaut.

Für das automatische Herstellen der benötigten Verbindungen müssen dem DBMS

Vorschriften mitgegeben werden. Das manuelle Einfügen verlangt vom Datenbankbenutzer zum Teil umfangreiche Kenntnis der Datenbankstrukturen, damit er die

Verbindungen richtig herstellen kann.

Wenn eine Menge aufgelöst wird (z.B. durch Löschen des Besitzer-Verbunds),

müssen die sogenannten Aufbewahrungsoptionen8 beachtet werden. Sie bestimmen, ob ein bestimmter Verbund-Typ in der Datenbank als “freier”, ungebundener

Verbund vorkommen darf oder nicht.

Aus diesen Optionen lassen sich mehrere Kombinationen konstruieren, von denen

aber einige logisch nicht sinnvoll sind. Neben den angeführten Optionen gibt es

noch solche, die die Sortierreihenfolge der Verbunde beim Einfügen eines neuen

Verbunds in eine Menge festlegen. Für die Sortierung gibt es vier Möglichkeiten.

Es sind dies die Sortierung nach

einem Schlüsselfeld:

Ein ausgezeichnetes Attribut des Verbunds dient als Sortierschlüssel.

8 Dies ist eine Übersetzung des