PDF - NEWSolutions

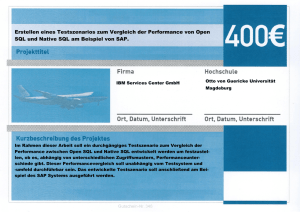

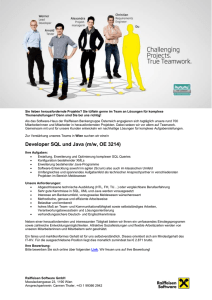

Werbung