Wie dicht sind Schweizer KMU-Netzwerke? (1B)

Werbung

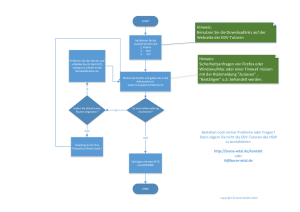

§ Rechtliche Hinweise • Art. 143 StGB „Unbefugte Datenbeschaffung“ Wer in der Absicht, sich oder einen andern unrechtmässig zu bereichern, sich oder einem andern elektronisch oder in vergleichbarer Weise gespeicherte oder übermittelte Daten beschafft, die nicht für ihn bestimmt und gegen seinen unbefugten Zugriff besonders gesichert sind, wird mit Zuchthaus bis zu fünf Jahren oder mit Gefängnis bestraft. • Art. 143bis StGB „Unbefugtes Eindringen in ein Datenverarbeitungssystem“ Wer ohne Bereicherungsabsicht auf dem Wege von Datenübertragungseinrichtungen unbefugterweise in ein fremdes, gegen seinen Zugriff besonders gesichertes Datenverarbeitungssystem eindringt, wird, auf Antrag, mit Gefängnis oder mit Busse bestraft. § Rechtliche Hinweise • Art. 144bis StGB „Datenbeschädigung“ 1 Wer unbefugt elektronisch oder in vergleichbarer Weise gespeicherte oder übermittelte Daten verändert, löscht oder unbrauchbar macht, wird, auf Antrag, mit Gefängnis oder mit Busse bestraft. Hat der Täter einen grossen Schaden verursacht, so kann auf Zuchthaus bis zu fünf Jahren erkannt werden. Die Tat wird von Amtes wegen verfolgt. 2 Wer Programme, von denen er weiss oder annehmen muss, dass sie zu den in Ziffer 1 genannten Zwecken verwendet werden sollen, herstellt, einführt, in Verkehr bringt, anpreist, anbietet oder sonstwie zugänglich macht oder zu ihrer Herstellung Anleitung gibt, wird mit Gefängnis oder mit Busse bestraft. Handelt der Täter gewerbsmässig, so kann auf Zuchthaus bis zu fünf Jahren erkannt werden. Fakten Hacker haben den Weg ins Internet gefunden • Quelle: Schweizer Familie 40/11 Infizierte Webseiten Die zehn führenden Kategorien von Schad-Webseiten Quelle: TechNewsDaily SSL – Secure Socket Layer Client Server Verfügbare sym. Verschlüsselungen Client Zufallszahl Client_Hello Verschlüsselung Server Zufallszahl Server_Hello Server-Zertifikat Mit Public Key Server_Certificate Symmetrischer Schlüssel, Verschlüsselt mit Public Key ClientKeyExchange Beginn der symmetrischen Verschlüsselung Change_Cipher Verify_Key Verify_Key Sicherer Kanal OpenSSL (Heartbleed) • April 2014: Ein Fehler in OpenSSL lässt das Auslesen von Arbeitsspeicher zu. Damit können Angreifer private Keys von Servern erhalten. Eine sichere Verschlüsselung ist nicht mehr gewährleistet. Der Bug betrifft sehr viele Web- und E-Mailserver im Internet. • Für Serveradministratoren stellt sich die Frage, ob sie nicht nur ihre Systeme updaten müssen, sondern auch davon ausgehen sollten, dass die privaten Keys von TLSDiensten möglicherweise bereits gestohlen wurden. OpenSSL (Heartbleed) SSL – Secure Socket Layer SSL - Sicherheit • SSL-Zertifikat • ausgestellt auf Domäne oder IP-Adresse • Vertrauenswürdige Zertifizierungsstelle • Sicherheitsanforderungen (2048 Bit, Gültigkeitszeitraum) • Server-Konfiguration • Schwache Protokolle (SSLv2 / SSLv3) deaktivieren • Unterstützung von TLSv1.1 und TLSv.1.2 aktivieren Virenflut 2013: 224’700 neue Schädlinge pro Tag Virenflut 2013 Virenflut Scareware : Beispiel eines Kunden Schwachstellen • Software-Schwachstellen nach Herstellern Quelle: GFI, 03.02.14 Schwachstellen • Software-Schwachstellen nach Herstellern Quelle: GFI, 03.02.14 Wer wird angegriffen? Quelle: Symantec Internet Security Threat Report 2013 Angriffspunkte • Fehlermeldungen Angriffspunkte • Fehlermeldungen Phishing – aktuelle Lage • MELANI – Halbjahresbericht 2014/1 • Im ersten Halbjahr 2014 gab es erneut auffallend viele Phishing-Versuche. Neben den eher international anmutenden E-Mails wurden auch einige auf die Schweiz zugeschnittene PhishingE-Mails beobachtet. Die Kriminellen hatten es dabei vor allem auf die Kreditkartendaten der Opfer abgesehen. • Verwendete Firmen: Swisscom, Läderach, Bundesamt für Energie, PayPal Phishing Funktionsweise Quelle: www.wikibanking.net Beispiel: XSS • Opfer hat Account für einen Web-Shop, Angreifer möchte Account-Daten erhalten. • Angreifer hat ein entsprechendes JavaScript in einem Link in einer Nachricht in einem Web-Forum platziert, Opfer hat die Nachricht geöffnet. Quelle: Marc Rennhard, ZHAW Click Me! (1) Verwundbare Webseite des Shops wird geladen, dargestellt und Javascript wird ausgeführt (2) Javascript lädt Code von einem Server des Angreifers nach (5) Account-Daten werden zum Angreifer gesendet (3) Code integriert einen Login-Screen in die Webseite des Web-Shops (4) „Gutgläubiger“ Benutzer gibt seine Account-Daten an und klickt auf Login (6) Script auf dem Server des Angreifers nimmt die Account-Daten entgegen Cross Site Scripting • Eingabe eines einfachen Javascripts in verschiedenen Feldern von Web-Formularen: <script>alert("Testing XSS vulnerability");</script> • Bei Erfolg öffnet sich ein Popup-Fenster SQL-Injection Benutzerverwaltung: Tabelle Users user Pwd email Pete perObINa [email protected] John hogeldogel [email protected] SELECT * FROM Users WHERE user=' ' AND pwd=' Skript login.php erhält die eingegebenen Zugangsdaten und verwendet diese in einer SQL Query Benutzername/Passwort existiert: Query gibt eine Zeile zurück der Benutzer ist identifiziert und erhält Zugang ' SQL-Injection Ziel des Angreifers: Zugang zum System ohne Kenntnis von Benutzername/Passwort Bei Logins funktioniert dies häufig mit ' or ''=' SELECT * FROM Users WHERE user='' or ''='' AND pwd='' or ''='' immer TRUE SQL-Injection • SQL-Befehle unverändert an Datenbank Quelle: http://xkcd.com/ Drupal-Schwachstelle • Oktober 2014: Wer seine Drupal-Installation nicht innerhalb von sechs Stunden nach Bekanntgabe der kürzlich entdeckten Sicherheitslücke gepatcht hat, sollte sein System als kompromittiert betrachten, warnt das Drupal-Team. • Es handelt sich um eine SQL-InjectionSchwachstelle (CVE-2014-3704), die ausgerechnet in dem Abstraktions-API ist, das solche Angriffe eigentlich verhindern soll. • Erste Scans nach unsicheren Systemen hätten bereits kurz nach der Veröffentlichung begonnen. Firewall • Minimale Absicherung SQL Client Nur Ports 80 + 443 Web-Server - 26 - Nur Port 1433 Datenbank Firewall • Erweiterte Absicherung Client Nur Ports 80 + 443 Web-Server Nur Port 1433 - 27 - Externe Datenbank Replizierung Interne Datenbank Firewall - UTM Firewall - Application Filter Firewall - Application Filter 30 Firewall - Content Filter 31 Firewall - Content Filter 32 Firewall - Content Filter 33 Firewall - SSL 34 Firewall - SSL 35 Firewall - SSL 36 Firewall - Konzept 37 Firewall • Offene Regeln «Fahrlässigkeit» 40 Massnahmen • Systeme und Applikationen aktuell halten • Antivirenprogramm und Firewall nutzen • Traue NIE einer Benutzereingabe • Firewall-Konzept benötigt Zeit • Regelmässiges Review der Regeln Studerus Live-Hacking • Kursinhalt • • • • • • • Aktuelle Gefährdungen Vorgehen eines Hackers Schwachstellen in einem Netzwerk Schwachstellen in Betriebssystem / Applikationen Gefahren im Web Verschlüsselung Viele Übungen und Beispiele • Nächster Kurs: 18. – 19. Februar 2015 42 Mit uns wissen Sie, wie es um Ihre IT-Sicherheit steht! A. Wisler Th. Furrer S. Müller A. Kulhanek M. Hamborgstrøm C. Wehrli S. Walser N. Rasstrigina Dienstleistungen