Bechtle GmbH Reihe EIN TAG IM LEBEN EINES

Werbung

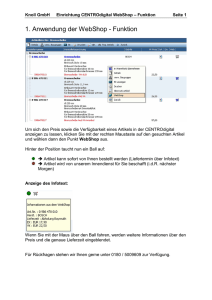

Bechtle GmbH Reihe EIN TAG IM LEBEN PENETRATIONSTESTERS. EINES ZIEHE PENETRATIONSTEST FORENSISCHEN UNTERSUCHUNGEN VOR! Es ist eigentlich nichts Ungewöhnliches, dass sich Organisationen an den Dienstleister Ihres Vertrauens wenden, um Auffälligkeiten an ihren IT-Systemen untersuchen zu lassen. Besonders an diesem konkreten Fall eines Webshop eines mittelständischen Industrieunternehmens ist allerdings, dass man nicht über eigene Systemüberwachung auf möglichen Datendiebstahl aufmerksam wurde, sondern durch Hinweise von anonymen Dritten die Aufmerksamkeit auf die Schwachstellen gelenkt wurde. ERSTE EINSCHÄTZUNG Der Webshop eines Unternehmens ist ein wichtiger Vertriebsweg, welchem immer größere Bedeutung zukommt. Die Kunden sollen hierüber auf einfache Art sicher und schnell Produkte des Unternehmens einkaufen und sich über Neuigkeiten der Produktentwicklung informieren können. Da der Webshop nicht nur für Bestandskunden, sondern auch zur Gewinnung neuer Kunden genutzt wird, ist eine uneingeschränkte Erreichbarkeit im Internet unverzichtbar. In einem ersten Telefonat teilte der IT-Administrator des Industrieunternehmens mit, dass der Webshop deshalb in der Demilitarisierten Zone (DMZ) betrieben wird, was durchaus dem gängigen Vorgehen entspricht. Die Verwundbarkeit des Systems wurde dem Unternehmen aufgrund eines Hinweises eines anonymen „Dienstleisters“ bekannt, welcher ein Teil der entwendeten Zugangsdaten zum Beweis direkt mitschickte und gegen entsprechendes Entgelt seine Hilfe bei der Behebung anbot. Mit einer Veröffentlichung und Weitergabe der Daten wurde zwar nicht offen gedroht, jedoch ist alleine diese Art der Beschaffung von Zugangsdaten ohne Zustimmung des Betroffenen als illegal einzustufen. UNTERSUCHUNG DES VORFALLES Nach einem ersten Beratungsgespräch hat das betroffene Unternehmen sich entschlossen, die forensische Untersuchung des Systems durch unsere Experten durchführen zu lassen und nicht das Angebot des fragwürdigen „Dienstleisters“, welcher zuvor Zugangsdaten aus dem Bechtle GmbH IT-Systemhaus Solingen Piepersberg 42, D - 42653 Solingen E-Mail: [email protected] System entwendet hat, anzunehmen. Nachdem wir dann im Zuge des Auftrages die Beweislage gesichert hatten war es an der Zeit entsprechenden Logeinträge des Systems und die allgemeine Systemkonfiguration zu untersuchen. Wenig überraschend konnte festgestellt werden, dass über eine Schwachstelle in der MySQL Datenbank, welche seit 2012 bekannt war (CVE-2012-2122), in Verbindung mit der Nutzung von SQL Injection, eine Vielzahl von Datensätzen entwendet wurde. Darunter auch die besonders kritischen Login-Daten. Ein Nachweis der unberechtigten Nutzung dieser LoginDaten konnte in diesem Fall aufgrund mangelnder Überwachung der Systeme nicht erbracht werden. Deshalb wurde auch von einer Kundeninformation zu dem Sicherheitsvorfall abgesehen. WEITERGEHENDE UNTERSUCHUNGEN Nachdem die konkrete Ursache für den Sicherheitsvorfall gefunden und durch ein Update der Datenbankversion sowie Anpassungen an den Web-Formularen beseitigt wurde konnte das Industrieunternehmen davon überzeugt werden den Webshop auf weitere Sicherheitsprobleme zu untersuchen. Dabei wurde festgestellt, dass die ausgenutzte Schwachstelle nur eine von vielen des Systems darstellte. Neben der ausgenutzten Verwundbarkeit durch SQL Injection fanden sich diverse Möglichkeiten das System zu kompromittieren. - Besonders kritisch war die Möglichkeit über einen zweistufigen Angriff aus der Ferne eine Shell mit höchsten Rechten (root-Rechten) zu öffnen. Die Mehrheit der Sicherheitsprobleme war auf nicht aktuelle Komponenten der gesamten Plattform zurückzuführen, weitere hatten ihre Ursache in Fehlern in der individuellen Programmierung der Webpräsenz. LESSONS LEARNED Die Bereitstellung von Systemen im Internet sollte einer dem Schutzbedarf entsprechenden Konzeptionierung unterliegen. Insbesondere bei im Internet verfügbaren Systemen ist ein adäquater PatchManagement-Prozess zu etablieren. Vor dem Bereitstellen von Systemen im Internet sollten diese auf ihre Sicherheit untersucht werden. Diese Sicherheitsuntersuchungen sollten in regelmäßigen Abständen wiederholt werden, ebenso sollte die zugrundeliegende Konzeptionierung ein regelmäßiges Review erfahren. Ein Angriff sollte nicht erst durch eigene Überwachungsmaßnahmen erkannt werden, hierzu sind Intrusion Prevention Systeme und Lösungen aus dem Bereich Security Information and Event Management (SIEM) anzustreben. Der gesamte Informationssicherheitsprozess sollte regelmäßig überwacht und ggf. durch externe Audit überprüft werden. Bechtle GmbH IT-Systemhaus Solingen Piepersberg 42, D - 42653 Solingen E-Mail: [email protected] RESÜMEE Auf diese Art und Weise auf ein Sicherheitsproblem aufmerksam zu werden ist sicherlich nicht alltäglich, allerdings zeigen Erkenntnisse vielzähliger IT-Penetrationstests und Sicherheitsuntersuchungen in Unternehmen aller Branchen, vom kleinen Betrieb hin zum internationalen Konzern, dass die dargestellten Verwundbarkeiten der Systeme keinen Einzelfall darstellen. Vielmehr drängt sich die Frage auf, warum vielfach erst etwas passieren muss, bis Überlegungen zur Absicherung von Systemen und zur Untersuchungen von Verwundbarkeiten unternommen werden. Bechtle GmbH IT-Systemhaus Solingen Piepersberg 42, D - 42653 Solingen E-Mail: [email protected]