STW Telekom – Security Audit Wir erhöhen die IT

Werbung

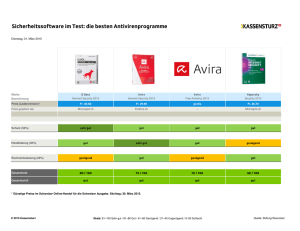

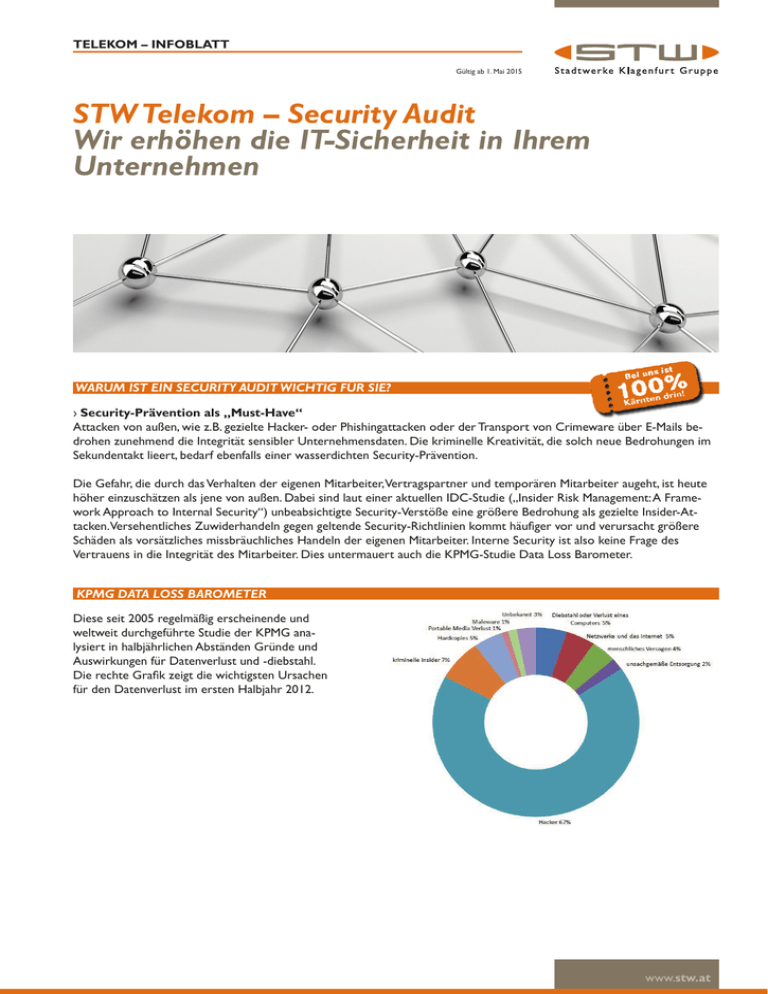

TELEKOM – INFOBLATT Gültig ab 1. Mai 2015 STW Telekom – Security Audit Wir erhöhen die IT-Sicherheit in Ihrem Unternehmen WARUM IST EIN SECURITY AUDIT WICHTIG FÜR SIE? ››Security-Prävention als „Must-Have“ Attacken von außen, wie z.B. gezielte Hacker- oder Phishingattacken oder der Transport von Crimeware über E-Mails bedrohen zunehmend die Integrität sensibler Unternehmensdaten. Die kriminelle Kreativität, die solch neue Bedrohungen im Sekundentakt lieert, bedarf ebenfalls einer wasserdichten Security-Prävention. Die Gefahr, die durch das Verhalten der eigenen Mitarbeiter,Vertragspartner und temporären Mitarbeiter augeht, ist heute höher einzuschätzen als jene von außen. Dabei sind laut einer aktuellen IDC-Studie („Insider Risk Management: A Framework Approach to Internal Security“) unbeabsichtigte Security-Verstöße eine größere Bedrohung als gezielte Insider-Attacken.Versehentliches Zuwiderhandeln gegen geltende Security-Richtlinien kommt häufiger vor und verursacht größere Schäden als vorsätzliches missbräuchliches Handeln der eigenen Mitarbeiter. Interne Security ist also keine Frage des Vertrauens in die Integrität des Mitarbeiter. Dies untermauert auch die KPMG-Studie Data Loss Barometer. KPMG DATA LOSS BAROMETER Diese seit 2005 regelmäßig erscheinende und weltweit durchgeführte Studie der KPMG analysiert in halbjährlichen Abständen Gründe und Auswirkungen für Datenverlust und -diebstahl. Die rechte Grafik zeigt die wichtigsten Ursachen für den Datenverlust im ersten Halbjahr 2012. www.stw.at TELEKOM – INFOBLATT Gültig ab 1. Mai 2015 UNSER LEISTUNGSPORTFOLIO 1. Modul: Externes Security Audit 1.1. Informationssammlung (Öffentliche IP Adressbereiche, Standorte, Webauftritte, Mailkommunikation, B2B Partner- und Lieferantenzugänge, Onlineportale, usw.) 1.2. Scan der Adressbereiche welche über die Informationssammlung gefunden wurden und in die Permission to Attack übergeben wurden 1.3. Auswertung der identifizierten Dienste 1.4. Manuelle Überprüfung der gefundenen Dienste 1.5. Automatisierte Überprüfung dieser Dienste mittels Scansystemen mit aktuellen Vulnerability-Signaturen 1.6. Penetration Testing 1.7. PCI Payment Card Industry Scan 1.8. SANS Top 20 Vulnerability Scan 2. 2.1. 2.2. 2.3. 2.4. 2.5. 2.6. 2.7. Modul: WAS - Web Application Scan Informationssammlung (Webservice und Webapplikation) Testen des Webservers (OS, Patches, usw.) Testen der Webapplikation auf Cross Site Scripting, Reflected Cross Site Scripting, SQL Injection, XML und XPath Injection Cookie Diebstahl und Session Hopping Password Brute Force (Minimal, Limited, Standard, Exhaustive oder Customer Settings) Scan for Credit Card Numbers Scan for Security Numbers (nur für Kunden mit Standorten in den US notwendig) 3. Modul: Internes Security Audit 3.1. Vorbereitungsworkshop mit den verantwortlichen Personen der IT Security Abteilung 3.2. Netzwerküberprüfung (Zugriffskontrolle, 802.1x, usw.) 3.3. Interner Portscan unterschiedlicher Bereiche (Server, Client, MGMT, Außenstellen,..) 3.4. Detailanalyse der Serverbereiche 3.5. Stichprobenartige Analyse der Clientsysteme 3.6. Auswertung der gefundenen Dienste 3.7. Manuelle Überprüfung der identifizierten Dienste 3.8. Automatisierte Überprüfung dieser Dienste mittels Scansystemen mit aktuellen Vulnerability-Signaturen 3.9. Penetration Testing 3.10. Überprüfung Firewall-Regelwerk (Cisco, Checkpoint, Fortinet, MS ISA) 4. 4.1. 4.2. 4.3. 4.4. 4.5. 4.6. Modul: WLAN Audit Security Audit über die eingesetzte WLAN Infrastruktur Brute Force Angriffe auf die verschlüsselten Pakete Überprüfung auf RAW Access Points Konfigurationsüberprüfung von WLAN Controllern Wardriving am Firmengelände WLAN Ausmessung über Reichweite und Überschneidung 5. 5.1. 5.2. 5.3. Modul: Management Summary Ausarbeitung und Erstellen eines Management Reports Präsentation der identifizierten Schwachstellen und Vorschläge zu deren Behebung Abschlussdiskussion und Planung weiterer Projekte ggf. wiederkehrende Audits www.stw.at