VoIP - Moderne Telekommunikation

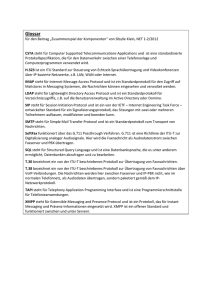

Werbung