Browser Poisioning: Trojaner im E-Banking

Werbung

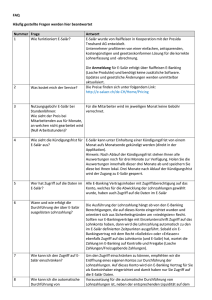

Browser Poisoning oder vertrauen Sie Ihrem Internet Explorer / Firefox / Safari ? Rolf Gartmann [email protected] informatica08, „Internet Kriminalität“ 6. März 2008 Agenda • Motivation & Ziele • Übersicht E-Banking • Angriffsvarianten • Mögliches Szenario: Browser Poisoning • Demonstration • Schutzmassnahmen • Diskussion © 2008 SWITCH 3 Motivation • Als Mitglied eines CERT (Computer Emergency Response Team) generelles Interesse an neuesten Angriffsvarianten im Internet Umfeld • Eine Antwort auf die Frage finden (2006): „was könnten zukünftige Bedrohungen für e-Banking sein ?“ • Unterstützung Sektor Finanz im Rahmen CIIP Mandats (Critical Information Infrastructure Protection) • Problematik weitervermitteln anhand einer Demonstration (Bilder sagen mehr als 1000 Worte) © 2008 SWITCH 4 Ziele • Einen Blick hinter die Kulissen werfen • Verständnis vermitteln, wie Angriffe funktionieren • Bewusstsein von möglichen Gefahren stärken • Sensibilisierung für den Umgang mit dem Medium Internet • Umsetzbare Schutzmassnahmen aufzeigen © 2008 SWITCH 6 Übersicht e-Banking • Grundlage der Überlegungen bilden die heute üblicherweise verwendeten e-Banking Architekturen: - Client: Web Browser (Internet Explorer, Firefox) - Server: Web Applikation e-Banking Applikation Kunden PC © 2008 SWITCH 7 Ablauf e-Banking e-Banking Applikation Kundensystem Zahlungstransaktion: Name Empfänger, Konto Nummer, Betrag, etc Status Report: Name Empfänger, Konto#, Betrag, etc Zahlungsbestätigung t Empfangsbestätigung Gesicherter Kommunikationskanal (https) © 2008 SWITCH 8 Angriffsvarianten e-Banking Applikation Kundensystem Gesicherter Kommunikationskanal (https) © 2008 SWITCH Web Firewall Applikation Firewall 9 Angriffsvarianten • Kundensystem ist schwächstes Glied in dieser Kette • Einfachster Angriffspunkt © 2008 SWITCH 10 Angriffsvarianten Social Engineering: z.B “Ihr System ist infiziert, bitte installieren Sie folgende Software …” “Drive-by” Angriffspfad © 2008 SWITCH 11 Browser Manipulation • Heutige Web Browser (Internet Explorer, Firefox, etc) sind sehr modular Trauen Sie Ihrem Browser ? © 2008 SWITCH 13 Einfluss der Browser Poisoning Attacke Browser beim Kunden Zahlungstransaktion Manip. Zahlungstransaktion Veränd. Empfängername (B), Empfängername (A), Konto#(123), Betrag (250), veränd. Konto# (444), veränd. Betrag (545), etc etc Manip. Status E-Banking Applikation Zugehörig. Status Empfängername (A), Empfängername (B), Konto# Konto# (123), Betrag (250), (444), Betrag (545), etc etc Zahlungsbestätigung t Empfangsbestätigung Einflussbereich des Browser Poisoning (BHO) © 2008 SWITCH 14 Demonstration • Vereinfachte Darstellung einer e-Banking Applikation • Infektion des Systems – „Drive-by Infection“ – Quicktime Software Schwachstelle (QuickTime RTSP "Content-Type"-Header Pufferüberlauf) – Installation der Malware als Browser Helper Object (IE) • Was sieht der Kunde, was sieht die Bank © 2008 SWITCH 15 Demonstration © 2008 SWITCH 16 Schutzmassnahmen • Patchen • Patchen • Patchen (v.a auch Applikationen wie Acrobat Reader, Quicktime, etc) • Aktuelle Antivirenlösung (mit aktuellen Erkennungssignaturen) • Firewall aktivieren (Sicherheitseinstellungen) • Sorgfältiger Umgang mit dem Medium Internet • Patchen © 2008 SWITCH 17 Schutzmassnahmen II • Landwirtschaft: Monokultur risikoreich • Keine Administratoren Rechte • Live CDs © 2008 SWITCH 18 Fragen / Diskussion Danke für Ihre Aufmerksamkeit und „safe Netsurfing“ © 2008 SWITCH 19