Zusammenfassung Telematik

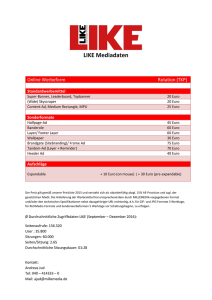

Werbung

Vorbereitung Informatik LAP Zusammenfassung Telematik Vorbereitung Informatik LAP Inhaltsverzeichnis Grundlagen der Telematik 5 Topologien 6 Allgemein 6 Bus-Topologie 7 Ring-Topologie 8 Doppelring-Topologie 9 Stern-Topologie 10 Stern-Ring-Topologie 11 Stern-Bus-Topologie 12 Baum-Topologie 13 Vermaschte-Topologie 14 Zell-Topologie 15 Backbone-Netz 15 OSI – Modell 16 Erklärung 16 Genauer Ablauf 16 Layer (auf Deutsch: Schichten) 16 1 Layer - Physical Layer 17 2 Layer – Link Layer 17 3 Layer - Network Layer 17 4 Layer –Transport Layer 17 5 Layer – Session Layer 18 6 Layer – Presentation Layer 18 7 Layer – Application Layer 18 Aktive und passive Komponenten 19 Zusammenfassung 19 Hub 19 Repeater 19 Netzwerkkarte 19 Bridge 20 Switch (OSI Schicht 2) 20 Router 21 Vincent Vogt, Michael Meister, Marco Hegyi Freitag, 21. März 2014 Vorbereitung Informatik LAP Gateway 21 Server 21 NAS (Storage) 22 Protokolle 23 TCP/IP und UDP 23 http 24 POP, IMAP 25 POP 25 IMAP 25 FTP 26 BitTorrent 26 IPv6 27 Adressraum bei IPv6 27 Adressvergabe und Autokonfiguration 27 Stateless Adress Configuration 27 Privacy Extensions 28 Vergleich IPv4 und IPv6 28 VPN 29 VPN-Typen 29 Remote-Access-VPN 29 Branch-Office-VPN / Site-to-Site-VPN / LAN-to-LAN –VPN 29 Extranet-VPN 29 Tunneling 30 VPN-Endpunkt 30 VPN-Router / VPN -Gateway 30 VPN-Protokolle 30 SSL – Secure Socket Layer 31 Ablauf der Authentifizierung 31 Ablauf der Validierung 31 Sicherheitsrisiken bei SSL 31 Wie sicher ist SSL? 31 Vincent Vogt, Michael Meister, Marco Hegyi Freitag, 21. März 2014 Vorbereitung Informatik LAP Vincent Vogt, Michael Meister, Marco Hegyi Freitag, 21. März 2014 Vorbereitung Informatik LAP Grundlagen der Telematik Grundlagen der Telematik Ein Netzwerk ist die physikalische und logische Verbindung von Computersystemen. Ein einfaches Netzwerk besteht aus zwei Computersystemen. Sie sind über ein Kabel miteinander verbunden und somit in der Lage ihre Ressourcen gemeinsam zu nutzen. Wie Daten, Speicher, Drucker, Faxgeräte, Scanner Programme und Modems. Ein netzwerkfähiges Betriebssystem stellt den Benutzern auf der Anwendungsebene die Ressourcen zur Verfügung. Vorteile gegenüber unvernetzten Computern: • Zentrale Steuerung von Programmen und Daten • Nutzung gemeinsamer Datenbeständen • Erhöhter Datenschutz und Datensicherheit • Grössere Leistungsfähigkeit • Gemeinsame Nutzung der Ressourcen Vincent Vogt, Michael Meister, Marco Hegyi Freitag, 21. März 2014 Vorbereitung Informatik LAP Topologien Topologien Allgemein • Bezeichnet die Struktur der Verbindungen im Netzwerk. • Ist entscheidend für die Ausfallsicherheit des Netzwerkes. • Wird in Knoten (Endgeräte) und Kanten (Kabel) Dargestellt • Unterteilt sich in die physikalische und logische Topologie. o Physikalische Topologie: Bezeichnet den physikalischen Aufbau der Topologie. o Logische Topologie: Bezeichnet den Weg der Daten. Vincent Vogt, Michael Meister, Marco Hegyi Freitag, 21. März 2014 Vorbereitung Informatik LAP Topologien Bus-Topologie Die Bus-Topologie besteht aus mehreren Stationen, die hintereinander geschaltet sind. Die Stationen sind über eine gemeinsame Leitung miteinander verbunden. Alle Stationen, die an dem Bus angeschlossen sind, haben Zugriff auf das Übertragungsmedium und die Daten, die darüber übertragen werden. Um Störungen auf der Leitung zu verhindern und die physikalischen Bedingungen zu verbessern, werden die beiden Kabelenden mit einem Abschlusswiderstand versehen. Besteht aus einem Hauptkabel/Bus. Alle Endgeräte sind über T-Stücke am Hauptkabel/Bus angeschlossen. Senden zwei Endgeräte gleichzeitig Daten, entsteht ein elektrisches Störsignal auf dem Hauptkabel/Bus (Datenstau). Die Übertragung wird abgebrochen und die Endgeräte versuchen wieder Daten zu senden. Dieser Vorgang wird so oft widerholt, bis die Endgeräte die Daten verschicken können Der Ausfall des Netzwerks kann nur durch die Trennung des Hauptkabels/Bus erfolgen Vorteile Einfach installier- und erweiterbar Geringer Kabelverbrauch Kein Ausfall des Netzwerks beim Ausfall eines Endgeräts Vincent Vogt, Michael Meister, Marco Hegyi Nachteile Netzausdehnung begrenzt Ausfall des Netzwerks bei Störung einer Stelle im Hauptkabel/Bus Aufwändige Störungssuche Nur ein Endgerät kann Daten senden Nicht abhörsicher Freitag, 21. März 2014 Vorbereitung Informatik LAP Topologien Ring-Topologie Die Ring-Topologie ist eine geschlossene Kabelstrecke in der die Netzwerk-Stationen im Kreis angeordnet sind. Das bedeutet, dass an jeder Station ein Kabel ankommt und ein Kabel abgeht. Im Ring befindet sich keine aktive Netzwerk-Komponente. Die Steuerung und der Zugriff auf das Übertragungsmedium regelt ein Protokoll, an das sich alle Stationen halten. Wird die Kabelverbindung an einer Stelle unterbrochen fällt das Netzwerk aus, es sei denn die eingesetzte Übertragungstechnik kennt den Bus-Betrieb, auf den alle Stationen umschalten können. Geschlossener Ring Jedes Endgerät ist mit zwei Nachbar-Endgeräten verbunden. Für den Datenfluss muss jedes Endgerät Daten an das Nachbar-Endgerät senden. Der Datenaustausch erfolgt meistens im Uhrzeigersinn. Vorteile Keine Datenkollisionen Alle Endgeräte arbeiten als Verstärker Vorgänger und Nachfolger sind definiert Vincent Vogt, Michael Meister, Marco Hegyi Nachteile Ausfall des Netzwerks beim Ausfall eines Endgeräts Lange Reaktionszeit Nicht abhörsicher Freitag, 21. März 2014 Vorbereitung Informatik LAP Topologien Doppelring-Topologie Doppelte Ringstruktur Der Datenfluss erfolgt in zwei unterschiedlichen Fliessrichtungen Wir bei grossen Netzwerken angewendet (z.B. bei Krankenhäusern) Beim Ausfall eines Endgeräts rekonfiguriert sich das Netzwerk Beim Ausfall eines weiteres Endgeräts verfällt das Netzwerk in zwei funktionsfähige Teile Doppelring-Netzwerk mit zwei funktionsfähigen Teilen Vincent Vogt, Michael Meister, Marco Hegyi Freitag, 21. März 2014 Vorbereitung Informatik LAP Topologien Stern-Topologie Hub oder Switch In der Stern-Topologie befindet sich eine zentrale Station, die eine Verbindung zu allen anderen Stationen unterhält. Jede Station ist über eine eigene Leitung mit der zentralen Station verbunden. Es handelt sich im Regelfall um einen Hub oder einen Switch. Der Hub oder Switch übernimmt die Verteilfunktion für die Datenpakete. Dazu werden die Datenpakete entgegen genommen und an das Ziel weitergeleitet. Die Datenbelastung der zentralen Station ist sehr hoch, da alle Daten und Verbindungen darüber laufen. Das Netzwerk funktioniert nur so lange, bis die Zentralstation ausfällt. Die anderen Netzwerkstationen können jederzeit hinzugefügt oder entfernt werden. Sie haben keinen Einfluss auf den Betrieb des Netzwerks. Klassische und älteste Netzwerkstruktur Das Zentrum bildet ein Server oder ein zentraler Grossrechner Die Endgeräte sind an einer Zentralen Station angeschlossen, über die die gesamte Datenübertragung läuft Die Endgeräte sind untereinander nicht verbunden Der Hub oder der Switch übernimmt die Verteilfunktion für die Datenpakete Die einzelne Endgeräte verständigen sich über Protokolle miteinander Die Datenpakete werden auf elektronischem Weg entgegen genommen und ans Ziel weitergeleitet Das Netzwerk funktioniert solange, bis die Zentralstation ausfällt Den einzelnen Endgeräten steht die Gesamtleistung des ganzen Busses zur Verfügung Die zentrale Station muss nicht über besondere Steuerungsintelligenz verfügen Vorteile Einfache Vernetzung Einfache Erweiterung Hohe Ausfallsicherheit Vincent Vogt, Michael Meister, Marco Hegyi Nachteile Hoher Verkabelungsaufwand Beim Ausfall oder bei einer Überlastung des Hubs fällt das ganze Netzwerk aus Freitag, 21. März 2014 Vorbereitung Informatik LAP Topologien Stern-Ring-Topologie Ein Netzwerk mit Stern-Ring-Struktur ist eine Kombination aus Ring-Topologie mit Ringleitungsverteiler und Stern-Topologie. Die einzelnen Knoten sind über einen Ringleitungsverteiler miteinander verbunden. Die Ringleitungsverteiler wiederum sind sternförmig an einem Haupthub angeschlossen Kombination aus Stern- und Ring-Topologie Die Endgeräte sind sternförmig an den Hubs angeschlossen Beim Ausfall des Ringverteilers fällt das gesamte Netzwerk aus Beim Ausfall eines Endgeräts gibt es keine Netzwerkbeeinträchtigung Vorteile Fällt ein Endgerät aus, ist das restliche Netzwerk davon nicht betroffen Vincent Vogt, Michael Meister, Marco Hegyi Nachteile Fällt ein Hub aus, fällt das gesamte Netzwerk aus Freitag, 21. März 2014 Vorbereitung Informatik LAP Topologien Stern-Bus-Topologie Ein Netzwerk mit Stern-Bus-Struktur ist ein Kombination aus Stern- und Bus-Topologie. Über eine Sternstruktur sind die Knoten mit einem Hub oder Switch verbunden. Mehrere Hubs oder Switchs sind über eine Busleitung miteinander verbunden. Kombination aus Stern- und Bus-Topologie Die Endgeräte sind am Hub über eine Sternstruktur angeschlossen Die vorhandenen Hubs sind über eine Busstruktur miteinander verbunden Beim Ausfall eines Hubs fällt nicht das gesamte Netzwerk aus Beim Ausfall eines Endgeräts gibt es keine Netzwerkbeeinträchtigung Vorteile Fällt ein Endgerät aus, ist das restliche Netzwerk davon nicht betroffen Vincent Vogt, Michael Meister, Marco Hegyi Nachteile Fällt ein Hub aus, so ist die Verbindung zu allen an diesem Hub angeschlossenen Endgeräte unterbrochen Freitag, 21. März 2014 Vorbereitung Informatik LAP Topologien Baum-Topologie Die Baum-Topologie ist eine erweiterte Stern-Topologie. Grössere Netze haben diese Struktur. Vor allem dann, wenn mehrere Topologien miteinander kombiniert werden. Meist bildet ein übergeordnetes Netzwerk-Element, entweder ein Koppel-Element oder eine anderen Topologie, die Wurzel. Von dort bildet sich ein Stamm mit vielen Verästelungen und Verzweigungen. Hierarchischer Stern Besteht aus einem Zusammenschloss von mehreren Netzwerksegmenten Netzwerktechnologien unterschiedlicher Leistungsfähigkeit der „Stamm“ hat die höchste Leistungsfähigkeit Besonders bei Infoübertragungen beliebt Besonders für flächendeckende Verkabelung geeignet (mehrstöckige Gebäude) Vorteile Strukturelle Erweiterbarkeit Grosse Entfernung realisierbar Vincent Vogt, Michael Meister, Marco Hegyi Nachteile Beim Ausfall einer Station wird das gesamte hierarchisch unter ihm liegende Netzwerksegment ausfallen Nicht abhörsicher Verzweigungen verursachen höhere Installationskosten Freitag, 21. März 2014 Vorbereitung Informatik LAP Topologien Vermaschte-Topologie Die vermaschte Topologie ist ein dezentrales Netzwerk, das keinen verbindlichen Strukturen unterliegen muss. Allerdings sind alle Netzwerk-Stationen irgendwie miteinander verbunden. Häufig dient dieses Modell als perfektes Netzwerk in dem jede Netzwerk-Station mit allen anderen Stationen mit der vollen Bandbreite verbunden ist. Diese Topologie wird zumindest virtuell mit jeder anderen Topologie realisierbar, wenn genug Bandbreite zur Verfügung steht und aktive NetzwerkKomponenten das Routing der Datenpakete übernehmen. Beim Ausfall einer Verbindung gibt es im Regelfall einige alternative Strecken, um den Datenverkehr unterbrechungsfrei fortzuführen. Die Struktur des dezentralen Netzwerkes entspricht einem Chaos an verschiedenen Systemen und Übertragungsstrecken. Das Internet stellt ein solches Netzwerk dar. Sicherste Topologie Die Verbindungen sind nicht schematisch Jede Station ist miteinander verbunden Jeder Knoten ist mit einem anderen Knoten verbunden Beim Ausfall einer Station beim Umleiten einer Leitung ist die Kommunikation weiterhin möglich Ist oftmals eine Struktur die sich aus mehreren verschiedenen Topologien zusammensetzt Zeitproblem Wegsuche (Routing) / Verstopfungskontrolle / Flusskontrolle Vorteile Dezentrale Steuerung Unendliche Netzausdehnung Hohe Ausfallsicherheit Defekte Leitungen können übergangen werden Hohe Geschwindigkeit Vincent Vogt, Michael Meister, Marco Hegyi Nachteile Aufwendige Administration Teure und hochwertige Vernetzung Freitag, 21. März 2014 Vorbereitung Informatik LAP Topologien Zell-Topologie Kommt hauptsächlich bei drahtlosen Netzen zum Einsatz Zelle ist Bereich um eine Basisstation herum (z.B. Wireless Access Point) hier ist die Kommunikation zwischen Endgeräten und der Basisstation möglich Vorteile Mobiler Einsatz der Geräte Leichter Umzug Netz ist leicht erweiterbar Keine teure Verkabelung notwendig Nachteile Fällt die zentrale Station aus, ist die gesamte Zelle gestört Netzwerkadapter erfordern einen hohen finanziellen Aufwand Unsichtbare Störungen auf dem Übertragungsweg Backbone-Netz Hintergrundnetzwerk oder Service-Netzwerk zur Verbindung unterschiedlicher Netzwerksegmente und Servern, ohne direkten Anschluss von Benutzerendgeräten Vincent Vogt, Michael Meister, Marco Hegyi Freitag, 21. März 2014 Vorbereitung Informatik LAP OSI – Modell OSI – Modell Information Da nicht bekannt ist, wie genau wir das alles wissen müssen, haben wir euch einfach das gröbste zusammengefasst. Da dies aber trotzdem schon recht viel ist, haben wir die wichtigsten Informationen einfach „Fett“ hervorgehoben. OSI – Modell Erklärung Bedeutung: OSI bedeutet Open System Interconnection (Offenes System für Kommunikationsverbindungen) Sinn: Bildet die Grundlage für die Bildung von Kommunikationsstandards und zur Standardisierung. Inhalt: Das OSI-Schichtenmodell besteht aus 7 Schichten. Funktionsweise: Bei der Kommunikation zwischen zwei Systemen (z.B. Computer zu Computer) durchläuft die Kommunikation alle 7 Schichten des OSI-Schichtenmodells zweimal. 1. Einmal beim Sender und 2. Noch einmal bei Empfänger. Je nachdem, wie viele Zwischenstationen die Kommunikationsstrecke aufweist, durchläuft die Kommunikation auch mehrmals das gesamte Schichtenmodell. Damit dieser Weg funktioniert, muss dieser eindeutig festgelegt werden und alle Geräte und jede Software, die in diesem Prozess involviert sind, müssen den Ablauf kennen und dieselbe Sprache sprechen. Diese Normen legt das OSI-Schichten-Modell fest. „Das OSI-Schichten-Modell sorgt durch diesen Standard dafür, dass in einem Netzwerk Komponenten und Software verschiedener Hersteller miteinander arbeiten können.“ Genauer Ablauf Beim senden einer Datei durchläuft diese zuerst die OSI Schichten 7 bis 1 und verlässt nachher den Computer. Diese Datei wird durch ein Transport-Medium z.B. Kabel / Drahtlos zu einem anderen Computer übertragen und durchläuft dort die umgekehrte Reihenfolge des OSI Modells 1 bis 7. Layer (auf Deutsch: Schichten) Das OSI Modell hat 7 Schichten. Diese Schichten können weiter unterteilt werden. Vincent Vogt, Michael Meister, Marco Hegyi Freitag, 21. März 2014 Vorbereitung Informatik LAP OSI – Modell 1 – 4 Das Transport System 5 – 7 Anwendungsorientierte Schichten „Wichtig: Die OSI Layer Schichten dürfen nur in Englisch in dieser Zusammenfassung vorhanden sein. Deutsche Begriffe unterscheiden sich im Internet deutlich voneinander, da gewisse unfähige Leute die das Thema nicht genau verstanden haben und hier die falschen Begriffe dafür verwenden.“ (Strebel, 2014) 1 Layer - Physical Layer Die erste Schicht empfängt die Daten als erstes. Sie ist für die Bitübertragung zuständig und heisst darum auf Englisch Physical Layer. Zum Beispiel übernimmt die Netzwerkkarte diesen Schritt und gehört darum zur 1 Schicht des OSI Modells. Protokolle: Keine ( -> Hardware) 2 Layer – Link Layer Die 2 Schicht des OSI Modells kontrolliert und verbessert die ankommenden binären Daten. Sie sorgt somit für eine zuverlässige Verbindung zwischen Endgerät und Übertragungsmedium. Beispiele für diese Schicht sind Switch, Bridge Protokolle: HDLC (LAPB) Hier werden die Sicherungsmaßnahmen beschrieben, die dafür sorgen, dass aus den einzelnen Signalen ein zuverlässiger Datenstrom wird. 3 Layer - Network Layer Diese Schicht kümmert sich um das Routing der Datenpaketen. Sie steuert den Austausch von Datenpaketen, da diese nicht direkt an das Ziel vermittelt werden können und deshalb mit Zwischenzielen versehen werden müssen. Die Datenpakete werden dann von Knoten zu Knoten (Zwischenziel zu Zwischenziel) übertragen bis sie ihr Ziel erreicht haben. Um das umzusetzen zu können, identifiziert die Netzwerkschicht die einzelnen Netzknoten, baut Verbindungskanäle auf und wieder ab und kümmert sich um die Wegsteuerung (Routing) und die Datenflusssteuerung. Beispielgerät, das dieser Schicht zugeordnet wird ist ein Router. Protokoll: IP, IPX, X.25 4 Layer –Transport Layer Dient als Verbindung (Schnittstelle) der Schichten 1-4 zur Anwendungsschicht 5-7 des OSI Modells. Die Transportschicht besitzt auch einen Mechanismus zur Erkennung und Behebung von Fehlern die von der Sicherungsschicht (OSI Schicht 2) nicht erkannt worden sind. Die Transportschicht erkennt z.B. eine falsche Reihenfolge, Verdopplung oder Verlust von Datenpaketen. Die Transportschicht stellt Vincent Vogt, Michael Meister, Marco Hegyi Freitag, 21. März 2014 Vorbereitung Informatik LAP OSI – Modell zusätzlich Dienste für den Datentransport sicher, indem sie die Kommunikation zwischen zwei Modulen (z. B. zwischen der Netzwerkkarte und dem Prozessor) sicherstellt. Protokolle: TCP, UDP 5 Layer – Session Layer Der Session Layer regelt die Kommunikation zwischen den Rechnern. Er kontrolliert somit den Aufbau und den Abbau einer Verbindung. Um Zusammenbrüche/ Unterbrüche einer Verbindung zu beheben, stellt die Sitzungsschicht Dienste für einen organisierten und synchronisierten Datenaustausch zur Verfügung. Funktionsweise dieses Dienstes: Zu diesem Zweck werden Wiederaufsetzpunkte, so genannte Fixpunkte (Check Points) eingeführt, an denen die Sitzung nach einem Ausfall einer Transportverbindung wieder synchronisiert werden kann, ohne dass die Übertragung wieder von vorne beginnen muss. Protokolle: RPC 6 Layer – Presentation Layer Zu ihren Aufgaben gehören also das Formatieren, Verschlüsseln und Komprimieren der Daten. Sie legt auch die Richtlinien der Daten fest, welche die Darstellungsschicht durchqueren. Protokolle: Telnet, FTP 7 Layer – Application Layer Auf Schicht 7 sind die Datenübertragungs-Dienste (z. B. Datentransfer, E-Mail) angesiedelt. Sie stellt somit die Verbindung zu den Anwendungsprogrammen (Outlook, Internet Explorer) zur Verfügung. In dieser Schicht wird das eigentliche Ziel von OSI verwirklicht, diese Schicht stellt dem Endbenutzer die Kommunikationsdienste zur Verfügung. Protokolle: FTAM, NFS Vincent Vogt, Michael Meister, Marco Hegyi Freitag, 21. März 2014 Vorbereitung Informatik LAP Aktive und passive Komponenten Aktive und passive Komponenten Zusammenfassung Als Netzwerkkomponente gelten die Bestandteile eines Netzwerkes. Dazu gehören zum Beispiel Geräte wie „Switch“ „Netzwerkkarte“ „Netzwerkkabel“ „Router“… Diese Netzwerkkomponente werden unter sich in zwei Klassen unterteilt: aktive und passive Netzwerkkomponente. Der Unterschied liegt in der Verwendung dieser Komponenten. Während die aktiven Komponenten „intelligent“ sind und ihrer eigenen Logik folgen (z. B. das Routing von Verbindungen von einem Router), sind die passiven Netzwerkkomponenten nur Elemente welche für den Aufbau eines Netzwerkes benötigt werden – Netzwerkkabel, Anschlussdose, Schränke Aktive Netzwerkkomponente Hub (Wird heute kaum mehr verwendet -> überspringen) Der Hub dient dem Netzwerk als Verbindungstation der einzelnen Arbeitsstationen. Mit dem Hub können somit alle Arbeitsstationen eines Netzwerkes miteinander verbunden werden. Der Hub erledigt dies, indem er die Datenpakete an alle Ports sendet. Somit erhalten alle Arbeitsstationen dieses Netzwerks die Datenpakete, nehmen diese an, oder verweigern diese. Repeater Der Repeater wird benötigt um das Signal eines Netzwerks zu verstärken, indem er das Signal neu aufbereitet. Dies wird benötigt, um die Reichweite eines Netzwerks zu erweitern. Ein Repeater hat normalerweise nur einen Eingang und einen Ausgang. Netzwerkkarte Eine Netzwerkkarte dient einer Arbeitsstation als Adapter zum Netzwerk. Die Netzwerkkarte ermöglicht es somit auf das Netzwerk zuzugreifen. Sie verfügt daher über einen RJ 45 Stecker für das Netzwerkkabel. Jede Netzwerkkarte hat eine eigene Adresse – die MAC Adresse. Diese ist auf der Welt eindeutig. Anhand dieser Sprechen sich die Arbeitsstationen an. Die Netzwerkkarte verfügt zusätzlich über zwei Lichter. Das Grüne zeigt an, dass eine Hardwareseitige Verbindung besteht und das Orange zeigt den Status der Verbindung an. Grün – Hardware Verbindung Orange – Status der Verbindung Damit die Geräte in einem Netzwerk miteinander kommunizieren können muss eine vollständige Netzwerk Konfiguration an den jeder Arbeitsstation durchgeführt werden. Diese Einstellungen werden in den Netzwerkeinstellungen getätigt: Vincent Vogt, Michael Meister, Marco Hegyi Freitag, 21. März 2014 Vorbereitung Informatik LAP Aktive und passive Komponenten Jede Arbeitsstation muss in seinem Netzwerk eine eindeutige IP Einstellung haben. Diese wird entweder manuell eingestellt oder von einem Server/Gerät zugeteilt (DHCP). Weiterhin ist eine Subnet-Mask notwendig, die die Netzwerk-Adresse und Stations-Adresse voneinander trennt. Als drittes beinhaltet die IP-Konfiguration die IP-Adresse des Standard-Gateways. Dort werden alle Datenpakete hingeschickt, die sich nicht im selben Netz befinden oder über die keine Route bekannt sind. Wird also kein Standardgateway konfiguriert, gibt es für die Datenpakete keinen Weg aus dem Netz heraus. Die vierte Einstellung ist die Adresse des DNS-Servers. Er ist in der Lage Domain-Namen (z. B. www.facebook.com) in eine IP-Adresse aufzulösen. Bridge Mit einer Bridge kann ein lokales Netzwerk in zwei Segmente aufteilt werden. Heute verwendet man aber Switches dafür also -> Überspringen! Switch (OSI Schicht 2) Ein Switch verbindet mehrere Stationen in einem Netzwerk direkt miteinander. Dies werden über mehrere RJ45 Ports erledigt. Er verteilt somit die Datenpakete gezielt an den gewünschten Rechner, falls dies möglich ist. Falls dies nicht möglich ist verhält sich der Switch wie ein Hub und sendet die Pakete an alle Rechner. Sobald aber ein Adressant gefunden wurde, merkt sich der Switch diese und leitet die unbekannten Datenpakete in Zukunft entsprechend weiter. Er speichert diese Verbindungen in einer Routing-Tabelle und kann dann entscheiden, welchen Weg ein Datenpaket nehmen muss. Da eine Arbeitsstation zu Arbeitsstation Verbindung aufgebaut wird, kann die gesamte Bandbreite der Verbindung verwendet werden. Vincent Vogt, Michael Meister, Marco Hegyi Freitag, 21. März 2014 Vorbereitung Informatik LAP Aktive und passive Komponenten „Ein Switch ist im Prinzip nichts anderes als ein intelligenter Hub, der sich merkt, über welchen Port welche Station erreichbar ist.“ Teurere Switches können die Arbeitsstationen auch anhand der IP-Adresse ansprechend und nicht nur anhand der MAC Adresse. Switche können Datenpakete überprüfen und sie weiterleiten. Diese beiden Verfahren werden Cut Through (direkt Weiterleiten der Pakete) und Store and Forward (Datenpakete überprüfen und dann weiterleiten) genannt. Modernere Switch wenden beide Eigenschaften intelligent an: „Sie merken wenn zu viele Fehlerhafte Dateipakete weitergeleitet wurden und schalten auf den Kontrollierten Modus um. „ Router Router verbinden mehrere Netzwerke mit unterschiedlichen Protokollen und Architekturen. Er hat somit mindestens zwei Netzwerkanschlüsse (Internes Netzwerk und Externes(LAN-und WAN-Seite)). Router werden häufig verwendet um das Netzwerk mit dem Internet oder einem anderen Netzwerk zu verbinden. Über eine Routing-Tabelle entscheidet ein Router, welchen Weg ein Datenpaket nimmt. Gateway Der Gateway verbindet Netzwerke die aus unterschiedlichen Netzwerkprotokollen bestehen. Er dient somit als Konverter der Protokolle. Heutzutage übernimmt häufig der Router diese Tätigkeit. Server Bei einem Server um einen sehr leistungsfähigen Computer, der je nach Anwendungsfall mit spezieller Hardware und Software ausgestattet ist. Auf dem Server laufen mehrere Dienste und Anwendungen, die von anderen Netzwerk-Teilnehmern über das Netzwerk anfordern werden. Es wird bei verschiedenen Servern folgendermassen unterschieden: Application Server: Dieser Server beinhaltet nur eine Applikation und stellt diese verschiedener Clients zur Verfügung Compute Server: Der Compute Server stellt nur Rechenleistung zur Verfügung. Dies wird zum Beispiel in der Wissenschaft benötigt. Oder zum minen von Bitcoins. Datenbank Server: Selbsterkärened. File Server: Selbsterklärend. Internet Server: Stellt Internet Dienstleistungen zur Verfügung. Media-Server: Der Media Server stellt Video und Audio Daten zur Verfügung. Proxy: Der Proxyserver speichert Webseiten dazwischen damit die Internetbelastung gemindert wird. Über Proxy können auch die Zugriffe auf das Web beschränkt werden. Printserver: Auf dem Printserver werden alle Drucker eingerichtet. Wenn die Clients nun etwas Ausdrucken wollten, können sie dies über den Printserver erledigen. Vincent Vogt, Michael Meister, Marco Hegyi Freitag, 21. März 2014 Vorbereitung Informatik LAP Aktive und passive Komponenten NAS (Storage) Das NAS ist ein Datenspeicher der in einem Netzwerk Speicherplatz zur Verfügung stellt. Das NAS besteht aus einem Betriebsystem, mehreren Festplatten, einem Netzteil und einer Stromversorgung. steht der Speicherplatz allen Netzwerkteilnehmern zur Verfügung oder wird benutzerabhängig aufgeteilt. Ein NAS ist meistens 24 Stunden in Betrieb und beinhaltet eine RAID und Datenspiegelung Absicherung gegen Datenverlust. Vincent Vogt, Michael Meister, Marco Hegyi Freitag, 21. März 2014 Vorbereitung Informatik LAP Protokolle Protokolle Ein Protokoll regelt die Abfolge eines Ablaufes für die dazugehörigen Komponenten. Die Protokolle bestimmen somit wie einzelnen Komponenten miteinander kommunizieren können. In einem Netzwerk übernehmen die Protokolle je eine Aufgabe. Zusammen sind sie dann im OSI Model unterteilt in Schichten.1 Damit die Protokolle funktionieren können, brauchen sie einige Informationen die im folgenden Aufbau der Protokolle beschrieben sind: - Absender und Empfänger - Typ des Paketes - Paketgrösse - Eine Prüfsumme um zu Kontrollieren, ob die Übertragung fehlerfrei abgelaufen ist Diese Informationen sind im Header der Protokolle abgelegt. Man unterscheidet: Unicast-Protokolle: Das Protokoll wird nur an 1 Empfänger geschickt. Multicast-Protokolle: Das Protokoll wird an mehrere Empfänger geschickt. Brodcast-Protokolle: Das Protokoll wird an alle Empfänger geschickt. Aufgaben der Protokolle: sicherer und zuverlässiger Verbindungsaufbau verlässliche Zustellen von Paketen Wiederholtes Senden nicht angekommener Pakete Zustellen der Datenpakete an den Empfänger Sicherstellen einer fehlerfreien Übertragung TCP/IP und UDP Übernimmt die Funktion für die Übermittlung von Datenpakten in durch externe Netzwerke. TCP und IP sind dabei zwei Verschiedene Protokolle. Das Internet Protokoll IP (OSI Schicht 3)und das Transmission Control Protocol TCP. (OSI Schicht 4) Diese beiden sind heute die Standard Protokolle im Internet. Das Internet Protocol, hat die Aufgabe, Datenpakete zu adressieren. Dazu haben alle Stationen und Endgeräte eine eigene Adresse. -> IP Adresse Diese IP-Adresse dient nicht nur zur Adressierung einzelner Stationen, sondern ganzer Netze. Beim IPRouting geht es nicht darum, Datenpakete an bestimmte Stationen zu schicken, sondern die Pakete ins richtige Netzwerk zu leiten. TCP übernimmt die Aufgabe der Datensicherheit, der Datenflusssteuerung und ergreift Maßnahmen bei einem Datenverlust. Die Funktionsweise von TCP besteht darin, die Dateien oder den Datenstrom 1 Details siehe Kapitel OSI Model Vincent Vogt, Michael Meister, Marco Hegyi Freitag, 21. März 2014 Vorbereitung Informatik LAP Protokolle von den Anwendungen entgegen zu nehmen, aufzuteilen, mit einem Header zu versehen und an das Internet Protocol (IP) zu übergeben. http HTTP ist das Kommunikationsprotokoll im World Wide Web (WWW). Die wichtigsten Funktionen sind Dateien vom Webserver anzufordern und zum Browser zu schicken. Die Kommunikation findet nach dem Client-Server-Prinzip statt. Der HTTP-Client (Browser) sendet seine Anfrage an den HTTP-Server. Dieser bearbeitet die Anfrage und schickt seine Antwort zurück. Die Kommunikation wird standardmäßig über TCP auf dem Port 80 abgewickelt. Die Meldungen werden Request und Response genannt und bestehen aus einem Header und den Daten. Damit der Server weiß, was er dem HTTP-Client schicken soll, adressiert der HTTP-Client eine Datei, die sich auf dem HTTP-Server befinden muss. Dazu wird vom HTTP-Client eine URL an den HTTP-Server übermittelt. Der HTTP-Request ist die Anfrage des HTTP-Clients an den HTTP-Server. Ein HTTP-Request besteht aus den Angaben Methode, URL und dem Request-Header. Die häufigste Methoden sind GET und POST. Vincent Vogt, Michael Meister, Marco Hegyi Freitag, 21. März 2014 Vorbereitung Informatik LAP Protokolle POP, IMAP POP Das Post Office Protocol (POP) ist ein Übertragungsprotokoll, über das ein Client E-Mails von einem EMail-Server abholen kann. POP3 ist in der Funktionalität sehr beschränkt und erlaubt nur das Auflisten, Abholen und Löschen von E-Mails am E-Mail-Server. Vorteil Nachteil Es ist keine ständige Verbindung zum Mailserver notwendig Die Verbindung wird bei Bedarf Logindaten werden im Klartext übertragen vom Client aufgebaut und Eine Synchronisierung zwischen den Clients findet nicht statt. Wird beendet eine Mail gelöscht oder als "Gelesen" markiert, wird diese Nach der Anmeldung werden alle Information nicht auf andere Mail-Clients übertragen. E-Mails vom Mailserver heruntergeladen IMAP Einsatzgebiet: Lesen und Verwalten von E-Mails IMAP ist ein Netzwerkprokoll für das Handling mit E-Mails. Genauer gesagt ist IMAP ein textbasiertes Protokoll zum Zugriff auf E-Mails, die sich auf einem Mailserver befinden. IMAP dann Mails, Ordnerstrukturen und Einstellungen auf den Servern speichern und belassen können. Während ein Benutzer von POP nach Verlust seines PC entweder alle E-Mails verloren hat oder bereits gelöschte E-Mails erneut erhält, behält ein Benutzer von IMAP seine Mails auf den Servern und, auch über mehrere und verschiedene Clients hinweg, immer einen einheitlichen Zugriff. Beispiel: „Möchte ein Nutzer z. B. den Inhalt eines Ordners sehen, holt sich der Client eine aktuelle Nachrichtenliste des betreffenden Ordners vom Server. Soll der Inhalt einer Mail angezeigt werden, wird dieser vom Server geladen. Da alle Daten weiterhin auf dem Server verbleiben, zeigen – auch bei der Benutzung von mehreren Clients – alle den gleichen, aktuellen Datenbestand einer Mailbox an. Zudem wird eine lokale Speicherung der Daten unnötig und erweiterte Möglichkeiten wie das Durchsuchen von Mails werden serverseitig durchgeführt.“ Vorteil IMAP Vincent Vogt, Michael Meister, Marco Hegyi Nachteil IMAP Freitag, 21. März 2014 Vorbereitung Informatik LAP Nachrichten werden separat auf dem Server gespeichert Für jede ungelesene Nachricht muss eine Verbindung zum Server hergestellt werden Schneller erster Zugriff auf den Briefkasten Protokolle Der Inhalt des Briefkastens ist immer Um die Kopie einer gesendeten Nachricht zu speichern, muss diese ein zweites Mal hochgeladen werden auf dem neuesten Stand FTP FTP ist ein Kommunikationsprotokoll, um Dateien zwischen zwei unterschiedlichen Computersystemen zu übertragen. Am Anfang jeder FTP-Verbindung steht die Authentifizierung des Benutzers. Danach erfolgt der Aufbau des Steuerkanals über Port 21 und des Datenkanals über Port 20. Wenn die Dateiübertragungen abgeschlossen sind, werden die Verbindungen vom Benutzer oder vom Server (Timeout) beendet. Das FTP-Protokoll kennt zwei verschiedene Übertragungsmodi. Den ASCII-Modus und den BinaryModus. Die beiden Modi unterscheiden sich in der Art der Codierung. BitTorrent (ist auch ein Protokoll ;) ) Vincent Vogt, Michael Meister, Marco Hegyi Freitag, 21. März 2014 Vorbereitung Informatik LAP IPv6 IPv6 IPv6 ist als Internet Protocol (Version 6) für die Vermittlung von Daten durch ein paketvermittlendes Netz, die Adressierung von Netzknoten und –stationen, sowie die Weiterleitung von Datenpaketen zwischen Teilnetzen (Routing) zuständig. IPv6 ist der Schicht 3 des OSI-Schichtenmodells zugeordnet. IPv6 ist der direkte Nachfolger von IPv4 und gehört zur Protokollfamilie TCP/IP. Da weltweit immer mehr Menschen, Maschinen und Geräte mit einer eindeutigen Adresse an das Internet angeschlossen werden wollen, reichen die bestehenden 4 Milliarden IP-Adressen von IPv4 nicht mehr lange aus. Adressraum bei IPv6 Die nächste IP-Generation (IPv6) erhöht die Anzahl IP-Adressen auf 2128. Damit könnte man jeden Quadratmillimeter der Erde mit rund 600 Billionen Adressen belegen. Zudem bringt IPv6 Erleichterungen bei Rechnerkonfigurationen und deren Betrieb. Bei IPv6 fallen Netzwerkmasken ersatzlos weg. Das Subnetz hängt man an die IP-Adresse an und trennt es vom Rest der Adresse mit einem „/“. Bei IPv6 adressieren die ersten 64 Bit das Netz und die restlichen 64 Bit den Host. Zudem werden Mechanismen wie Neighbor Discovery das Address Resolution Protocol (ARP) und Stateless Address Autoconfiguration (SAC oder SAA) DHCP ablösen. Für private lokale Netze gibt es in IPv6 ebenfalls reservierte Adressbereiche (Unique Local Addresses / ULA). Die privaten IPv6-Adressen sind ähnlich wie bei IPv4 weltweit eindeutig, werden aber nicht geroutet. Adressvergabe und Autokonfiguration Bei IPv6 gibt es zwei verschiedene Arten, wie Clients an ihre eigene IP-Adresse kommen. Entweder über DHCPv6 oder Autokonfiguration. Bei Autokonfiguration ist jedoch der Nachteil, dass nur Kommunikation im lokalen Netz möglich ist. Standard-Gateway und DNS-Server müssen wie gehabt manuell konfiguriert werden oder per DHCPv6 abgefragt werden. Anders als bei IPv4 müssen IP-Adressen im lokalen Netz nicht zentral vergeben werden. Die Adressvergabe erfolgt automatisch und die Stationen prüfen selbstständig, ob ihre Adresse bereits im Netzwerk vergeben ist. Stateless Adress Configuration Startet eine Station mit IPv6, weist sie sich selbst als erstes eine lokale Adresse zu. Diese lokale Adresse wird unter anderem aus der MAC-Adresse des Netzwerkadapters generiert. Da MAC-Adressen in der Regel weltweit einmalig sind ist es die lokale IP-Adresse ebenfalls. Bevor der PC diese Adresse nutzen kann, schickt er eine Anfrage ins lokale Netz (Neighbor Solicitation). Falls eine andere Station bereits dieselbe Adresse benutzt, muss diese manuell umgeändert werden. Mit seiner lokalen Adresse kann die Station nur im lokalen Netzwerk kommunizieren. Für das Internet braucht sie eine zusätzliche Adresse, die sie sich ebenfalls selbst generiert. Dazu fragt die Station beim Standard-Gateway (Router) nach, welche Adresse sie verwenden soll. Vincent Vogt, Michael Meister, Marco Hegyi Freitag, 21. März 2014 Vorbereitung Informatik LAP IPv6 Privacy Extensions Weil die globale MAC-Adresse und die IPv6-Adresse durch den Interface Identifier nachverfolgbar ist, wurden die Privacy Extensions entwickelt. Damit wird ein Teil der Anonymität, wie sie bei IPv4 vorhanden war, wiederhergestellt. Privacy Extensions erzeugt ständig wechselnde Interface Identifiers, statt diesen aus der MAC-Adresse zu generieren. Anschliessend werden mit diesen Adressen ausgehende Verbindungen hergestellt, um die Erstellung von Bewegungsprofilen auf IP-Ebene zu verhindern. Vergleich IPv4 und IPv6 Es gibt viele Unterschiede zwischen IPv4 und IPv6. Wichtig dabei ist, sich vor Augen zu halten, dass IPv6 keine Weiterentwicklung im eigentlichen Sinne ist, sondern ein völlig neues Protokoll. Somit ist IPv6 nicht abwärtskompatibel, was die Umstellung zur neuen Version erheblich erschwert, da die gesamte Infrastruktur (respektive Hardware) erneuert werden muss. Vincent Vogt, Michael Meister, Marco Hegyi Freitag, 21. März 2014 Vorbereitung Informatik LAP VPN VPN Ein VPN (Virtual Private Network) ist ein logisches privates Netzwerk auf einer öffentlich zugänglichen Infrastruktur. Nur zum privaten Netzwerk gehörende Kommunikationspartner können miteinander kommunizieren und Informationen austauschen. Es gibt keine allgemein gültige Definition für VPN. Verschlüsselung und Authentifizierung sind Voraussetzung für ein VPN. Authentizität VPN – Virtual Private Network Vertraulichkeit Integrität VPNs müssen Sicherheit der Authentizität, Vertraulichkeit und Integrität sicherstellen. Authentizität = Identifizierung von autorisierten Nutzern und die Überprüfung deren Daten. Vertraulichkeit = Verschlüsselung der Daten. Integrität = Daten dürfen von Dritten nicht verändert werden können. Unabhängig sorgen VPNs für eine angemessene Sicherheit der Daten, die darüber übertragen werden. VPN-Typen Remote-Access-VPN Branch-Office-VPN / Site-to-Site-VPN / LAN-to-LAN –VPN Extranet-VPN Remote-Access-VPN Remote-Access ist ein VPN-Szenario, bei dem Heimarbeitsplätze oder mobile Benutzer (Aussendienst) in ein Unternehmensnetzwerk eingebunden. Der externe Mitarbeiter soll so arbeiten, wie wenn er sich an seinem Arbeitsplatz im Unternehmen befindet. Das VPN stellt eine logische Verbindung zum lokalen Netzwerk über das öffentliche Netzwerk her. Im Vordergrund steht ein möglichst geringer, technischer und finanzieller Aufwand für einen sicheren Zugriff auf das Unternehmensnetzwerk. Hierbei ist zwangsläufig ein VPN-Client auf dem Computer des externen Mitarbeiters nötig. Branch-Office-VPN / Site-to-Site-VPN / LAN-to-LAN –VPN Branch-Office-VPN, Site-to-Site-VPN oder LAN-to-LAN –VPN sind Anwendungs-Szenarien, um Aussenstellen oder Niederlassungen (Filialen) zu einem dynamischen, virtuellen Firmennetzwerk über das öffentliche Netz zusammenzuschalten. Netzwerke die sich an verschiedenen Orten befinden, lassen sich mit einer angemieteten Standleitung direkt verbinden. Extranet-VPN Während Branch-Office-VPNs nur die verteilten Standorte einer Firma verbinden, ist ein Extranet-VPN ein virtuelles Netzwerk, das die Netzwerke unterschiedlicher Firmen miteinander verbindet. Dabei gewährt man externen Unternehmen Zugriff auf Teilbereiche des Unternehmensnetzwerks. Die Zugriffsbeschränkung erfolgt über eine Firewall. Extranet-VPNs ermöglichen eine sichere Kommunikation zwischen den beteiligten Unternehmen. Vincent Vogt, Michael Meister, Marco Hegyi Freitag, 21. März 2014 Vorbereitung Informatik LAP VPN Tunneling Um eine gesicherte Datenübertragung über das unsichere Internet zu gewährleisten, wird mit einem Tunneling-Protokoll eine verschlüsselte Verbindung, der VPN-Tunnel, aufgebaut. Der VPN-Tunnel ist eine logische Verbindung zwischen beliebigen Endpunkten. Meist sind das VPN-Clients, VPN-Server und VPN-Gateways. Man nennt diese virtuellen Verbindungen Tunnel, weil der Inhalt der Daten für andere nicht sichtbar ist. VPN-Endpunkt Ein VPN-Endpunkt ist die Stelle an der der VPN-Tunnel endet bzw. beginnt. Der Endpunkt ist für die Einhaltung von Authentizität, Vertraulichkeit und Integrität zuständig. Ein Endpunkt kann ein Router, Gateway oder ein Software-Client sein. VPN-Router / VPN -Gateway VPN-Lösungen gibt es als Hardware (VPN-Router), Software (VPN-Server) oder auch als Service (Layer2-VPN vom Netzbetreiber). Typischerweise setzt man an VPN-Endpunkten einen VPN-Router oder ein VPN-Gateway ein. VPN-Gateway-Funktionen finden sich heute immer öfter auch in normalen Routern und Firewalls. VPN-Router und -Gateways können VPN-Verbindungen und normale Verbindungen verarbeiten. Die VPN-Verbindungen erkennen sie am Header der Datenpakete oder an der IP-Protokollnummer. VPN-Protokolle VPN-Protokolle sind beispielsweise: IPsec PPTP L2TP L2TP over IPsec SSL-VPN Ein Virtual Private Network (VPN) ist ein Computernetz, welches zum Transport privater Daten ein öffentliches Netz, zum Beispiel das Internet, nutzt. Die Verbindung über das öffentliche Netz wird üblicherweise verschlüsselt. Es ermöglicht somit eine sichere Übertragung über ein unsicheres Netzwerk. Teilnehmer eines VPN können Daten wie in einem LAN (lokales Netzwerk) austauschen. Die einzelnen Teilnehmer selbst müssen hierzu nicht direkt miteinander verbunden sein. Eine Verbindung der Netze wird über einen Tunnel zwischen VPN-Client, dem Benutzer Zuhause, und dem VPN-Server, beispielsweise dem Schulserver, ermöglicht. Meist wird der Tunnel dabei gesichert, aber auch ein ungesicherter Klartexttunnel ist ein VPN. Der VPN-Client ist eine Software, die eine verschlüsselte und authentifizierte Verbindung zum VPNServer aufbaut. Hierbei erhält der Benutzer eine IP-Adresse der jeweiligen Fachhochschule oder Uni, die es ihm ermöglicht, auf alle Datenbanken zuzugreifen, die für die Fachhochschulen und Unis lizenziert sind. Vincent Vogt, Michael Meister, Marco Hegyi Freitag, 21. März 2014 Vorbereitung Informatik LAP SSL – Secure Socket Layer SSL – Secure Socket Layer SSL ist ein Protokoll, das der Authentifizierung und Verschlüsselung von Internetverbindungen dient. SSL befindet sich auf einer eigenen Schicht zwischen TCP und den Protokollen der Anwendungs- und Darstellungsschicht. Ein typisches Beispiel für SSL ist der gesicherte Abruf von vertraulichen Daten über HTTP und die gesicherte Übermittlung von vertraulichen Daten an den HTTP-Server. In der Regel geht es darum, die Echtheit des kontaktierten Servers durch ein Zertifikat zu garantieren und die Verbindung zwischen Client und Server zu verschlüsseln. SSL ist eine optional aktivierbare Sicherheitskomponente für HTTP und ist somit für Webseiten gedacht, die vertrauliche Daten verarbeiten. Beispielsweise beim Online-Banking oder OnlineShopping. Solche Webseiten bauen in der Regel automatisch eine verschlüsselte Verbindung zwischen Browser und Webserver auf. Weil SSL unterhalb der Anwendungsprotokolle sitzt, können es auch andere Anwendungsprotokolle zum Verschlüsseln benutzen. Dabei muss jedes Anwendungsprotokoll SSL explizit beherrschen. So wird beispielsweise aus HTTP (Hypertext Transfer Protocol) HTTPS (Hypertext Transfer Protocol Secure). In der Regel arbeiten die Anwendungsprotokolle mit TLS, wenn von SSL die Rede ist. Der Grund, warum statt der Bezeichnung TLS immer noch SSL verwendet wird, liegt daran, dass sich TLS bei der Kommunikation als SSL Version 3.1 zu erkennen gibt. Ablauf der Authentifizierung Beim ersten HTTPS-Request durch den Browser (Client) nutzt SSL die asymmetrische Verschlüsselung. Der Server schickt als erste Antwort seinen öffentlichen Schlüssel (Public Key) und ein Zertifikat. Auf diese Weise authentifiziert sich der Webserver gegenüber dem Client. Schlüssel und Zertifikat werden anschliessend vom Client auf Glaubwürdigkeit überprüft. … Ablauf der Validierung Bei der Validierung prüft der Browser zuerst, ob er dem Aussteller des Zertifikats vertraut. Dazu muss das entsprechende Wurzelzertifikat der Zertifizierungsstelle im Browser hinterlegt sein. Im zweiten Schritt kontaktiert der Browser die angegeben Zertifizierungsstelle. Diese prüft ob das Zertifikat gültig ist. Erst wenn der Browser die Gültigkeit eines Zertifikats feststellen kann, gilt die Verbindung mit dem öffentlichen Schlüssel als sicher. Sicherheitsrisiken bei SSL Wurde eine Verbindung mit SSL oder TLS aufgebaut, dann ist die Übertragung verschlüsselt und vor Dritten geschützt. Es ist ab diesem Zeitpunkt nicht mehr möglich die Verbindung passiv zu belauschen oder aktiv zu manipulieren. Leider akzeptieren manche Browser Wie sicher ist SSL? SSL ist nur so sicher, wie ein Programm die Identität der Gegenstelle, also deren Zertifikat, überprüft. Das bedeutet, dass Programme und Anwendungen mit SSL-Verschlüsselung nicht zwangsläufig sicher sind. Vincent Vogt, Michael Meister, Marco Hegyi Freitag, 21. März 2014 Vorbereitung Informatik LAP Vincent Vogt, Michael Meister, Marco Hegyi SSL – Secure Socket Layer Freitag, 21. März 2014