Algorithmen und Datenstrukturen 1

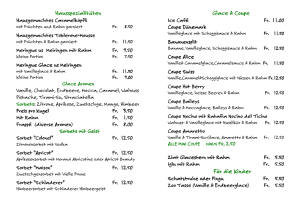

Werbung