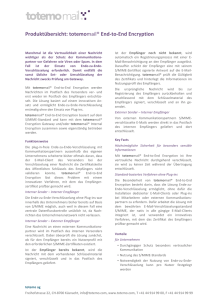

Endpoint Encryption - Online Help Center Home

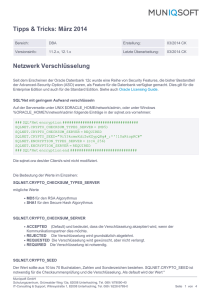

Werbung