- BDO Austria GmbH

Werbung

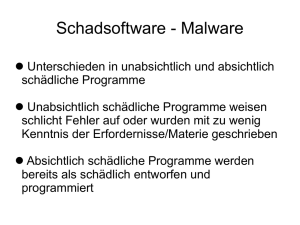

BDO 360 360° CYBERSECURITY ANALYSE 2015 Global Forensics & FTS Annual Conferences, 15 - 17 October, Oslo Page 0 Presentation title DERZEITIGE SITUATION Cyber Attack • Angriffe erfolgen immer häufiger spezifisch auf ausgewählte Targets • Angriffe werden technisch aufwändiger • Hinter Angreifern stecken z.T. Staaten oder firmenartige Organisationen mit beachtlichen Budgets Internet Security Technologies Lokales Netz • schützen vor bekannten Szenarien und bekannter Malware • Schutz vor unbekannten Angriffen nur eingeschränkt möglich • Geringe Änderungen an Malware unterwandert Schutzschild Threat • Besonders g gefährdet sind KnowHow-Träger g (sensible ( Technologien) und Institutionen wie Banken • Besonders gefährlich sind Advanced Persistent Threats (APTs), die über einen längeren Zeitraum auch nach Entdeckung g in veränderter Form weitergeführt g werden • Aktuelle Fälle in Österreich zeigen, wie verwundbar IT Infrastrukturen für Hacker-Angriffe sind 360° CYBERSECURITY ANALYSE 360 Aufnahme von Mitarbeiterdetails • Mitarbeiteiter erhält Email mit Schadprogramm • Mitarbeiter öffnet Anhang Infektion des Rechners Angreifer übernimmt Adminrolle • Das Ausspionieren der Daten beginnt • Benutzerrechte werden nach Möglichkeit eskaliert • Angreifer erhält Adminrechte Weitere Rechner werden infiziert Benachrichtigung von BDO • BDO sammelt Daten • Die gesammelten Daten werden erden nach Angriffsmustern ausgewertet Untersuchung verdächtiger Vorfälle Nachhaltige Schutzvorkehrung gegen Angriffe • Um ein Wiederkehren der Angreifer zu erkennen,, werden Netzwerkdaten von BDO über einen Zeitraum überwacht Angriffsmusters A iff werden rekonstruiert WARUM 360 360° • • • • • • • • Weil bei CyberAttacken häufig y g neue und damit noch unbekannte Angriffsszenarien angewendet werden, die einen ganzheitlichen Untersuchungsansatz erfordern Wir bereits bei der Planung davon ausgehen, dass von verschiedenen Medien und Systemen y Daten z.T. in Echtzeit gesammelt werden müssen Aufgrund der Vielzahl eingesetzter Datenformate der Anspruch für die Auswertung hoch ist, diese Formate schnell sammeln, verarbeiten und untersuchen zu können Die zu untersuchenden Datenmengen sehr groß sein können und entsprechend performante Systeme bei der Auswertung erforderlich sind Komplexe Angriffsszenarien z.T. aufwendige Analyseverfahren erfordern Für die Sammlung der Daten ein weltweites Netzwerk erforderlich sein kann Auch hier datenschutzrechtliche Gegebenheiten Beachtung finden müssen Erfahrung in diesem Bereich die Grundlage zur erfolgreichen Analyse bildet PROZESS DER 360 360° ANALYSE Wesentliche Erfolgsfaktoren Counter measures 1. Proof Of Concept Aufnahme der Netzwerklandschaft sowie etwaiger g Schwachstellen und Aufstellung g möglicher Analyseschritte 2. Collection of Data and Search Für das Verfahren relevante Daten werden forensisch gesichert 3. Analysis of data and Malware screening Gesammelte Daten werden nach Auffälligkeiten gescreent 4. Study of actions of attackers Bei der Feststellung eines Angriffs wird der Angreifer beobachtet 5 5. Counter Measures Kritische Unternehmensdaten werden abgesichert POC Attack g screening Data Collection Analyse y of colleted data ELECTRONICALLY STORED INFORMATION (ESI) Netzwerklogs Einzelplatzrechner • Webserver (wie Apache, IIS) • Lokal g gespeicherte p Malware • Firewall-Logs • Lokale Logfiles des Filesystems • Switch-Logs • Lokale Logfiles und Windows Events • Anmeldelogs, Exchange, VPN, ISA, Forefront Netzwerkverkehr • Capture des Netzwerktraffics • Nachvollziehen des Netflows • Einmalig oder nach einem definierten Zeitplan Serversysteme • Lokal gespeicherte Malware • Lokale Logfiles, Logfiles des Filesystems und Server Events • Service-Logfiles • Konfiguration der Domänen SAMMLUNG ELEKTRONISCHER DATEN Forensisches Image Sicherung wird lokal durchgeführt Wo technisch möglich und vertretbar, werden forensische Sicherungskopien, sog. Images, generiert Vom Original wird eine eins-zu-eins Kopie erstellt Auswertung aller Daten, inklusive gelöschter Bereiche möglich NUIX Workstation und NUIX Collector SUITE Sicherung wird zentral organisiert oder über das Netz ausgeführt Network Collector (No Shadow Copies) Portable Collector (Including Shadow Copies) Sharepoint Collector Add Network Connection (Mailstores, IMAP, POP, Groupwise) ANALYSE GESAMMELTER DATEN Der modulare Aufbau von BDO‘s Analyse Plattform bietet umfassende Funktionen, die zur Durchführung von CyberSecurity Analysen erforderlich sind: Traffic Logfiles Files + Filesystem • Untersuchung von nicht-strukturierten Daten fast unbegrenzter Größe • Indexierung der Daten • Decoding von obfuscated Strings, z.B. zur SQL Injection aus Webserver Logs • File + Filesystem Analysis • Virtualisierung von Systemen zur Feststellung von Malware und deren Wirkungsweise • Auffinden von ungewöhnlichen Funktionen in Software durch Textstripping • NearDuplicates zur Feststellung bekannter, aber abgeänderter Malware • Netzwerk Traffic • Sammlung und Auswertung von laufendem Datenverkehr • Feststellung von Entities, wie angesteuerter URLs • Zeitreihenanalyse über wiederkehrende Datensammlungen DERZEITIGE THREATS (BEISPIELE) Intellectual Property Theft Faked President Golden Ticket Attack •Essentielle Unternehmensdaten werden häufig von Mitarbeitern des Unternehmens entwendet •Über gefälschte Emails wird versucht, Mitarbeiter zur Transaktion von Firmengeldern zu bewegen •Dies könnte APT Hintergrund haben •Der Angreifer setzt eigenes Kerberos key distrubution center auf •Als single sign on technology kann der Angreifer alle Netzwerkressourcen nutzen, die seinem Profil entsprechen 2015 Global Forensics & FTS Annual Conferences, 15 - 17 October, Oslo Page 8 Presentation title IHRE ANSPRECHPARTNER Markus Trettnak Partner L it F Leiter Forensic, i Ri Risk k& Compliance Stephan Halder Senior Manager L it Forensic Leiter F i Technology T h l Services BDO Austria GmbH BDO Austria GmbH Kohlmarkt 8-10 1010 Wien Tel.: +43 1 537 37 - 222 [email protected] Kohlmarkt 8-10 1010 Wien Tel.: +43 1 537 37 - 260 [email protected]