Mathematik für alle - Leuphana Universität Lüneburg

Werbung

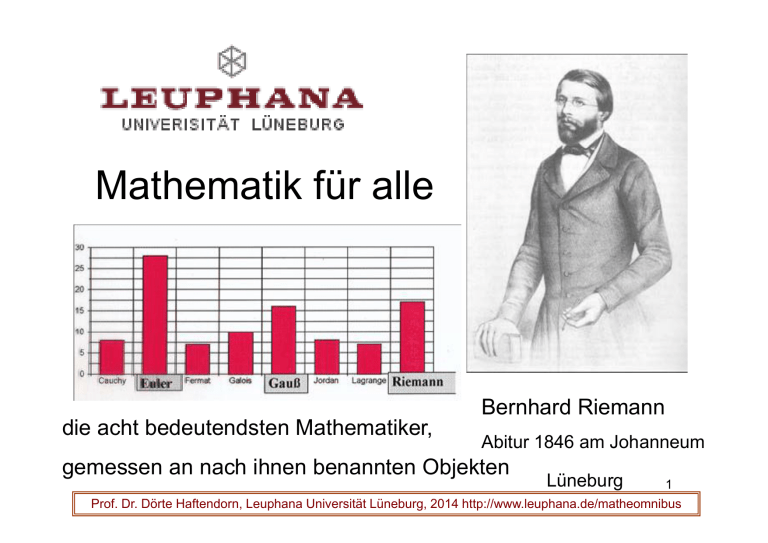

Mathematik für alle

Bernhard Riemann

die acht bedeutendsten Mathematiker,

Abitur 1846 am Johanneum

gemessen an nach ihnen benannten Objekten

Lüneburg

1

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Mathematik für alle

1 Million Dollar gibt die

Clay-Stiftung

für d

fü

den B

Beweis

i d

der

Riemannschen Vermutung

über die Primzahlverteilung

Dies ist eins von 7 offenen

Problemen des 21

21. Jh

Jh.

Open problem: Riemann‘s hypothesis

http://en wikipedia org/wiki/Riemann hypothesis

http://en.wikipedia.org/wiki/Riemann_hypothesis

Bernhard Riemann

2

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Was sind Primzahlen? What are primes?

Sie sind nicht teilbar durch andere Zahlen, außer durch 1.

they are not divisible by other numbers, without by 1.

Primzahlen sind die Zahlen mit genau zwei Teilern.

Prime numbers n are the numbers with exact two

divisors.

3

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Primfaktorzerlegung

www.mathematik-sehen-und-verstehen.de/02krypto/krypto.htm

Factor[250348]

4

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Primzahlen finden

www.mathematik-sehen-und-verstehen.de/02krypto/krypto.htm

th

tik h

d

t h d /02k t /k t ht

NextPrime[2014]

5

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Was ist denn mit den Primzahlen?

Sie spielen in der

Kryptografie

yp og a e

!!!!!! die !!!!!!

zentrale Rolle.

Primzahlprüfung ist bei kleinen Zahlen leicht.

Für „kryptografische“ Zahlen hat man Primzahltests (bis ca. 500

Stellen) siehe weiter unten

unten.

Für viel größere Zahlen hat man Chancen für spezielle

Primzahltypen

Primzahltypen.

6

. Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Größte 2014 bekannte Primzahl

2

57 885 161

1

eine Zahl mit 17 425 170 (dezimalen) Stellen, die am 2.

Februar 2014 auf einem Computer der mathematischen

Fakultät an der Universität von Minnesota, gefunden wurde.

Curtis Cooper hatte das Programm des GIMPS-Projekts als

Bildschirmschoner seinem Rechner eingerichtet.

eingerichtet Die Für

Seine Entdeckung dieser Primzahl erhielt er 3000 Dollar. Als

man zum ersten Mal mehr als 10 Millionen Dezimalstellen

überschritten hatte, gab es von der Electronic Frontier

Foundation einen Preis von 100.000 US-Dollar.

p

Man sucht unter den

Mersenne-Zahlen

2 1

7

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Diese Größenordnung ist für die Kryptografie

unbrauchbar.

b

hb

Tragende

g

Begriffe

g

der Kryptografie

yp g

Z ( n ) n {0,1,2,3,..., n 1} Rechnen modulo n.

k

a

1

k minimal

k ist Ordnung

g von a in Z(m):

( )

n

Die Potenzen von 3 modulo 20

3 hat in Z (20) die Ordnung 4,

4

denn

k ist

i t also

l di

die „Länge“

Lä

“ des

d

Polygons, das die 1

enthält.

8

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Hat jedes Element von Z(n)eine Ordnung?

Are there elements in Z(n) without an order?

St t bei

Start

b i1

Rückkehr zur 1?

Back to the 1?

Wissenschaftstheorie:

Wir schließen durch

„Induktion

Induktion“, lassen uns

„hineinführen von der

Sache selbst“:

selbst :

Vermutung

k=1

Ist

a

ungerade,

dann

gibt

es

Potenzen

a

y

Hypothese

k 1

Theorie (i.S.WT) Ist a gerade, dann gibt es keine Potenzen a =1

11

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Gegenbeispiel

5 ist ungerade,

g

,

dennoch erreichen die Potenzen

modulo 10

niemals

i

l wieder

i d di

die 1

Beweis von „niemals“: Multipliziere schriftlich eine

Zahl mit 5 am Ende mit der Zahl 5,, dann entsteht

als letzte Ziffer 5.

Die

Vermutung

Ist a ungerade, dann gibt es Potenzen a^k=1

Hypothese

Theorie (i.S.WT)

(i S WT)

ist falsch, sie ist durch ein

einziges

i i

G

Gegenbeispiel

b i i l „falsifiziert“.

12

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Suche nach einer neuen

Vermutung

Hypothese

Theorie (i.S.WT)

Ist a teilerfremd zu m

m, dann gibt es Potenzen mit

a^k=1 modulo m

Diese Aussage ist verträglich mit den bisherigen Beobachtungen

Beobachtungen.

Wir beobachten weiter.

Der „Falsifikationismus“ sucht nach neuen

Falsifikationen. (Popper)

Die Mathematiker suchen nach einem

Beweis, der auf schon Bewiesenem aufbaut

aufbaut.

13

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Beweis

Vermutung

Hypothese

Theorie (i.S.WT)

Ist a teilerfremd zu m

m, dann gibt es Potenzen mit

ak=1 modulo m

Es gibt seit 2300 Jahren den Euklidischen Algorithmus: zur

Erzeugung der größten gemeinsamen Teilers ggT(m,a) und zwei

ganze Zahlen s und t mit gg

g

ggT(m,a)=s

( , ) m + t a. ((VSD))Vielfachsummen

VielfachsummenDarstellung.

a und m sind teilerfremd heißt: ggT(m,a)=1.

weil es in Zm nur endlich viele

Elemente gibt

gibt.

es gibt ein Inverses t zu a

Satz: Ist a teilerfremd zu m, dann gibt es Potenzen mit

ak =1

1 modulo m

Ein bewiesener (mathematischer) Satz, (theorem) ist nie mehr falsch.

14

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Beweis

Vermutung

Hypothese

Theorie (i.S.WT)

Ist a teilerfremd zu m

m, dann gibt es Potenzen mit

ak=1 modulo m

Es gibt seit 2300 Jahren den Euklidischen Algorithmus: zur

Erzeugung der größten gemeinsamen Teilers ggT(m,a) und zwei

ganze Zahlen s und t mit gg

g

ggT(m,a)=s

( , ) m + t a. ((VSD))Vielfachsummen

VielfachsummenDarstellung.

a und m sind teilerfremd heißt: ggT(m,a)=1.

weil es in Zm nur endlich viele

Elemente gibt

gibt.

es gibt ein Inverses t zu a

Satz: Ist a teilerfremd zu m, dann gibt es Potenzen mit

ak =1

1 modulo m

Ein bewiesener (mathematischer) Satz, (theorem) ist nie mehr falsch.

15

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Hat jedes Element von Z(n)eine Ordnung?

Are there elements in Z(n) without an order?

St t bei

Start

b i1

Rückkehr zur 1?

Back to the 1?

Nein, Zahlen, die mit n einen

gemeinsamen Teiler haben,

müssen wir weglassen.

Übrig bleibt dann Z*(n)

Z (n)

No, but we leave all numbers with a common divisor with n. 16

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Erweiterter Euklidischer Algorithmus

www.mathematik-sehen-und-verstehen.de/02krypto/krypto.htm

th

tik h

d

t h d /02k t /k t ht

E t d dG d[7 4 23]

ExtendedGcd[7,4,23]

17

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Modulare Potenzen

4

7 .......

23

www.mathematik-sehen-und-verstehen.de/02krypto/krypto.htm

th

tik h

d

t h d /02k t /k t ht

P

PowerMod[7,4,23]

M d[7 4 23]

18

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Prim und nicht prim

Z*(n)

Z

(n)

enthält nur die zu n

teilerfremden Elemente,

th t are the

that

th to

t n relatively

l ti l prime

i

elements.

l

t

Ist n keine Primzahl, hat Z* weniger

als n-1 Elemente.

li

lies:

Z n stern

t

read:

d Z n star

t

p ist prim *p 1,2,3,..., p 1

Fachausdruck: prime Restklassengruppe

mathematical word; prime residue group

19

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Was nützt die 1?

Idee:

Anton weiß also:

denn

Anton rechnet

Anton gibt die Zahl 2401 an Berta

m=5 ist Bertas geheime Nachricht für Anton.

,

Berta rechnet

dies sendet sie Anton.

Anton rechnet:

Wer abhört, kann selbst die

Nachricht ausrechnen

Anton kann jjetzt Bertas Nachricht,, nämlich die 9,, lesen.

Die gute Nachricht: Produkte, die 1 ergeben, helfen beim

Entschlüsseln.

Die schlechte Nachricht: Das obige Verfahren ist total unsicher!

22

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Was nützt die 1 und modulo?

Idee:

Anton weiß also:

denn

Anton rechnet 9*3=1 modulo 13

Anton gibt die Zahl 9 und die modulo

modulo-Zahl

Zahl 13 an Berta

m=5 ist Bertas geheime Nachricht für Anton.

Berta rechnet

,

dies sendet sie Anton.

Anton rechnet:

Wer alles abhört, kann selbst

die Nachricht ausrechnen

Anton kann jjetzt Bertas Nachricht,, nämlich die 5,, lesen.

Die gute Nachricht: Produkte, die 1 ergeben, helfen beim

Entschlüsseln.

Die schlechte Nachricht: Das obige Verfahren ist total unsicher!

23

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Eulerscher Satz

Satz, Euler‘s

Euler s theorem

• In der letzen Zeile der Potenztafeln stehen immer

• In the last row of the power table there is only Number 1.

nur Einsen.

25

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Kleiner Satz von Fermat

Fermats little theorem

a ist nicht Vielfaches von p

Bei Primzahlen p kennt man das

1606-1665

Es ist um 1 kleiner als p

Hurra! Das ergibt

g einen Primzahlenprüfer.

p

We have a p

prime

tester . If the result is1, then p is candidat for prime.

PowerMod[1234,5616,5617]

[ 3 ,

,

]

PowerMod[1234,5622,5623]

NextPrime[5600]

5619 ist keine

Primzahl

5623 ist Kanditat

für Primzahl

Mathematica sagt: yes prime

26

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Kleiner Satz von Fermat ist nicht umkehrbar

not conversable

a ist nicht Vielfaches von p

1601-1667

27

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Primzahl Tests

Primzahl-Tests

• Es gibt noch etliche pfiffige Primzahltests.

More sophisticated prime tests, i.e. Miller-Rabbin test

• Sie sind auch bei g

großen Zahlen bis 10^300 effektiv.

• Sie beruhen auf mathematischer Theorie.

• Die

Di ttragenden

d Th

Themen// topics

t i heißen

h iß

• Zahlentheorie / number theory

• Algebra / algebra

• Theorie der komplexen Funktionen

Funktionen, complex functions

If „little Fermat“

Fermat gives 1 then you must take another Test.

28

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Wie lange dauert das Suchen eine Faktors bei

großen Zahlen mit 200 Stellen?

How long will it take to search factors

when the number has 200 digits?

„Einfach Durch-Suchen“ ist nicht effektiv möglich.

Darauf beruht die Sicherheit in der Kryptografie.

Alternative Methoden sind für große Zahlen nicht erfolgreich genug.

Mathematiker und Informatiker haben da z.Z. keine Hoffnung

To search brute force is not effective, there is no fast algorithm

g

in sight.

g

That‘s the security of cryptography.

29

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Wie kam es zur modernen

Kryptografie?

lesen aus

Simon Singh: Codes

Codes, Wien

Wien, 2001

S. 215 ff (Auch Titel: Geheimschriften)

1974

30

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Diffie Hellmann Verfahren

Diffie-Hellmann

Stanford

1974

University

31

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Diffie-Hellman Schlüsselvereinbarung,

key exchange

exchange, better: key agreement

Protokoll: Anton und Berta vereinbaren offen eine Primzahl p und ,eine Grundzahl g

Dann wählen sie sich geheim eine Zahl a

a, bzw

bzw. b

b, bilden

g a :

p

Anton bildet

ka : a

p

, bzw.

gb :

p

B t bildet

Berta

bild t

kb :

b

p

Diffie und Hellmann nennen ihr Verfahren "Schlüsselvereinbarung" und empfehlen

nun die

di V

Verwendung

d

eines

i

symmetrischen

t i h kkryptografischen

t

fi h V

Verfahrens

f h

.

Now it is possible to take a symmetric algorithm like „one time pad“.

32

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Diffie-Hellman Schlüsselvereinbarung,

key exchange,

exchange better: key agreement

Protokoll: Anton und Berta vereinbaren offen eine Primzahl p und eine Grundzahl

Dann wählen sie sich geheim eine Zahl a

a, bzw

bzw. b

b, bilden

g a :

p

Anton bildet

ka :

p

a

, bzw.

gb :

p

Berta bildet

kb :

b

p

Diffie und Hellmann nennen ihr Verfahren "Schlüsselvereinbarung" und empfehlen

nun die Verwendung eines symmetrischen kryptografischen Verfahrens.

33

Now it is possible to take a symmetric algorithm like „one time pad“.

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

g

Beweis der „Durchführbarkeit“,

proof of viability,

dass also das Verfahren stets klappt

klappt.

ka :

p

a

:g

p

b

kb :

p

b

: g

a

p

34

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Beweis der „Durchführbarkeit“,

proof of viability,

dass also das Verfahren stets klappt

klappt.

ka :

p

a

:g

p

b

kb :

p

b

: g

a

p

35

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Vierer-Übung

4 Studis bilden eine Gruppe

Primzahl p=11

p 11, Grundzahl g=4

g 4

Die, die oben sitzen, spielen Anton a=9,

The two upper sitting play Anton

die unten sitzen spielen Berta b=8

the two lower sitting play Berta

Vergleichen Sie k

compare k

Nehmen sie evt.

andere Zahlen

Zahlen.

6 Minuten

36

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Wie sieht das in der Realität aus?

Diffie-Hellmann-Verfahren,, realisiert in MuPAD

oder in Mathematica oder in TI Nspire CAS, usw.

• Das Grund Problem der „alten“ Kryptografie ist

gelöst,

gelöst

• Der Schüssel wird nicht ausgetauscht,

g

,

• sondern kryptografisch sicher vereinbart.

• Nun kann man mit dem One-Time-Pad sicher

kommunizieren.

38

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Warum hat Mister X keine Chance?

p 10007 g 6784

Mister X fängt ab:

9088

7100

Er versucht

zu lösen: 6784a 9088 oder 6784b 7100

10007

10007

Nutzlos!

Nadel im

Heuhaufen!

Bei 105 Punkten leicht.

Bei 10200 Punkten unmöglich.

unmöglich

39

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Das war nur der Anfang

RSA-Verschlüsselung

Public-Key-Kryptografie

asymmetrisches Verfahren

lesen

Singh,

231ff

40

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

RSA Public Key Verfahren

RSA-Public-Key-Verfahren

1.) Schlüsselerzeugungsphase

• Anton wählt zwei Primzahlen p und q

• Er rechnet n : p q

: ( p 1 )( q 1 )

e mit e und e teilerfremd zu

• Er berechnet dals Inverses von e im Modul

.

• Wählt beliebig

e d 1

er hält

d streng geheim.

Mein öffentliches Schlüsselpaar

p

ist:

( e ,n

n)

Das liest

41

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

RSA Public Key Verfahren

RSA-Public-Key-Verfahren

2.) Anwendungsungsphase: Verschlüsselung

e d=1

d 1

mod p

11,13

42

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

RSA Public Key Verfahren

RSA-Public-Key-Verfahren

2.) Anwendungsungsphase: Verschlüsselung

• Berta will Anton eine Nachricht

Anton lesen kann.

c : m

• Sie rechnet

m senden, die ausschließlich

e

n

•

•und sendet

c an Anton.

11,13

43

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

RSA Public Key Verfahren

RSA-Public-Key-Verfahren

2.) Anwendungsungsphase: Verschlüsselung

c : m c

e d=1

d 1

mod

e

n

und sendet

M : c

c an Anton

d

n

11,13

44

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

RSA Public Key Verfahren

RSA-Public-Key-Verfahren

2.) Anwendungsungsphase: Verschlüsselung

• Berta will Anton eine Nachricht m senden, die ausschließlich

Anton lesen kann.

c : m

• Sie rechnet

• und sendet

e

n

c an Anton.

3.) Anwendungsungsphase: Entschlüsselung

• Anton erhält

c und rechnet M : c d

n

Anton liest

M , denn es gilt M m

Und warum klappt das?

45

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

RSA-Public-Key-Verfahren

RSA

Public Key Verfahren

4.) Zum Beweis

Es sind zwei Moduln im Spiel:

Z

*

n

und

Z

*

Dabei ist ( p 1 ) ( q 1 ) die Ordnung von

allg. das kleinste gemeinsame Vielfache aller Ordnungen .

Z n*

n kann man also

i d

in

den E

Exponenten

t modulo

d l rechnen.

h

Eulerscher

Satz

Beim Potenzieren modulo

Man bestimmt zu e aus

Z

*

n

ein d so, dass gilt:

e d 1

In dieser Vorlesung und der Klausur ist d gegeben.

Man muss allenfalls nachrechnen.

46

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

RSA Public Key Verfahren

RSA-Public-Key-Verfahren

4.) Zum Beweis

Z

Es sind zwei Moduln im Spiel:

*

n

Dabei ist ( p 1 ) ( q 1 ) die Ordnung von

das ist die Elementezahl

Wegen

, allg. das kleinste gemeinsame Vielfache aller

e d 1

heißt d das Inverse von

M c (m ) m

d

n

Z

Z n*

e

d

ed

*

Ordnungen .

e modulo .

m m

1

n

Darum klappt

pp das also.

47

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Was ist mit der Scheckkarte?

Die PIN wird nicht zur

Bank übertragen,

sondern aus

Kontonummer und

Bankleitzahl berechnet.

48

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Was ist mit der Scheckkarte?

Auf der Karte sind gespeichert:

Kontonummer, Bankleitzahl,

Verfallsdatum,

Fehlbedienungszähler

Triple-

geheimer Schlüssel

Benutzer g

gibt

DES

die PIN ein

Die PIN wird berechnet.

PIN

Sind sie gleich?

PIN

49

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Ein weites Feld

Public-Key-Verfahren

No-Key-Verfahren

Zero-KnowledgeVerfahren

Challenge-andResponse-Verfahren

50

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Was leistet die moderne

Kryptografie?

• Geheimhaltung, sichere Kommunikation

• Echtheitsprüfungen (Authentifikation)

• der Nachrichten

• von Personen

• digitale

g

Signatur

g

• Anonymität

• Elektronisches

El kt i h G

Geld,

ld

• Elektronische Wahlen....

51

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus

Wodurch wird moderne Kryptografie

möglich?

Durch:

Mathematik

Zusammen mit

Informatik und

Technik

52

Prof. Dr. Dörte Haftendorn, Leuphana Universität Lüneburg, 2014 http://www.leuphana.de/matheomnibus