Document

Werbung

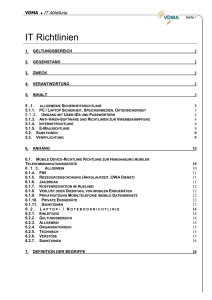

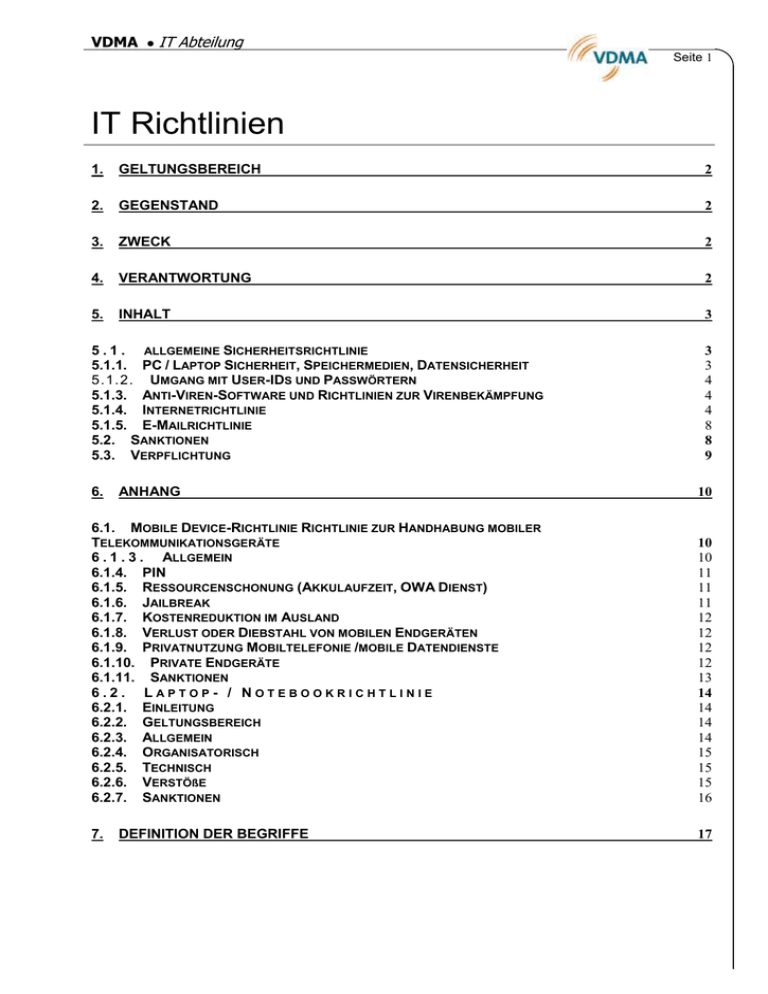

VDMA IT Abteilung Seite 1 IT Richtlinien 1. GELTUNGSBEREICH 2 2. GEGENSTAND 2 3. ZWECK 2 4. VERANTWORTUNG 2 5. INHALT 3 5 . 1 . ALLGEMEINE SICHERHEITSRICHTLINIE 5.1.1. PC / LAPTOP SICHERHEIT, SPEICHERMEDIEN, DATENSICHERHEIT 5.1.2. UMGANG MIT USER-IDS UND PASSWÖRTERN 5.1.3. ANTI-VIREN-SOFTWARE UND RICHTLINIEN ZUR VIRENBEKÄMPFUNG 5.1.4. INTERNETRICHTLINIE 5.1.5. E-MAILRICHTLINIE 5.2. SANKTIONEN 5.3. VERPFLICHTUNG 6. ANHANG 3 3 4 4 4 8 8 9 10 6.1. MOBILE DEVICE-RICHTLINIE RICHTLINIE ZUR HANDHABUNG MOBILER TELEKOMMUNIKATIONSGERÄTE 6 . 1 . 3 . ALLGEMEIN 6.1.4. PIN 6.1.5. RESSOURCENSCHONUNG (AKKULAUFZEIT, OWA DIENST) 6.1.6. JAILBREAK 6.1.7. KOSTENREDUKTION IM AUSLAND 6.1.8. VERLUST ODER DIEBSTAHL VON MOBILEN ENDGERÄTEN 6.1.9. PRIVATNUTZUNG MOBILTELEFONIE /MOBILE DATENDIENSTE 6.1.10. PRIVATE ENDGERÄTE 6.1.11. SANKTIONEN 6.2. LAPTOP- / NOTEBOOKRICHTLINIE 6.2.1. EINLEITUNG 6.2.2. GELTUNGSBEREICH 6.2.3. ALLGEMEIN 6.2.4. ORGANISATORISCH 6.2.5. TECHNISCH 6.2.6. VERSTÖßE 6.2.7. SANKTIONEN 10 10 11 11 11 12 12 12 12 13 14 14 14 14 15 15 15 16 7. 17 DEFINITION DER BEGRIFFE VDMA IT Abteilung Seite 2 IT Richtlinien 1. Geltungsbereich Diese Richtlinie gilt für alle Mitarbeiterinnen und Mitarbeiter des VDMA und seiner Gliederungen (nachfolgend VDMA genannt). 2. Gegenstand Diese Richtlinie regelt die zulässige Nutzung der den Mitarbeiterinnen und Mitarbeitern im Rahmen ihrer Tätigkeit zur Verfügung gestellten Arbeitsplatzrechner und mobilen Rechner, sowie der Internet-Dienste E-Mail, FTP (Datei-Transfer) und World Wide Web am Arbeitsplatz. 3. Zweck PCs sind für viele Tätigkeiten im VDMA unersetzliche Arbeitsgeräte und stellen in ihrer Gesamtheit einen hohen finanziellen Wert dar. Um sie in ihrer Funktionstüchtigkeit zu erhalten und angesichts ihrer Vernetzung über Server mit anderen Rechnern keine Gefährdung der gesamten IT -Infrastruktur herbeizuführen, bedarf es Regeln der Nutzung. Das Internet stellt mit seinen Diensten E-Mail, FTP und World Wide Web ein Medium dar, das in hohem Umfang zur Verbesserung von Informations-, Kommunikations- und Transaktionsaktivitäten beiträgt. Es ist ein wichtiges Arbeitsmittel, deshalb ist es wichtig, Klarheit über Möglichkeiten und Grenzen seiner Nutzung zu schaffen und potenziellem Missbrauch vorzubeugen. Daz u dienen die folgenden Regelungen. 4. Verantwortung Sie sind als Mitarbeiter(in) für die vollständige und korrekte Anwendung der geltenden Regelungen, Anweisungen und Vorschriften zur Gewährleistung von Datenschutz und Datensicherheit in Ihrem Zuständigkeitsbereich verantwortlich. Jeder Computer-Arbeitsplatz ist einem Benutzer bzw. einer Benutzergruppe zugeordnet. Für jeden Arbeitsplatz gibt es mindestens einen Verantwortlichen, in der Regel ist das der Besitzer. Der Besitzer ist für die Beachtung der Anweisungen, Richtlinien und Vorschriften des Unternehmens verantwortlich. Jede(r) Mitarbeiter(in) hat seinen(ihren) Computer -Arbeitsplatz vor unbefugtem Zugriff zu schützen. VDMA IT Abteilung Seite 3 Inhalt 5. allgemeine Sicherheitsrichtlinie 5.1. 5.1.1. PC / Laptop Sicherheit, Speichermedien, Datensicherheit Das Verändern von Einstellungen, die bei Installation der PCs, Laptops oder in der (Terminal-) Serverumgebung durch die IT-Abteilung vorgenommen wurden, sowie das Einbringen zusätzlicher Programme, ist nicht gestattet. Die Benutzeroberfläche eines PC / Laptop ist vor verlassen des Raumes zu sperren. Es ist unter keinen Umständen gestattet die Windows -Firewall zu deaktivieren. Sollte die Firewall eine notwendige und sichere Kommunikation unterbinden, so setzen Sie sich mit der IT-Abteilung in Verbindung, um diese Kommunikation mit Hilfe einer entsprechend geschriebenen und eingebetteten Regel für die Firewall zu ermöglichen. Alle sicherheitsrelevanten Ereignisse (z.B. unerklärliches Systemverhalten, Verlust oder Veränderung von Daten und Programmen, Verfügbarkeit nicht explizit freigegebener Dienste, Verdacht auf Missbrauch der eigenen Benutzerkennung, usw.) sind sofort an den Verantwortlichen für die Datenverarbeitung/IT oder autorisierte Personen zu melden. Dort wird der Angelegenheit nachgegangen. Unternehmen Sie keine eigenen Aufklärungsversuche, da evtl. wertvolle Hinweise und Spuren verwischt werden oder verloren gehen könnten. Die Verbindung von privaten Geräten und Kunden-Rechnern mit dem lokalen Netzwerk (logische Ebene) ist nur nach Freigabe durch die IT-Abteilung gestattet. Das „Mit-Sich-Führen“ von sicherheitskritischen Daten (auch auf USB-Sticks, CD / DVD und anderen Speichermedien, externen Festplatten, ...) ist nur in abgeschlossenen Taschen/Koffern und nur bei beruflicher Notwendigkeit gestattet. Innerhalb der Geschäftsräume sind derartige Speichermedien bei (auch nur zeitweiser) Abwesenheit unter Verschluss zu halten. Wenn der VDMA vertrauliche Kunden-, Partner- oder Projektdaten herunter oder herauf lädt oder sonst wie speichert oder transportiert, sind diese: o zum frühesten möglichen Zeitpunkt wieder aus der VDMA Umgebung zu löschen, und o sind alle Bänder, CDs und alle Wechselspeicher sowie Ausdrucke dauernd verschlossen zu halten, und sobald nicht mehr benötigt zu löschen bzw. in einem Schredder zu vernichten. Im Falle entsprechend vereinbarter Vertraulichkeit sind bei der Löschung von Speichermedien Löschprogramme und -methoden zu verwenden, die eine Rekonstruktion der gelöschten Daten ausschließen (z.B. durch binäres Überschreibe n). Die IT-Abteilung wird jeweils eine aktuelle Lösch-Software, die diese Anforderung erfüllt, bereitstellen. Der Verlust oder Diebstahl von PCs, Laptops, mobilen Endgeräten oder anderen IT-Geräten ist unverzüglich der IT-Abteilung zu melden. Auf zurückgegebenen Endbenutzergeräten gespeicherte Daten werden von der IT -Abteilung physisch gelöscht. VDMA IT Abteilung Seite 4 5.1.2. Passwörter sind sofort nach Empfang zu ändern. Die Information über User -IDs und Passwörter darf niemandem mitgeteilt werden. User-IDs dürfen nicht geteilt oder weitergegeben werden. Passwörter selber sind wie folgt zu wählen: o Passwordkompexität ist zu beachten (Groß- & Kleinschreibung sowie min. eine Zahl) o Minimale Passwortlänge 7 Zeichen o Keine einfachen Passwörter wie eigener Name oder Kombinationen aus Monat+Jahr Passwort verfällt nach 60 Tagen Es können 14 vergangene Passwörter gespeichert und gesperrt, um die Einmaligkeit jedes neuen Passwortes sicherzustellen. Ein Passwort darf frühestens nach 5 Tagen erneut geändert wer den Account Lockout ist aktiviert und sperrt Benutzer nach 5 Fehlversuchen beim Login Das Passwort wird in Rücksprache mit der IT -Abteilung/Helpdesk auf ein einmalig verwendbares Passwort zurückgesetzt. 5.1.3. Umgang mit User-IDs und Passwörtern Anti-Viren-Software und Richtlinien zur Virenbekämpfung Die IT-Abteilung überwacht globale Virusdrohungen und gibt E -Mail-Mitteilungen über neue Definitionen, Informationen, Patches und Anweisungen heraus. Die Mitarbeiter haben die Pflicht, derartige Mitteilungen umgehend zu lesen und in ihnen enthaltene Anweisungen zum Schutz des VDMA umgehend zu befolgen. Auf allen Rechnern des VDMA ist mindestens vierwöchentlich eine vollständige Virusüberprüfung durchzuführen. Die Verantwortung für die Durchführung trägt der in der Inventarliste zu diesem Rechner eingetragene Benutzer. Die IT-Abteilung hat das Recht, die Aktualität der Anti-Viren-Software und der Durchführung der Virenüberprüfung zu überprüfen. Die Ergebnisse dieser Überprüfung dürfen ausschließlich zum Zwecke des Virenschutzes verwendet werden und dürf en in keinem Falle weitergegeben werden. Eine Ausnahme stellt der mehrmalige Wiederholungsfall dar, den die IT-Abteilung an den jeweiligen Personalvorgesetzten und im weiteren Wiederholungsfall an den nächst höheren Vorgesetzten eskaliert. Der Benutzer eines Rechners hat ebenfalls die Verantwortung, sicherzustellen, dass für keinen Zugang zum entsprechenden Rechner die Virenüberprüfung ausgeschaltet oder abgeschwächt wird. Sicherheitsrelevante Betriebssystem -Updates müssen auf den lokalen Arbeitplätzen dur ch die Mitarbeiter nach Bereitstellung zeitnah installiert werden. 5.1.4. Internetrichtlinie Die Mitarbeiterinnen und Mitarbeiter dürfen Internet-Dienste während ihrer Arbeitszeit grundsätzlich nur für dienstliche Zwecke nutzen. Außerhalb der Arbeitszeit dürfen diese Dienste vom Arbeitsplatz aus maximal 10 Stunden monatlich zu privaten Zwecken genutzt werden. Diese Erlaubnis erfolgt freiwillig und kann vom VDMA jederzeit widerrufen werden. Die nachfolgenden Regelungen und Einschränkungen gelten auch für die private Nutzung. Die Erhebung und Verarbeitung von Daten über Nutzungsverhalten der Mitarbeiter richtet sich dem entsprechend nach den einschlägigen Vorschriften des Bundesdatenschutzgesetzes oder den Landesdatenschutzgesetzen. Unangebrachte Nutzung einschließlich der Verletzung der IT Policy kann abhängig von der Schwere des Falles die Aberkennung dieses Vorrechtes, Disziplinarmaßnahmen oder arbeitsrechtliche und rechtliche Konsequenzen (z.B. Strafverfolgung) zur Folge haben. VDMA IT Abteilung Seite 5 Das Einbringen von privater Hard- und/oder Software in das Lokale Netz ist unzulässig, weil dadurch Sicherheitslücken eröffnet werden können. Das Netzwerk des VDMA wird über eine Firewall mit dem Internet verbunden. Die Firewall-Administration erfolgt verantwortlich durch Berechtigte bei unserem Unternehmen. Die Einrichtung und der Betrieb eines nicht bereitgestellten Anschlusses an ein öffentlich zugängliches Netz (mittels Datenübertragungseinrichtungen wie MODEM, ISDN-Geräte, T-DSL-Boxen usw.) ist nicht zulässig, weil dadurch weitere, unkontrollierbare und ungesicherte Übergänge in das Lokale Netz geschaffen werden. Insbesondere für den Betrieb von Laptops/ mobilen Geräten ist die Erteilung einer Ausnahmegenehmigung möglich. Es ist lediglich die Nutzung derjenigen Dienste des Internet (E-Mail, WWW, FTP, News, Telnet etc.) gestattet, die in Ihrem spezifischen Berechtigungsprofil ausdrücklich festgelegt sind. Die Nutzung aller nicht ausdrücklich erlaubten Dienste ist nicht gestattet. Weitere benötigte Dienste sind bei dem Verantwortlichen für die Datenverarbeitung zu beantragen. Nicht mehr benötigte Dienste sind dem Verantwortlichen für die Datenverarbeitung zur Änderung Ihres Berechtigungsprofils umgehend mitzuteilen. Das Ausprobieren, das Ausforschen und die Benutzung fremder Identifikationsmittel (z. B. Benutzerkennungen, persönliche Identifikationsausweise wie Chipkarten) und sonstiger Authentifizierungshilfsmittel (z.B. von Chipkarten, Magnetkarten, Passworten, usw.) ist unzulässig. Die Weitergabe und das Zurverfügungstellen von eigenen Benutzerkennungen und dazugehörigen Authentifizierungshilfsmitteln für eine Benutzung durch Dritte ist – mit Ausnahme von ausdrücklichen Vertretungsregelungen - unzulässig. Es wird ausdrücklich darauf hingewiesen, dass in einem derartigen Fall aus der Protokollierung (der Anmeldung in das Netzwerk des VDMA) Ihre Identität hervorgeht. Jegliche Aktivität – auch unzulässige – durch diesen „Dritten“ wird also Ihnen zugeschrieben. Aufgrund der von heruntergeladenen Programmen ausgehenden Probleme sind Downloads (HTTP und FTP) von ausführbaren Programmen grundsätzlich untersagt. Bei berechtigtem Bedarf ist die IT-Abteilung in der Lage diese Übertragungen kontrolliert durchzuführen bzw. dieses Recht gezielt weiter zu geben. Alle Programme oder Daten aus dem Internet müssen in Übereinstimmung mit dieser und sonstigen einschlägigen IT-Richtlinien geladen bzw. verwendet werden. Das Ausführen von Programmen oder von ausführbarem Programmcode (z.B. JAVA-Appletts), die aus dem oder über das Internet beschafft wurden, ist ohne vorherige Prüfung und Freigabe durch den Verantwortlichen für die Datenverarbeitung untersagt, um insbesondere auch das Risiko des Einschleppens von Computerviren und Trojanischen Pferden im Lokalen Netzwerk zu reduzieren. Das gleiche gilt für die Übernahme von Dokumenten, die vor ihrer Verwendung mit Hilfe eines Virenscanners auf Makroviren überprüft werden müssen. Aus Gründen der Datensicherheit dürfen Teilinhalte oder Anlagen von E-Mails unterdrückt werden, die gefährlichen oder verdächtigen ausführbaren Code enthalten, insbesondere HTML-Seiten, Dateien mit den Erweiterungen *.exe, *.bat, *.com oder gepackte Dateien wie *.zip, *arj und *.lha. 5.1.4.1. Beschränkung Der VDMA behält sich das ausschließliche Recht vor, den Zugriff im Internet auf bestimmte Quellen zu beschränken. Die Einschränkung des Zugriffs bedeutet keine Verpflichtung für das Unternehmen, den Inhalt dieser Quellen zu reglementieren. Das Fehlen einer solchen Einschränkung bedeutet nicht, dass der Zugriff grundsätzlich erlaubt ist. Zulässig ist nur der Zugriff auf solche Datenquellen, die für geschäftliche Zwecke benötigt werden. Eine benutzerbezogene Einschränkung des Zugriffs ist nicht vorgesehen. 5.1.4.2. Verschlüsselung Wegen der ungesicherten Übertragung muss das Internet als öffentlich zugänglich ansehen werden. Keine irgendwie als vertraulich einzustufende Information darf ohne zugelassene Sicherungsmaßnahmen über das Internet verteilt werden. VDMA IT Abteilung Seite 6 Die Übertragung von sensiblen, schutzwürdigen und insbesondere von personenbezogenen Daten (z.B. mittels E-Mail) über das Internet ist, zur Wahrung der Vertraulichkeit, ausschließlich in verschlüsselter Form zulässig. Zu Entlastung der Mitarbeiter ist eine Verschlüsselung zurzeit nicht erforderlich bzw. wird diese automatisch durch technische Einrichtungen sichergestellt. Gleiches gilt für die Anwendung und Nutzung der digitalen Signatur. Hierzu erlässt das Unternehmen noch gesonderte Verfahrensvorschriften, die die Nutzung und das Verfahren genauer beschreiben und insbesondere „rechtssicher“ machen. 5.1.4.3. Sicherheitsrelevante Ereignisse Alle sicherheitsrelevanten Ereignisse (z.B. unerklärliches Systemverhalten, Verlust oder Veränderung von Daten und Programmen, Verfügbarkeit nicht explizit freigegebener Dienste, Verdacht auf Missbrauch der eigenen Benutzerkennung, usw.) sind sofort an den Verantwortlichen für die Datenverarbeitung/IT oder autorisierte Personen zu melden. Dort wird der Angelegenheit nachgegangen. Unternehmen Sie keine eigenen Aufklärungsversuche, da evtl. wertvolle Hinweise und Spuren verwischt werden oder verloren gehen könnten. 5.1.4.4. Protokollierung und Kontrollen Die Geschäftsführung des VDMA behält sich vor, in Übereinstimmung mit gesetzlichen Regelungen (z.B. Bundesdatenschutzgesetz [BDSG], Landesdatenschutzgesetze [DSG der Bundesländer], Teledienstegesetz [TDG], Teledienstedatenschutzgesetz [TDDSG], Signaturgesetz [SigG], Telekommunikationsgesetz [TKG]) den Zugriff auf das Internet zu kontrollieren. Diese Kontrolle ist nicht beschränkt auf E-Mail und World-Wide-Web. Kein Mitarbeiter darf aus- bzw. eingehende Internet-Informationen als private Informationen ansehen. Von ein- und ausgehenden dienstlichen E-Mails der Mitarbeiter darf der VDMA im selben Maße Kenntnis nehmen wie von deren schriftlichem Schriftverkehr. Beispielsweise könnte der(die) Vorgesetzte verfügen, dass ihm(ihr) jede einoder ausgehende E-Mail der Mitarbeiter zur Kenntnis zu geben ist. Die Auditierung der korrekten Internet-Nutzung obliegt dem Datenschutzbeauftragten des VDMA. Soweit die Nutzung von E-Mail und Internet zu Zwecken der Datenschutzkontrolle, der Datensicherung oder zur Sicherung des ordnungsgemäßen Betriebs der Verfahren protokolliert wird, dürfen diese Daten nach dem Bundesdatenschutzgesetz und den Landesdatenschutzgesetzen auch zu diesen Zwecken eingesetzt werden, nicht aber zu Verhaltens- und Leistungskontrolle der Mitarbeiter. Die Protokolle werden für den Zeitraum von mindestens einem Jahr aufbewahrt und bei begründetem Verdacht auf einen Sicherheitsverstoß durch eigens hierfür Berechtigte (z.B. Datenschutzbeauftragter, Verantwortlicher für die Datenverarbeitung) ausgewertet. Der VDMA behält sich ferner vor, Dateien auf PC, Servern, Workstations etc. dahingehend zu prüfen, ob das Internet vorschriftswidrig – und insbesondere rechtswidrig - genutzt wurde. Die Einhaltung dieser Richtlinien kann durch die unternehmenseigenen Sicherheitsstellen (den Datenschutzbeauftragten und den Verantwortlichen für die Datenverarbeitung) stichprobenartig und anlassbezogen (insbesondere bei Auftreten von Sicherheitsverstößen) kontrolliert werden. 5.1.4.5. Haftung Informationen aus dem Internet können falsch sein. Der Nutzer muss die Genauigkeit und Vollständigkeit dieser Informationen prüfen. Macht der Autor der jeweiligen Datenquelle einen Nutzungsvorbehalt (z.B. Copyright), ist der Nutzer selbst für die Einhaltung dieser Einschränkungen verantwortlich. Der VDMA kann hier keine Verantwortung oder irgendeine Haftung übernehmen und weist ausdrücklich auf die möglichen straf- und zivilrechtlichen Folgen einer Copyright-/Urheberrechtsverletzung hin. Darüber hinaus sind auch arbeitsrechtliche sowie strafrechtliche Maßnahmen möglich. VDMA IT Abteilung Seite 7 Stößt der Nutzer im Internet auf nicht geschäftsbezogene Informationen, ist er alleine verantwortlich für die Überwachung von Zugriff auf und Verbreitung von diesen Informationen. Die Weitergabe von Material ist verboten, wenn sie gegen Gesetze oder Verordnungen verstößt. Das umfasst u.a. unter Schutzrechten stehende Inhalte sowie Bedrohungen oder obszöne Materialien, für die Prüfung des Materials unter diesen Gesichtspunkten ist der Nutzer verantwortlich. Die größte Bedrohung im Internet geht von Viren, Sicherheitsverstößen oder leichtsinnigem Verhalten aus. Nutzer des Internet müssen beachten, dass aus dem Internet in den PC geladene Informationen und Programme versteckte Codes enthalten können, die das gesamte Netzwerk außer Betrieb setzen oder Daten zerstören. Der Nutzer ist dafür verantwortlich, das Netzwerk vor solchen Beeinträchtigungen zu schützen. Zu Entlastung der Nutzer ist auf jedem Arbeitsplatz ein Virenscanner installiert, der ComputerViren auffinden und bekämpfen soll, jedoch ist kein Antivirenprogramm in der Lage alle mögliche ComputerViren zu erkennen, so dass dieses nur als unterstützend verstanden werden kann. Den Hinweisen der ITAbteilung, wonach bestimmte Dateien nicht geöffnet werden dürfen, muss Folge geleistet werden. 5.1.4.6. Sanktionen Internetzugang Die Zugangsberechtigung für das Internet erlischt, wenn das Internet fahrlässig und unzulässig für solche Zwecke eingesetzt wird, die das Unternehmen materiell bzw. immateriell schädigen, und damit gegen die Internet Access Policy verstoßen wird. Schwere Verstöße gegen die Internet Access Policy und die sonstigen geltenden Regelungen und Vorschriften bzgl. der Anwendung der Informationstechnik können neben dem Internet-Zulassungsentzug weitere disziplinäre und arbeitsrechtliche sowie strafrechtliche Konsequenzen haben. Zum schweren Verstoß gehört die grobe Fahrlässigkeit bzw. Missbrauch bezogen auf die Nutzung, die Speicherung und die Weitergabe der folgenden Daten: sittenwidrige, obszöne und respektlose Angebote menschenverachtende und rassistische Propagandadaten Sekten-Propaganda Mitgliederwerbung jeder Art unbefugtes Software-Herunterladen für Privatzwecke VDMA IT Abteilung Seite 8 5.1.5. 5.2. E-Mailrichtlinie Der VDMA untersagt seinen Mitarbeitern die Nutzung der bereitgestellten Kommunikationsinfrastruktur für private E-Mail. Emails von unbekannten oder verdächtigen Absendern oder mit zweifelhaften Betreffzeilen dürfen nicht geöffnet werden; auf unbekannte ode r zweifelhafte (Internet)Links darf nicht geklickt werden. Öffnen Sie keine Email-Anlagen auch in Emails von bekannten Absendern, wenn sich Sinn und Notwendigkeit der Anlage aus dem Text nicht vollständig erschließen. (Der Grund hierfür ist, dass sich Viren häufig über die Adressbücher von befallenen Rechnern replizieren.) Kettenbriefe dürfen nicht weitergeleitet werden. Kettenbriefe (auch Hoax genannt) sind Mails, die dazu auffordern die Mail an möglichst viele Bekannte weiterzuleiten, und dabei Mitleid erheischen, für den Fall der Weiterleitung ein positives Ereignis ankündigen oder für den Fall der Nichtweiterleitung ein negatives Ereignis androhen. Ein automatisierter Mailabruf (z.B. von Mobilen Endgeräten) ist so zu konfigurieren, dass die zentralen Mailserver nicht überlastet werden. Entsprechende Konfigurationshinweise sind dem jeweiligen Benutzerleitfaden zu entnehmen. Ein Mailabruf ist nur mit firmeneigenen Endgeräten gestattet. Löschen Sie Spam. Auch wenn Ihnen eine unsubscribe -Option angeboten wird: nehmen Sie diese nicht wahr. Löschen Sie einfach nur die Spam -Mail. Sanktionen Diese Richtlinie beschreibt die Rechte und Pflichten der Mitarbeiter im Zusammenhang mit der Nutzung der IT Infrastruktur des VDMA. Verstöße gegen diese Richtlinie haben disziplinarische und arbeitsrechtliche, unter Umständen auch strafrechtliche Konsequenzen. Die Sanktionen richten sich nach der Schwere des einzelnen Verstoßes. Sie reichen von Abmahnungen bis hin zur Kündigung des Arbeitsverhältnisses. VDMA IT Abteilung Seite 9 5.3. Verpflichtung Sie, als Benutzer, bestätigen die Kenntnisnahme der vorstehenden Regelungen, verpflichten sich zu deren Einhaltung und bestätigen durch die nachfolgende Unterschrift den Erhalt eines Abdruckes, der in der Personalakte aufbewahrt wird. Die zweite Ausfertigung erhält der Verantwortliche für die Datenverarbeitung. Die dritte Ausfertigung erhalten Sie als Nachweis. Verpflichtungserklärung des(der) Benutzers(Benutzerin): Ich habe die IT Richtlinien gelesen und akzeptiere diese (Name, Vorname) (Abteilung) (Ort, Datum) (Unterschrift) Kenntnisnahme: (Ort, Datum) (Unterschrift des Verantwortlichen für die Datenverarbeitung) Folgende IT Hinweise können sie dem Intranet entnehmen: 1. 2. 3. 4. Hinweise zum sicheren E-Mail Versand Hinweis zum sicheren Surfen Regeln zum Umgang mit Passwörter Hinweise zur Sicherheit für den PC Benutzer VDMA IT Abteilung Seite 10 6. Anhang Für Nutzer von Mobile Geräten: 6.1. Mobile Device-Richtlinie Telekommunikationsgeräte 6.1.1. Richtlinie zur Handhabung mobiler Einleitung Ziel dieser Richtlinie ist es, den Schutz der Vertraulichkeit von Daten sowie die Verfügbarkeit der den Mitarbeitern zur Verfügung gestellten Mobile Devices zu erhalten und dem Mitarbeiter eine praxisnahe Hilfestellung zu geben. Die dafür notwendigen Sicherheitsmaßnahmen und Nutzungseinschränkungen werden in den folgenden Kapiteln erläutert. 6.1.2. Geltungsbereich Diese Richtlinie gilt für alle Mitarbeiter, die ein Mobil Device zur geschäftlichen Nutzung erhalten haben. 6.1.3. Allgemein Diese Sicherheitsrichtlinie beschreibt den beim VDMA genutzten Mobile Device Service. Der Mobile Device Service umfasst die mobile e-Mail Kommunikation sowie die Synchronisation von Personal Information Manager-Daten (wie etwa Lotus Notes / Outlook) im Unternehmenseinsatz. Um beides zu ermöglichen, ist die Anbindung der mobilen Endgeräte an die zentrale Groupware des VDMA erforderlich. Die Einrichtung weiterer, privater, E-Mailkonten sowie ein Abruf privater Freemail-Accounts (Bsp. Freenet.de, web.de, gmx.de, hotmail.com, etc.) ist untersagt. Endnutzern der Geräte wird der Zugang zum VDMA Mobile Device Service nur gestattet, wenn sie diese Sicherheitsrichtlinie vollständig akzeptieren. Die Sicherheitsstufen werden regelmäßig überprüft und bei Bedarf an zusätzliche Sicherheitsanforderungen oder erweiterte technologische Entwicklungen angepasst. Werden bei Endgeräten, die die Möglichkeit bieten, kostenpflichtige Anwendungen installiert (Bsp. Nokia, Windows Mobile Devices, iPhone Appstore), hat der Mitarbeiter diese Kosten, sowie daraus resultierende Folgekosten (durch Abschluss eines Abonnements, etc), selbst zu tragen. VDMA IT Abteilung Seite 11 6.1.4. PIN Ein Passwortschutz wird auf allen mobilen Endgeräten implementiert, die Zugang zu den Gruppensystemen des VDMA und seiner Gliederungen haben. Nutzer müssen ein Passwort eingeben: Nach dem Einschalten des Endgerätes Wenn das Endgerät im Ruhemodus ist. Der Ruhemodus begi nnt nach Ablauf von spätestens 5 Minuten Die minimale Passwortlänge beträgt vier numerische Zeichen Einfache Passwortgüte wie „1111" oder „2378“ ist nicht gest attet Nach 10 PIN Fehleingaben werden die Benutzerdaten auf dem mobilen Endgerät gelöscht, einschließlich der Speicherkarte Für die SIM-Karte gilt: SIM-PIN muss aktiviert sein und darf nicht abgeschaltet werden minimale Passwortlänge beträgt vier numerische Zeichen Einfache Passwortgüte wie „1111" oder „2378“ ist nicht gestattet Nach dreimaliger Falscheingabe wird die SIM-Karte gesperrt 6.1.5. Ressourcenschonung (Akkulaufzeit, OWA Dienst) Zur Optimierung der Akkulaufzeit und zur gleichmäßigen Verteilung bzw. Zusendung neuer Mails sind nachfolgende Einstellungen zu beachten und zu berücksichtigen: Abrufen neuer Daten: manuell oder nicht weniger als eine Stunde Anmerkung: Die Einschränkungen auf stündlichen Datenabgleich gilt zunächst für die Startphase. Es wird in angemessenen Abständen überprüft, ob diese Einschränkungen gelockert bzw. aufgehoben werden können. Weitere Empfehlungen zur Ressourcenschonung: Deaktivieren von Ortungsdiensten (GPS) Deaktivieren der Wi-Fi Funktion (WLAN) Deaktivieren der Bluetooth Funktion Einstellen bzw. aktivieren der 'Auto-Helligkeit " Deaktivieren des Equalizers Deaktivieren der 3G Funktion (UMTS) Verwenden des Flugmodus in Regionen mit geringer Netzabdeckung 6.1.6. Jailbreak Es ist unter keinen Umständen erlaubt, bei einem durch den VDMA oder eine seiner Gliederungen bereitgestellten mobilen Endgerät ein sogenanntes „Jailbreak" (Vorgang, der das Dateisystem für Lese und Schreibzugänge öffnet) durchzuführen oder es auf irgendeine Weise zu hacken. Nur vom Provider freigegebene Anwendungen dürfen geladen werden. Die ITAbteilung behält sich vor, die Providerfreigabe aus Gründen der Sicherheit nach eigenem Ermessen einzuschränken. VDMA IT Abteilung Seite 12 6.1.7. Kostenreduktion im Ausland Bei Nutzung des mobilen Endgerätes im Ausland ist zur Kostenreduktion die Funktion DatenRoaming, entsprechend den Einstellungshinweisen in der Bedienungsanleitung, zu deaktivieren. Die Einstellung verhindert, dass im Ausland sehr teure Internet Verbindungen aufgebaut werden. 6.1.8. Verlust oder Diebstahl von mobilen Endgeräten Bei Verlust oder Diebstahl von mobilen Endgeräten muss dies unverzüglich an die IT-Abteilung gemeldet werden, damit die Benutzerdaten auf dem Endgerät umgehend gelöscht werden können. Es liegt in der Verantwortung des einzelnen Mitarbeiters, seine gespeicherten Daten zu schützen und für die notwendige Datensicherung zu sorgen. 6.1.9. Privatnutzung Mobiltelefonie /mobile Datendienste Private Telefonate und private SMS sowie die Nutzung weiterer kostenpflichtiger Services, sind grundsätzlich untersagt. Eine private Nutzung mobiler Datendienste ist unabhängig von einem Datentarif grundsätzlich untersagt. 6.1.10. Private Endgeräte Mobile Device Service (Abruf von E-Mail, Terminen und Kontakten) wird für private EndbenutzerGeräte nicht freigeschaltet. Ein Abrufen derartiger Daten mit einem privaten Endbenutzer-Gerät ist grundsätzlich untersagt. VDMA IT Abteilung Seite 13 6.1.11. Sanktionen Diese Richtlinie beschreibt die Rechte und Pflichten der Mitarbeiter im Zusammenhang mit der Nutzung mobiler Endgeräte. Verstöße gegen diese Richtlinie haben disziplinarische und arbeitsrechtliche, unter Umständen auch strafrechtliche Konsequenzen. Die Sanktionen richten sich nach der Schwere des einzelnen Verstoßes. Sie reichen von Abmahnungen bis hin zur Kündigung des Arbeitsverhältnisses. Verpflichtungserklärung des(der) Benutzers(Benutzerin): Ich habe die Mobile Device-Richtlinie gelesen und akzeptiere diese (Name, Vorname) (Abteilung) (Ort, Datum) (Unterschrift) Kenntnisnahme: (Ort, Datum) (Unterschrift des Verantwortlichen für die Datenverarbeitung) VDMA IT Abteilung Seite 14 6.2. Laptop- / Notebookrichtlinie Für Nutzer von Notebooks 6.2.1. Einleitung Ziel dieser Richtlinie ist es, den Schutz der Vertraulichkeit von Daten sowie die Verfügbarkeit der den Mitarbeitern zur Verfügung gestellten Laptops zu erhalten und dem Mitarbeiter eine praxisnahe Hilfestellung zu geben. Die dafür notwendigen Sicherheitsmaßnahmen und Nutzungseinschränkungen werden in den folgenden Kapiteln erläutert. 6.2.2. Geltungsbereich Diese Richtlinie gilt für alle Mitarbeiter, die ein Laptop zur geschäf tlichen Nutzung erhalten haben. 6.2.3. Allgemein Ihr Laptop ist ein mobiles Arbeitsgerät, das sehr leicht an unterschiedlichen Standorten für die tägliche Arbeit genutzt werden kann. Naturgemäß werden Laptops häufiger gestohlen oder verloren als stationäre PCs. Beachten Sie für den sicheren Gebrauch Ihres Laptops folgende Punkte. Datensparsamkeit ist oberstes Gebot. Speichern Sie nur soviel Informationen wie nötig auf dem Laptop, rechnen Sie immer mit einem Diebstahl oder Verlust des Gerätes. Wichtige Informationen sind am sichersten auf den VDMA-Servern. Speichern Sie keine Zugangsdaten zu VDMA-Diensten unverschlüsselt. Legen Sie keine Dateien mit Benutzernamen oder Passwörtern an. Dazu zählt auch der Passwortspeicher von Browsern. Schützen Sie Ihr Gerät jederzeit vor unbefugtem Zugriff. Sperren Sie auch bei kurzfristiger Abwesenheit Ihre Anmeldung (über Strg+Alt+Entf). Lassen Sie Ihr Laptop auf Reisen nicht unbeaufsichtigt. Überlassen Sie die „Aufsicht' keinem Dritten. Weder im Hotel, noch im Zug oder Restaurant. Legen Sie Ihr Laptop nicht auf den Autositz. Schließen Sie, wenn nötig, das Gerät im Kofferraum ein. Lassen Sie Ihr Laptop nicht über Nacht im Auto. Sichern Sie Ihr Laptop in fremden Räumen. Schließen Sie Besprechungsräume ab. Nutzen Sie Kensington Locks, um Ihr Laptop an die Kette zu legen. Damit verhindern Sie Gelegenheitsdiebstahl. Nutzen Sie die Kennworteingabe bei Reaktivierung. Sowohl beim Bildschirmschoner, als auch bei der Reaktivierung aus dem StandBy – Modus. Achten Sie darauf, dass der Virenscanner aktuell ist. Verbinden Sie Ihr Laptop regelmäßig mit dem VDMA-Netzwerk, damit die Aktualität des Virenscanners sichergestellt ist. Nutzung von UMTS-Karten. Informieren Sie sich bei der online-Arbeit über das der UMTS-Karte zugehörige Tarifmodell. Dies gilt insbesondere, aber nicht ausschließlich, für das Arbeiten im Ausland. Verleihen Sie keine UMTS-Karten. VDMA IT Abteilung Seite 15 6.2.4. Organisatorisch Für den sicheren Umgang mit dem VDMA Laptop müssen folgende Punkte von den entsprechenden Mitarbeitern beachten werden. Der VDMA-Laptop dient der Erfüllung betrieblicher Aufgaben. Die Nutzung von privater oder nicht durch die IT-Abteilung freigegebener Software ist verboten. 6.2.5. Technisch Der die VDMA nutzt technische Sicherheitsmaßnahmen, die dem sichere Verwendung des VDMA Laptops Mitarbeiter erleichtern: Der Virenscanner wird auch über externe Zugänge aktuell Darunter fallen auch UMTS, LAN2LAN, ggf. Hotel-WLAN. Zugriff auf nicht freigegebene Software wird durch den Virenscanner Dazu zählen in der Regel bereits die Installationsdateien. gehalten. gesperrt. W eitere technische Maßnahmen können in Zukunft unterstützend eingesetzt werden, um neuen Bedrohungen unserer Infrastruktur zu begegnen. 6.2.6. Verstöße Als Verstöße gelten beabsichtigte oder grob fahrlässige Handlungen, die eine Gefährdung des Rufes des VDMA darstellen, die Sicherheit der Mitarbeiter, Vertragspartner, Berater und angeschlossenen Gesellschaften des VDMA gefährden, dem VDMA tatsächlichen oder potentiellen finanziellen Verlust einbringen, eine Gefährdung der Sicherheit von Daten oder Geschäftsinformationen darstellen, den unberechtigten Zugriff auf Informationen, deren Preisgabe und/oder Änderung beinhalten, die Nutzung von Unternehmens- bzw. Mitgliedsinformationen für illegale Zwecke beinhalten, die die Datenschutz- und EDV-Richtlinien des Mitarbeiterhandbuches des VDMA verletzen. VDMA IT Abteilung Seite 16 6.2.7. Sanktionen Verstöße gegen diese Richtlinie haben disziplinarische und arbeitsrechtliche, unter Umständen auch strafrechtliche Konsequenzen. Die Sanktionen richten sich nach der Schwere des ei nzelnen Verstoßes. Sie reichen von Abmahnungen bis hin zur Kündigung des Arbeitsverhältnisses. Verpflichtungserklärung des(der) Benutzers(Benutzerin): Ich habe die Laptop / Notebookrichtlinie gelesen und akzeptiere diese (Name, Vorname) (Abteilung) (Ort, Datum) (Unterschrift) Kenntnisnahme: (Ort, Datum) (Unterschrift des Verantwortlichen für die Datenverarbeitung) VDMA IT Abteilung Seite 17 7. Definition der Begriffe Administrator Der Administrator ist der Verwalter eines Computersystems oder Computernetzes mit uneingeschränkten Zugriffsrechten, häufig auch kurz "Admin" oder "Sysadmin" (von System-Administrator) genannt. Application Siehe „Anwendung“ Anwendung Unter einer Anwendung versteht man jegliche Art von Software, die auf einem Computer oder Computersystem läuft und dem Nutzer bei der Bewältigung bestimmter Aufgaben hilft. Antivirus-Programm Ein Antivirus-Programm bietet Schutz, indem dieses in periodischen Abständen Überprüfungen der Dateien auf einem Computer durchführt, um Computer-Viren aufzufinden und zu entfernen. Auswertung Eine Auswertung im Sinne der Internet Access Policy ist notwendig, sofern die gespeicherten Internet-Zugriffe zur Feststellung der potentiellen Angriffe (z.B. Hacking, Spionage, Sabotage) bzw. der schweren Verstöße gegen die Internet Access Policy es erforderlich machen, grobe Fahrlässigkeit bzw. den Missbrauchsfall unter Einbindung der zuständigen IT-Revision und der Geschäftsleitung bzw. einer von ihr beauftragten Person zu überprüfen bzw. nachzuweisen. Autorisierte Person Die "autorisierten Personen" für die Auswertung im Sinne der Internet Access Policy sind die InternetSystemadministratoren des Unternehmens als Netzwerkbetreiber. Berechtigungsprofil Das Berechtigungsprofil beschreibt die Rechte eines Nutzers, auf bestimmte Daten (nur) mit definierten Funktionen wie Lesen, Ändern, Einfügen oder Löschen zuzugreifen sowie bestimmte Anwendungen (Programme oder Dienste) in einem definierten Umfang zu nutzen. Diese Rechte werden von einem Administrator vergeben. Besitzer Besitzer eines Computer-Arbeitsplatzes ist in der Regel ein(e) Mitarbeiter(in). Browser Browser ist die Bezeichnung für ein Programm zum grafischen Zugriff auf das World Wide Web. Die bekanntesten Browser sind Netscape Navigator und Internet Explorer (MSIE) Client Als Client wird ein Computer oder eine Software für den Zugriff auf einen Server oder Server-Programme bezeichnet. Der Ausdruck "Client" kann sich sowohl auf einen Computer (also Hardware) als auch auf ein Programm (also Software) beziehen. Ein Client ist: ein Computer, der auf einen Server zugreifen muss, um Anwendungen oder Dokumente zu nutzen. ein Programm, das auf eine bestimmte Server-Anwendung zugreift, um die angebotenen Dienste zu nutzen, z.B. eine Datenbank-Server-Anwendung. Der Client bietet eine Benutzeroberfläche (Schnittstelle) für die Eingabe, Bearbeitung und Abfrage von Daten, die eigentliche Arbeit mit den Daten erledigt die Server-Anwendung. Im Internet wird unter einem Client ein Programm verstanden, das alle Regeln und Verfahren kennt, um auf bestimmte Internet-Dienste (zum Beispiel E-Mail, FTP) zugreifen zu können. Computer-Arbeitsplatz Computer-Arbeitsplätze sind Systeme im Sinne dieser Internet Access Policy, wenn sie in festen bzw. mobilen Arbeitsumgebungen Zugriff auf das Internet haben (PC, Notebook, Laptop, NC, usw.) Computer-Netzwerk Ein Computer-Netzwerk besteht im Allgemeinen aus einer Gruppe von Computersystemen und Terminals, die über Kommunikationsleitungen miteinander verbunden sind und die Informationen und Ressourcen gemeinsam nutzen. Ein Netzwerk umfasst technische Einrichtungen (Leitwege, Vermittlungsstellen und Anschlussstellen) und entsprechende VDMA IT Abteilung Seite 18 Übertragungs- und Vermittlungsverfahren. Die Terminals oder Netzwerkknoten liegen im lokalen Netzwerk auf engem geographischen Raum oder in Großnetzwerken weit verstreut. Sie sind über Kabel, Wähl- oder Standleitungen verbunden. Das Netzwerk ist ein Mehrbenutzer- und Mehrfunktionssystem. Computer-Virus Computer-Viren gehören zu den Programmen mit Schadensfunktionen. Ein Computer-Virus ist eine nicht selbständige Programmroutine, die sich selbst reproduziert und dadurch vom Nutzer nicht kontrollierbare Manipulationen in Systembereichen, an anderen Programmen oder deren Umgebung vornimmt. Ein Virus infiziert andere Programme mit einer Kopie von sich selbst. Bösartige Viren beschädigen andere Programme oder Daten, löschen die Plattenverzeichnisstruktur oder richten andere Schäden an. Die verschiedene Virentypen sind: Programm-Viren: fügen sich in bestehende Programmdateien auf Speichermedien ein und werden beim Aufruf des Wirtsprogramms ausgeführt. System-Viren: befallen Systembereiche (Bootsektor, Master-Boot-Sektor, Partitionstabelle) von Disketten oder Festplatten. Direct-Action-Viren: infizieren bei der Ausführung des infizierten Programms sofort weitere Programmdateien, führen sofort eine Schadensroutine aus und geben dann wieder die Kontrolle an das Gast-Programm ab. Stealth-Viren: versuchen ihr Vorhandensein im System zu verbergen. Dazu überwachen sie die Systemaktivitäten und verschleiern ihre Existenz. Polymorphe-Viren: verschlüsseln infizierte Programmteile um zu verhindern, dass Antiviren-Programme die Virustypische Merkmale entdecken. Manche Viren verwenden eine Technik heißt "Tunneling" um die AntivirenÜberwachungsprogramme zu umgehen. Slow-Viren: führen erst nach einem längeren Zeitraum ihre Schadensroutine aus. Makro-Viren: werden auf der Basis der in vielen Software-Produkten integrierten Makro-Sprachen entwickelt. Sie "klinken" sich z.B. in Formatvorlagen von Textverarbeitungssystemen (z.B. WinWord-Dokument) ein. Sie sind nicht in der Lage, ohne eine spezifische Makro-Ausführungsumgebung zu laufen. Computer-Würmer: Bei Computer-Würmern handelt es sich um Störprogramme, die sich selbständig in einem Computer-Netzwerk ausbreiten. Diese Störprogramme können sich reproduzieren und mit Hilfe von Netzwerkfunktionen sich selbst auf andere Computer kopieren. Die Programmkopien können sogar andere Funktionen übernehmen als das Ursprungsprogramm. Cracker Ein Cracker ist eine unberechtigt in einen fremden Computer oder ein Computernetz eindringende Person. Datenpaket Als Datenpaket bezeichnet man zusammengehörige Daten, die zu einem "Paket" geschnürt über Computernetze verschickt werden. Datenschutz Unter Datenschutz versteht man den Schutz der Daten gegen Missbrauch jeglicher Art, insbesondere gegen Lesen, Zerstören und Verändern durch unbefugte Benutzer. Datenschutzbeauftragter Mit den §§ 4 f, 4 g Bundesdatenschutzgesetz, seit dem 23. Mai 2001 in Kraft, wurden einheitliche Bestimmungen für die Institution eines Beauftragten für den Datenschutz im öffentlichen wie im nicht öffentlichen Bereich geschaffen. Die behördlichen und betrieblichen Datenschutzbeauftragten sind wichtige Ansprechpartner in Fragen des Datenschutzes für die Bürgerinnen und Bürger sowie die Beschäftigten in den Behörden und Unternehmen. Die Datenschutzbeauftragten haben die Aufgabe einer internen Selbstkontrolle wahrzunehmen. Sie ergänzen die externe Kontrolle durch den Bundesbeauftragten und die Landesbeauftragten sowie die weiteren Aufsichtsbehörden für den Datenschutz im nicht öffentlichen Bereich. Datensicherheit Das Ziel der Datensicherheit ist es, die Daten unmittelbar oder mittelbar so weit wie möglich vor Beeinträchtigung oder Missbrauch zu bewahren. Datenträger (Datenträgermedium und –laufwerk) Datenträgermedium ist das Speichermedium für die Daten und Programme (Festplatte, Floppy-, Diskette, PCMCIA, CD, Zip-Medium, Jaz-Medium, Streamer-Kassette, Magneto-Optische Platte usw.). Datenträgerlaufwerk ist das jeweilige Steuerungsinstrument des Datenträgers zum Lesen und Speichern von Daten und Programmen. VDMA IT Abteilung Seite 19 Dienst Siehe „Internet-Dienste“ DFÜ (Datenfernübertragung) DFÜ ist die allgemeine Bezeichnung für die Datenübertragung zwischen Computern mit einem Modem oder einer ISDN-Karte, unabhängig von der Art der übertragenen Daten. Der Übertragungsweg kann ein Kabel oder ein Funkkanal sein. Digitale Signatur Eine digitale Signatur dient als Unterschrift unter eine E-Mail. Durch die Signatur lässt sich sicherstellen, dass ein Dokument tatsächlich von dem angegebenen Absender stammt (Identifizierung) und dass es auf seinem Weg durch das Internet nicht verändert wurde (Authentifizierung). Download Unter einem Download versteht man den Abruf von Dateien oder Programmen aus dem Internet oder sonst einem Computernetz. Dabei werden Daten von einem anderen Computer auf den eigenen kopiert. Den umgekehrten Vorgang bezeichnet man als Upload. EDV (Elektronische Datenverarbeitung) Automatische Verarbeitung von Informationen in Form von Daten (automatische Datenverarbeitung) durch elektronisch gesteuerte Datenverarbeitungsanlagen. Die dafür notwendigen Geräte bezeichnet man als Hardware, die zu ihrem Betrieb notwendigen Anweisungen, Vorschriften und Regeln als Software. E-Mail (Electronic Mail) Siehe „Internet-Dienste“ Extranet Unter einem Extranet versteht man ein geschlossenes, privates (meist unternehmenseigenes) Computernetz auf der Grundlage des Internet Protocol (IP) und meist mit grafischer Benutzeroberfläche (GUI). Das Extranet ist eine Erweiterung unternehmensinterner Computernetze (Intranet), durch das auch externe Nutzer (zum Beispiel Geschäftspartner oder Außendienst-Mitarbeiter des Unternehmens) eine (meist beschränkte) Zugriffsmöglichkeit auf das Intranet erlangen. Über ein Extranet können Außenstehenden wie Zulieferern, Partnerfirmen oder Kunden eines Unternehmens bestimmte betriebliche Daten kontrolliert zugänglich gemacht werden. Firewall Eine Firewall als zentraler Übergang zum Internet ist eine Kombination von Hardware- und Software-Komponenten, die eine sichere Verbindung zwischen dem Netzwerk des Unternehmens und Netzwerken erlaubt, die nicht unter der Kontrolle des Unternehmens sind. Die Systemkonfiguration und die Filterregeln müssen gewährleisten, dass nur die erlaubten Verbindungen zugelassen werden. Es gibt folgende Möglichkeiten der Filterung: Packet-Filter benutzen die Informationen z.B. Computernummer und Dienst, Application-Gateway benutzen die Informationen der Anwendungsschicht, um Verbindungen aufzubauen oder abzubauen. Fremdanschluss Fremdanschlüsse bieten die Möglichkeit, über definierte Kommunikationsschnittstellen (z.B. externe/interne Modems und ISDN-Geräte) externe IT-Einrichtungen (z.B. Computersysteme, Internet) zu erreichen bzw. von ihnen erreicht zu werden. Fremdanschlüsse sind alle nicht Primär- oder Sekundär-Datennetze zu den Benutzern des Unternehmens und Partnern des Kooperationsverbundes. FTP (File Transfer Protocol) Siehe „Internet-Dienste“ Gateway Ein Gateway ist ein Übergangscomputer zwischen Netzwerken mit heterogener Netzwerkarchitektur, beispielsweise bezeichnet man den Computer, der einen proprietären Online-Dienst wie AOL mit dem Internet verbindet als Gateway. Hacker Ein Hacker ist eine unberechtigt in einen fremden Computer oder ein Computernetz eindringende Person. VDMA IT Abteilung Seite 20 Hardware Hardware ist ein Sammelbegriff für alle "harten", d.h. physikalisch gegebenen, mechanischen Teile des Computers einschließlich der Peripherie, der Kabel usw. Im Gegensatz dazu bezeichnet man die Programme, die auf dem Computer laufen, als Software. HTTP (HyperText Transfer Protocol) HTTP ist das Protokoll für die Übertragung von Daten im World Wide Web (WWW), die Abkürzung http ist Bestandteil jeder Adresse im WWW (URL), das HTTP baut auf das Internet-Protokoll TCP/IP auf. Internet Ein weltweites Computernetz, bestehend aus rund 30 Millionen Computern, mit Diensten wie E-Mail, Diskussionsgruppen (Newsgroups), Chats (IRC), Dateiarchive (FTP). Seine große Bekanntheit verdankt das Internet jedoch dem WWW. Das Internet besteht aus einer Reihe großer internationaler und nationaler Netze sowie zahllosen regionalen und lokalen Netzen. Alle Unternetze des Internet benutzen ein einheitliches Adressierungsschema sowie die TCP/IP-Protokolle. All diese Computernetze und Einzelcomputer sind miteinander verbunden, um den Datenaustausch zu ermöglichen. Das Internet selbst hat keinen Besitzer. Internet-Dienste WWW (World Wide Web) Leicht bedienbare Anwendungsprogramme, die den Zugriff auf Informationen mit Hilfe des Protokolls HTTP (HyperText Transfer Protocol) ermöglicht E-Mail (Electronic Mail) Ein Internet-Dienst zum Versenden und Empfangen von elektronischen Nachrichten FTP (File Transfer Protocol) Ein Internet-Dienst zur Übertragung von Dateien von und zu entfernten Computern News Ein Internet-Dienst als Diskussionsforum zu verschiedenen Themen, an denen jeder Internet-Benutzer teilnehmen kann Telnet Ein Internet-Dienst zum Einloggen und Arbeiten auf einem entfernten Computer Intranet Ein Intranet ist ein internes Computer-Netz in Organisationen und Unternehmen auf Basis der Internet-Protokolle (TCP/IP), das oft (über eine Firewall) mit dem Internet verbunden ist. IP (Internet Protocol) Das Internet Protocol ist das Basisprotokoll für die Datenübertragung im Internet. IT (Informationstechnologie) Der Begriff umfasst die elektronische Datenverarbeitung (EDV) sowie die Datenfernübertragung (DFÜ). Java-Applet Ein Java-Applet ist ein kleines Programm, das von einer Web-Seite aus gestartet und von einem Server heruntergeladen wird. Kennwort Siehe „Passwort“ Kryptographie Wissenschaft zur Erforschung und Realisierung von Verfahren zur Verschlüsselung bzw. Entschlüsselung von Daten, bei denen entweder das Verschlüsselungsverfahren oder (bei Anwendung einheitlicher Schlüsselverfahren) die verwendeten Schlüsselbegriffe geheim gehalten werden. Durch Ändern, Vertauschen oder Hinzufügen von Zeichen nach bestimmten Regeln wird ein Klartext in einen Schlüsseltext verwandelt und umgekehrt, anwendbar bei der Speicherung von Daten und der Datenübertragung. Wirksamstes Mittel des Datenschutzes, um Informationen, die in falsche Hände gelangt sind, wertlos zu machen. Neben der Vertraulichkeit durch die Verschlüsselung von Klartext kann mit den Methoden der Kryptographie auch die Authentizität einer Nachricht sowie die Integrität einer Datei sichergestellt werden, wobei unter letzterem, der Integrität einer Datei, die Gewissheit zu verstehen ist, eine Datei in unveränderter Form zu empfangen. LAN (Local Area Network) VDMA IT Abteilung Seite 21 Siehe „Lokale Netz“ Lokale Netz Das lokale Netz ist das lokale Kommunikationsnetzwerk innerhalb eines relativ kleinen geographischen Gebiets wie beispielsweise einem Firmengelände oder einem Gebäude, bestehend aus einem oder mehreren Servern (LAN-Servern), Clients, einem Netzwerk-Betriebssystem, einem einheitlichen Protokoll und speziellen Kabeln als Kommunikationsleitung. Die Clients sind noch so nah am Server, dass die Verbindung über übliche elektrische Leitungen realisiert werden kann und nicht über das Telefonnetz oder über Satellit hergestellt werden muss. LAN-Server (Local Area Network Server) Ein LAN-Server versorgt die angeschlossenen Clients mit verschiedenen Ressourcen, wie z.B. Dateien, Speicher, Anwendungsprogramme und Drucker. Mit LAN-Server bezeichnet man sowohl ein solches Programm als auch den Computer, auf dem es läuft. Ein LAN-Server kann sich auf demselben Computer befinden, auf dem auch weitere Server untergebracht sind. Mailsystem Als Mailsystem wird ein System bezeichnet welches die Übermittlung von elektronischen Nachrichten über ein (Kommunikations-)Netzwerk ermöglicht. Modem und ISDN-Gerät Modems (Modulator-Demodulator) und ISDN-Geräte (Integrated Services Digital Network) sind Datenübertragungsgeräte. Netzwerk Siehe „Computer-Netzwerk“ News Siehe „Internet-Dienste“ Öffentliches Netz Von einem öffentlichen Netz(werk) spricht man, wenn die Datenübertragung über öffentliche Leitungen, z.B. über Wählleitungen und/oder Datenpaketvermittlung erfolgt und Telekommunikationsdienste angeboten werden. Online-Dienst Ein Online-Dienst oder Online-Service-Anbieter ist ein kommerzieller Betreiber eines Computer-Netzes, der seinen Kunden neben systemgebundenen Diensten auch einen Zugang zum Internet über spezielle Schnittstellen anbietet. Online-Dienste bestehen in einem geschlossenen Computerverbund mit zentraler Leitung, in dem Online-Inhalte und verschiedene Dienste wie zum Beispiel E-Mail angeboten werden. Manche Online-Service-Anbieter bieten auch einen eigenen Web-Browser an. Passwort Ein Passwort ist eine geheime Zeichenfolge, die der Identifikation eines Computer-Nutzers dient. Mit dem Passwort meldet sich ein Nutzer bei einem Computer, einem lokalen Netz (wie Intranet oder Extranet), einem Dienst (etwa EMail) oder bei einem Online-Dienst an (Login). Nur demjenigen, der das Passwort kennt, wird Zugriff auf den betreffenden Computer oder Dienst gewährt. Die Benutzerkennung soll den Zugang unberechtigter Personen (Hacker, Cracker) verhindern. Das Passwort oder Kennwort kann der tatsächliche Name des Nutzers, ein von ihm selbst gewähltes Pseudonym, eine Abkürzung oder eine automatisch vergebene Kombination aus Buchstaben und/oder Ziffern sein. Oft wird das Passwort zwischen dem Benutzer und dem Betreiber eines Computers oder Computernetzes vereinbart. Bei manchen Netzen oder Diensten kann der Nutzer jedoch kein eigenes Passwort festlegen, sondern muss das Passwort verwenden, daß ihm vom Systemverwalter (Administrator) zugeteilt wurde. Wer sein Passwort selbst festlegt, sollte dabei darauf achten, daß es nicht allzu leicht zu erraten ist. Das Geburtsdatum oder der Name des (Ehe)Partners bieten keinen echten Schutz vor Zugriffen Unbefugter. PC (Personal Computer) Allgemein bezeichnet der Begriff "Personal Computer" einen Computer, der für sich allein genommen, also unabhängig von anderen Computern, arbeitsfähig ist. Peripherie Peripherie bezeichnet die externen Zusatzgeräte, die an den Computer angeschlossen werden wie Tastatur, Maus, CDoder DVD-Laufwerk, Monitor usw. VDMA IT Abteilung Seite 22 Protokoll Ein Protokoll enthält Standards für die kontrollierte Übermittlung von Daten (DFÜ). In Protokollen wird beispielsweise die Datenstruktur, der Aufbau der Datenpakete und die Codierung festgelegt. Protokollierung Die Protokollierung im Sinne dieser Internet Access Policy liegt vor, sofern die Daten über die Internet-Zugriffe gespeichert und verwendet werden, um diese später auswerten zu können. Server Ein Server ist entweder ein Computer (Hardware), der Anwendungen und Dokumente bereithält, auf die andere Computer (Clients) zugreifen können oder ein Programm (Software), das bestimmte Dienste anbietet, auf die mit Hilfe spezieller Anwendungen (Clients) zugegriffen werden kann. Das Server-Programm kennt die Regeln und Verfahren, um bestimmte Internet-Dienste anbieten zu können, zum Beispiel FTP-Server, E-Mail-Server, News-Server. Als Web-Server bezeichnet man die Software, mit deren Hilfe auf einem Internet-Computer WWW-Dokumente bereitgestellt werden. Der Web-Server reagiert auf die Anfragen eines Client, zum Beispiel eines Web-Browsers, indem er die angeforderten HTML-Seiten oder andere Dateien übermittelt. Während die Server im Internet für alle zugänglich sind (offene Server), sind die Server in lokalen Netzen (LANServer) wie Intranet und Extranet meist nur für deren authorisierte Nutzer zugänglich (geschlossene Server). Software Mit Software bezeichnet man zusammenhängende Computerbefehle, die auf dem Computer ausgeführt werden, also Computerprogramme. Im Gegensatz zur Hardware ist Software variabel, derselbe Computer kann bei verschiedenen Programmen ganz unterschiedliche Funktionen ausführen. Telnet Siehe „Internet-Dienste“ Terminal Ein Terminal ist eine Kombination aus Bildschirm und Tastatur ohne eigenen Massenspeicher (Festplatte). Das Terminal greift auf die Ressourcen, insbesondere die Festplatte(n), eines Großrechners (Mainframe) zu. Trojanisches Pferd Trojanische Pferde sind Sabotage-Programme, die unter falschem Namen bzw. falscher Identität ins Computersystem gelangen. Der Name eines "Trojanischen Pferdes" suggeriert häufig eine nützliche Funktion oder ist sogar identisch mit dem Namen eines bekannten Software-Programms. Den wahren Charakter zeigen die Trojanischen Pferde bei der Ausführung, indem sie die zerstörerische Funktionen ausführen. Upload Mit Upload bezeichnet man die Datenübertragung vom eigenen Computer auf einen anderen. Die Dateien werden nach der Übertragung auf dem anderen Computer, meist einem Server, gespeichert. Verschlüsselung Die Verschlüsselung von Daten erfolgt zum Schutz gegen unbefugtes Eindringen oder Mithören in Datennetzen, Datenbanken und Computern. Damit wird die Preisgabe von Informationen an unberechtigte Benutzer sowie das nichtautorisierte Verändern, Löschen oder Einfügen von Daten verhindert. Nachrichten mit vertraulichem oder geheimem Inhalt werden am sichersten mittels eines kryptographischen Verfahrens verschlüsselt. Eine Verschlüsselung verhindert den unberechtigten Zugang zu den geschützten Informationen. Virus Siehe „Computer-Virus“ Virenscanner Siehe „Antivirus-Programm“ WAN (Wide Area Network) Siehe „Weitbereichsnetz“ VDMA IT Abteilung Seite 23 Weitbereichsnetz In einem Weitbereichsnetz sind Computer über weite Entfernungen miteinander verbunden. WWW (World Wide Web) Siehe „Internet-Dienste“ Zugangskontrolleinrichtung Zugangskontrolleinrichtungen und -maßnahmen sind beispielsweise der Verschluss der Büroräume, die gesicherte Aufbewahrung von externen Datenträgern (z.B. Disketten, CD, usw.). Zugriffsrecht Strukturierte Ermächtigung eines Benutzers oder einer Anwendung, auf Kommunikationsdienste, Programme, Verzeichnisse oder Dateien zuzugreifen. Zugriffssicherungseinrichtung Zugriffssicherungseinrichtungen und -maßnahmen sind beispielsweise Bootpasswort, Zugriffsschutz-Software, Passwortwahl, -aufbau und -verwahrung, mechanische Sperreinrichtungen, Kartenlesesysteme.