GNT Fragenliste

Werbung

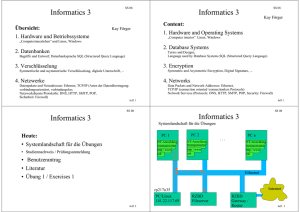

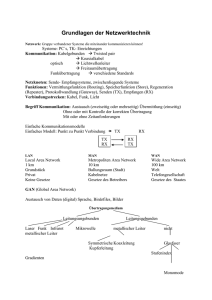

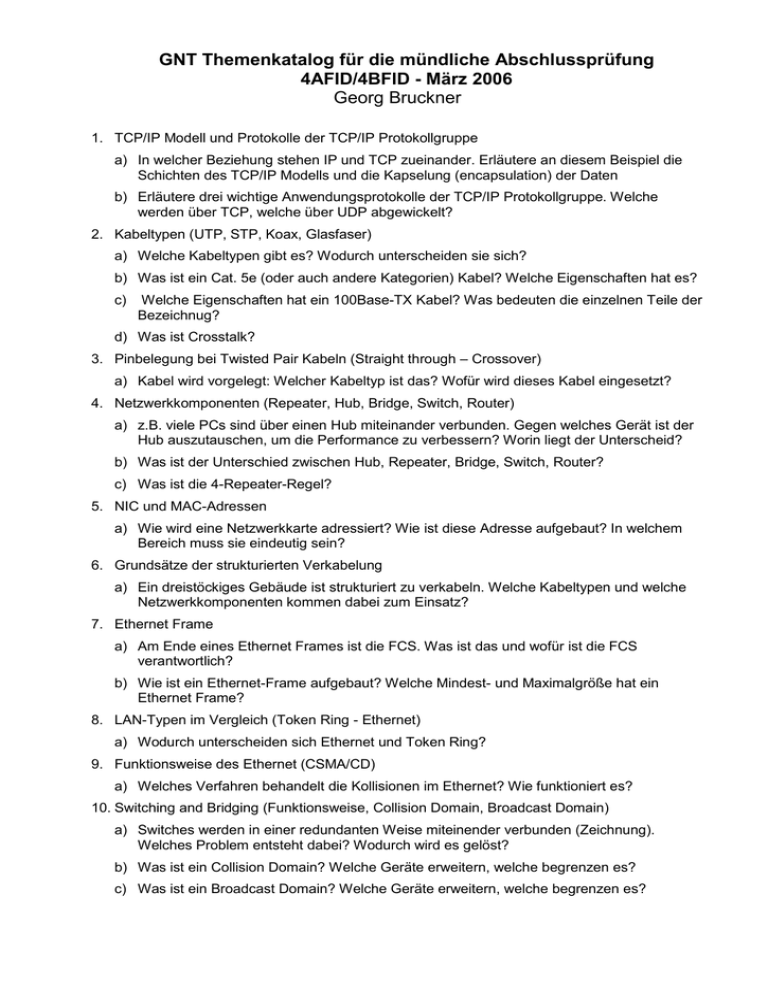

GNT Themenkatalog für die mündliche Abschlussprüfung 4AFID/4BFID - März 2006 Georg Bruckner 1. TCP/IP Modell und Protokolle der TCP/IP Protokollgruppe a) In welcher Beziehung stehen IP und TCP zueinander. Erläutere an diesem Beispiel die Schichten des TCP/IP Modells und die Kapselung (encapsulation) der Daten b) Erläutere drei wichtige Anwendungsprotokolle der TCP/IP Protokollgruppe. Welche werden über TCP, welche über UDP abgewickelt? 2. Kabeltypen (UTP, STP, Koax, Glasfaser) a) Welche Kabeltypen gibt es? Wodurch unterscheiden sie sich? b) Was ist ein Cat. 5e (oder auch andere Kategorien) Kabel? Welche Eigenschaften hat es? c) Welche Eigenschaften hat ein 100Base-TX Kabel? Was bedeuten die einzelnen Teile der Bezeichnug? d) Was ist Crosstalk? 3. Pinbelegung bei Twisted Pair Kabeln (Straight through – Crossover) a) Kabel wird vorgelegt: Welcher Kabeltyp ist das? Wofür wird dieses Kabel eingesetzt? 4. Netzwerkkomponenten (Repeater, Hub, Bridge, Switch, Router) a) z.B. viele PCs sind über einen Hub miteinander verbunden. Gegen welches Gerät ist der Hub auszutauschen, um die Performance zu verbessern? Worin liegt der Unterscheid? b) Was ist der Unterschied zwischen Hub, Repeater, Bridge, Switch, Router? c) Was ist die 4-Repeater-Regel? 5. NIC und MAC-Adressen a) Wie wird eine Netzwerkkarte adressiert? Wie ist diese Adresse aufgebaut? In welchem Bereich muss sie eindeutig sein? 6. Grundsätze der strukturierten Verkabelung a) Ein dreistöckiges Gebäude ist strukturiert zu verkabeln. Welche Kabeltypen und welche Netzwerkkomponenten kommen dabei zum Einsatz? 7. Ethernet Frame a) Am Ende eines Ethernet Frames ist die FCS. Was ist das und wofür ist die FCS verantwortlich? b) Wie ist ein Ethernet-Frame aufgebaut? Welche Mindest- und Maximalgröße hat ein Ethernet Frame? 8. LAN-Typen im Vergleich (Token Ring - Ethernet) a) Wodurch unterscheiden sich Ethernet und Token Ring? 9. Funktionsweise des Ethernet (CSMA/CD) a) Welches Verfahren behandelt die Kollisionen im Ethernet? Wie funktioniert es? 10. Switching and Bridging (Funktionsweise, Collision Domain, Broadcast Domain) a) Switches werden in einer redundanten Weise miteinender verbunden (Zeichnung). Welches Problem entsteht dabei? Wodurch wird es gelöst? b) Was ist ein Collision Domain? Welche Geräte erweitern, welche begrenzen es? c) Was ist ein Broadcast Domain? Welche Geräte erweitern, welche begrenzen es? 11. IP-Adressierung (Adressklassen, Netzadresse, Hostadresse, Broadcast-Adresse, private Adressen) a) Wo kann die IP-Adresse 192.168.123.0 verwendet werden? Zu welcher Adressklasse gehört sie? Welche Art von Adresse ist das? b) Was ist eine Broadcast-Adresse? Woran ist sie zu erkennen? Welche Unterschiede gibt es dabei in den Adressklassen A, B, C? c) Wieviele Rechner können in einem Klasse C (Klasse B) Netz adressiert werden? 12. Subnetting a) Das Netz 165.23.0.0 ist in 4 Subnetze zu unterteilen. Wie lautet die Subnet Mask?. Gib die Subnetzadressen, Broadcast Adressen und Host Range an. b) Das Netz 212.36.177.0 wird in Subnetze unterteilt. Die Subnet Mask lautet 255.255.255.248. Welche der folgenden Adressen sind im selben Subnetz: 212.36.177.83 212.36.177.92 212.36.177.94 212.36.177.97 13. ARP a) Was zeigt der Befehl „arp –a“ im Command line Interface eines Windows Rechners an? Erläutere an Hand dieses Beispiels ARP. b) Wenn eine Adresse außerhalb des eigenen Netzes angesprochen wird (z.B. durch ping), welche MAC-Adresse wird durch ARP in die ARP Tabelle eingetragen? 14. DHCP a) Was ist DHCP? Welche Vorteile hat es? b) Wenn ich meinen Laptop sowohl zu Hause als auch im Büro an ein Netzwerk anschließen möchte, welches Protokoll erleichtert mir die Konfiguration der IP-Adresse? Wie funktioniert es? 15. Routing Protokolle (Statische - dynamische Routen, Distance Vector – Link State) a) In einem großen Netzwerk ist es mühsam, alle Router manuell zu konfigurieren. Welche Protokolle erleichtern diese Arbeit und wie? b) Was ist der Unterschied zwischen Distance Vector Routing und Link State Routing? 16. Funktion von RIP a) In einem Netzwerk ist RIP als Routing Protokoll konfiguriert. Welche Metrik verwendet RIP? Welche Informationen werden zwischen den Nachbar-Routern ausgetauscht? 17. TCP im Überblick (Ablauf, Fehlererkennung) und im Vergleich zu UDP a) Welches Transportprotokoll wird bei einem File Transfer mit FTP bzw. TFTP verwendet? Vergleiche TCP und UDP an Hand dieses Beispiels. b) UDP gilt als ein „best effort“-Protokoll. Was bedeutet das und wie wirkt sich das auf Anwendungen wie z.B. IP-Telefonie aus? 18. Bedeutung von Ports in TCP - Applikationen a) Ein Webserver horcht auf Port 80. Was bedeutet das für den Client? Könnte der Webserver auch auf ein anderes Port konfiguriert werden? Was würde das für den Client bedeuten? 19. Domain Name System a) Mit http://www.tourisme.fr kann man im Internet das französische Tourismus-Büro erreichen. IP-Pakete kennen aber nur IP Adressen. Wieso muss ich die IP-Adresse des Tourismus Büros nicht kennen, um es im Internet zu erreichen? 20. Unterschiedliche Modi bei der Router-Konfiguration a) Einfaches Beispiel einer Routerkonfiguration: welche Modi werden hier gezeigt? (user mode, priviledged mode, configuration mode). Wodurch unterscheiden sie sich? 21. Zugang zum Router zwecks Konfiguration (Konsole-Port, Hyperterminal, Telnet) a) Welche Möglichkleiten gibt es, einen Router zu konfigurieren, bzw. eine Konfiguration zu verändern Was ist hiezu erforderlich? 22. ICMP a) Was ist ICMP? Wofür wird es verwendet? b) Tracert beruht auf einer Serie von ICMP-Messages. Wie ist der Ablauf von tracert? 23. Troubleshooting a) Ich kann keinen Web Server über seinen Namen (z.B. www.orf.at) erreichen. Da ich zufällig die IP-Adresse des ORF kenne, probiere ich ping 194.232.104.26 und komme problemlos durch. Woran könnte das liegen? b) Ich habe keinen Internet Zugang. Netzwerkkabel ist vorhanden und angesteckt. Wie sollte man vorgehen, um die Ursache des Problems zu ergründen? 24. Access Control Listen a) Eine einfache ACL wird vorgelegt. Diese ist zu interpretieren 25. Firewalls a) Ein Webserver soll sowohl aus dem Internet als auch firmenintern zugreifbar sein. Das interne Netz ist aber optimal zu schützen. Wie soll eine entsprechende Firewallkonfiguration aussehen? 26. Virtual Private Networks a) Die LANs zweier Filialen einer Firma sollen über das Internet miteinander verbunden werden, um auf gemeinsame Daten auf einem Server zuzugreifen. Was ist dabei in Bezug auf die Adressierung und die Sicherheit zu beachten?