Computervirus 0

Werbung

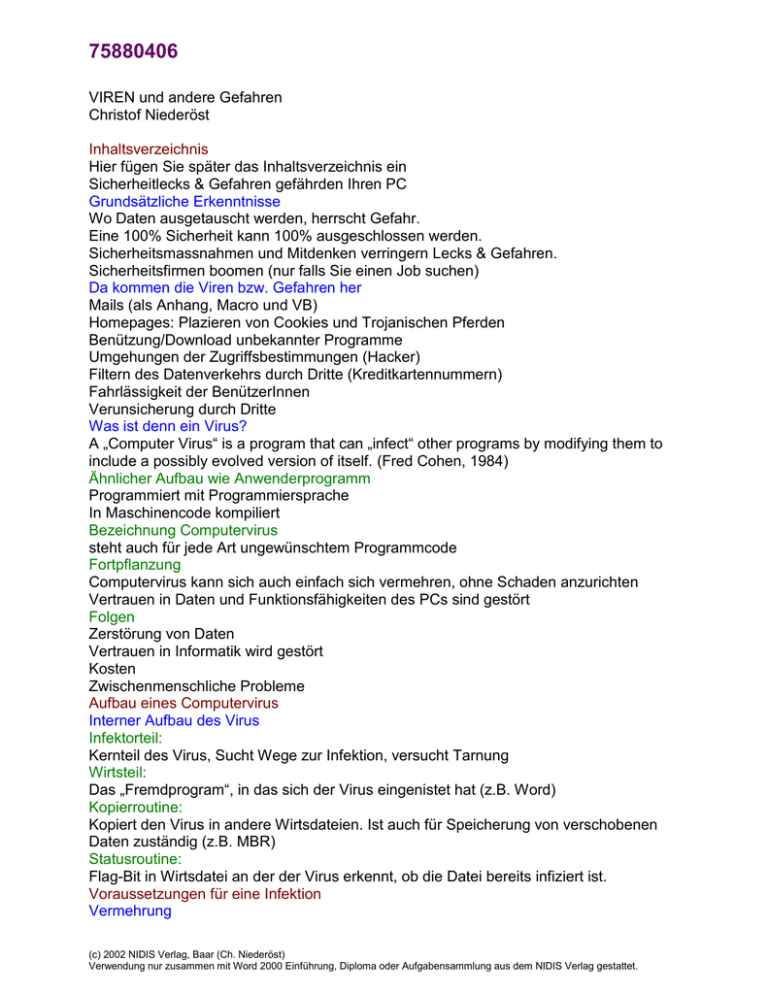

75880406 VIREN und andere Gefahren Christof Niederöst Inhaltsverzeichnis Hier fügen Sie später das Inhaltsverzeichnis ein Sicherheitlecks & Gefahren gefährden Ihren PC Grundsätzliche Erkenntnisse Wo Daten ausgetauscht werden, herrscht Gefahr. Eine 100% Sicherheit kann 100% ausgeschlossen werden. Sicherheitsmassnahmen und Mitdenken verringern Lecks & Gefahren. Sicherheitsfirmen boomen (nur falls Sie einen Job suchen) Da kommen die Viren bzw. Gefahren her Mails (als Anhang, Macro und VB) Homepages: Plazieren von Cookies und Trojanischen Pferden Benützung/Download unbekannter Programme Umgehungen der Zugriffsbestimmungen (Hacker) Filtern des Datenverkehrs durch Dritte (Kreditkartennummern) Fahrlässigkeit der BenützerInnen Verunsicherung durch Dritte Was ist denn ein Virus? A „Computer Virus“ is a program that can „infect“ other programs by modifying them to include a possibly evolved version of itself. (Fred Cohen, 1984) Ähnlicher Aufbau wie Anwenderprogramm Programmiert mit Programmiersprache In Maschinencode kompiliert Bezeichnung Computervirus steht auch für jede Art ungewünschtem Programmcode Fortpflanzung Computervirus kann sich auch einfach sich vermehren, ohne Schaden anzurichten Vertrauen in Daten und Funktionsfähigkeiten des PCs sind gestört Folgen Zerstörung von Daten Vertrauen in Informatik wird gestört Kosten Zwischenmenschliche Probleme Aufbau eines Computervirus Interner Aufbau des Virus Infektorteil: Kernteil des Virus, Sucht Wege zur Infektion, versucht Tarnung Wirtsteil: Das „Fremdprogram“, in das sich der Virus eingenistet hat (z.B. Word) Kopierroutine: Kopiert den Virus in andere Wirtsdateien. Ist auch für Speicherung von verschobenen Daten zuständig (z.B. MBR) Statusroutine: Flag-Bit in Wirtsdatei an der der Virus erkennt, ob die Datei bereits infiziert ist. Voraussetzungen für eine Infektion Vermehrung (c) 2002 NIDIS Verlag, Baar (Ch. Niederöst) Verwendung nur zusammen mit Word 2000 Einführung, Diploma oder Aufgabensammlung aus dem NIDIS Verlag gestattet. 75880406 Vermehrung ist nur möglich, wenn der Programmcode auch ausgeführt werden kann. Programmstart Boot-Sektor-Virus (auch ab Speichermedium) Macro-Virus durch öffnen des Dokumentes Fortpflanzungswunsch der Virus will aktiviert werden der Virus will weiterverbreitet werden der Virus will seine Manipulation am Tag X oder bei erreichen der Dateigrösse Y ausführen Ablauf der Infektion Infizierte Datei wird aufgerufen Virus wird dadurch aktiviert Virus versucht weitere „Wirtsdateien“ (EXE-Dateien, VBA, Macrodateien) zu finden und durch einfügen einer Kopie von sich selbst zu infizieren. Weitere Programme sind infiziert. Bei Aufruf wird ebenfalls der Virus aktiviert. VIRENARTEN - Beispiele FAT-Viren (Partitionstabellen-Viren) Aufruf-Ablauf Programmaufruf erfolgt Betriebssystem schaut in FAT, wo das Programm ist FAT-Virus wird aufgerufen FAT-Virus schaut ins „Schatten-FAT“, wo das Programm ist und startet es Auch sein „Vermehrungsfaktor“ ist gestartet. Folgen Crossed linked-Files (überlappende Files) Lost Cluster (verlorene, nicht zugeteilte Sektoren) z.B. Einheitsgrösse von 1024 Byte EXE-Datei-Viren, COM-Datei-Viren Aufruf-Ablauf Infiziert ein Wirtsfile (winword.exe) Ändert dieses Programm ab Header wird geändert, dass Programmlänge noch „vorgegaukelt wird“ Folgen An einem bestimmten Zeitpunkt wird irgendeine Funktion (DELTREE C:*.* oder Format C: ) ausgeführt Stealth Viren (Stealth=Tarnung) Grundlagen Technisch sehr Fortgeschritten Speicherresident Gaukelt dem Anwender vor, dass alles stimmt Beim Öffnen wird der Virus aus der Wirtsdatei entfernt – alles funktioniert – beim Schliessen wieder eingefügt Folgen An einem bestimmten Zeitpunkt wird irgendeine Funktion (DELTREE C:*.* oder Format C: ) ausgeführt Viele Lost Clusters Was ist denn ein Worm/Wurm? Grundlagen (c) 2002 NIDIS Verlag, Baar (Ch. Niederöst) Verwendung nur zusammen mit Word 2000 Einführung, Diploma oder Aufgabensammlung aus dem NIDIS Verlag gestattet. 75880406 Selbstfortpflanzendes Programm Ruft sich so oft auf bis PC oder gar Netzwerk kollabiert Kann sich u.U. selber per EMail versenden (z.B. Melissa oder Explore.zip) Folgen Zerstörungen wie „gängige Viren“ Weitere Gefahren Trojanisches Pferd? Man denke an die Geschichte von Troja Scheinbar nützliches Programm wird auf dem PC eingespielt (z.B. via E-Mail Anhang oder in einem Spiel, einem Hilfsprogramm usw.) Das Trojanische Pferd spioniert Tastatureingaben, Passworter etc. auf dem PC aus und übermittelt diese bei Gelegenheit an den Ersteller des Pferdes oder verändert Daten in Datenbanken, formatiert die Festplatte oder löscht die FAT Unterschied zum Virus: Trojaner brauchen kein Wirtsprogramm und vermehrt sich nicht.Witzprogramm Zum erschrecken unbedarfter Anwender Ohne Gefahr, nur „Belustigung“ Bild löscht ab, löst sich auf oder wackelt Viruswarnung ohne Virus Format C: Warnung ohne Ausführung Arbeitsausfall, Alarmierung Servicetechniker usw. Arbeitssabotage? Mobbing?Hoax? (Scherz) Undurchschaubare Virenwarnung, ev. Fehlalarm „Senden Sie diesen Brief an alle Personen die Sie kennen“: Kettenbrief auf computerianisch Falls dies alle an 50 Mail-Adressen tun, haben Sie nach 4 Stufen schon 1 / 50 / 2500 / 125000 Mails im Umlauf. Massnahmen Unbekannten oder verdächtigen Virenwarnungen keine Beachtung schenken. Nicht weitersenden, sofort löschen. Besser Homepages der Virenhersteller auf News konsultieren. Cookie Ein Cookie (Guetzli) ist ein „gutes“ trojanisches Pferd. Information wird lokal installiert. Cookies befinden sich in einem Ordner mit dem selben Namen (meist im Verzeichnis von Windows oder den Anwenderdaten). Hacking Eindringen in das PC-Netzwerk durch Dritte Ausspionieren von Daten Mutieren von Daten Prävention statt Heilung Benutzer sensibilisieren, aufklären Umgang mit „Werkzeugen“ aktiv schulen Lokal Keine Disks in den Laufwerken Laufwerkzugriffsreihenfolge ändern (Boot-Reihenfolge) (c) 2002 NIDIS Verlag, Baar (Ch. Niederöst) Verwendung nur zusammen mit Word 2000 Einführung, Diploma oder Aufgabensammlung aus dem NIDIS Verlag gestattet. 75880406 Keine unbekannten Daten übernehmen Keine E-Mail-Adressen in Outlook speichern (bzw. diese genügend schützen) Netzwerk Vorsicht mit Download Keine unbekannten Mailabsender öffnen Keine Mails öffnen, wenn Betreff nicht logisch Produktauswahl Meistverwendete Produkte wie Outlook-Adressbuch sind einfach interessantere Zielscheiben als selten verwendete Produkte Virenscanner Virenscanner installieren Regelmässig upgraden Mitlaufen lassen Beim senden und beim empfangen von Email scannen Firewall Firewall installieren Firewall in Schule oder Betrieb durch Fachmann konfigurieren lassen Zugriffschutz Schulnetz von Verwaltungsnetz trennen Passwortvergabe Login Protokolle Internet-Trennmöglichkeit ADSL (Standleitung per Kupferkabel und DSL (Standleitung per Fernsehkabel) bei nicht Gebrauch ausschalten Telefon Logoff (Verbindung trennen) Verwendung „kleiner“ und überschaubarer Lösungen Browsereinstellungen VBA, Cookies, JavaScript usw. auf „Vorsicht“ stellen Stichworte und Produkte Stichworte, die man ausserdem verstehen sollte Heuristik: Durch bisherige Erfahrung reproduzierbare Codes erkennen (Verhaltensmuster) Quarantäne: Vor Zugriff sperren Produkte die man kennen sollte Symantec Norton AntiVirus / Firewall MCAfee 1-2 Weitere, je nach Region und Betrieb Index (Hier fügen Sie den Index ein) (c) 2002 NIDIS Verlag, Baar (Ch. Niederöst) Verwendung nur zusammen mit Word 2000 Einführung, Diploma oder Aufgabensammlung aus dem NIDIS Verlag gestattet.