2. Rechtliche Rahmenbedingungen für eBusiness

Werbung

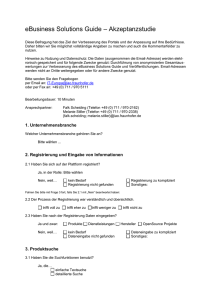

Projektarbeit im anwendungsorientierten Schwerpunkt Handel des Studienganges Wirtschaftsinformatik RISIKEN, RECHTLICHE RAHMENBEDINGUNGEN UND IT-SICHERHEIT VON EBUSINESSANWENDUNGEN eingereicht bei: Prof. Dr. Ginnold am: 16.01.2003 von: Heiko Bräseke (0403656) Crispin Hartmann (0373725) Risiken, rechtliche Rahmenbedingungen und IT-Sicherheit für eBusiness-Anwendungen 1. 1.1 1.2 1.3 1.4 RISIKEN FÜR EBUSINESS-ANWENDUNGEN ........................... 4 EINLEITUNG ............................................................................. 4 BETRIEBSWIRTSCHAFTLICHE RISIKEN ............................................... 5 TECHNISCHE RISIKEN ................................................................. 6 MENSCHLICHES FEHLVERHALTEN ..................................................... 7 2. RECHTLICHE RAHMENBEDINGUNGEN FÜR EBUSINESSANWENDUNGEN ............................................................................. 9 2.1 RELEVANTE GESETZE .................................................................. 9 2.1.1 Fernabsatzgesetz (FernAbsG) .......................................... 10 2.1.2 Fernunterrichtsschutzgesetz (FernUSG) ............................ 11 2.1.3 Informations- und Kommunikationsdienstegesetz (IuKDG) .. 11 2.1.3.1 Gesetz zum elektronischen Geschäftsverkehr (EGG) ..... 11 2.1.3.2 Teledienstegesetz (TDG) ........................................... 11 2.1.3.3 Teledienstedatenschutzgesetz (TDDSG) ....................... 11 2.1.3.4 Signaturgesetz (SigG) ............................................... 12 2.1.3.5 Signaturverordnung (SigV) ........................................ 12 2.1.3.6 Gesetz zum Schutz von zugangskontrollierten Diensten und von Zugangskontrolldiensten (ZKDSG) ................................ 12 2.1.4 Urheberrecht ................................................................. 13 2.1.5 Kennzeichenrecht ........................................................... 13 2.1.6 Wettbewerbs- und Werberecht ......................................... 13 2.2 RECHTLICHE GRUNDLAGEN.......................................................... 14 2.2.1 Vertragsform ................................................................. 14 2.2.2 Problematiken im eBusiness ............................................ 14 2.3 ANFORDERUNGEN AN ELEKTRONISCH GESCHLOSSENE VERTRÄGE .............. 15 2.3.1 Archivierung von Dokumenten ......................................... 16 2.4 WEITERE WICHTIGE RECHTSRAHMEN, GESETZE, VERORDNUNGEN UND RICHTLINIEN .................................................................................. 16 2.4.1 Rechtsrahmen für E-Commerce........................................ 16 2.4.2 Rechtsrahmen für E-Signatur ........................................... 16 2.4.3 Rechtsrahmen für IuK-Datenschutzgesetz ......................... 17 2.4.4 Rechtsrahmen zum Schutz vor illegalen Netzinhalten .......... 17 2.4.5 EU-Recht....................................................................... 17 3. IT-SICHERHEIT FÜR EBUSINESS-ANWENDUNGEN ............... 19 3.1 GRUNDLAGEN UND ZIELE FÜR SICHERHEIT IN EBUSINESS-ANWENDUNGEN .. 19 3.2 ANSATZPUNKTE FÜR SICHERHEIT IM EBUSINESS ................................. 21 3.3 AUSGEWÄHLTE METHODEN UND VERFAHREN FÜR SICHERHEIT VON EBUSINESSANWENDUNGEN ............................................................................... 22 3.3.1 Symmetrische und Asymmetrische (Public-Key-Verfahren) Verschlüsselung ........................................................................ 22 3.3.2 Hybride Verschlüsselungsverfahren .................................. 23 3.3.3 Wahrung der Integrität durch Hash-Werte ......................... 24 3.3.4 Digitale Signatur ............................................................ 25 3.3.5 Authentifizierung der Benutzer ......................................... 25 3.3.6 Autorisierung der Benutzer .............................................. 26 3.3.7 Secure Socket Layer (SSL) .............................................. 27 Bräseke, Hartmann Seite 2 von 30 16.01.2003 Risiken, rechtliche Rahmenbedingungen und IT-Sicherheit für eBusiness-Anwendungen 3.3.8 Homebanking Computer Interface (HBCI) ......................... 28 3.4 RESÜMEE .............................................................................. 29 4. QUELLEN ............................................................................. 30 Bräseke, Hartmann Seite 3 von 30 16.01.2003 1. Risiken für eBusiness-Anwendungen 1. Risiken für eBusiness-Anwendungen 1.1 Einleitung In der heutigen Zeit, wo das eBusiness immer mehr an Bedeutung gewinnt, wird es immer wichtiger, sich vor diversen Risiken zu schützen. Also muss man sich die Frage stellen, was Risiken eigentlich sind und woraus sie entstehen können. In der folgenden Grafik kann man sehen, aus welchen Faktoren sich Risiken im eBusiness zusammensetzen. Quelle: http://www.ifi.unizh.ch/staff/bauknecht/vortrag/Uni_Linz/roehrig-damm.pdf Risiken entstehen aus ungenügender Sicherheit. Für eBusiness Anwendungen gibt es deshalb eine Reihe von rechtlichen Rahmenbedingungen, die darauf abzielen, das elektronische Geschäft abzusichern. Dazu wird im Bereich rechtliche Rahmenbedingungen detailliert eingegangen. Einige Beispiele für eBusiness-Anwendungen, die von den Risiken betroffen sein können, sind E-Shops, E-Banking, E-Mail, E-Commerce, EProcurement und viele mehr. Zu einer groben Einteilung der Risiken im eBusiness zählen im allgemeinen betriebswirtschaftliche und technische Risiken, sowie menschliches Fehlverhalten. In Bezug auf die betriebswirtschaftlichen Risiken sind vor allem Umsatzeinbußen, Imageschädigung, höhere interne Kosten, Konventionalstrafen und Rechtsunsicherheit zu nennen. Aber auch menschliches Fehlverhalten, wie mangelndes Sicherheitsbewusstsein, unbewusstes Fehlverhalten, Sabotage, Spionage und technische Risiken, wie Datenvernichtung, Datendiebstahl, Datenmanipulation und technischer Ausfall(Hardwareausfall) gehören zu den Hauptrisiken. Man kann sagen, dass durch die Risikogruppen menschliches Fehlverhalten und technische Risiken oft die betriebswirtschaftlichen Risiken hervorgehen. Bräseke, Hartmann Seite 4 von 30 16.01.2003 1. Risiken für eBusiness-Anwendungen Obwohl es so zahlreiche Risiken zu nennen gibt, gibt es bisher keine bzw. nur wenige Aufsichts- oder Kontrollinstanzen, die vor den Gefahren durch äußeren Einfluss schützen. 1.2 Betriebswirtschaftliche Risiken Betriebswirtschaftliche Risiken für eBusiness-Anwendungen können wie schon erläutert sehr unterschiedlich sein. Sie können dabei verschiedene Ursprünge haben. Betrachtet man Beispielsweise den Umstieg auf eBusiness-Anwendungen, so kann es vorkommen, dass es zunächst mal zu Umsatzeinbußen kommen kann, weil nicht alle Kunden der Technologie folgen wollen oder gar nicht können. Auch die mit den Anwendungen verbundenen Kosten, wie Hardware und Software können zu einem Risiko werden, wenn die Investition nicht den gewünschten Erfolg bringt und damit zu einem Fehlkauf für ein Unternehmen wird. Große Risiken bürgen auch die rechtlichen Rahmenbedingungen, denn durch häufige Unkenntnis, was die zahlreichen Gesetze (Beitrag rechtliche Rahmenbedingungen) betrifft, kommen Unternehmen oft in Schwierigkeiten. Einige Beispiele sind Signaturgesetz, Urheberrechtgesetz und Teledienstgesetz. Als letztes soll noch die Imageschädigung angeführt werden. Im eBusiness wird das Internet genutzt, um ein Unternehmen zu präsentieren. Wenn der Webauftritt aber nicht sorgfältig durchdacht und geplant wird, kann es passieren, dass er zum Risikofaktor wird. Da die Online-Zeit, die ein Internet-Nutzer hat, eine wertvolle Ressource ist, wird er sie auch effektiv nutzen wollen. Wenn beispielsweise mal eine negative Erfahrung gemacht wurde bei einem Einkauf im Internet, dann wird man sicherlich diesen Anbieter kaum noch aufsuchen. Es bleibt einzig eine negative Erfahrung im Gedächtnis zurück. Das Image hat in diesem Falle sehr gelitten. Weitere Gründe für betriebswirtschaftliche Risiken entstehen auch unterschiedlichen Risiken der Gruppen menschliches Fehlverhalten und technische Risiken. Bräseke, Hartmann Seite 5 von 30 16.01.2003 1. Risiken für eBusiness-Anwendungen 1.3 Technische Risiken Die häufigsten Risiken dieser Gruppe sind wie schon erwähnt Datenmanipulation, Datenverlust, Datendiebstahl und technischer Ausfall . Es gibt unterschiedliche Möglichkeiten wie es zu diesen Risiken kommen kann. Zum einen gibt es da die sogenannten Hacker, die versuchen eBusinessLösungen von außen (außerhalb des eigenen Netzwerkes) zu hacken. Hacken wird mit der steigenden Verfügbarkeit von Werkzeugen immer leichter, wie die folgende Grafik zeigt. Quelle: Risikoanalyse-SAP-AT-Ost.pdf auf Homepage bei Prof.Dr.Ginnold Die Auswahl der Werkzeuge wird von Jahr zu Jahr umfangreicher und auch intelligenter, so dass Hacker kaum noch Wissen übers eigentliche Hacken brauchen. Im folgenden werden einige Tools kurz erläutert. Programme wie Viren, die durch Download, per E-Mail oder durch ähnliches auf den Computer gelangen, können Datenbestände manipulieren oder sogar löschen. In der Vergangenheit haben Viren oft großen Schaden angerichtet. Als wohl bekanntester Vertreter dieser Gattung zählte der „I-love-you“ Virus. Eine verdeckte Art, Opfer eines Hackerangriffes zu werden, wird mit Trojanische Pferde erreicht. Diese können, wenn sie erst mal auf dem Computer aktiv sind, Hintertüren für unerwünschte Besucher öffnen ohne dass man selbst etwas davon mitbekommt. Solche Programme kommen meist auch per E-Mail oder durch Downloads auf den Computer und wird mit dem Start dieser Datei gestartet. Damit ist dann der Weg für Hacker geebnet, um Daten zu vernichten, zu verändern, zu stehlen oder auch auszuspionieren. Diese verdeckten Programme sind Bräseke, Hartmann Seite 6 von 30 16.01.2003 1. Risiken für eBusiness-Anwendungen auch oft in anderen Programmen versteckt, die dann auch Wirtsprogramme genannt werden. Als letztes möchte ich Denial-of-Service Attacken anführen, denn damit können Hacker mit gezielten Angriffen beispielsweise Webserver lahm legen, die Internetpräsenz von Unternehmen manipulieren, auf Server gespeicherte Daten von Kunden oder ähnliches missbrauchen oder Webangebote (Dienstleistungen) unberechtigt in Anspruch nehmen. Oft ist Unternehmen nicht klar, dass viele Probleme bzw. Risiken auch hausgemacht werden. Hierzu zählen technische Defekte, Irrtümer, Fahrlässigkeit, Fehler von Mitarbeiter und vieles mehr. Aber auch nicht kompatible Anwendungen oder Schnittstellen sowie die teilweise hochkomplexen IT-Systeme können die Zuverlässigkeit dieser Systeme beeinträchtigen. Besonders an die Schnittstellen für eBusiness-Anwendungen werden hohe Anforderungen an Standards, wie zum Beispiel EDI gestellt. Kompatible Schnittstellen zu anderen Marktteilnehmern sind zwingend notwendig, um geschäftsfähig zu sein. Aber auch durch veraltete Techniken sind Performanceprobleme bzw. Hardwareausfälle vorprogrammiert und vor allem eBusiness-Anwendungen sind Sicherheitsrisiken ausgesetzt. Durch den Ausfall des IT-Systems können derart hohe Kosten entstehen, dass die Existenz des Unternehmens gefährdet werden könnte(betriebswirtschaftliche Risiken). 1.4 Menschliches Fehlverhalten Die Risiken, die hier etwas näher erläutert werden sollen sind mangelndes Sicherheitsbewusstsein, unbewusstes Fehlverhalten, Sabotage, Spionage eBusiness-Anwendungen sind durch verschiedene Sicherheitsmechanismen gegen unbefugten Zugriff gesichert. Aber im Unternehmen sind diese Maßnahmen den Mitarbeitern oft lästig oder ihnen fehlt einfach das nötige Sicherheitsbewusstsein für die Sicherheit. So kommt es oft vor, dass Mitarbeiter beispielsweise Passwörter oder Zugangsdaten an ihren Bildschirm kleben. Dieser sorglose Umgang mit den Sicherheitsvorkehrungen ist den Mitarbeitern oft nicht bewusst. Große Probleme gibt es auch bei der Kommunikation bzw. Datenübertragung im eBusiness. Wenn man von Datenübertragung im Internet spricht, ist allen klar, dass man z.B. von E-Mail oder Online-Shopping spricht. Häufig geht es dabei um sensible oder persönliche Daten, die nicht für Dritte bestimmt sind. Jedoch ist nicht allen klar, dass elektronische Post auch viele Gefahren durch „Lauscher“ birgt. Die Technik ist heutzutage schon so ausgereift, dass man ohne große Probleme Post mitlesen, verändern oder sogar aufhalten kann. An dieser Stelle sind Sicherheitsmechanismen wie Verschlüsselungsprogramme unumgänglich, wenn mit vertraulichen Informationen agiert wird. Und obwohl diese schon fast überall zur Verfügung stehen, werden sie dennoch nicht immer eingesetzt Bräseke, Hartmann Seite 7 von 30 16.01.2003 1. Risiken für eBusiness-Anwendungen Weiterhin muss im eBusiness die Identifikation sichergestellt werden. Was ist mit Identifikation eigentlich gemeint? Bei E-Mails oder Webseiten im Internet ist nicht immer klar, wer sich dahinter verbirgt. Zum Beispiel durch das fälschen von Absenderangaben bei E-Mails kann die Identität der eigentlichen Person durch eine falsche E-Mail verborgen werden. Die beste Möglichkeit diesem Problem entgegenzuwirken, ist das einsetzen der digitalen Unterschrift. Als letztes sind da noch die Spionage- und Sabotagerisiken zu nennen. Spione gehen ähnlich wie Hacker oder andere Angreifer vor. Ihr Ziel ist es meistens wichtige Unternehmensdaten unbemerkt auszuspähen, um Wettbewerbsvorteile zu erlangen. Dabei nutzen sie alle Angriffspunkte von eBusiness-Anwendungen, wo sie ihr Ziel erreichen können. Viele davon wurden bereits genannt. Spione müssen es aber nicht einmal immer schwer haben ins Netzwerk einzudringen. Oft waren diese selbst einmal Mitarbeiter desselben Unternehmens und so kann es vorkommen, dass alte Passwörter nicht gleich gelöscht werden oder gar vergessen werden zu löschen(mangelndes Sicherheitsbewusstsein). Gleiches trifft auch für Saboteure zu. Saboteure handeln aber aus anderen Zielen heraus. Da wäre zum einen das Motiv der Rache, das darauf abzielt, mutwillig Schaden zuzuführen. Als weitere Motive kann man das Schaffen von Vorteilen gegenüber anderer Mitarbeiter nennen oder einfach die persönliche Bereicherung am Unternehmen. Bräseke, Hartmann Seite 8 von 30 16.01.2003 2. Rechtliche Rahmenbedingungen für eBusiness-Anwendungen 2. Rechtliche Rahmenbedingungen für eBusiness-Anwendungen Die zunehmende Bedeutung von eBusiness in Zeiten anhaltender Rezession und steigenden Kosten für Personal, Raum und Material erfordert eine ebenso klare, rechtskräftige und verbindliche Abwicklung wie bei den klassischen Geschäftsformen. 2.1 Relevante Gesetze Die grundlegenden Rahmenbedingungen für ordentliche Geschäftstätigkeiten geben unter Kaufleuten das HGB, zwischen Kaufleuten und Privatleuten bzw. unter Privatleuten das BGB vor. Mit der Schuldrechtsreform, die seit dem 01.01.2002 in Kraft getreten ist, erfährt das BGB die umfassendsten Änderungen seit seinem bestehen. Betroffen davon ist vor allem das Vertragsrecht, was auch direkt Auswirkungen auf das eBusiness und deren Anwendungen besitzt. So wurde unter anderem mit der Hinzunahme des § 312 e die „Pflichten im elektronischen Geschäftsverkehr“ geregelt. Neu geregelt bzw. zusätzlich aufgenommen wurden auch die folgenden Themengebiete: - Vorvertragliche Informationspflichten/Regelung der „elektronischen Bestellung Vereinfachte Bereitstellung aller zum Vertragsabschluß nötigen Informationen - Vereinheitlichung / Vereinfachung der Verjährung Einheitliche Verjährungsfrist (von Ausnahmen abgesehen) für Ansprüche aus Kaufverträgen von drei Jahren - Sonderregelungen für Gewährleistung bei Kauf Verlängerung der Verjährungsfrist für Gewährleistungsansprüche von 6 Monate auf 2 Jahre - Einheitliches Leistungsstörungsrecht Bisher existierten im BGB unterschiedliche Arten der Vertragsstörung die unterschiedliche rechtliche Folgen hatten; ab nun gilt ein einheitlicher Tatbestand des Vertragsbruches, aus dem sich ebenso einheitlich genau ein Rechtsanspruch ableiten lässt - Anpassung des werkvertraglichen Gewährleistungsrechts an kaufvertragliche Gewährleistungsregelungen Bei Werkverträgen gelten nun die gleichen Rechte und Pflichten wie beim Kaufvertrag Bräseke, Hartmann Seite 9 von 30 16.01.2003 2. Rechtliche Rahmenbedingungen für eBusiness-Anwendungen Weiterführende Informationen zu den Gesetzesänderungen erhalten Sie unter: http://www.ecin.de/recht/schuldrecht/ BGB und HGB bilden somit das Fundament, auf das die den neueren Medien und Gegebenheiten angepasste Gesetze aufbauen. Dazu zählen unter anderen: Fernabsatzgesetz Fernunterrichtsgesetz Informations- und Kommunikationsdienstegesetz mit seinen Einzelgesetzen: o Gesetz zum elektronischen Geschäftsverkehr o Teledienstegesetz o Teledienstedatenschutzgesetz o Signaturgesetz o Signaturverordnung o Gesetz zum Schutz von zugangskontrollierten Diensten und von Zugangskontrolldiensten Weiterhin finden auch eine Reihe traditioneller Gesetze und Vorschriften für das Internet Anwendung, z.B.: Urheberrecht Gesetz zu den allgemeinen Geschäftsbedingungen Kennzeichenrecht Wettbewerbs- und Werberecht 2.1.1 Fernabsatzgesetz (FernAbsG) Das Fernabsatzgesetz findet Anwendung bei Verträgen über die Lieferung von Waren oder Dienstleistungen zwischen Kaufleuten und Privatpersonen. Inhalt dieses Gesetzes sind die Regelungen zur Unterrichtung des Verbrauchers über die Identität des Vertragspartners bei Anbahnung und Abschluss von Fernabsatzverträgen, zu Widerruf- und Rückgaberecht, zu Produktbestandteilen und –eigenschaften, der Preise und Konditionen, sowie zu Rechten, Pflichten und Fristen bei finanzierten Verträgen. Das Gesetz kommt ausschließlich bei Verträgen zum Tragen, bei denen die Vertragsanbahnung sowie der Vertragsabschluss ausschließlich über Fernkommunikationsmittel erfolgt ist. Mit Wirkung vom 01.01.2002 ist dieses Fernabsatzgesetz vollständig Bestandteil des BGB (§ 312a ff.). Weitere Informationen zu diesem Gesetz erhalten Sie unter: http://www.weinknecht.de/ojr/gesetze/fernabsg.htm#FernAbsG http://www.fernabsatzgesetz.de http://www.rechtspraxis.de/fernabsatzgesetz.htm Bräseke, Hartmann Seite 10 von 30 16.01.2003 2. Rechtliche Rahmenbedingungen für eBusiness-Anwendungen 2.1.2 Fernunterrichtsschutzgesetz (FernUSG) Diese Gesetz findet Anwendung bei Verträgen, die die entgeltliche Vermittlung von Kenntnissen und Fähigkeiten zum Ziele haben. Voraussetzung hierbei ist, dass Lehrender und Lernender ausschließlich oder überwiegend räumlich getrennt sind. Den vollständigen Gesetzestext finden sie unter: http://jurcom5.juris.de/bundesrecht/fernusg/index.html 2.1.3 Informations- und Kommunikationsdienstegesetz (IuKDG) Das IuKDG vereint mehrere Gesetze miteinander. Im nachfolgenden werden diese Gesetze kurz vorgestellt. 2.1.3.1 Gesetz zum elektronischen Geschäftsverkehr (EGG) Ziel dieses Gesetzes ist es, einheitliche wirtschaftliche Rahmenbedingungen für die verschiedenen Nutzungsmöglichkeiten der elektronischen Informations- und Kommunikationsdienste zu schaffen. Dieses Gesetz wurde am 20. Dezember 2001 im Bundesgesetzblatt (BGBI) Teil I auf Seite 3721veröffentlicht. 2.1.3.2 Teledienstegesetz (TDG) Ziel dieses Gesetzes ist es, einheitliche und grundlegende Rahmenbedingungen für das Wirtschaftswachstum der Informations- und Kommunikationsdienstleistungen zu schaffen. Es vereint Bestimmungen für Online-Dienstleistungen und regelt insbesondere die Grundlagen der Haftung für Inhalte. Davon betroffen sind vornehmlich Anbieter von Informationen selbst (sogenannte Content Provider), Service Provider als Anbieter (z.B. von Web Space) für Content Provider sowie Anbieter von Zugängen zu fremden Inhalten (z.B. durch Links), sogenannte Access Provider. Als problematisch stellt sich dabei immer noch die genaue Definition des Begriffes „Inhalt“ dar. Auch eine Trennung zwischen fremden und eigenen Inhalt ist nicht einfach und bietet immer noch Raum für subjektive Auslegungen. 2.1.3.3 Teledienstedatenschutzgesetz (TDDSG) Das TdDsG befasst sich mit der Regelung über den Umgang mit personenbezogenen Daten. Dabei versucht es, den hohen Standard der Datensicherheit auch bei Nutzung neuer Medien oder Dienstleistungen zu wahren. Das Gesetz geht im Interesse des Verbrauchers von der stringentesten Form des Schutzes aus: Es dürfen grundsätzlich nur so wenig personenbezogene Daten wie nötig gespeichert und / oder verarbeitet werden. Dabei muss jede Person, die von dieser Speicherung oder Bräseke, Hartmann Seite 11 von 30 16.01.2003 2. Rechtliche Rahmenbedingungen für eBusiness-Anwendungen Verarbeitung seiner persönlichen Daten betroffen ist, ausdrücklich und in jedem Fall erneut zustimmen. Die Einschränkungen über Dauer und Zweck der Speicherung, Art und Umfang der Verwendung sowie der Informationspflicht seitens des Datenhalters finden hier auch Berücksichtigung. 2.1.3.4 Signaturgesetz (SigG) Das Signaturgesetz wurde auf Grundlage der EU-Richtlinie für „gemeinschaftliche Rahmenbedingungen zum Einsatz elektronischer Signaturen“ geschaffen. Ziel des Gesetzes ist es, diese Rahmenbedingungen, die die juristische Grundlage für den Gebrauch digitaler Signaturen darstellen, zu manifestieren und damit eine sichere Kommunikation zu gewährleisten, die Identität der am Datenaustausch beteiligten Personen sicherzustellen sowie die Authentizität der übermittelten Dokumente zu garantieren. Zur gesicherten Festlegung der digitalen Signatur als Gütekriterium befasst sich das Signaturgesetz auch mit der Definition der Anforderungen an technische Systeme und des Ablaufes zur Registrierung und Überwachung der erforderlichen Infrastruktur. Es schreibt allerdings nicht vor, wie die besonderen technischen Prozeduren der Signatur abzulaufen haben. 2.1.3.5 Signaturverordnung (SigV) Ziel dieser Verordnung ist es, die erforderlichen Ausführungsbestimmungen zum Signaturgesetz zu beschreiben. Dabei bleibt der Raum für innovative Lösungen bestehen, da sie wie das Gesetz nur Zielvorgaben enthält. Sichere Signaturen im Sinne §1 Abs. 1 des Signaturgesetzes werden durch Regelungen gewährleistet. Nicht Regelungsgegenstand der Verordnung sind technischen Standards und betriebliche Abläufe bei der Erzeugung und Prüfung dieser Signaturen. Der Unterschied von Gesetz und Verordnung liegt darin, dass ein Gesetz auf Dauerhaftigkeit angelegt ist, während eine Verordnung als Ausgestaltung eines Gesetzes sich je nach den Erfahrungen, die man mit der Praxis des Gesetzes macht, verändern kann. 2.1.3.6 Gesetz zum Schutz von zugangskontrollierten Diensten und von Zugangskontrolldiensten (ZKDSG) Ziel dieses Gesetzes ist es, Zugangskontrolldienste gegen unerlaubte Eingriffe zu schützen. Mit zugangskontrollierte Dienste sind Rundfunkdarbietungen, Teledienste und Mediendienste im Sinne von §2 der jeweiligen Gesetze, die aber unter der Voraussetzung eines Entgelts erbracht werden müssen. Des weiteren dürfen sie nur unter Verwendung eines Zugangskontrolldienstes genutzt werden. Zugangskontrolldienste sind technische Verfahren oder Vorrichtungen. Bräseke, Hartmann Seite 12 von 30 16.01.2003 2. Rechtliche Rahmenbedingungen für eBusiness-Anwendungen Veröffentlicht wurde dieses Gesetz am 22. März 2002 im BGBI Teil I Nr. 19 Seite 1090 und trat direkt nach Verkündung in Kraft. Den gesamten Gesetzestexte erhalten Sie unter: http://www.online-recht.de/vorges.html?IuKDG oder http://www.iukdg.de/ 2.1.4 Urheberrecht Vor allem die Verwendung von Hyperlinks unter Berücksichtigung des Urheberrechtes ist unter Juristen umstritten. Weiterhin sind folgende Themen Bestandteile des Gesetzes: Urheberrechtlich schützbare Leistungen (Bsp.: Definition „Urheber“) Vervielfältigungs- und Bearbeitungsrecht Verbreitungs- und Senderecht Anwendbares Recht (Bsp.: für welches Land sind welche Lizenzen bestimmt) Einsicht in den Gesetzestext können Sie unter: http://transpatent.com/gesetze/urhg.html nehmen. 2.1.5 Kennzeichenrecht Der Schutz und die Vereinbarung von Bestimmungen zu Marken und Namen, insbesondere zu Themen wie: Zeichenverwendung in Domänennamen Inhalte und Darstellung von Homepages Verwendung von Hyperlinks Sind die Inhalte des Kennzeichenrechtes. 2.1.6 Wettbewerbs- und Werberecht Im wesentlichen geht es im Wettbewerbs- und Werberecht um folgende Themen: Unaufgeforderte Zusendung von Werbung Detaillierte Auspreisung der angebotenen Waren und Dienstleistungen (insbesondere der Steuern, Versicherungen, etc.) Detailgrad, Inhalt und Eindeutigkeit der Werbeaussage Klare Trennung von Werbung und journalistischer Information - Bräseke, Hartmann Seite 13 von 30 16.01.2003 2. Rechtliche Rahmenbedingungen für eBusiness-Anwendungen 2.2 Rechtliche Grundlagen 2.2.1 Vertragsform Nur in Ausnahmefällen bedarf ein Vertragsabschluss der schriftlichen Form. Grundsätzlich besteht die sogenannte Formfreiheit. Ausnahmen davon sind z.B. Schuldanerkenntnisse, Bürgschaftsverträge, Kreditgeschäft, etc. Zur Durchsetzung der eigenen Interessen (im Falle eventueller Rechtsstreitigkeiten) sollte aber darauf geachtet werden, dass die vereinbarte Formfreiheit genügend Rechtsverbindlichkeit zulässt und eine lückenlose Dokumentation des Vorganges ermöglicht. 2.2.2 Problematiken im eBusiness Zugangsproblematik Eine elektronische Willenserklärung (per E-Mail) stellt juristisch eine Willenserklärung unter Abwesenden dar Diese wird erst dann wirksam, wenn sie dem Adressaten zugeht. (§130 Abs.1 BGB) Obliegenheitspflicht Wer mit der Einrichtung eines elektronischen Briefkastens und Veröffentlichung der geschäftlichen Korrespondenzadresse den geschäftlichen Verkehr eröffnet hat, ist auch zur regelmäßigen Kontrolle des Briefkastens verpflichtet Der Zugang ist erfolgt, wenn sie in den Machtbereich des Empfängers gelangt, d.h. wenn der Vertragspartner unter gewöhnlichen Umständen von ihr Kenntnis nehmen kann. Der Absender im elektronischen Geschäftsverkehr darf darauf vertrauen, dass seine Nachricht innerhalb der üblichen Geschäftszeiten, spätestens am folgenden Vormittag vom Empfänger zur Kenntnis genommen wird. Auch im Falle technischer Störungen (z.B. beim Provider) gilt die Willenserklärung als zugegangen, da der Empfänger für die einwandfreie Funktion des Accounts Sorge zu tragen hat. Bei der postalischen Übermittlung von Erklärungen gelten diese als zugegangen, wenn sie in den Einflussbereich des Empfängers gelangen. Dies ist regelmäßig bei Einwurf in den Briefkasten. Quelle: vgl. http://www.fh-wedel.de/~sw/data/Kurs_e-Business_RS_0601_RS_I.PDF, Seite 21 Problematisch im eBusiness stellt sich auch die Umsetzung des Gesetzes für die allgemeinen Geschäftsbedingungen (AGB) dar. Die Art und Weise der Darstellung dieser AGB eines Internetanbieters im World Wide Web ist bisher noch nicht verbindlich geregelt. Wie also kann sichergestellt werden, dass die zum Zeitpunkt des Vertragsabschlusses geltenden Regelungen gelesen, anerkannt und nicht nachträglich geändert wurden? Ein vielversprechender Lösungsansatz stellt hierbei die Anwendung der digitalen Unterschrift (Signatur) dar. Bräseke, Hartmann Seite 14 von 30 16.01.2003 2. Rechtliche Rahmenbedingungen für eBusiness-Anwendungen 2.3 Anforderungen an elektronisch geschlossene Verträge Die Mindestanforderungen (im Falle eines Rechtsstreites) an elektronisch geschlossene Verträge sind: Authentizität der elektronisch erstellten Dokumente Die Echtheit der Dokumente nach Vertragsabschluss muss gewährleistet sein. Integrität der elektronisch erstellten Dokumente Die Manipulation (Veränderung oder Ergänzung) oder der Verlust der Daten nach der elektronischen Übermittlung muss ausgeschlossen werden können. Authentizität der beteiligten Vertragspartner Die am Vertragsabschluss beteiligten Parteien müssen durch sichere Identifikation nachweisen können, dass sie auch die natürlichen oder juristischen Personen sind, die sie vorgeben zu sein. Nachweisbarkeit des elektronisch abgewickelten Vertrages Keine der an der am Vertragsabschluss beteiligten Parteien darf in der Lage sein, die Übertragung von rechtsverbindlichen Willenserklärungen o.ä. zu bestreiten oder anzuzweifeln. Diesen Anforderungen können verschiedene Einzelverfahren oder die Kombination dieser Verfahren gerecht werden: Digitale Unterschrift: asymmetrisch kryptographische Verfahren; (digitale Signatur) es gibt mindestens zwei unterschiedliche Schlüssel zum chiffrieren und zum dechiffrieren eines Klartextes Quelle: http://www.security-messe.hisolutions.com/documentpool/download/hisecure_whitepaper_de.pdf Prüfsummenverfahren das fertige Vertragsdokument wird mit einer eindeutigen Prüfsumme versehen; minimale Änderungen am Dokument verändern auch die Prüfsumme Bräseke, Hartmann Seite 15 von 30 16.01.2003 2. Rechtliche Rahmenbedingungen für eBusiness-Anwendungen 2.3.1 Archivierung von Dokumenten Papierdokumente werden zur besseren Archivierung immer häufiger elektronisch verarbeitet. Dies geschieht durch Digitalisieren mittels Einscannen. Da durch die Digitalisierung der Dokumente eine unerlaubte Nachbearbeitung wesentlich einfacher geschehen kann und damit die Beweiskraft solcher Dokumente vor Gericht nahezu null ist, müssen diese digital signiert werden. Diese digitale Signatur sollte aber nicht unbegrenzt gelten, da durch die fortwährende Entwicklung der Computertechnik die Sicherheit der verwendeten Schlüssel der Signatur für die Zukunft nicht dauerhaft gewährleistet werden kann Der Gesetzgeber sieht außerdem vor, dass die elektronisch archivierten Dokumente mit der digitalen Signatur mit zeitgemäßen Mitteln innerhalb einer angemessenen Zeitdauer angezeigt werden können. 2.4 Weitere wichtige Rechtsrahmen, Gesetze, Verordnungen und Richtlinien 2.4.1 Rechtsrahmen für E-Commerce Elektronischer Geschäftsverkehr-Gesetz(EGG) Teledienstegesetz (TDG) Mediendienstestaatsvertrag (MDStV) Zugangskontrolldiensteschutzgesetz (ZKDSG) Bürgerliches Gesetzbuch (BGB) §312 e Verordnung über Informationspflichten im bürgerlichen Recht § 13 Unterlassungsklage-Gesetz § 1031 Zivilprozeßordnung 2.4.2 Rechtsrahmen für E-Signatur Drittes Gesetz zur Änderung verwaltungsverfahrensrechtlicher Vorschriften – In Kraft getreten 2002 Bündnis für elektronische Signaturen Gesetz über Rahmenbedingungen für elektronische Signaturen (SigG) Signaturverordnung (SigV) Gesetz zur Anpassung der Formvorschriften des Privatrechts und anderer Rechtsvorschriften des modernen Rechtsgeschäftsverkehr Gütesiegel für elektronische Signatur Bräseke, Hartmann Seite 16 von 30 16.01.2003 2. Rechtliche Rahmenbedingungen für eBusiness-Anwendungen 2.4.3 Rechtsrahmen für IuK-Datenschutzgesetz Teledienstedatenschutzgesetz (TDDSG) Telekommunikationsgesetz (TKG) Telekommunikations-Datenschutzverordnung (TDSV) Bundesdatenschutzgesetz (BDSG) 2.4.4 Rechtsrahmen zum Schutz vor illegalen Netzinhalten Jugendmedienschutzstaatsvertrag (JMStV) Gesetz über die Verbreitung jugendgefährdender Schriften und Medieninhalten (GjS) Jugendschutzgesetz (JuSchG) – voraussichtliches Inkrafttreten der Änderungen am 01.04.2003 Gesetz zum Schutze der Jugend in der Öffentlichkeit (JÖschG) 2.4.5 EU-Recht E-Commerce Richtlinie(ECRL): Richtlinie 2000/31/EG des Europäischen Parlaments und des Rates vom 08. Juni 2000 über bestimmte rechtliche Aspekte der Dienste der Informationsgesellschaft, insbesondere des elektronischen Geschäftsverkehrs, im Binnenmarkt ("Richtlinie über den elektronischen Geschäftsverkehr") Zugangskontrolldienste-Richtlinie: Richtlinie 98/84EG des Europäischen Parlaments und des Rates vom 20. November 1998 über den rechtlichen Schutz von zugangskontrollierten Diensten und von Zugangskontrolldiensten Richtlinie 98/48/EG des Europäischen Parlaments und des Rates vom 20. Juli 1998 zur Änderung der Richtlinie 98/34/EG über ein Informationsverfahren auf dem Gebiet der Normen und technischen Vorschriften Richtlinie 1999/93/EG des Europäischen Parlaments und des Rates vom 13.Dezember 1999 Für gemeinschaftliche Rahmenbedingungen für elektronische Signaturen Richtlinie 95/46 zum Schutz natürlicher Personen bei der Verarbeitung personenbezogener Daten zum freien Datenverkehr Richtlinie 97/66 über die Verarbeitung personenbezogener Daten und den Schutz der Privatsphäre im Bereich der Telekommunikation Bräseke, Hartmann Seite 17 von 30 16.01.2003 2. Rechtliche Rahmenbedingungen für eBusiness-Anwendungen Richtlinie 02/58 des Europäischen Parlaments und des Rates über die Behandlung personenbezogener Daten und den Schutz der Privatsphäre im Bereich der elektronischen Kommunikation Internet Action Plan European Commission – Legal Advisory Board: Legal Aspects of Computer-Related Crime of Information Society Bräseke, Hartmann Seite 18 von 30 16.01.2003 3. IT-Sicherheit für eBusiness-Anwendungen 3. IT-Sicherheit für eBusiness-Anwendungen Sicherheit bedeutet im allgemeinen Sprachgebrauch und per Definition durch den Duden den „Zustand des Unbedrohtseins, der sich objektiv im Vorhandensein von Schutzeinrichtungen bzw. im Fehlen von Gefahrenquellen darstellt und subjektiv als Gewissheit von Individuen oder sozialen Gebilden über die Zuverlässigkeit von Sicherungs- und Schutzeinrichtungen empfunden wird“. Wird der Fokus dieser Definition nun auf Informationen, die die Grundlage jeder eBusiness-Anwendung sind, gelegt, so ist es nun der „Zustand, in dem Daten sowohl inhaltlich und formal unverändert bleiben als auch geschützt vor unberechtigtem Zugriff sind“. 3.1 Grundlagen und Ziele für Sicherheit in eBusiness-Anwendungen Das natürliche Sicherheitsbedürfnis jedes Einzelnen ist es, welches die Begründung für das Verlangen nach Sicherheit in allen unseren Lebensbereichen liefert. Das Geschäftsleben, und somit auch das eBusiness, ist davon nicht ausgenommen. Allen eBusiness-Anwendungen, sei es Online-Shopping (klassisches B2C) mit Kreditkartenzahlung, OnlineBuchung einer Reise oder Online-Banking inklusive Online-Aktienhandel, ist gemein, dass interne Firmendaten mit Internet-Anwendungen verknüpft werden. Die nachfolgenden Grafiken zur offiziellen polizeilichen Kriminalstatistik des Bundeskriminalamtes aus dem Jahre 2002 verdeutlichen eindrucksvoll, wie groß die Bedrohung der privaten und unternehmensbezogenen Daten durch die Computerkriminalität ist. Quelle: http://www.bundeskriminalamt.de Bräseke, Hartmann Seite 19 von 30 16.01.2003 3. IT-Sicherheit für eBusiness-Anwendungen Quelle: http://www.bundeskriminalamt.de Die technischen, rechtsverbindlichen und betriebswirtschaftlichen Gründe für die Notwendigkeit der Sicherheit von eBusiness-Anwendungen liegen im Grundkonsens, dass Sicherheit die Basis für die Etablierung einer Geschäftstätigkeit bildet, in der Tatsache, dass eBusiness häufig über eine Medium (Internet) stattfindet, welches nicht speziell für diese Zwecke konzipiert wurde, ständigen Veränderungen unterliegt und an dem jeder teilnehmen kann, in der präventiven Vermeidung von Folgeschäden und in den generellen Sicherheitszielen Integrität Authentizität Vertraulichkeit Verfügbarkeit Verbindlichkeit Autorisierung Das Vertrauen des Kunden steht in direktem Zusammenhang mit seinem Sicherheitsempfinden. Somit steht und fällt die kommerzielle Erschließung des Internets durch eBusiness-Anwendungen mit dem Grad der angebotenen Sicherheit. Folgende Sicherheitsziele lassen sich für das eBusiness aus Kunden- und Anbietersicht ableiten: Bräseke, Hartmann Seite 20 von 30 16.01.2003 3. IT-Sicherheit für eBusiness-Anwendungen Kunde Bequemlichkeit Sicherheit der Datenübermittlung Wahrung der „Privatsphäre“ (persönliche Daten) Anbieter Kundenvertrauen Ansehen des Unternehmens Verfügbarkeit des Dienstes Vertraulichkeit Integrität umfassende Sicherheit der Anwendung Hieraus entsteht ein klassischer Zielkonflikt, bei dem sich die Ziele Bequemlichkeit/Komfort Sicherheit umfassende nahezu unvereinbar gegenüberstehen. Die Lösung dieses Zielkonfliktes ist häufig eine der großen Herausforderungen von eBusiness-Anwendungen. Einerseits soll die Handhabung der Software dem Ergonomieempfinden des Kunden entgegenkommen und ihn durch den Komfort an das Unternehmen binden, andererseits muss sie sicheren Schutz vor den besonderen Bedrohungen dem das eBusiness ausgesetzt ist, wie Sabotage, Vandalismus, Angriffe durch Insider, Integritätsverlust, Betrug, Diebstahl und Denial of Service-Attacken, bieten. Da Sicherheit aber nie durch Komfort in Frage gestellt werden kann und darf, wird das Hauptaugenmerk bei Softwareprodukten immer auf dem Sicherheitsaspekt liegen. 3.2 Ansatzpunkte für Sicherheit im eBusiness Die Annahme, es gebe lückenlose Sicherheit ist genauso falsch wie der Ansatz, nur eine der am elektronischen Business beteiligten Komponenten ist gefährdet und bedarf besonderer Aufmerksamkeit. Fakt ist, dass die Gesamtanwendung nur so sicher sein kann, wie die schwächste Einzelkomponente. Bräseke, Hartmann Seite 21 von 30 16.01.2003 3. IT-Sicherheit für eBusiness-Anwendungen Die kritischen Elemente innerhalb dieser komplexen Anwendungskette sind: Anbieter Web-Server Datenbank Übertragungsweg Kunde unbekanntes Routing Browser durch das WWW vom Sender zum Empfänger Frontend-Applikationen Heterogenität der Systeme verschiedener Kunden Einsatz von PushTechnologien Für jede dieser potentiellen Angriffsziele gibt es mindestens eine Lösung zur Absicherung und Herstellung grundlegender Sicherheitsanforderungen von eBusiness-Anwendungen. Anbieter: Übertragungsweg: Kunde: Firewall, Intrusion Detection / Response Systeme, DSig, etc. S-HTTP, SSL, HBCI (speziell) etc. TAN, PIN etc. 3.3 Ausgewählte Methoden und Verfahren für Sicherheit von eBusinessAnwendungen Im folgenden sollen die derzeit gebräuchlichsten und im eBusiness-Bereich angewandten Grundlagen, Methoden und Verfahren kurz vorgestellt und erläutert werden. 3.3.1 Symmetrische und Asymmetrische (Public-Key-Verfahren) Verschlüsselung Verschlüsselungen bilden den Grundbaustein derzeitiger Sicherheitslösungen im Internet. Durch die „freie“ Übertragung der Daten ist ein „Mithören“ prinzipiell für jeden Teilnehmer des Internets möglich. Der erste Ansatz besteht also darin, die ausgetauschten Informationen zu verschlüsseln. Hierfür existieren verschiedene Verfahren. Symmetrische Verschlüsselungsverfahren verwenden zum chiffrieren und dechiffrieren der Daten ein- und denselben Schlüssel. Der Schlüssel des Senders wird ebenso vom Empfänger genutzt. Daraus ergibt sich das Problem, dass jeweils zwischen zwei Teilnehmern ein eigener Schlüssel vereinbart werden muss. Bei 500 Teilnehmern sind dies z.B. 125.000 Schlüssel (500 x 500 / 2 – sofern jeder mit jedem kommunizieren möchte), deren Verwaltung einen unglaublichen Aufwand darstellen würde. Die Verteilung der Schlüssel an die jeweiligen Bräseke, Hartmann Seite 22 von 30 16.01.2003 3. IT-Sicherheit für eBusiness-Anwendungen Kommunikationspartner müsste ebenso gesichert stattfinden, um einen Missbrauch auszuschließen - ein weiteres, nahezu unlösbares Problem. Die Asymmetrische Verschlüsselung dagegen arbeitet nach dem Prinzip eines öffentlichen und eines privaten Schlüssels (Sender und Empfänger verwenden verschiedene Schlüssel – asymmetrisch). Der öffentliche Schlüssel wird hierbei auf den Klartext angewandt, der private Schlüssel auf den chiffrierten Text. Der Sender verschlüsselt die zu sendenden Daten mittels des frei zugänglichen, zentral verwalteten öffentlichen Schlüssels. Der Empfänger, und auch wirklich nur der Empfänger (bzw. der Inhaber des privaten Schlüssels) kann den Text wieder entschlüsseln – mit Hilfe seines einmaligen privaten Schlüssels. Quelle: Harper, David; Schwickert, Axel C.: Sicherheit von eBusiness-Anwendungen – Eine Fallstudie Anwendung findet diese Verschlüsselungstechnik vor allem bei „Offline“Datenübertragungen, wie eMail. Hauptgrund ist die relativ geringe Verschlüsselungsgeschwindigkeit sowie der Umstand, dass asymmetrische Verschlüsselungen das Datenvolumen der übertragenen Informationen vergrößern. 3.3.2 Hybride Verschlüsselungsverfahren Hybride Verschlüsselungen vereinen die Vorteile von symmetrischen und asymmetrischen Verschlüsselungsverfahren. Hierbei wird im Public-Key-Verfahren ein symmetrischer Sitzungsschlüssel versendet. Dieser Sitzungsschlüssel besitzt nur Gültigkeit für die Dauer einer Sitzung oder eines anderen genau definierten Zeitraumes. Der Sender generiert nach dem Zufallsprinzip einen zeitlich begrenzten symmetrischen Sitzungsschlüssel und chiffriert mit diesem die Nachricht (die zu übertragenden Daten). Anschließend wird der erstellte Bräseke, Hartmann Seite 23 von 30 16.01.2003 3. IT-Sicherheit für eBusiness-Anwendungen Sitzungsschlüssel durch den Public-Key ebenfalls chiffriert. Im dritten Schritt werden sowohl die verschlüsselte Nachricht (Daten), als auch der chiffrierte Sitzungsschlüssel an den Empfänger übertragen. Die Wiederherstellung des Sitzungsschlüssels sowie der übertragenen Daten erfolgt dann durch den Empfänger in umgekehrter Reihenfolge. Quelle: Harper, David; Schwickert, Axel C.: Sicherheit von eBusiness-Anwendungen – Eine Fallstudie Die Vorteile dieses Verfahrens liegen klar in der Vermeidung des Datenvolumens durch Anwendung der symmetrischen Verschlüsselung für die Übertragung der eigentlichen Daten sowie der einfachen Handhabbarkeit durch den Einsatz der asymmetrischen Verschlüsselung im Vorfeld der Übertragung. Dieses Verfahren findet Anwendung bei der SSL-Datenübertragung. 3.3.3 Wahrung der Integrität durch Hash-Werte Verschlüsselungen bieten zwar Schutz vor einer unberechtigten Kenntnisnahme der Daten, können aber nicht die Integrität der enthaltenen Informationen gewährleisten. An dieser Stelle setzen elektronisch erzeugte Vergleichskriterien wie das Hash-Verfahren an. Dabei wird aus einem Teil des Klartextes, genaugenommen eine in der Länge definierte Zeichenkette, ein sogenannter Hash-Wert generiert. Wird der Originaltext verändert, so ändert sich damit auch der Hash-Wert. Dieser Hash-Wert wird durch den Sender den zu übermittelnden Daten zugefügt, so dass der Empfänger durch Anwendung ein- und derselben Hash-Funktion die Unversehrtheit der empfangenen Informationen überprüfen kann. Die Bildung eines Hash-Wertes ohne eine anschließende Verschlüsselung macht insofern keinen Sinn, dass jeder die Daten abfangen, manipulieren und mit einem neuen Hash-Wert versehen kann. Bräseke, Hartmann Seite 24 von 30 16.01.2003 3. IT-Sicherheit für eBusiness-Anwendungen 3.3.4 Digitale Signatur Zur Absicherung des Hash-Wertes kommt an dieser Stelle das Public-KeyVerfahren in umgekehrter Reihenfolge zum Einsatz: Der Sender verschlüsselt den Hash-Wert mit seinem privaten Schlüssel. Jeder, der im Besitz des zugehörigen öffentlichen Schlüssels ist, kann den Hash-Wert der übertragenen Daten nach Erhalt überprüfen und damit die Integrität der Informationen kontrollieren. Diese Vorgehensweise wird als digitales Signieren bezeichnet. Quelle: Harper, David; Schwickert, Axel C.: Sicherheit von eBusiness-Anwendungen – Eine Fallstudie Die Richtigkeit des Schlüssels und deren Zugehörigkeit zum Besitzer werden in Zertifikaten der Zertifizierungsstellen (CA) manifestiert. Diese bestätigen durch digitales Signieren die Angaben des Zertifikatbesitzers und somit auch der öffentlichen und privaten Schlüssel. Größtes Anwendungsgebiet der digitalen Signatur ist derzeit DSig (Digital Signature Initiative - ein Projekt des W3C). DSig ist ein Standardisierungsvorhaben zur Etablierung der digitalen Signatur im Internet. Es wird hauptsächlich zur Signierung von ausführbarem Code (z.B. Java Applets, ActiveX, ActiveScripting, etc.) und rechtsverbindlichen Dokumenten (z.B. Preislisten, Produktbeschreibungskataloge, etc.) verwendet. Damit soll dem Anwender die Sicherheit gegeben werden, auch wirklich nur die Seite und die unverfälschten Informationen des gewünschten Ansprechpartners zu sehen bzw. dessen Applikationen / Anwendungen auszuführen. 3.3.5 Authentifizierung der Benutzer Das einfachste Verfahren zur Authentifizierung eines Benutzers ist die Verwendung und Übermittlung von Benutzerkennung und zugehörigem Bräseke, Hartmann Seite 25 von 30 16.01.2003 3. IT-Sicherheit für eBusiness-Anwendungen Passwort. Allerdings sollten dabei die Daten aus den eingangs erwähnten Gründen nicht unverschlüsselt übertragen werden. Nicht ratsam ist auch die Verwendung eines immergleichen Schlüssels zur Chiffrierung der Anmeldedaten. Hierbei kann durch einen sogenannten Replay-Angriff (Abfangen der verschlüsselten Daten und erneute Anmeldung mit verschlüsselten Daten) die Verschlüsselung ausgehebelt werden. Diese Formen der Authentifizierung finden in nahezu allen Bereichen der Informationsverarbeitung Anwendung (z.B. Mail-Account, Anmeldung an Anwendungssoftware, Internet-Zugang, eBusiness-Anwendung, etc.). Eine alternative Form der Benutzer-Authentifizierung ergibt sich aus dem Einsatz von PIN (Persönliche Identifikationsnummer) und TAN (Transaktionsnummer). Die PIN ist hierbei mit der Benutzerkennung gleichzusetzen. Die Funktion der TAN ist mit der eines Einmal-Passwortes zu vergleichen. Jeder Teilnehmer erhält eine Reihe von einmalig gültigen Transaktionsnummern zumeist in Papierform. Der Vorteil ergibt sich aus der Tatsache, dass selbst bei Abhören des Anmeldevorganges keine Rückschlüsse auf die vollständigen Anmeldedaten (durch die wechselnde Transaktionsnummer) gezogen werden können. Allerdings ergeben sich auch eine Reihe von Nachteilen: zu Gunsten der besseren Handhabbarkeit werden mehrere Transaktionen oft durch nur eine TAN zur Verarbeitung akkreditiert; Unsicherheit im Falle von Abhören Übermittlung der TANs an den Kunden aufwendig und mit Sicherheitsrisiken behaftet; Papierform dabei noch am sichersten Aufbewahrung des TAN-Blocks beim Kunden mit Risiken behaftet Authentifizierungen mit PIN und TAN werden vor allem im Bereich HomeBanking eingesetzt. 3.3.6 Autorisierung der Benutzer Integrität, Vertraulichkeit und Authentifizierung bilden die Grundlage beziehungsweise die Voraussetzungen für eine Autorisierung des Benutzers. Jeder Benutzer, der z.B. auf die Produktdaten des Herstellers mittels eProcurement zugreifen möchte, muss nach erfolgreicher Authentifizierung durch Überprüfung und Anwendung der Autorisierung in seinen Zugangs- und Zugriffsrechten auf Rechner, Programme und Daten reglementiert werden. Die vielfältigen Kriterien und Abhängigkeiten, mit Hilfe derer die Zulässigkeit einer Datenmanipulationsanforderung entschieden wird, werden in sogenannten Verzeichnisdiensten (directory services) von speziellen Servern (directory servern) vorgehalten. Bräseke, Hartmann Seite 26 von 30 16.01.2003 3. IT-Sicherheit für eBusiness-Anwendungen Client-Anfragen an diese Server werden über das Protokoll LDAP (Lightweight Directory Access Protocol) realisiert, welches auf TCP (Transmission Control Protocol) aufbaut und IP (Internet Protocol) als Transportprotokoll nutzt. LDAP zeichnet sich besonders durch einfache, zentrale und betriebssystemunabhängige Administration von Userkonten zentrale Verwaltung und Verfügbarkeit von Adresslisten aus. Jede Anwendung, jedes System, welches eine Authentifizierung der Benutzer voraussetzt, verlangt gleichzeitig nach einer Autorisierung. 3.3.7 Secure Socket Layer (SSL) Dieses Übertragungsprotokoll wurde Ende 1994 von Netscape vorgestellt und kostenlos angeboten. Ziel von SSL war es, den Anwendern möglichst einfach, ergonomisch und halbwegs verständlich die Möglichkeit zu geben, ihren Datenverkehr zu verschlüsseln. Es vereint die Verfahren zur hybriden Verschlüsselung, der digitalen Signatur sowie der Zertifikate in eigens definierten Protokollstrukturen und Prozeduren für den Austausch der notwendigen Schlüssel. Dabei erweitert SSL die Verbindungsstelle von TCP/IP und dem Verbindungsprotokoll (z.B. HTTP) um eine weitere Schicht. Zum Aufbau einer SSL-gesicherten Verbindung zwischen einem Client und einem Server bedarf es mindestens einseitig eines Zertifikates. Der genaue Ablauf ist in der folgenden Abbildung dargestellt: Quelle: Harper, David; Schwickert, Axel C.: Sicherheit von eBusiness-Anwendungen – Eine Fallstudie Bräseke, Hartmann Seite 27 von 30 16.01.2003 3. IT-Sicherheit für eBusiness-Anwendungen (1) Client teilt Server die unterstützten Verschlüsselungs- und Hashverfahren mit (2) Server bestätigt dies und überlässt Client die Auswahl (3) Server übermittelt Client das Zertifikat mit öffentlichem ServerSchlüssel (4) Client erzeugt zufälligen Sitzungsschlüssel (5) Client verschlüsselt mit dem Sitzungsschlüssel Testnachrichten und verschlüsselt abschließend den Sitzungsschlüssel mit dem öffentlichen Serverschlüssel (6) Gesamtpaket wird an Server übermittelt (7) Server entschlüsselt mit dem privaten eigenen Schlüssel den Sitzungsschlüssel des Clients (8) mit dem dechiffrierten Sitzungsschlüssel wird der Nachrichtentext entschlüsselt (9) Fragen der Nachricht werden vom Server beantwortet und mit dem Sitzungsschlüssel chiffriert (10) Übertragung der beantworteten, verschlüsselten Nachricht an Client Erst im letzten Schritt beweist der Server seine Authentizität, da nur der Inhaber des originalen, zum Zertifikat passenden privaten Schlüssel den Sitzungsschlüssel und damit den Nachrichtentext dechiffrieren konnte. Somit verwendet SSL die aufwendigeren asymmetrischen Schlüssel nur für die Authentifizierung und die Übertragung des erzeugten Sitzungsschlüssels. Die eigentliche Kommunikation wird anschließend mit dem schnelleren und schlankeren symmetrischen Schlüsselverfahren realisiert. Angewandt wird diese Form der gesicherten Datenübertragung vor allem im Bereich des Home-Bankings, der Bezahlung im Internet sowie der Übertragung von personenbezogenen Daten. 3.3.8 Homebanking Computer Interface (HBCI) HBCI basiert ebenso wie SSL auf kryptographischen Verfahren. Es ist ein Kommunikationsprotokoll der Anwendungsebene (Schicht 7 ISO/OSI-Schichtenmodell). Die Syntax dieses Protokolls ist an die Syntax von UN/EDIFACT abgelehnt. Man unterscheidet zwei verschiedene Ansätze: 1. symmetrische Verschlüsselung mittels einer Chipkarte 2. softwarebasierte asymmetrische Verschlüsselung auf Diskette Die für die Verschlüsselung eingesetzten Schlüsselpaare müssen in beiden Fällen zwischen dem Kunden und der Bank ausgetauscht werden, wobei sich hier der Vorteil der Chipkarten-Lösung zeigt. Die Schlüssel werden von der Bank generiert und auf der Chipkarte abgespeichert, welche dann dem Kunden problemlos übergeben wird. Bräseke, Hartmann Seite 28 von 30 16.01.2003 3. IT-Sicherheit für eBusiness-Anwendungen Die Softwarelösung erfordert das Engagement des Kunden. Er hat die Aufgabe, die Schlüssel zu generieren und anschließend die öffentlichen Schlüssel der Bank mitzuteilen. Weitere Vorteile der Chipkartenlösung sind die Abgeschlossenheit der kryptographischen Prozesse auf dem Chip vor der Außenwelt und die Portabilität der Karte. Nachteilig wirkt sich der Umstand aus, dass ein spezielles Kartenlesegerät für den Betrieb der Chipkarte nötig ist, wogegen die Diskettenlösung keine weiteren Anforderungen an die Hardware stellt. Die Authentifizierung des Benutzers erfolgt über eine lokale (Vergleich auf Chipkarte oder Benutzer-PC) Passwortabfrage. Der weitere Ablauf (Verschlüsselung der Daten durch Chiffrierung des generierten Sitzungsschlüssels, etc.) entspricht dem einer SSLVerbindung. Ein Sicherheitsrisiko stellt allerdings bisher noch die Tatsache dar, dass sich der HBCI-Server selbst gegenüber dem Client nicht authentifizieren muss. Eine praktische Bedeutung besitzt momentan nur die filialferne elektronische Abwicklung der Bankgeschäfte. 3.4 Resümee Trotz der ständigen Weiterentwicklung der Verschlüsselungsverfahren und immer ausgefeilteren Methoden zur Benutzer-Authentifizierung (Stichwort: biometrische Merkmale) bedroht der technische Fortschritt in Form von leistungsfähigerer Soft- und Hardware die Sicherheit heutiger und zukünftiger Systeme. Nur durch ein gemeinsames und gleichgerichtetes Sicherheitsbestreben von Forschung, Politik, Wirtschaft und Konsumenten wird es möglich sein, dem eBusiness von morgen durch Liquidation der Hindernisse der Gegenwart den Weg zu ebnen. Bräseke, Hartmann Seite 29 von 30 16.01.2003 4. Quellen 4. Quellen Risiken http://www.bmwi.de http://www.dedig.de http://www.ifi.unizh.ch/ http://www.siWan.de http://www.sercon.de Rechtliche Rahmenbedingungen http://www.bmwi.de http://www.dedig.de http://www.bundeskriminalamt.de http://www.ecin.de/recht/ http://www.weinknecht.de/ojr/gesetze/fernabsg.htm#FernAbsG http://www.fernabsatzgesetz.de http://www.rechtspraxis.de/fernabsatzgesetz.htm http://jurcom5.juris.de/bundesrecht/fernusg/index.html http://www.online-recht.de/vorges.html?IuKDG http://www.iukdg.de/ http://transpatent.com/gesetze/urhg.html http://www.fh-wedel.de/ Lehrmaterial von Herrn Prof. Dr. Ginnold IT-Sicherheit http://www.security-messe.hisolutions.com http://www.ifi.unizh.ch/ http://wi.uni-giessen.de/gi/dl/det/Schwickert/1158/ Bräseke, Hartmann Seite 30 von 30 16.01.2003